Tài liệu này giải thích cách tạo một Kubernetes Cluster trên HI GIO, bao gồm việc lựa chọn cấu hình, triển khai các node và khởi tạo control plane.

Tạo mạng cho Cluster với các Static IP Pools khả dụng.

Tạo các quy tắc Firewall và SNAT để đảm bảo các VM trong Cluster có thể truy cập internet.

Đảm bảo tính năng HI GIO Load Balancing đã được kích hoạt.

Đảm bảo có ít nhất một địa chỉ Public IP khả dụng.

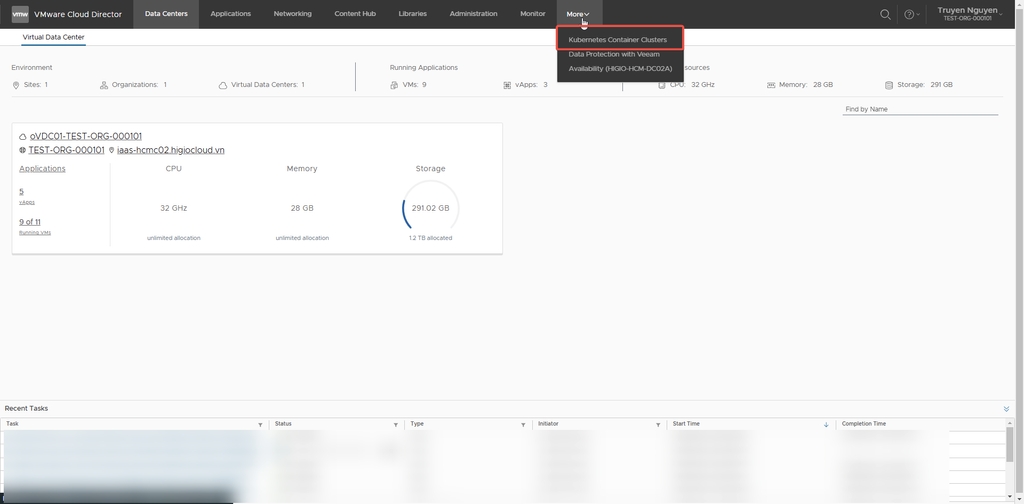

Bước 1: Đăng nhập vào HI GIO portal bằng tài khoản tenant > Click More > Kubernetes Container Clusters

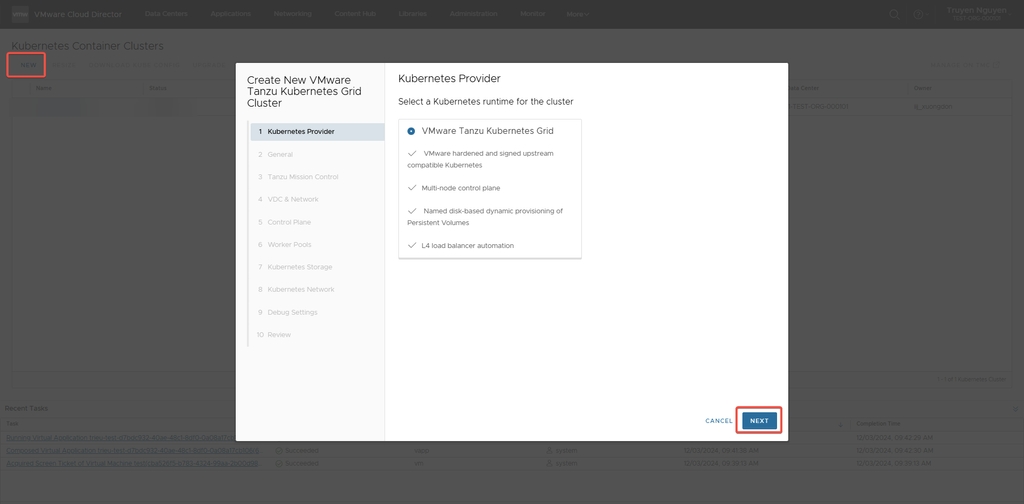

Bước 2: Bấm vào NEW và làm theo các bước tạo để hoàn tất quá trình tạo mới HI GIO Kubernetes cluster.

Nhấn NEXT

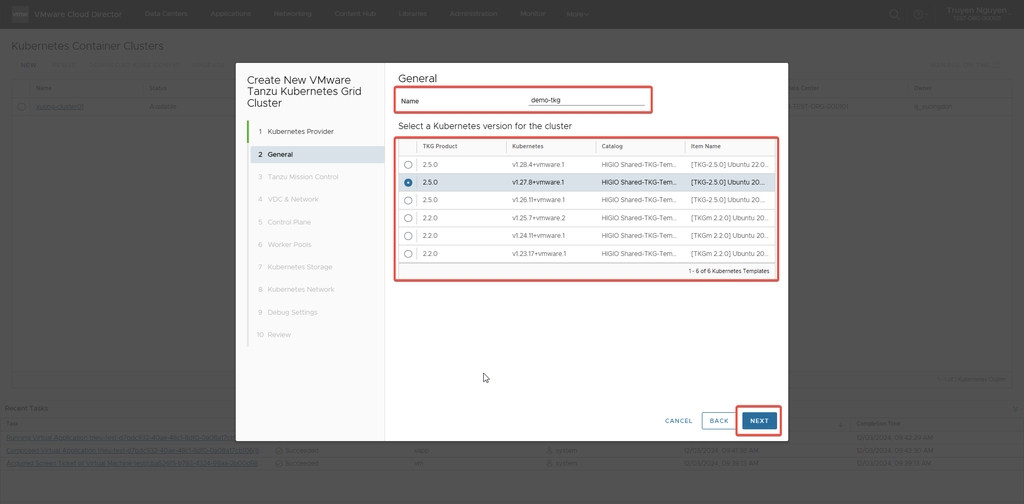

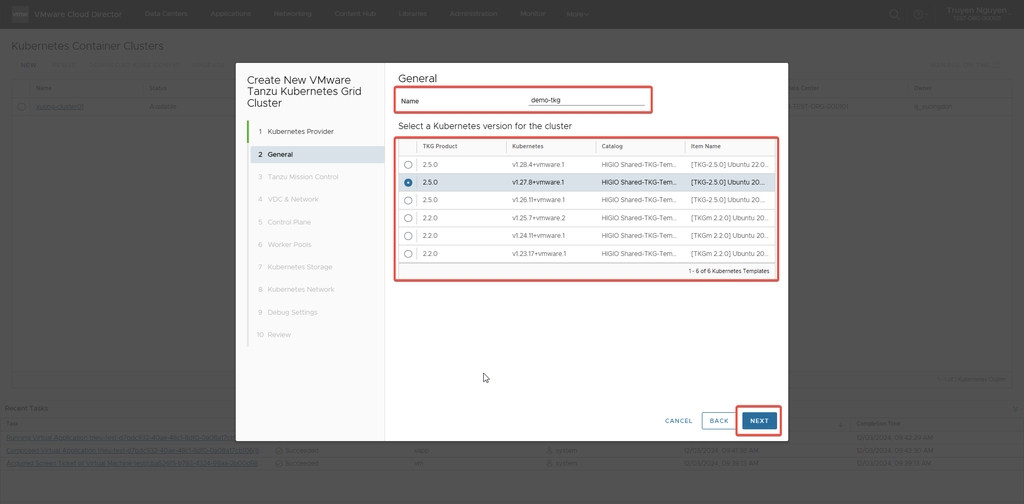

Nhập tên của Cluster và chọn phiên bản Kubernetes. > NEXT.

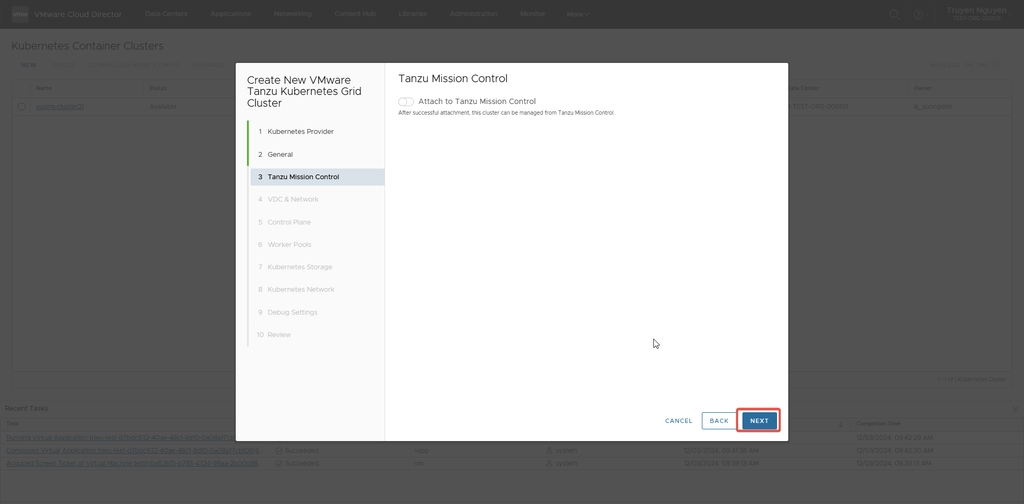

Chọn NEXT ở bước 3.

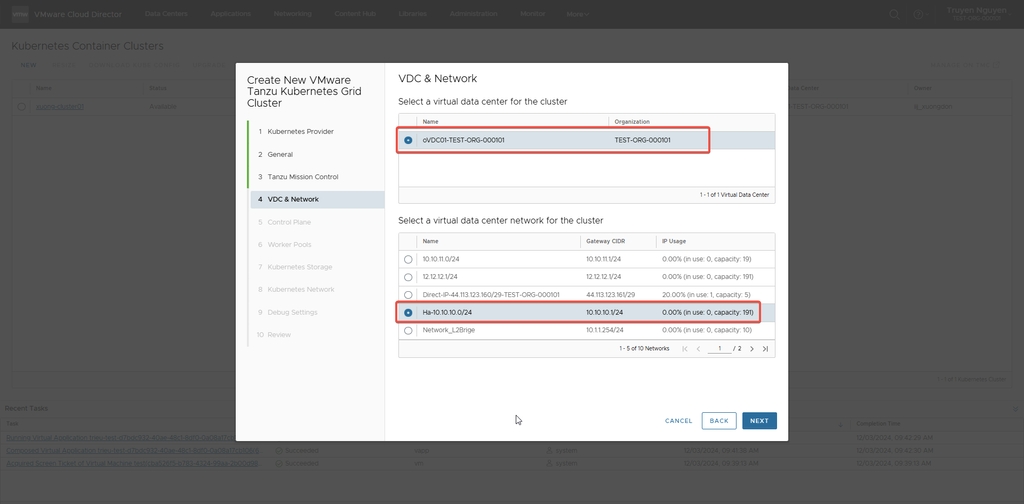

Chọn oVDC và Network cho các node, sau đó nhấn NEXT

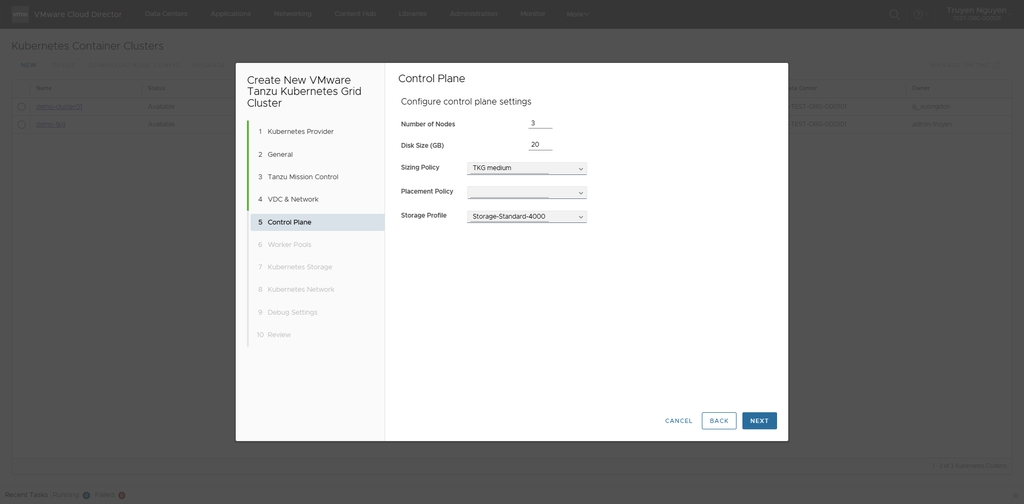

Trong cửa sổ Control Plane, chọn số lượng node và dung lượng đĩa và tùy chọn (optional) Chọn sizing policy, placement policy và storage profile sau đó nhấn NEXT.

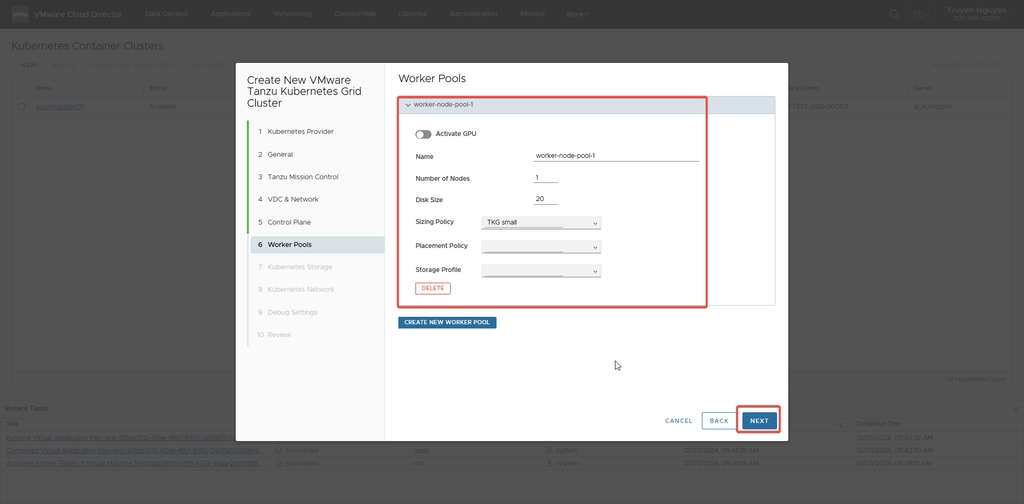

Cấu hình cài đặt Worker Pools và nhấn NEXT.

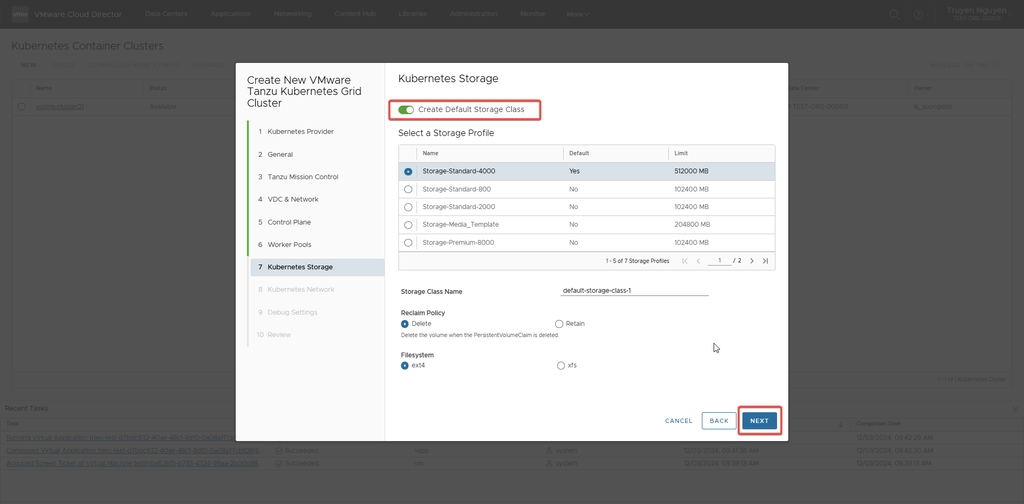

Cấu hình Storage Class > NEXT

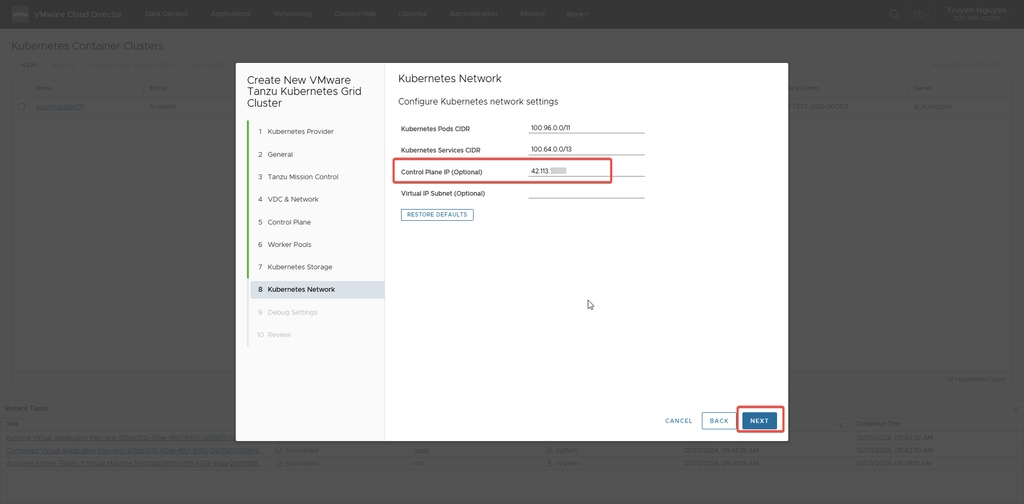

Cấu hình Kubernetes Network > NEXT

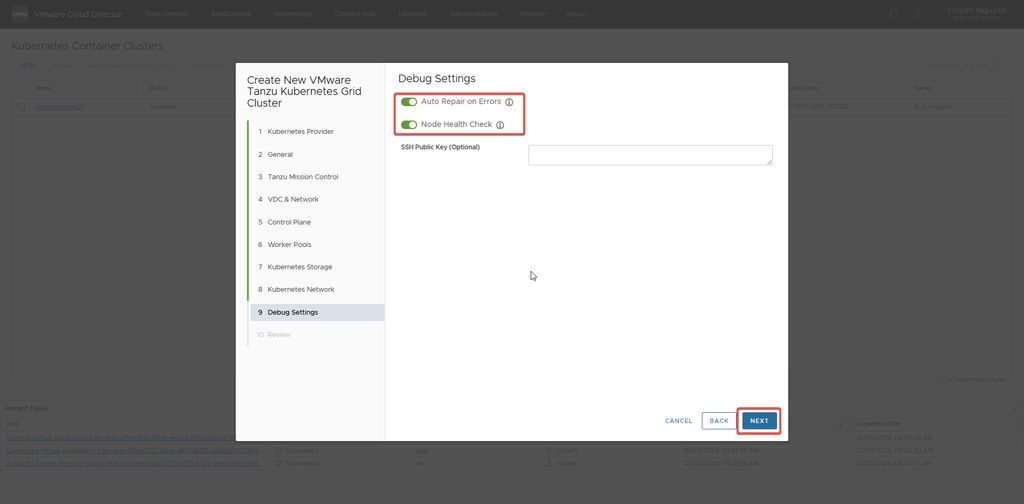

Bật Auto Repair on Errors and Node Health Check > NEXT

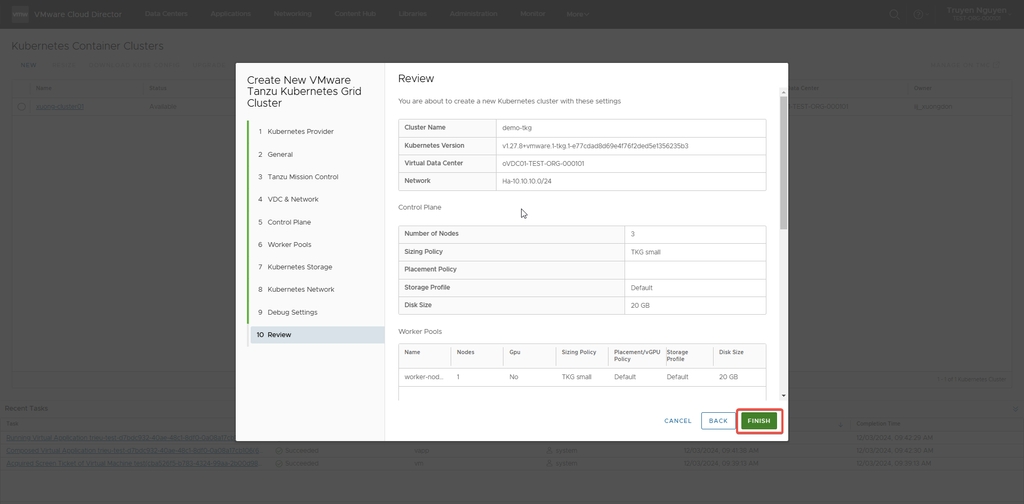

Kiểm tra lại toàn bộ thông tin Cluster và nhấn FINISH để tạo Cluster.

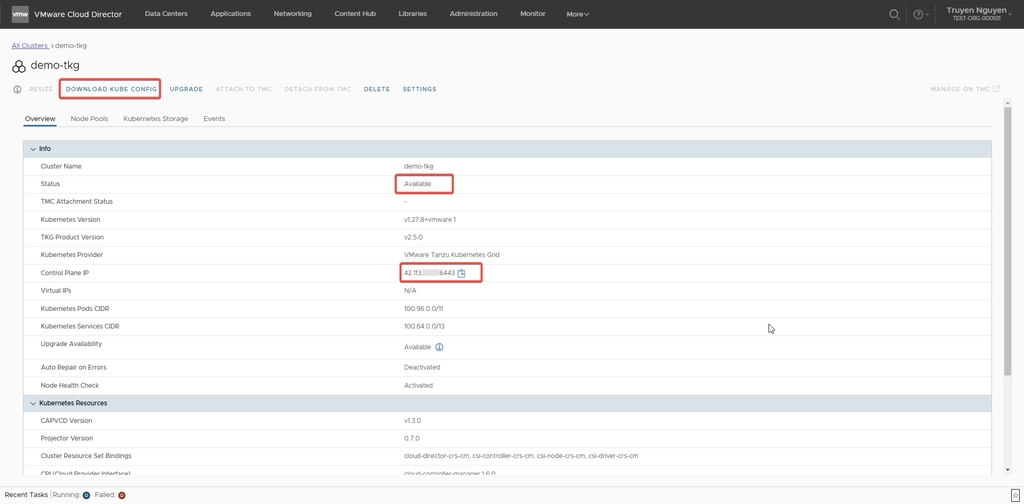

Bước 3: Chờ trạng thái Cluster chuyển thành Available sau đó nhấn DOWNLOAD KUBE CONFIG để tải file kubeconfig.

Các trường cài đặt

Mô tả

Số lượng Nodes

Non-HA: 1

HA: 3

Dung lượng đĩa (GB)

Tối thiểu là 20 GB

Sizing Policy

TKG medium: Nếu số lượng của Worker node nhỏ hơn hoặc bằng 10 nodes.

TKG large: NNếu số lượng của Worker node lớn hơn 10 nodes.

Placement Policy

Để trống, chúng tôi không áp dụng placement policy cho HI GIO Kubernetes cluster.

Storage Policy

Chọn một storage policy có sẵn.

Trường

Mô tả

Name

Nhập tên Worker Pool.

Number of Nodes

Nhập số lượng node cho Worker Pool.

Disk Size (GB)

Dung lượng tối thiểu là 20 GB.

Sizing Policy

TKG small: Small VM sizing policy for a Kubernetes cluster node (2 CPU, 4GB memory)

TKG medium: Medium VM sizing policy for a Kubernetes cluster node (2 CPU, 8GB memory)

TKG large: Large VM sizing policy for a Kubernetes cluster node (4 CPU, 16GB memory)

TKG extra-large: Extra-large VM sizing policy for a Kubernetes cluster node (8 CPU, 32GB memory)

Placement Policy

Để trống. HI GIO không áp dụng placement policy cho HI GIO Kubernetes cluster.

Storage Policy

Chọn storage policy sẵn có

Trường

Mô tả

Select a Storage Profile

Chọn một Storage Profile có sẵn.

Storage Class Name

Tên của Storage Class. Tên phải tuân thủ các quy định sau:

Tối đa 63 ký tự.

Chỉ chứa ký tự thường, số hoặc dấu gạch ngang (-).

Bắt đầu bằng ký tự chữ cái.

Kết thúc bằng ký tự chữ hoặc số.

Reclaim Policy

Delete policy: Xóa PersistentVolume khi PersistentVolumeClaim bị xóa.

Retain policy: Giữ PersistentVolume khi PersistentVolumeClaim bị xóa (cần reclaim thủ công)..

Filesystem

xfs

ext4: Đây là filesystem mặc định được sử dụng cho storage class.

Tùy chọn

Mô tả

Pods CIDR

Phạm vi địa chỉ IP sử dụng cho Pods. Mặc định: 100.96.0.0/11 (kích thước tối thiểu: /24).

Services CIDR

Phạm vi địa chỉ IP sử dụng cho Services. Mặc định: 100.64.0.0/13..

Control Plane IP

Bạn có thể chỉ định địa chỉ IP của chính mình làm control plane endpoint. Nhập địa chỉ IP Public khả dụng từ Gateway hoặc địa chỉ IP nội bộ từ subnet khác.

Virtual IP Subnet

Bạn có thể chỉ định CIDR subnet mà từ đó một địa chỉ IP không sử dụng được chỉ định làm Control Plane Endpoint. Subnet phải đại diện cho một tập hợp các địa chỉ trong gateway. CIDR tương tự cũng được truyền bá dưới dạng CIDR subnet cho các ingress services trong cluster