Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Sao lưu dữ liệu từ NAS lên HI GIO S3 Service bằng NAS đảm bảo lưu trữ đám mây an toàn, có khả năng mở rộng. Việc tích hợp NAS với HI GIO S3 cho phép bạn tự động hóa việc sao lưu, bảo vệ tệp tin và khôi phục nhanh chóng, đồng thời quản lý dữ liệu hiệu quả thông qua giao diện dễ sử dụng.

Chúng tôi hỗ trợ Synology, Qnap và các thương hiệu NAS khác có khả năng tương thích với S3.

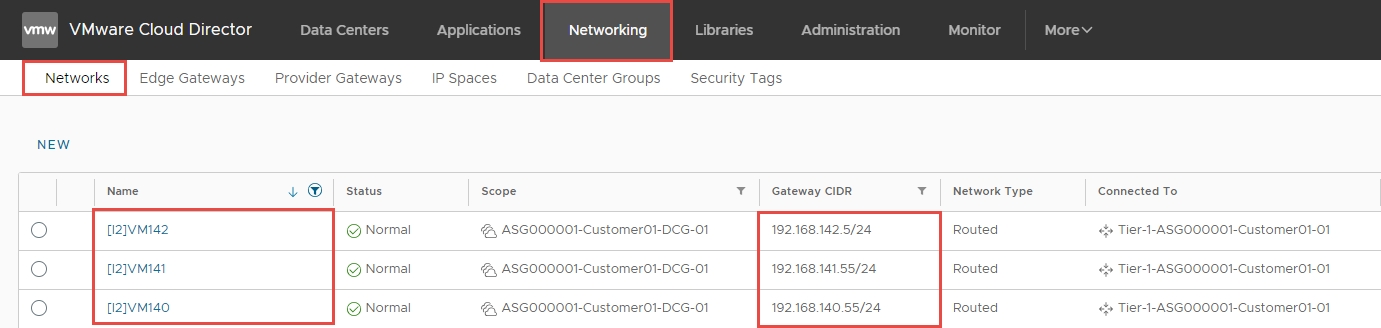

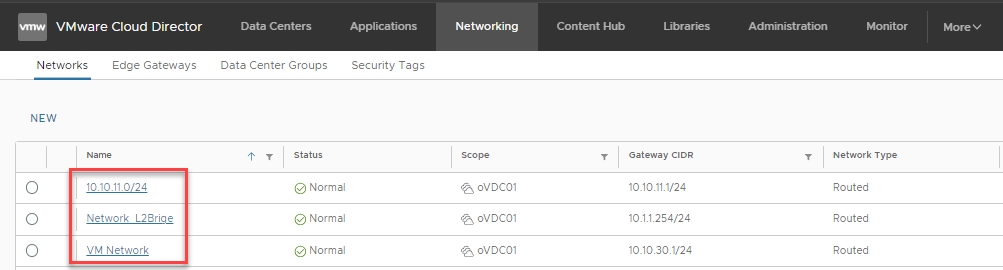

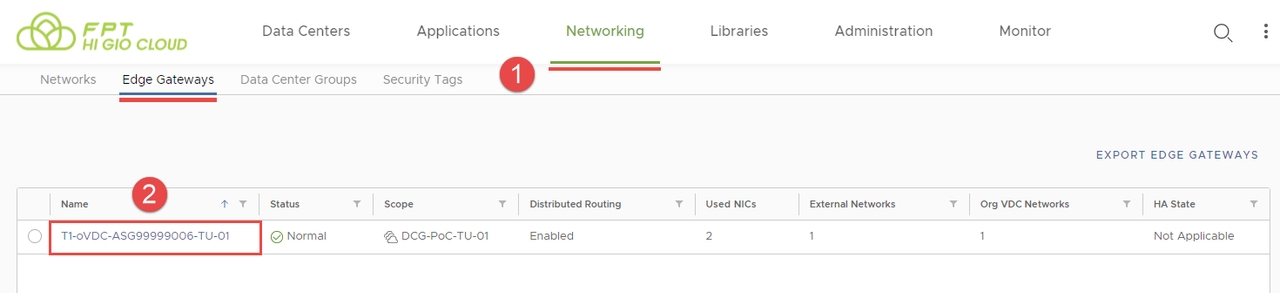

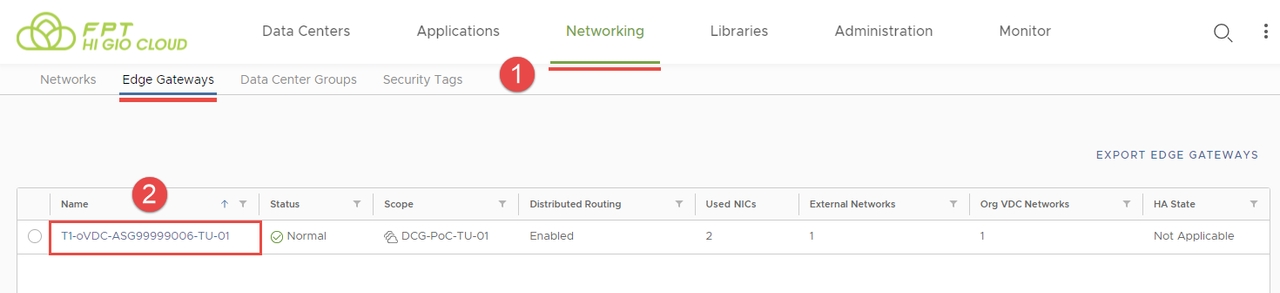

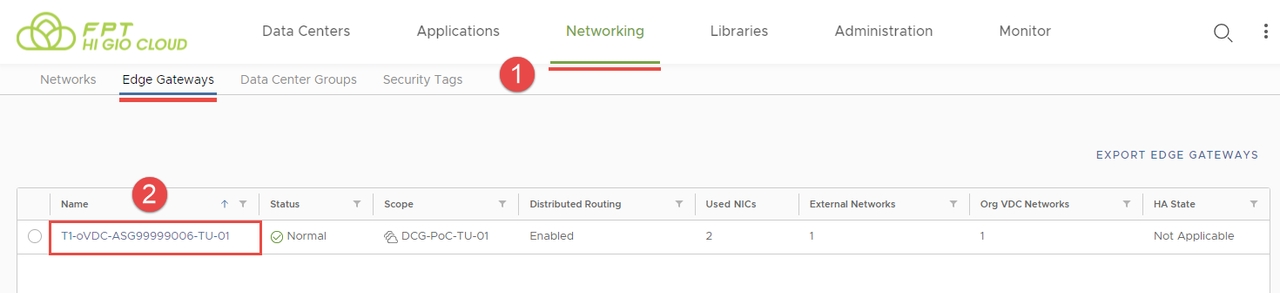

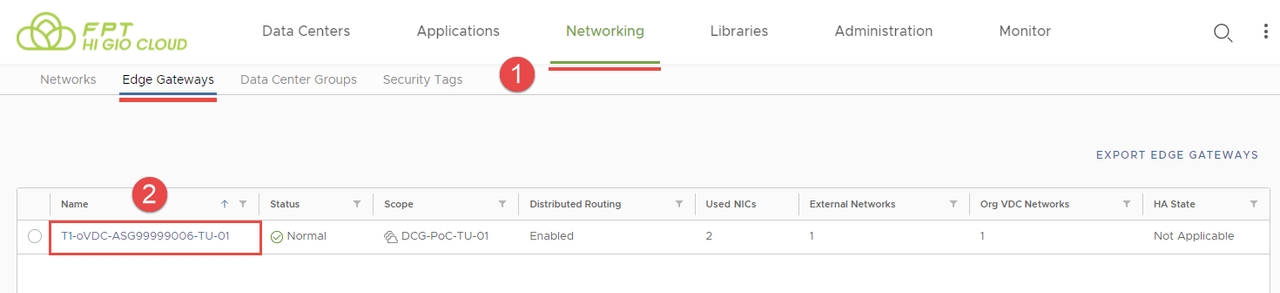

HI GIO sử dụng kiến trúc mạng phân lớp với bốn loại mạng để cung cấp hạ tầng mạng linh hoạt và an toàn trong môi trường đám mây đa mục đích. Các loại mạng này bao gồm external networks, organization virtual data center (VDC) networks, data center group networks, và vApp networks. Hầu hết các loại mạng yêu cầu các đối tượng hạ tầng bổ sung, chẳng hạn như edge gateways và network pools.

vApp bao gồm một hoặc nhiều máy ảo giao tiếp qua mạng và sử dụng tài nguyên và dịch vụ trong môi trường đã triển khai. vApp có thể chứa nhiều máy ảo.

Vui lòng tham khảo hướng dẫn sử dụng vAPP trong danh sách dưới đây.

Việc tạo thư mục trong S3 giúp bạn tổ chức dữ liệu. Bạn có thể chỉ định tên thư mục trong quá trình tải tệp lên hoặc tự tay tạo một thư mục mới để nhóm và quản lý các đối tượng liên quan một cách hiệu quả.

Bước 1: Nhấp đúp vào Bucket. Sau đó chọn "New" -> “New folder”

Bước 2: Nhập tên thư mục, sau đó nhấp vào “Create the Folder.”

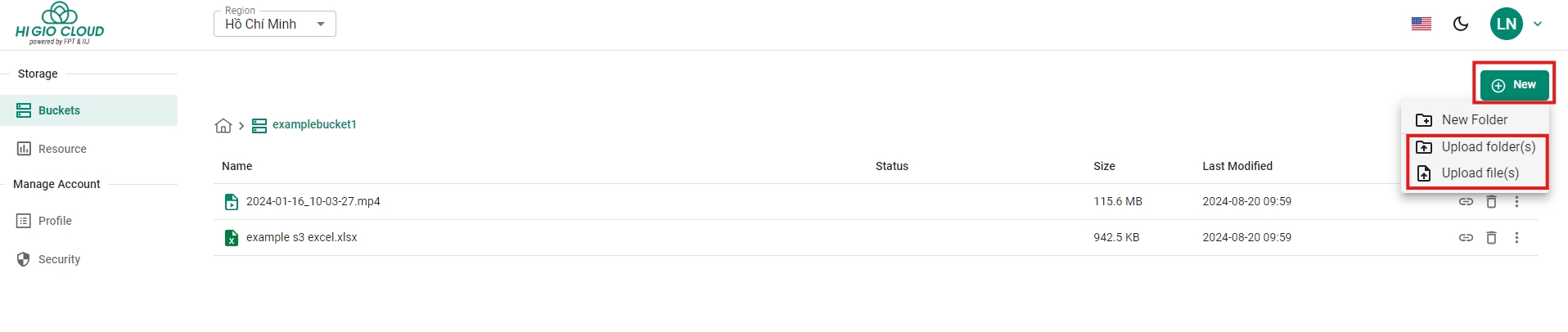

Việc tải lên tệp hoặc thư mục lên S3 rất đơn giản. Bạn có thể kéo và thả hoặc chọn các mục để tải lên, tổ chức chúng thành các thư mục trong khi vẫn duy trì lưu trữ an toàn và có thể mở rộng trên đám mây.

Nhấp vào “New,”sau đó chọn “Upload Folder” hoặc “Upload file(s).” Bạn cũng có thể kéo tệp/thư mục vào đây.

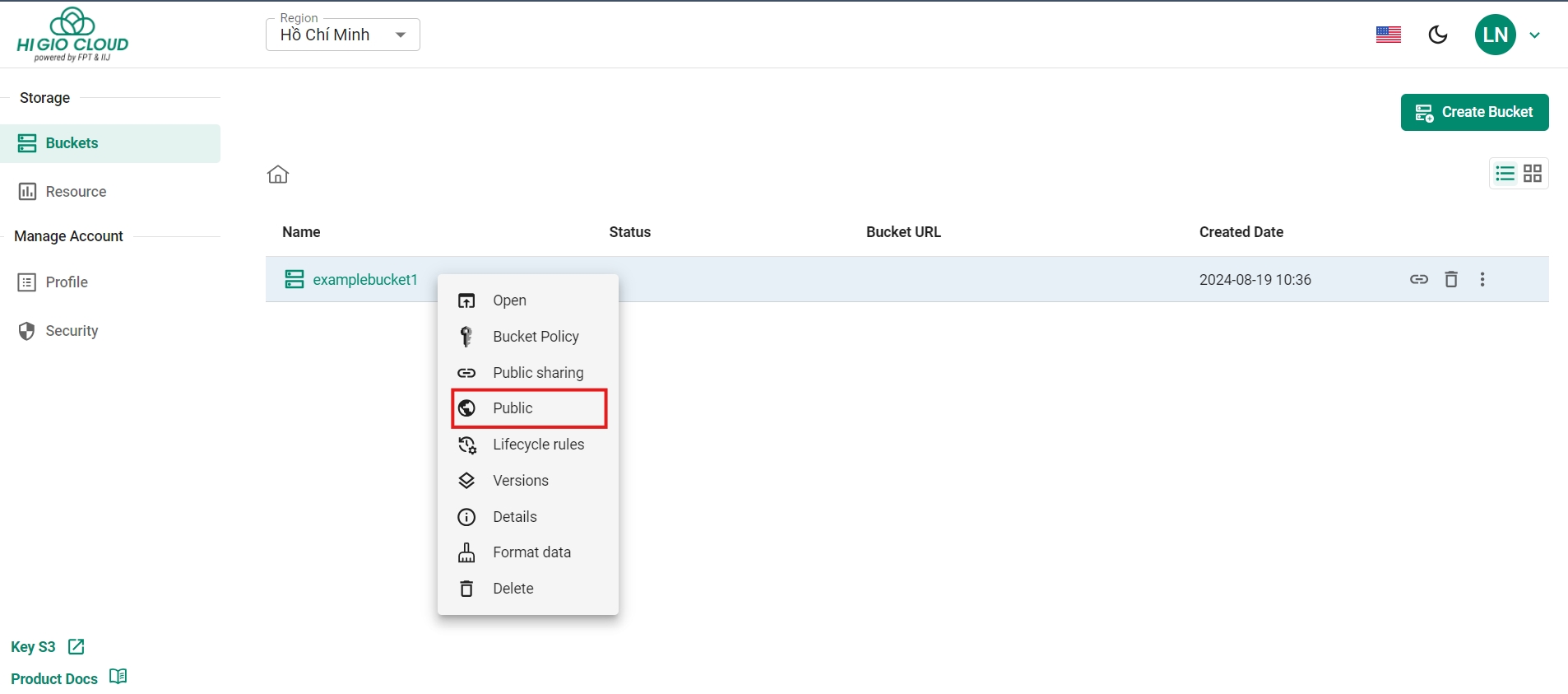

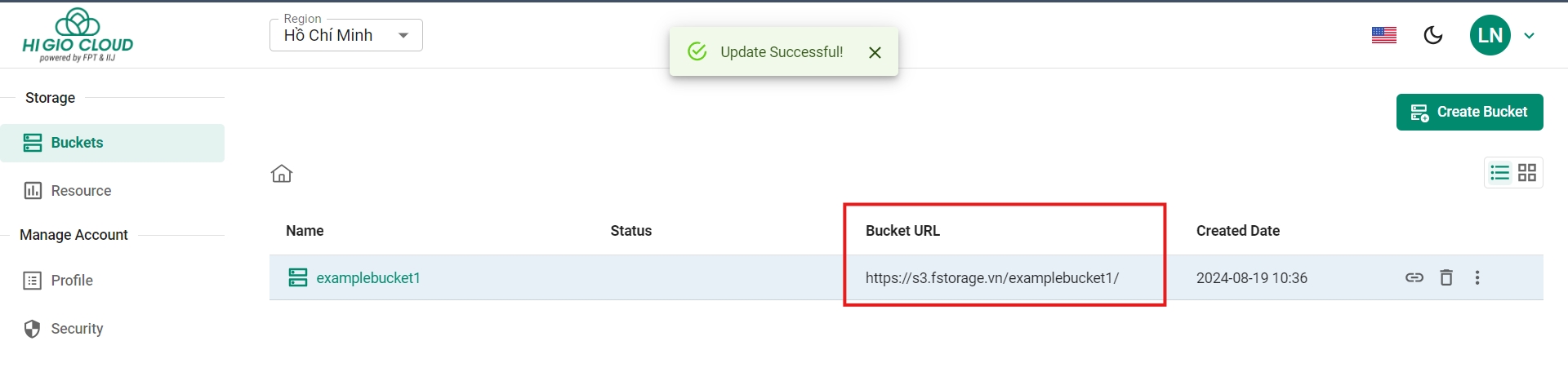

ACL (Access Control List) là một cơ chế xác định ai có quyền truy cập vào các bucket và đối tượng (tệp/thư mục) của bạn). Để thiết lập Public ACL, nhấp chuột phải vào Bucket và chọn "Public" hoặc chọn "Share Link" để thiết lập.

Bước 1: Nhấp chuột phải vào Bucket và chọn “Public.”

ước 2: Sau khi bạn thiết lập Public cho một Bucket, màn hình sẽ hiển thị là “Public” khi truy cập liên kết của Bucket đó.

Vui lòng tham khảo các hướng dẫn khác trong danh sách dưới đây.

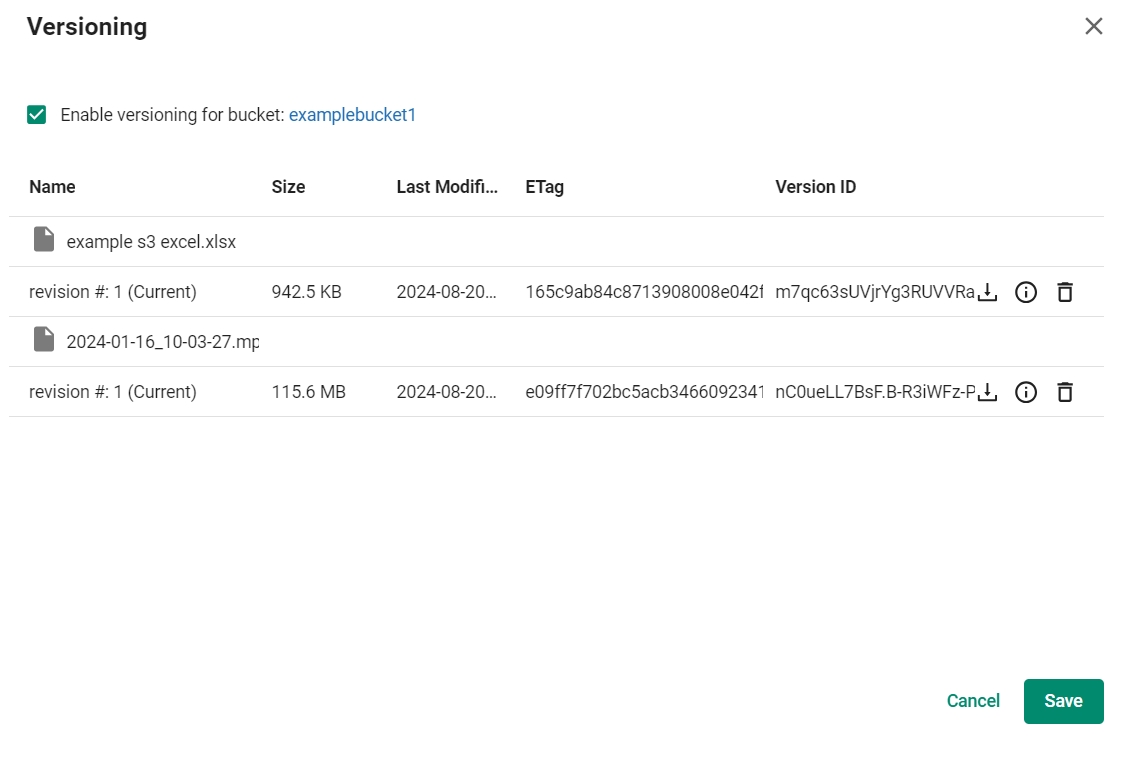

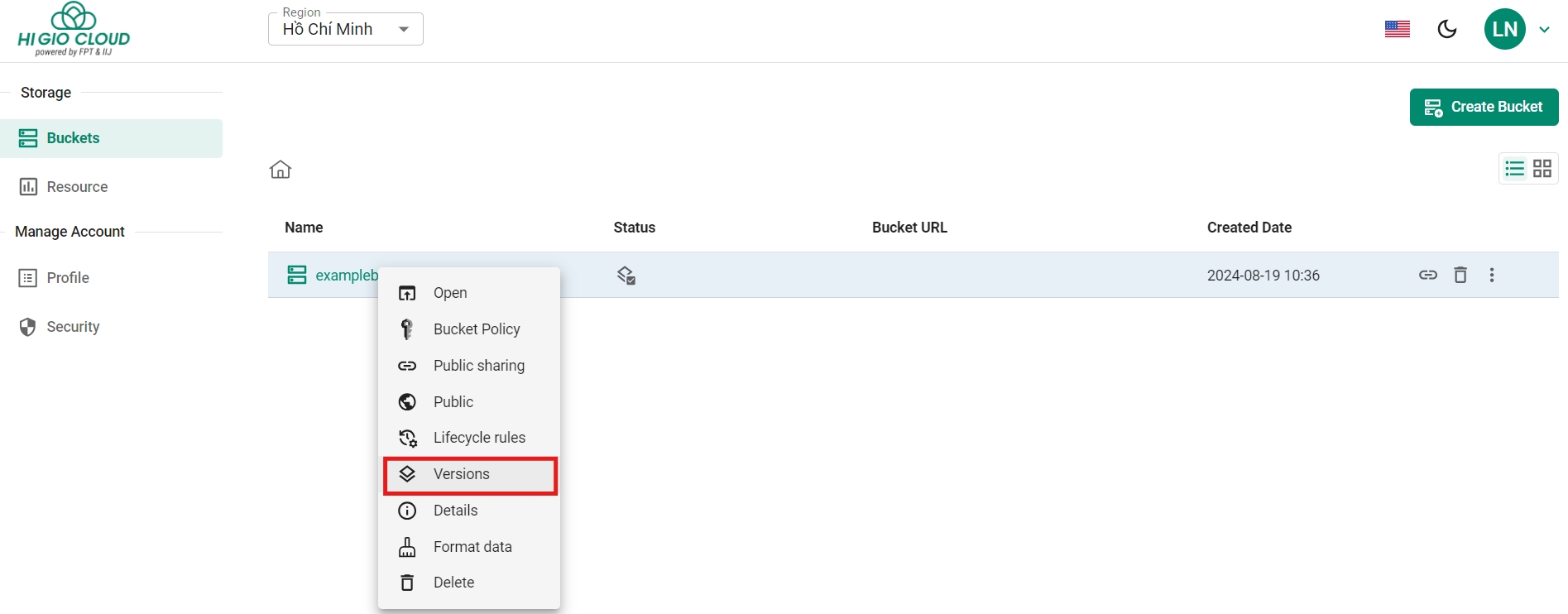

S3 Versioning cho phép bạn giữ nhiều phiên bản của một đối tượng trong cùng một bucket, bảo vệ chống lại việc xóa nhầm và cho phép khôi phục dễ dàng các phiên bản tệp trước đó khi cần.

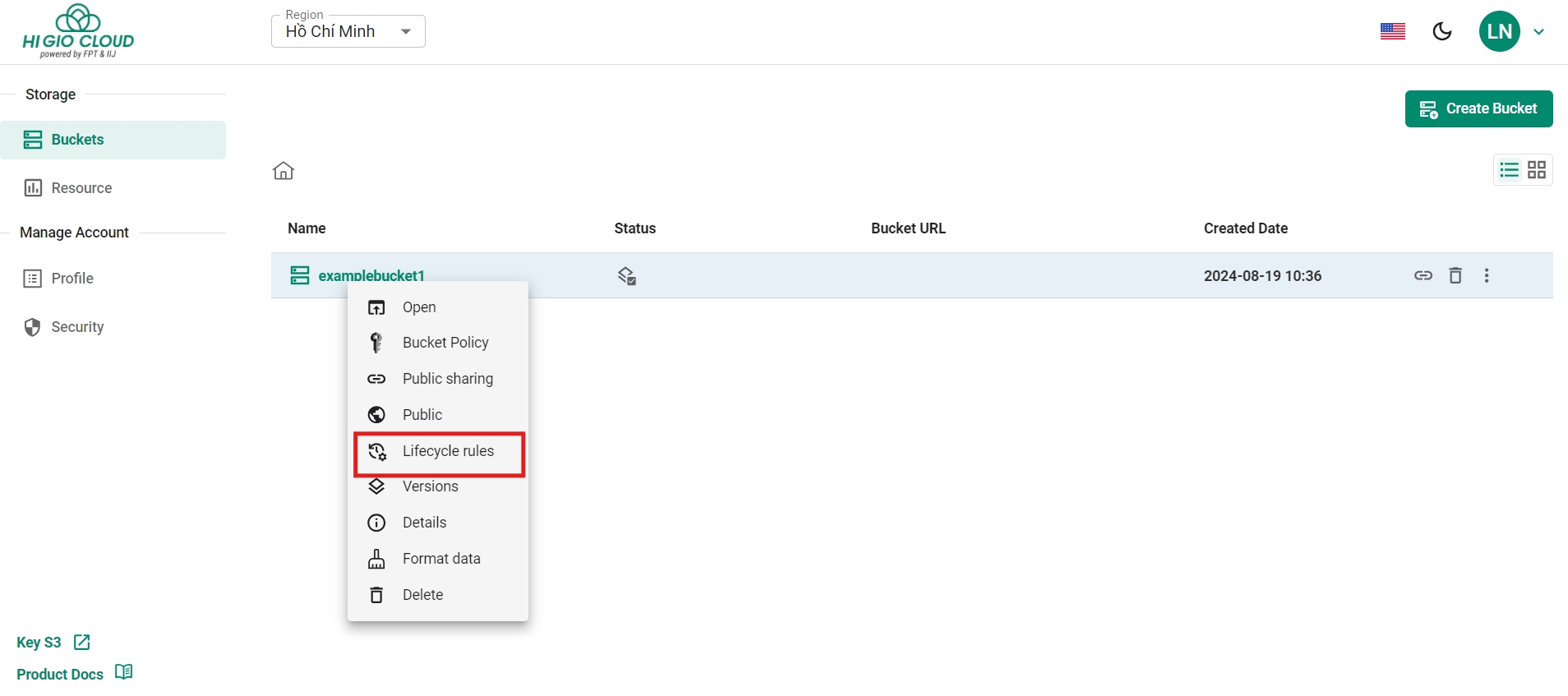

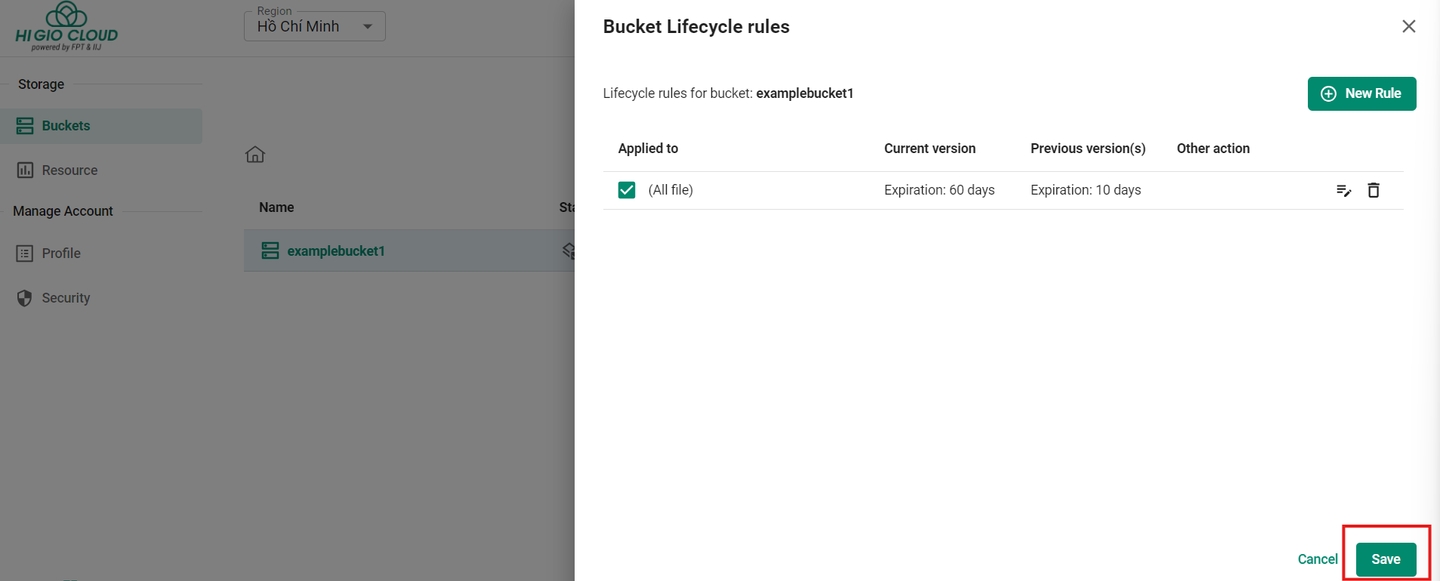

Bước 1: Nhấp chuột phải vào Bucket, chọn “Versions” để kích hoạt tính năng versioning cho Bucket và xem tất cả các phiên bản của tệp trong Bucket đó.

Bước 2: Xem các phiên bản trước của tệp, đảm bảo khả năng khôi phục dữ liệu và bảo vệ khỏi việc xóa hoặc ghi đè nhầm.

Hướng dẫn được thiết kế để giúp người dùng HI GIO sử dụng các tính năng và chức năng của dịch vụ lưu trữ đám mây của chúng tôi. Cho dù bạn cần lưu trữ tệp lớn, cần phối hợp với các thành viên trong nhóm, hay đảm bảo tính dự phòng dữ liệu, HI GIO Cloud S3 Storage mang đến trải nghiệm liền mạch được thiết kế phù hợp với nhu cầu của bạn.

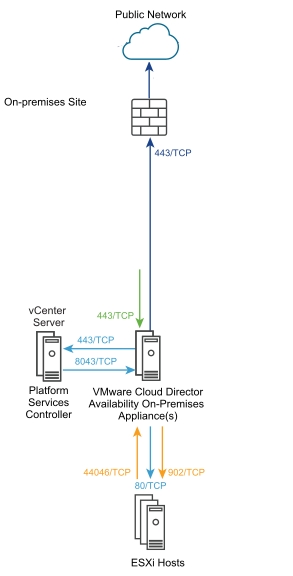

Hướng dẫn ngắn này được thiết kế để giúp người dùng HI GIO hiểu các tính năng và lợi ích của dịch vụ DRaaS của chúng tôi. Trong hướng dẫn này, bạn sẽ tìm thấy các hướng dẫn chi tiết để thiết lập môi trường phục hồi thảm họa, các phương pháp tốt nhất để duy trì kế hoạch phục hồi và các mẹo để kiểm tra và tối ưu hóa chiến lược DRaaS của bạn.

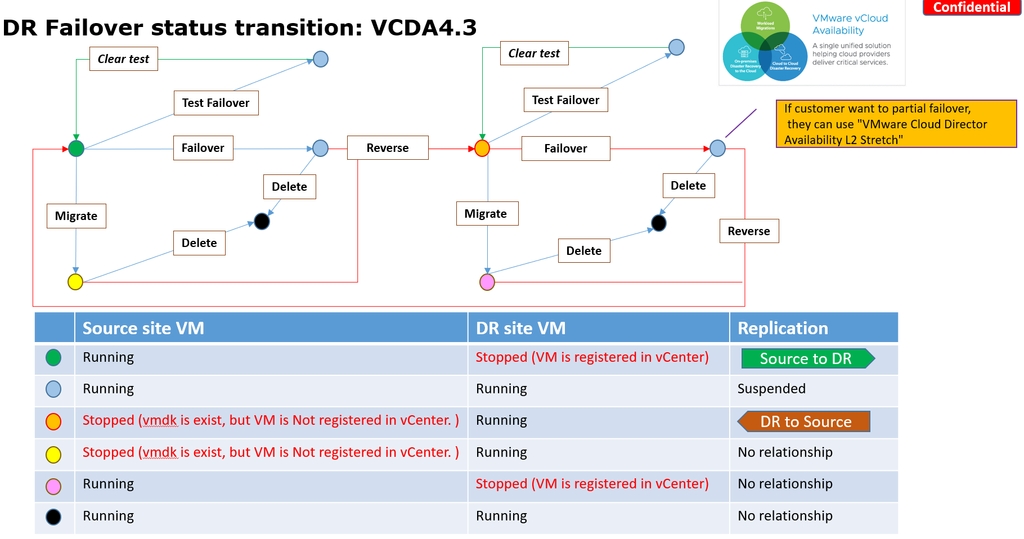

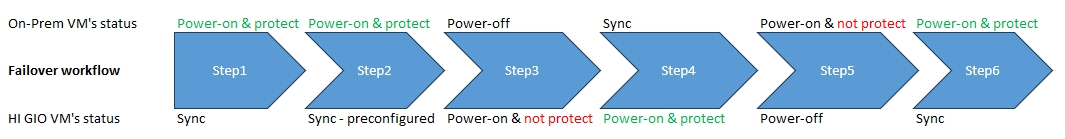

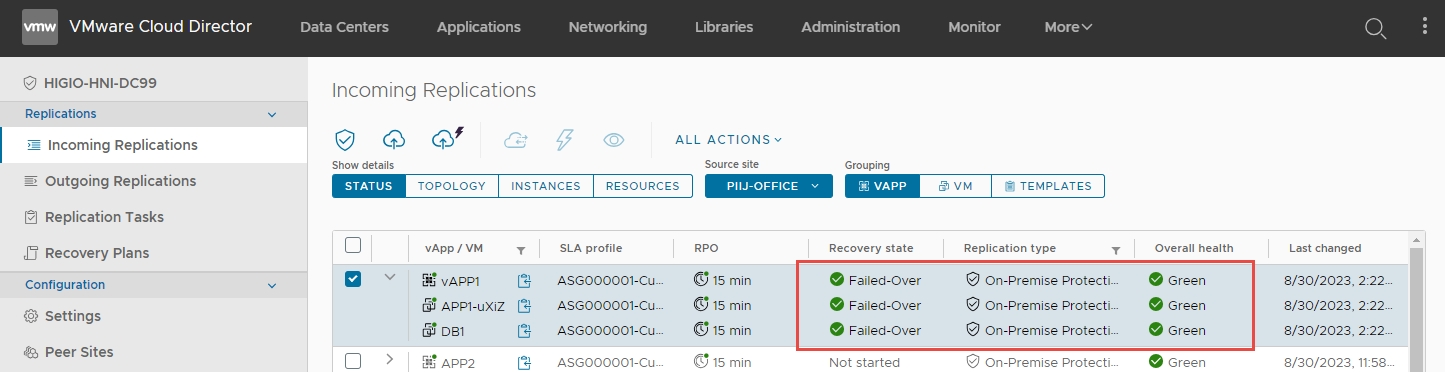

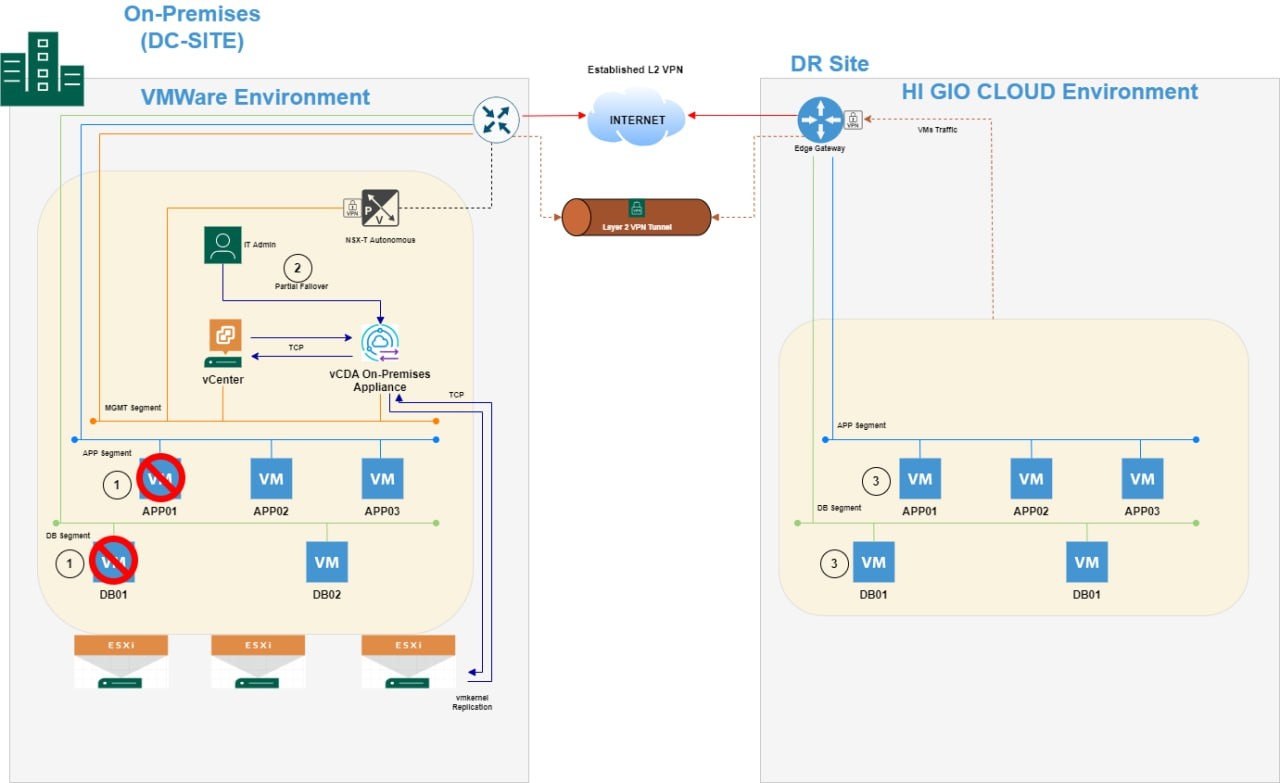

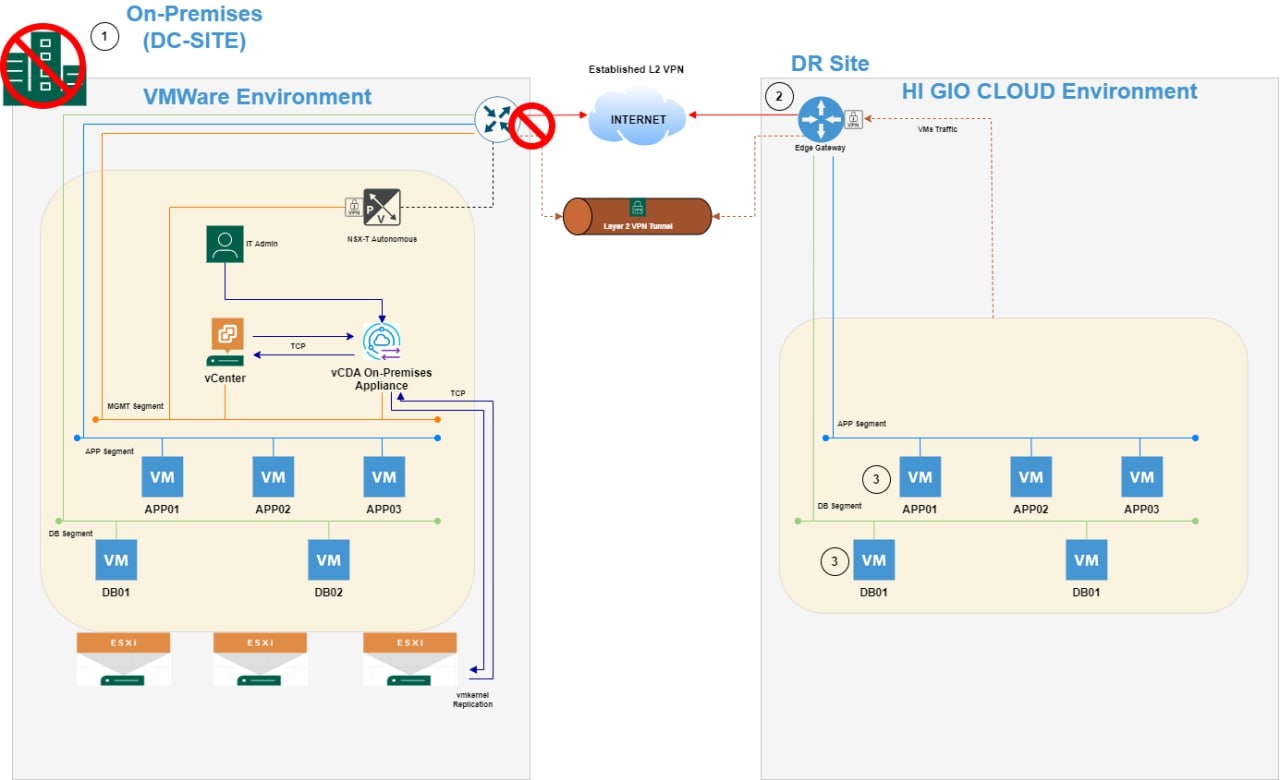

Failover một phần cần thiết khi trung tâm dữ liệu (site on-premises) của bạn vẫn hoạt động, nhưng chỉ một hoặc một nhóm các máy chủ, ứng dụng hoặc máy ảo (VMs) gặp sự cố.

Trong tình huống này, failover toàn bộ site là không cần thiết. Failover một phần cho phép bạn chạy các hệ thống bị hỏng tại site DR (cloud HI GIO) trong khi phần còn lại của các hệ thống hoạt động bình thường vẫn tiếp tục chạy trên site DC (on-premises).

Các tình huống thảm họa hầu như luôn xảy ra bất ngờ. Trong một sự kiện thảm họa, việc khôi phục hạ tầng của doanh nghiệp càng sớm càng tốt là rất quan trọng để ngăn ngừa thiệt hại lớn.

Failover và failback có thể giúp đảm bảo rằng doanh nghiệp của bạn tiếp tục hoạt động bình thường, ngay cả khi site DC bị ảnh hưởng bởi thảm họa.

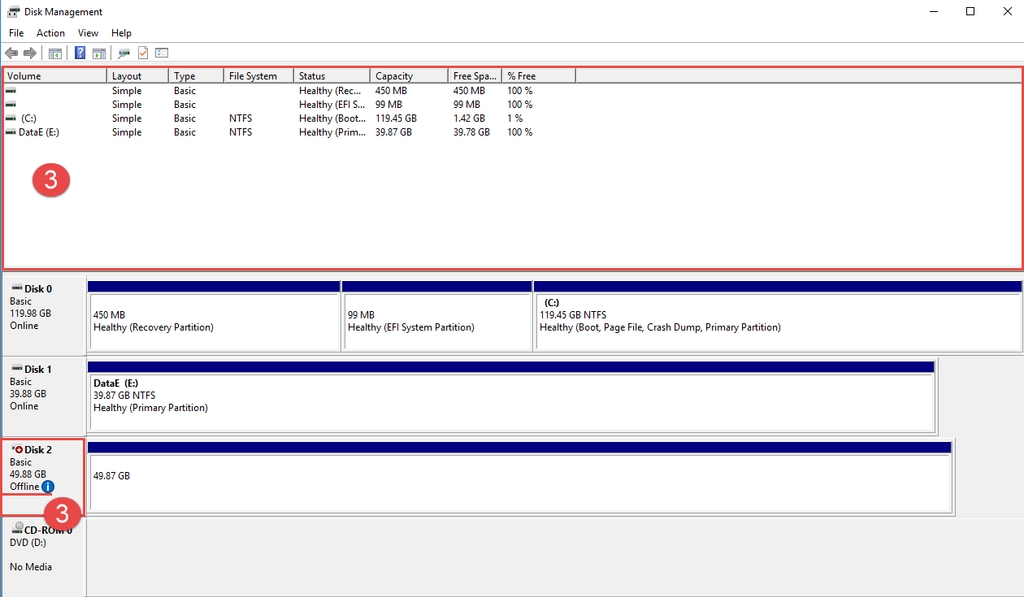

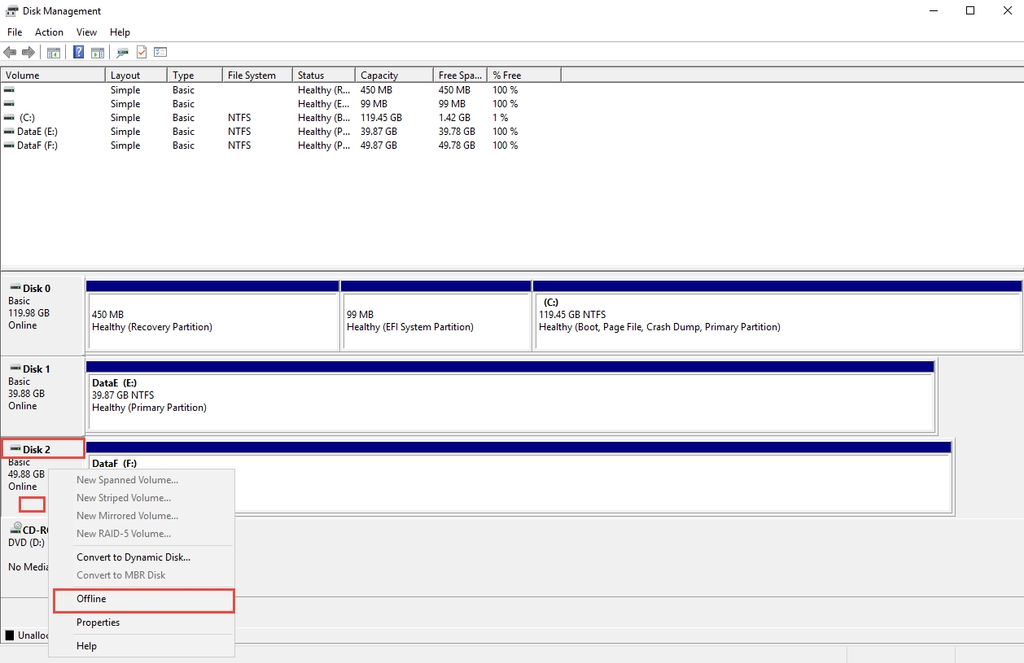

Kiểm tra lại trên Windows OS.

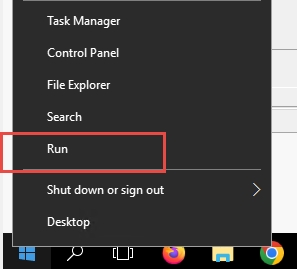

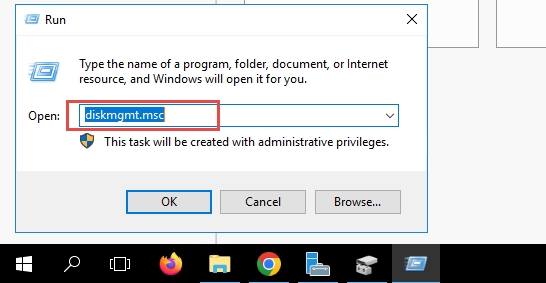

Bước 1: Đăng nhập vào Windows và mở Disk Management.

Nhấp chuột phải vào menu Windows > Run.

Bước 2: Trong Disk Management:

Nhấp chuột phải vào tên ổ đĩa > Offline.

Bước 3: Kiểm tra trạng thái ổ đĩa:

Disk status = Offline, và nó sẽ biến mất trong bảng volume.

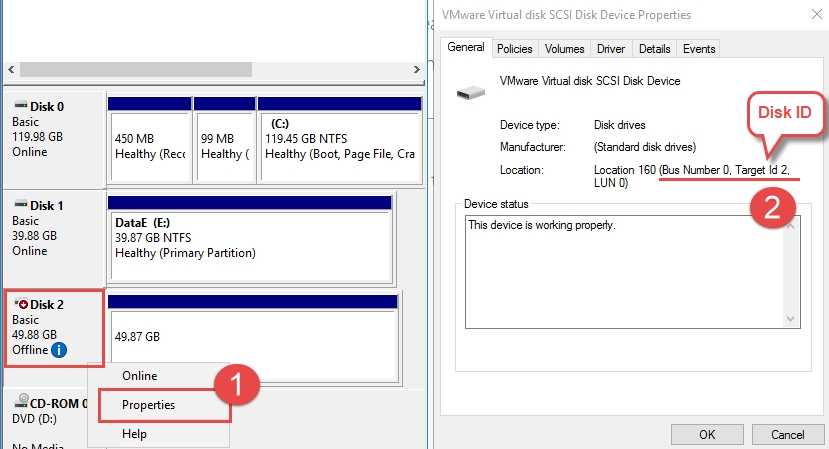

Xác nhận trạng thái ổ đĩa = offline trong Windows OS và cung cấp thông tin ổ đĩa cho đội hỗ trợ (họ sẽ hỗ trợ phần hạ tầng).

Vui lòng cung cấp thông tin ổ đĩa:

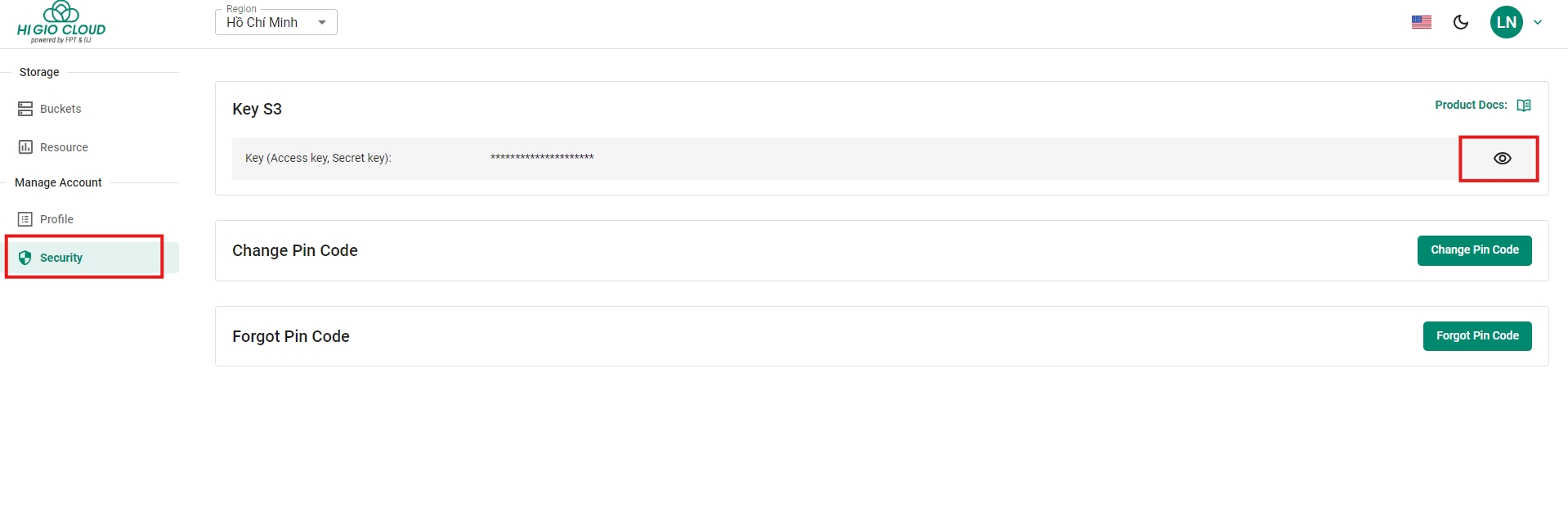

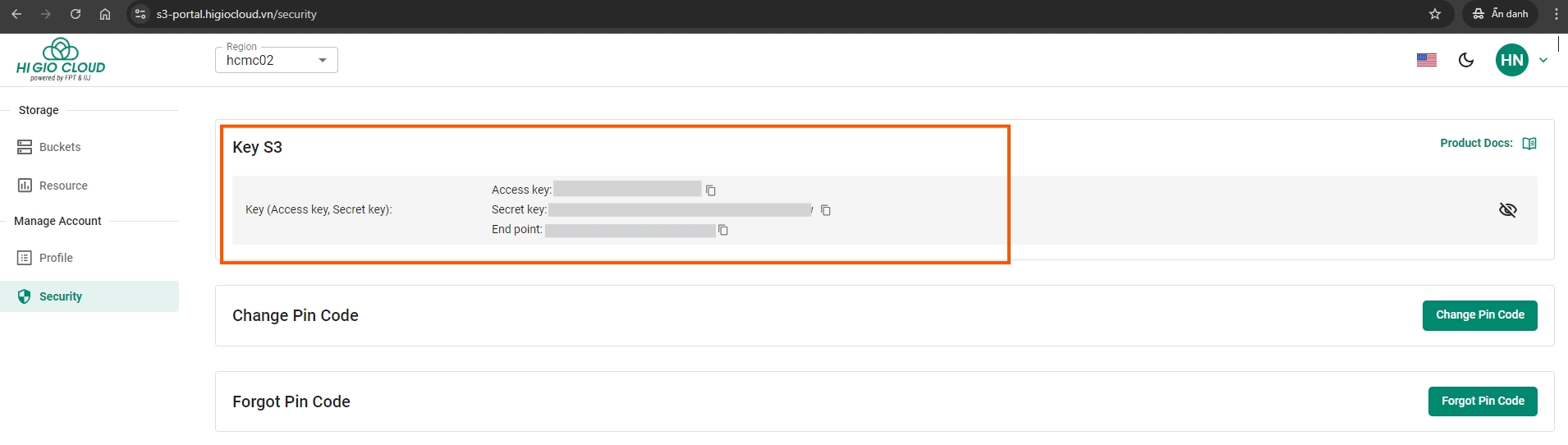

Bước 2: Chọn tab “Security” và lấy S3 Key.

Bước 3: Nhập mã PIN code bạn đã tạo từ đầu “LINK“ để nhận S3 Key.

Bước 4: Lưu thông tin Key để thêm vào HI GIO S3.

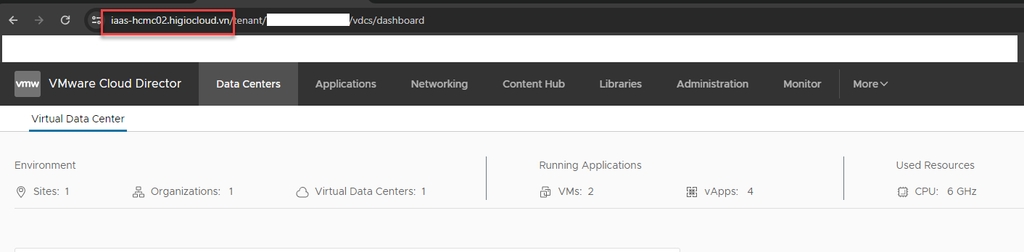

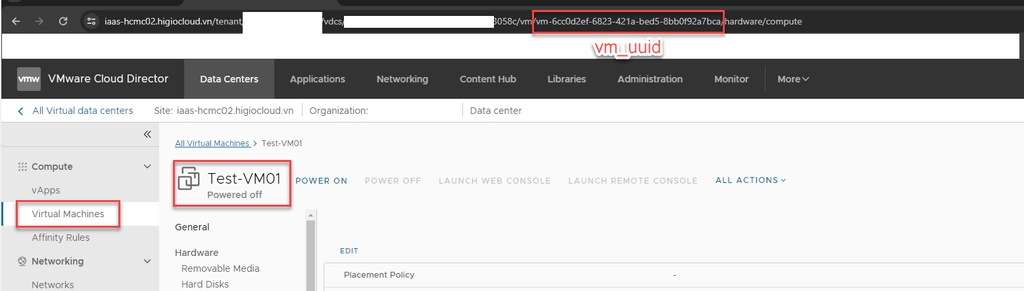

Bước 1: Chuẩn bị thông tin

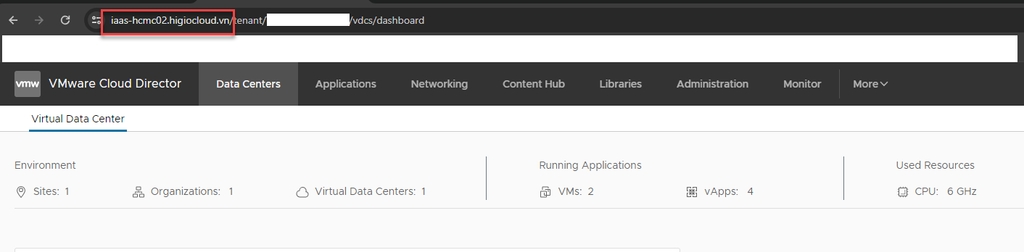

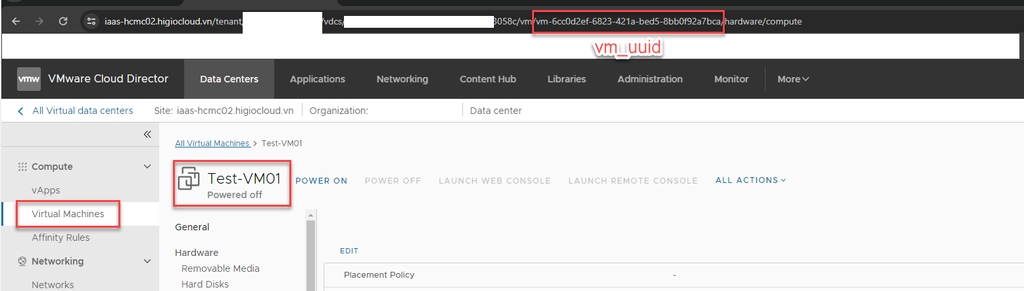

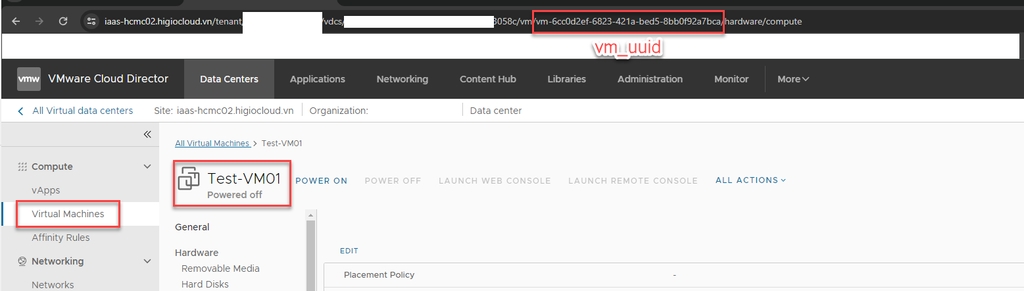

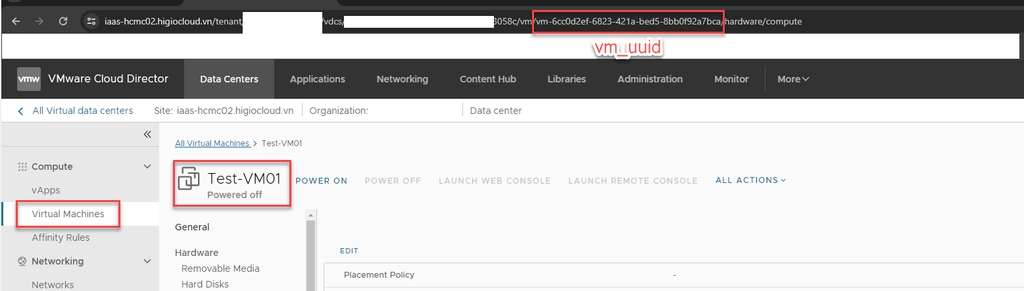

Đăng nhập vào IAM portal -> vCD portal: thu thập thông tin

{{vcd_url}}

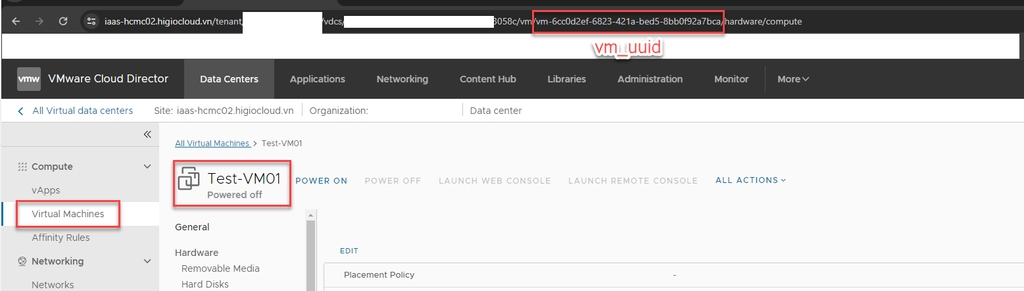

{{vm-uuid}}: select VM -> take a look vm uuid on url

{{Bearer Token}}: Vui lòng tham khảo tài liệu “”

Bước 2: Lấy trạng thái của VM

GET https://{{vcd_url}}/api/vApp/{{vm_uuid}}

Authorization: {{Bearer Token }}

Headers:

- ‘Accept’: */*;version=37.2

SEND request.

Kiểm tra trạng thái VM trên dòng thứ 3 của Response Body. Nếu Link rel="power:powerOff", VM đang bật; nếu không, VM đang tắt.

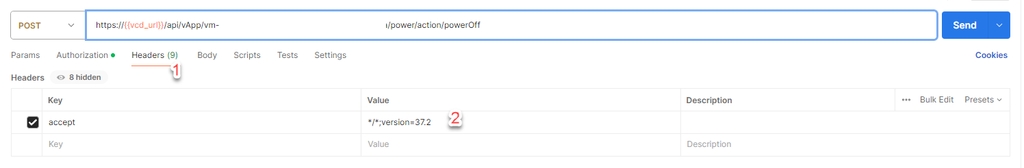

Bước 3: Thay đổi trạng thái của VM

POST https://{{vcd_url}}/api/vApp/{{vm_uuid}}/power/action/{{powerOn/powerOff}}

Authorization: {{Bearer Token}}

Headers:

- ‘Accept’: */*;version=37.2

SEND request.

Bước 4: Xác minh

Lấy thông tin trạng thái của VM

GET https://{{vcd_url}}/api/vApp/{{vm-uuid}}

Kiểm tra trên vCD portal

Đăng nhập IAM -> vCD portal -> chọn VM

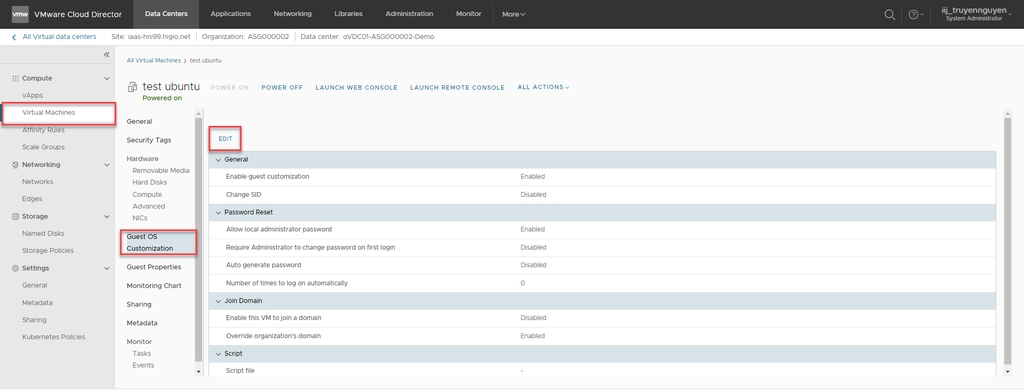

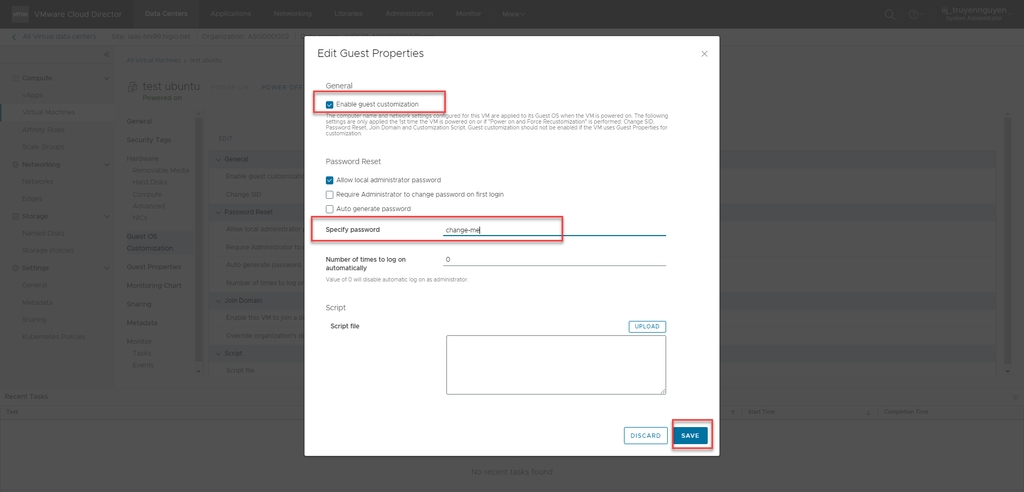

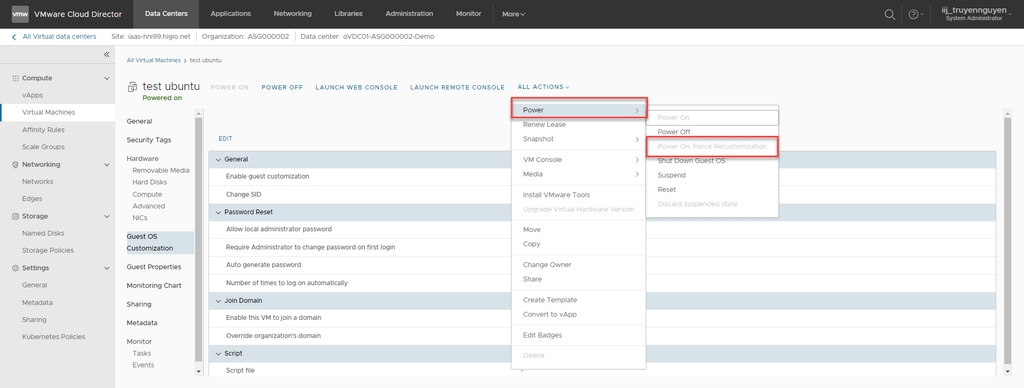

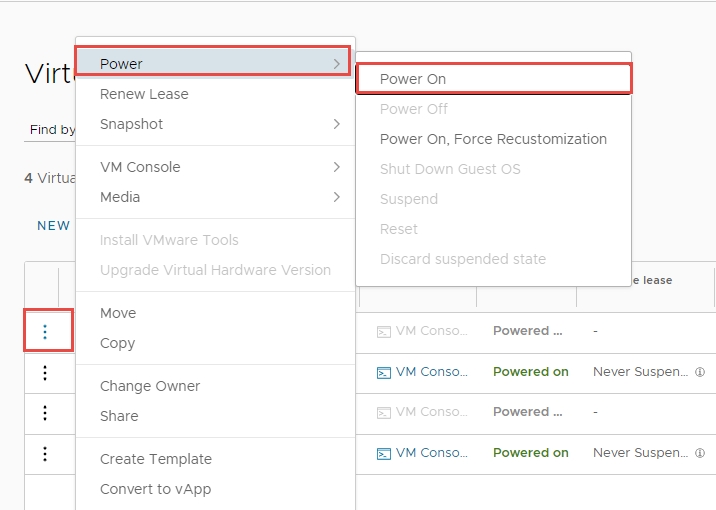

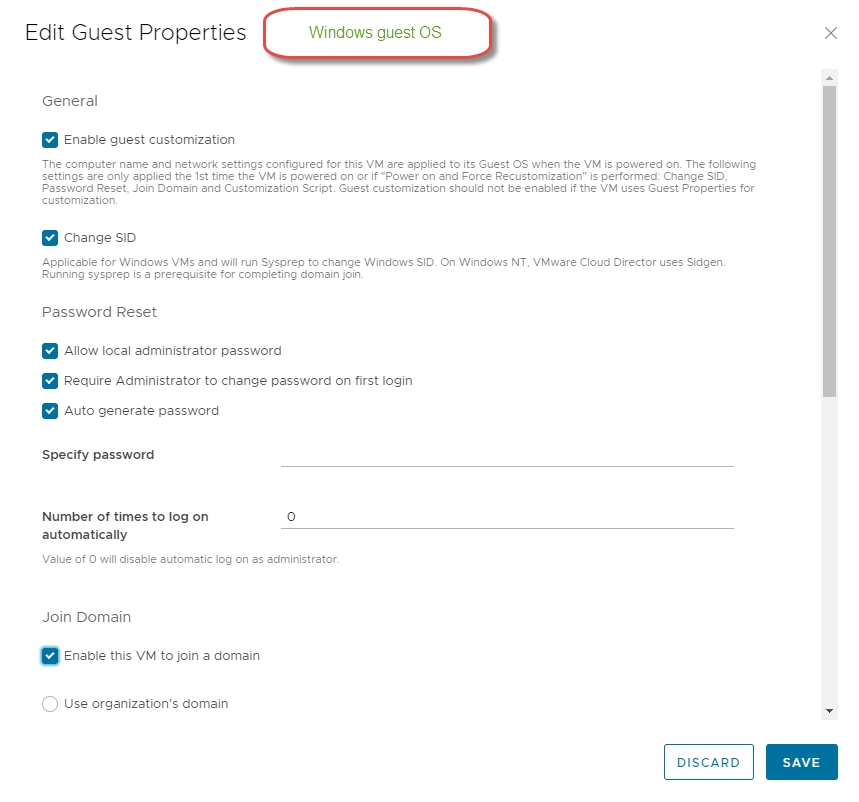

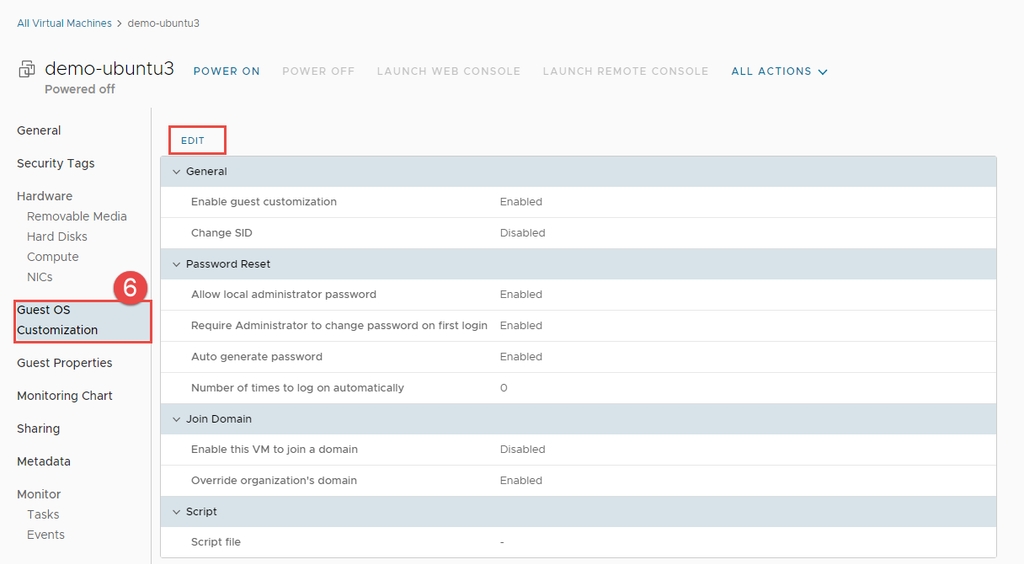

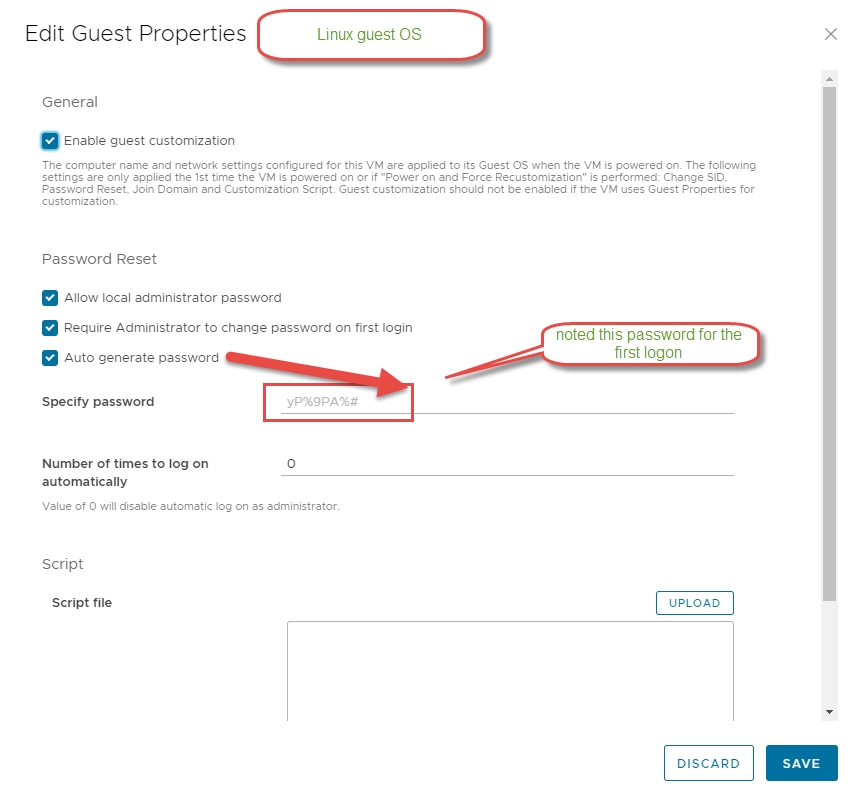

Bước 1: Đăng nhập vào cổng vCD > Data Centers > Virtual Machines > Guest OS Customization > EDIT.

Bước 2: Xác nhận tùy chỉnh guest customization được bật và chỉ định mật khẩu > SAVE.

Bước 3: Tắt nguồn và bật lại với tùy chọn Force Recustomization.

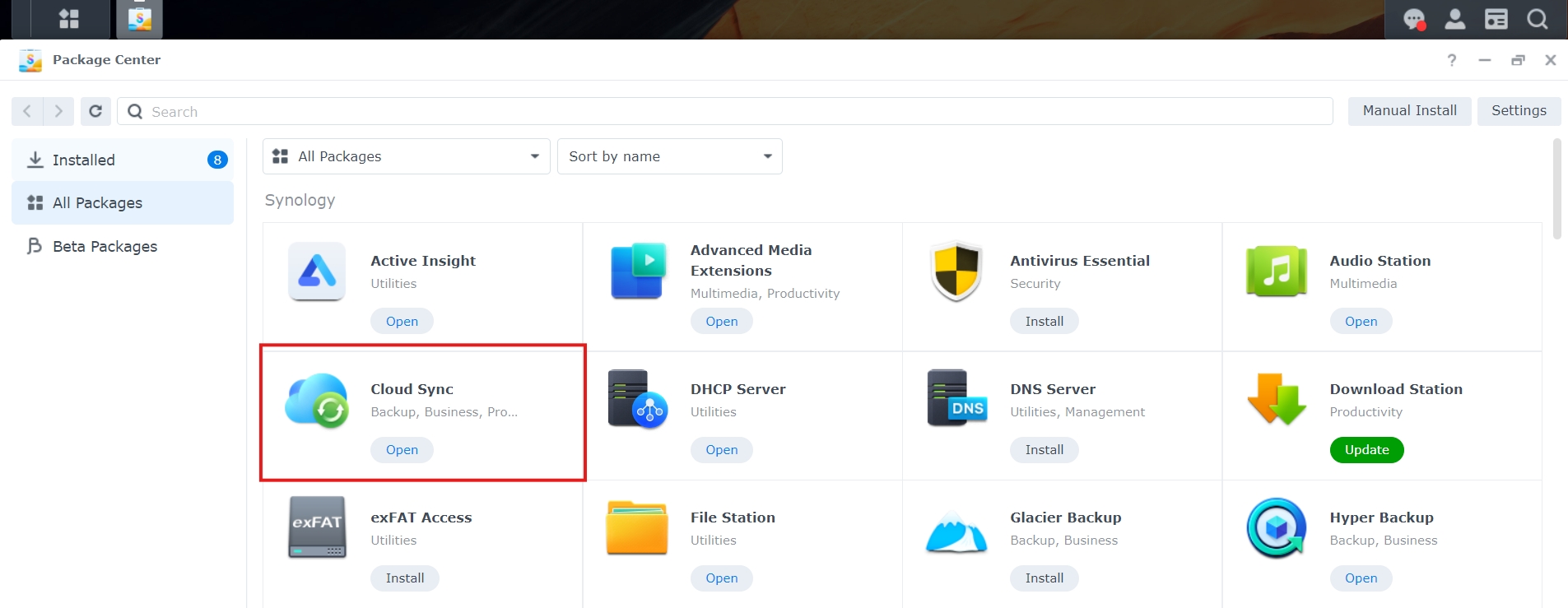

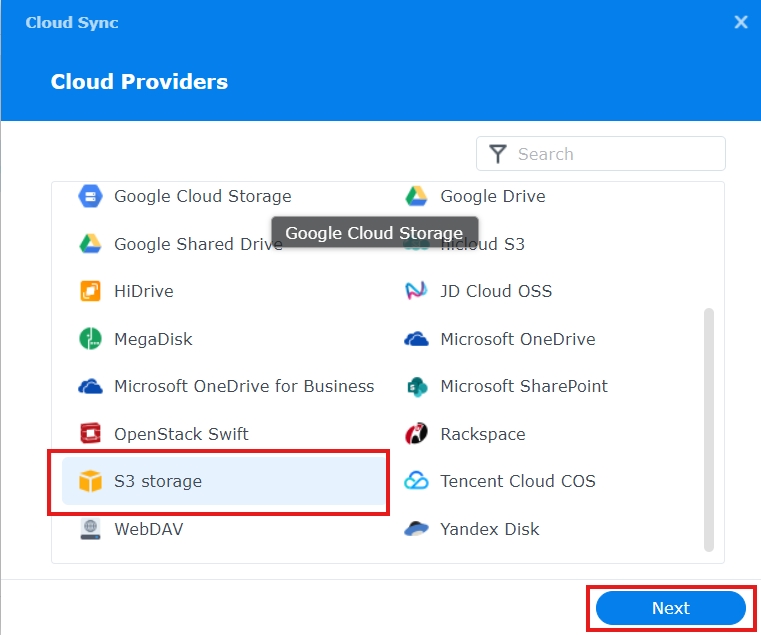

Bước 1: Kết nối với NAS của bạn qua Trình duyệt Web và cài đặt CloudSync

Bước 2: Truy cập vào “Package Center” rồi cài đặt “CloudSync”

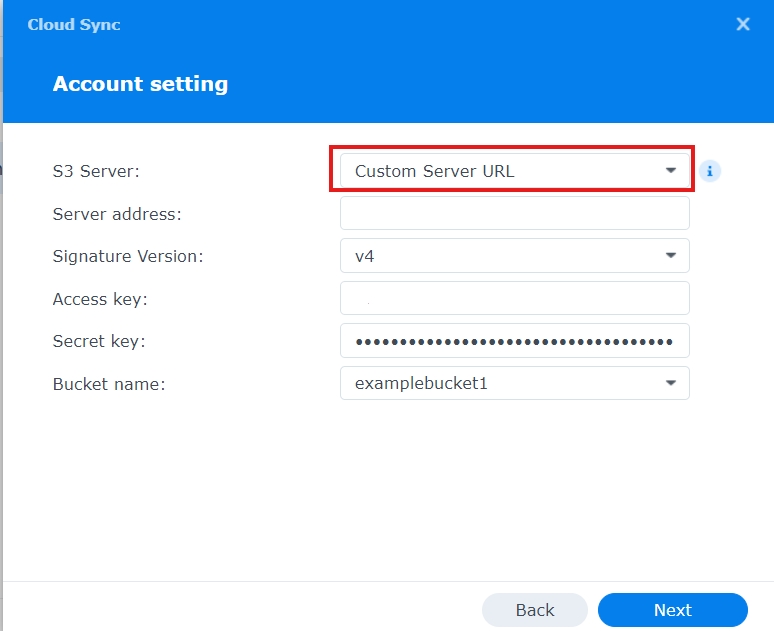

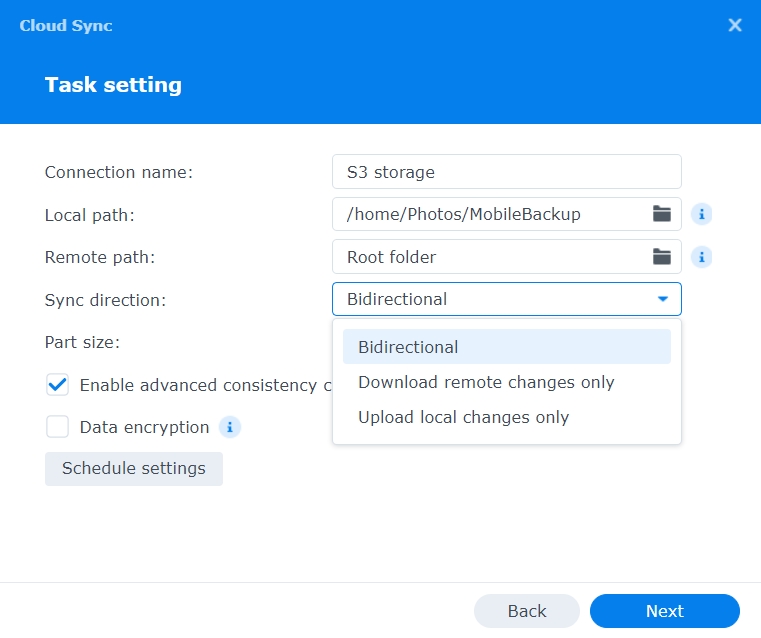

Bước 3: Cấu hình CloudSync kết nối với HI GIO S3 Storage

Bước 4: Điền thông tin từ HI GIO S3 Portal

S3 Server: Chọn Custom Server URL

Server Address, Access Key, Secret Key lấy từ “”

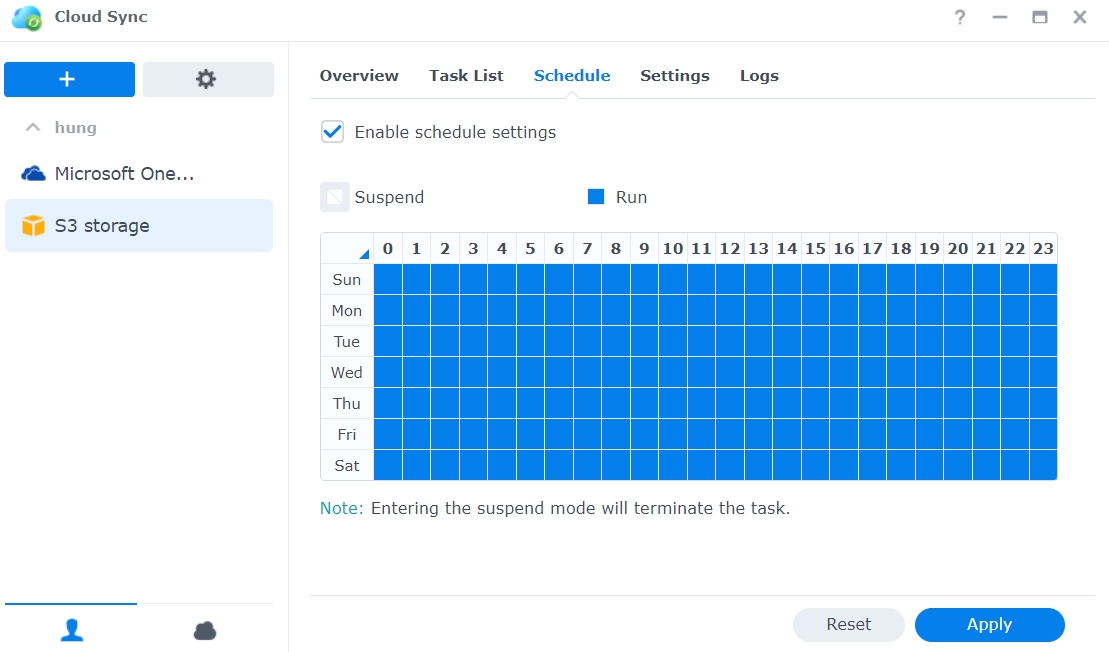

Bước 5: Cấu hình loại sao lưu

Chúng tôi có 3 cách để sao lưu lên HI GIO S3 Storage

2-way sync (Upload/Download): Bidirectional

1-way sync (Upload only): Upload local Change only

Bước 6: Lên lịch sao lưu

Tùy vào kế hoạch sao lưu của doanh nghiệp, bạn có thể chọn 2-way synchronization hoặc 1-way synchronization (Upload Only) hoặc 1-way synchronization (Download Only)

Để mở rộng không gian lưu trữ cho thiết bị NAS, chúng tôi khuyến nghị bạn sử dụng synchronization type (Upload Only). Khi xóa dữ liệu trên NAS, dữ liệu trên Cloud sẽ vẫn giữ lại.

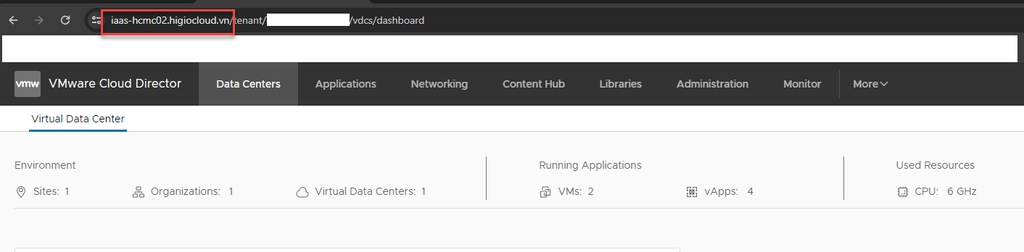

Bước 1: Truy cập liên kết https://iam.higiocloud.vn/tenant/ và điền thông tin tenant (organization) mà chúng tôi đã cung cấp.

Bước 2: Đăng nhập bằng tài khoản được cung cấp qua email.

Bước 3: Nhấp vào góc trên bên phải để truy cập S3 Portal.

Bước 4: Sau khi đăng nhập vào S3 Portal, hệ thống sẽ yêu cầu bạn tạo mã PIN mới để sử dụng dịch vụ S3. Mã PIN này được sử dụng để xác thực bảo mật khi bạn thực hiện xem S3 Key (Access key, Secret key) hoặc xóa Bucket.

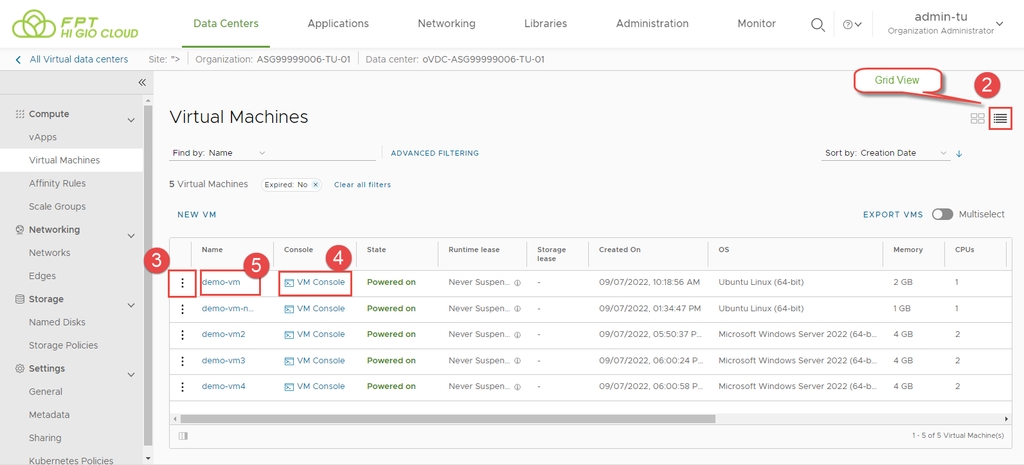

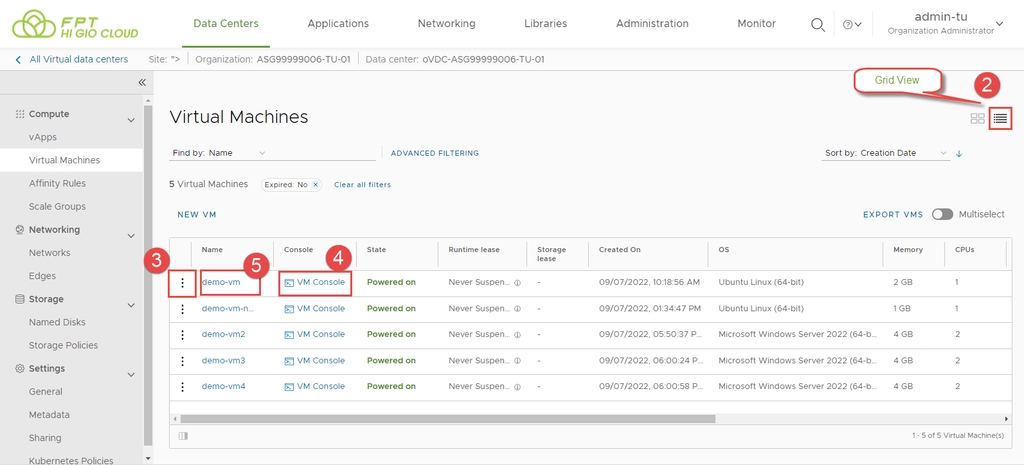

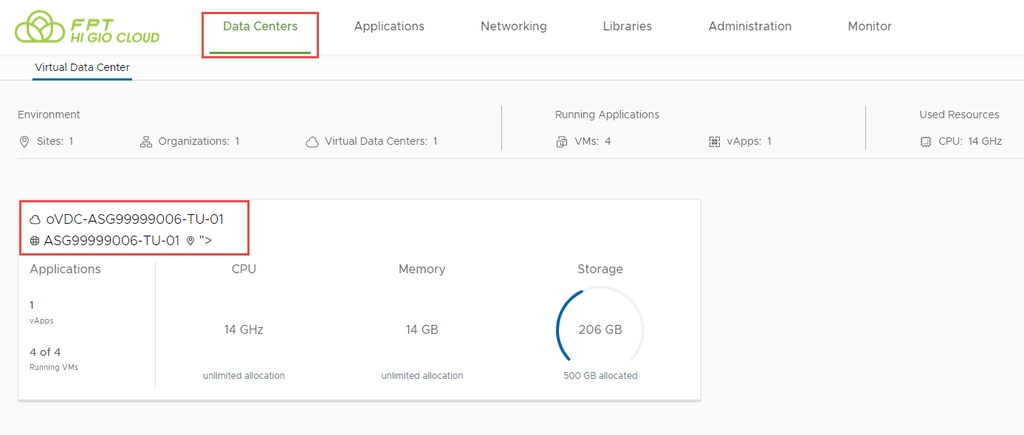

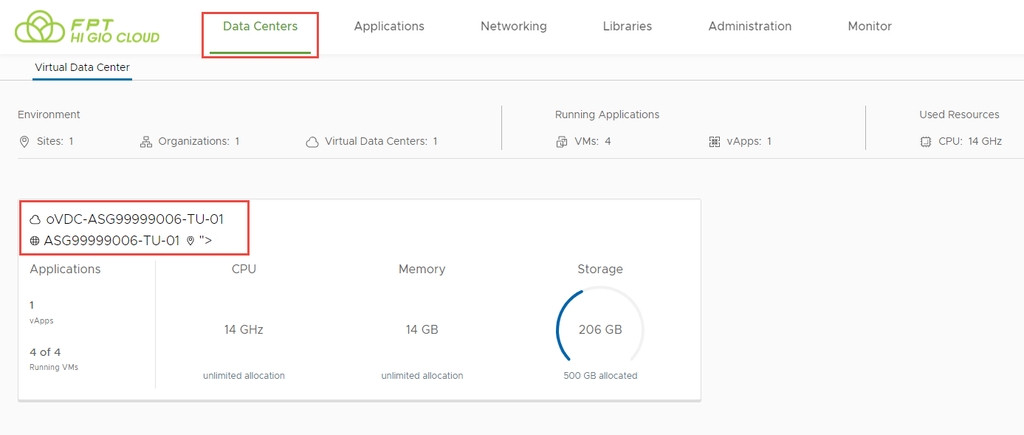

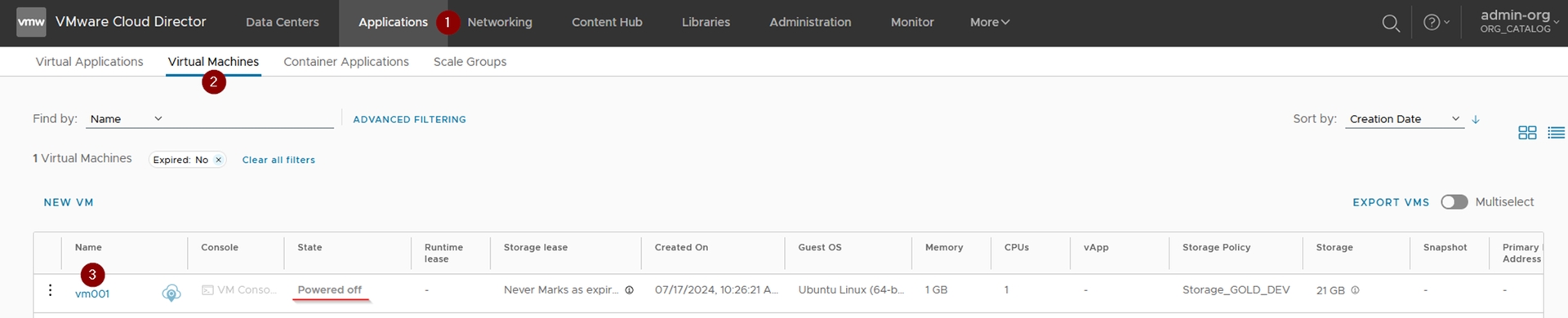

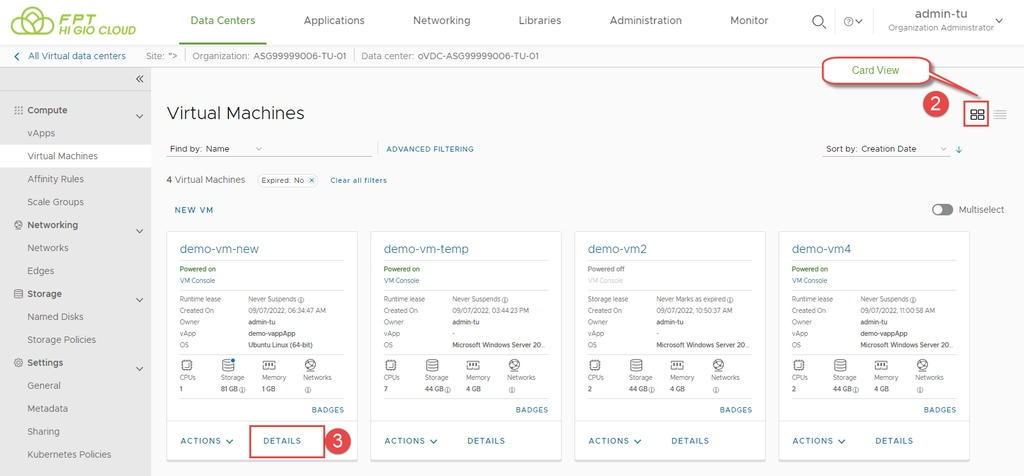

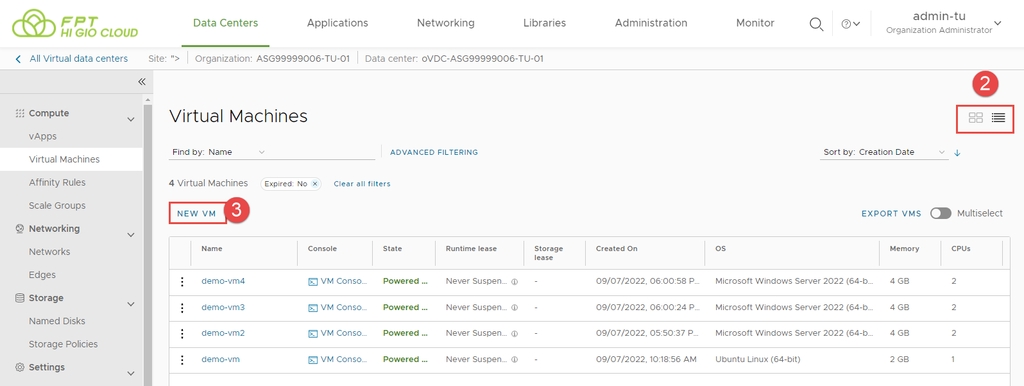

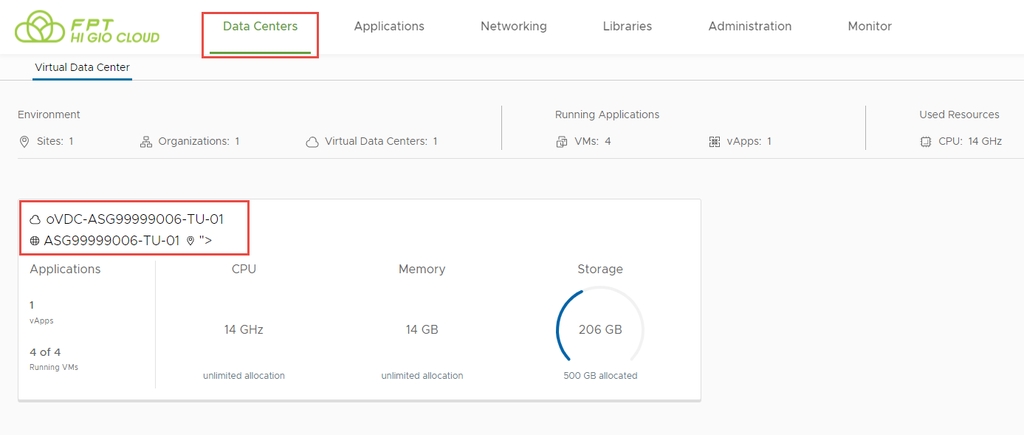

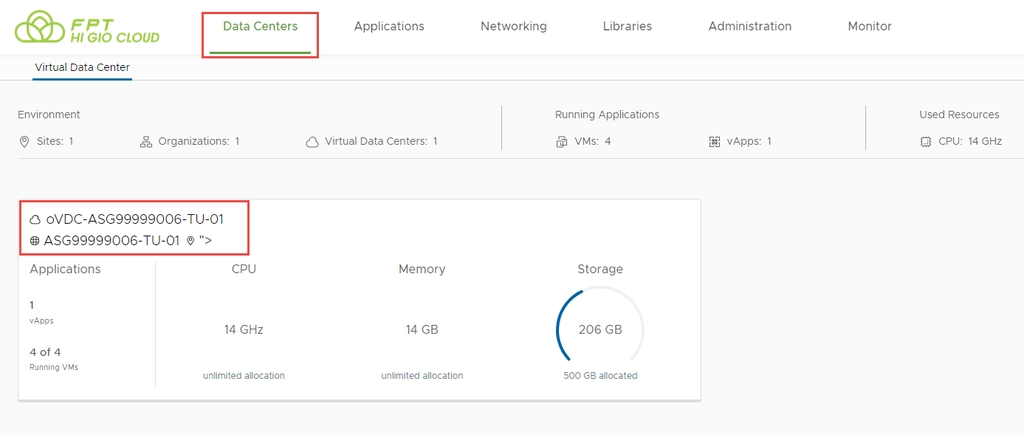

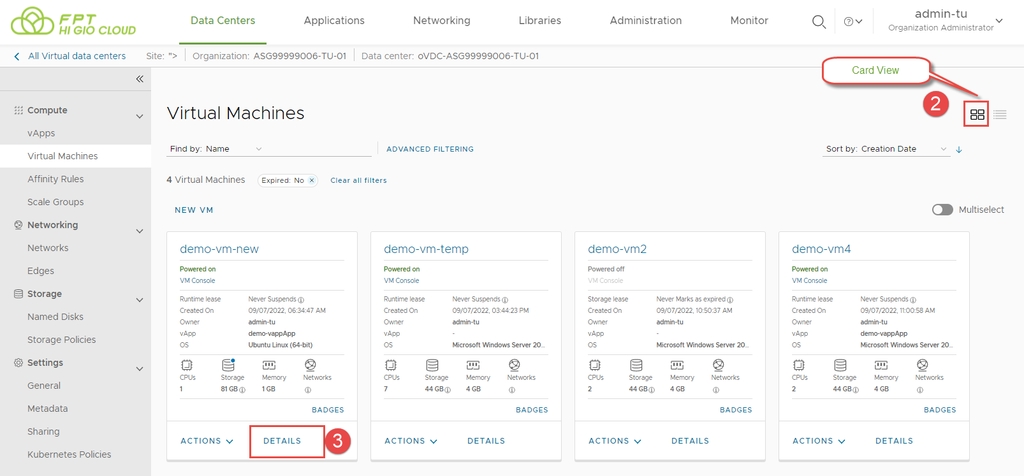

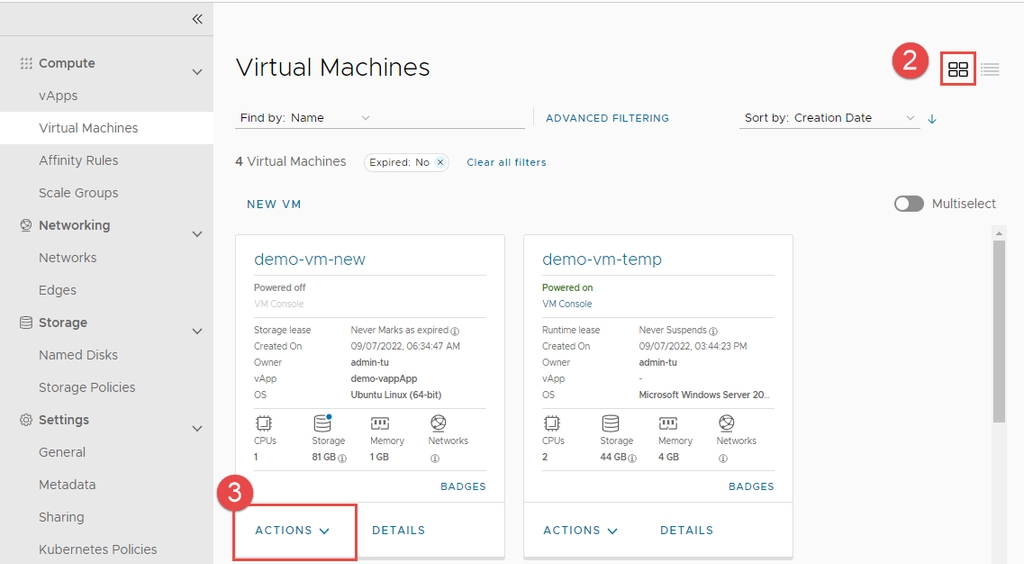

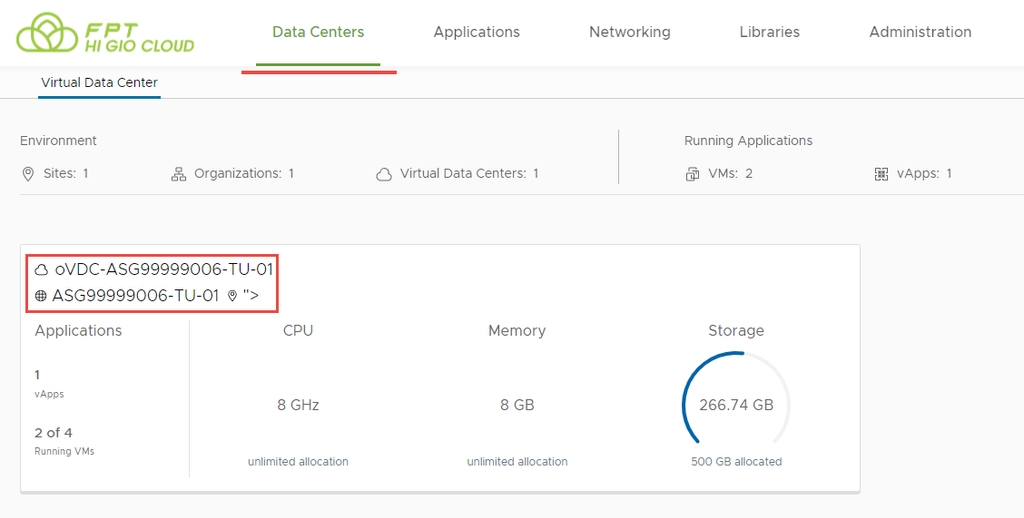

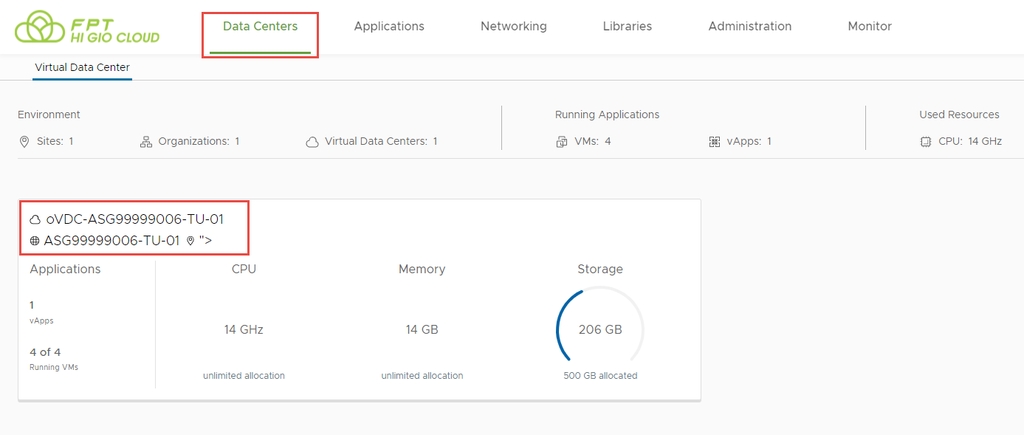

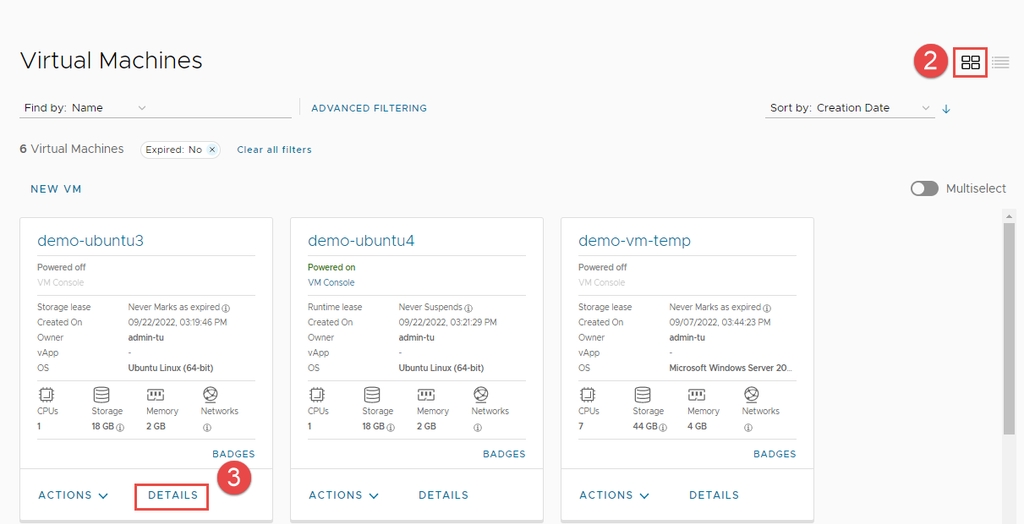

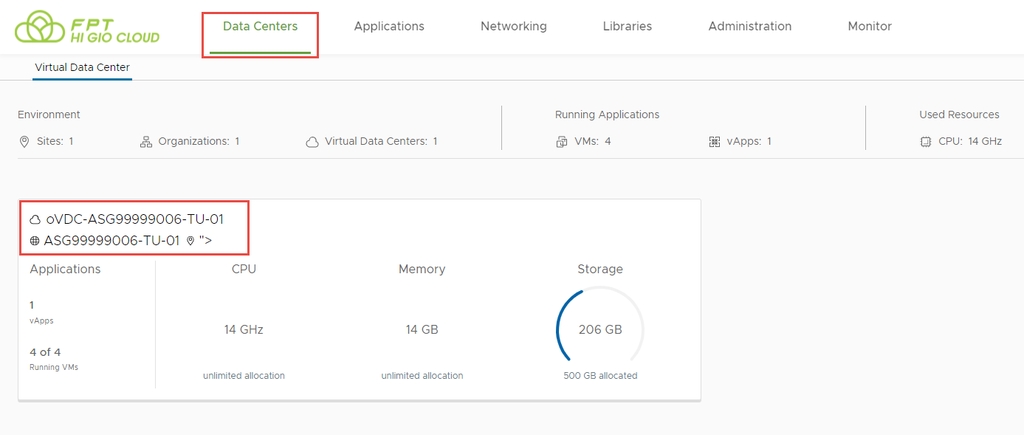

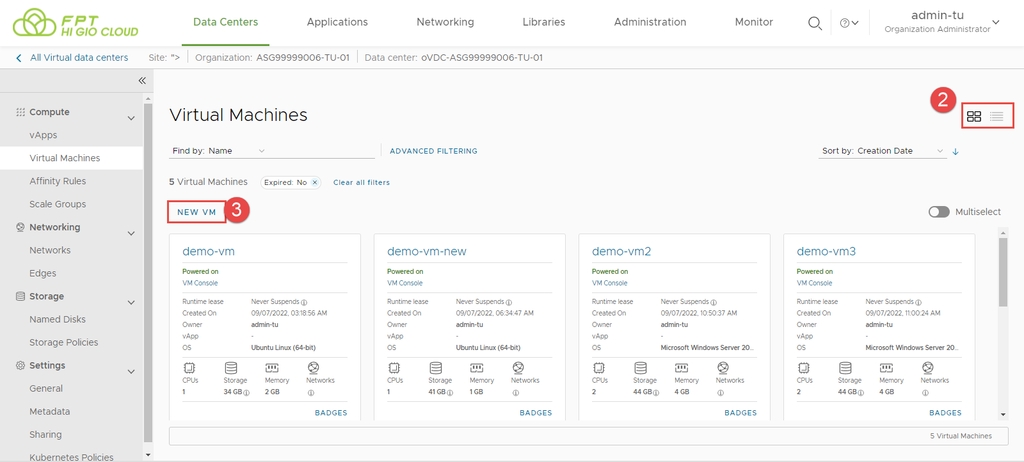

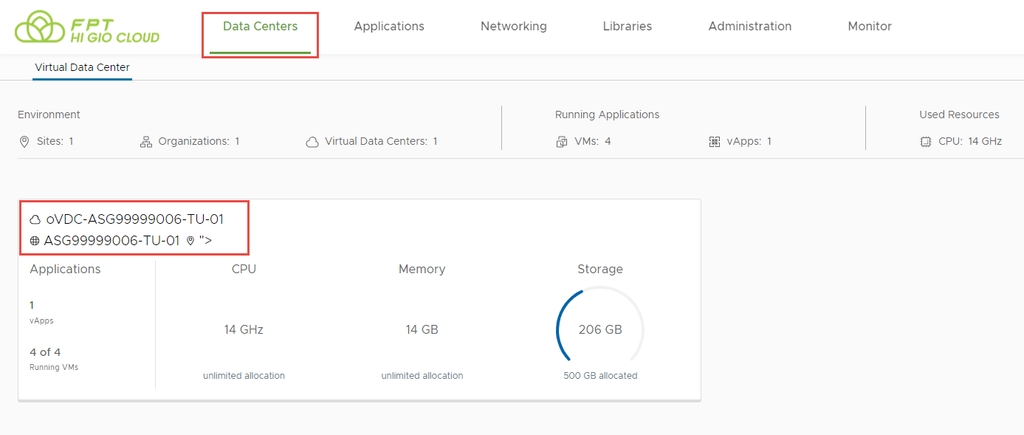

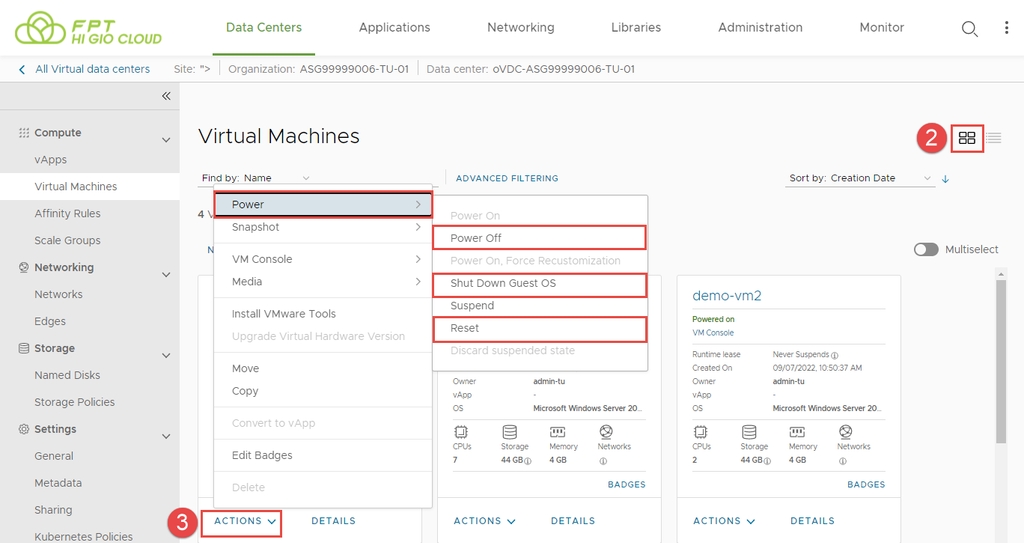

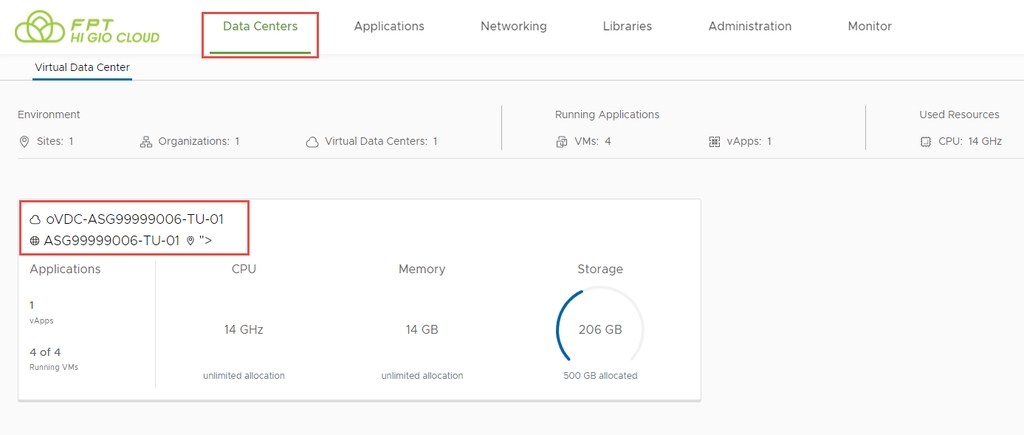

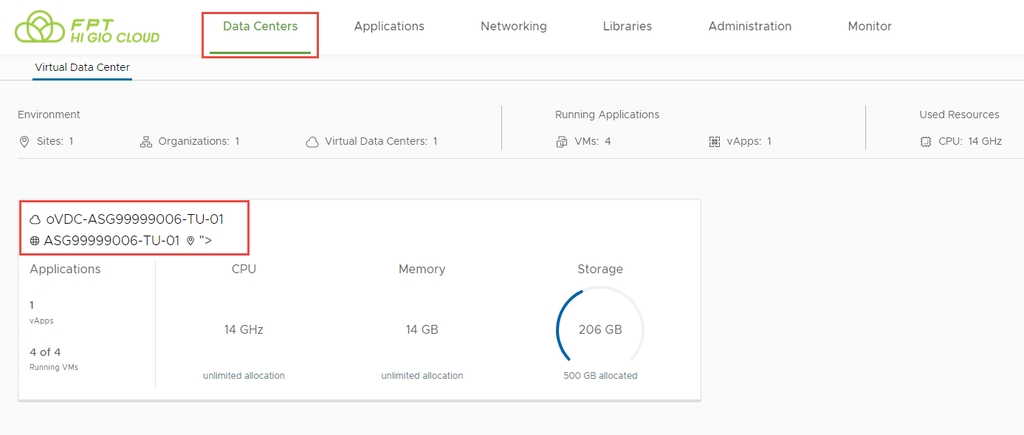

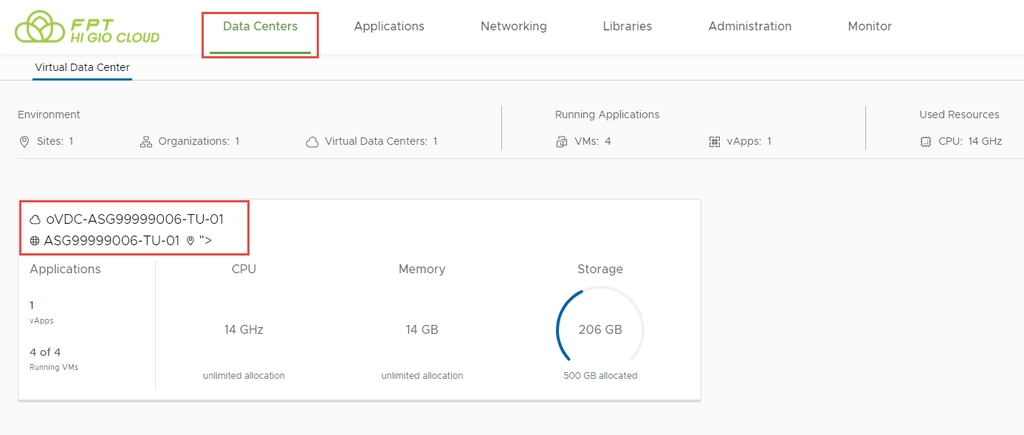

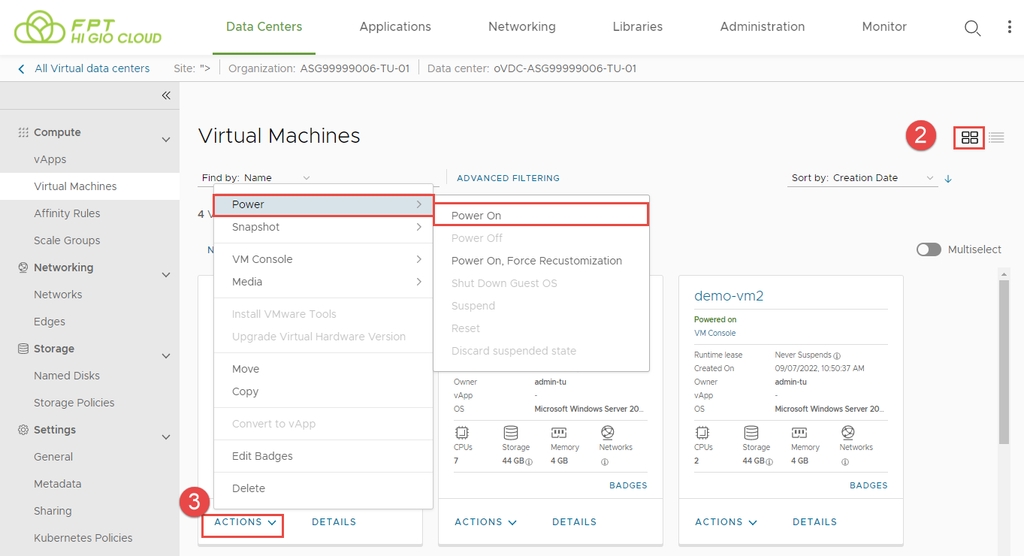

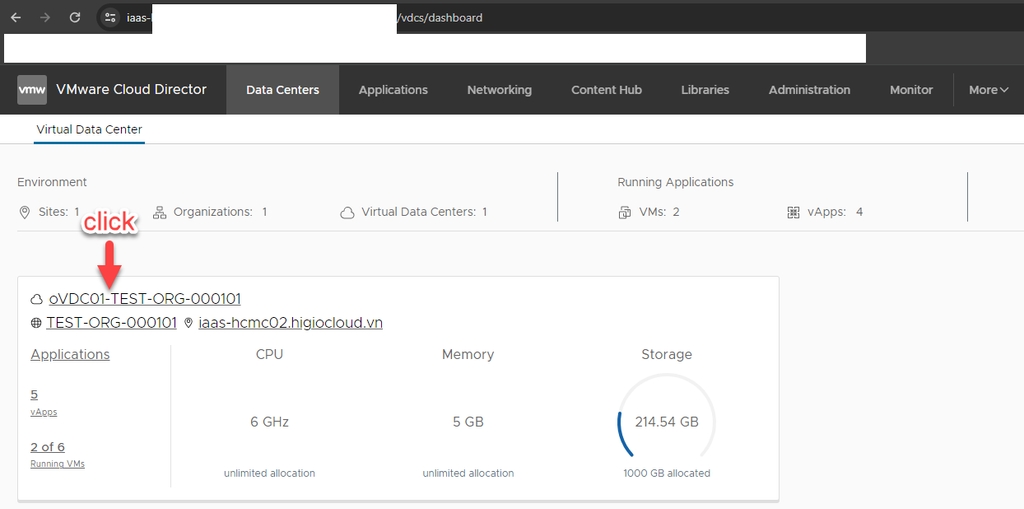

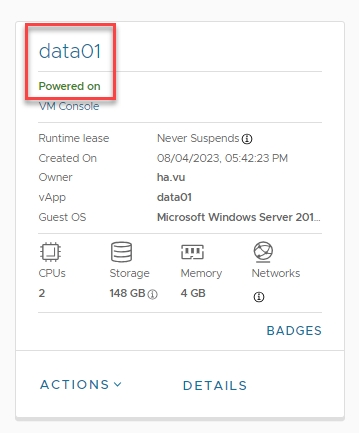

Bước 1: Trên màn hình bảng điều khiển Virtual Data Center, nhấp vào thẻ của trung tâm dữ liệu ảo mà bạn muốn truy cập, và từ bảng bên trái, chọn Virtual Machines.

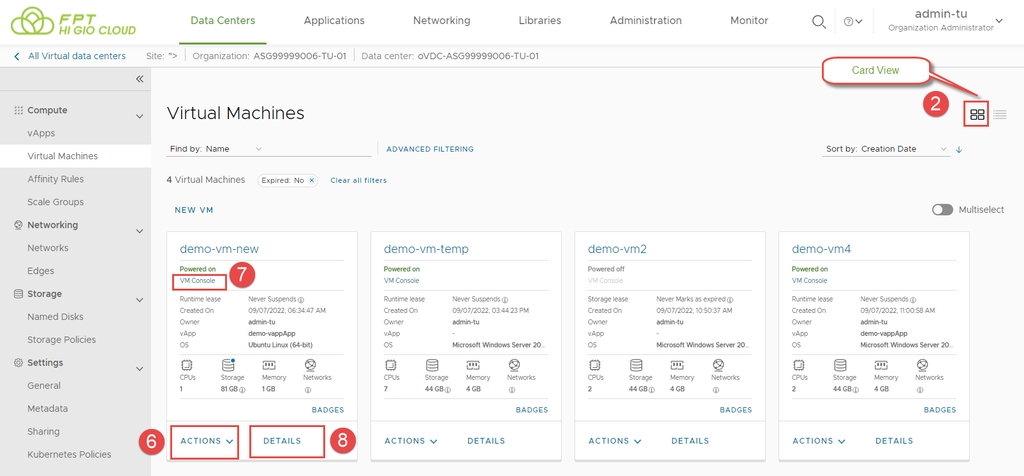

Bước 2: Bạn có thể chọn chế độ xem lưới hoặc thẻ bằng cách chọn:

Để xem máy ảo ở chế độ lưới, nhấp vào.

Để xem máy ảo ở chế độ thẻ, nhấp vào.

Danh sách các máy ảo sẽ hiển thị ở chế độ xem lưới hoặc danh sách các thẻ..

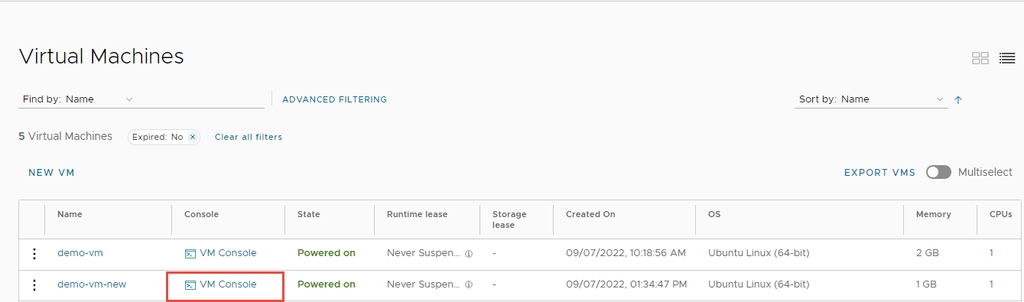

Bước 2.1: Từ chế độ lưới, nhấp vào biểu tượng ba dấu chấm dọc bên trái của một máy ảo để hiển thị các hành động bạn có thể thực hiện đối với máy ảo đó.

Bước 2.2: Để truy cập bảng điều khiển (console) của hệ điều hành khách trên máy ảo, nhấp vào VM Console.

Bước 2.3: Để xem và chỉnh sửa chi tiết của một máy ảo, nhấp vào tên của máy ảo đó.

Bước 2.4: Từ chế độ lưới, nhấp vào biểu tượng ba dấu chấm dọc bên trái của một máy ảo để hiển thị các hành động bạn có thể thực hiện đối với máy ảo đó.

Bước 2.5: Để truy cập bảng điều khiển (console) của hệ điều hành khách trên máy ảo, nhấp vào VM Console.

Bước 2.6: Để xem và chỉnh sửa chi tiết của một máy ảo, nhấp vào tên của máy ảo đó.

Bước 3.1: Từ chế độ thẻ, nhấp vào Action để hiển thị các hành động bạn có thể thực hiện đối với máy ảo được chọn.

Bước 3.2: Để truy cập bảng điều khiển (console) của hệ điều hành khách trên máy ảo, nhấp vào VM Console.

Bước 3.3: Để xem và chỉnh sửa chi tiết của một máy ảo, nhấp vào Details.

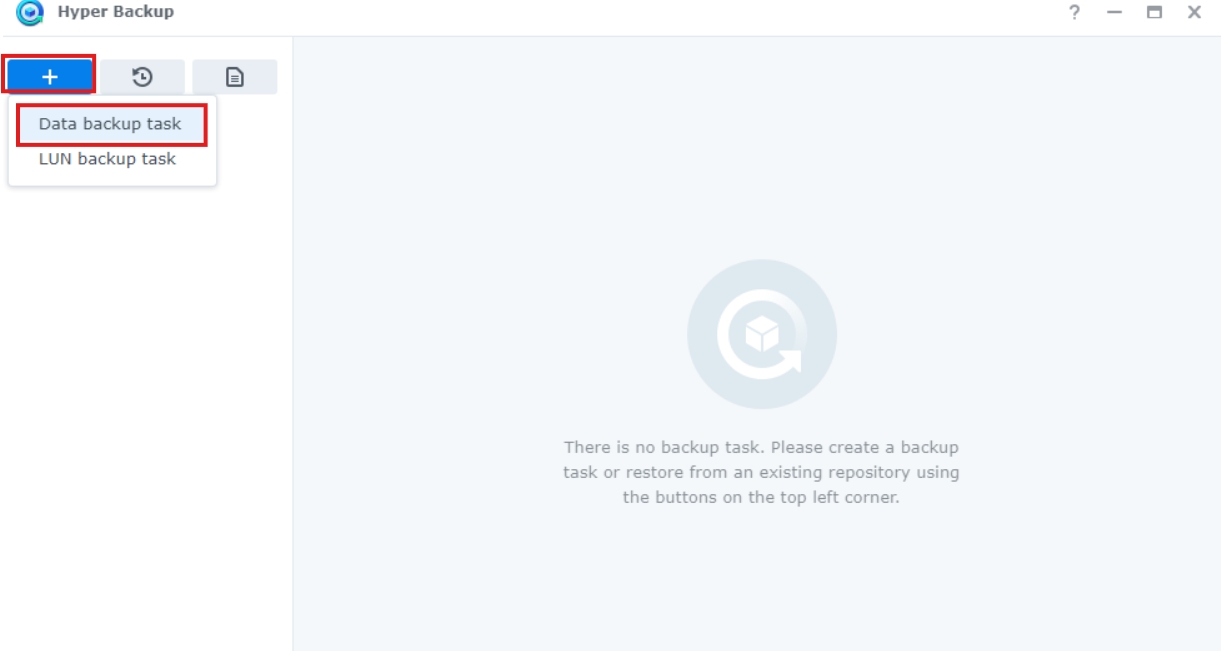

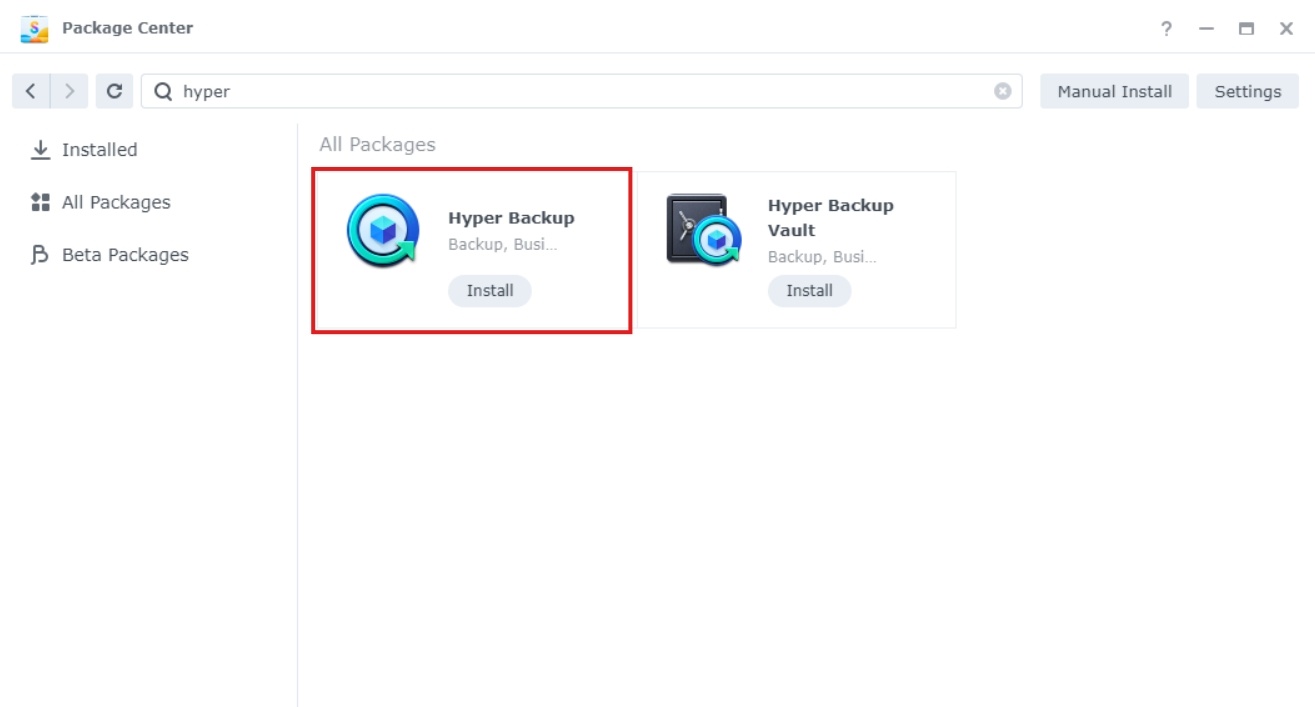

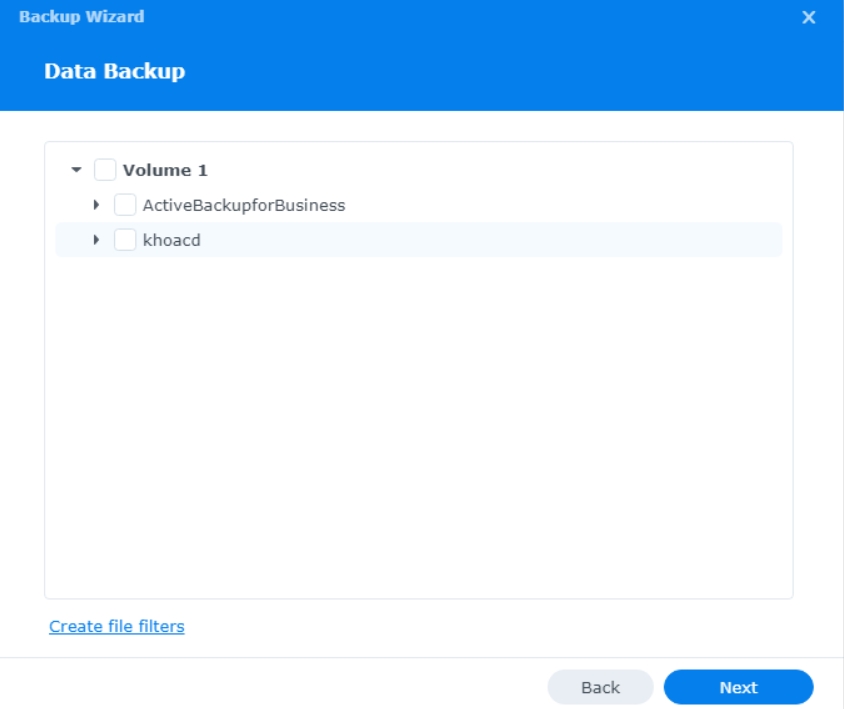

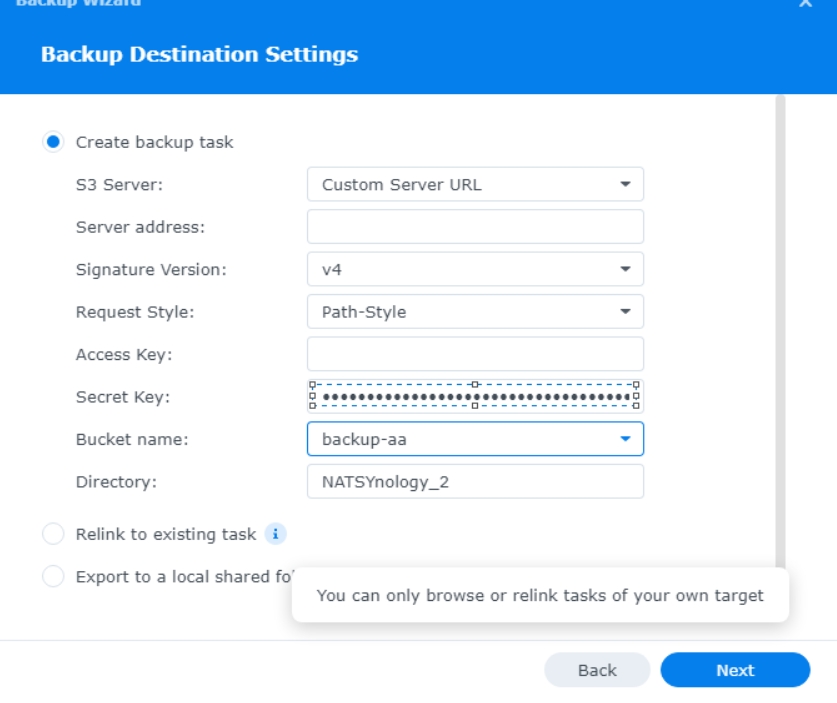

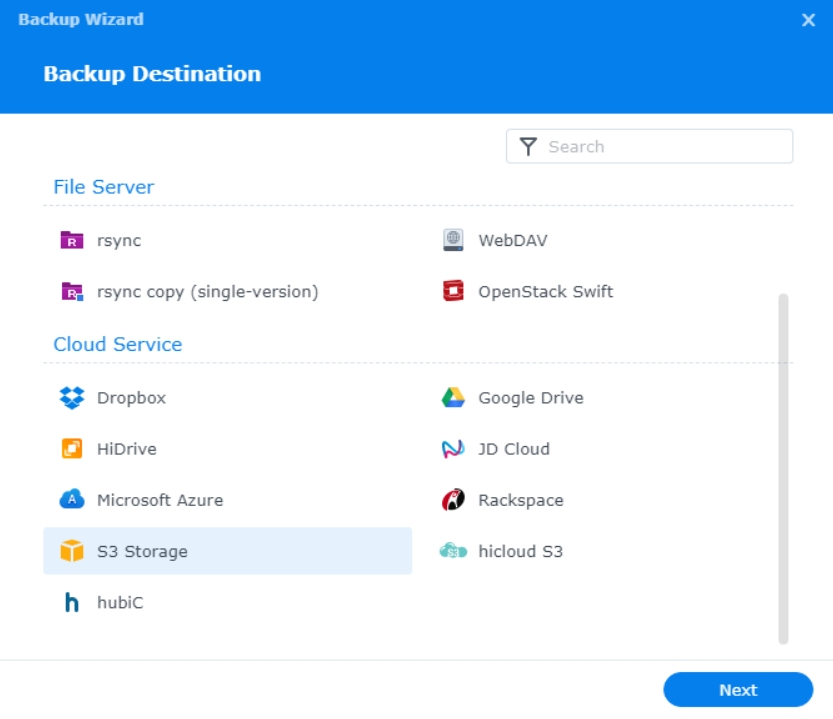

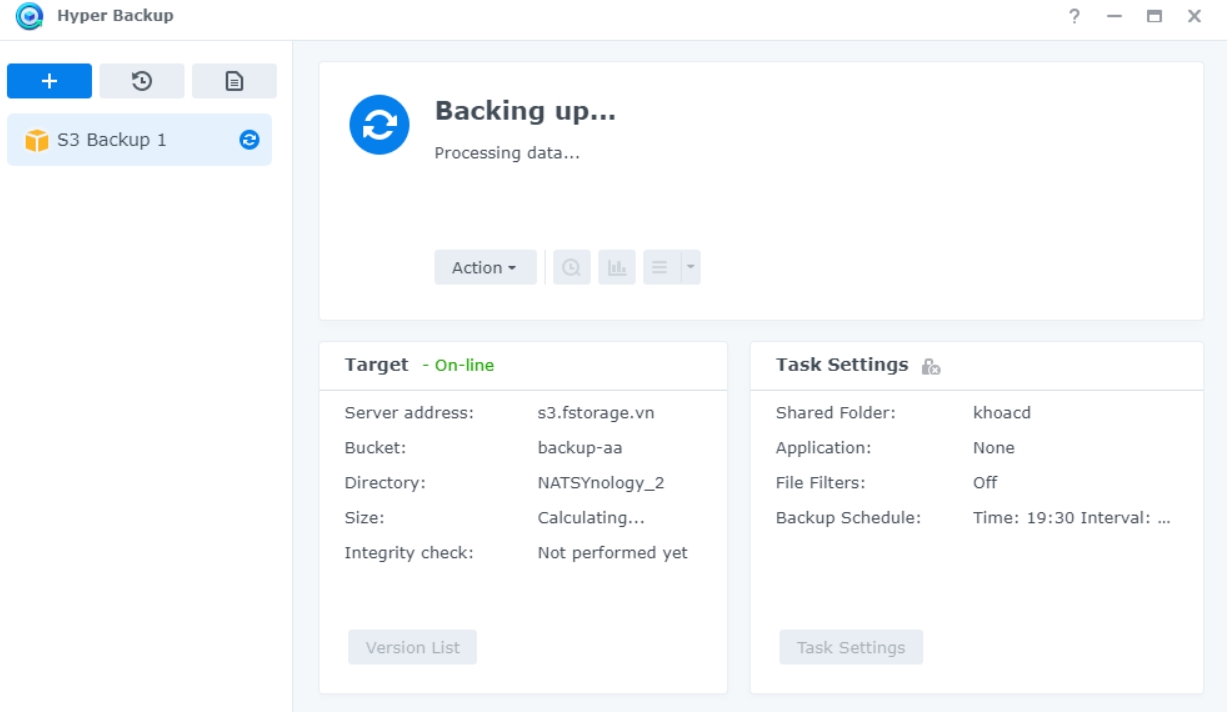

Bước 1: Cài đặt Hyper Backup trên NAS qua Package Center

Bước 2: Sau khi cài đặt và mở, tạo “DATA Backup Task” trên Hyper Backup

Bước 3: Chọn “S3 Storage”

Bước 4: Điền thông tin từ HI GIO S3 Portal

S3 Server: Chọn Custom Server URL

Server Address, Access Key, Secret Key lấy từ

Bước 5: Chọn thư mục cần sao lưu rồi nhấn Next

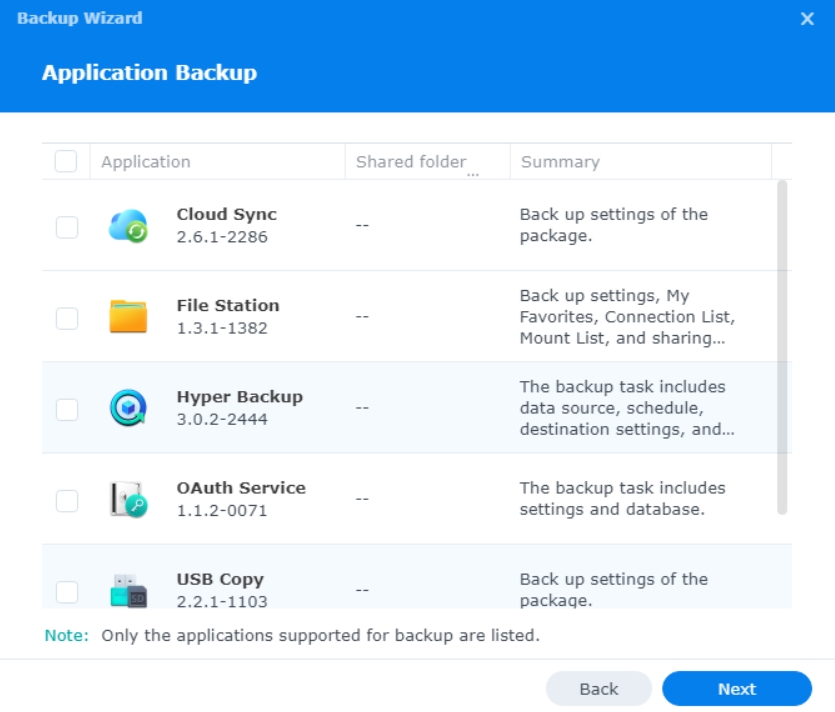

Bước 6: Chọn ứng dụng trên NAS cần sao lưu

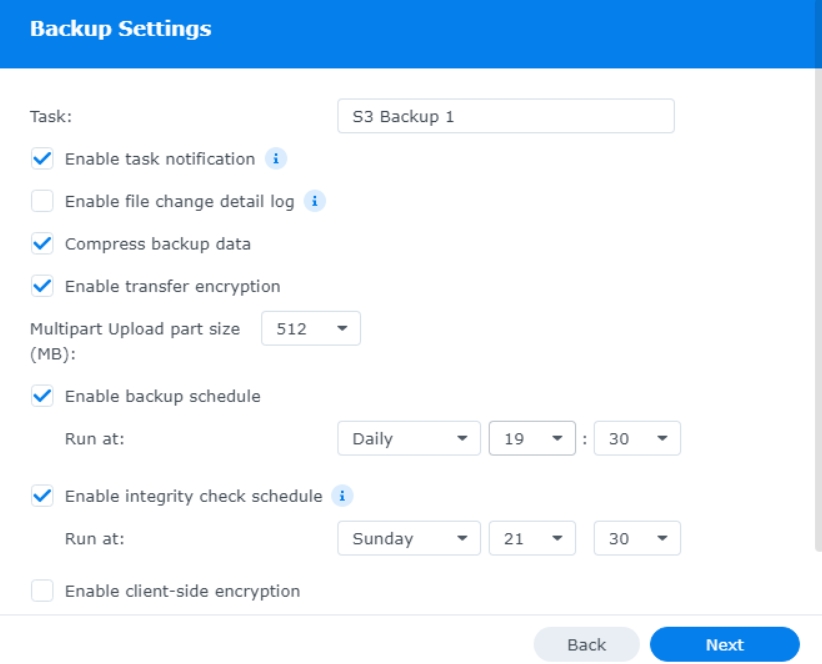

Bước 7: Chọn thời gian để chạy Backup Task

Bước 8: Hoàn tất cấu hình Backup Task

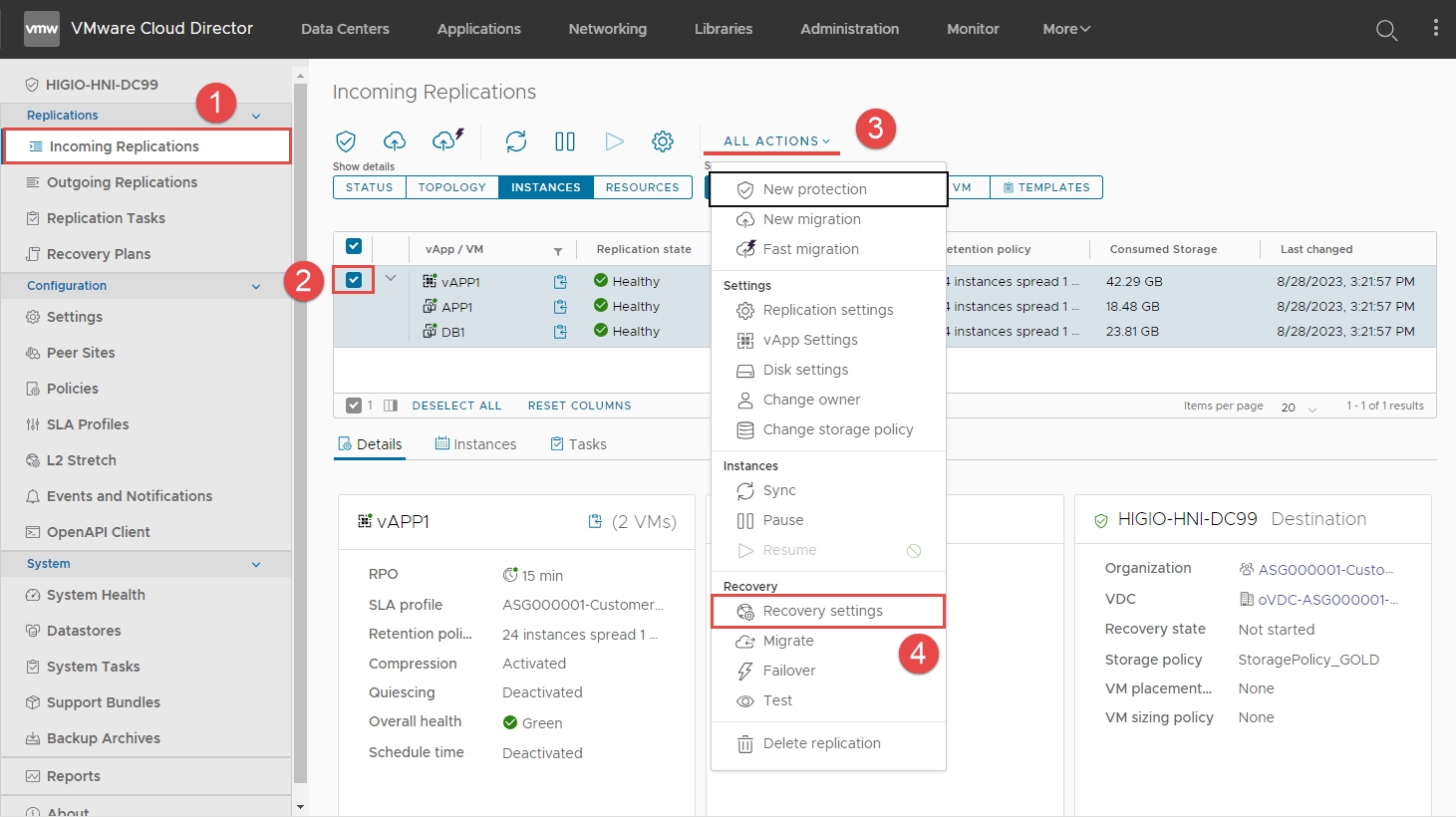

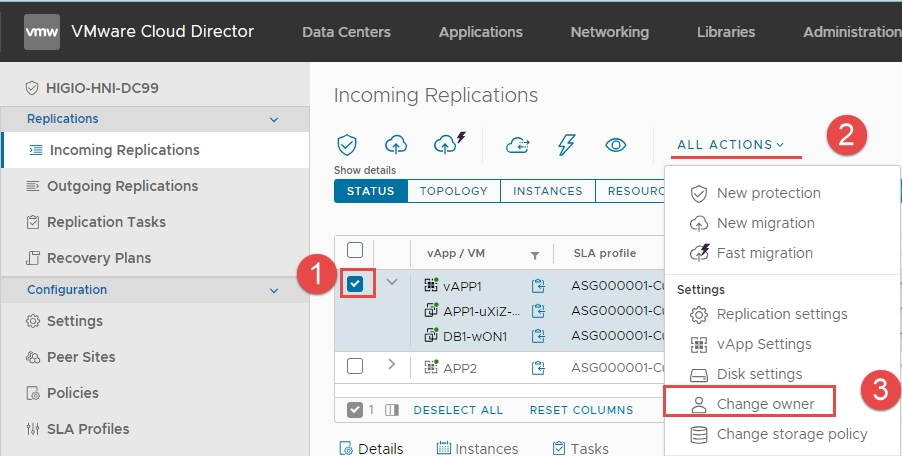

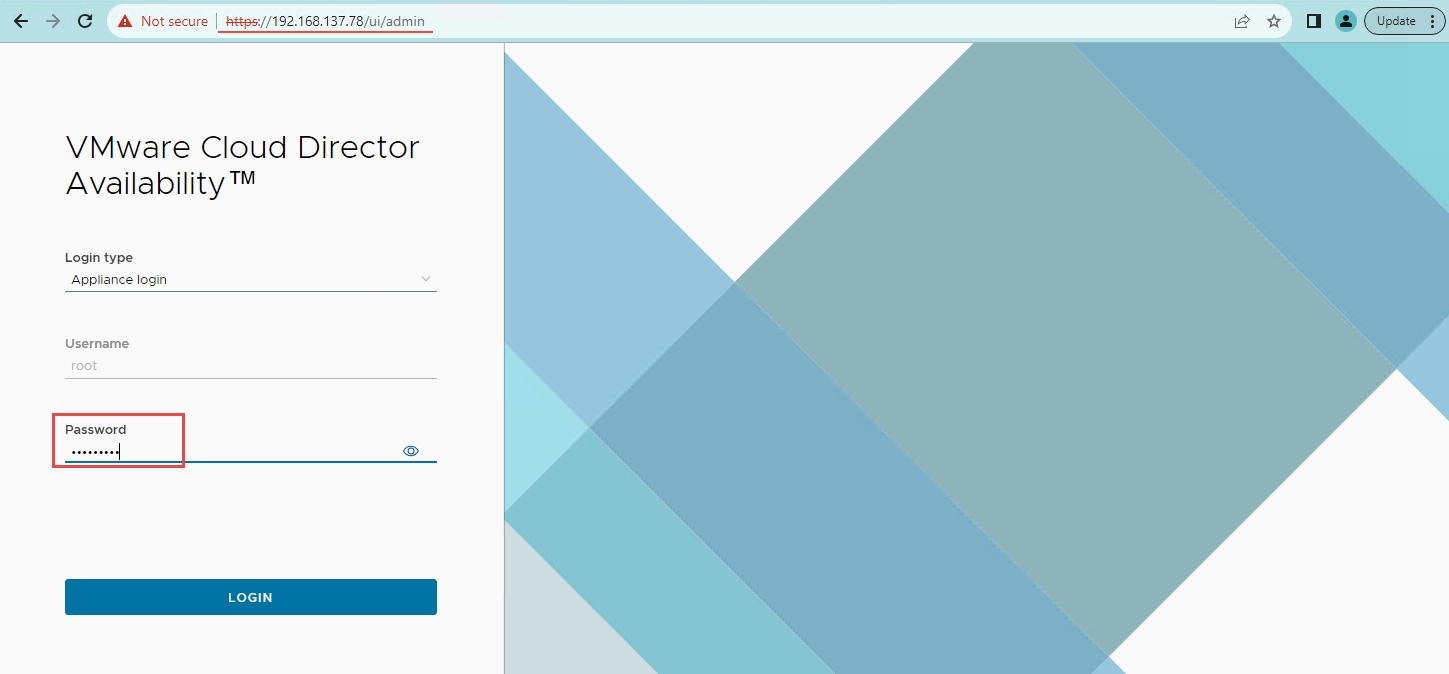

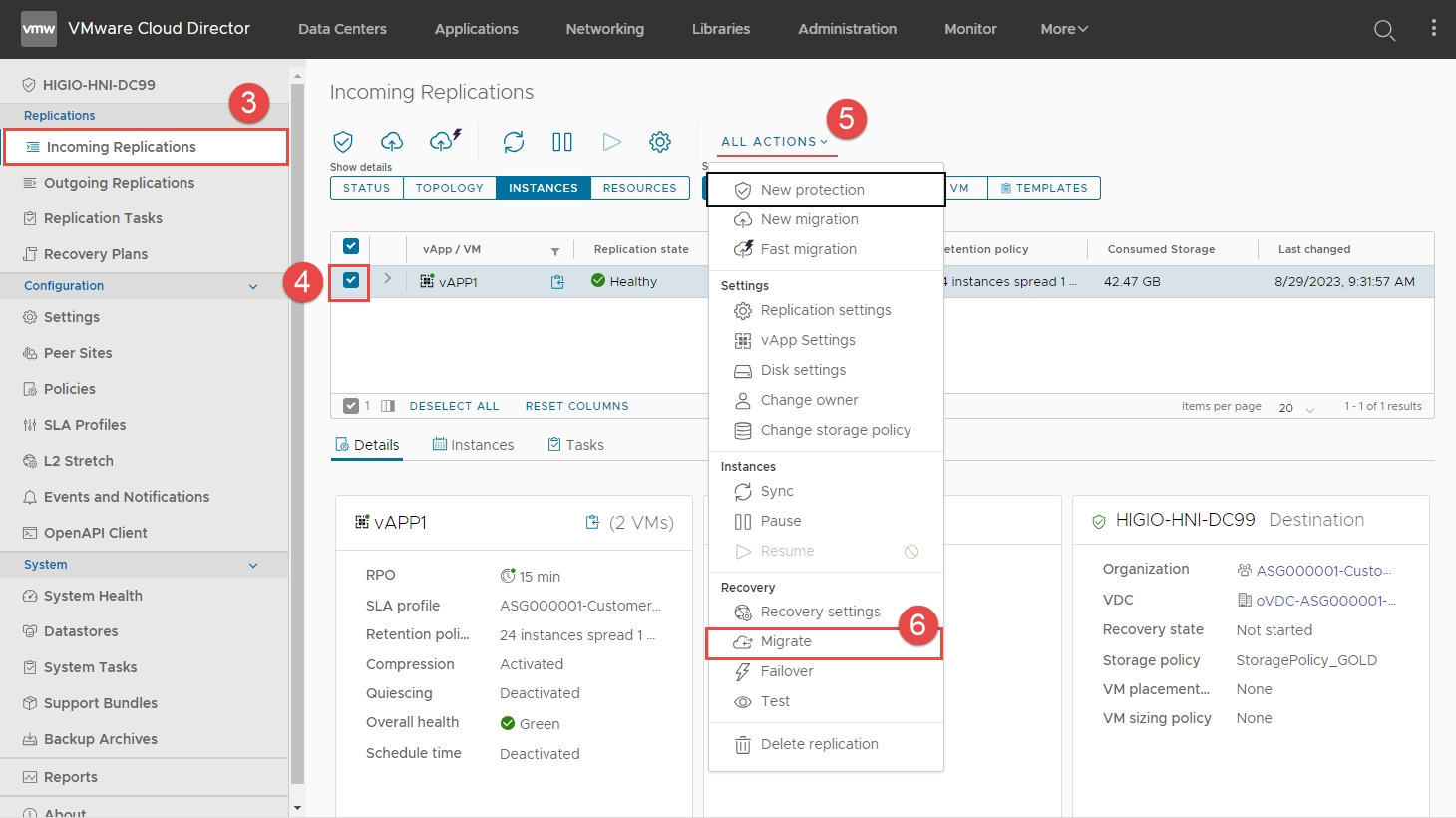

Bước 1: Đăng nhập vào HI GIO Availability.

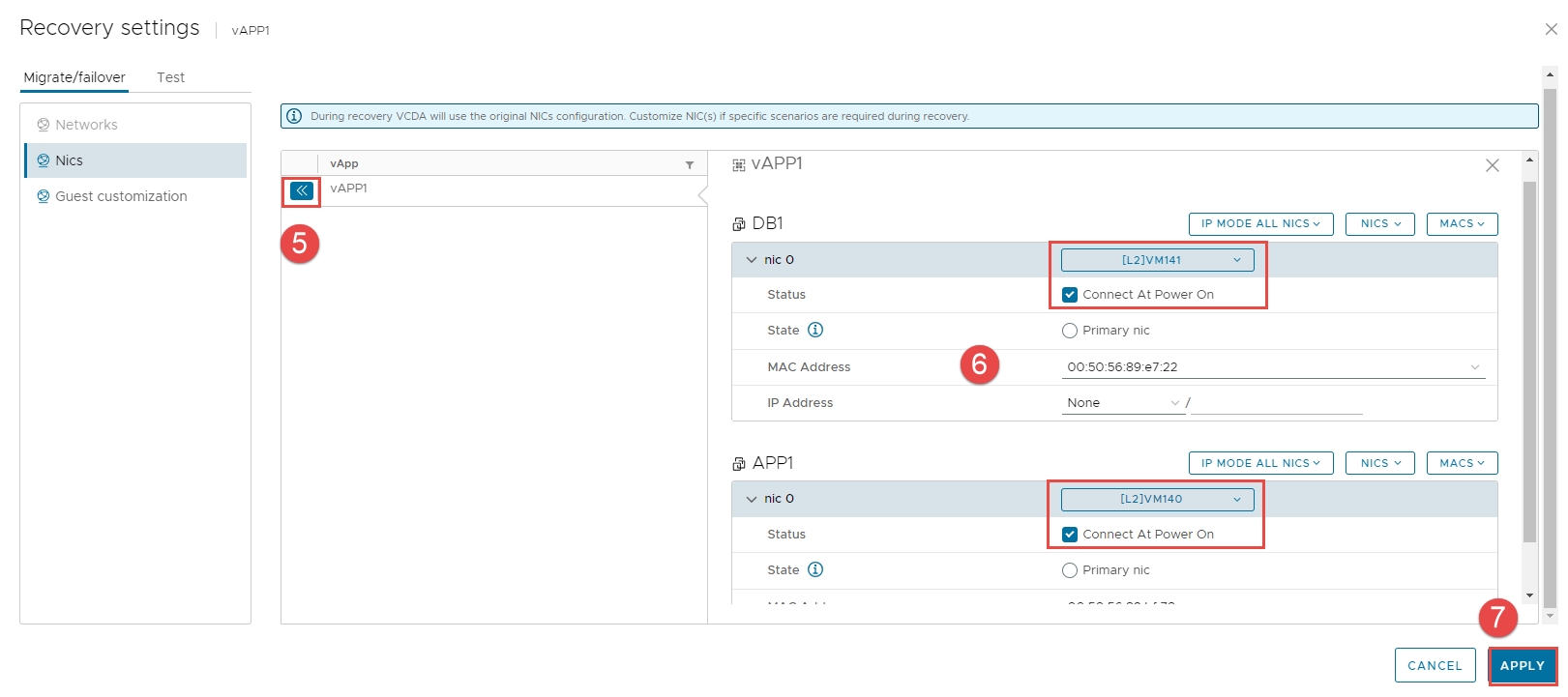

Bước 2: Chọn Incoming Replications > chọn vAPP1 > ALL ACTIONS > Recovery settings.

Bước 3: Trong cửa sổ Recovery settings > nhấn vào tab Nics > vAPP1.

Bước 4: Gán một mạng phù hợp với mạng của HI GIO > APPLY.

Tài liệu kỹ thuật này cung cấp hướng dẫn toàn diện để hiểu và xử lý COMPUTE. Tài liệu bao gồm các mô tả chi tiết, hướng dẫn từng bước, và các tài nguyên cần thiết để sử dụng hiệu quả. Vui lòng làm theo các quy trình và khuyến nghị được nêu trong tài liệu này để đảm bảo hoạt động trơn tru của hạ tầng IT.

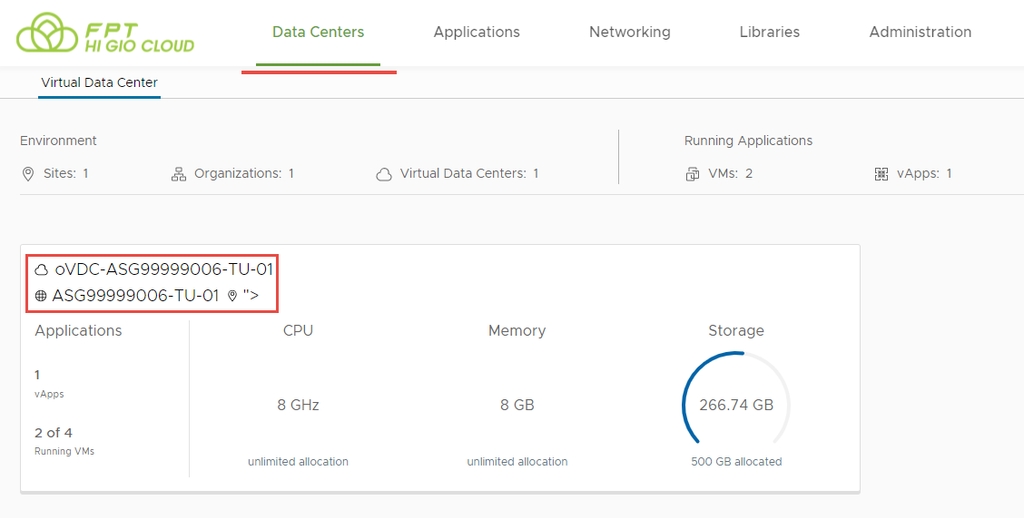

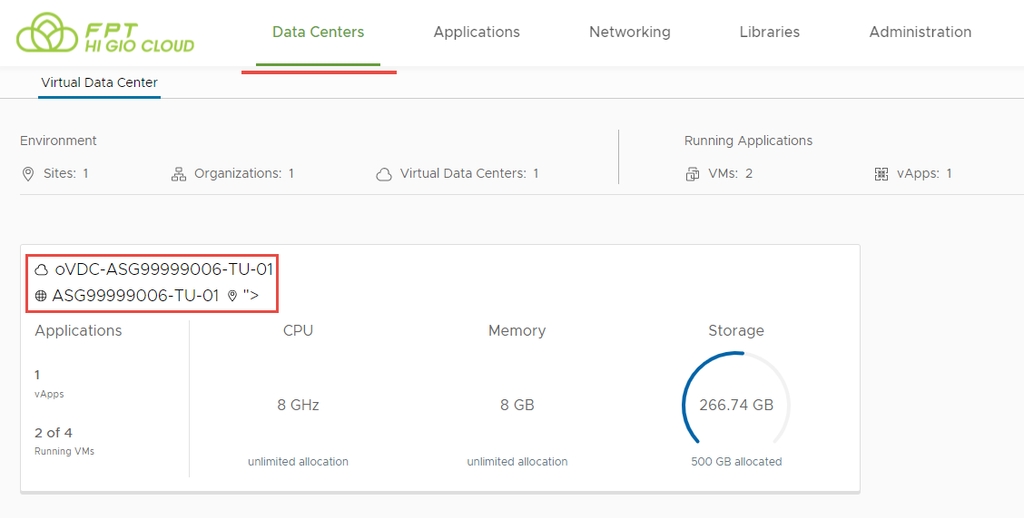

HI GIO CLOUD là Dịch vụ nền tảng hạ tầng điện toán đám mây đạt chuẩn quốc tế đầu tiên cho thị trường Việt Nam, được phát triển bởi hai tập đoàn công nghệ lớn: FPT Telecom và Internet Initiative Japan (IIJ). Nền tảng này cung cấp các tài nguyên tính toán hiệu suất cao, cho phép doanh nghiệp triển khai, quản lý và mở rộng ứng dụng một cách dễ dàng.

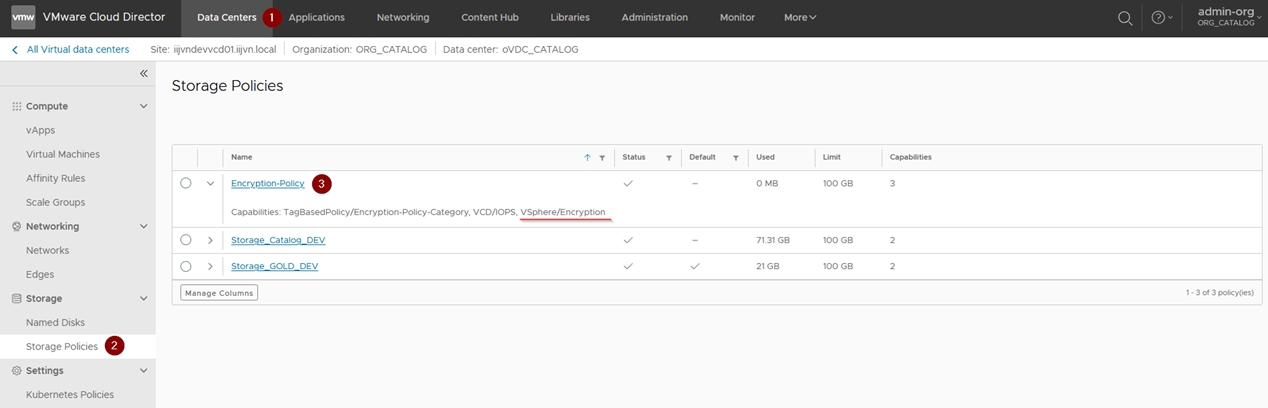

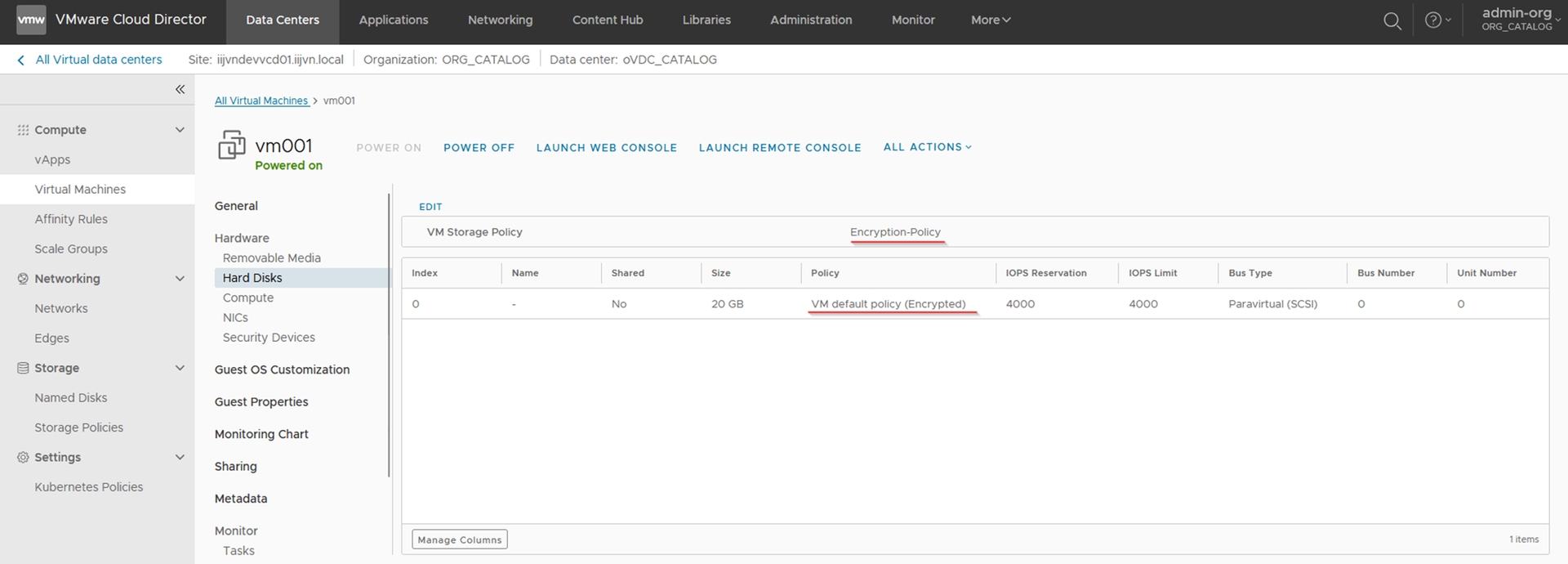

VMware Cloud Director Encryption Management là một giải pháp cung cấp mã hóa trong quá trình truyền tải cho disk I/O và vMotion của Máy Ảo của khách hàng bằng công nghệ vTPM và VM Encryption.

Vui lòng tham khảo hướng dẫn Encryption Management service bên dưới.

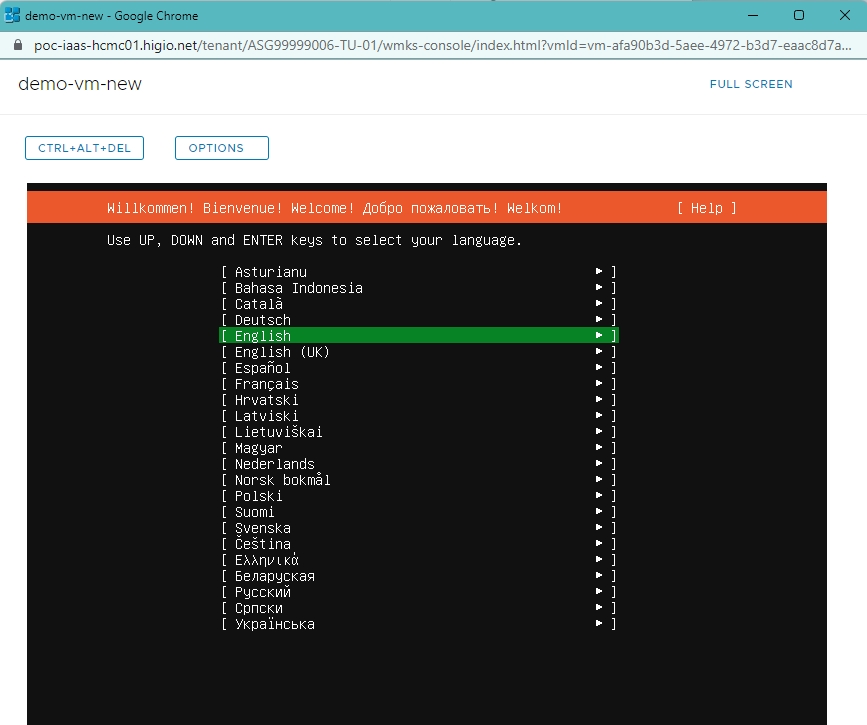

Ngoài việc triển khai các máy ảo (VM) dựng sẵn từ một template, bạn cũng có thể tự tạo máy ảo từ đầu, giống như trên một máy vật lý, bằng cách sử dụng tệp ISO thay vì đĩa CD hoặc DVD vật lý.

Bước 1: Trên màn hình bảng điều khiển Virtual Data Center, nhấp vào thẻ của trung tâm dữ liệu (TTDL) ảo mà bạn muốn truy cập, và từ bảng bên trái, chọn Virtual Machines.

Bước 2: Chọn Card View hoặc Grid View để xem các máy ảo.

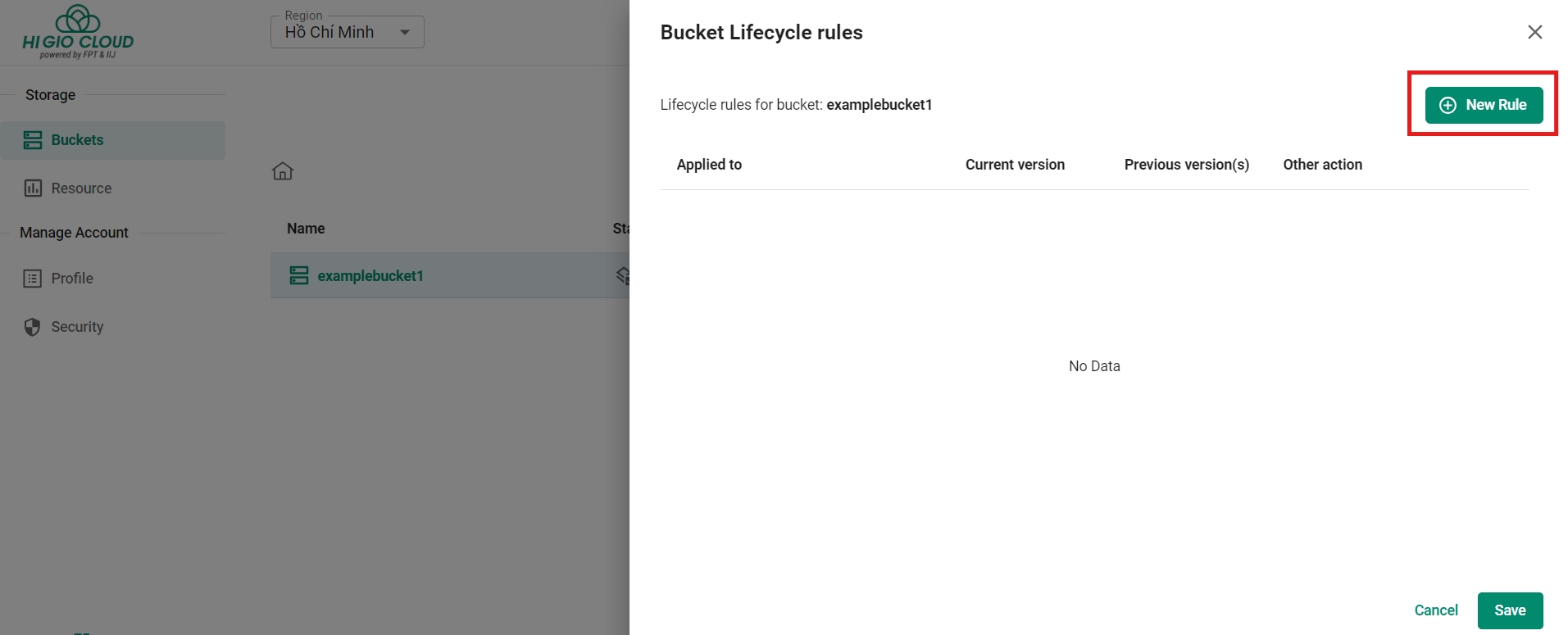

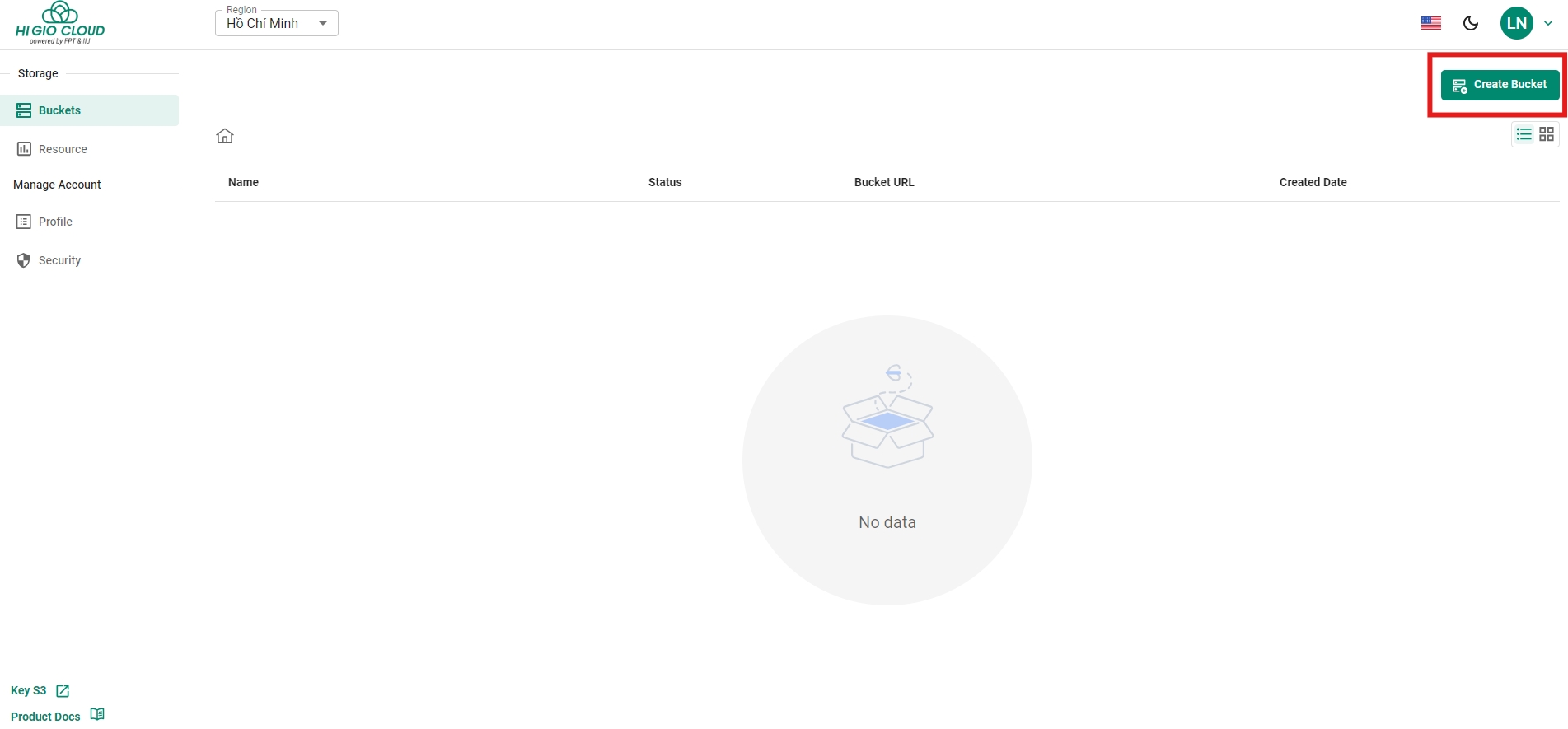

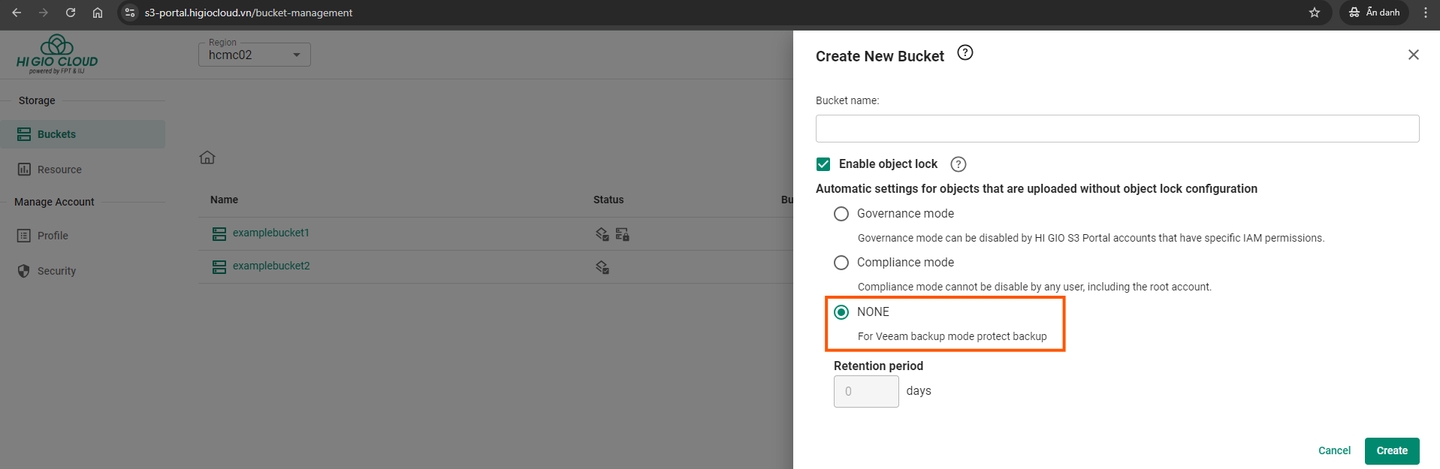

Ngoài việc sử dụng các lớp lưu trữ được cấu hình sẵn, bạn có thể tự thiết lập các S3 Bucket từ đầu, cấu hình chính sách truy cập, phiên bản hóa (versioning) và quy tắc vòng đời (lifecycle rules) phù hợp với nhu cầu lưu trữ cụ thể của mình.

Bước 1: Nhấp vào “Create Bucket”

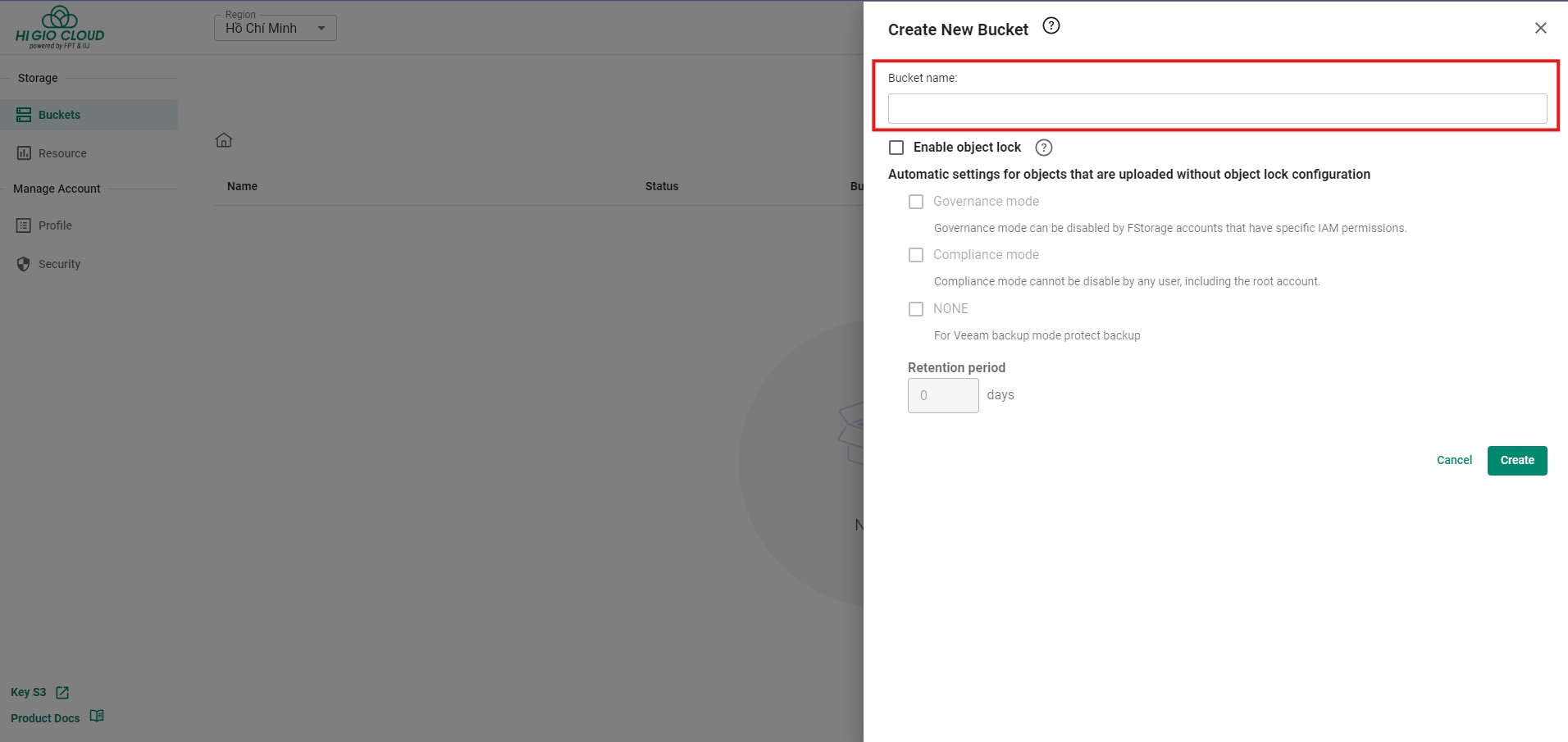

Bước 2: Điền tên “Bucket”. Tham khảo quy tắc đặt tên Bucket tại

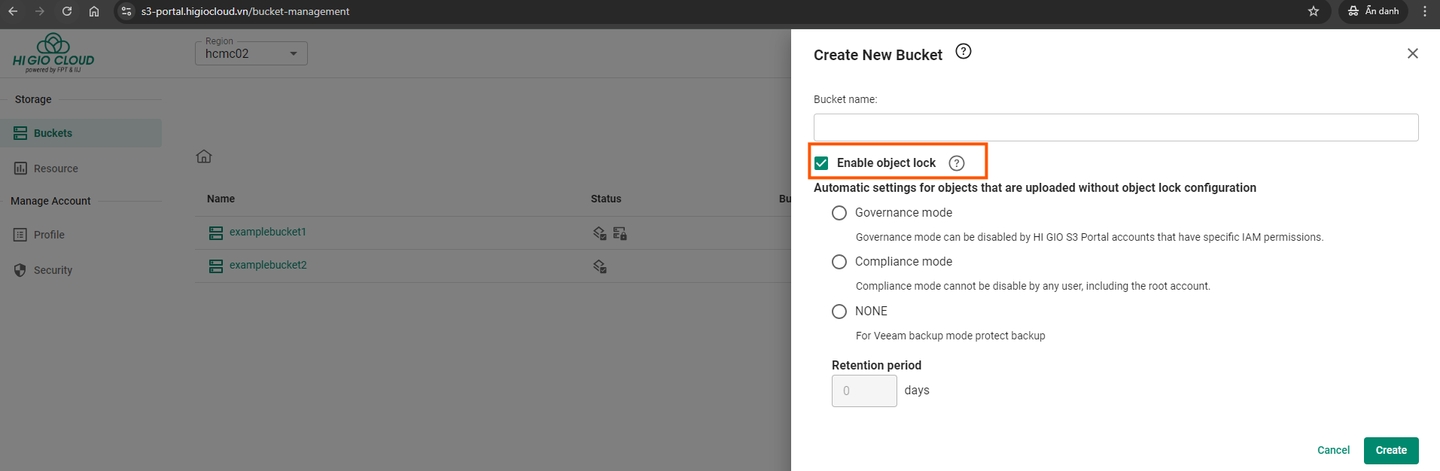

Bước 3: Bật Object Lock (Nếu cần thiết)

Object Lock là một tính năng cho phép bạn lưu trữ đối tượng theo mô hình write-once, read-many (WORM). Object Lock có thể giúp ngăn chặn việc xóa hoặc ghi đè đối tượng trong một khoảng thời gian cố định hoặc vô thời hạn.

Tính năng Object Lock chỉ được sử dụng khi tạo Bucket mới. Sau khi chọn “Enable object lock” cho một Bucket, tất cả các tệp/thư mục được tạo hoặc tải lên trong Bucket đó sẽ tự động được đặt ở chế độ bạn chọn trong bước tiếp theo.

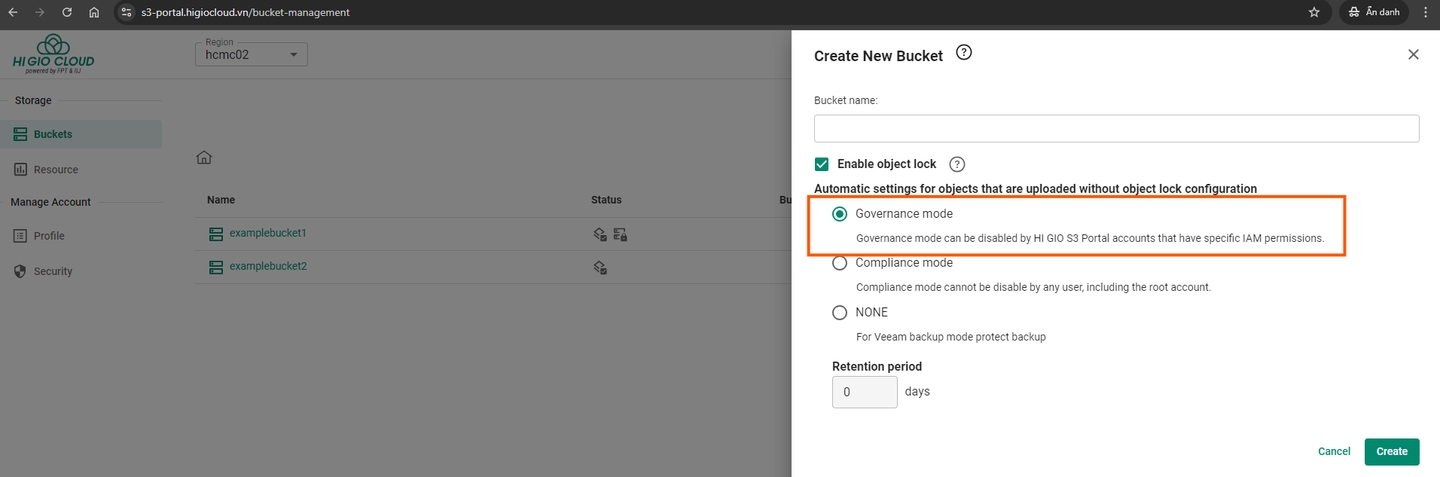

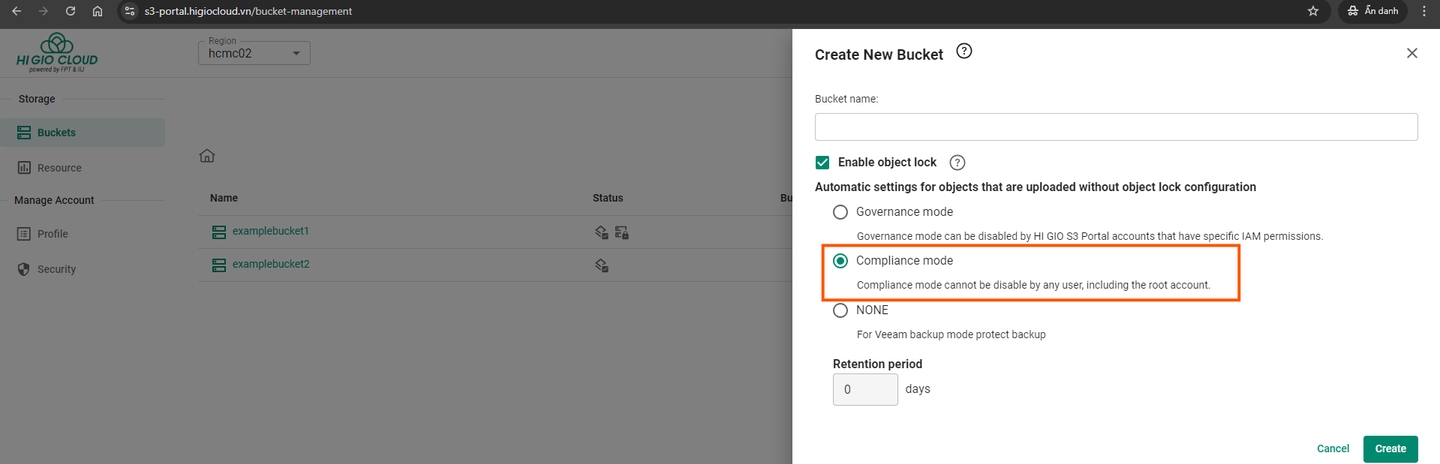

Bước 4: Chọn "Governance mode," "Compliance mode," hoặc “NONE”

Governance mode:Sử dụng chế độ Governance nếu bạn muốn bảo vệ các đối tượng khỏi việc bị xóa bởi hầu hết người dùng trong một khoảng thời gian lưu giữ được đặt trước, nhưng vẫn muốn một số người dùng có quyền đặc biệt được thay đổi cài đặt lưu giữ hoặc xóa đối tượng. Người dùng có quyền s3:BypassGovernance Retention có thể ghi đè hoặc xóa cài đặt lưu giữ trong chế độ governance.

Compliance mode: Sử dụng chế độ Compliance nếu bạn có yêu cầu lưu giữ dữ liệu theo quy định. Bạn chỉ nên sử dụng chế độ Compliance nếu bạn không muốn bất kỳ người dùng nào có thể xóa các đối tượng trong khoảng thời gian lưu giữ được đặt trước.

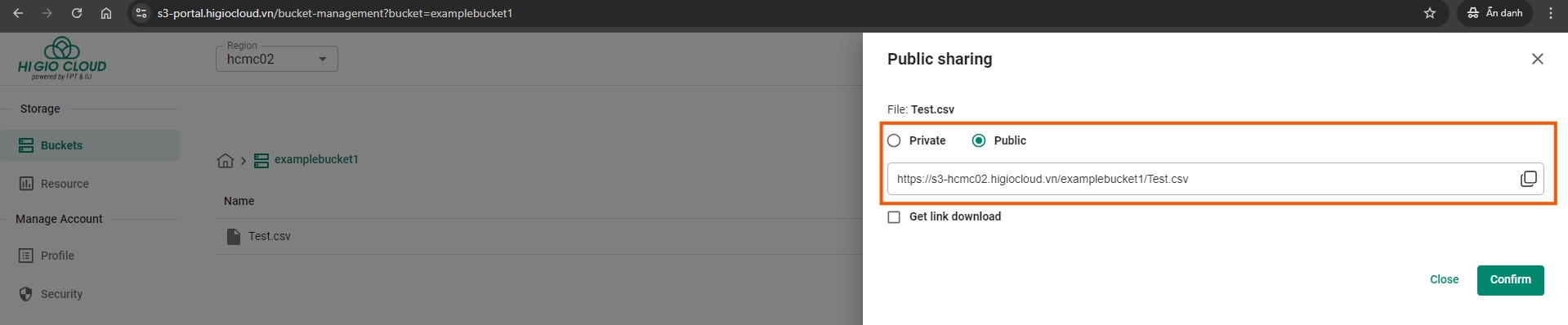

Để tải xuống files từ HI GIO S3, hãy tạo một pre-signed URL. Liên kết này cung cấp quyền truy cập tạm thời, cho phép người dùng tải xuống files một cách an toàn mà không cần thông tin đăng nhập HI GIO S3.

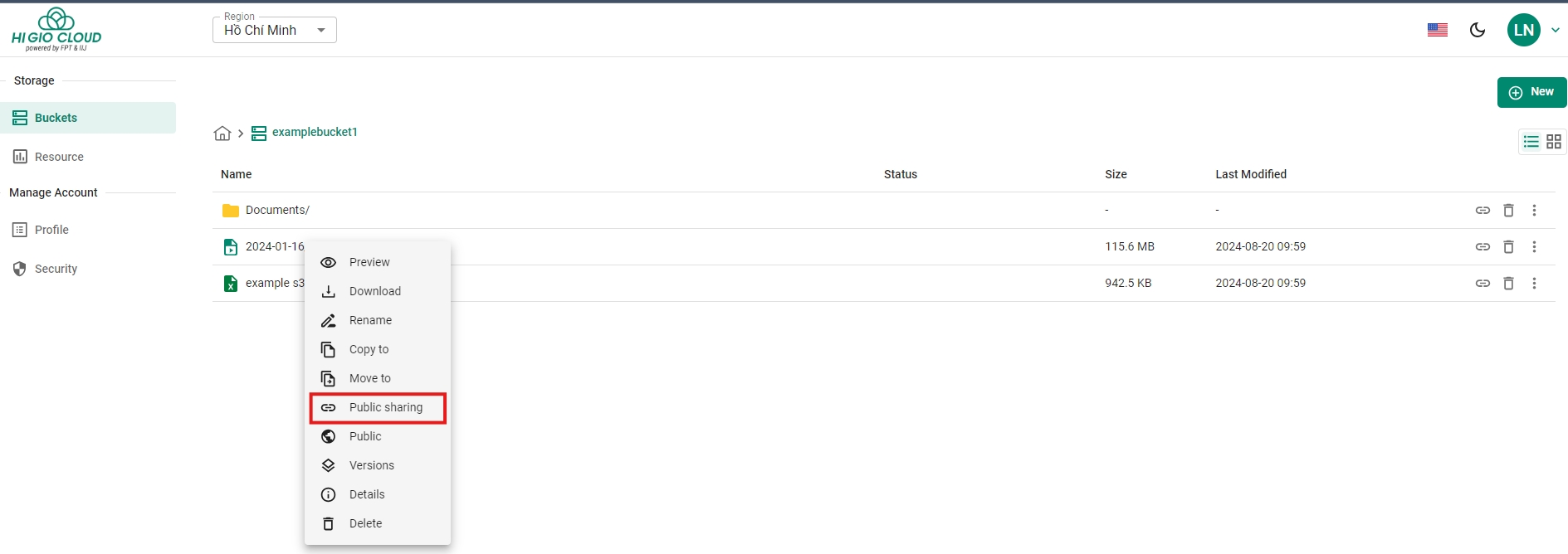

Bước 1: Nhấp chuột phải vào File bạn cần lấy liên kết và chọn “Public Sharing”.

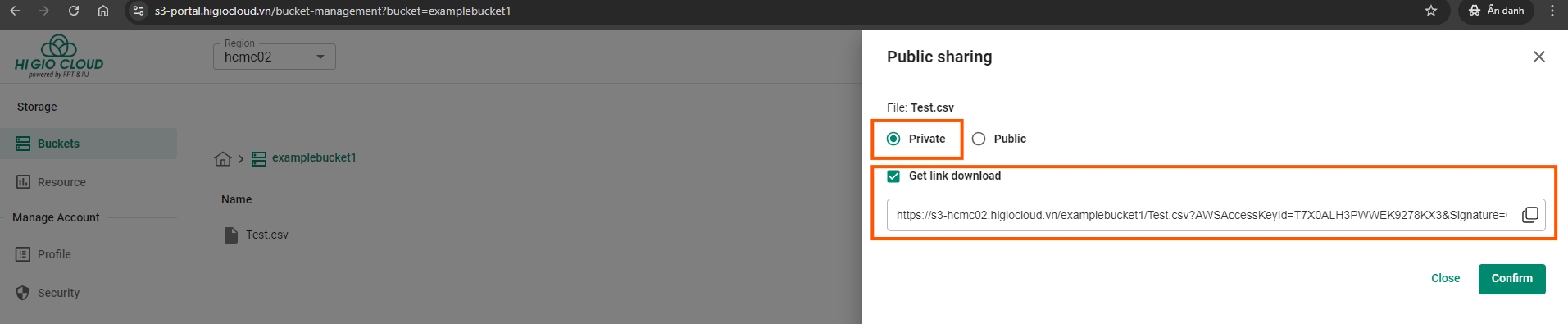

Bước 2: Trong HI GIO S3, bạn có thể đặt chế độ chia sẻ của các objects thành Private hoặc Public.

Private Mode: Tất cả các buckets và objects của HI GIO S3 đều ở chế độ private theo mặc định. Chỉ chủ sở hữu bucket có quyền truy cập, đảm bảo an toàn dữ liệu.

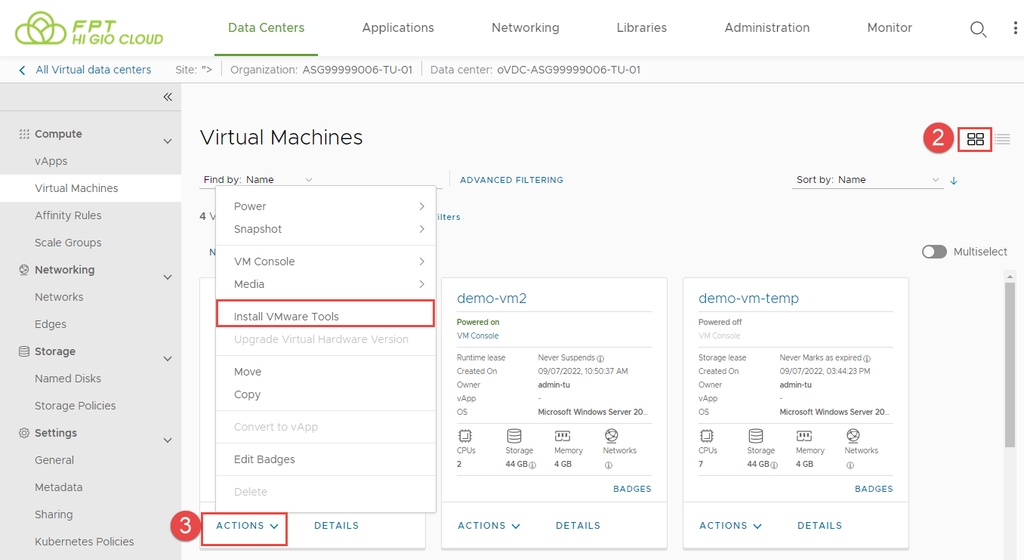

VMware Tools cải thiện việc quản lý và hiệu suất của máy ảo bằng cách thay thế các trình điều khiển hệ điều hành chung thông qua trình điều khiển VMware được tối ưu hóa cho phần cứng ảo như lưu trữ, mạng và hiển thị. Bạn cần cài đặt VMware Tools vào hệ điều hành khách. Mặc dù hệ điều hành khách có thể chạy mà không cần VMware Tools, nhưng bạn sẽ mất các tính năng quan trọng và sự tiện lợi.

TIP: Tất cả các mẫu máy ảo do HI GIO cung cấp đều đã cập nhật VMware Tools để đảm bảo tương thích tốt nhất.

Bước 1: Trên màn hình bảng điều khiển Virtual Data Center, nhấp vào thẻ của Virtual Data Center mà bạn muốn khám phá và từ bảng bên trái, chọn Virtual Machines.

Bước 2: Nhấp vào Card View

Trong quá trình migrate từ on-premises lên cloud, stretch các mạng on-premises qua site cloud của HI GIO để duy trì kết nối mạng giữa các máy ảo đã migrate và chưa migrate trong cùng một network segment.

Layer 2 VPN (L2 VPN) được sử dụng để mở rộng các mạng L2 qua các site.

Yêu cầu trước khi bắt đầu:

Procedure: Để hoàn thành việc mở rộng L2, thực hiện các bước sau:

Site on-premises: Đảm bảo thông tin VLAN, địa chỉ IP, port groups và Public IP.

HI GIO site: Public IP, networks.

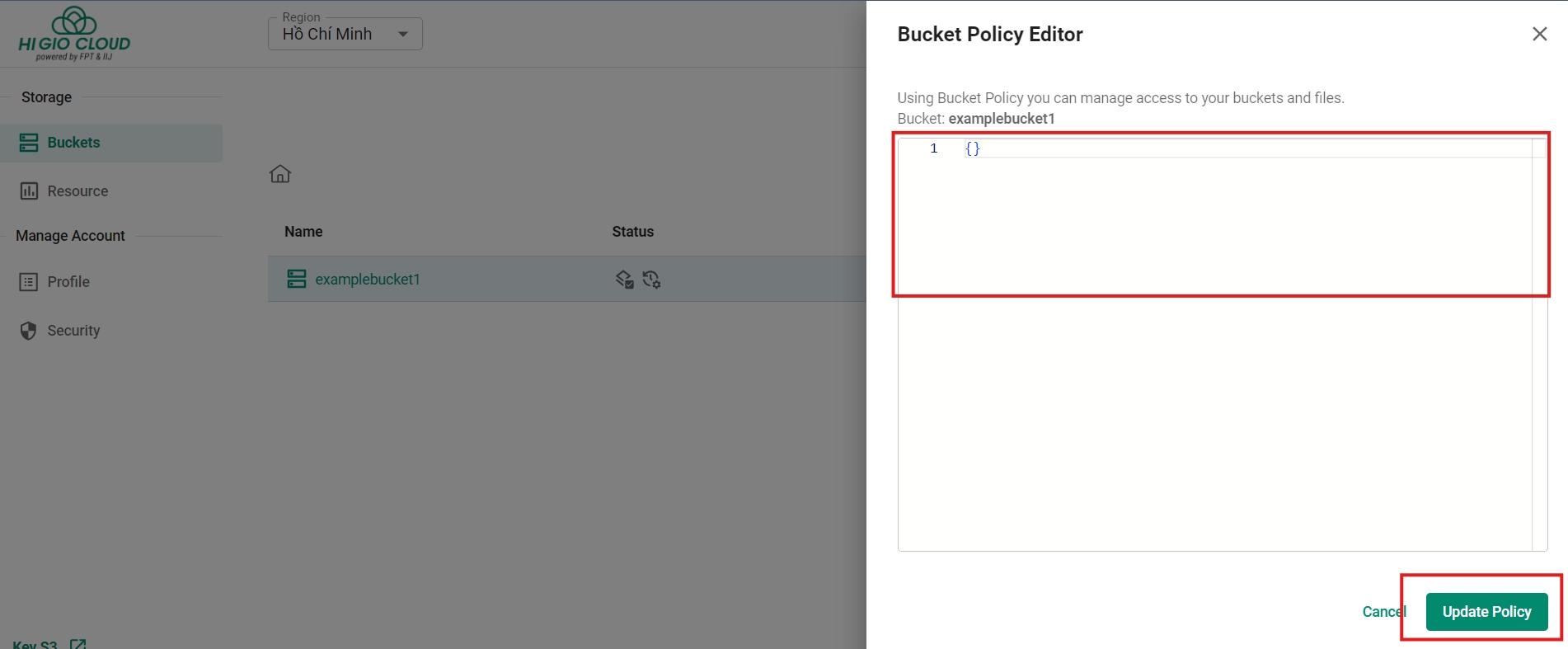

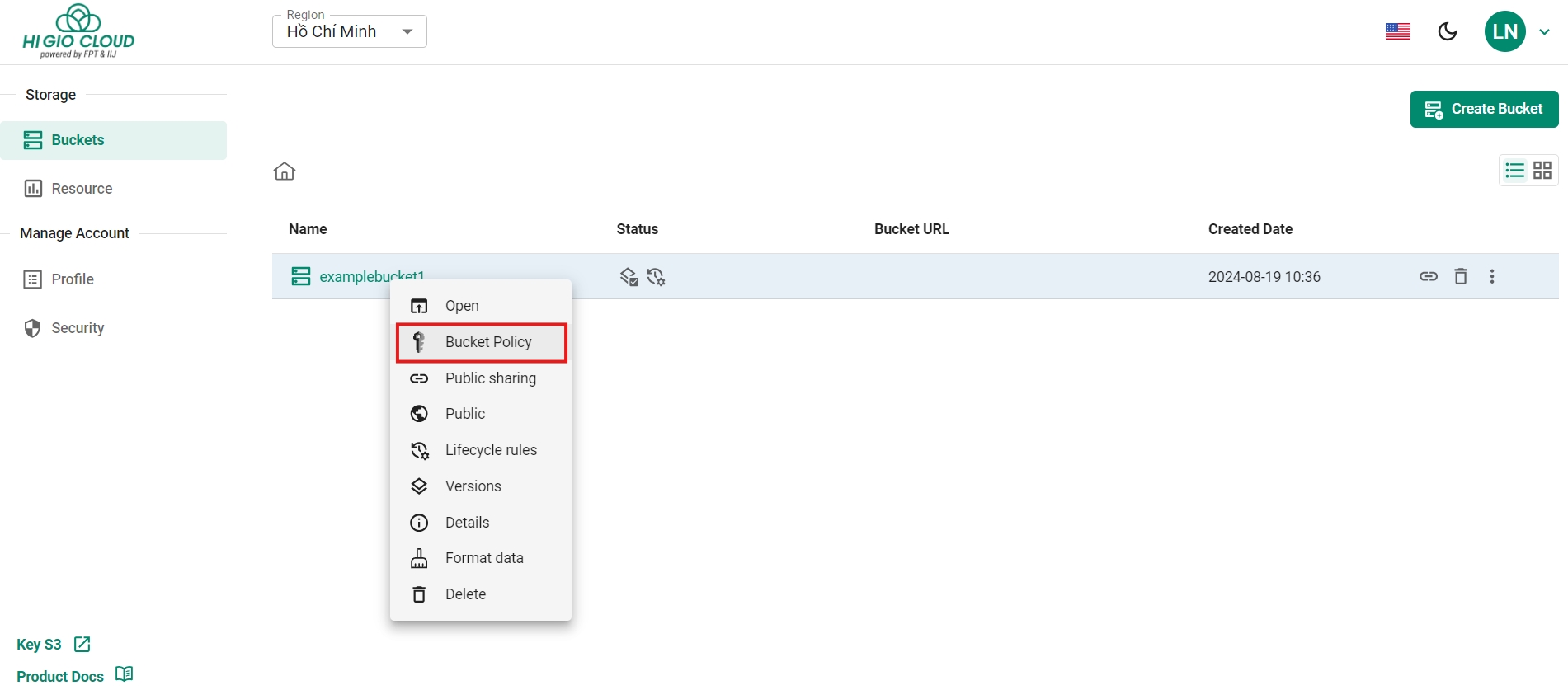

HI GIO S3 Bucket Policy là một chính sách tài nguyên dựa trên JSON quản lý quyền truy cập vào các Bucket S3. Chính sách này xác định ai có thể truy cập vào Bucket, các hành động được phép, và các điều kiện để truy cập.

Bạn có thể tham khảo ví dụ về chính sách Bucket S3 tại “HERE.”

Bước 1: Nhấp chuột phải vào Bucket và chọn 'Bucket Policy'. Tùy chỉnh chính sách Bucket theo các tiêu chuẩn của Amazon S3. Để có thêm ví dụ và hướng dẫn chi tiết, tham khảo tài liệu chính thức.

Bước 2: Bạn có thể sửa đổi chính sách Bucket theo yêu cầu trong cửa sổ popup này. Sau khi đã thực hiện các thay đổi cần thiết, nhấp vào "Update Policy" để áp dụng các cập nhật.

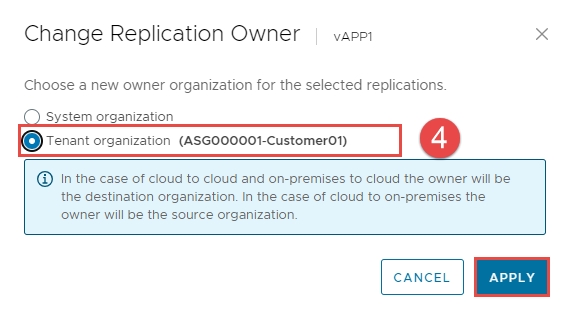

Các vấn đề thường gặp và giải pháp

Không thấy các backup jobs trên On-Premises Site

Sau khi tạo protection job hoặc reverse job trên HI GIO Cloud (bằng tài khoản provider), các job này không hiển thị trên On-Premises Site.

Giải pháp: Chuyển quyền sở hữu (owner) của các job này về tenant organization.

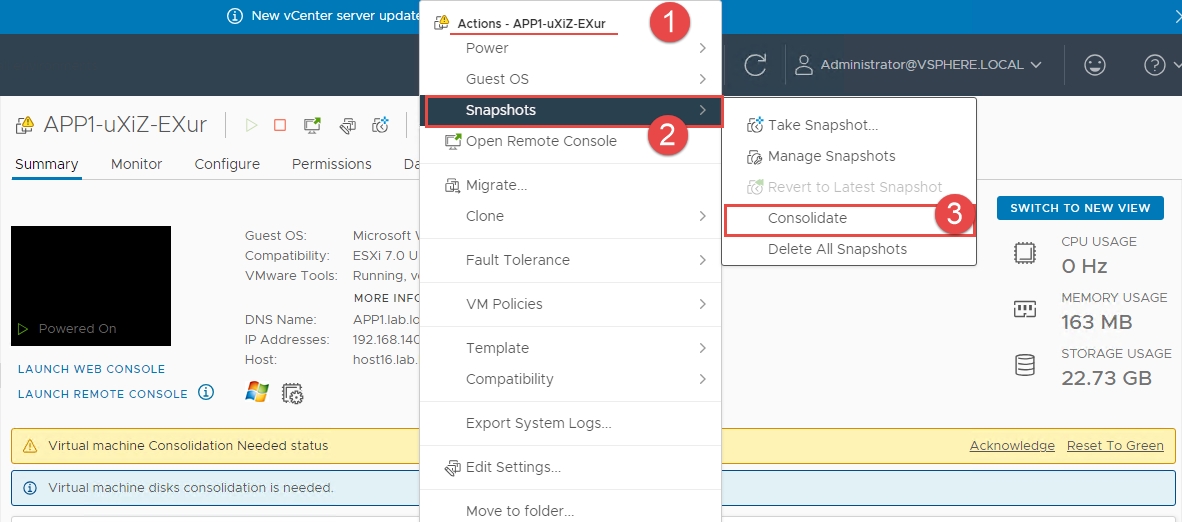

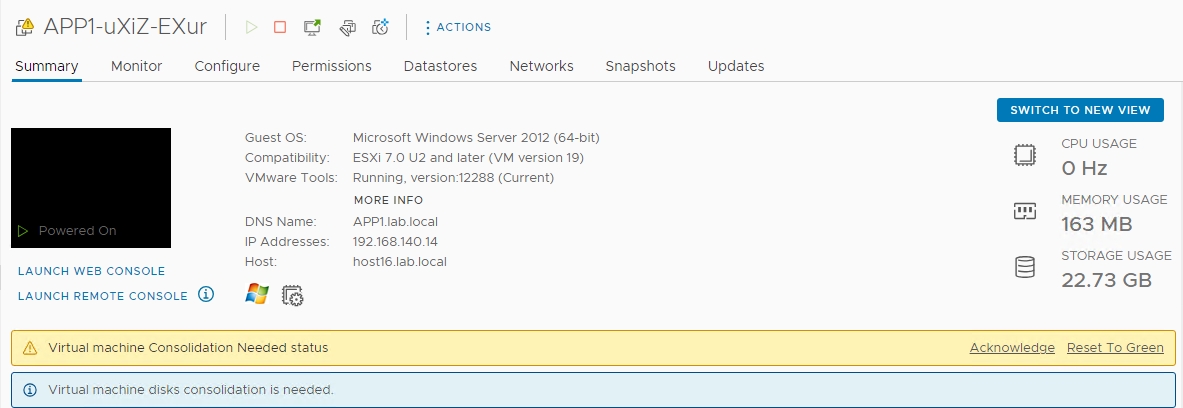

Yêu cầu Virtual Machine Disk Consolidation

Việc di chuyển VMs từ HI GIO Cloud về On-Premises có thể gây ra cảnh báo "Virtual Machine Disk Consolidation is needed."

Giải pháp: Thực hiện Consolidation cho các VMs.

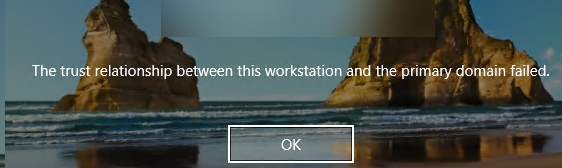

Lỗi trên Windows server - mất trust relationship sau khi migrate VM tới HI GIO cloud hoặc migrate VM trở lại site on-premises.

Giải pháp: Làm theo hướng dẫn từ Microsoft

Lưu ý: Bạn có thể cấu hình thời gian tối đa cho mật khẩu máy tính bằng Domain member: Maximum machine account password age policy ở Computer Configuration-> Windows Settings-> Security Settings-> Local Policies-> Security Options. Thời gian tuổi thọ mật khẩu có thể đặt từ 0 đến 999 ngày (mặc định là 30 ngày).

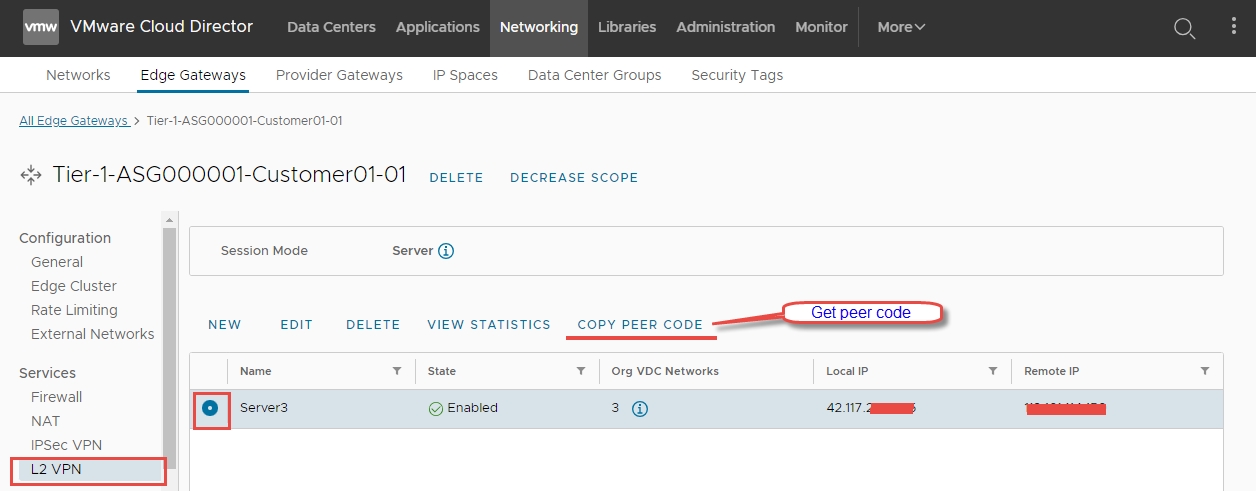

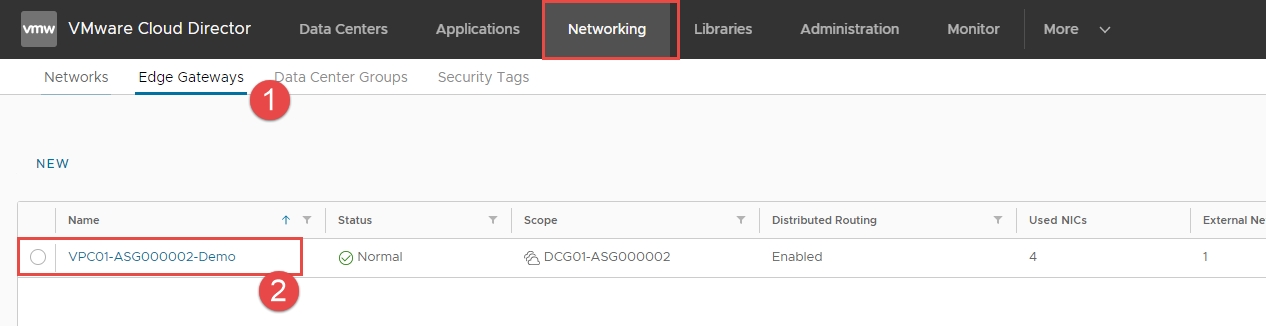

Bằng cách sử dụng giao diện quản lý trên site đám mây HI GIO, organization administrators tạo server-side của L2 VPN session, cho phép L2 stretch của một hoặc nhiều mạng trên site on-premises

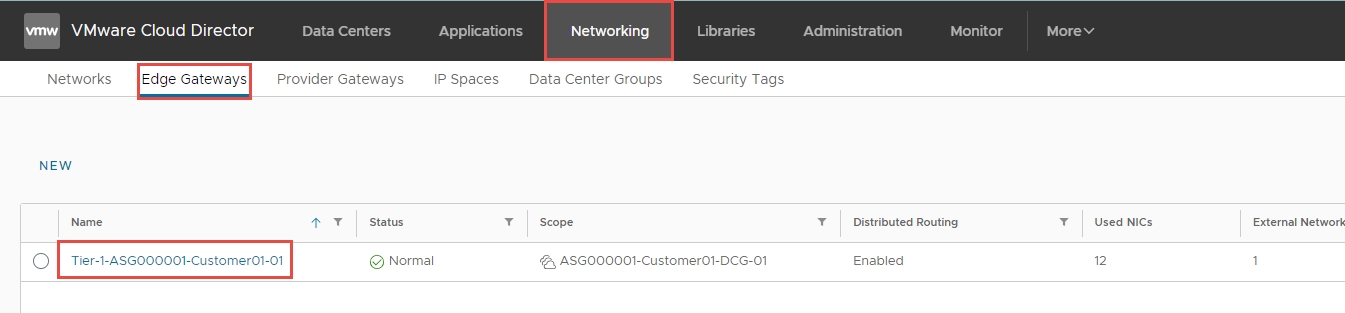

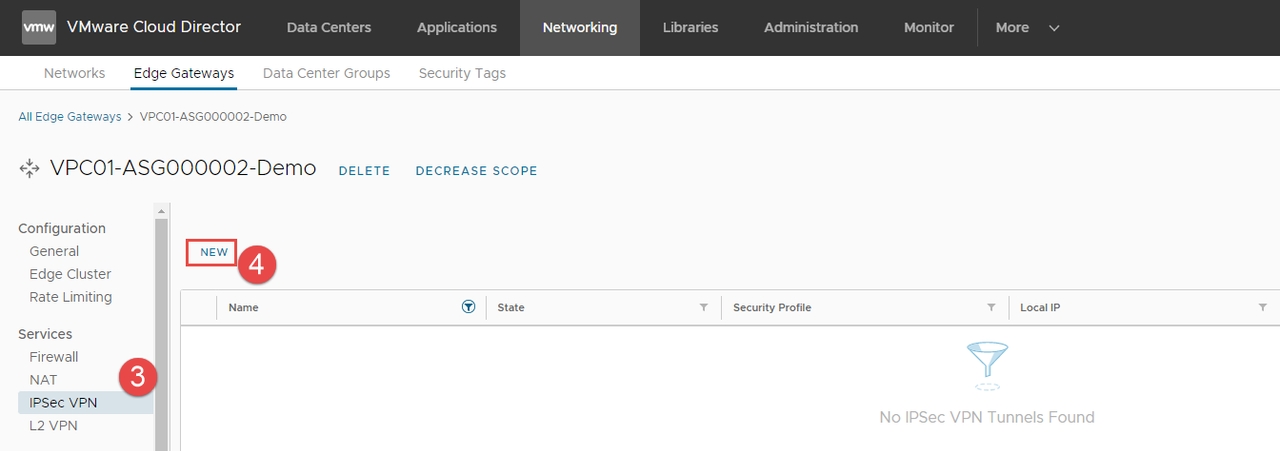

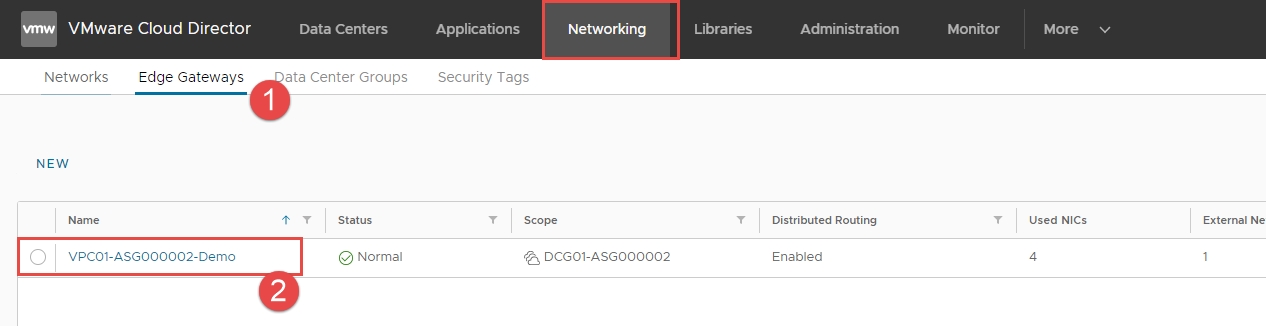

Bước 1: Đăng nhập vào HI GIO Portal

Chọn Network > Edge Gateways > VPC name

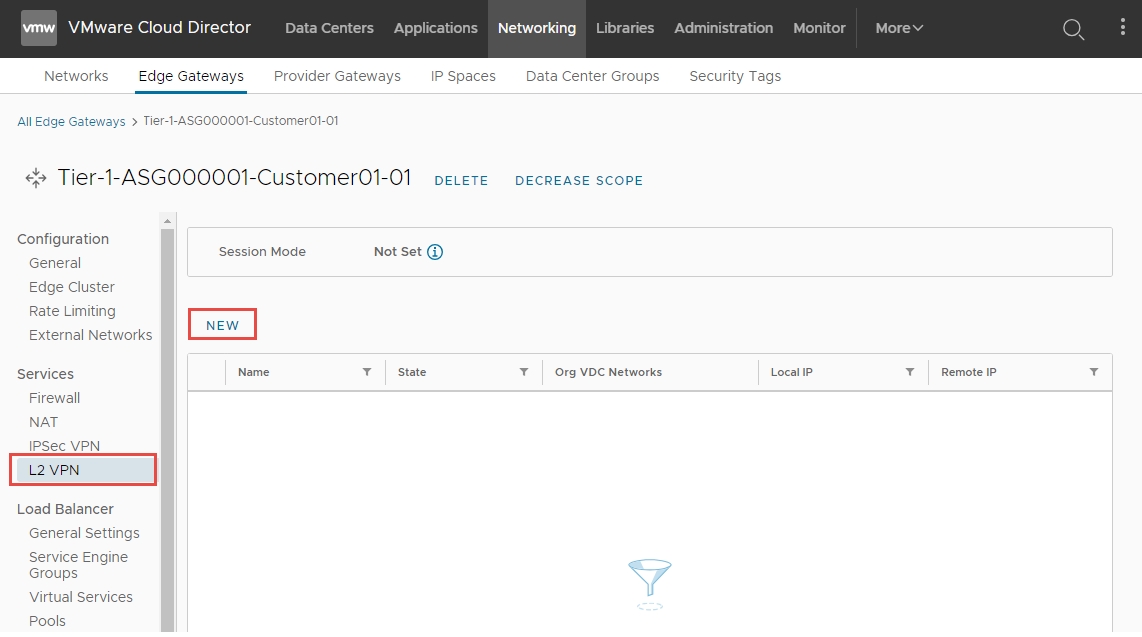

Bước 2: Dưới phần Services, nhấp L2 VPN > NEW để mở cửa sổ L2 VPN Tunnel.

Trang Bucket Management hiển thị thông tin về các bucket của bạn, bao gồm tên, kích thước, chế độ công khai hoặc riêng tư, cùng các thao tác quản lý bucket.

Tên Bucket phải tuân theo các quy tắc ràng buộc về tên miền.

Tên Bucket phải là duy nhất.

Tên Bucket không được định dạng giống như địa chỉ IP.

Tên Bucket có thể dài từ 3 đến 63 ký tự.

Tên Bucket không được chứa ký tự viết hoa hoặc dấu gạch dưới.

Tên Bucket phải bắt đầu bằng một chữ cái thường hoặc số.

Tên Bucket phải là chuỗi của một hoặc nhiều nhãn (lables)

Các ví dụ về tên Bucket hợp lệ và tuân theo hướng dẫn đặt tên được khuyến nghị cho các Bucket:

docexamplebucket1

log-delivery-march-2020

my-hosted-content

Các ví dụ về tên Bucket hợp lệ nhưng không được khuyến nghị sử dụng ngoài mục đích lưu trữ trang web tĩnh:

m

my.example.s3.bucket

Các ví dụ về tên Bucket không hợp lệ:

doc_example_bucket (chứa dấu gạch dưới)

DocExampleBucket (chứa ký tự viết hoa)

doc-example-bucket- (kết thúc bằng dấu gạch ngang)

Hướng dẫn này được thiết kế để hỗ trợ các nhà phát triển và người dùng kỹ thuật tích hợp và tương tác với các dịch vụ HI GIO Cloud thông qua API mạnh mẽ của chúng tôi.

Trong tài liệu này, bạn sẽ tìm thấy thông tin chi tiết về cách xác thực, thực hiện các cuộc gọi API và xử lý phản hồi một cách hiệu quả. Chúng tôi cũng sẽ cung cấp các thực tiễn tốt nhất, ví dụ mã code và mẹo xử lý sự cố để đảm bảo quá trình tích hợp diễn ra suôn sẻ.

Vui lòng tham khảo hướng dẫn sử dụng VM trong danh sách dưới đây.

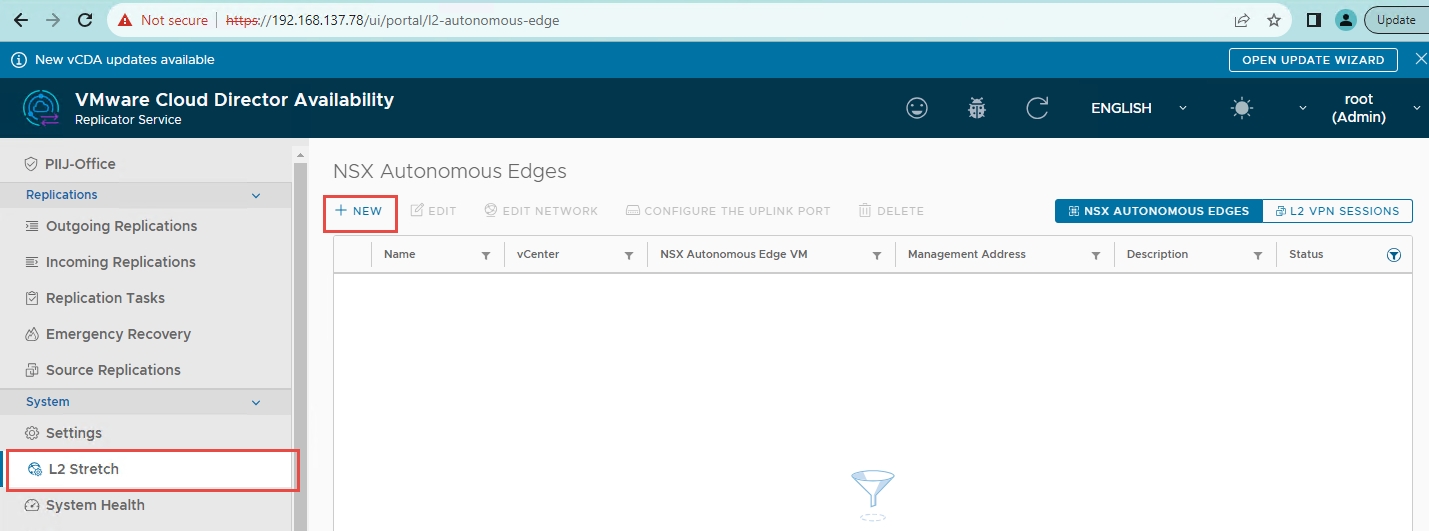

Khi appliance NSX Autonomous Edge được triển khai trên site on-premises, appliance On-Premises to Cloud Director Replication bắt đầu quản lý NSX Autonomous Edge sau khi bạn đăng ký nó trên site on-premises.

Để hoàn thành cấu hình L2 stretch hoàn chỉnh bằng cách sử dụng giao diện quản lý của On-Premises to , sau khi triển khai NSX Autonomous Edge trên site on-premises, bạn sẽ đăng ký nó bằng cách sử dụng On-Premises to Cloud Director Replication Appliance.

Hướng dẫn ngắn này được thiết kế để giúp người dùng HI GIO hiểu các tính năng và lợi ích của dịch vụ Backup as a Service (BaaS) và cung cấp hướng dẫn từng bước để thiết lập và quản lý sao lưu của bạn. Cho dù bạn là một doanh nghiệp nhỏ hay một doanh nghiệp lớn, giải pháp BaaS của chúng tôi được tùy chỉnh để đáp ứng nhu cầu riêng, đảm bảo dữ liệu của bạn được bảo vệ khỏi mất mát, hư hỏng hoặc các thảm họa không lường trước.

Kích thước ổ đĩa:

Disk ID (theo như sau):

*** Kiểm tra ID ổ đĩa qua Disk Management:

Nhấp chuột phải vào tên ổ đĩa > Properties

Sau khi đội hỗ trợ hoàn thành phần hạ tầng.

Vui lòng đăng nhập vào Windows OS và xác nhận rằng ổ đĩa đã được loại bỏ. Không có trạng thái offline của ổ đĩa hiển thị trong Disk Management.

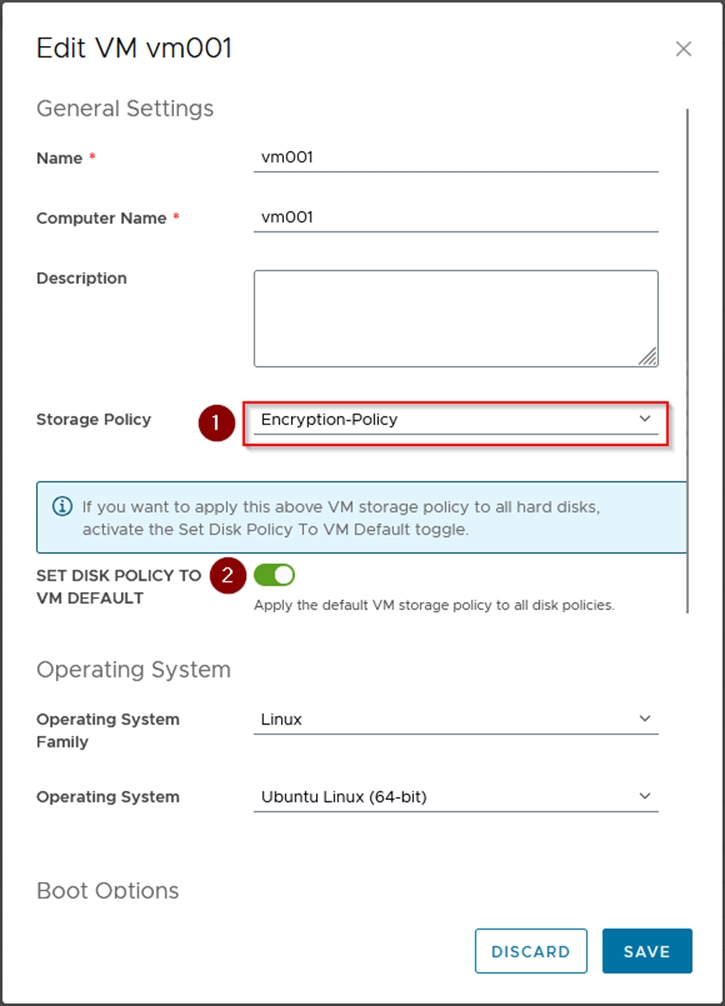

Bước 3: Chọn Máy Ảo (VM) bạn muốn mã hóa. Lưu ý: VM này phải được tắt trước khi mã hóa

VM -> General -> EDIT Chờ quá trình mã hóa của VM hoàn tất (Thời gian mã hóa tùy thuộc vào kích thước ổ đĩa cứng của VM)

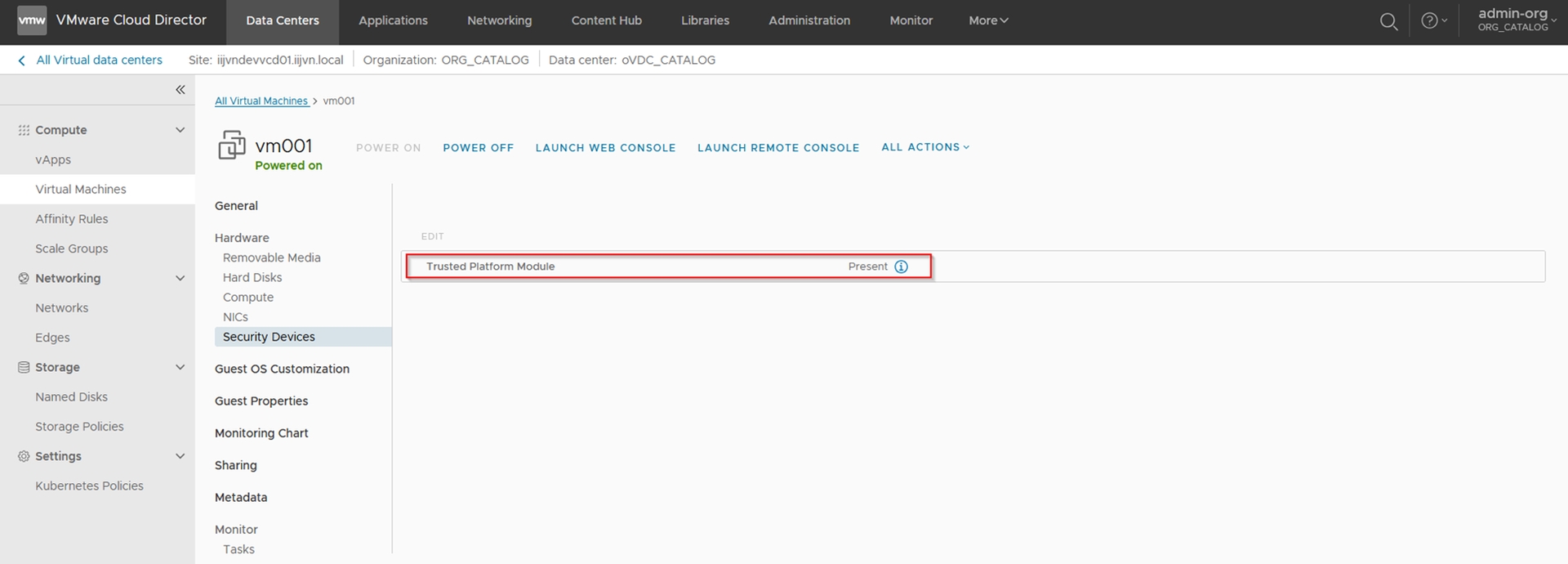

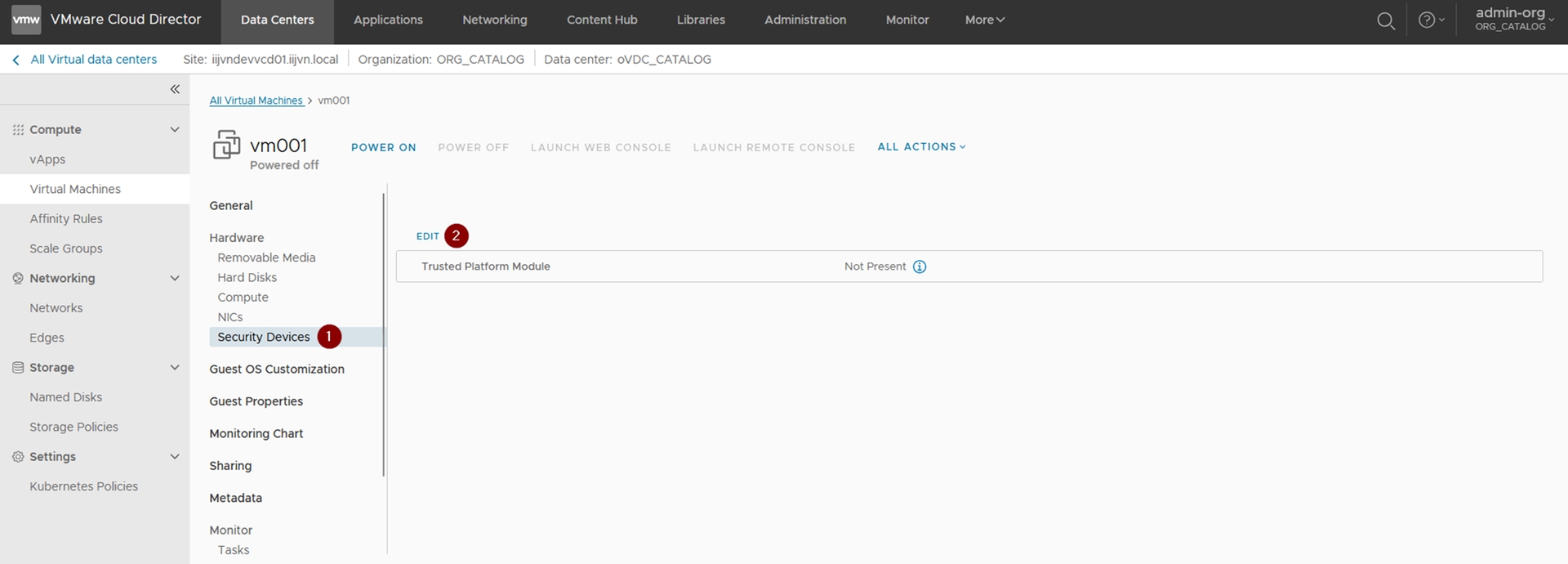

Tùy chọn: Kích hoạt Security Devices – Trusted Platform Module (vTPM)

Chọn Security Devices -> Edit -> Enable -> SAVE

LƯU Ý: VM phải đáp ứng các yêu cầu sau để thêm Trusted Platform Module:

VM phải tắt

Bước 5: Bật lại VM đã mã hóa:

Các tệp cấu hình VM, bao gồm các tệp swap, tệp core dump và các tệp khác, sẽ được mã hóa.

Tất cả các ổ đĩa cứng được mã hóa.

vTPM có sẵn (Tùy chọn: nếu đã kích hoạt ở bước 5)

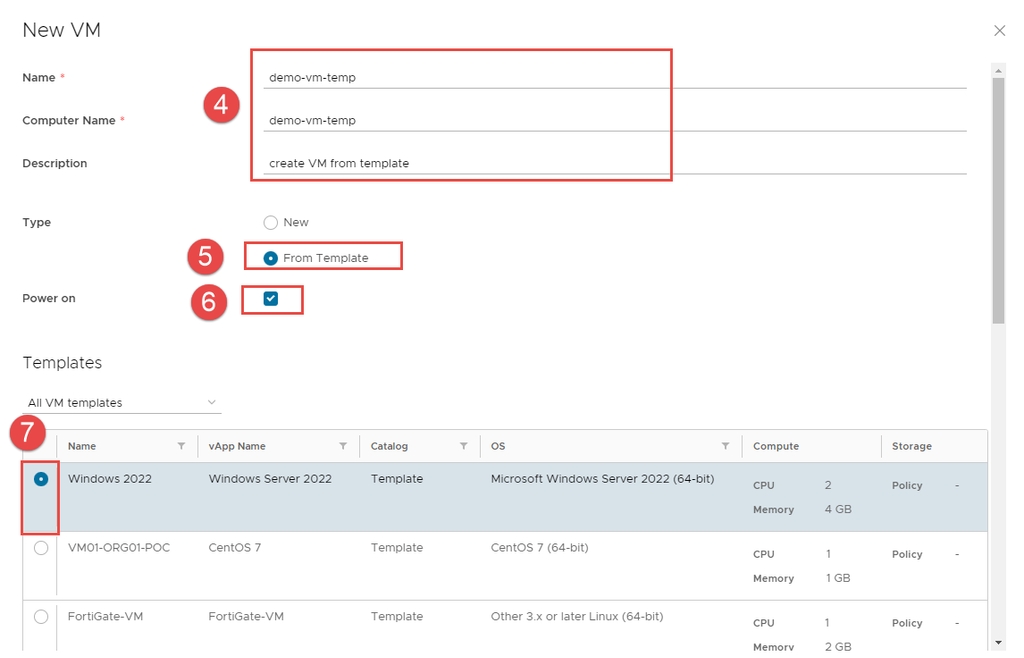

Bước 3: Nhấp vào New VM.

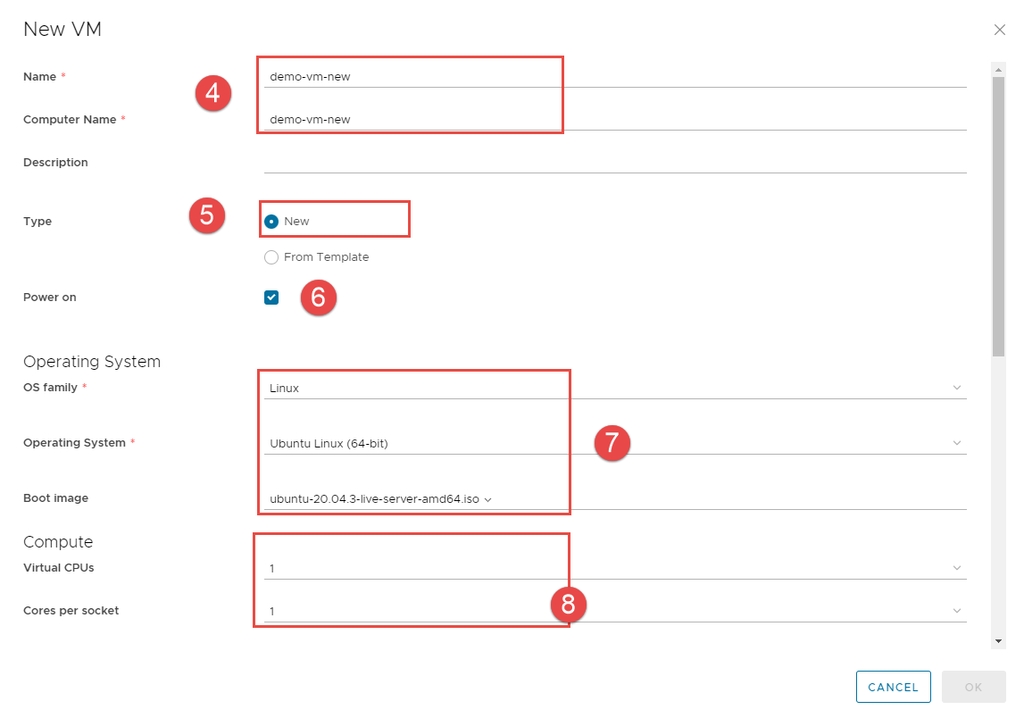

Bước 4: Trong hộp thoại New VM, nhập Name, Computer Name, và Description cho máy ảo của bạn..

Lưu ý:

Name là tên để nhận diện máy ảo, Computer Name là tên máy chủ của máy ảo. Tên

Computer Name được sao chép từ trường Name, nhưng chỉ có thể chứa các ký tự chữ và số hoặc dấu gạch ngang, do đó bạn có thể cần chỉnh sửa nếu Name của máy ảo chứa khoảng trắng hoặc ký tự đặc biệt.

Bước 5: Type: Chọn New.

Bước 6: Chọn ô Power on nếu bạn muốn máy ảo được bật ngay sau khi tạo.

Bước 7: Operating System: Chọn OS family, Operating System và Boot image.

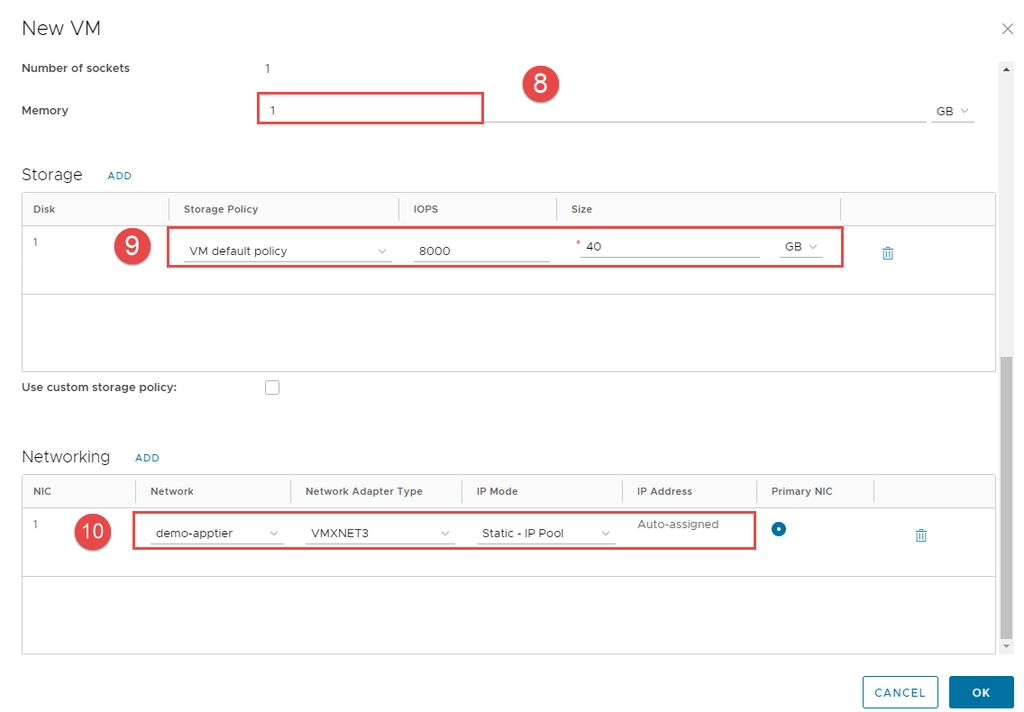

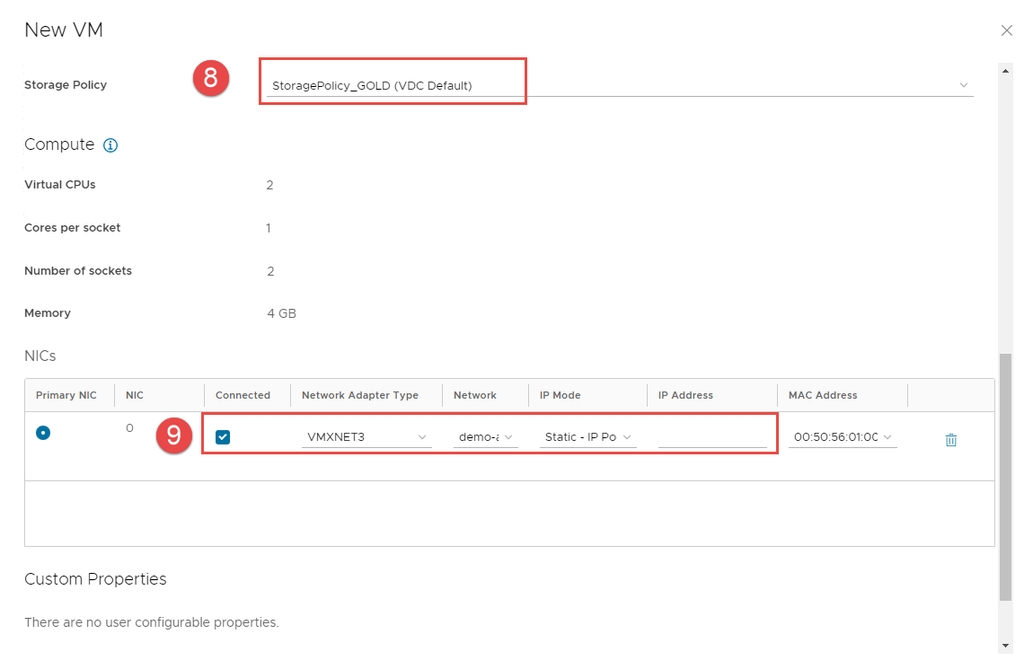

Bước 8: Compute: Nhập số lượng Virtual CPUs, Core per socket, và Memory.

Bước 9: Storage: Chọn Storage Policy và kích thước ổ đĩa.

Thêm ổ đĩa cho máy ảo nếu cần thiết.

Bước 10: Networking:

Network: Chọn mạng của Organization VDC mà bạn muốn sử dụng cho máy ảo.

Network adapter Type: Chọn VMXNET3

IP mode: Chọn DHCP\Static – IP Pool hoặc Static – Manual. Chúng ta cần kích hoạt DHCP (qua Network\Gateway hoặc máy chủ chuyển tiếp DHCP) hoặc tạo một IP Pool trong Organization VDC Networks nếu sử dụng chế độ DHCP hoặc Static-IP Pool.

Lưu ý:

Chúng tôi khuyến nghị sử dụng bộ điều hợp mạng VMXNET3 nếu có thể. Bộ điều hợp mạng ảo VMXNET không có phiên bản vật lý và được tối ưu hóa cho hiệu suất máy ảo. Do các nhà cung cấp hệ điều hành không cung cấp trình điều khiển tích hợp sẵn cho card này, bạn phải cài đặt VMware Tools để có trình điều khiển cho bộ điều hợp mạng VMXNET

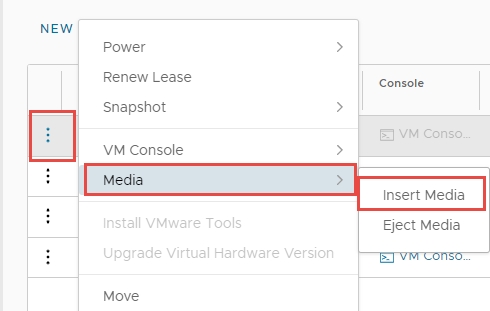

Bước 11: Nhấp OK để lưu cài đặt của máy ảo và bắt đầu quá trình tạo. Sau khi máy ảo được tạo, nó sẽ là một máy ảo không có hệ điều hành. Chúng ta phải Insert Media (ISO) vào máy ảo và cài đặt hệ điều hành.

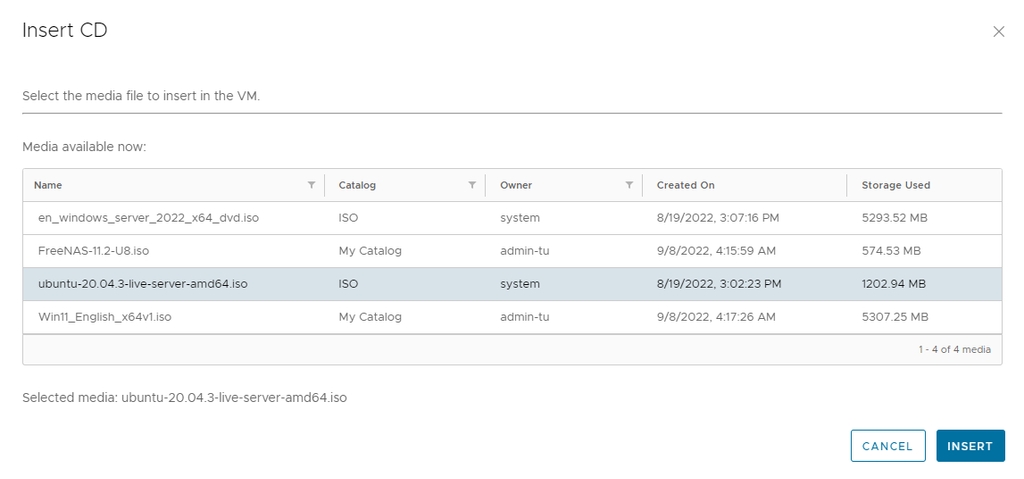

Bước 12: Nhấp vào ba dấu chấm dọc > Media > Insert Media.

Bước 13: Chọn tệp ISO bạn muốn gắn từ danh mục trong hộp thoại Insert CD, sau đó nhấp Insert.

Bước 14: Nhấp vào ba dấu chấm dọc >> Power >> Power On.

Bước 15: Mở VM Console để cài đặt hệ điều hành khách cho máy ảo.

Máy ảo đã khởi động từ tệp ISO và bắt đầu cài đặt.

Sau khi chọn 1 trong 2 chế độ để khóa đối tượng, bạn phải chọn số ngày mong muốn trong phần "Retention period.".

Retention period: 90 ngày nghĩa là Bucket và các đối tượng trong Bucket đó sẽ bị khóa ở chế độ bạn chọn trong 90 ngày kể từ ngày tạo Bucket.

Retention period: Chỉ định một khoảng thời gian cố định mà đối tượng được khóa. Trong khoảng thời gian này, đối tượng của bạn được bảo vệ bởi WORM và không thể bị ghi đè hoặc xóa. Bạn có thể áp dụng khoảng thời gian lưu giữ tính theo ngày với tối thiểu là 1 ngày và không giới hạn tối đa.

NONE mode: Sử dụng chế độ Veeam Backup để bảo vệ tệp sao lưu ở chế độ “immutable mode of Veeam.”

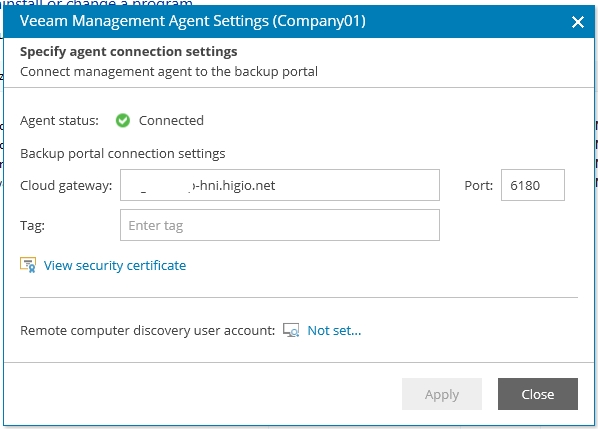

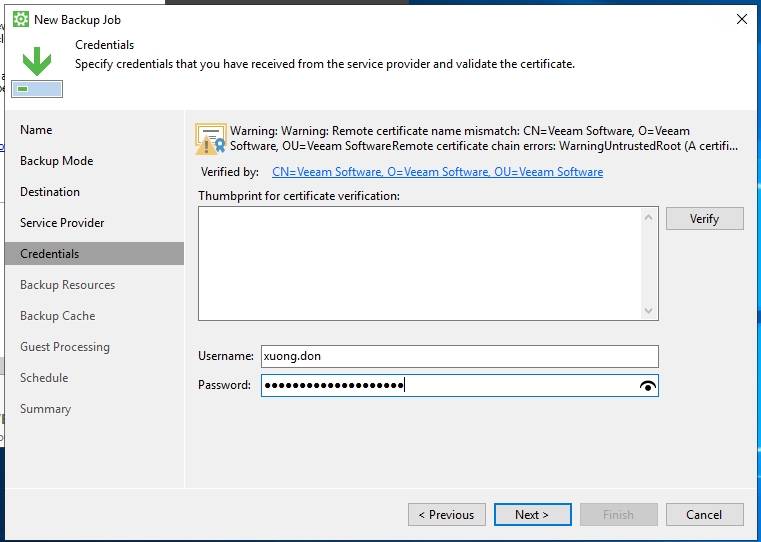

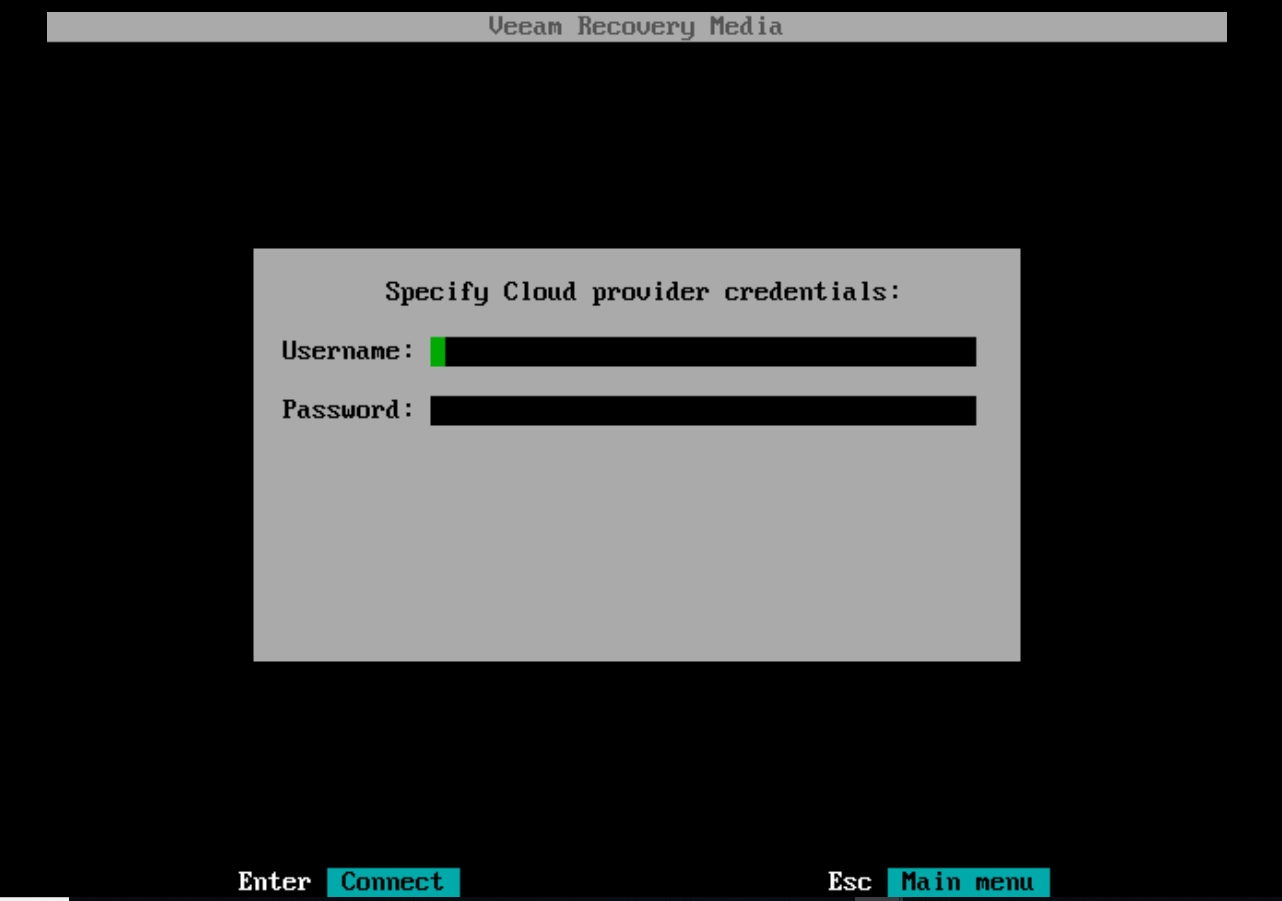

Nhập địa chỉ của BaaS Cloud Gateway:

HCM: backup-hcmc.higio.net

HN: backup-hni.higio.net

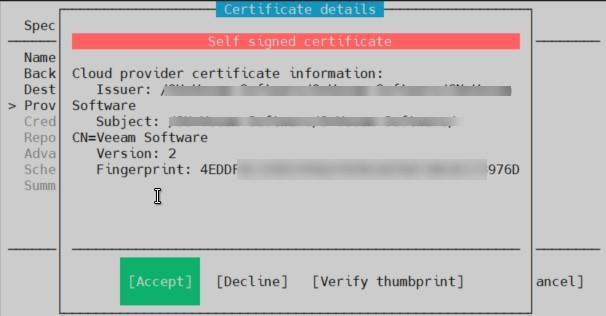

Chấp nhận chi tiết chứng chỉ..

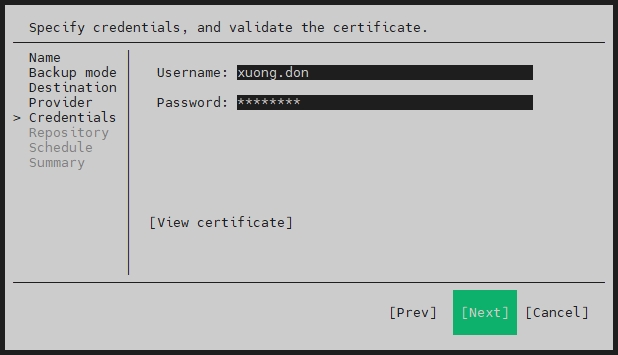

Nhập Username và Password

Kiểm tra dung lượng của BaaS Storage.

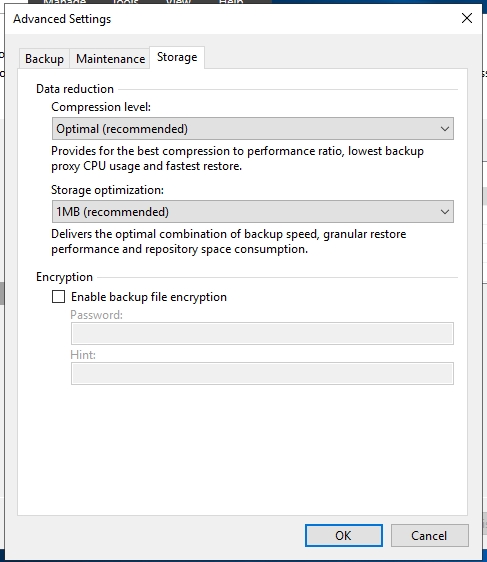

Cấu hình nâng cao.

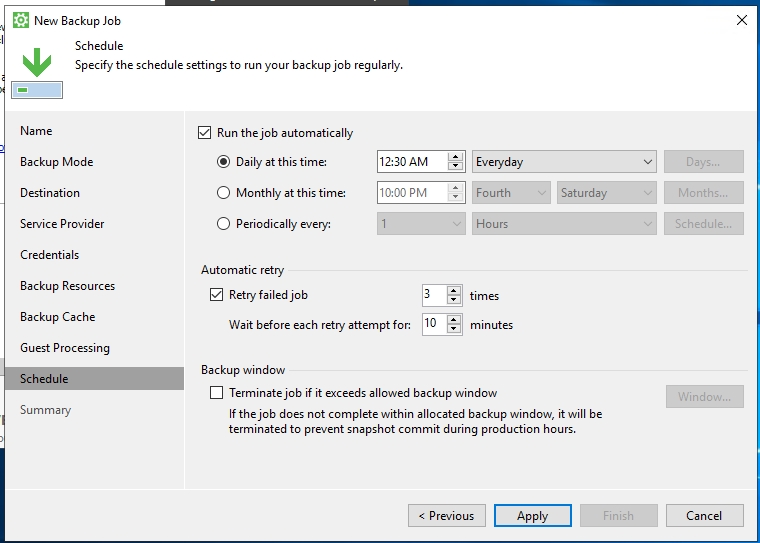

Schedule Backup.

Kiểm tra các cài đặt.

Chạy Backup Job.

Get link download option: URL này cấp quyền truy cập tạm thời vào file private, cho phép người dùng tải xuống mà không cần thông tin đăng nhập HI GIO S3 trong vòng 60 phút.

Public Mode: Nếu bạn muốn chia sẻ các objects công khai, bạn có thể cấu hình quyền của bucket hoặc object để cho phép truy cập công khai. Điều này cho phép bất kỳ ai có liên kết đều có thể xem hoặc tải xuống các files. Cần sử dụng chế độ này một cách thận trọng để tránh truy cập trái phép vào dữ liệu nhạy cảm.

Bước 4: Đăng nhập vào hệ điều hành và làm theo trình hướng dẫn để cài đặt công cụ phù hợp với loại hệ điều hành: https://kb.vmware.com/s/article/1014294.

Bạn cũng có thể chọn từng VM riêng lẻ ở bước này.

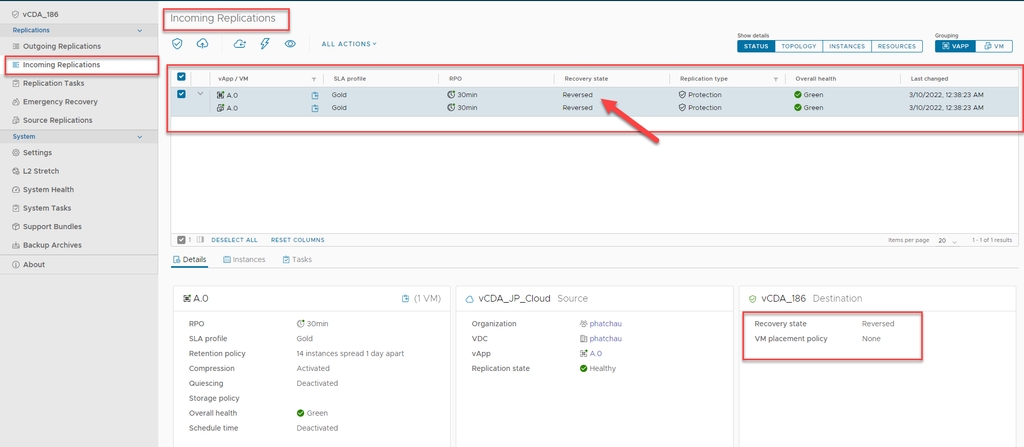

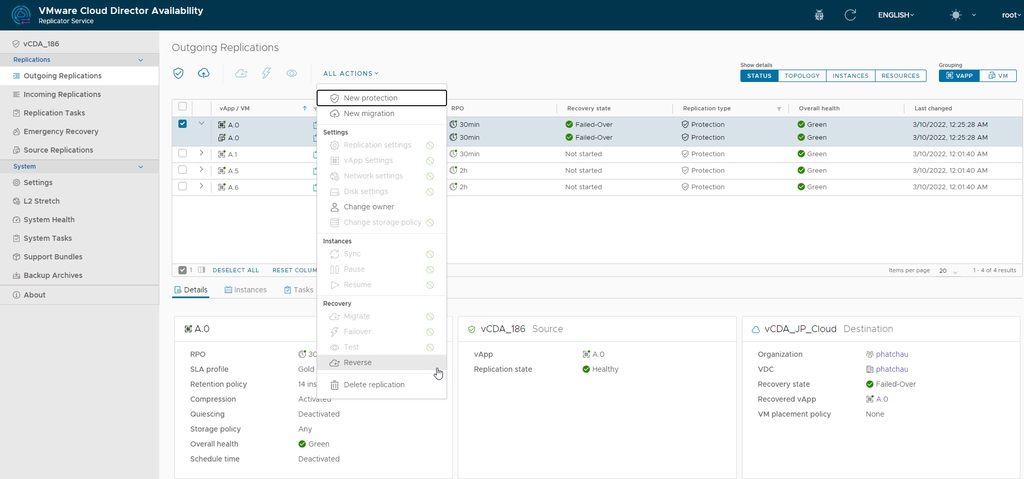

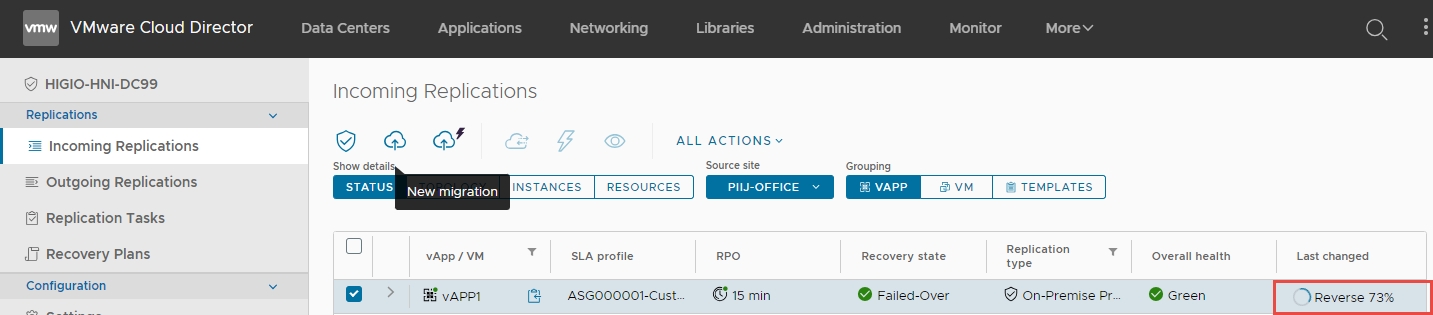

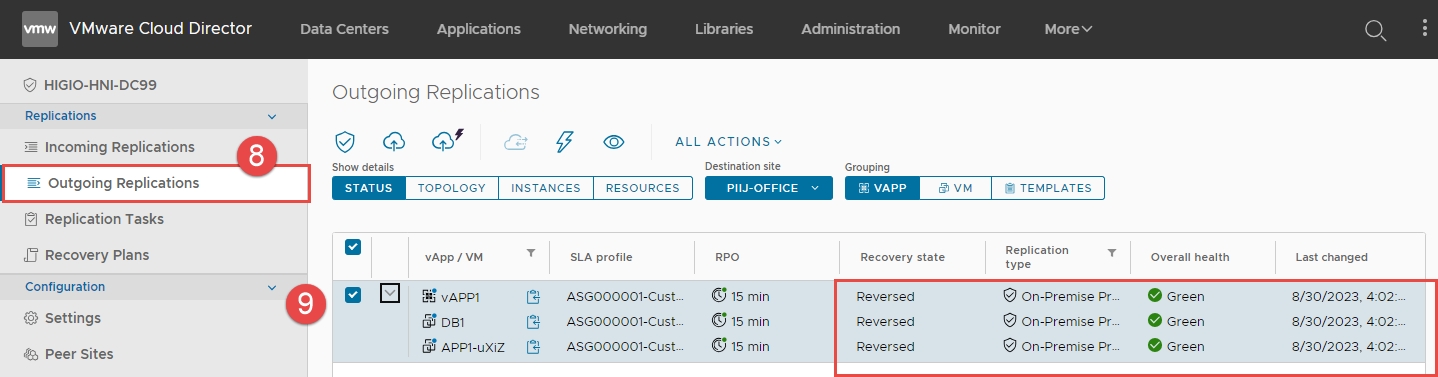

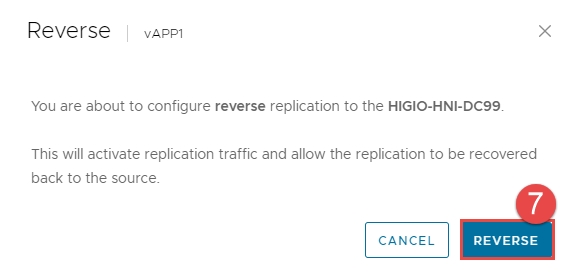

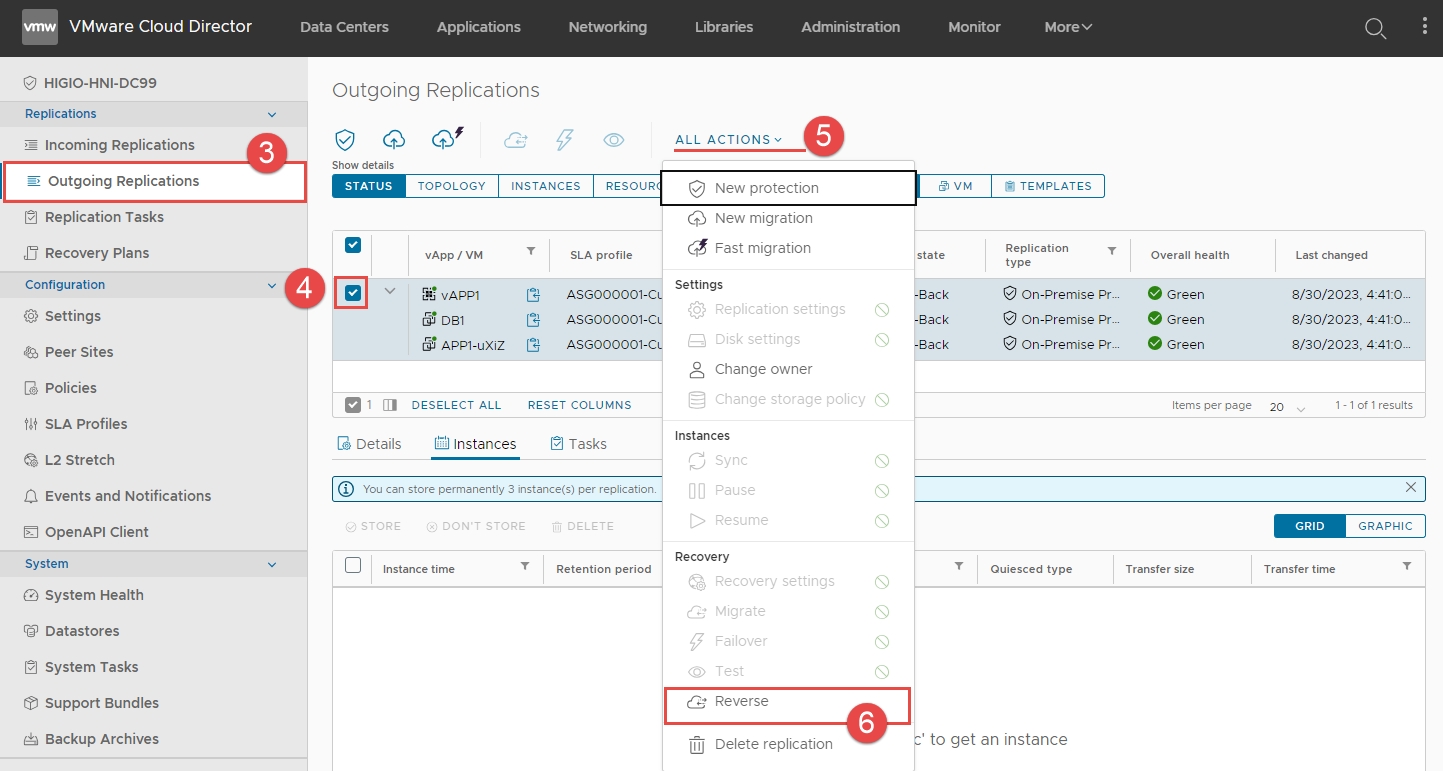

Bước 4: Xác nhận Reverse Replication từ cloud HI GIO về on-prem. Nhấn REVERSE.

Bước 5: Kết quả mong đợi:

Reverse Replication is in progress. Bạn có thể theo dõi tiến trình của tác vụ đảo ngược trong phần Last changed và trạng thái replication.

APP1 & DB1 đã được replicate lại về on-premises, và Recovery state là Reversed.

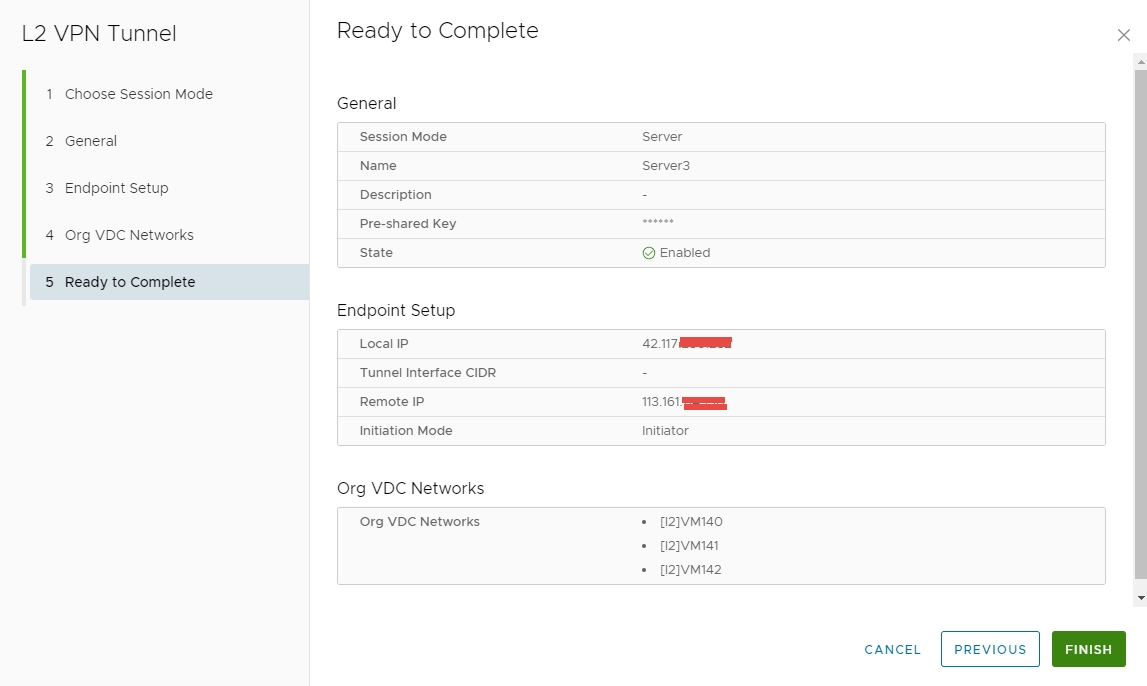

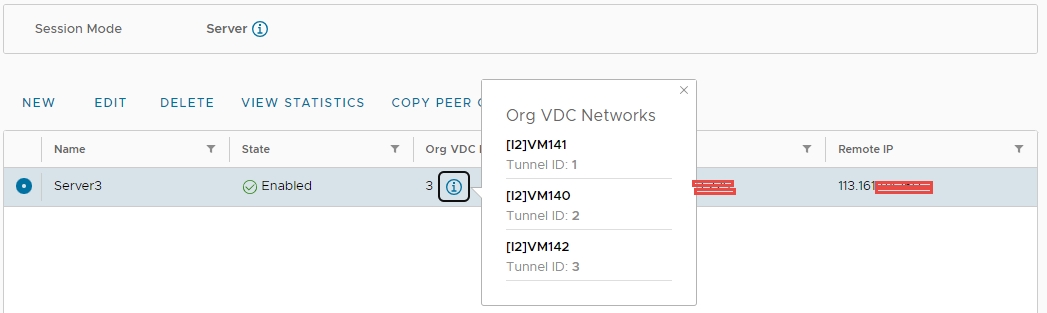

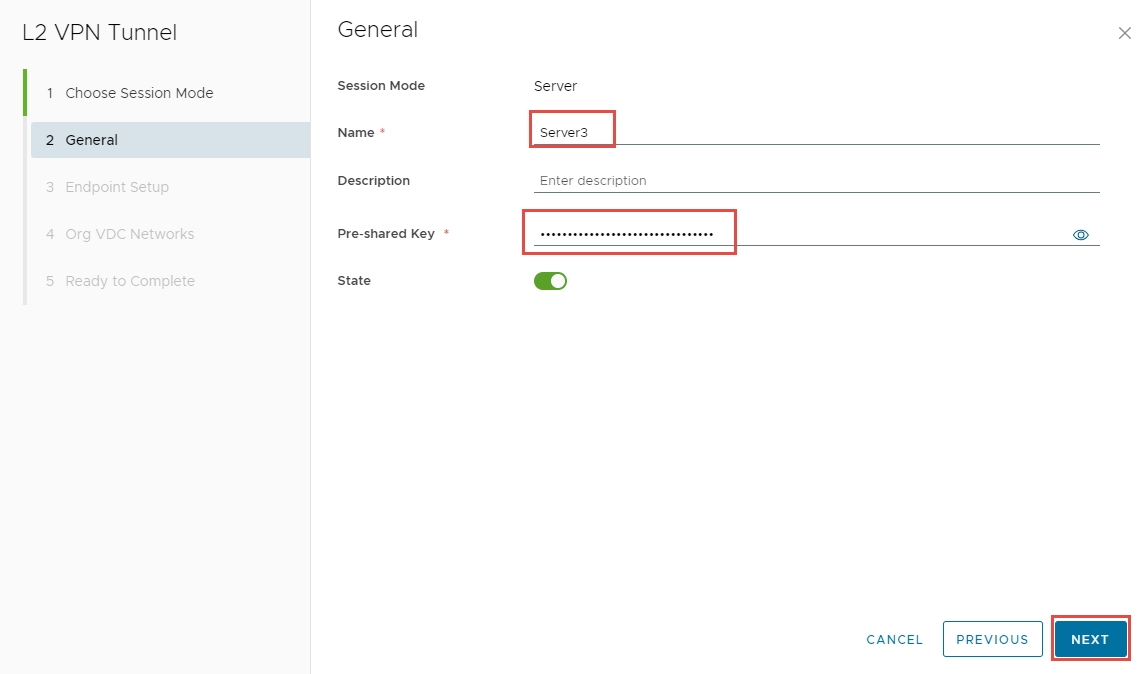

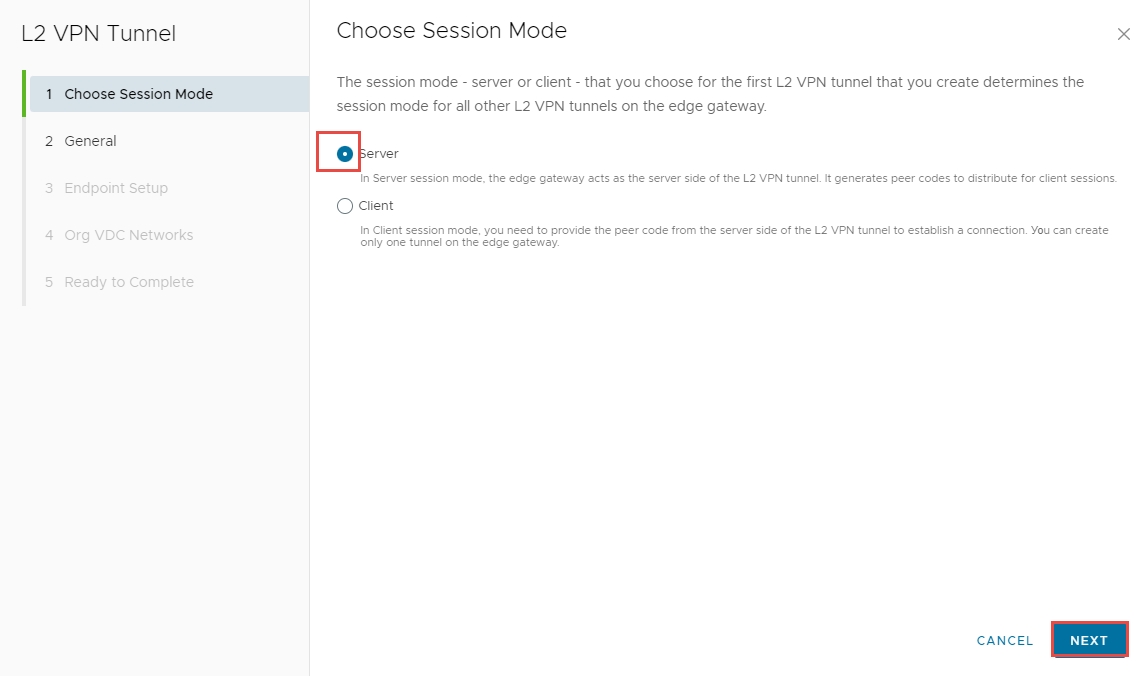

Trên Choose Session Mode, chọn Server > nhấp Next.

Nhập tên và pre-shared key > nhấp NEXT.

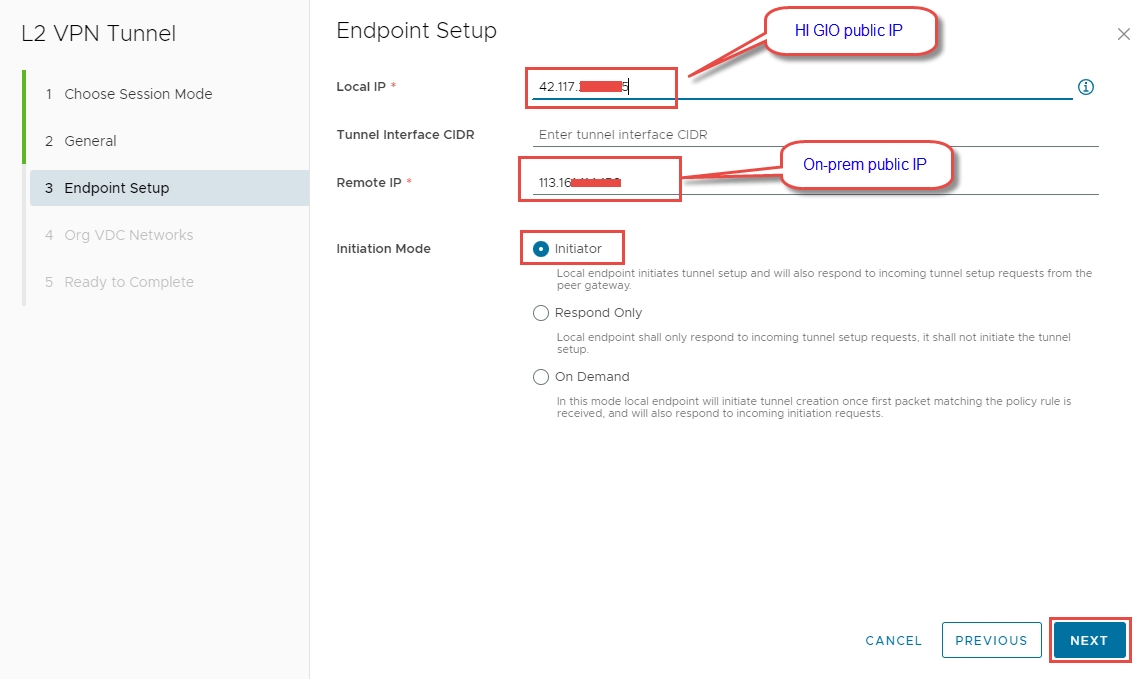

Nhập địa chỉ IP cho Local IP, Remote IP, Initiation Mode > nhấp NEXT.

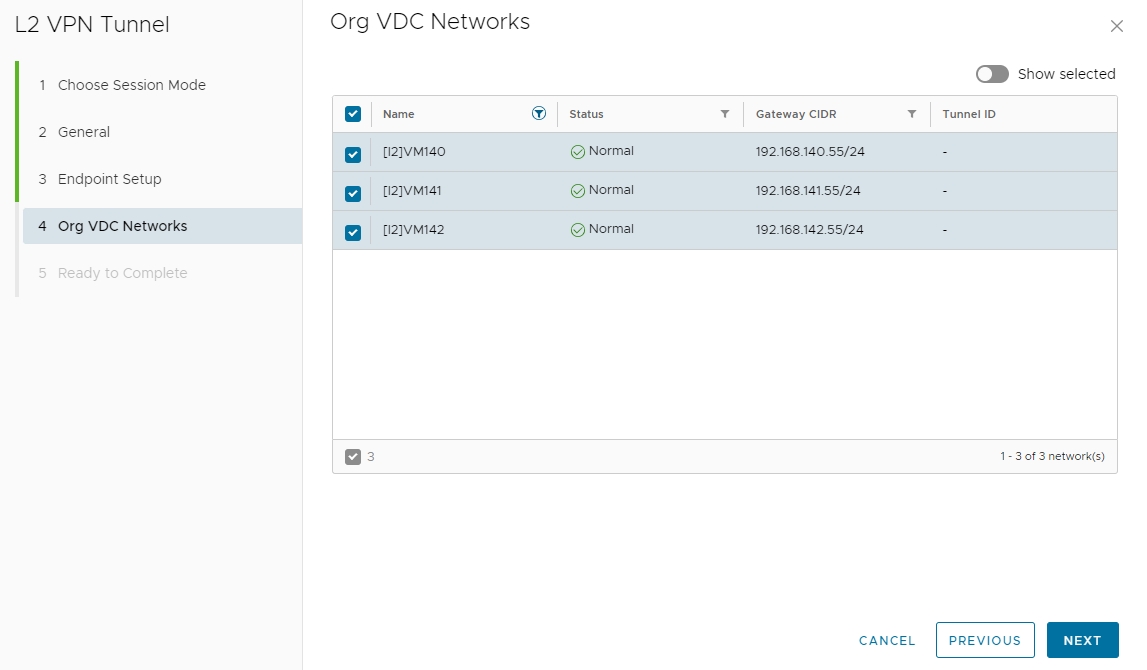

- Chọn Networks > nhấp NEXT.

Các mạng này đã được tạo trong giai đoạn chuẩn bị.

Xem lại và nhấp FINISH.

Chờ vài phút.

Sau khi hoàn thành, bạn sẽ thấy tunnel IDs (dùng để cấu hình thủ công trên NSX Autonomous Edge).

Và sao chép Peer code (dùng để cấu hình thủ công trên NSX Autonomous Edge).

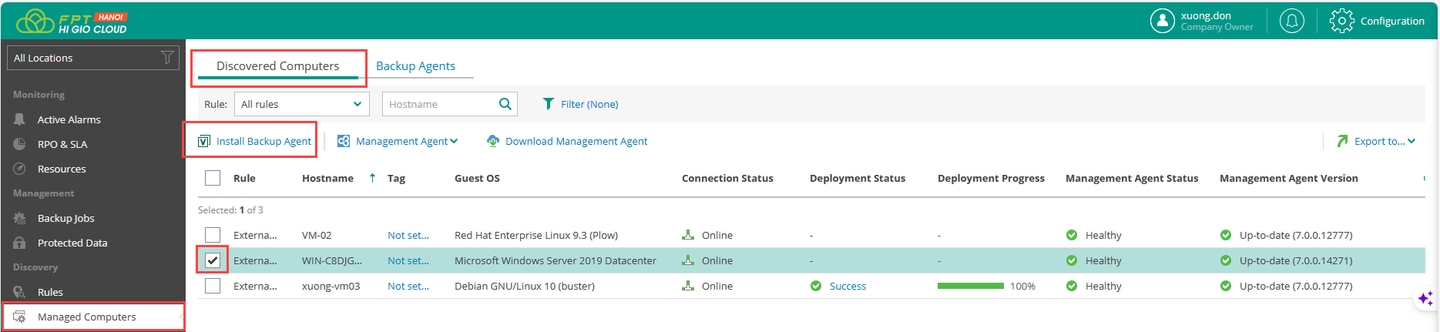

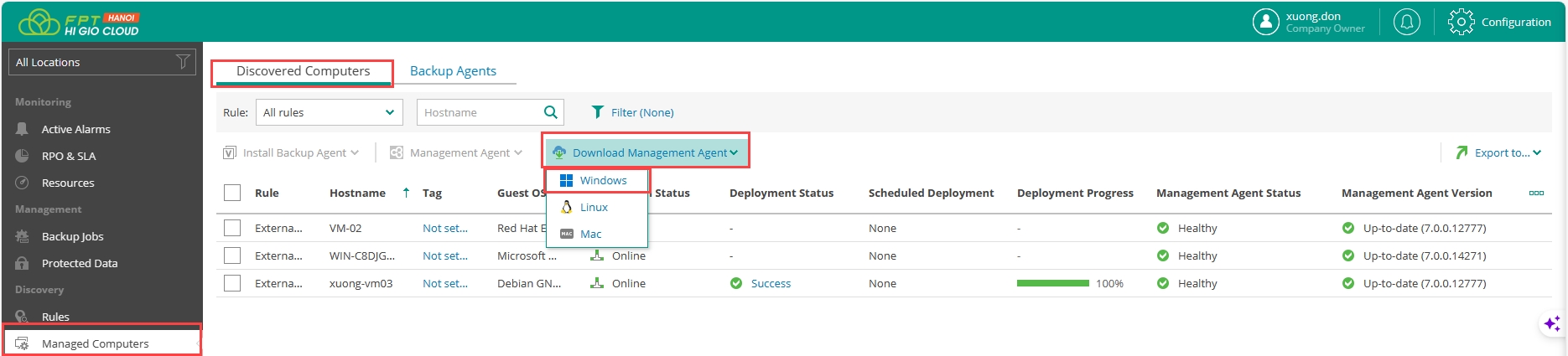

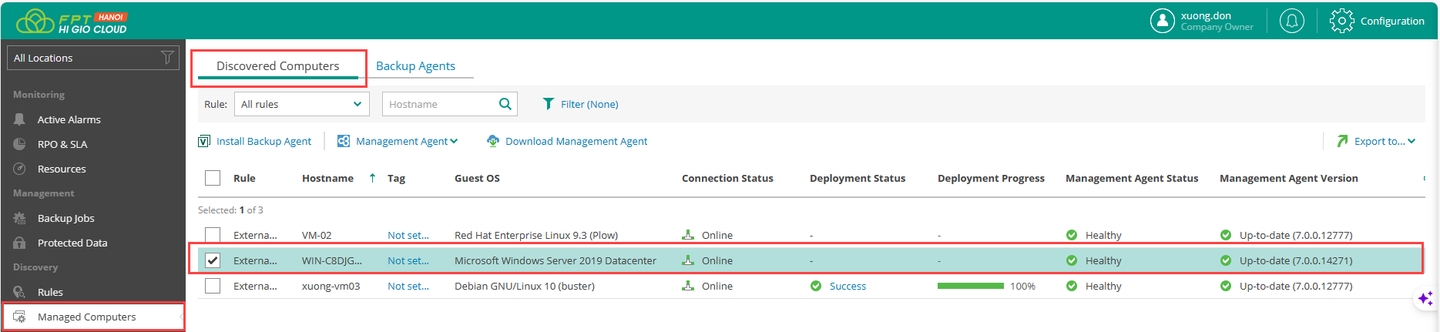

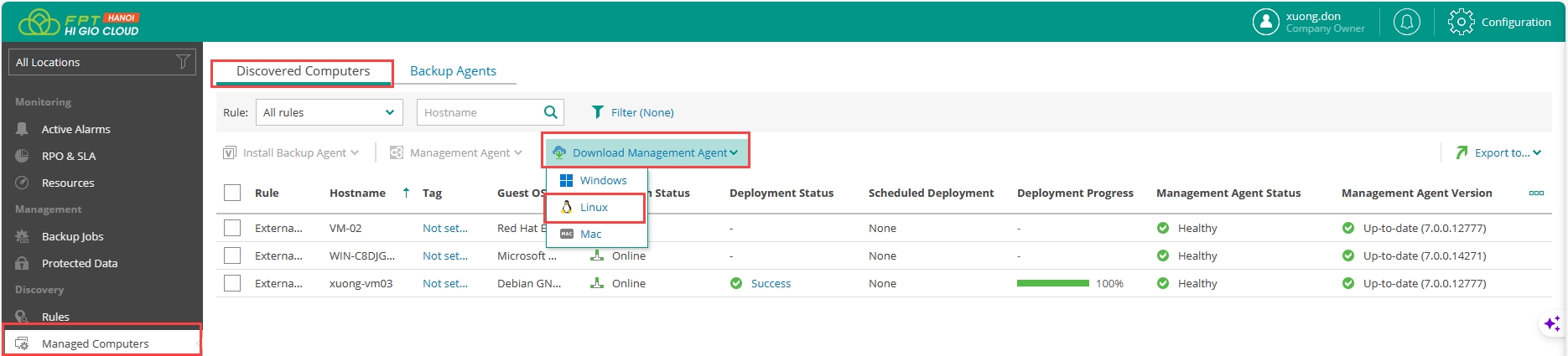

Bước 1: Tải xuống Veeam Service Provider Console Management Agent

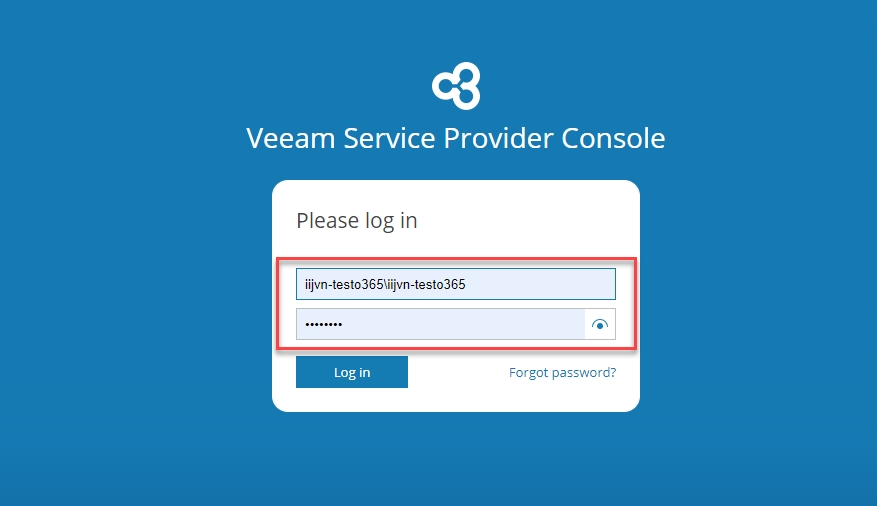

Đăng nhập vào giao diện Web UI bằng tài khoản khách hàng.

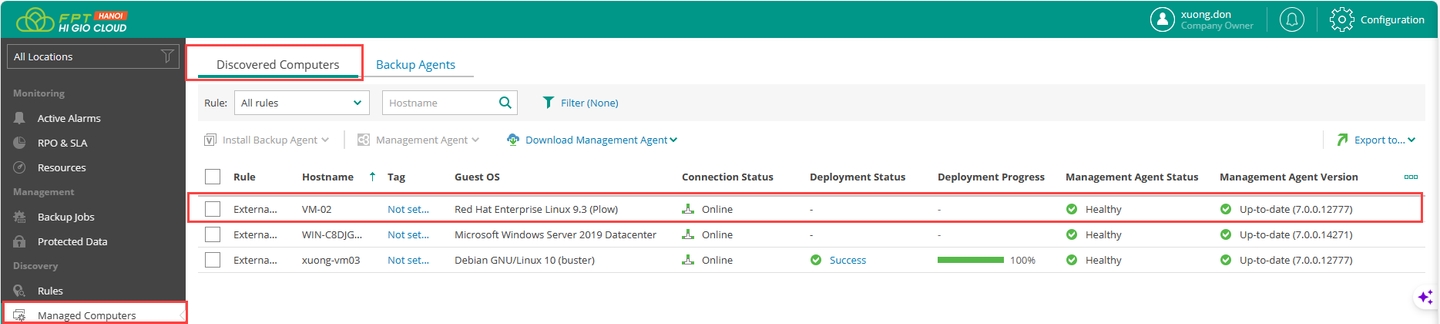

Chọn Managed Computers > Discovered Computers

Chọn Download Agent > Windows

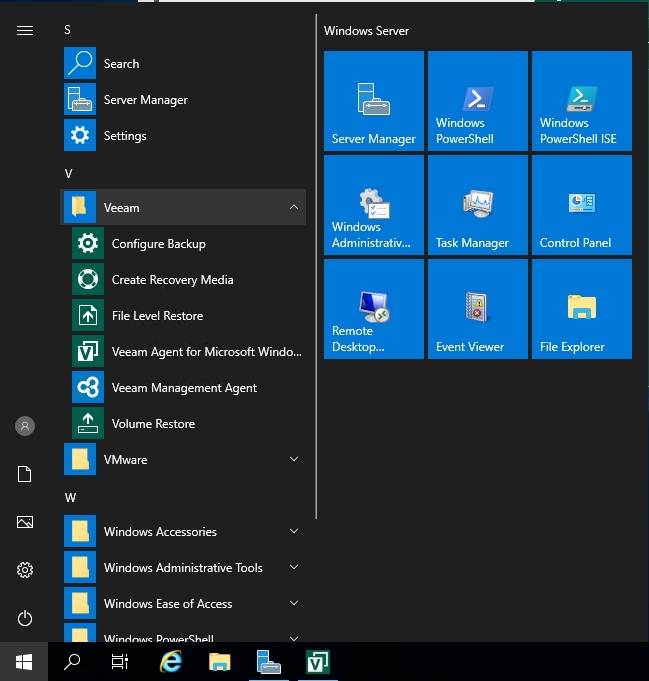

Bước 2: Cài đặt Windows Management Agent

Sao chép file cài đặt agent vào máy tính mà bạn muốn cài đặt agent.

Đảm bảo rằng bạn có quyền thực thi file cài đặt.

Cài đặt Management Agent:

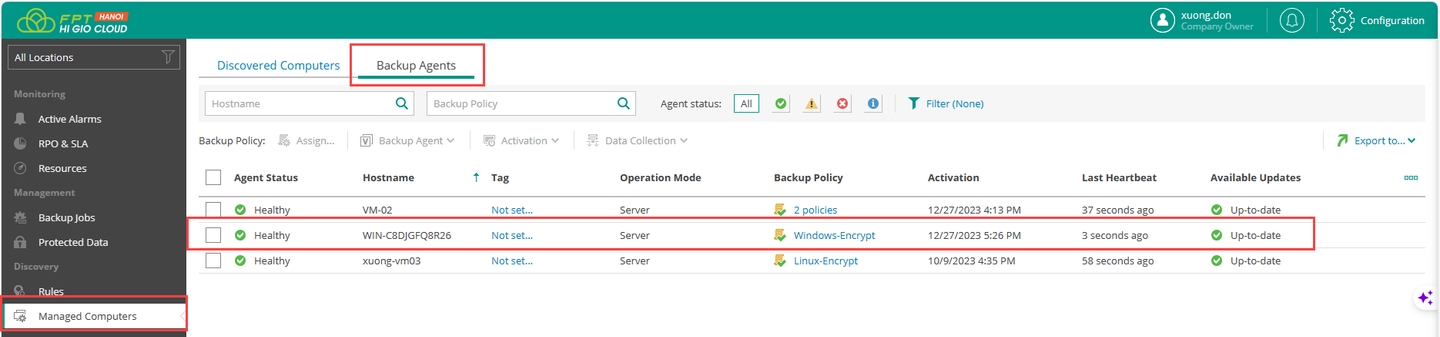

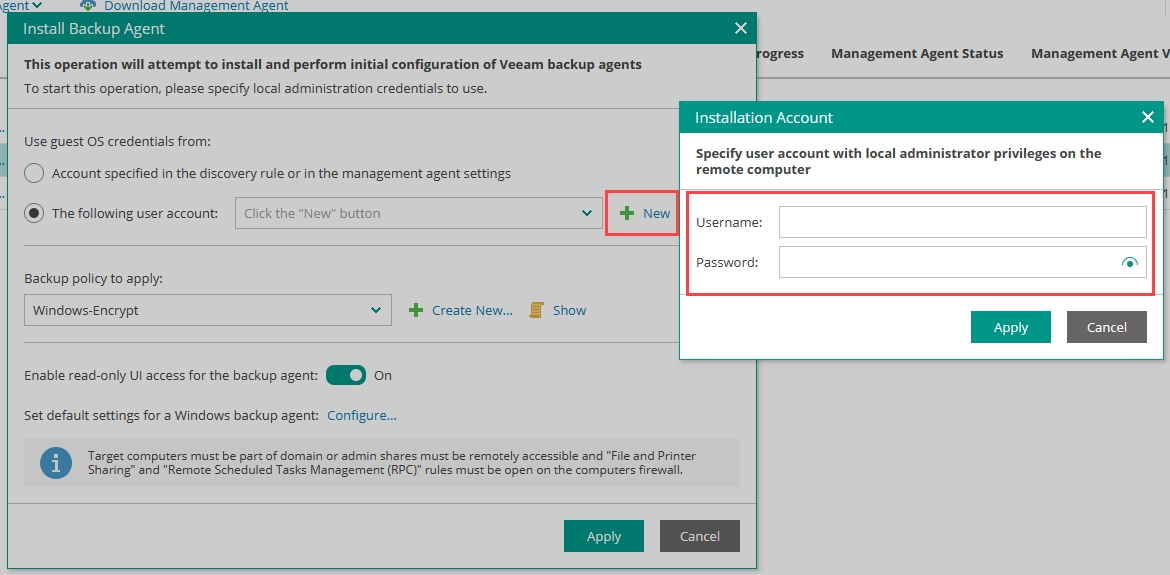

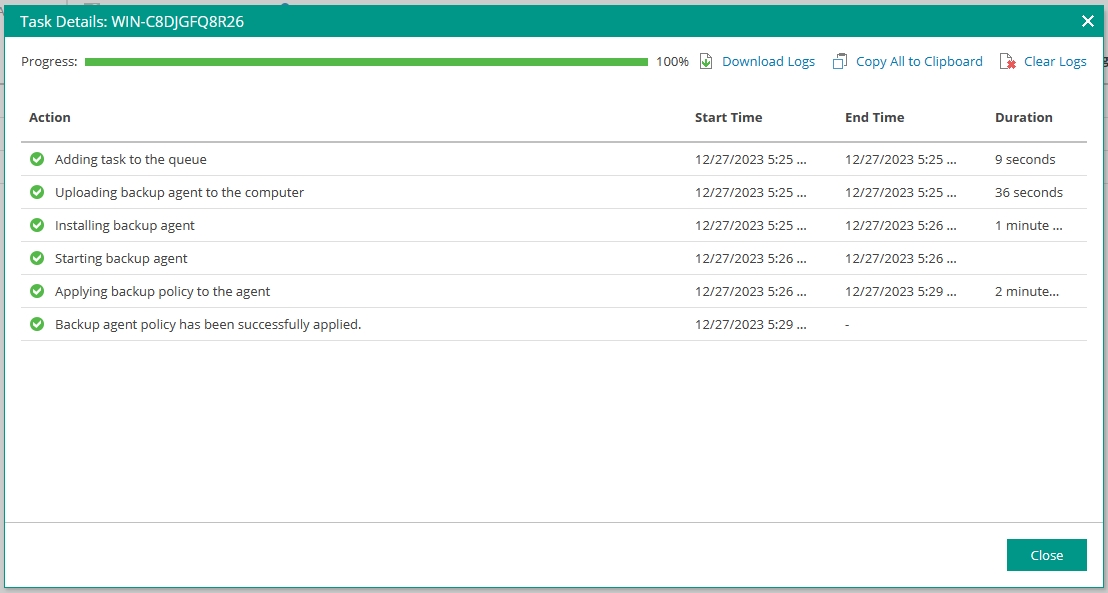

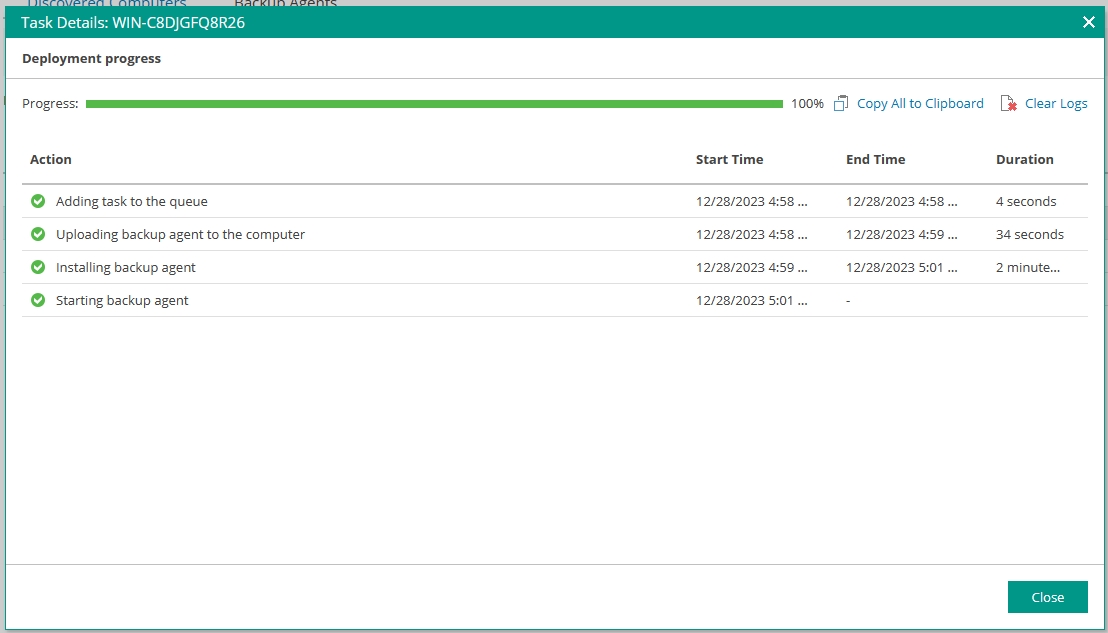

Bước 3: Cài đặt Veeam Backup Agent Windows

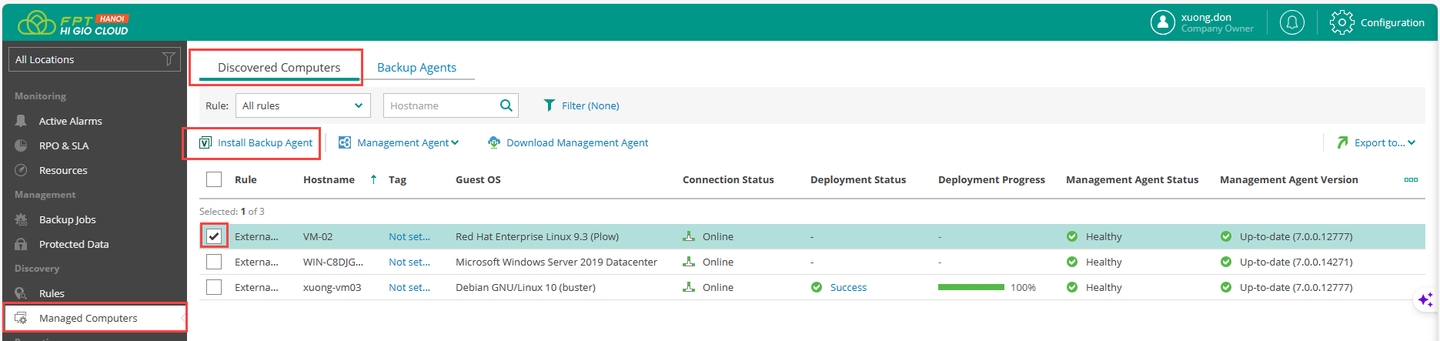

Đăng nhập vào Web UI > Managed Computers > Discovered Computers

Chọn Windows Server > Install Backup Agent

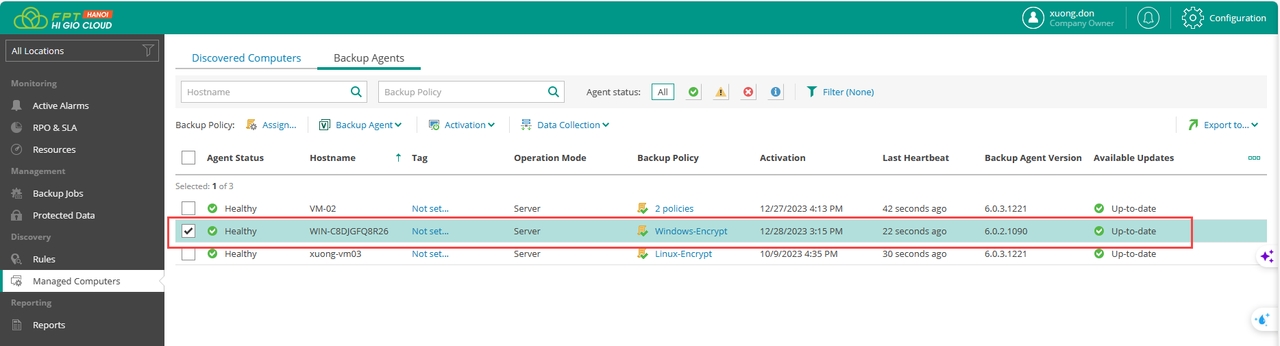

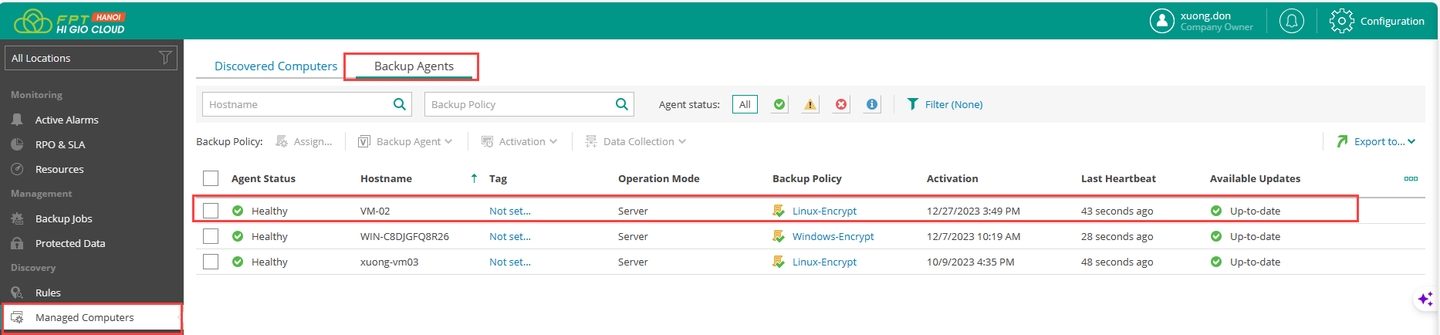

Bước 4: Kiểm tra kết quả qua portal và OS.

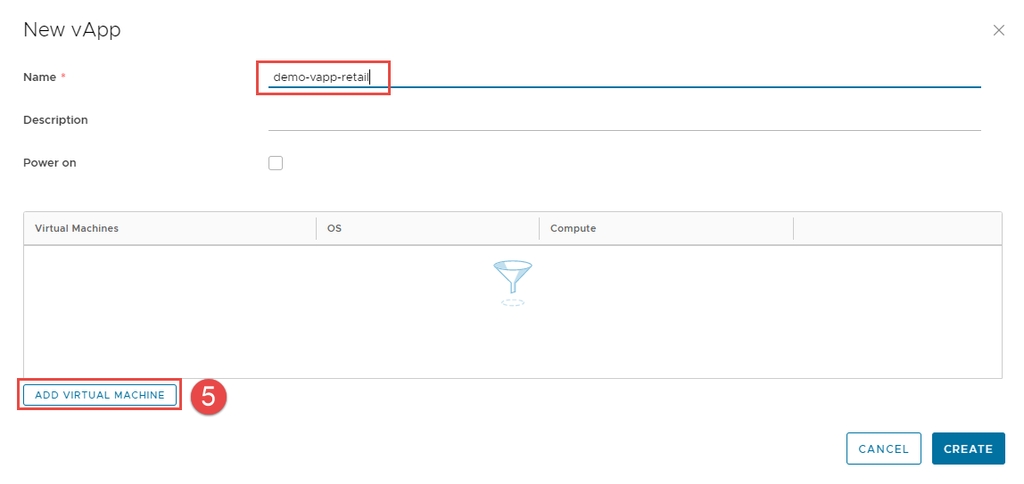

Việc xây dựng vApp yêu cầu bạn cung cấp tên và, tùy chọn, mô tả của vApp. Bạn có thể quay lại và thêm các máy ảo vào vApp sau.

Lưu ý: vApp có thể chứa nhiều máy ảo, vì vậy việc Shut down\Stop vApp sẽ ảnh hưởng đến tất cả các máy ảo bên trong vApp.

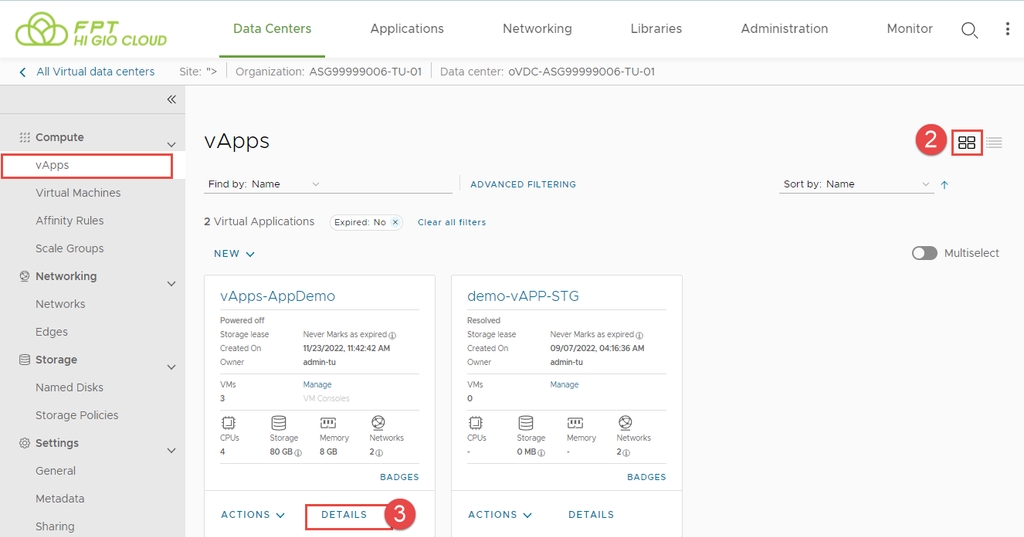

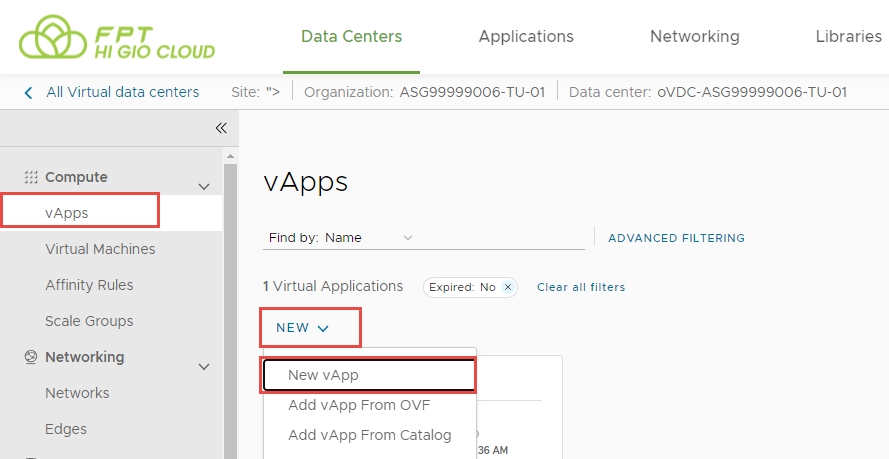

Bước 1: Trên màn hình bảng điều khiển Virtual Data Center, nhấp vào thẻ của trung tâm dữ liệu ảo bạn muốn khám phá, và từ bảng điều khiển bên trái, chọn vApps.

Bước 2: Trên trang vApps, nhấp vào New, sau đó chọn New vApp.

Bước 3: Nhập Tên và Mô tả (tùy chọn) cho vApp.

Step 4:

#Tùy chọn: Nếu bạn muốn vApp tự động bật lên sau khi triển khai, hãy chọn ô Power on.

Lưu ý: vApp chỉ có thể bật lên nếu có máy ảo tồn tại.

Bước 5: Nhấp vào Add Virtual Machine.

ALưu ý: Bạn có thể nhấp vào Create tại thời điểm này để tạo một vApp trống và thêm các máy ảo vào sau.

Bước 6: Trong hộp thoại New VM, chọn:

New để tạo một máy ảo từ đầu (Create a New Standalone Virtual Machine)

From Template để tạo một máy ảo từ mẫu có sẵn (Create a Virtual Machine from a Template)

Bước 7:

#Tùy chọn: Lặp lại Bước 5 cho mỗi máy ảo bổ sung mà bạn muốn tạo trong vApp.

Bước 8: Để hoàn tất việc tạo vApp, nhấp vào Create.

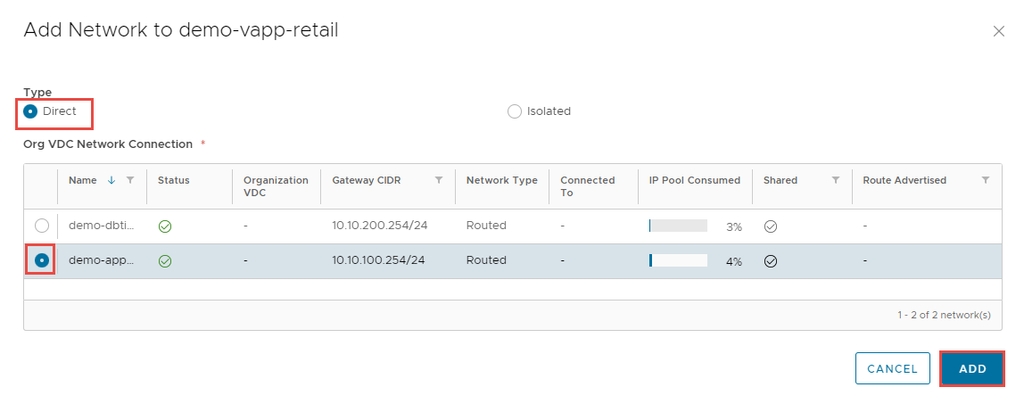

Bạn có thể thêm một network vào vApp để làm cho mạng này có sẵn cho các máy ảo trong vApp. Bạn có thể thêm virtual data center network vào vApp.

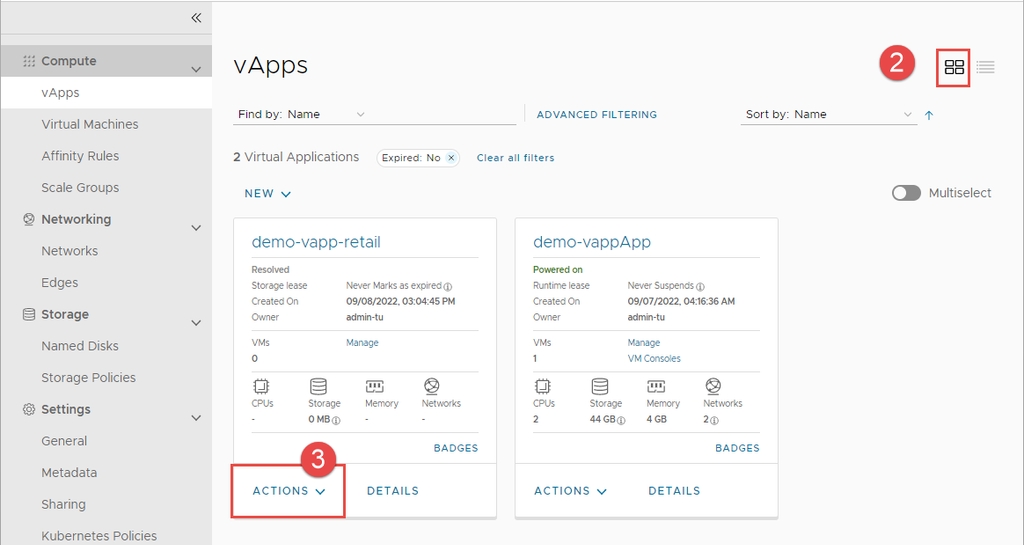

Bước 1: Trên màn hình bảng điều khiển Virtual Data Center, nhấp vào thẻ của trung tâm dữ liệu ảo bạn muốn khám phá, và từ bảng điều khiển bên trái, chọn vApps.

Bước 2: Trên trang vApps, chọn Card View để xem vApp dưới dạng thẻ.

Bước 3: Nhấp vào menu Actions của vApp mà bạn muốn thêm mạng, chọn Add > Add Network.

Bước 4: Trên trang Add Network:

Kiểm tra loại mạng: Direct và chọn mạng mà bạn muốn thêm.

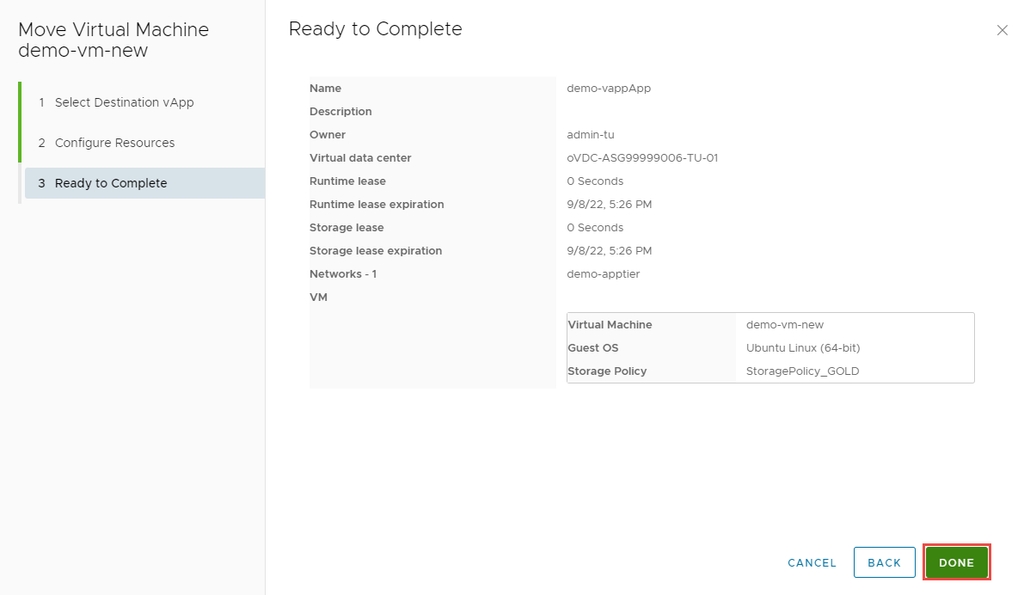

Bước 1: Trên màn hình bảng điều khiển Virtual Data Center, nhấp vào thẻ của trung tâm dữ liệu ảo bạn muốn khám phá, và từ bảng điều khiển bên trái, chọn Virtual Machines.

Bước 2: Chọn Card View để xem máy ảo trong chế độ thẻ trên cửa sổ Virtual Machines.

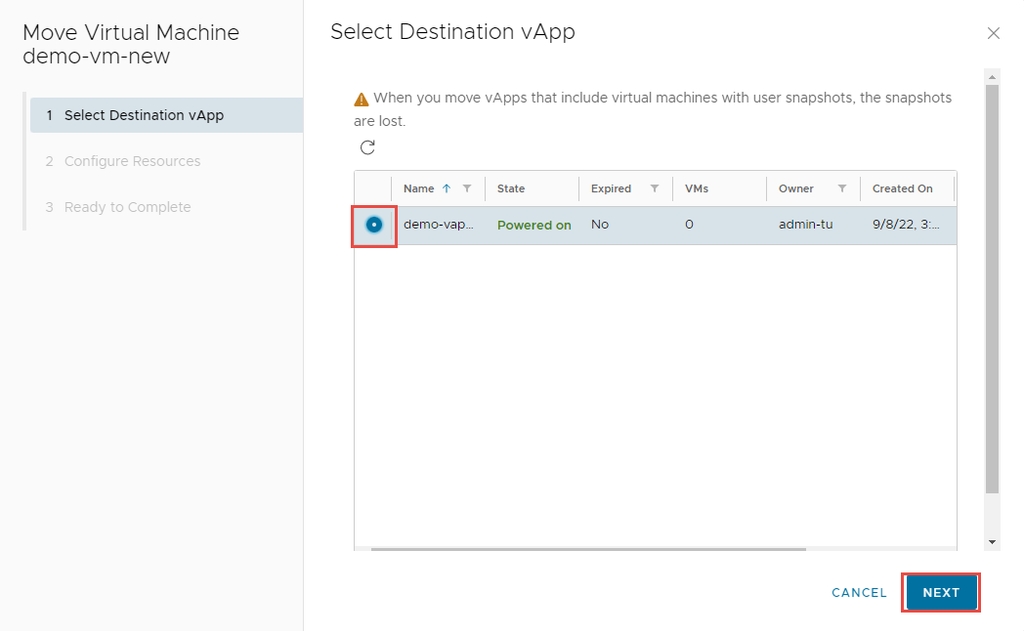

Bước 3: Nhấp vào menu Actions của máy ảo mà bạn muốn di chuyển, chọn Move.

Bước 4: Chọn Destination vApp, sau đó nhấp vào Next.

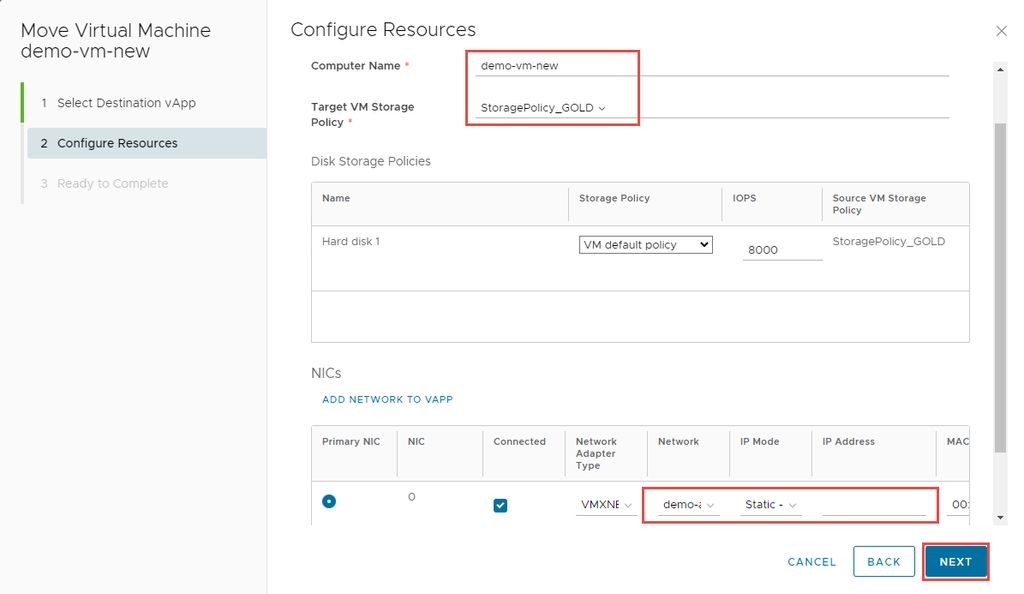

Bước 5: Trên trang Configure Resource

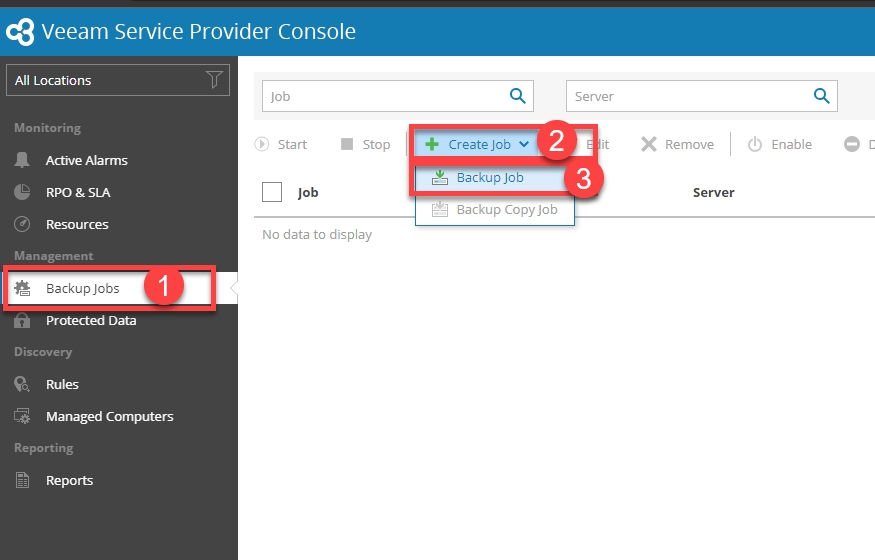

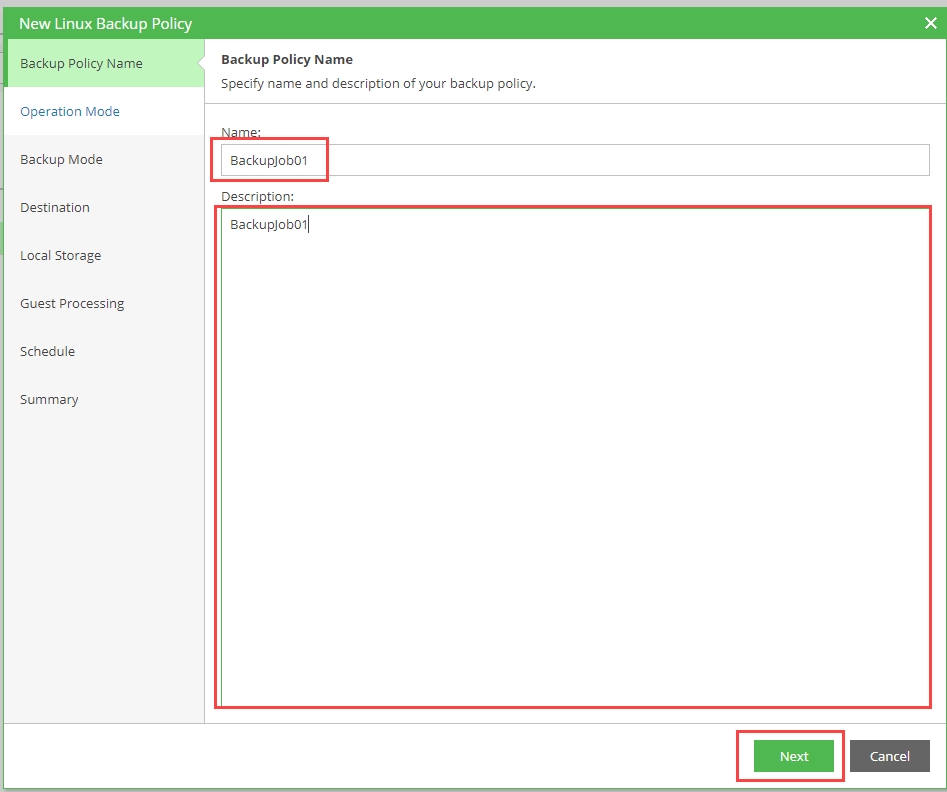

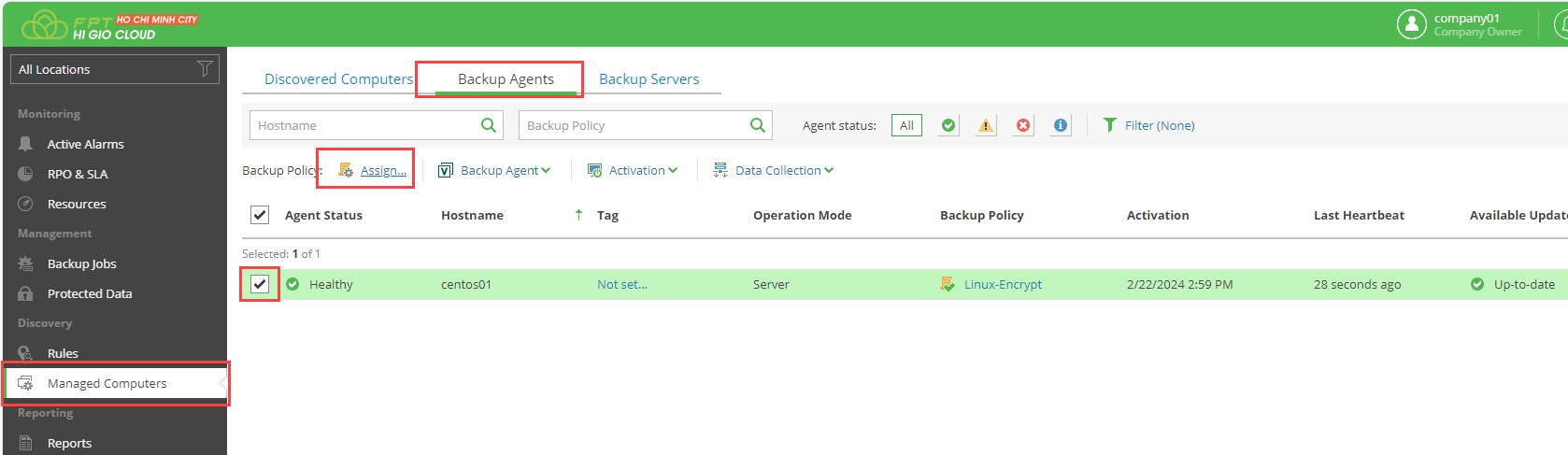

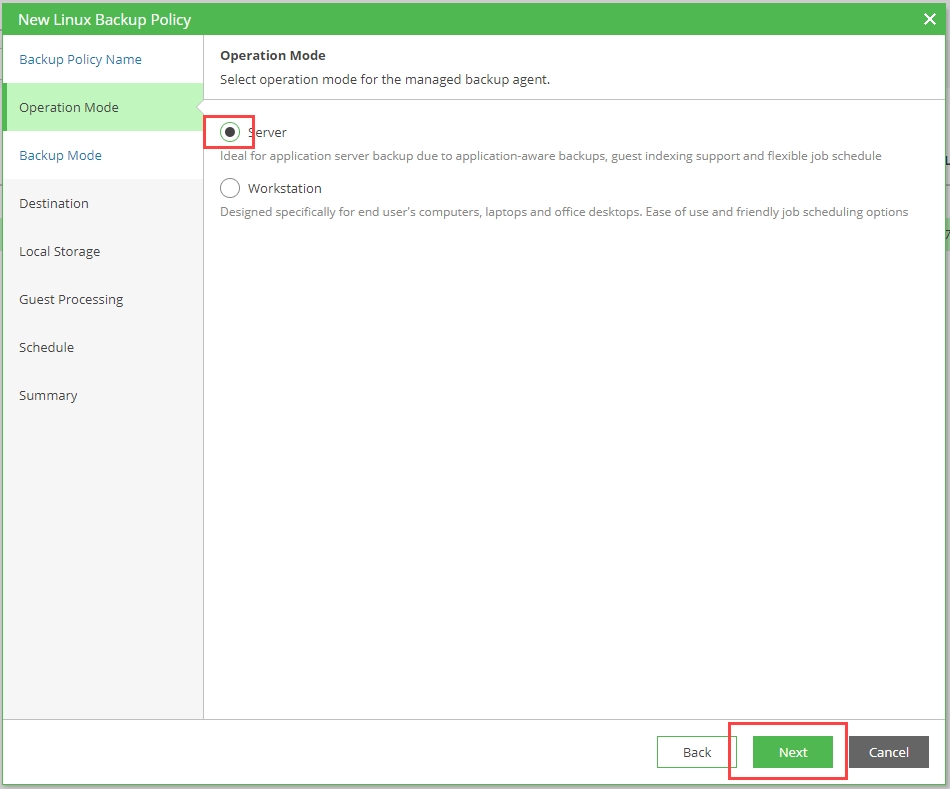

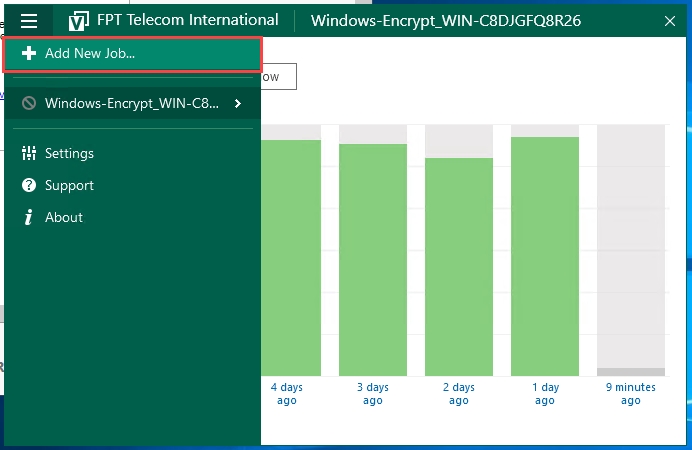

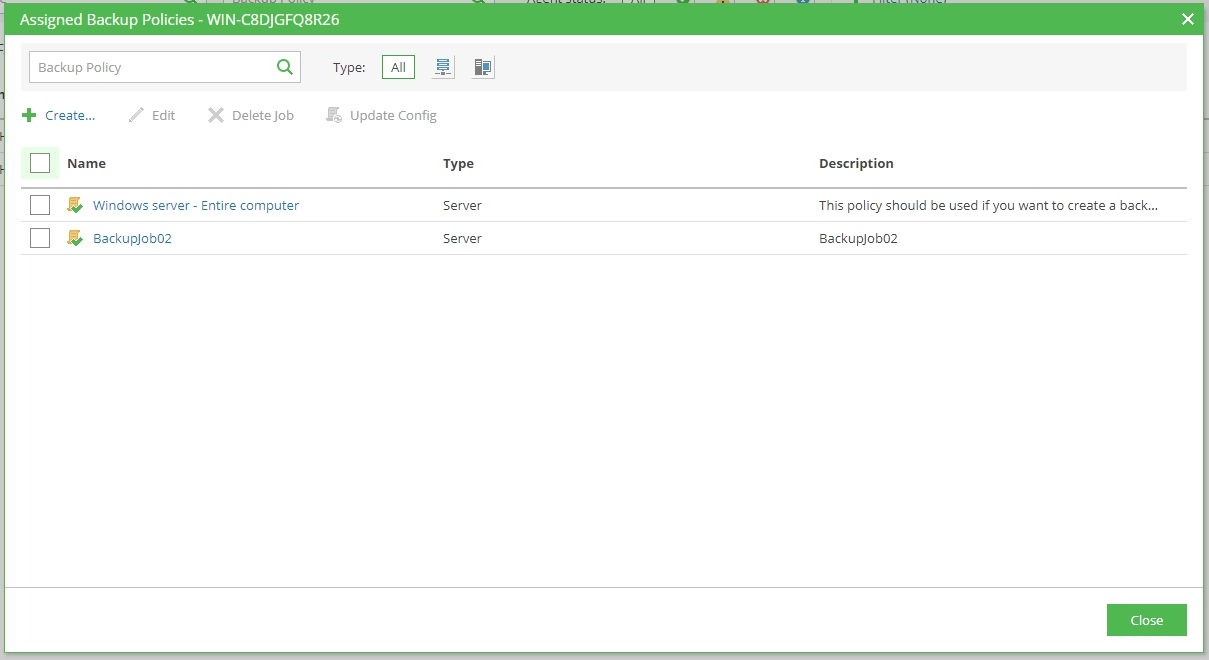

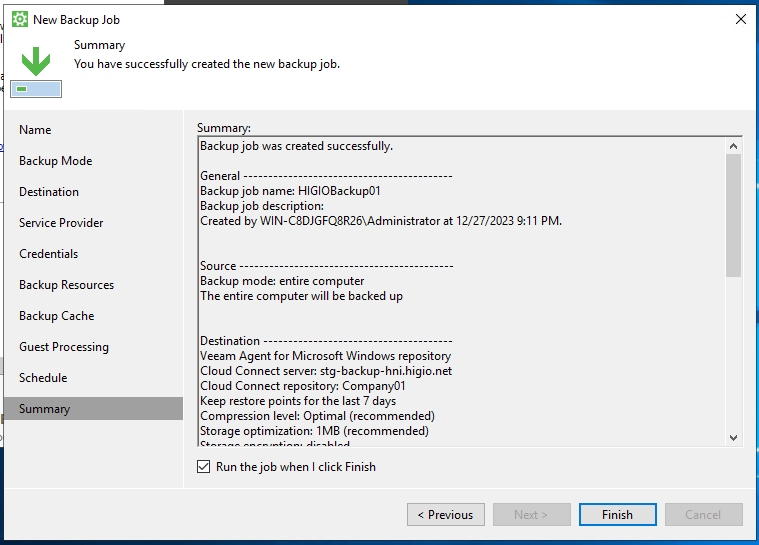

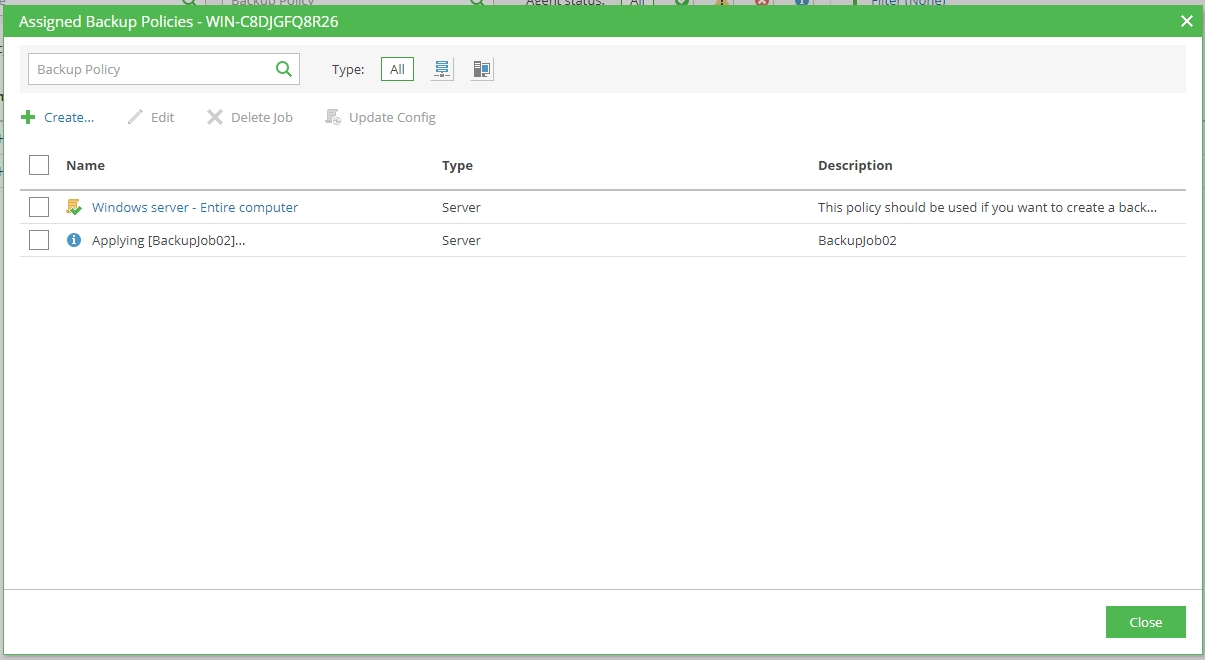

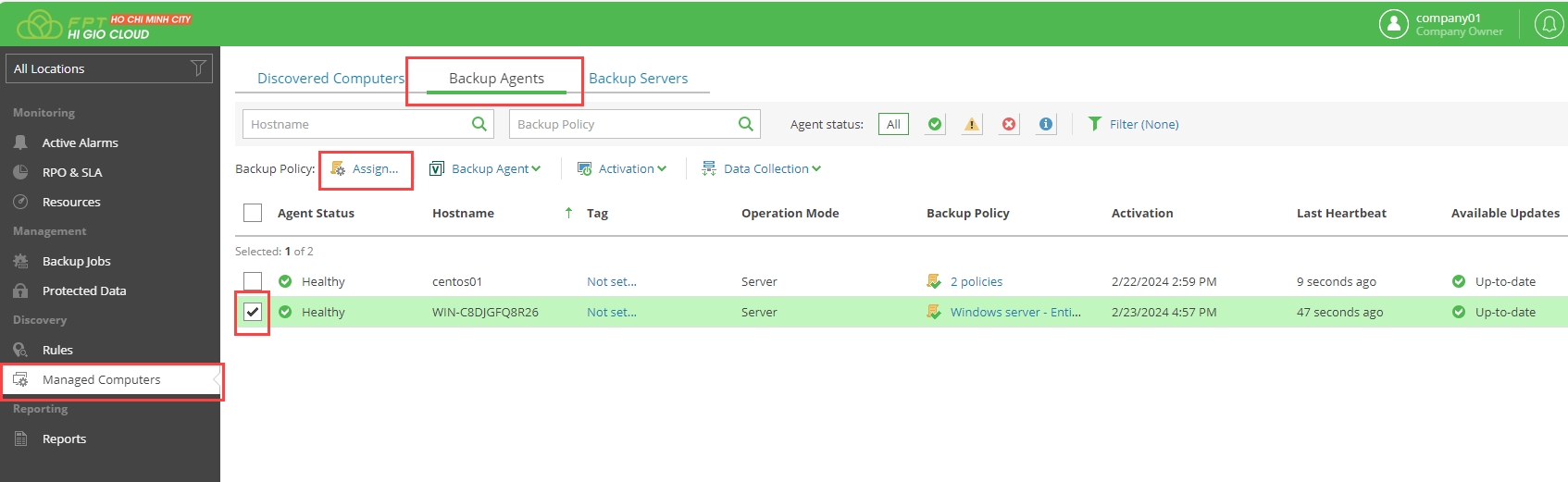

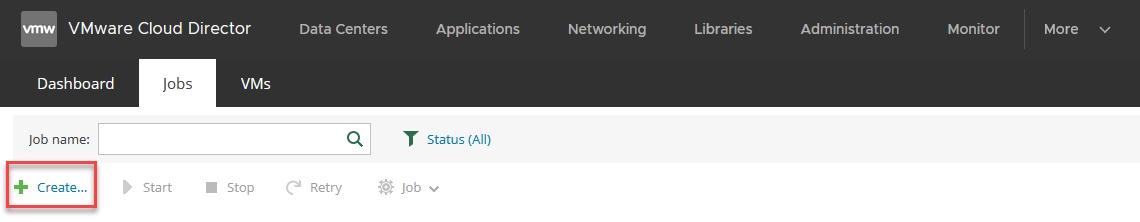

Bước 1: Truy cập và đăng nhập vào BaaS portal:

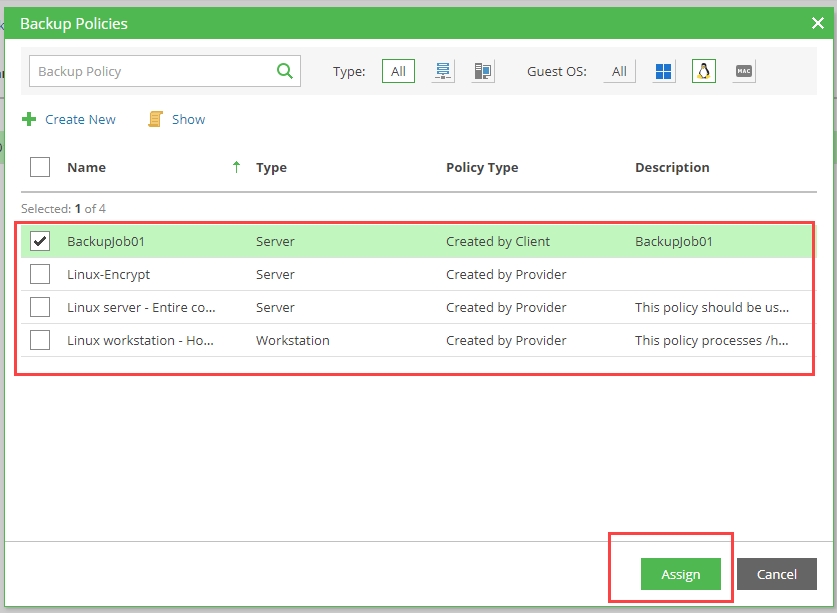

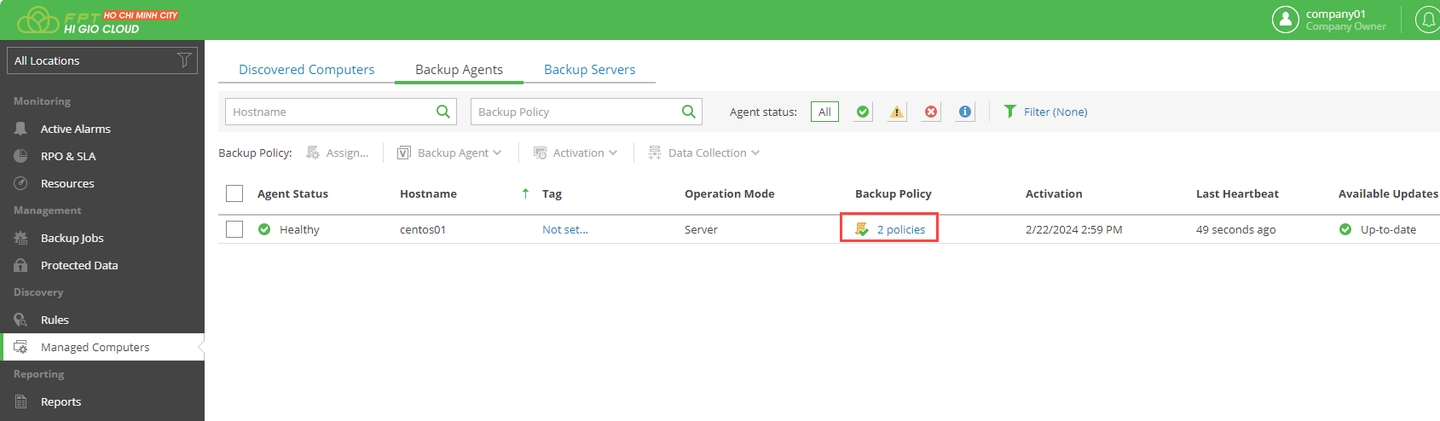

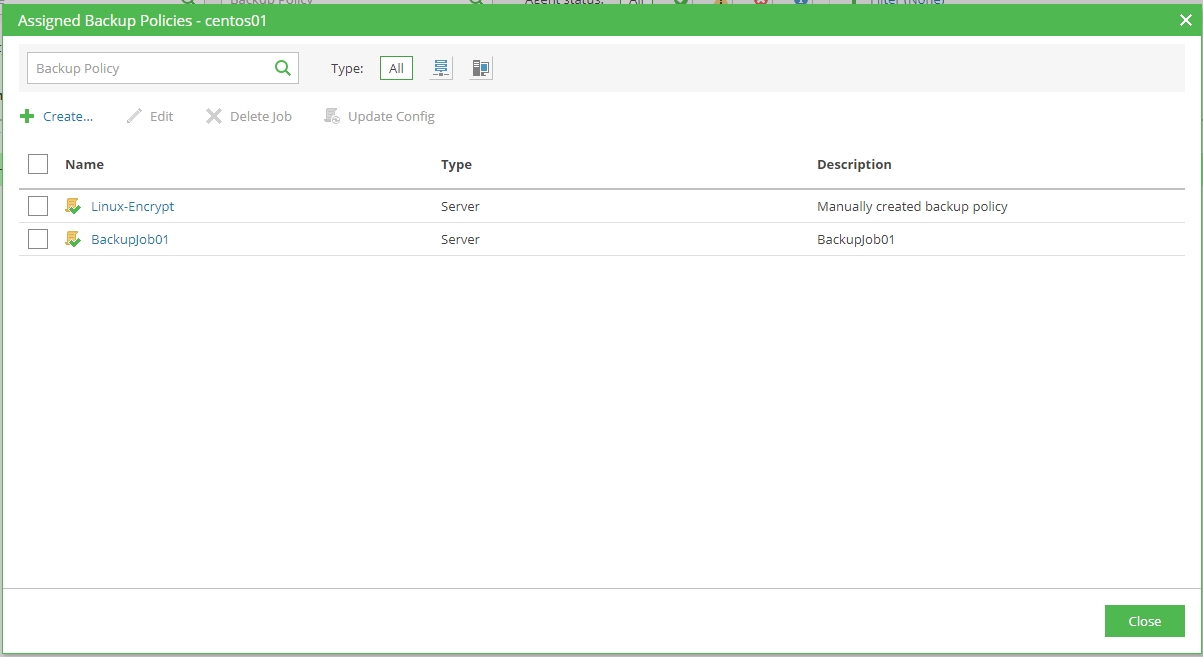

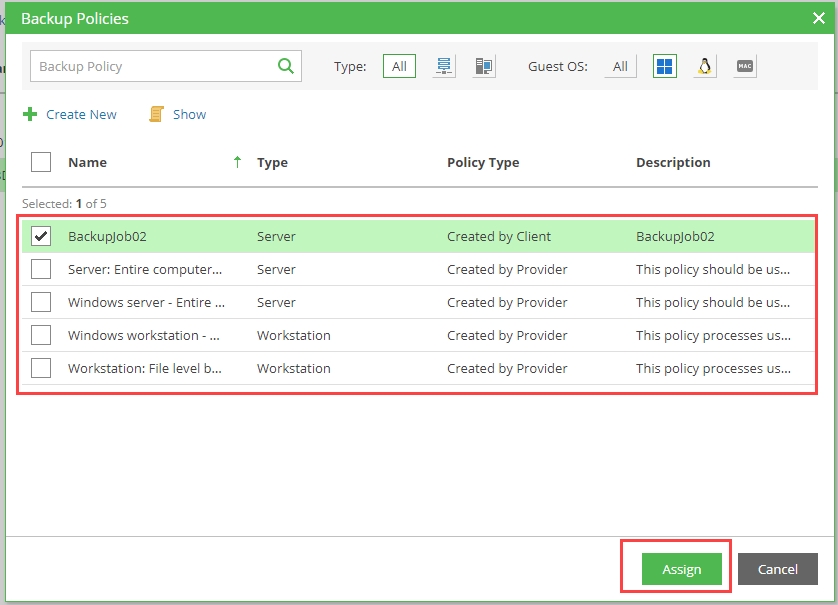

Bước 2: Tạo một Backup Job

Chọn Managed Computers → Choose Backup Agents tab → Tick Computer muốn tạo job → Chọn Assign…

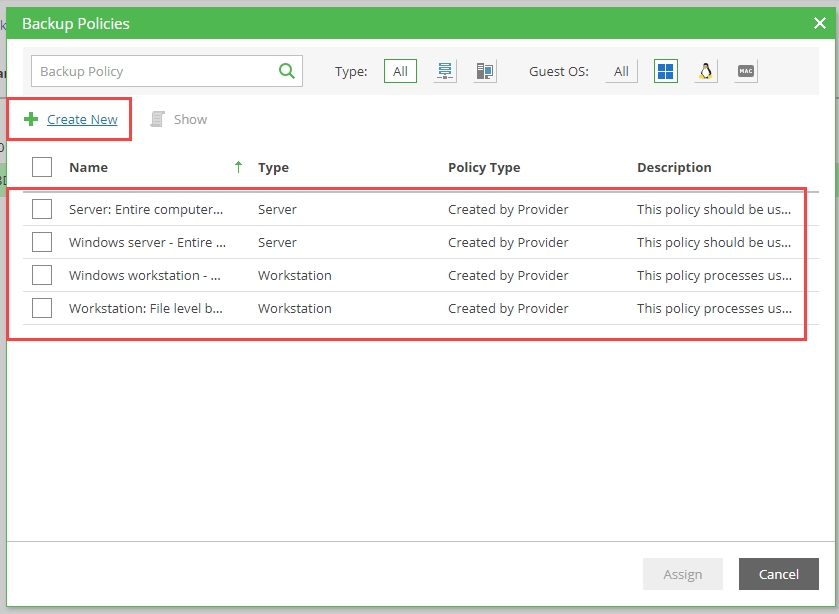

Bạn có thể chọn một job đã được tạo sẵn từ Service Provider tepmlate, hoặc bạn có thể tạo mới bằng cách chọn Create New.

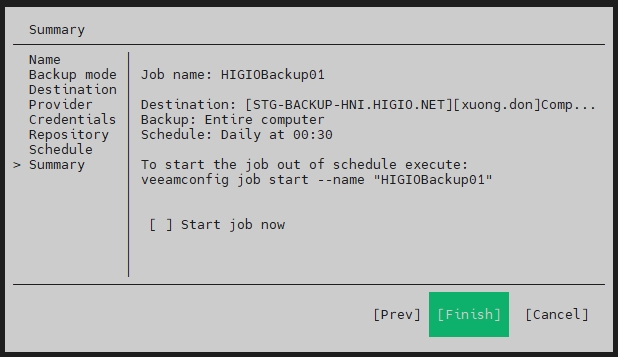

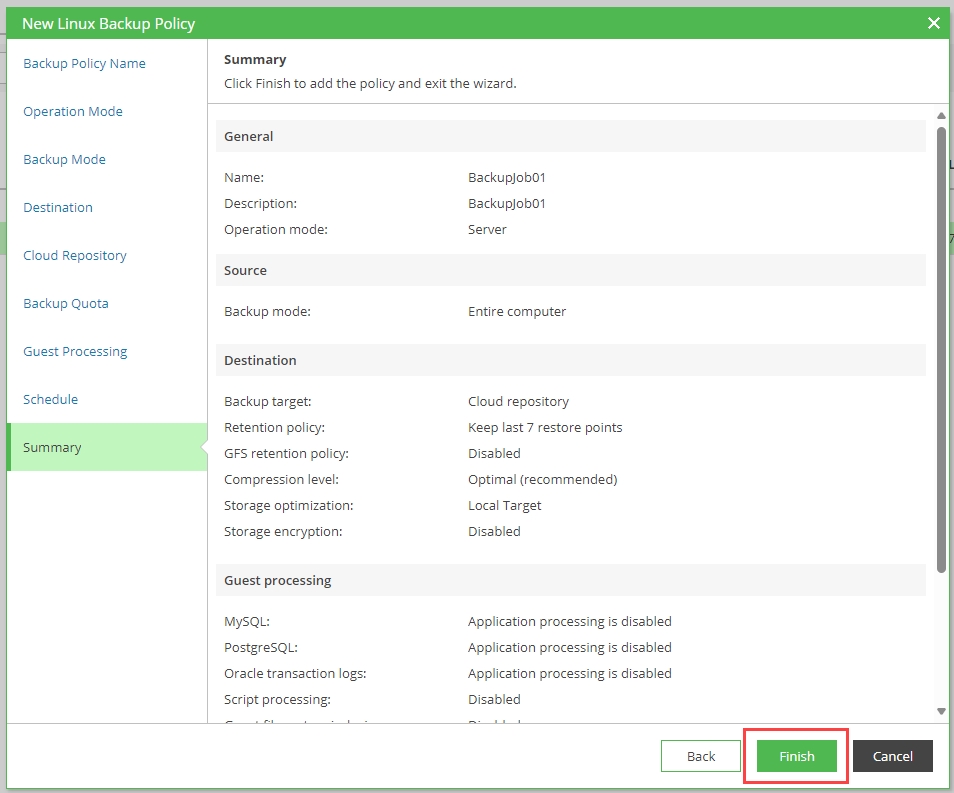

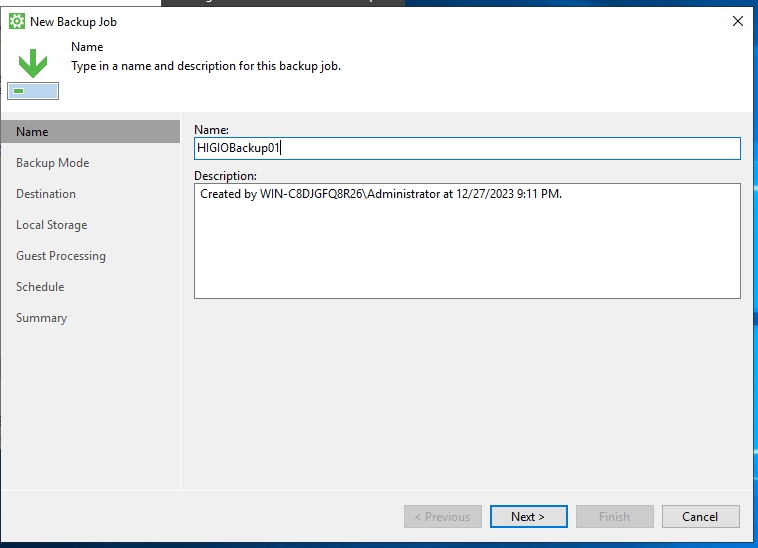

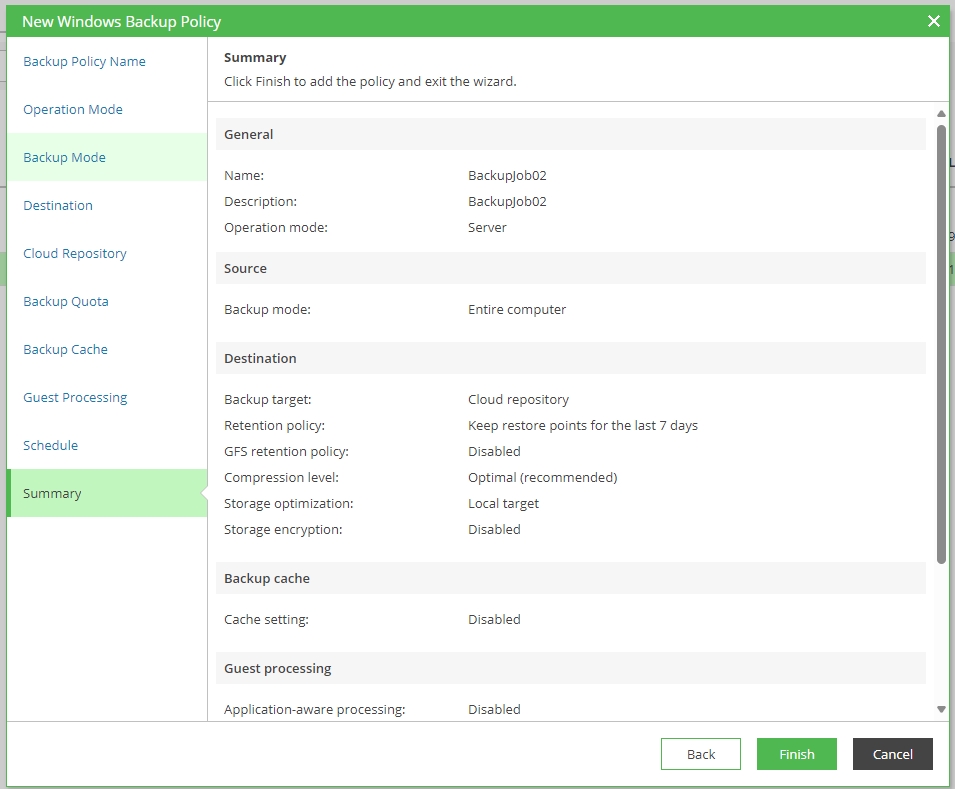

Nhập Name và description (Tùy chọn), sau đó nhấn Next

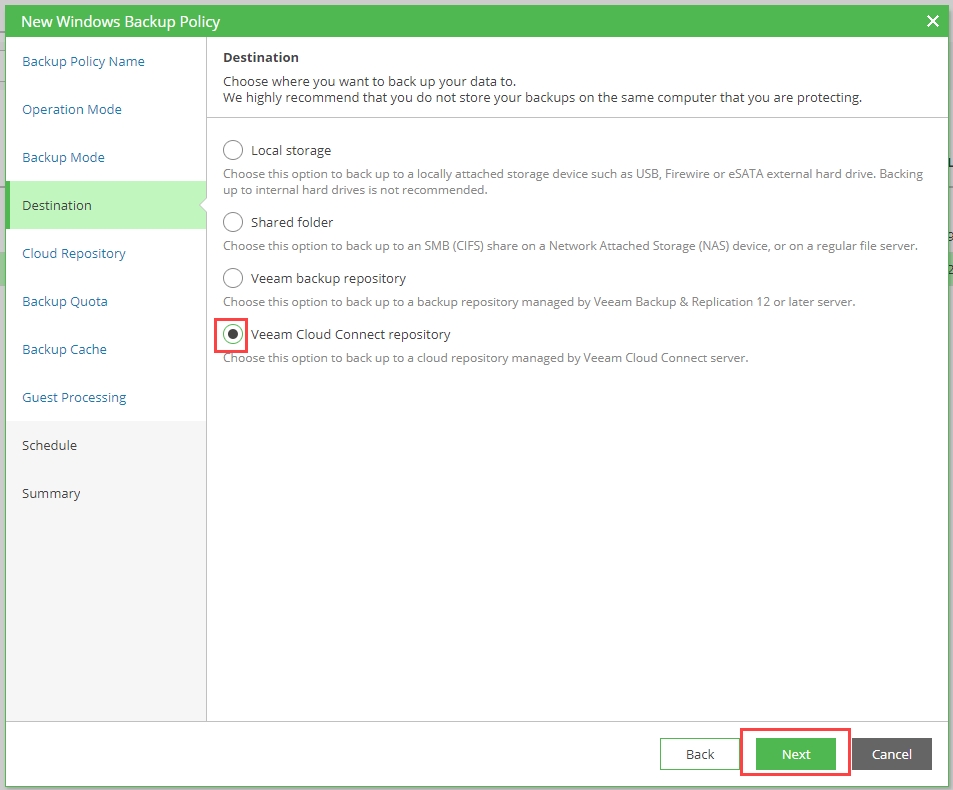

Chọn Server, sau đó nhấn Next

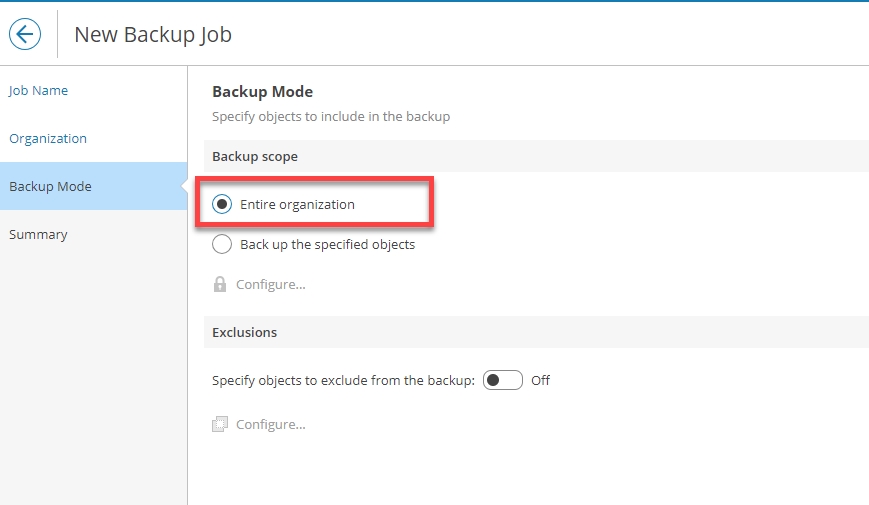

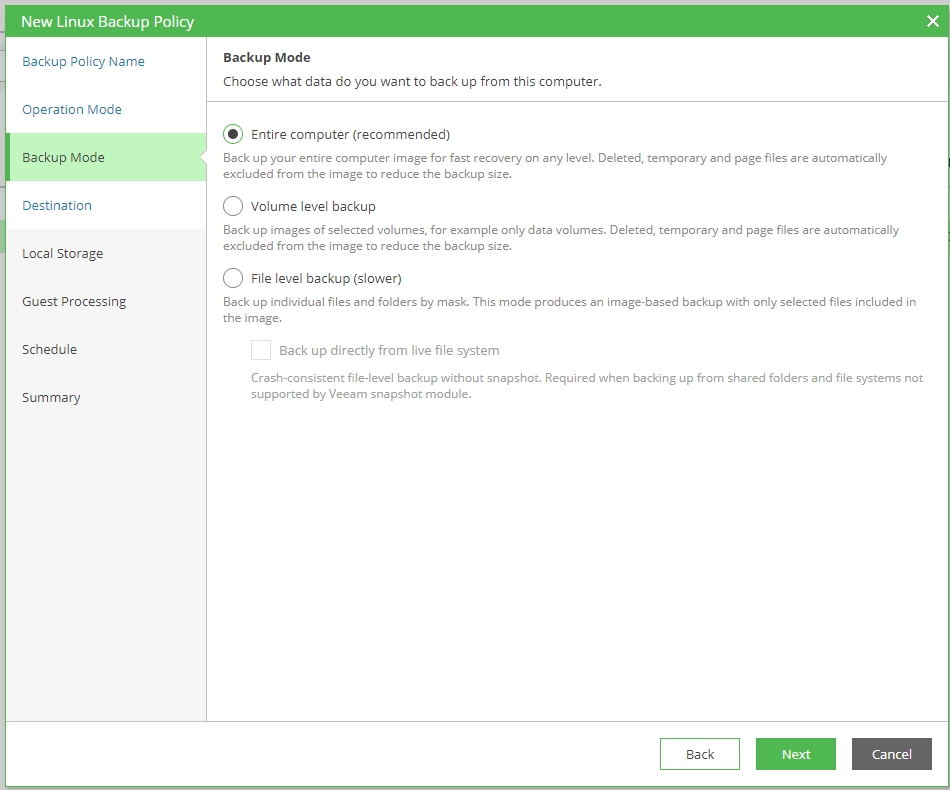

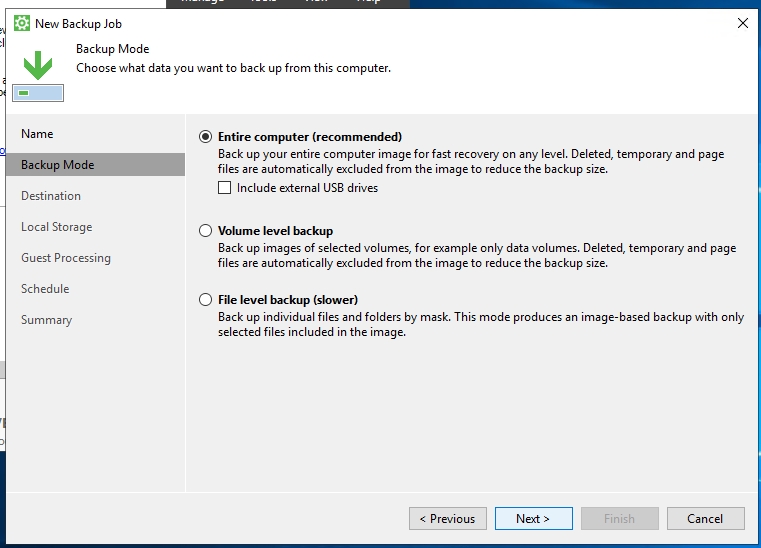

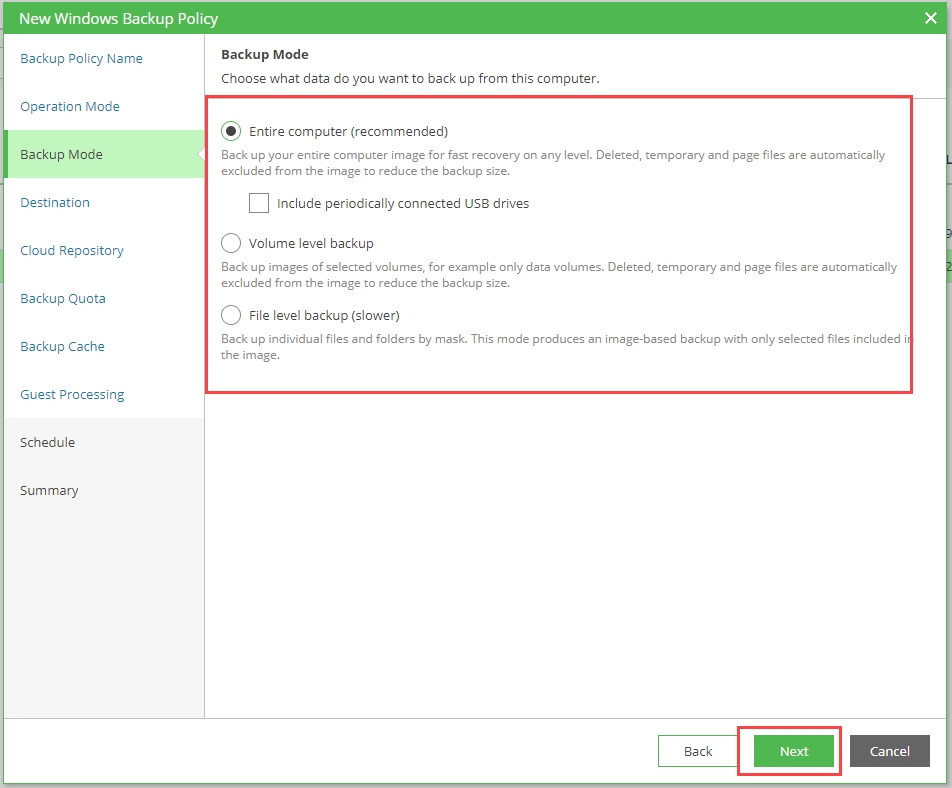

Chọn Backup Mode mà bạn muốn, sau đó nhấn Next

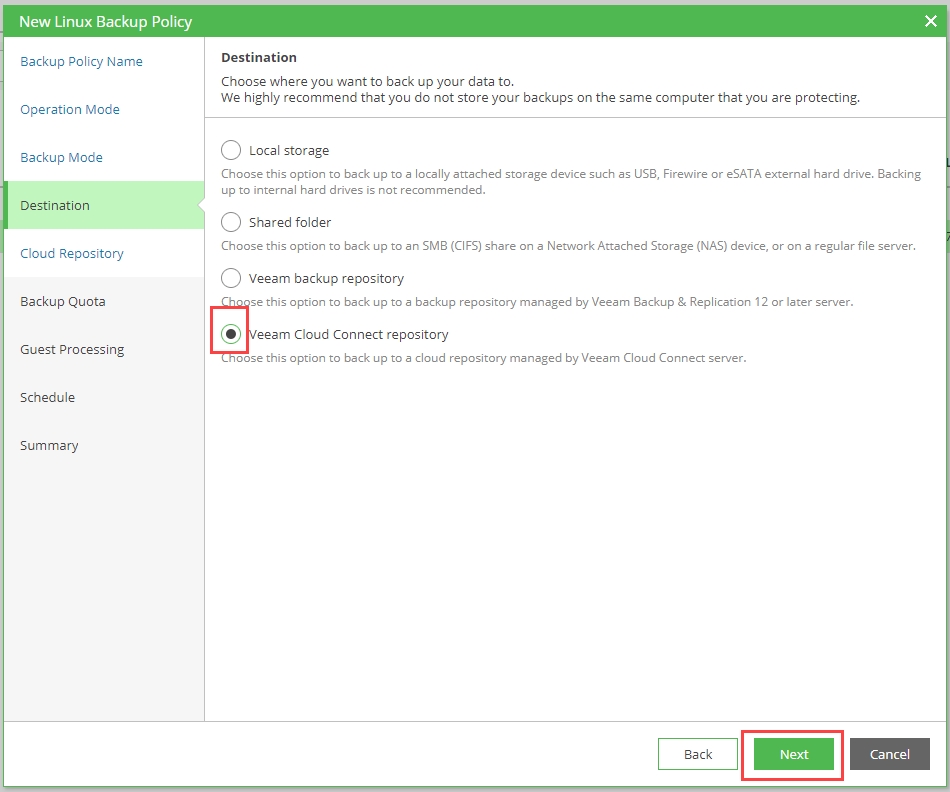

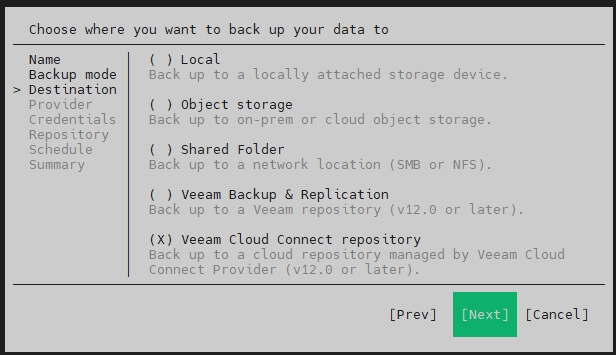

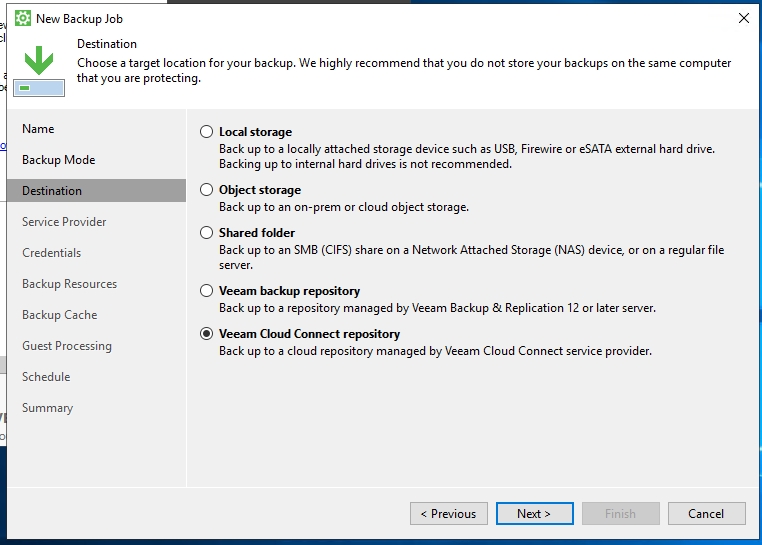

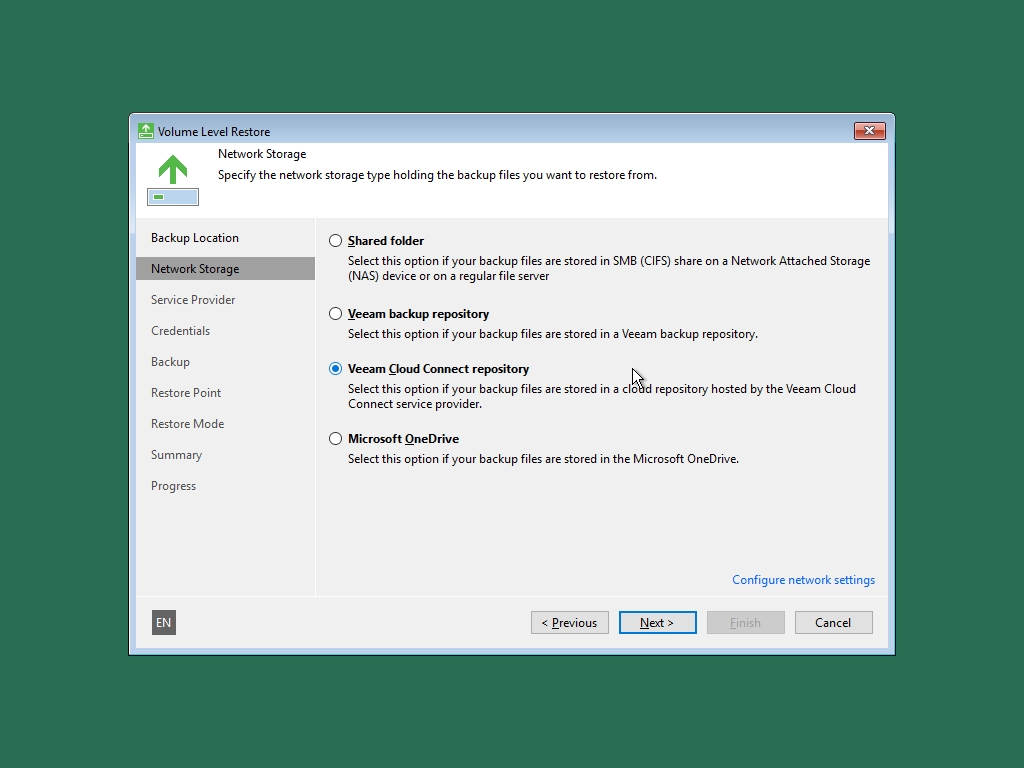

Chọn Veeam Cloud Connect repository, sau đó nhấn Next

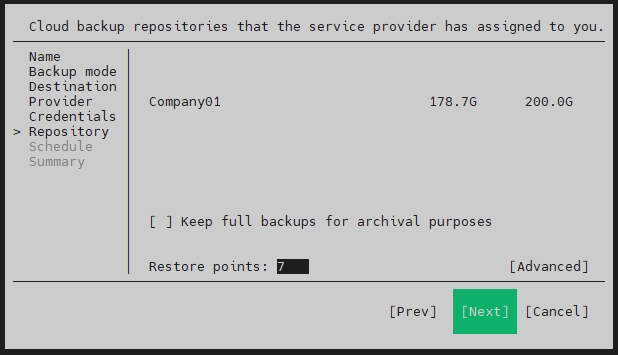

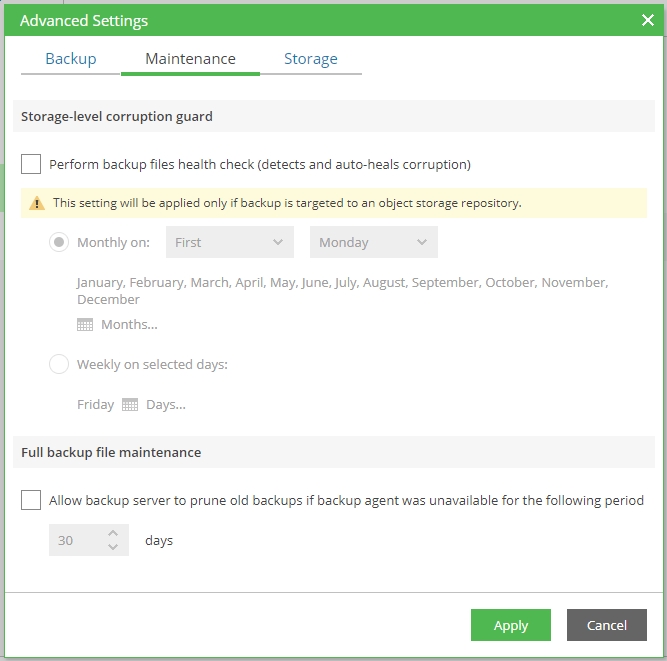

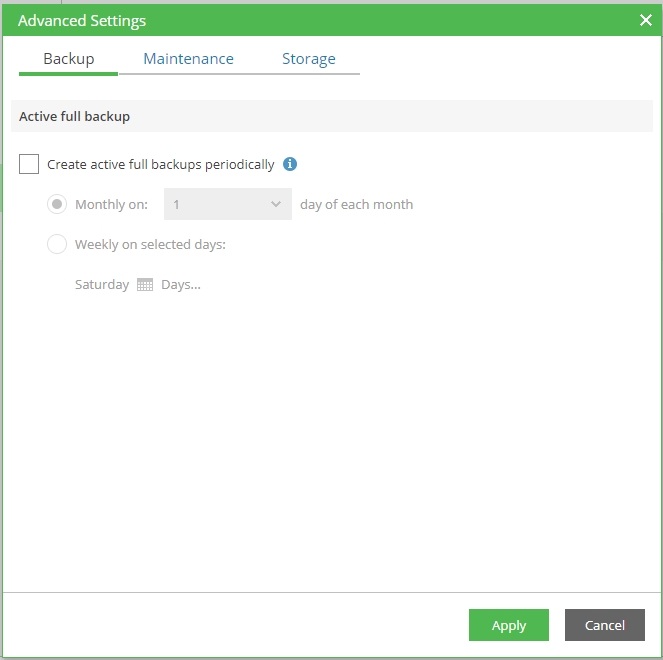

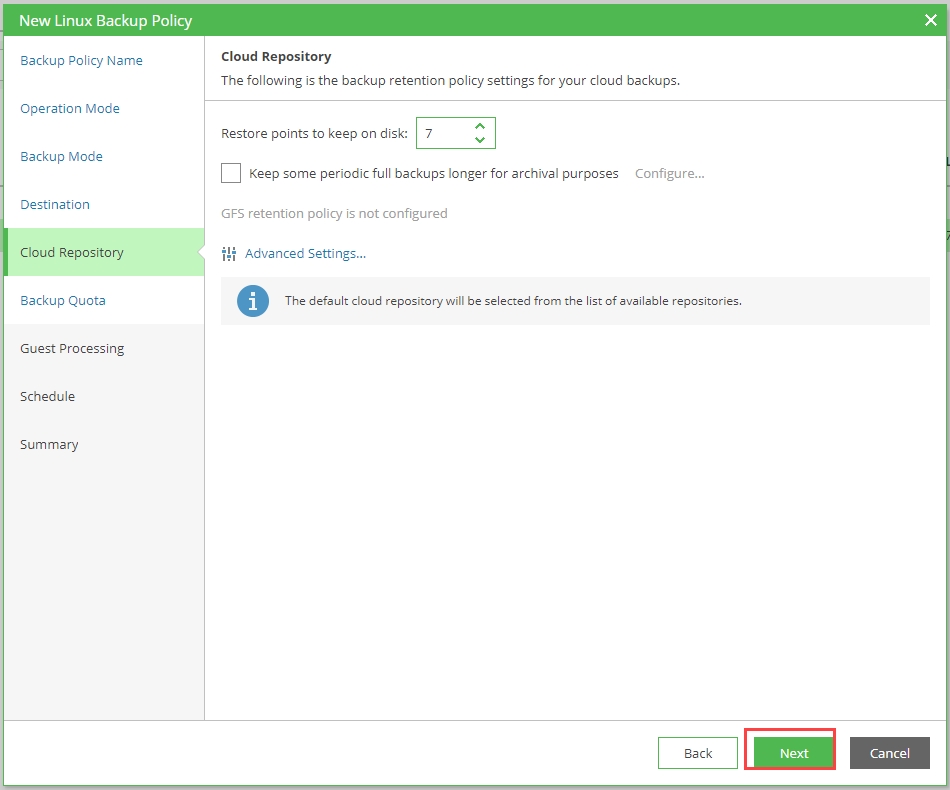

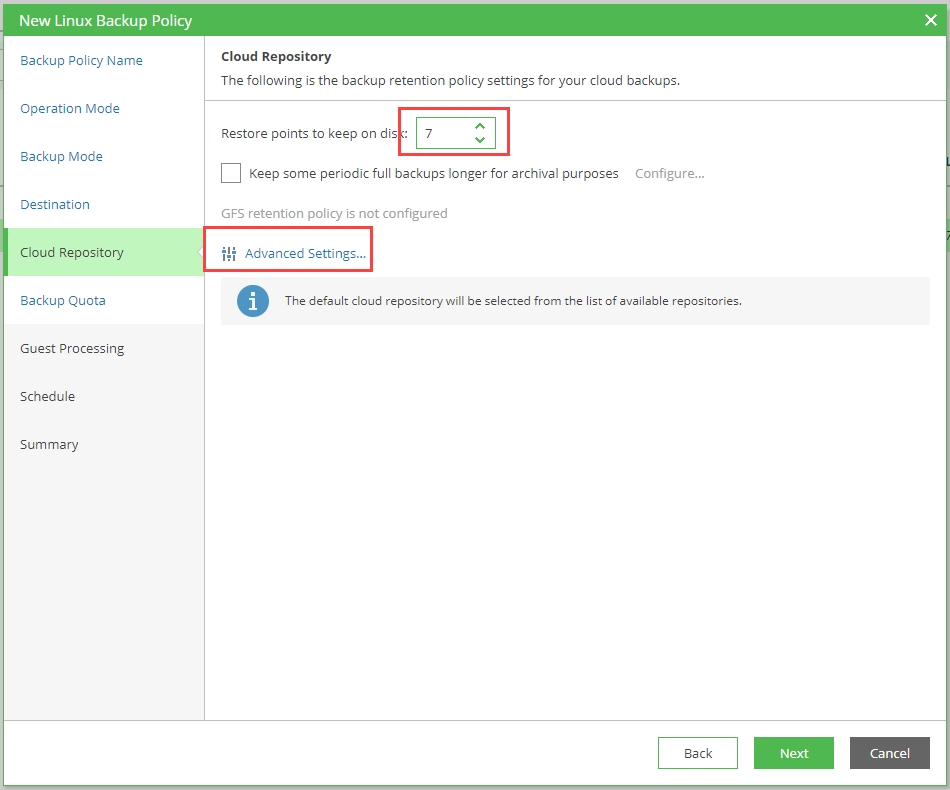

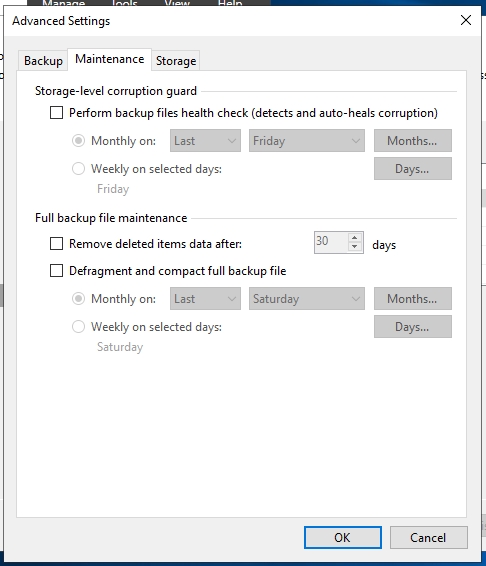

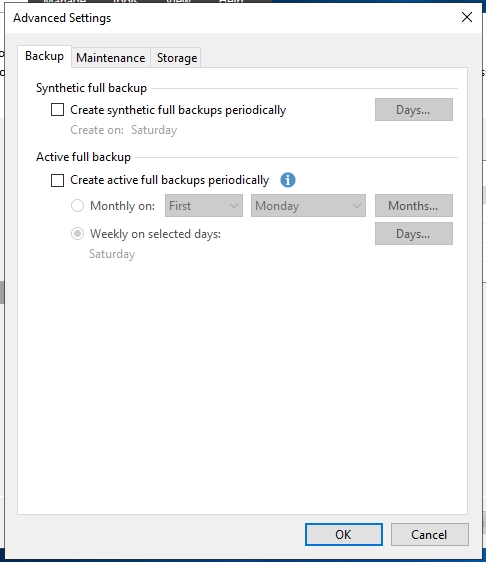

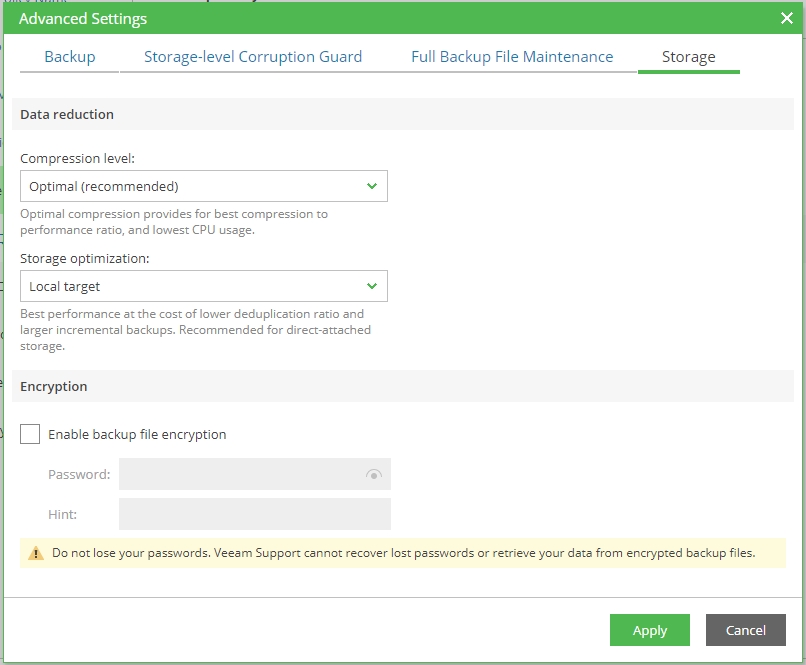

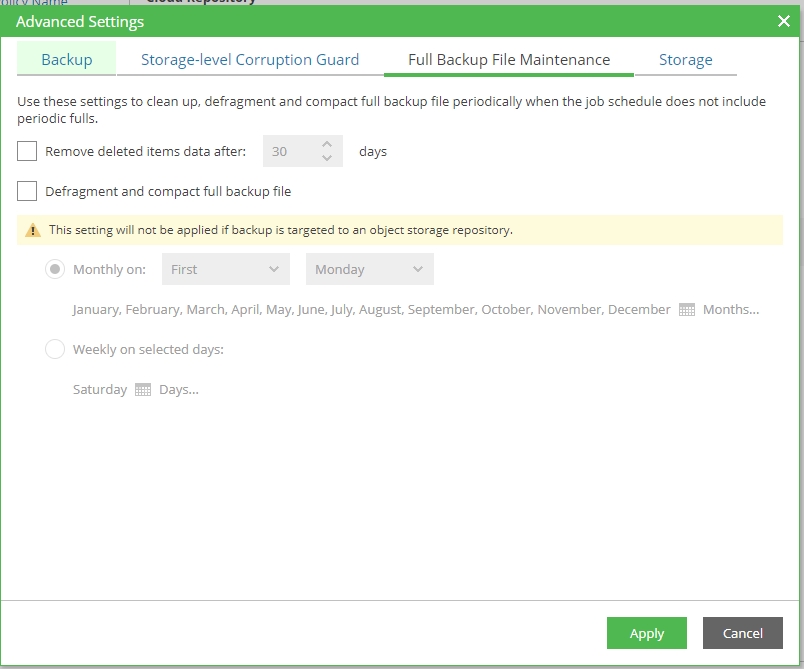

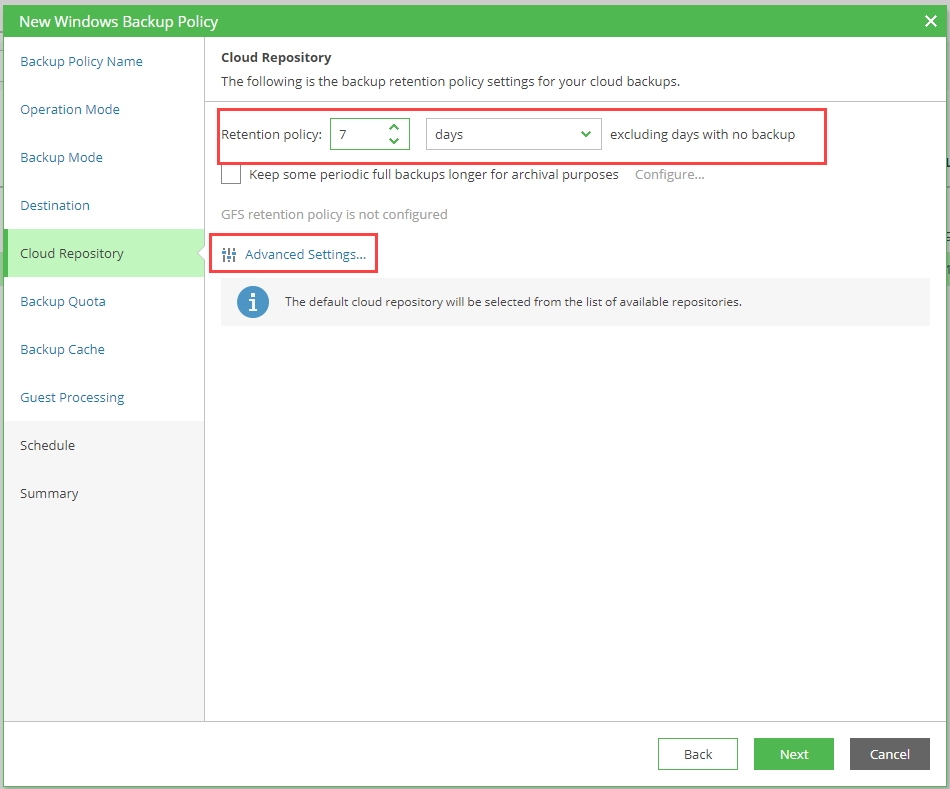

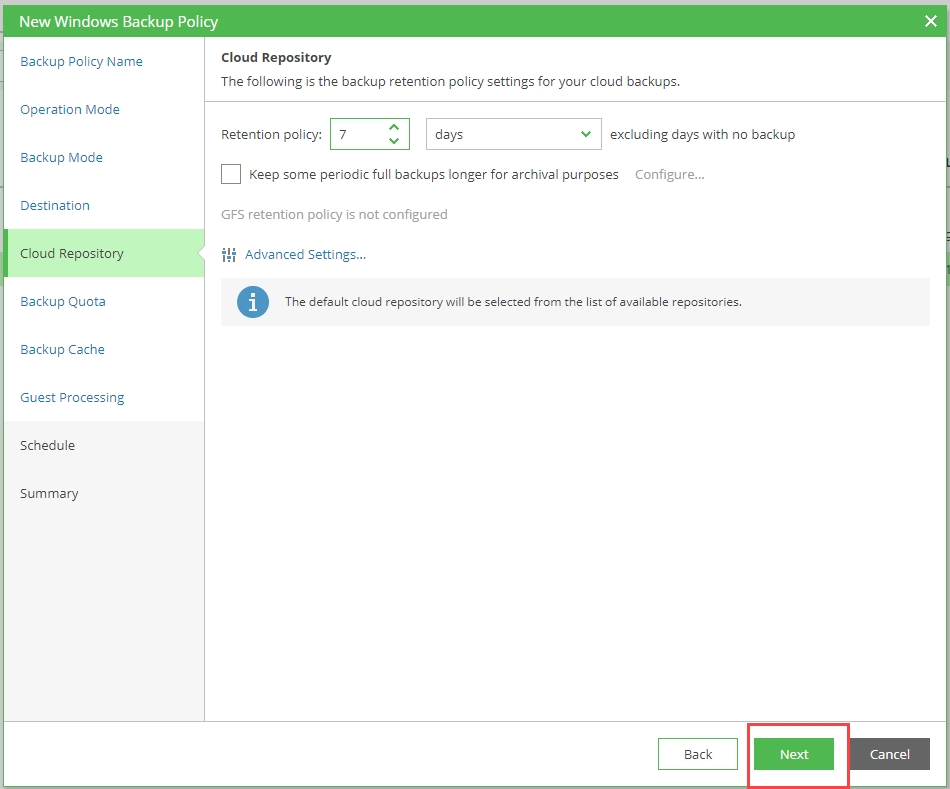

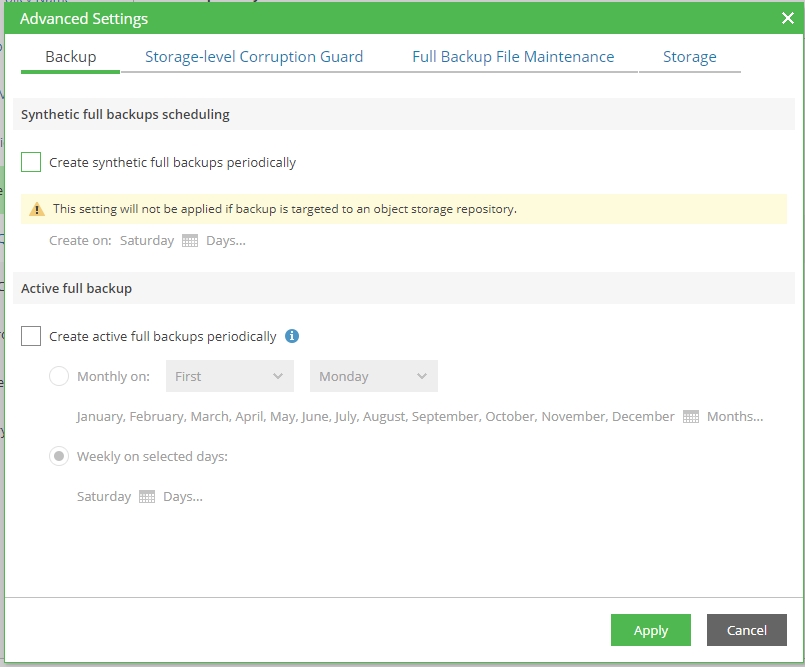

Đặt các Restore points bạn muốn giữ lại, và chọn Advanced Settings… để thêm các tùy chọn khác.

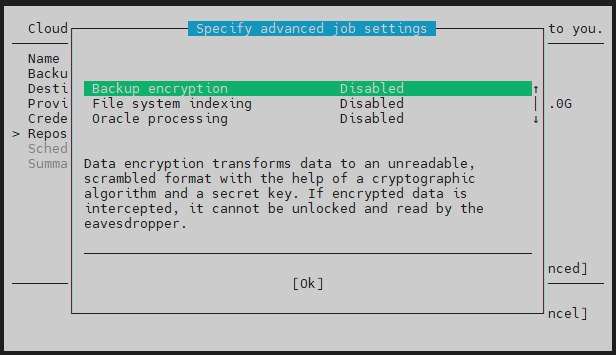

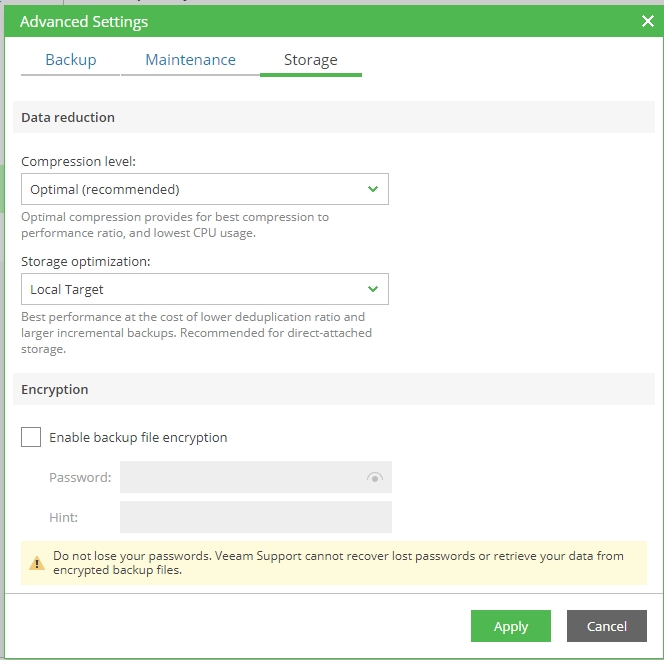

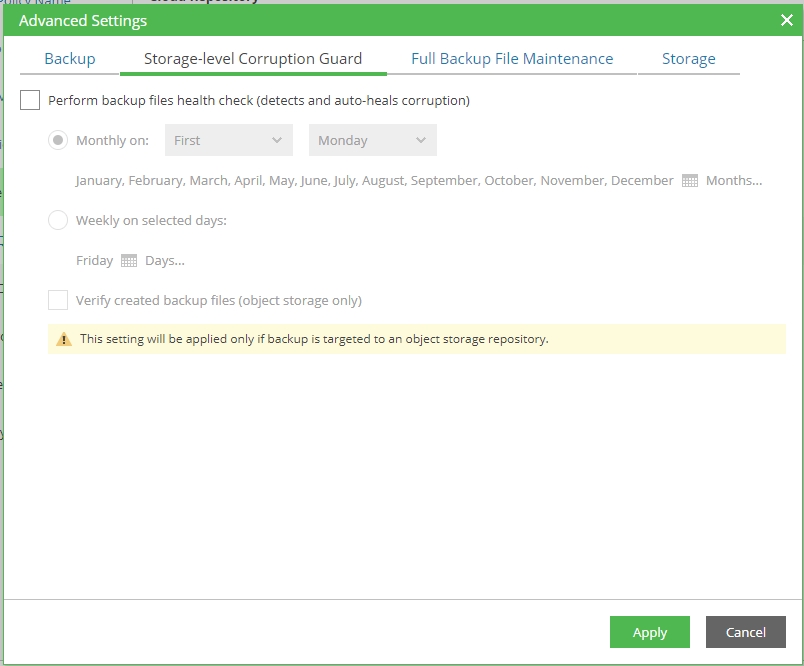

Advanced Option:

Sau khi hoàn tất, nhấn Apply, sau đó chọn Next để tiếp tục.

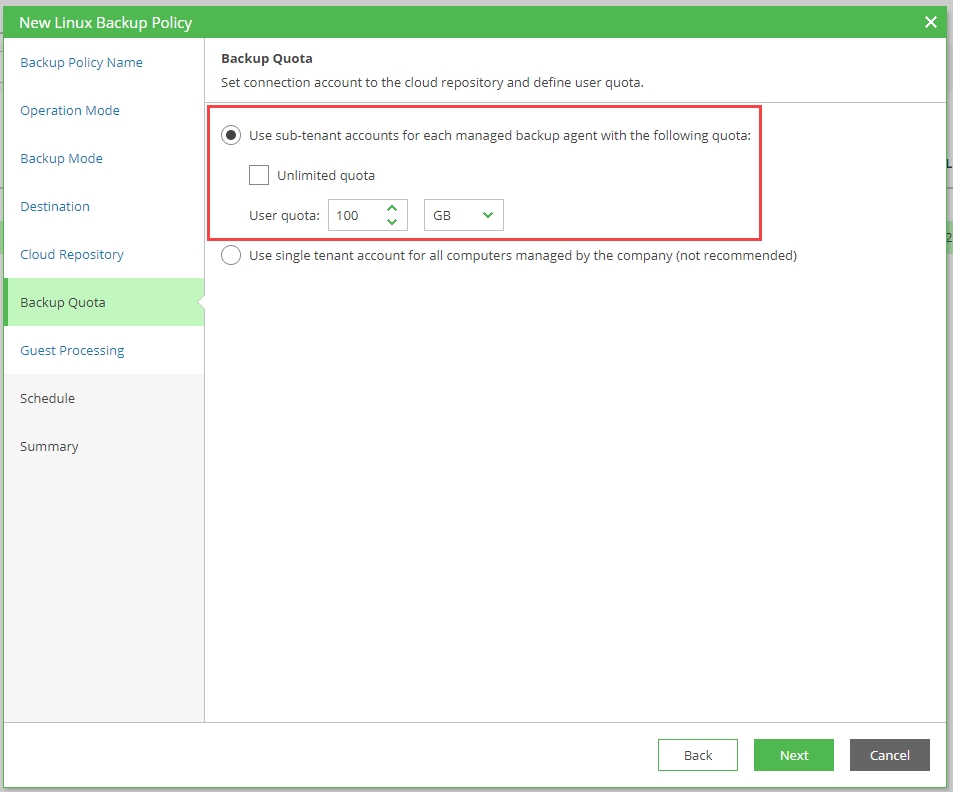

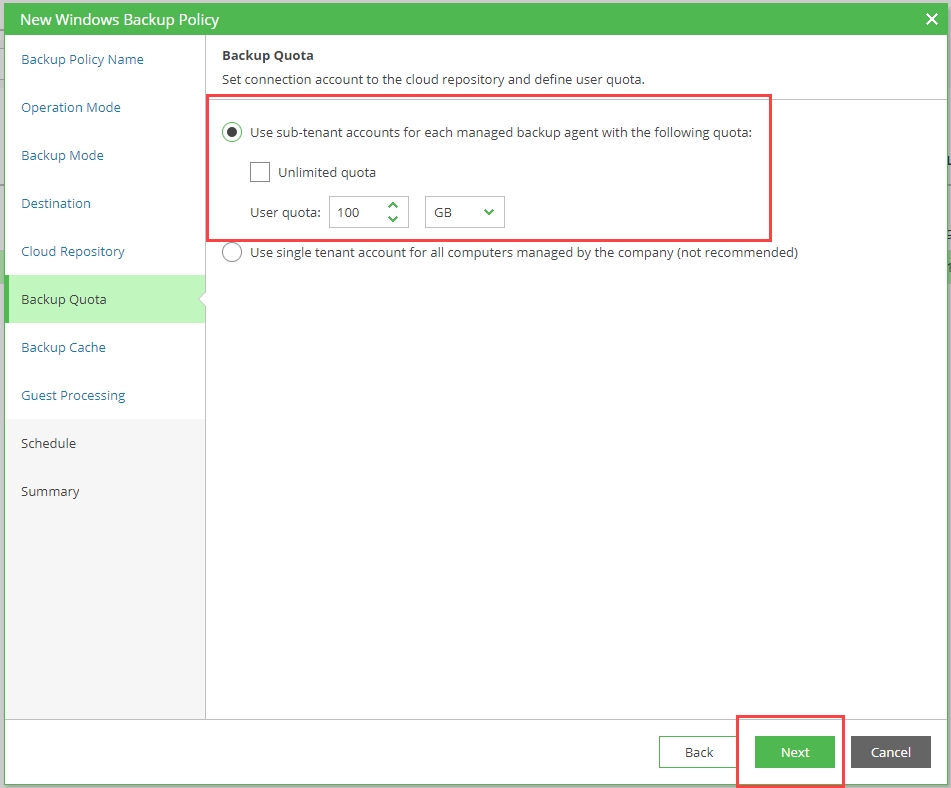

Chọn Use sub-tenant accounts for each managed backup agent with the following quota và đặt quota cho backup job này, hoặc bạn có thể để nó là Unlimited.

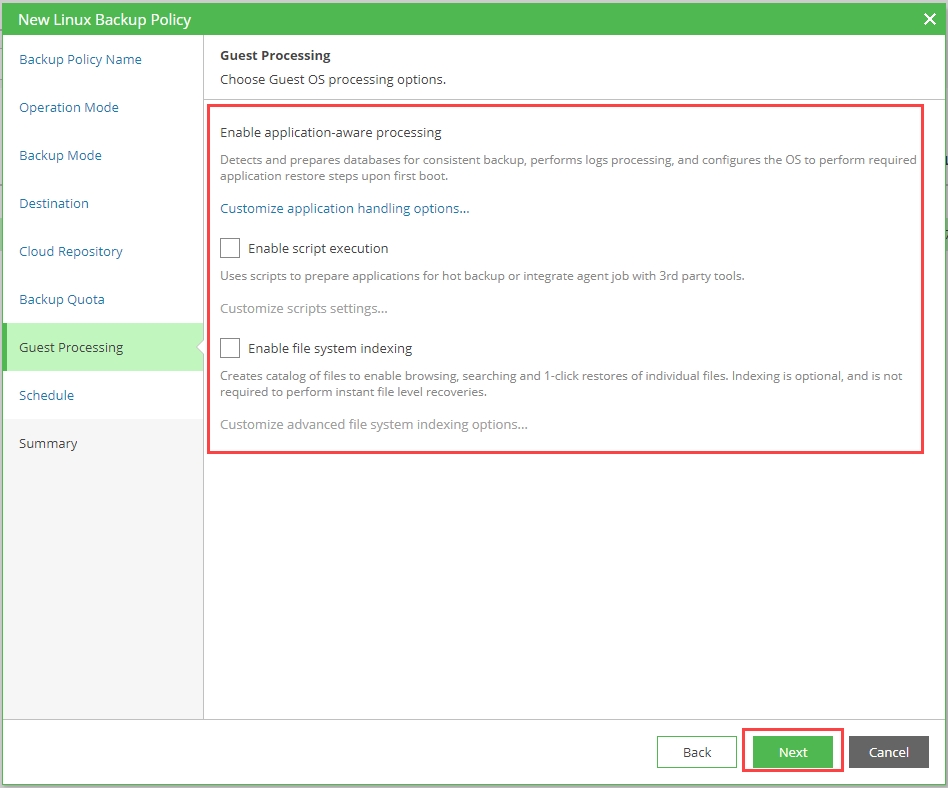

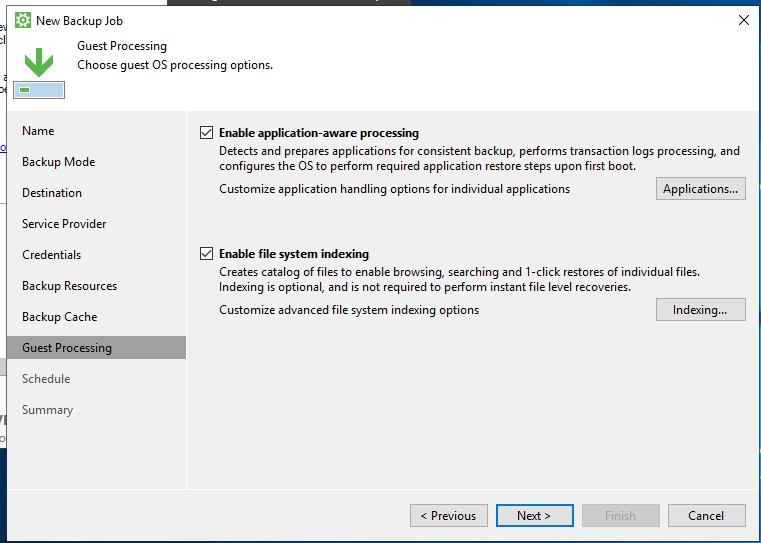

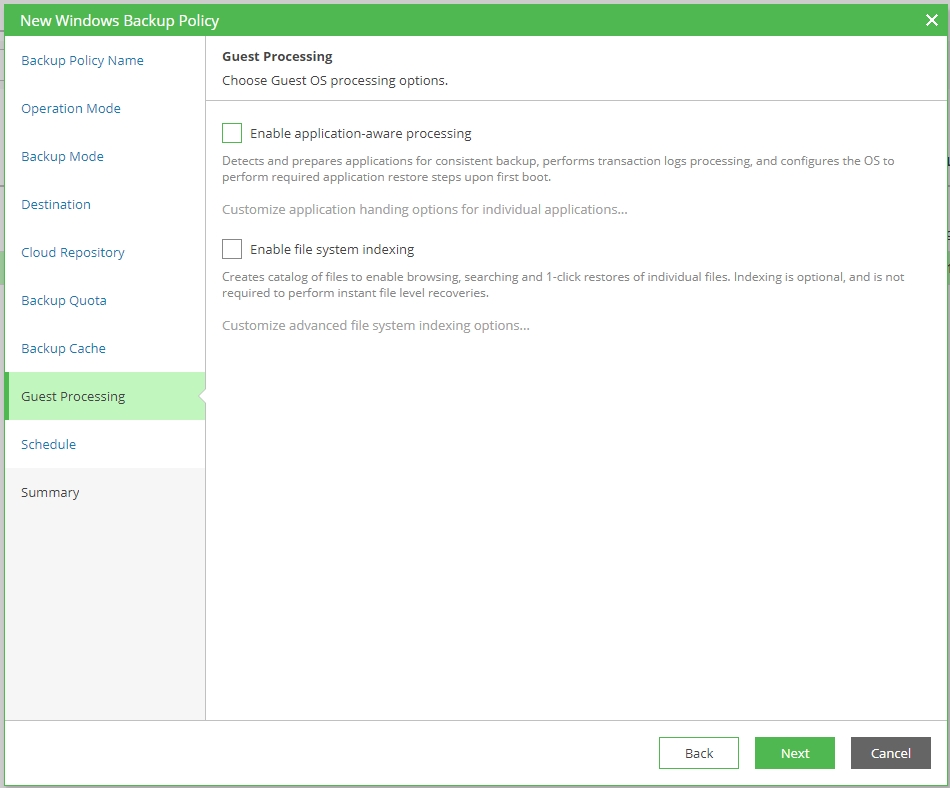

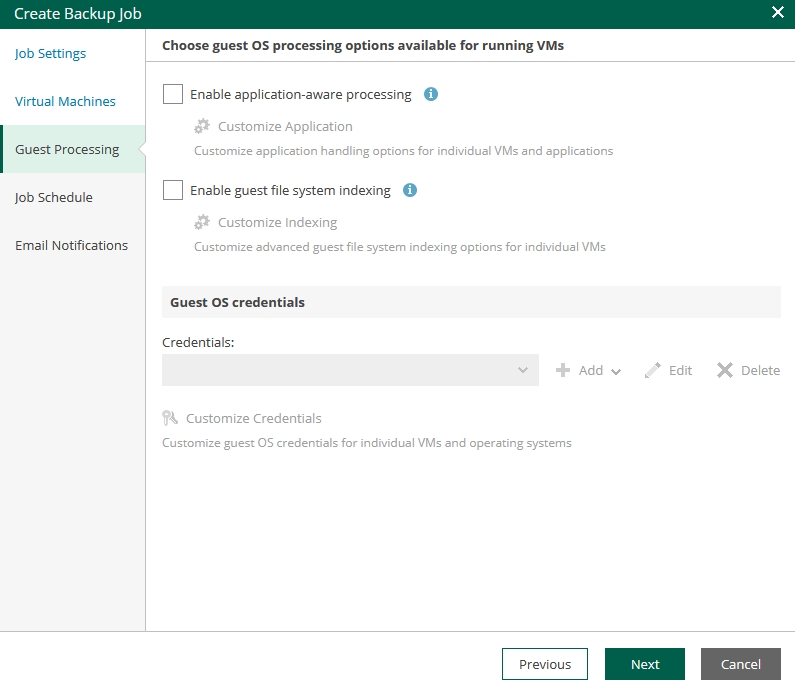

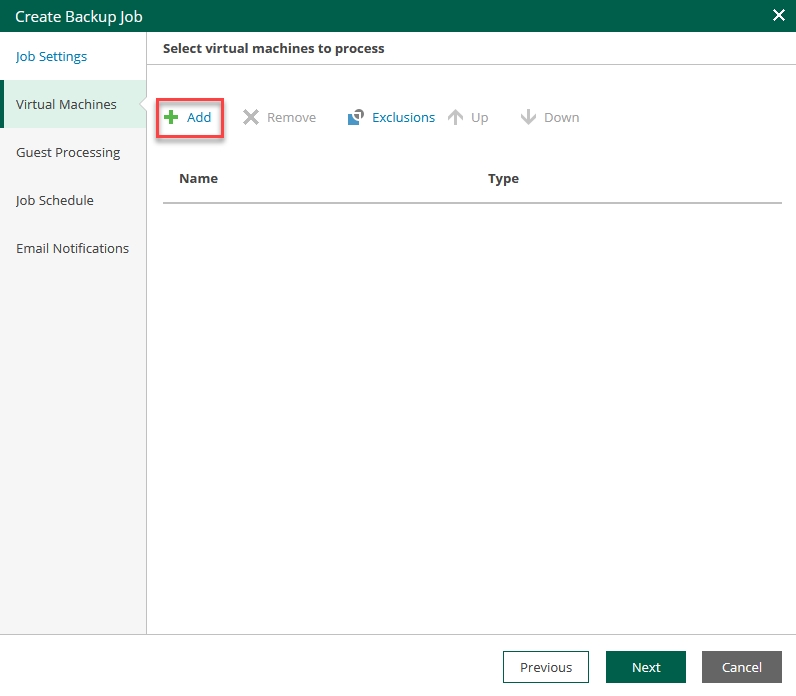

Kích hoạt application-aware processing hoặc script execution hoặc file system indexing nếu bạn muốn ack up. Nhấn Next.

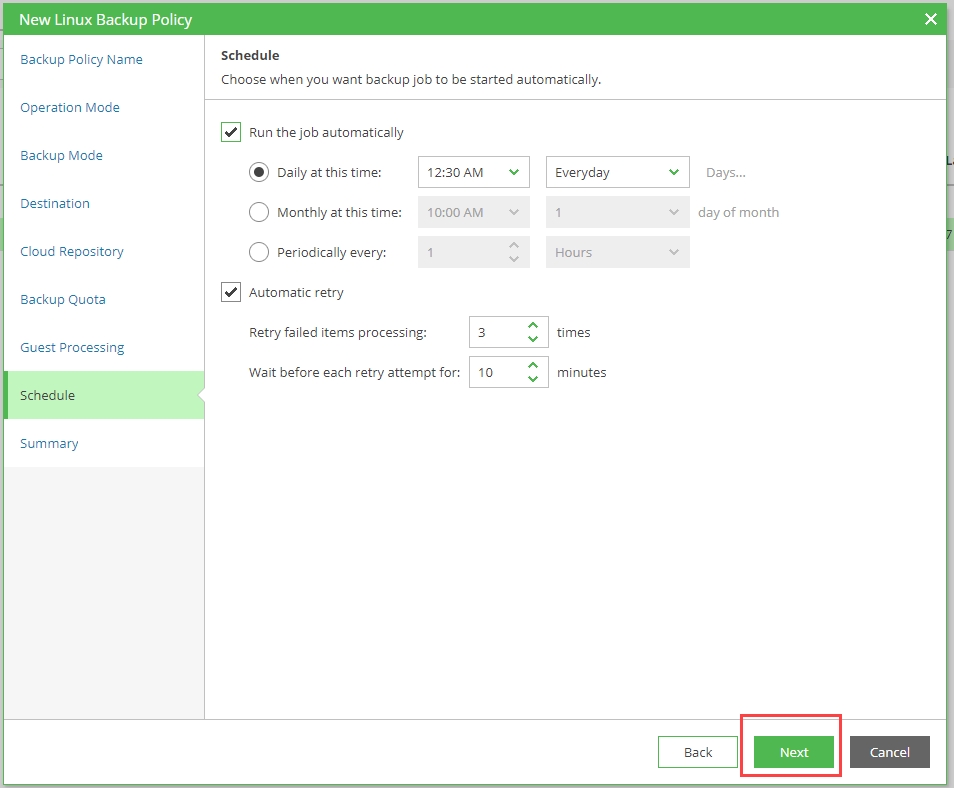

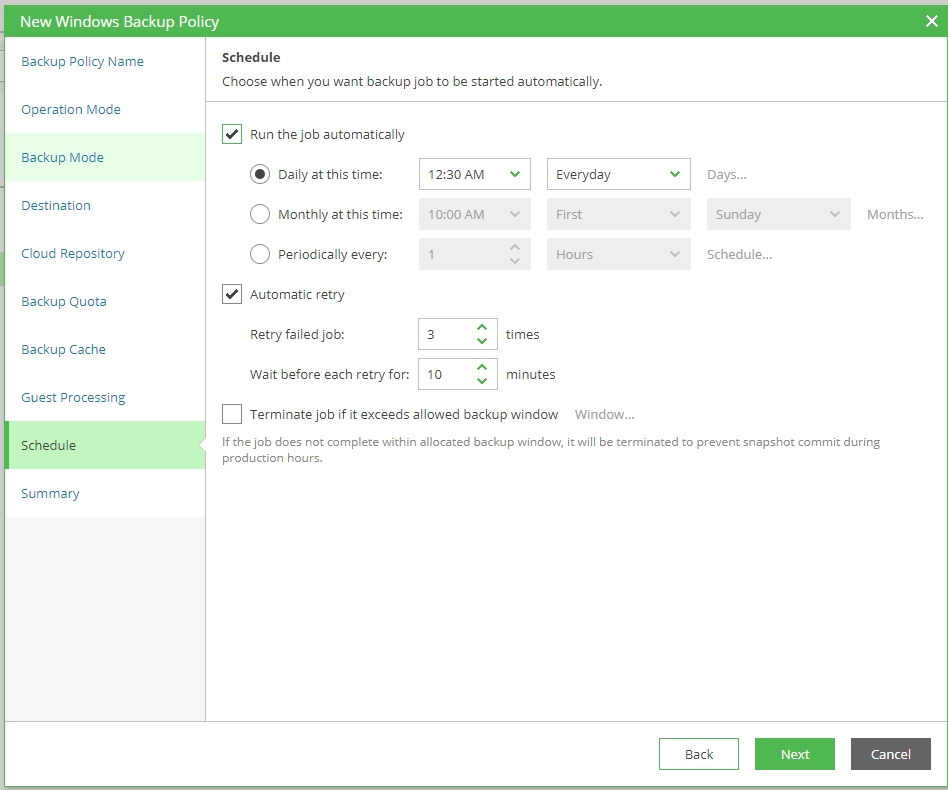

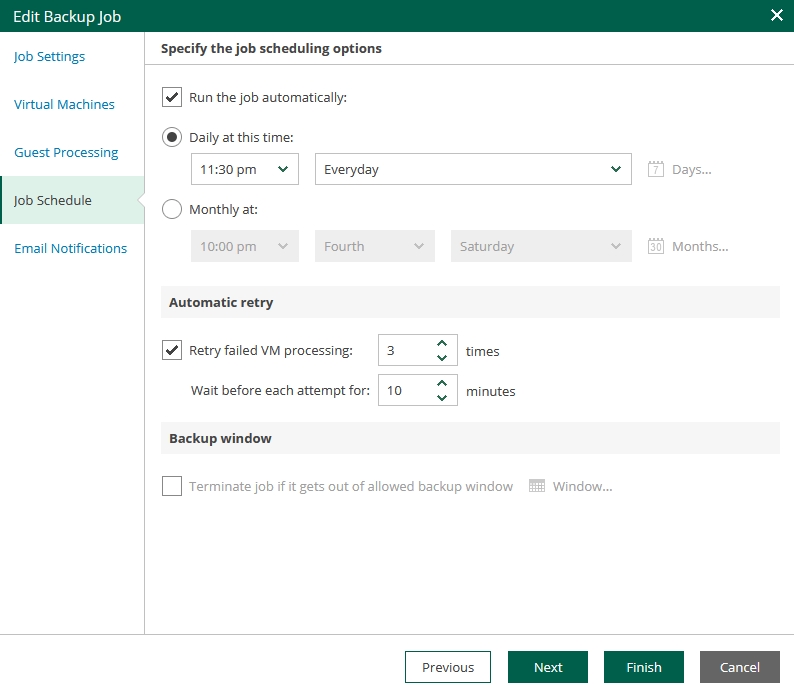

Schedule cho backup job, sauu đó Next.

Xem lại cấu hình backup job, sau đó chọn Finish.

Tick vào job muốn chạy, sau đó chọn Assign.

Chọn policy từ cột Backup Policy để kiểm tra quá trình tạo backup job.

Backup job đã được tạo và hoàn tất.

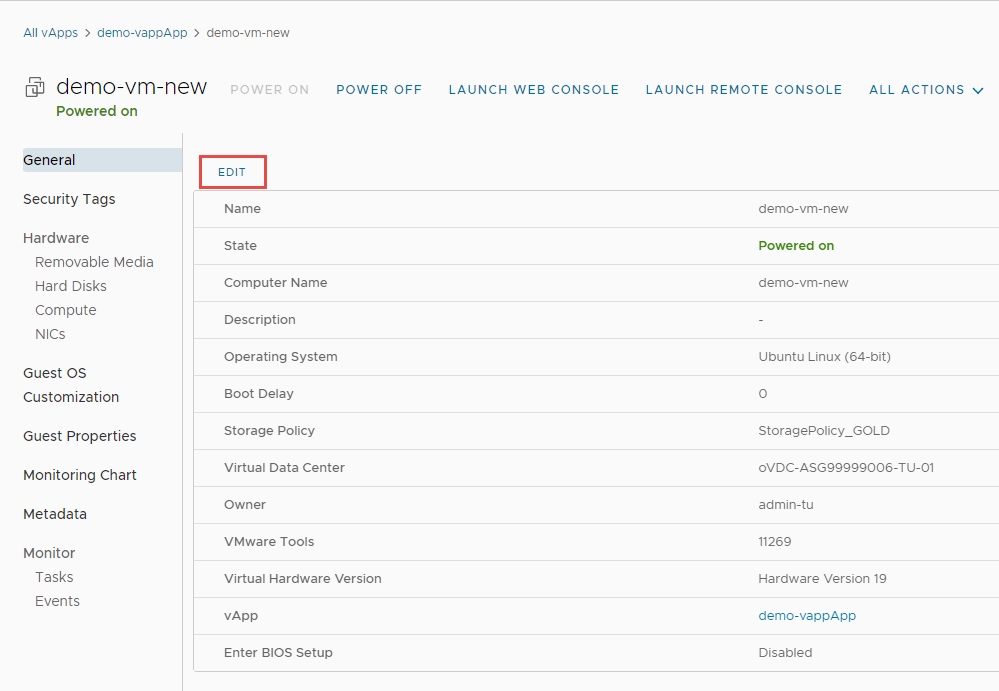

Bạn có thể xem xét và thay đổi tên, mô tả, và các thuộc tính chung khác của máy ảo.

Bước 1: Trên màn hình bảng điều khiển Virtual Data Center, nhấp vào thẻ của Virtual Data Center mà bạn muốn khám phá và từ bảng bên trái, chọn Virtual Machines.

Bước 2: Nhấp vào card view.

Bước 3: Trong thẻ của máy ảo mà bạn muốn chỉnh sửa, nhấp vào Details.

Bước 4: Dưới mục General, nhấp mở rộng và chọn Edit để xem danh sách các thuộc tính.

Bước 5: Nhấp Save sau khi bạn hoàn thành các thay đổi.

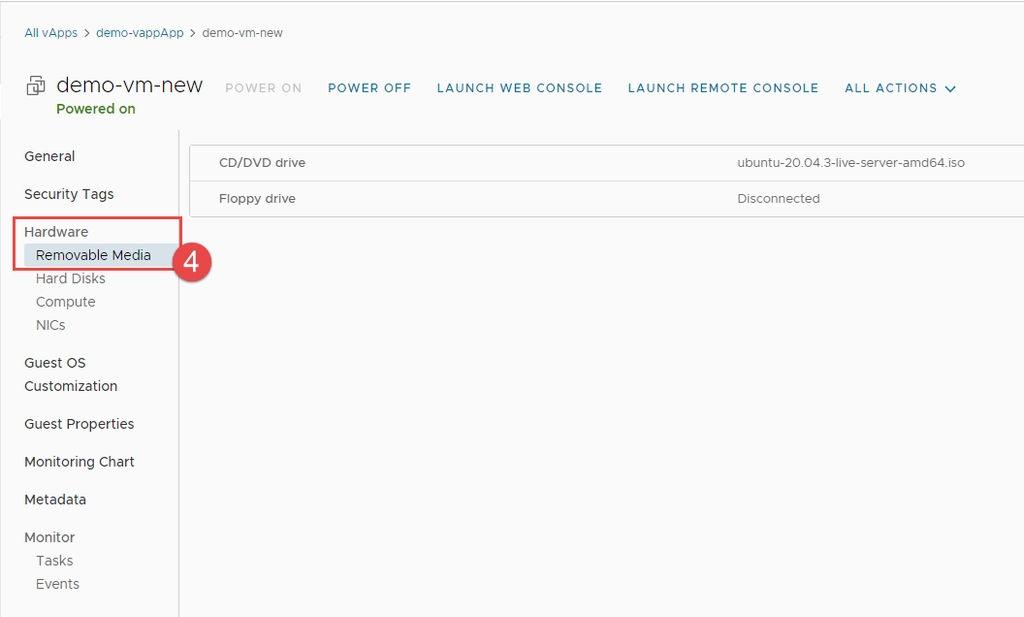

Bước 1: Trên màn hình bảng điều khiển Virtual Data Center, nhấp vào thẻ của Virtual Data Center mà bạn muốn khám phá và từ bảng bên trái, chọn Virtual Machines.

Bước 2: Nhấp vào card view.

Bước 3: Trong thẻ của máy ảo mà bạn muốn chỉnh sửa, nhấp vào Details.

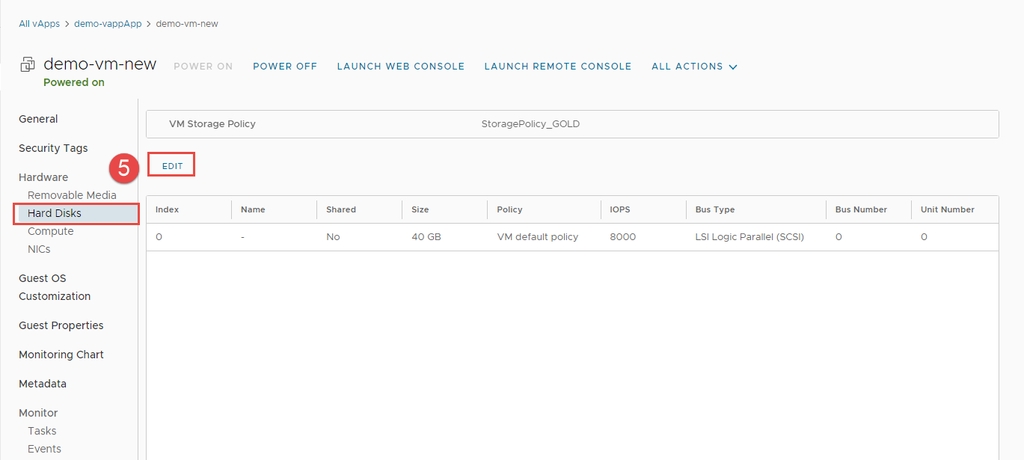

Bước 4: Để xem các file media có thể tháo rời, chẳng hạn như CD/DVD và ổ đĩa mềm đã được gắn dưới mục Hardware, chọn thẻ Removable Media.

Bước 5: Để chỉnh sửa các cài đặt ổ cứng hoặc thêm ổ cứng, chọn Hard Disks và nhấp vào Edit

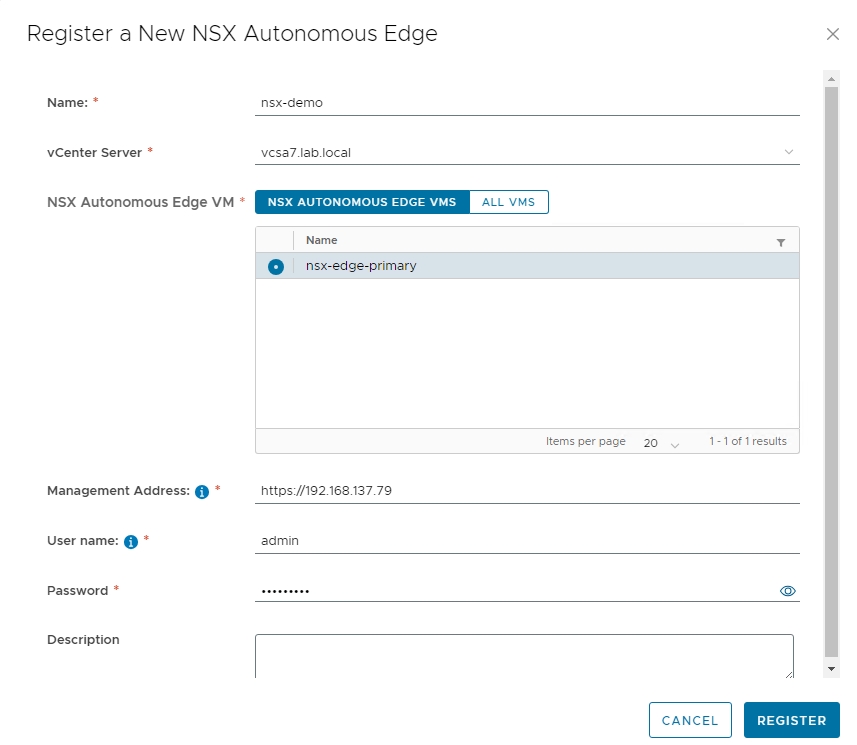

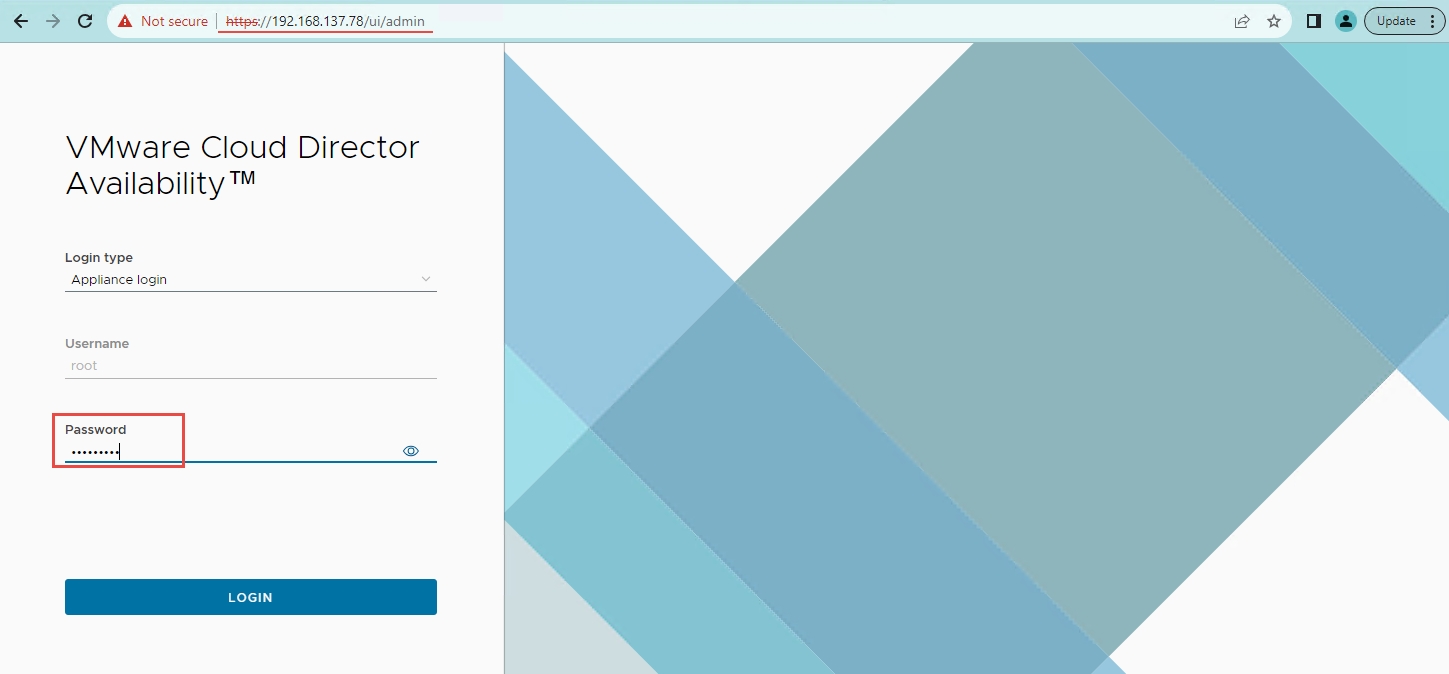

Bước 1: Đăng nhập vào giao diện quản lý của VMware Cloud Director Availability On-premises Appliance.

Trong trình duyệt web, truy cập vào https://On-Premises-Appliance-IP-address/ui/admin.

Đăng nhập với tư cách là người dùng root.

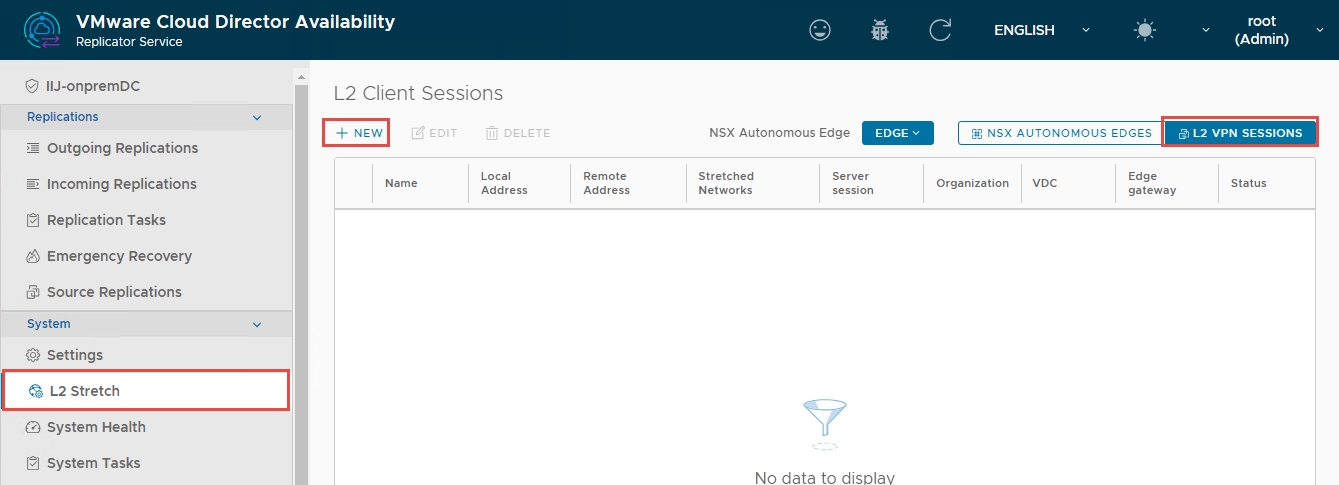

Bước 2: Trong bảng điều khiển bên trái, dưới phần System, chọn L2 Stretch.

Bước 3: Trên trang NSX Autonomous edges, nhấp vào New.

Bước 4: Trong cửa sổ Register a New NSX Autonomous Edge, đăng ký NSX Autonomous Edge mới với On-Premises to Cloud Director Replication Appliance.

Nhập một tên dễ nhận diện cho NSX Autonomous Edge mới trong hộp văn bản Name.

Từ menu thả xuống vCenter Server, chọn vCenter Server chứa máy ảo NSX Autonomous Edge.

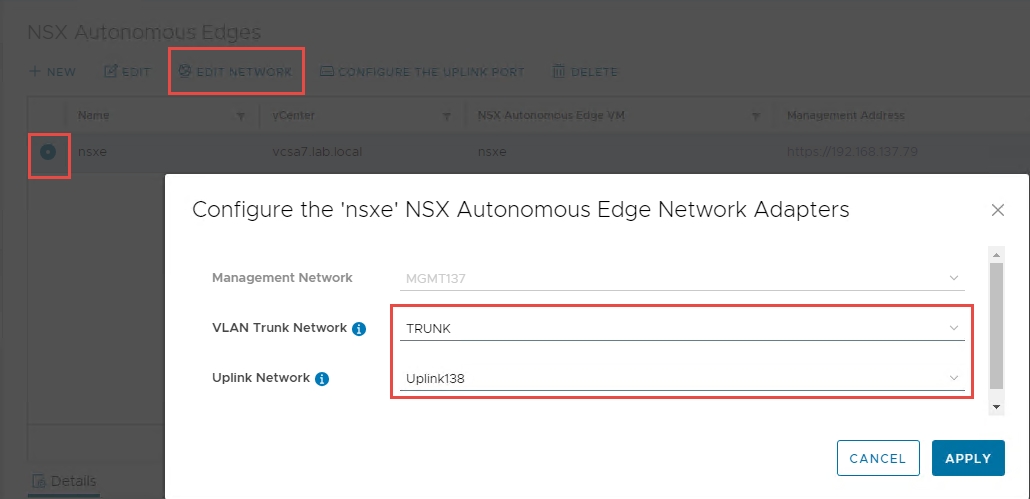

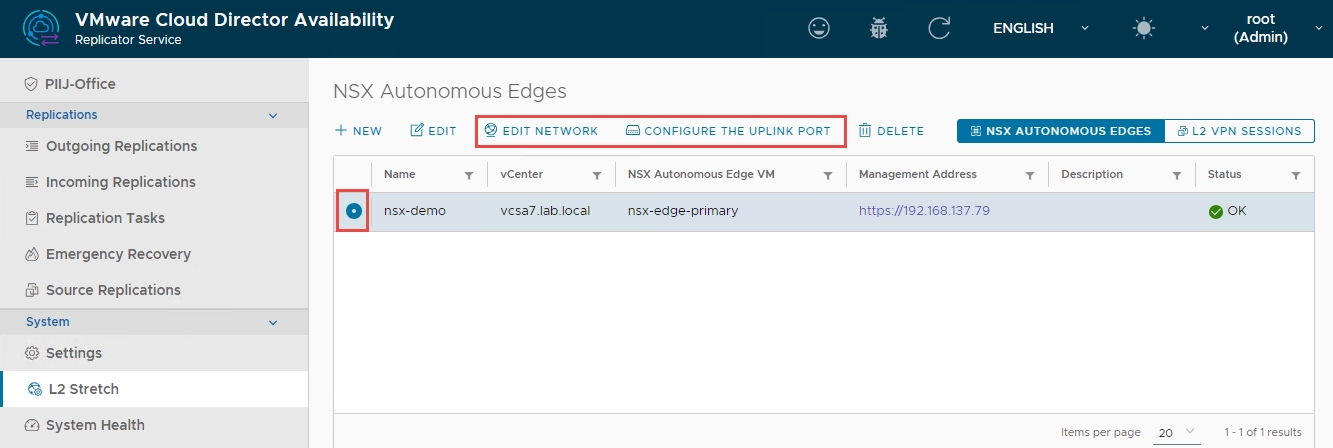

Bước 5: Trên trang NSX Autonomous edges, chọn phiên bản NSX Autonomous Edge đã triển khai và nhấp EDIT NETWORK.

Chọn các adapter mạng của NSX Autonomous Edge > nhấp Apply.

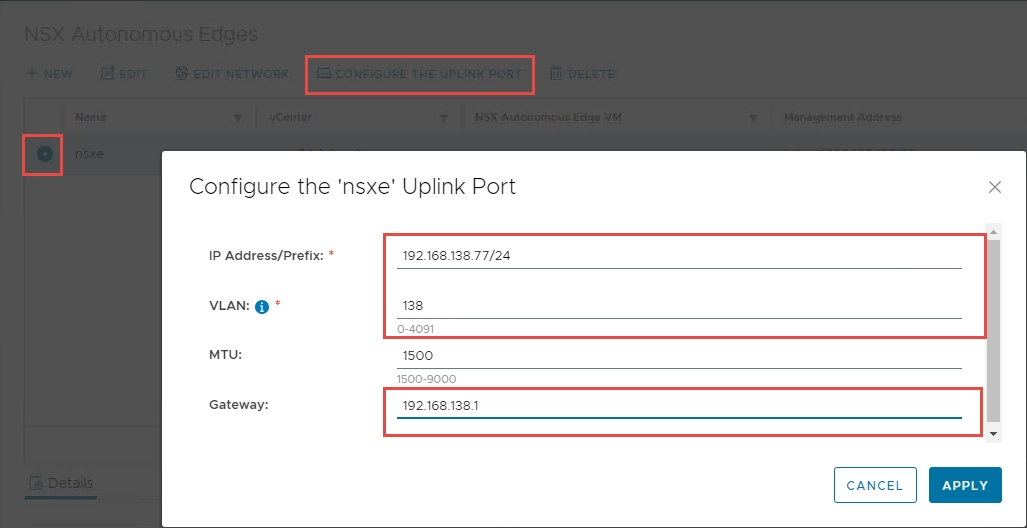

Bước 6: Trên trang NSX Autonomous edges, chọn phiên bản NSX Autonomous Edge đã triển khai > nhấp Configure the uplink port.

Nhập các thiết lập cho external network port > nhấp Apply.

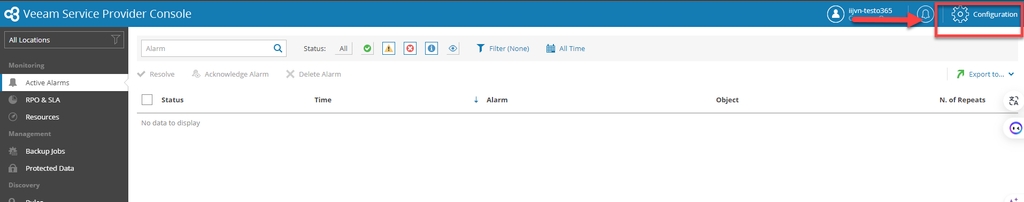

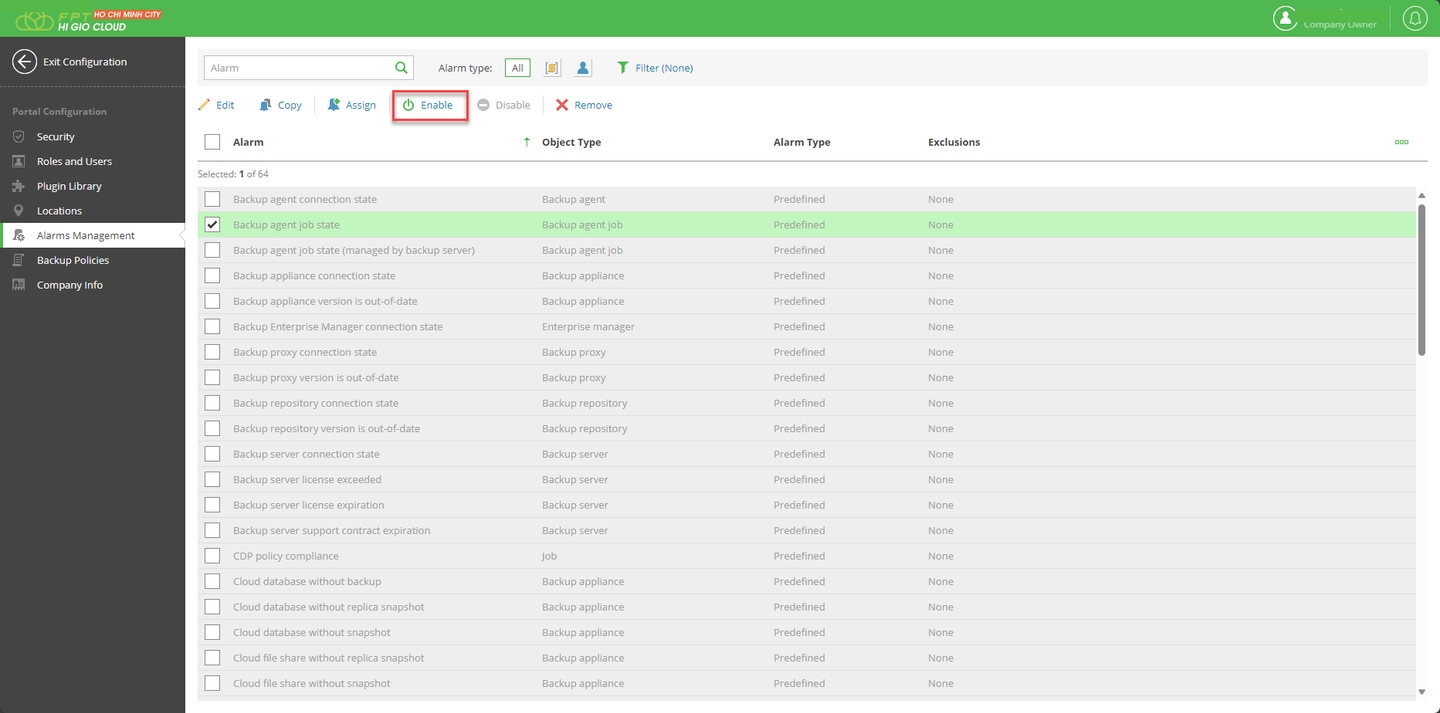

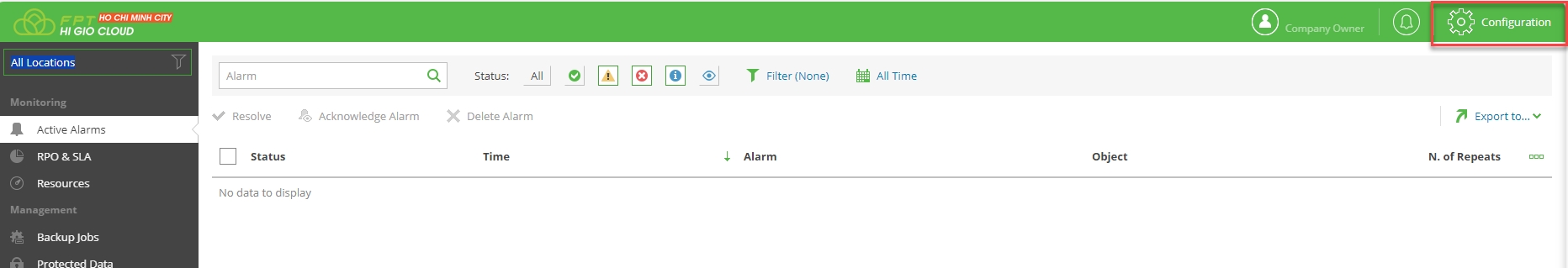

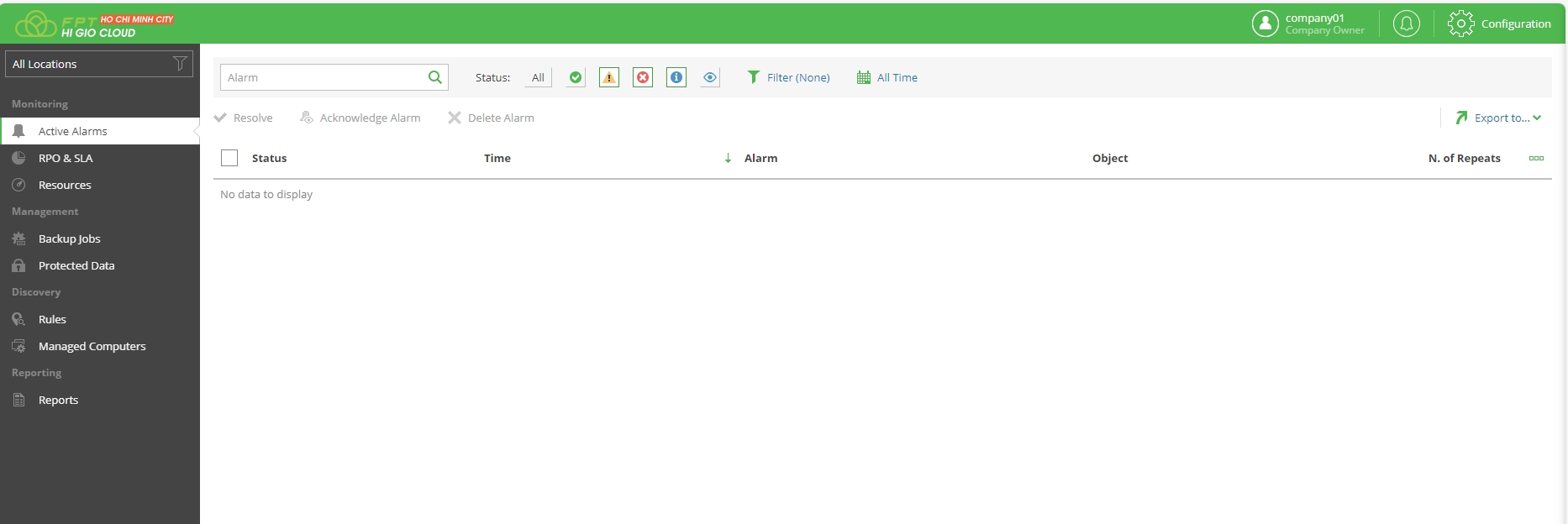

Bước 1: Truy cập qua URL:

HN site: https://portal-hni-backup.higio.net/

HCM site: https://portal-hcmc-backup.higio.net/

Đăng nhập, sau đó nhấn Configuration

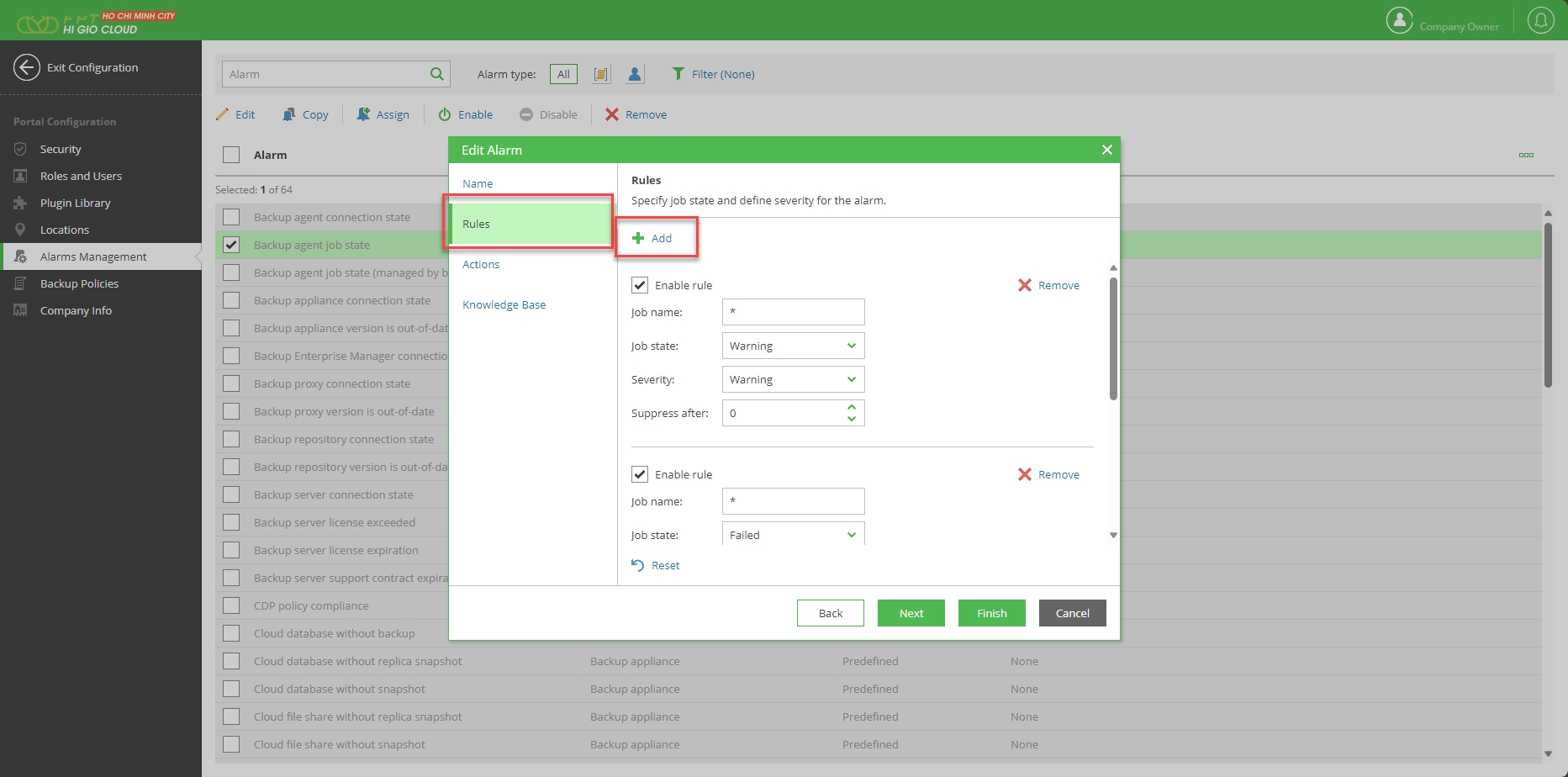

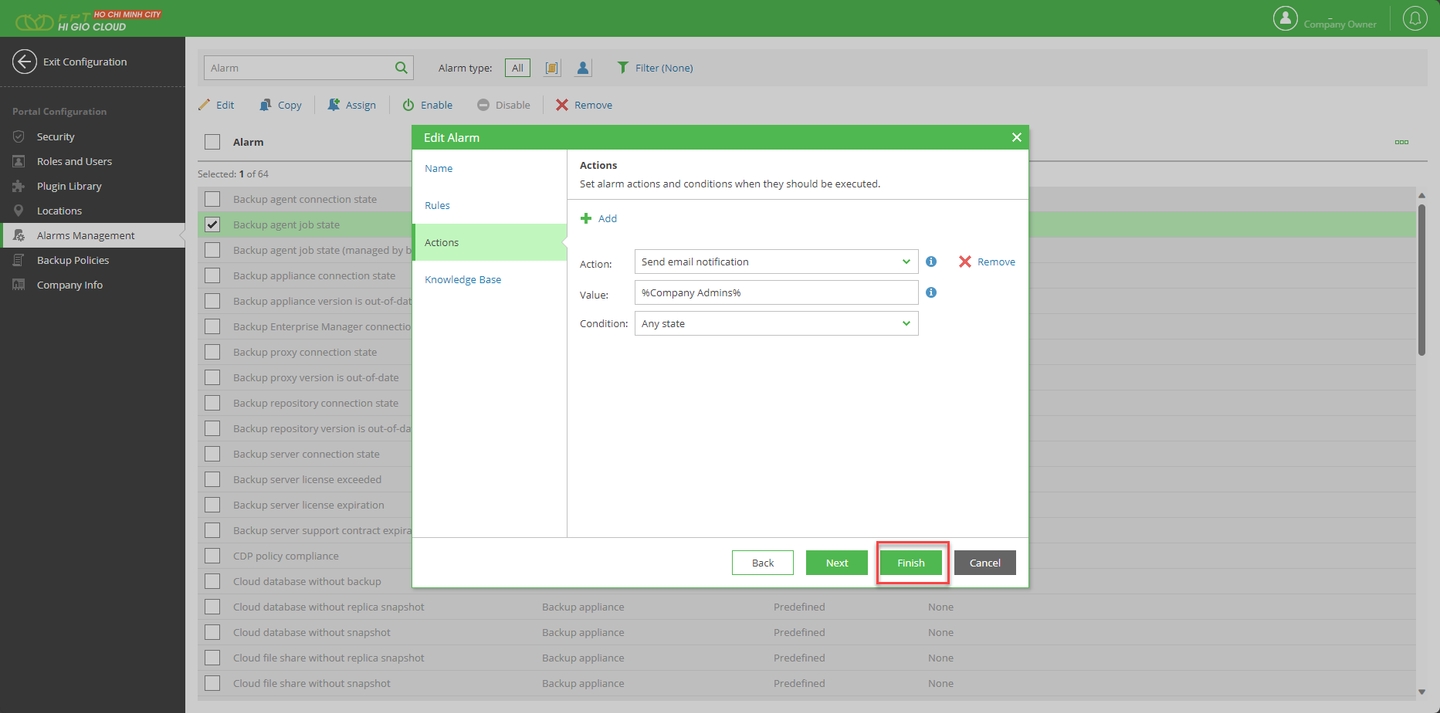

Bước 2: Chọn Alarms Management và sau đó chọn cảnh báo muốn nhận thông báo để cấu hình tham số:

Chú ý: Chi tiết của tất cả các cảnh báo trong tài liệu Veeam như sau.

Alarms - Sử dụng Hướng dẫn Veeam Service Provider Console, hoặc bạn có thể đọc Knowledge Base trong Edit Alarm.

Bước 3: Xác định các Rules để nhận thông báo hoặc Add tham số:

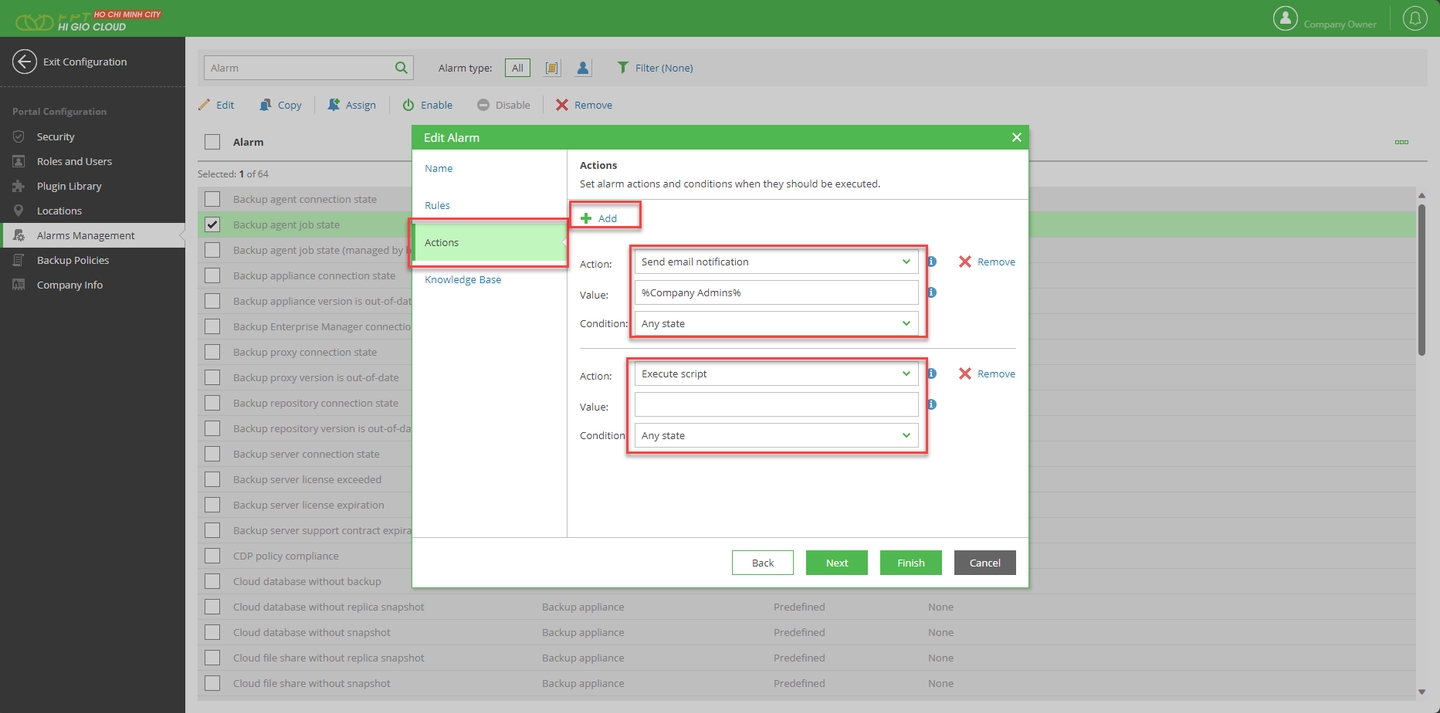

Bước 4: Xác định Actions khi nhận được thông báo. Chúng tôi có 2 phương pháp và có thể Add thêm tham số:

Send email notification: Nhập email nhận thông báo (cách nhau bằng dấu phẩy).

Execute script: thực thi một script tùy chỉnh mà bạn muốn.

Sau đó, chọn condition để kích hoạt actions.

Chú ý: Nếu bạn đã định nghĩa email trong hồ sơ người dùng, bạn có thể chỉ định nó theo vai trò thay vì email.

Bước 5: Nhấn Finish để lưu cấu hình Alarm Settings:

Bước 6: Kích hoạt để sử dụng Alarm:

Bước 1: Chuẩn bị thông tin

Đăng nhập vào IAM portal -> vCD portal: thu thập thông tin

{{vcd_url}}

{{vm-uuid}}: chọn VM -> kiểm tra vm uuid trên URL

{{Bearer Token}}: Vui lòng tham khảo tài liệu “API đăng nhập bằng Token”.

Bước 2: Lấy thông tin đĩa của VM

GET https://{{vcd_url}}APIi/vApp/{{vm-uuid}}/virtualHardwareSection/disks

Authorization: {{Bearer Token}}

Headers:

- ‘Accept’: */*;version=37.2

- ‘Content-type’: application/vnd.vmware.vcloud.rasdItem+xml

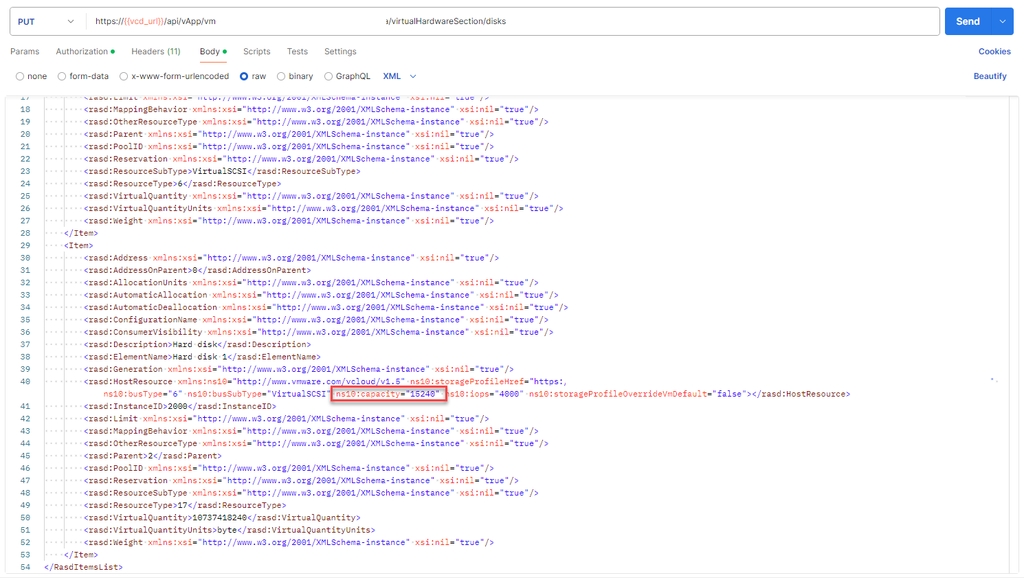

Bước 3: Cấu hình lại đĩa của VM

PUT https//{{vcd_url}}APIi/vApp/{{vm-uuid}}/virtualHardwareSection/disks

Authorization: {{Bearer Token }}

Headers:

- 'Accept’: */*;version=37.2

- ‘Content-type’: application/vnd.vmware.vcloud.rasdItem+xml

Body: {{select raw -> copy and paste response body from Get VM’s disk information }}

Ex:

Tìm từ ns10:capacity và chỉnh sửa giá trị của nó (đơn vị MB).

SEND request.

Bước 4: Xác minh

Lấy thông tin đĩa của VM

GET https://{{vcd_url}}/api/vApp/{{vm-uuid}}/virtualHardwareSection/disks

Kiểm tra trên vCD portal:

Đăng nhập IAM -> vCD portal -> chọn VM -> Hard disk

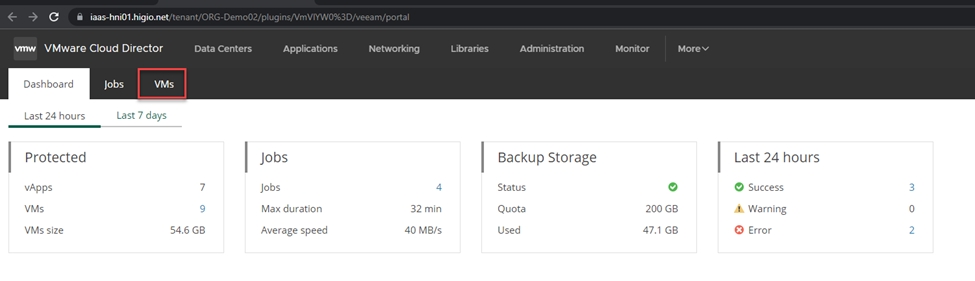

Cung cấp giải pháp Sao lưu và Khôi phục dữ liệu trực tuyến thân thiện với người dùng và tiết kiệm chi phí, đảm bảo an toàn cho các tệp, thư mục, v.v.

• Sử dụng Cổng thông tin Veeam.

• Áp dụng trên môi trường Gen1, Gen2 và on-prems.

• Điều chỉnh dịch vụ lưu trữ, khôi phục sau thảm họa và sao lưu an toàn, hiệu quả theo nhu cầu của doanh nghiệp.

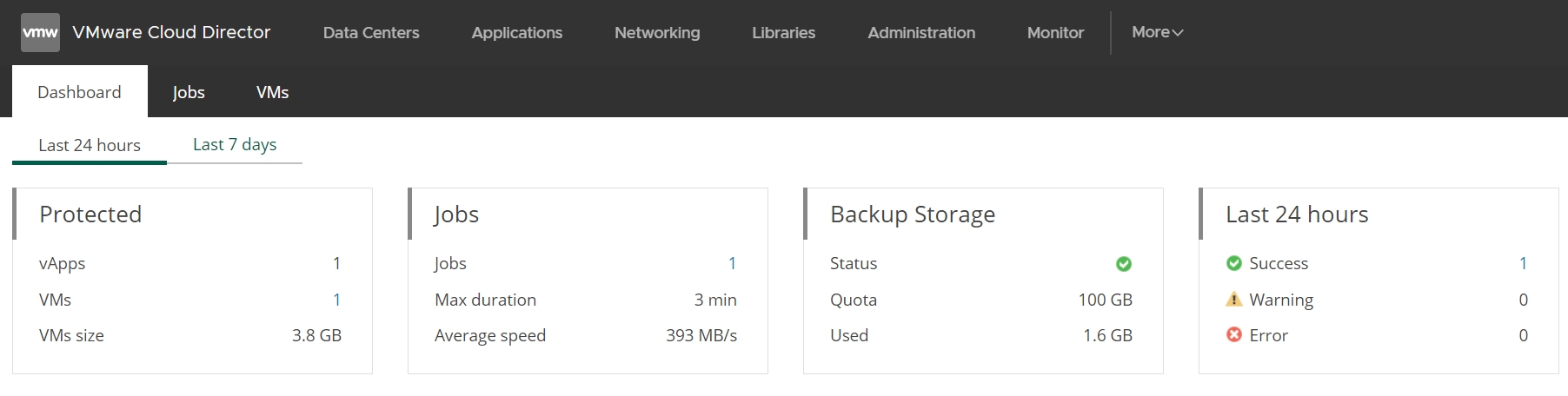

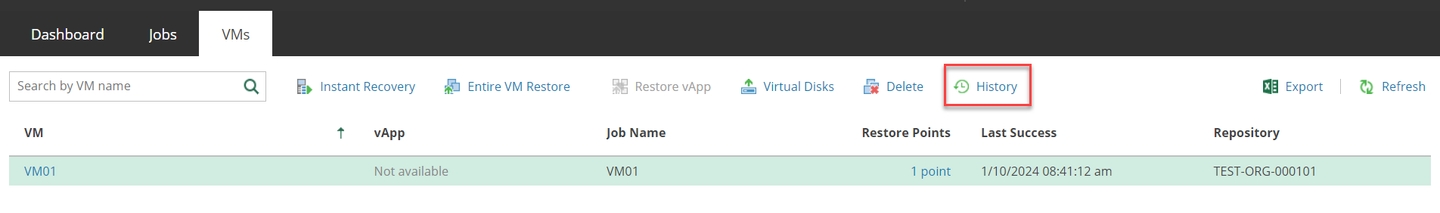

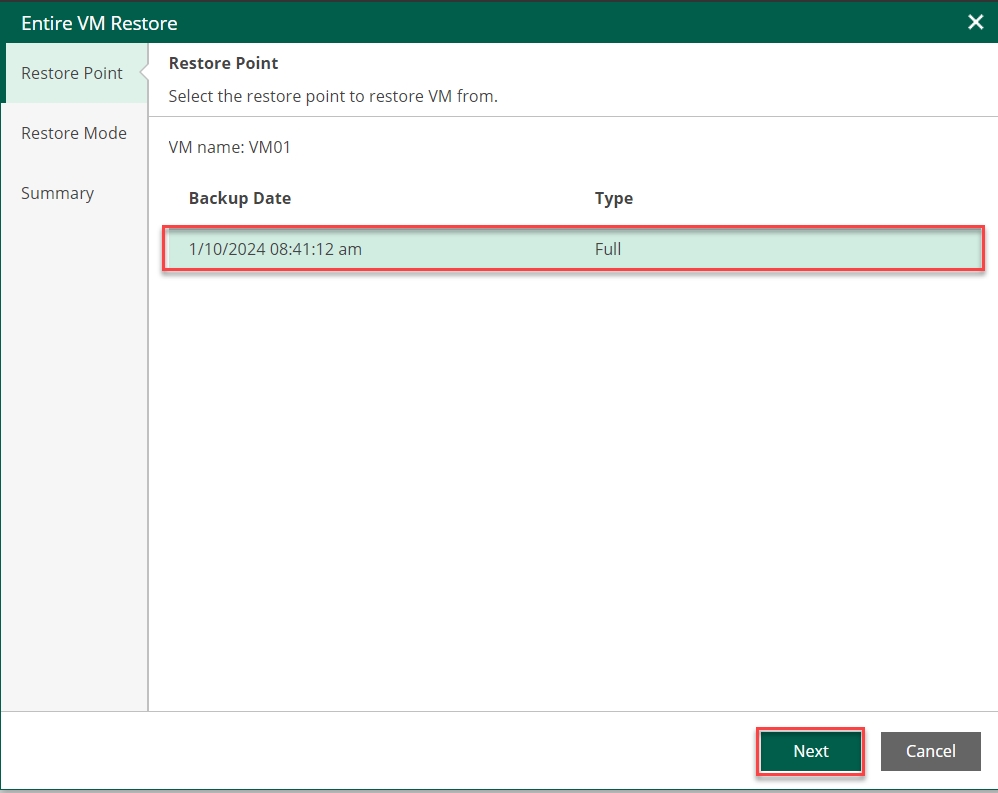

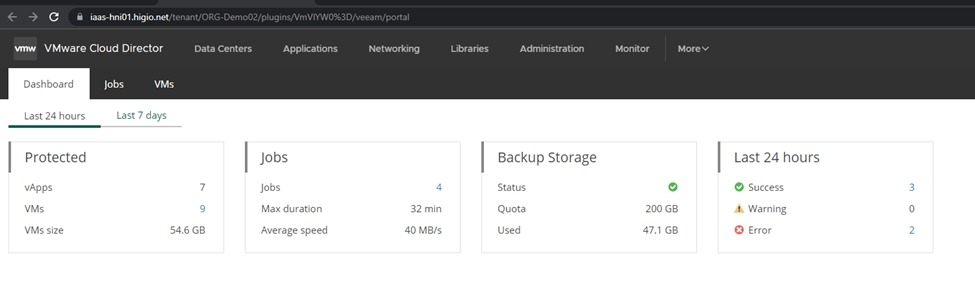

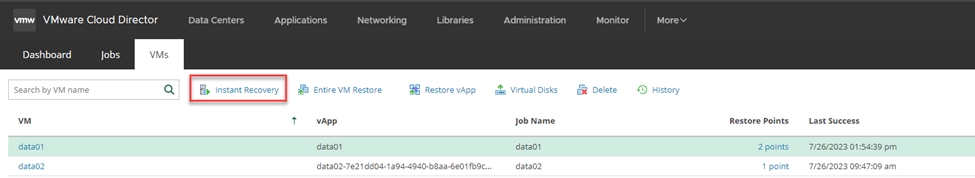

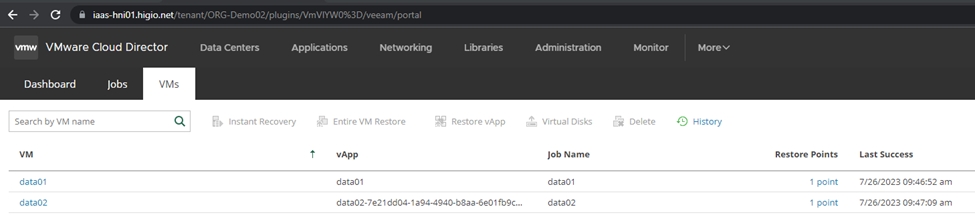

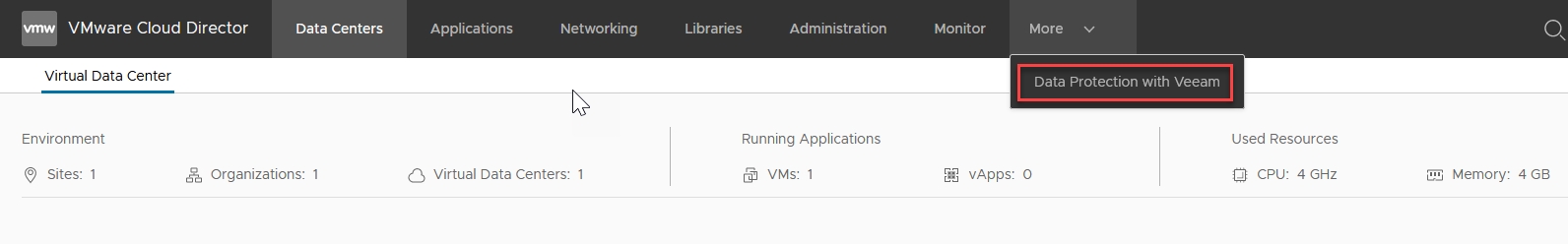

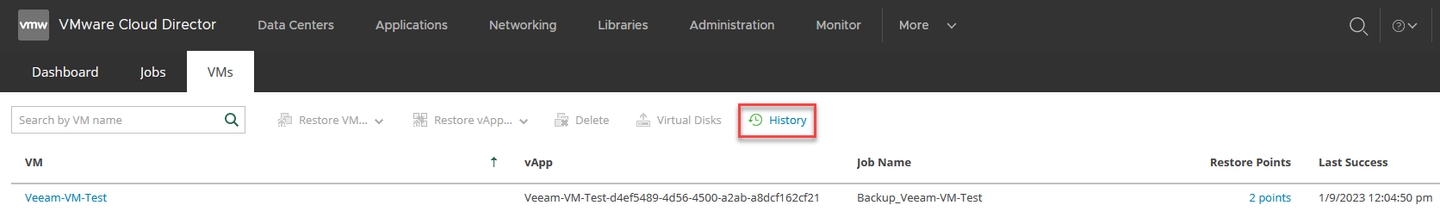

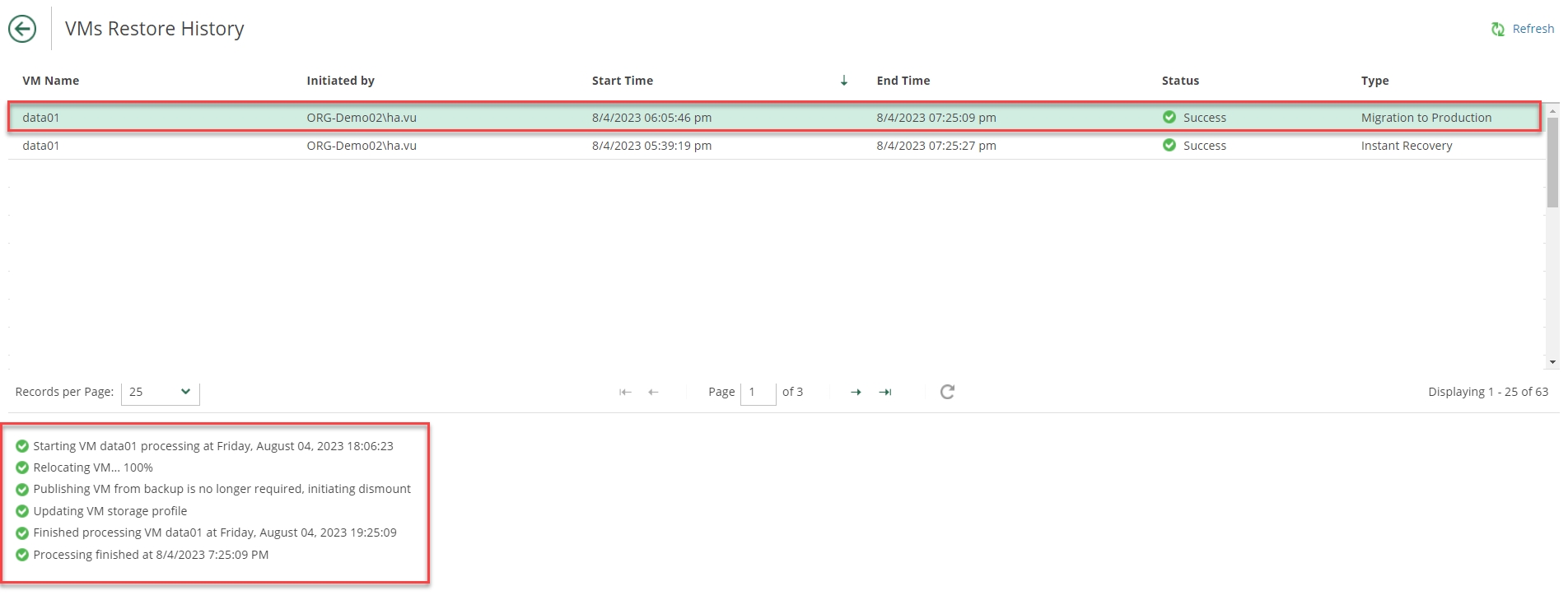

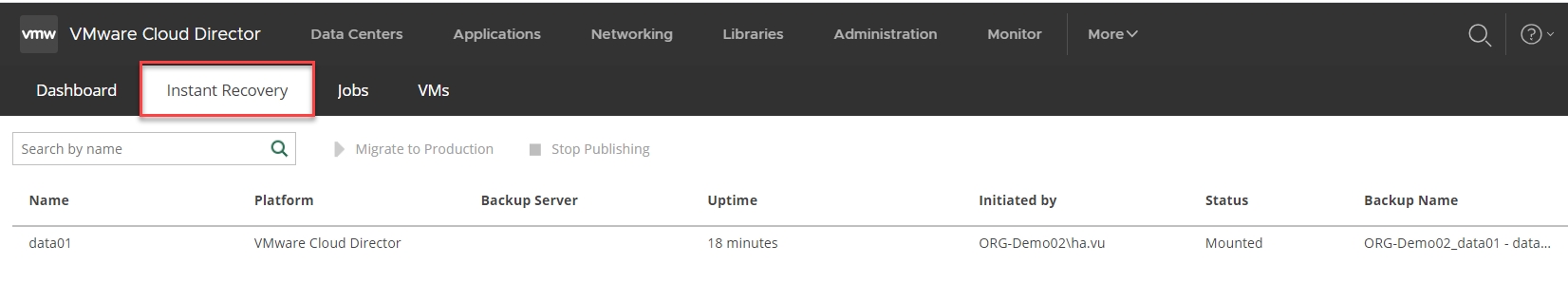

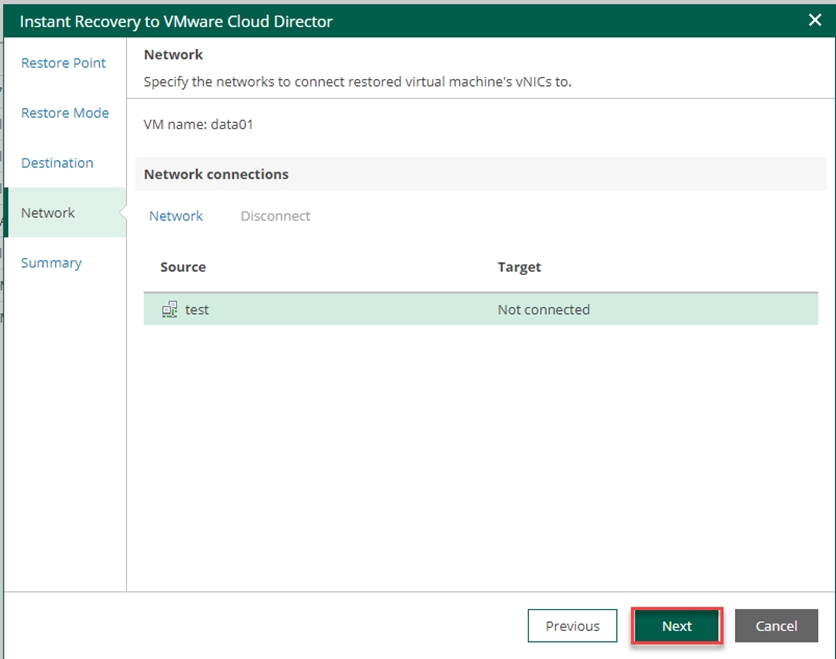

Cung cấp giải pháp Sao lưu & Khôi phục dữ liệu Máy Chủ (VM) với tốc độ cao trên một cổng duy nhất, dành riêng cho HI GIO Gen.2.

• Cho phép sao lưu và khôi phục các máy ảo đơn lẻ, vApps.

• Tạo điều kiện thuận lợi cho việc tự khôi phục tiện dụng trong một cổng duy nhất bằng cách sử dụng vCloud Director (vCD) portal .

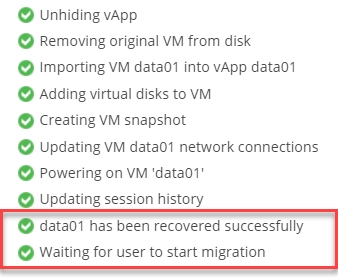

• Với tính năng Instant Recovery hỗ trợ hệ thống của khách hàng khởi động trực tiếp VM đã được backup ngay trên Backup Storage nhằm đảm bảo được tính liên tục của hoạt động kinh doanh của khách hàng.

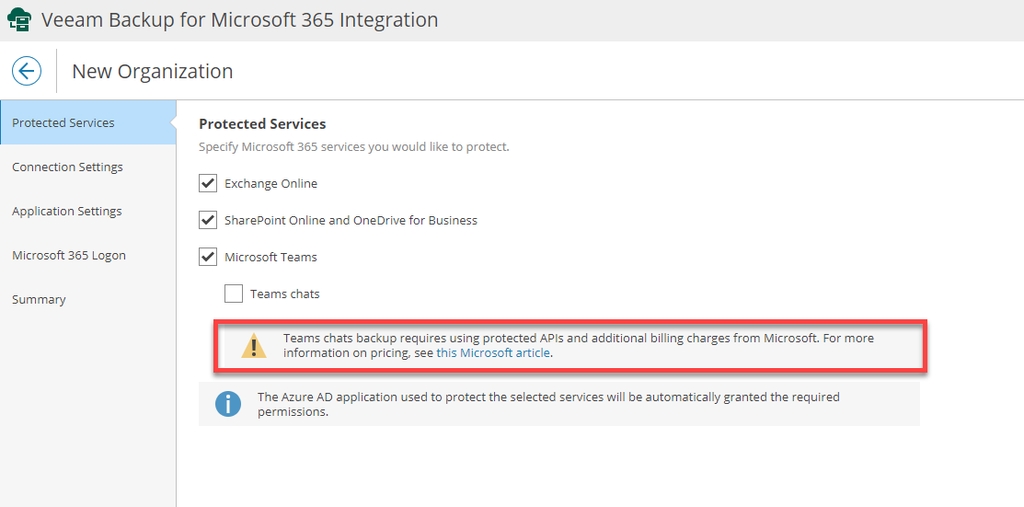

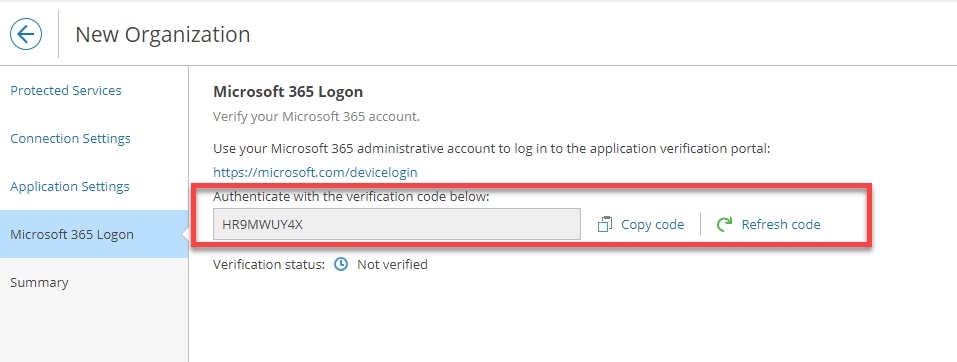

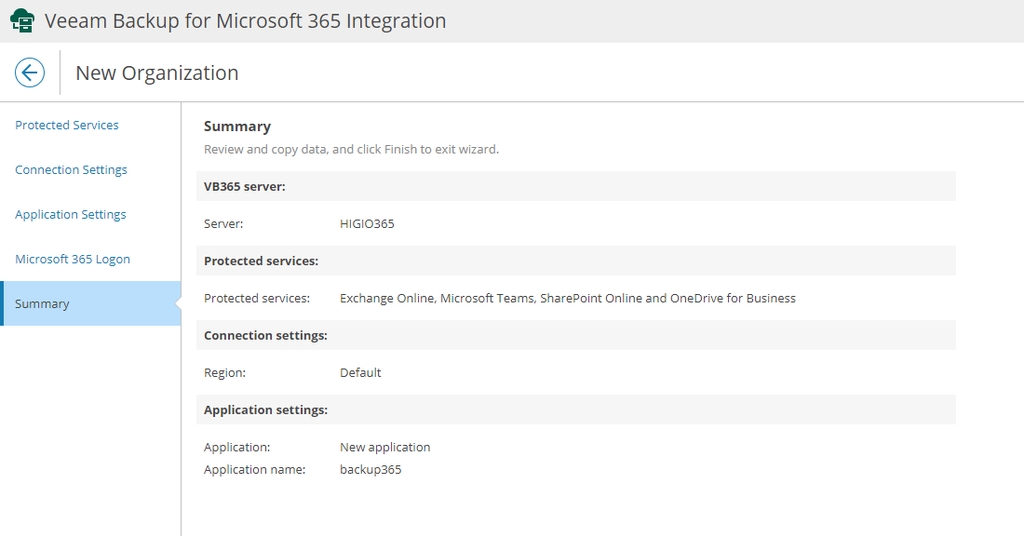

Giải pháp Sao lưu dưới dạng dịch vụ (BaaS) cho Microsoft 365 của chúng tôi sử dụng công nghệ Veeam trong việc sao lưu, phục hồi và quản lý dữ liệu để cung cấp một cách đơn giản và đầy đủ nhằm loại bỏ nguy cơ mất quyền truy cập và kiểm soát dữ liệu Office 365 của doanh nghiệp, bao gồm Exchange Online, SharePoint, OneDrive và Microsoft Teams, để dữ liệu của doanh nghiệp luôn được bảo vệ và có thể truy cập được.

Microsoft 365 (trước đây là Office 365) cung cấp các dịch vụ dành cho doanh nghiệp nhưng không bao gồm bản sao lưu toàn diện dữ liệu của bạn.

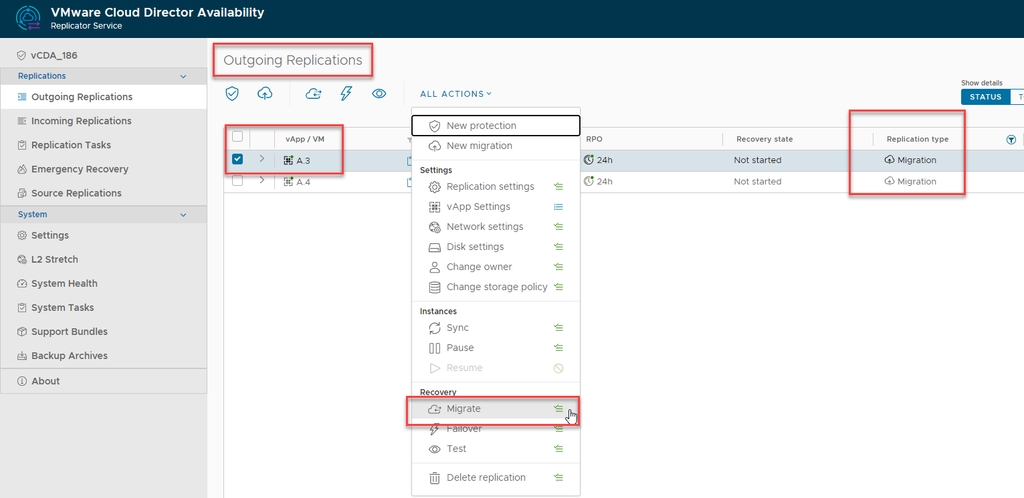

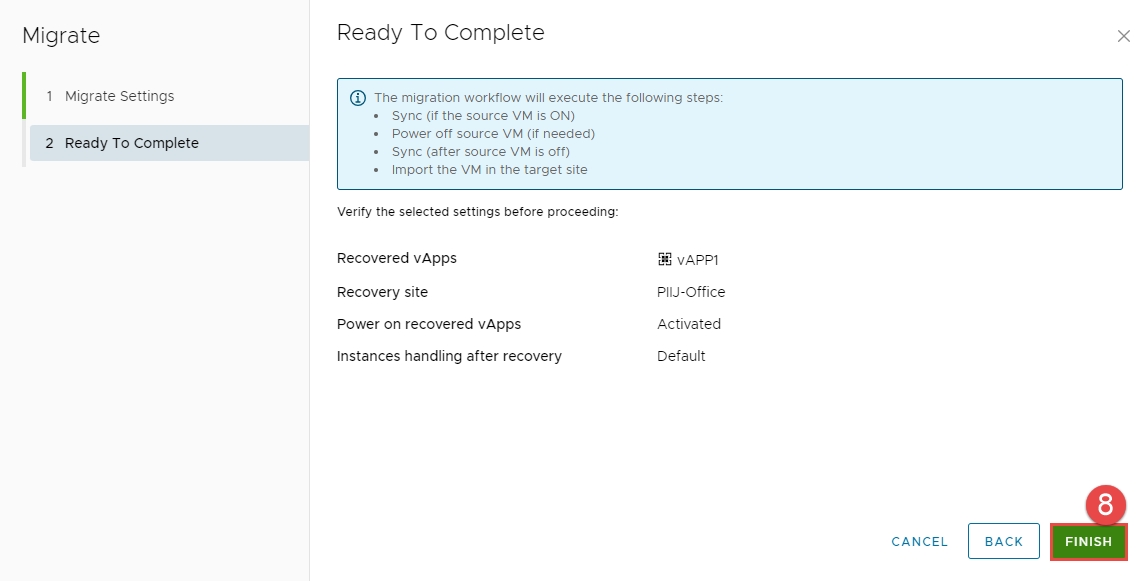

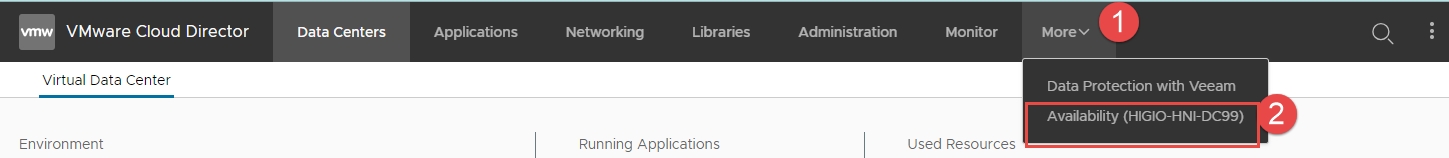

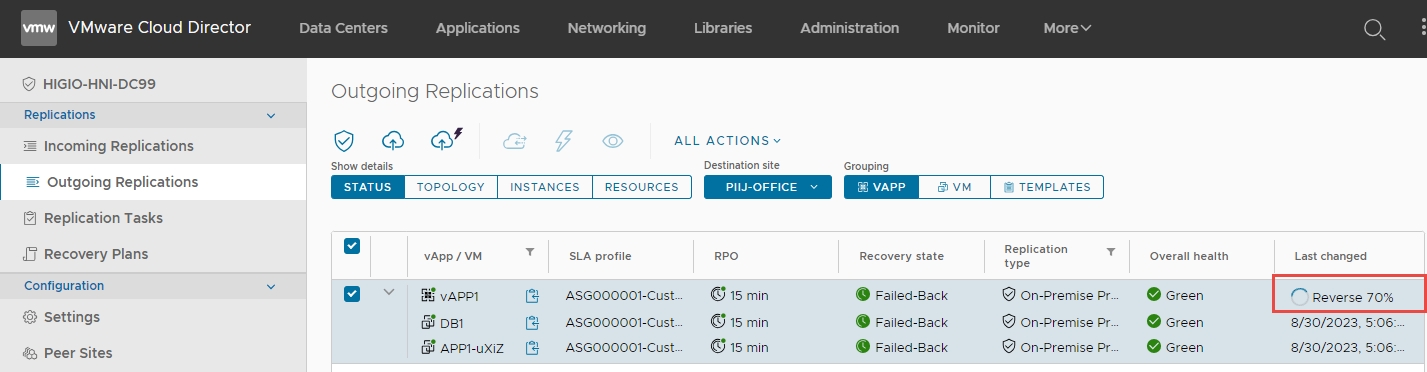

Bước 1: Đăng nhập vào HI GIO portal.

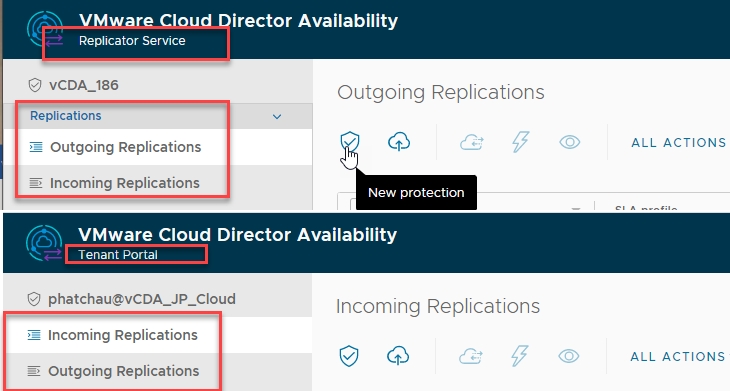

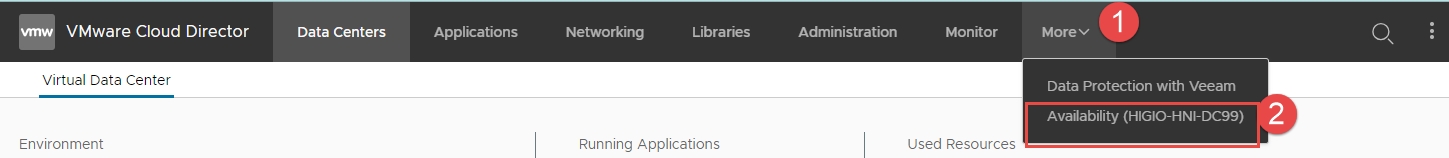

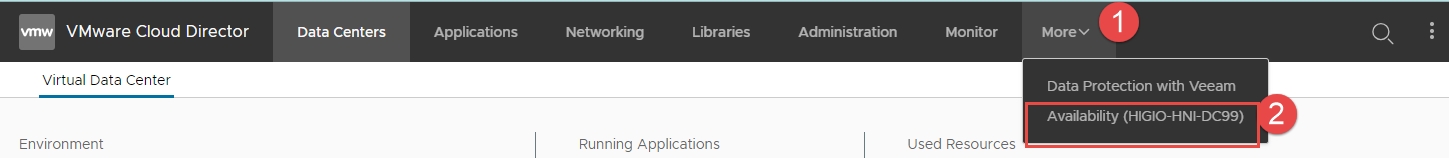

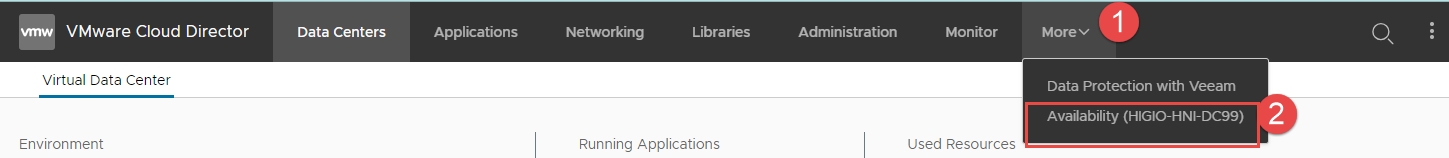

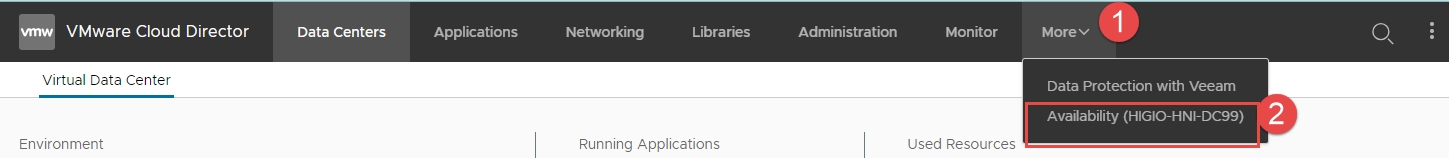

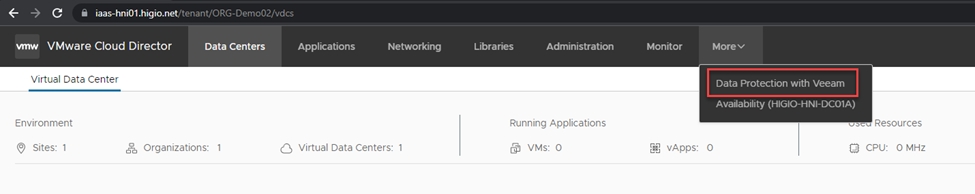

Bước 2: Mở rộng More > Nhấn vào Availability ().

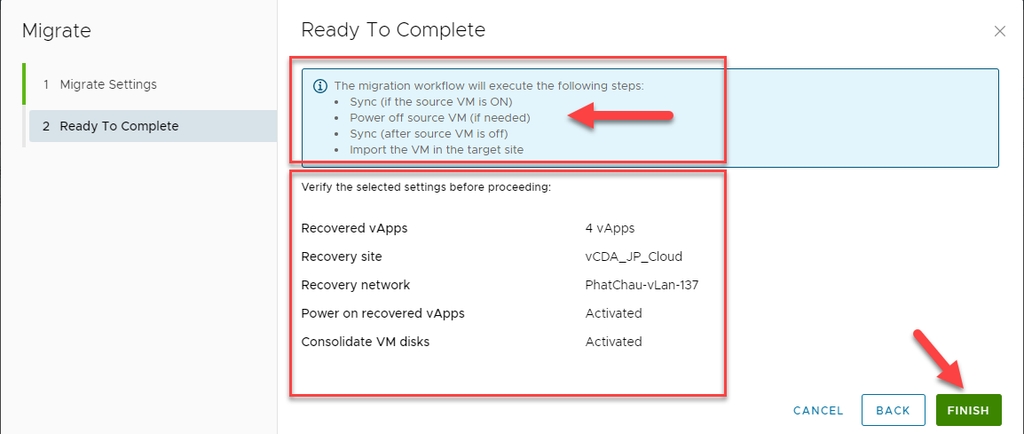

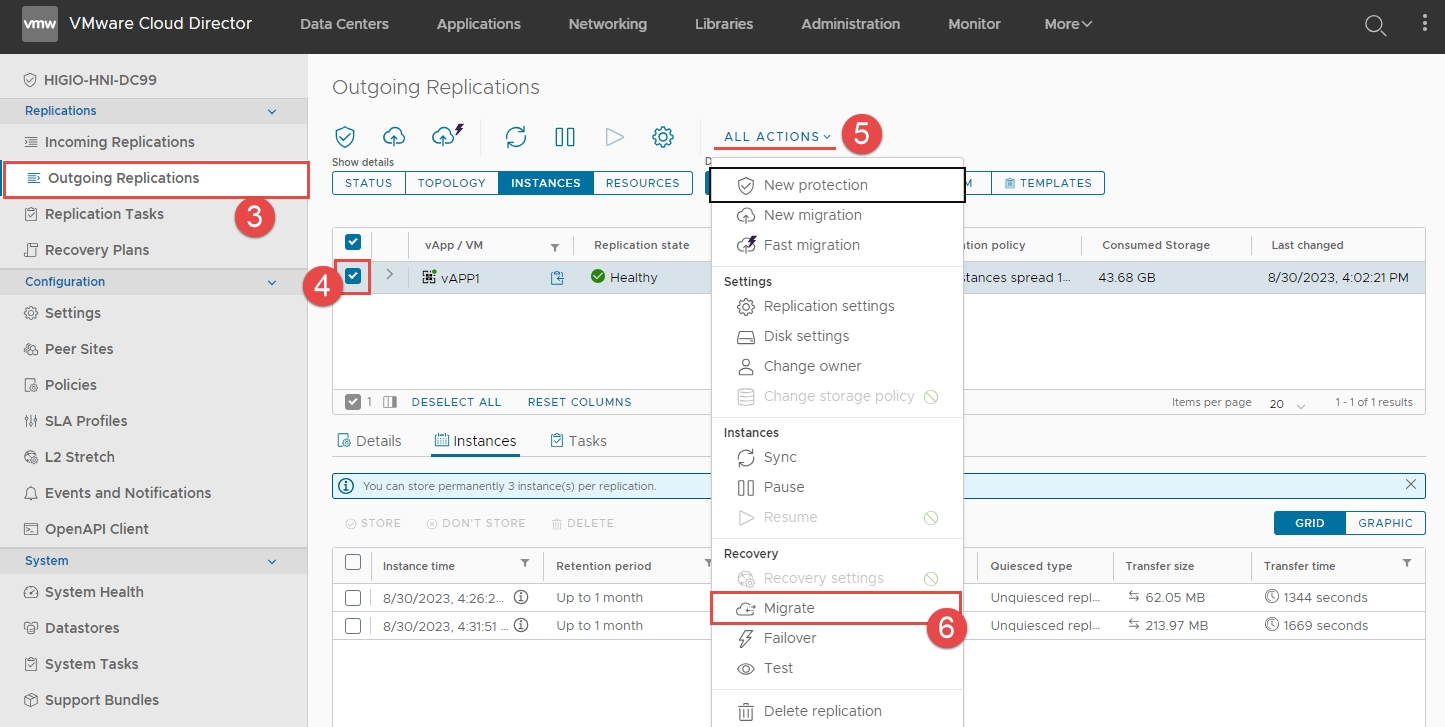

Bước 3: Nhấn vào Outgoing Replications > Tích chọn checkbox cho vAPP1 > Mở rộng ALL ACTIONS > Nhấn vào Migrate.

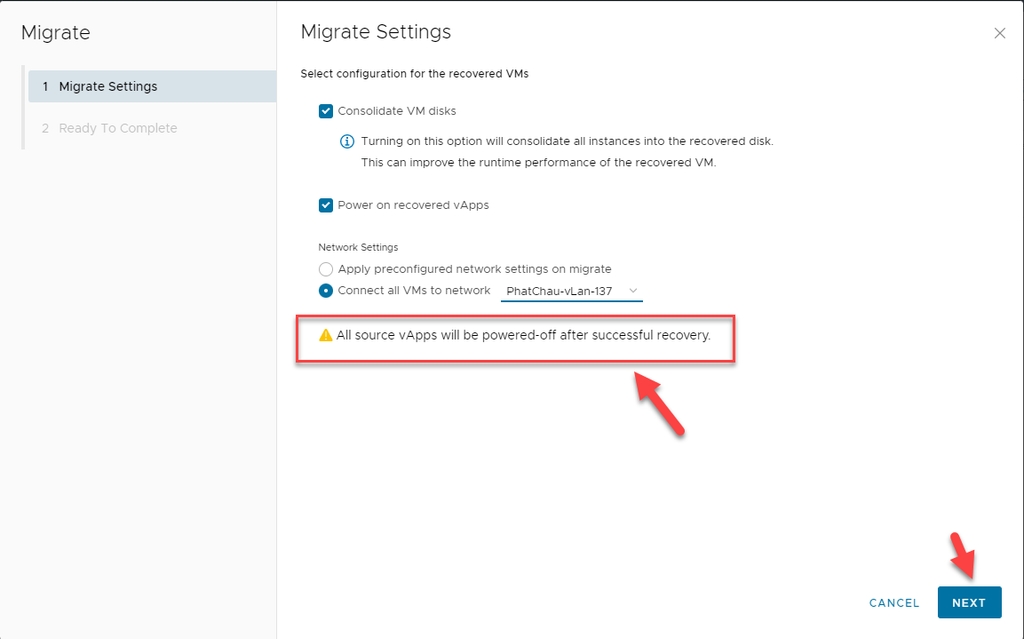

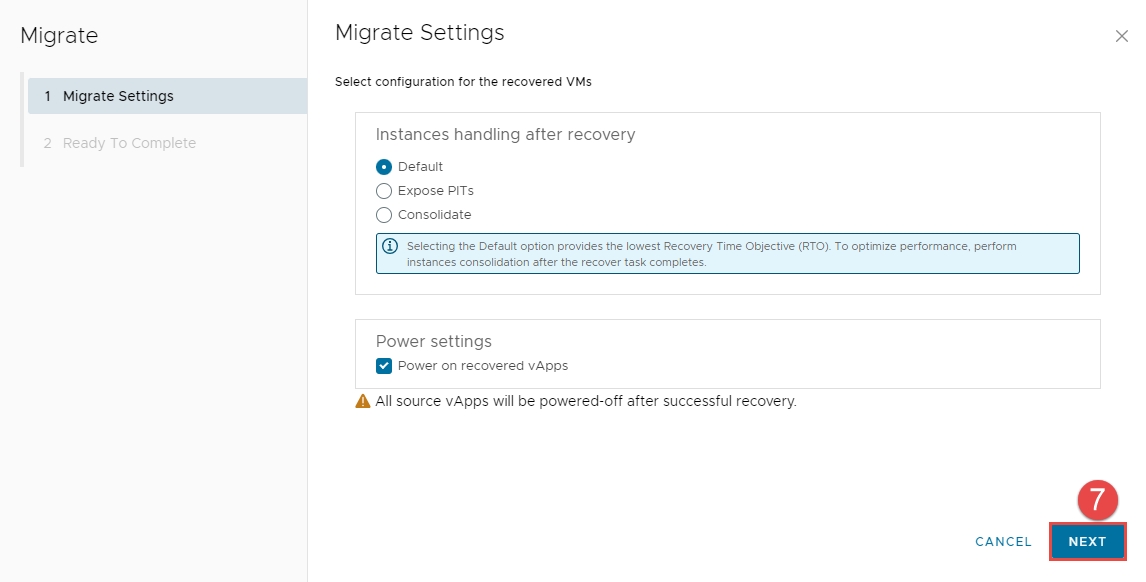

Bước 4: Cấu hình Migrate Settings. Giữ nguyên mặc định và nhấn NEXT.

Bước 5: Xem lại cấu hình Migration và nhấn FINISH.

Bước 6: Kết quả mong đợi:

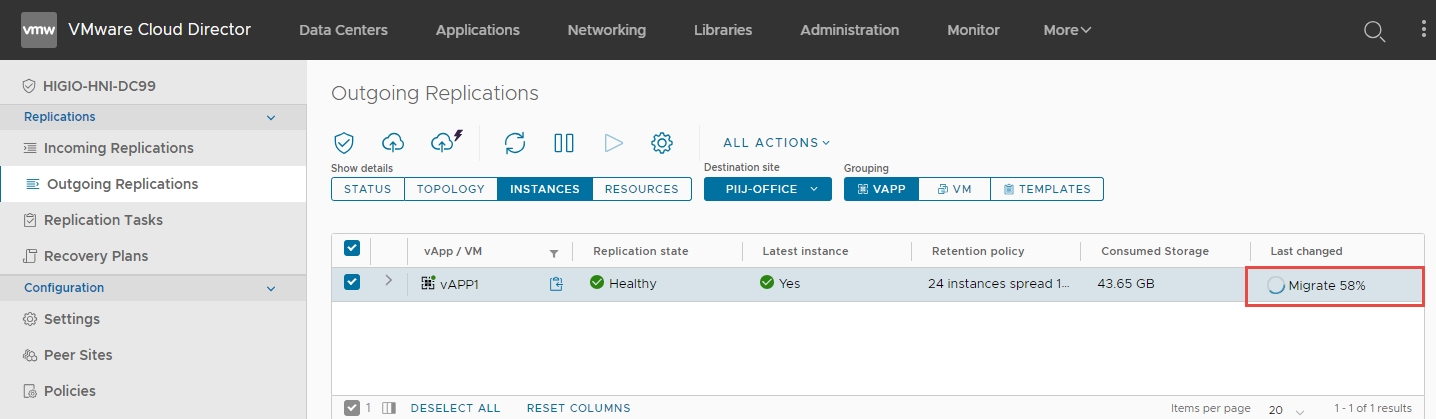

Quá trình di chuyển đang diễn ra.

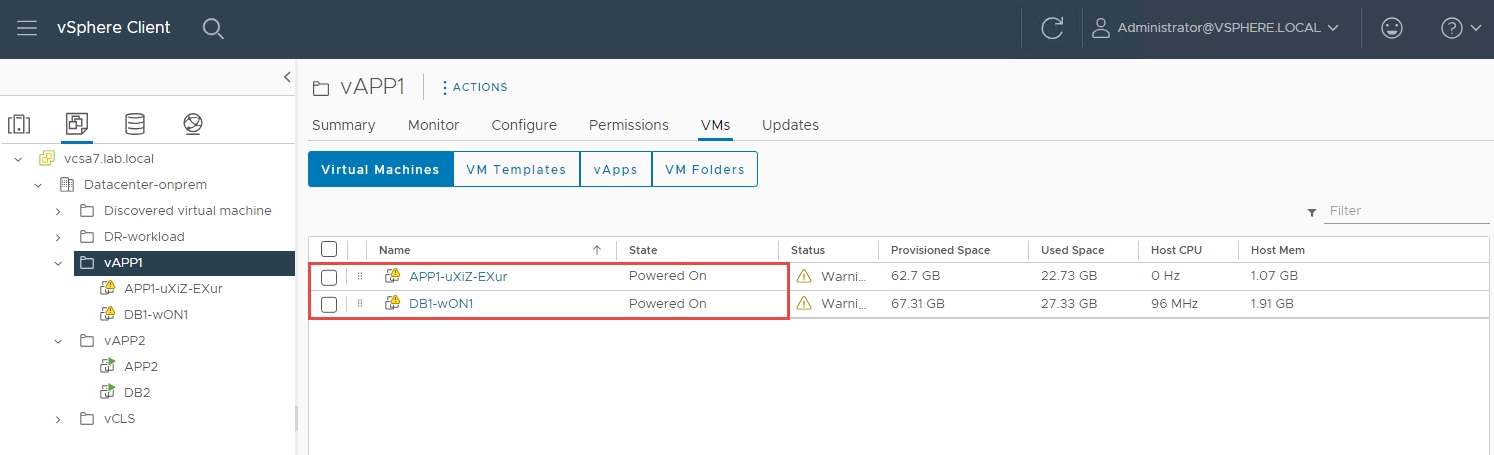

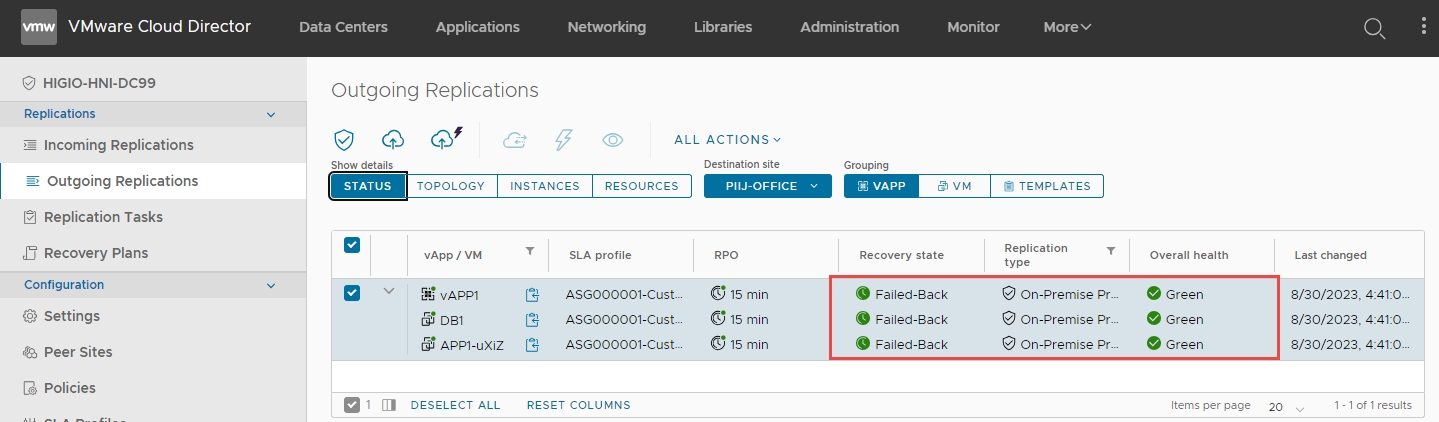

Di chuyển tới on-premises is Completed thành công. Đảm bảo rằng:

- Recovery state = Failed-Back

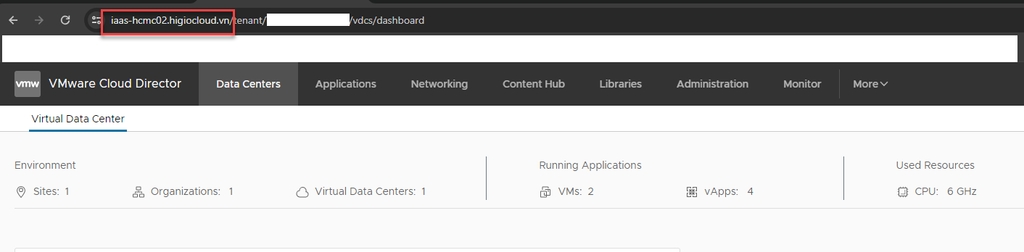

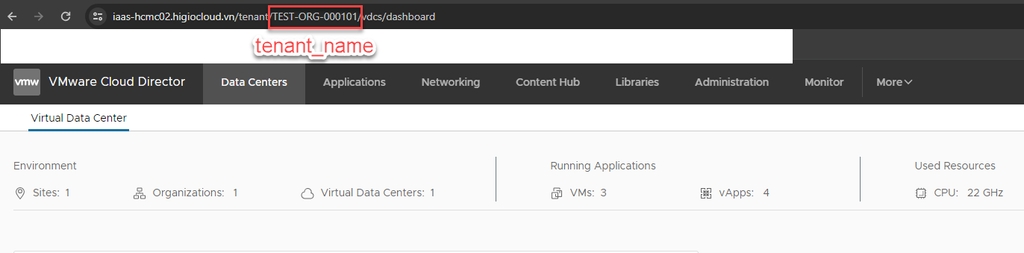

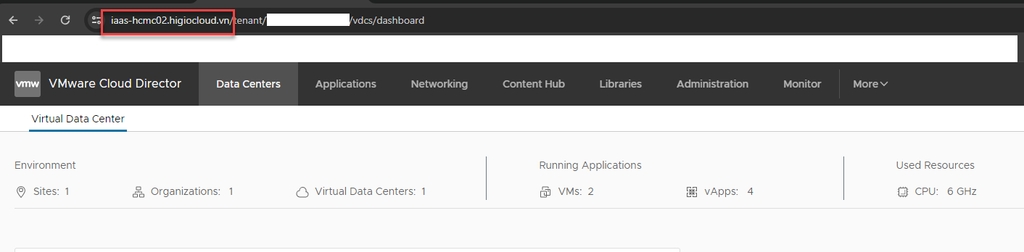

Bước 1: Chuẩn bị thông tin

Đăng nhập vào IAM portal -> vCD portal: thu thập thông tin

{{vcd_url}}

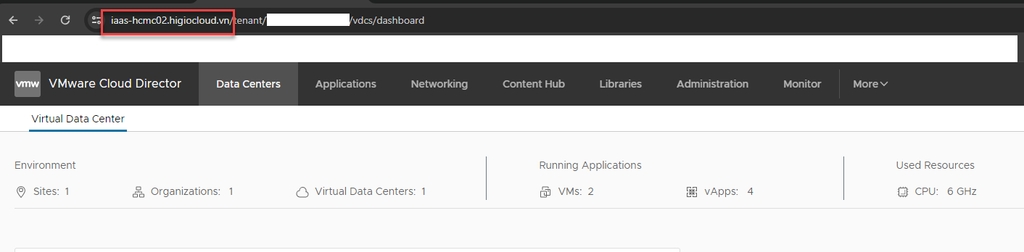

{{tenant_name}}

Ex: https://iaas-hcmc02.higiocloud.vn/tenant/”tenant_name”/vdcs/dashboard

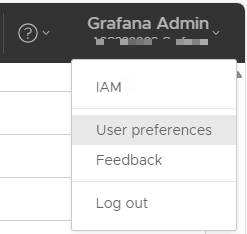

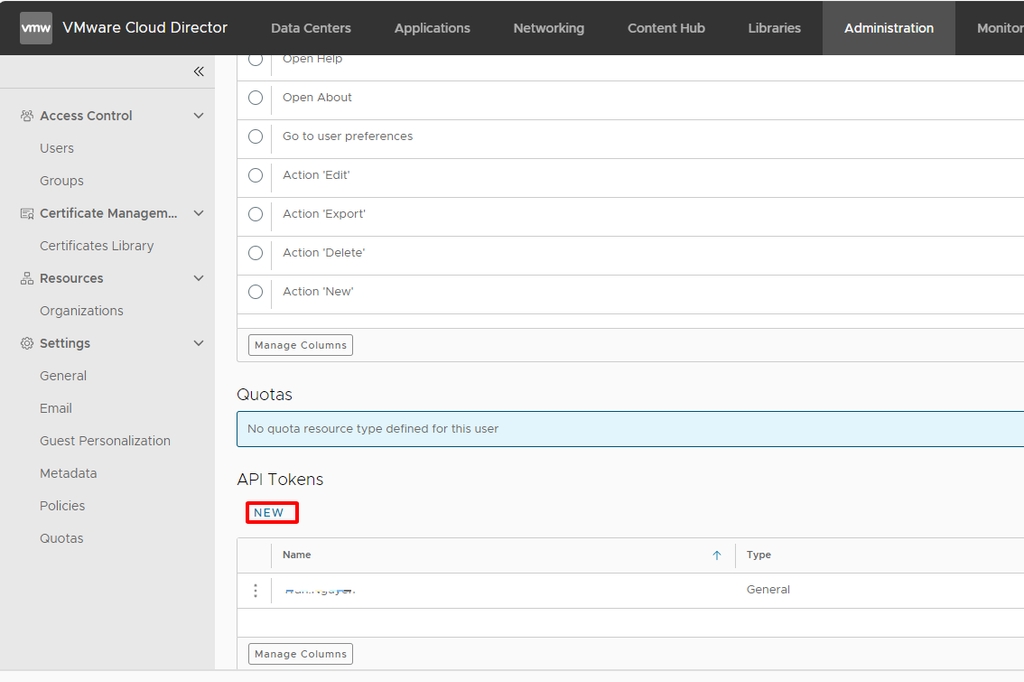

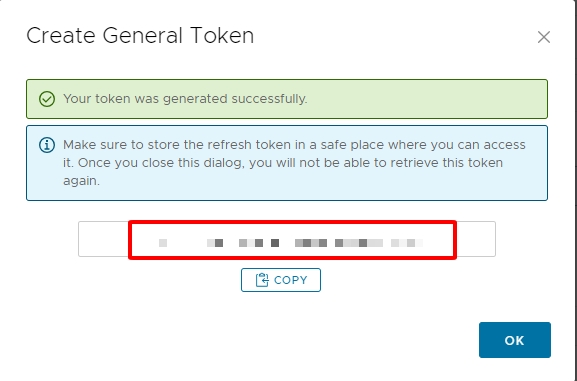

Bước 2: Tạo Token trên vCD portal

Đăng nhập vào IAM portal -> vCD portal -> User preferences

API tokens -> New

Sao chép token ({{api-token-generated}})

Bước 3: Tạo Bearer token

POST https://{{vcd_url}}/oauth/tenant/{{tenant_name}}/token

Authorization: No Auth

Headers:

- 'Accept: application/json'

- 'Content-Type: application/x-www-form-urlencoded'

Body:

raw: 'grant_type=refresh_token&refresh_token={{api-token-generated}}'

SEND request.

Response body: "access_token" (Bearer token)

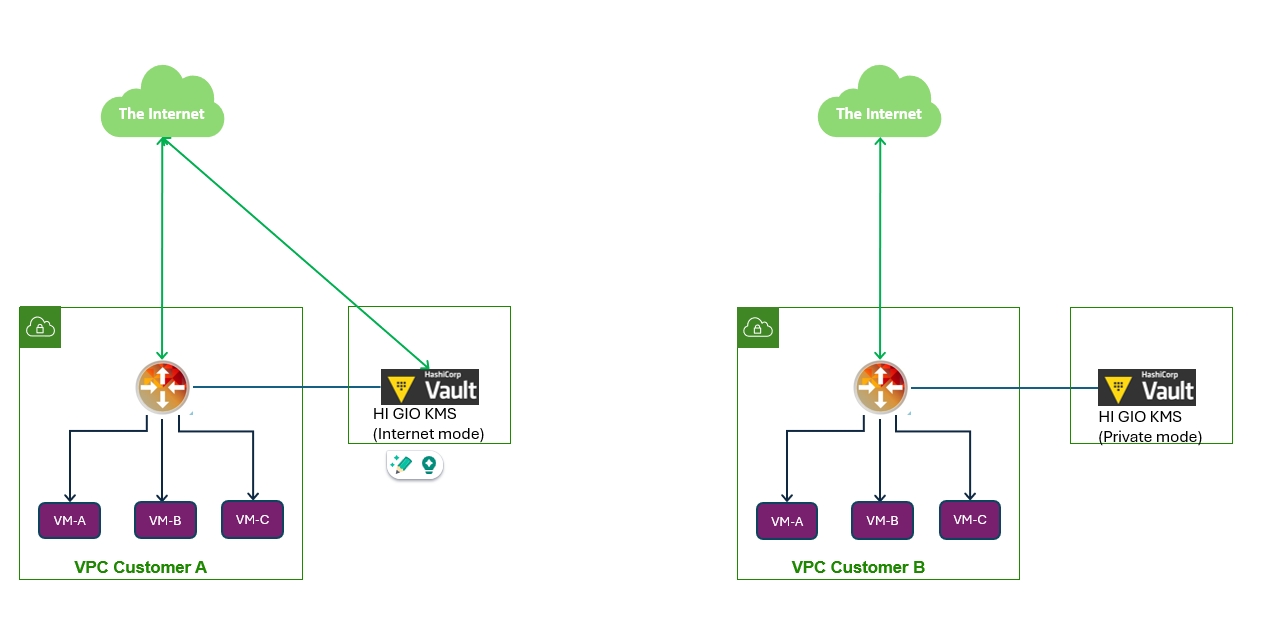

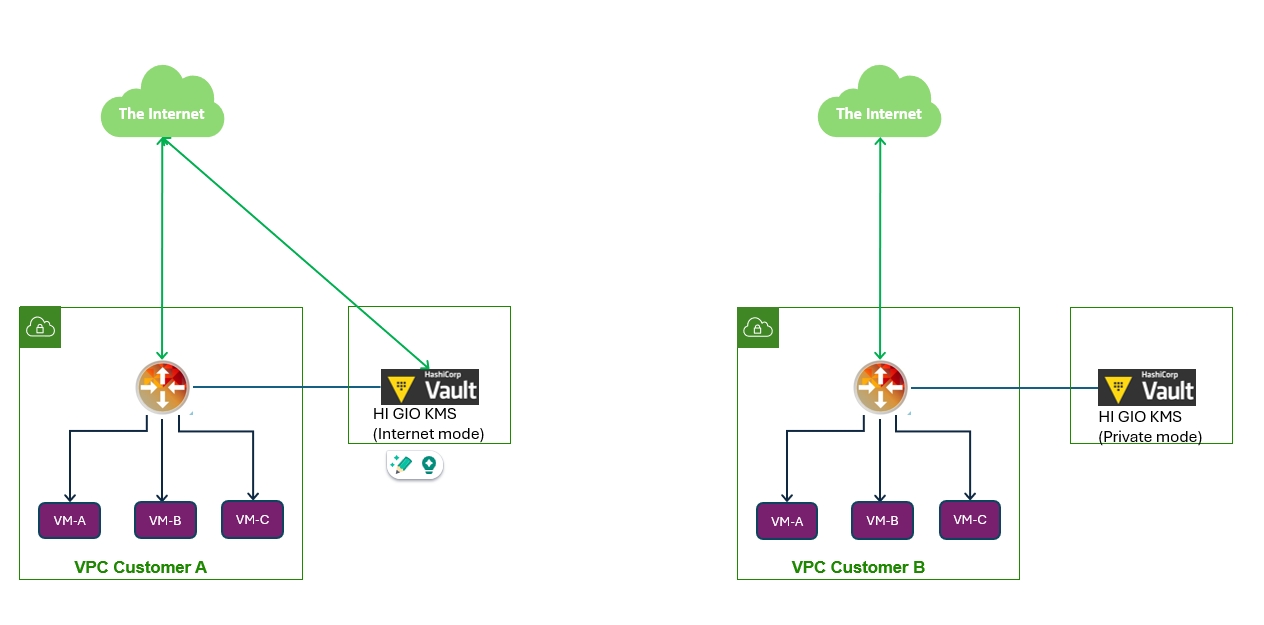

HI GIO KMS có hai mô hình triển khai:

Internet mode

Private mode (Chỉ có thể truy cập từ hệ thống VPC HI GIO của khách hàng)

Reference:

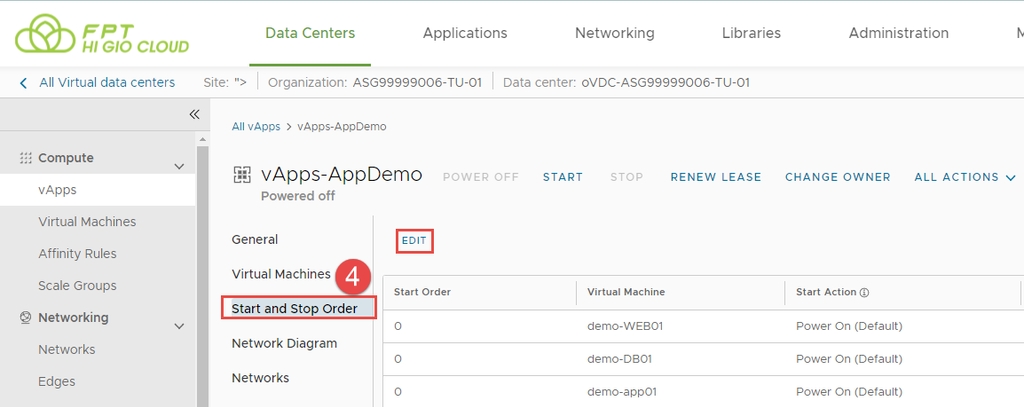

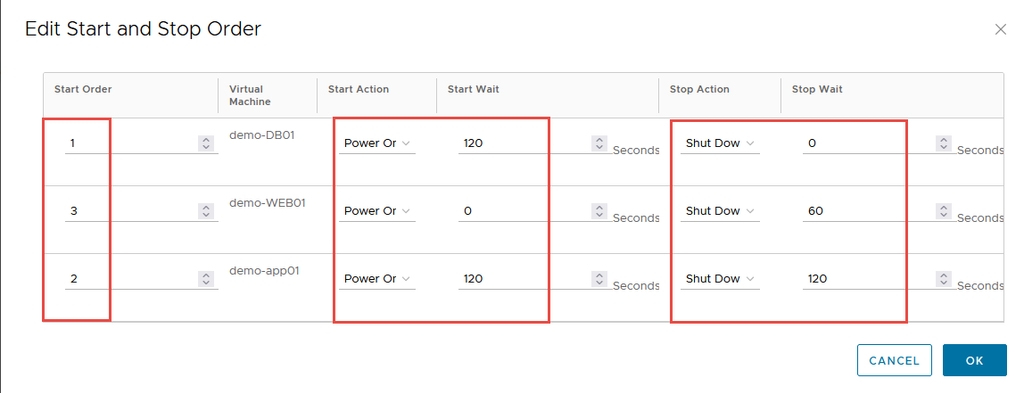

Chú ý: Đảm bảo rằng vApp đang tắt

Bước 1: Trên màn hình Virtual Data Center dashboard, nhấn vào thẻ của virtual data center mà bạn muốn khám phá, và từ bảng bên trái, chọn vApps.

Bước 2: Trong trang vApps, chọn card view.

Bước 3: Trên thẻ của vApp, nhấn Details.

Bước 4: Nhấn vào tab Start and Stop Order và chọn Edit.

Bước 5: Chỉnh sửa thuộc tính thứ tự khởi động và tắt máy của từng máy ảo và nhấn OK.

Start Order: Nhập thứ tự khởi động (0, 1, 2, 3 ...) cho từng máy ảo.

Start Action: Chọn Power On (mặc định) hoặc None.

Bước 1: Nhấp chuột phải vào file và chọn “Version” để kiểm tra file versioning.

Bước 2: Chọn “Version” mà bạn muốn tải xuống.

Bạn phải bật tính năng versioning cho Bucket chứa file để lưu các phiên bản file.

HI GIO cung cấp các kích thước và hệ điều hành mẫu máy ảo (VM).

Template của HI GIO là nơi tốt để bắt đầu khi bạn lần đầu tiên triển khai máy ảo vào HI GIO. Tuy nhiên, bạn có thể muốn tạo một template chứa các ứng dụng cụ thể mà bạn có thể sử dụng để triển khai máy ảo một cách nhanh chóng.

Giả sử máy ảo của bạn đã được cài đặt hệ điều hành và VMware tools và đã được cấu hình sẵn.

Yêu cầu: VMware Tools phải được cài đặt và máy ảo phải tắt nguồn.

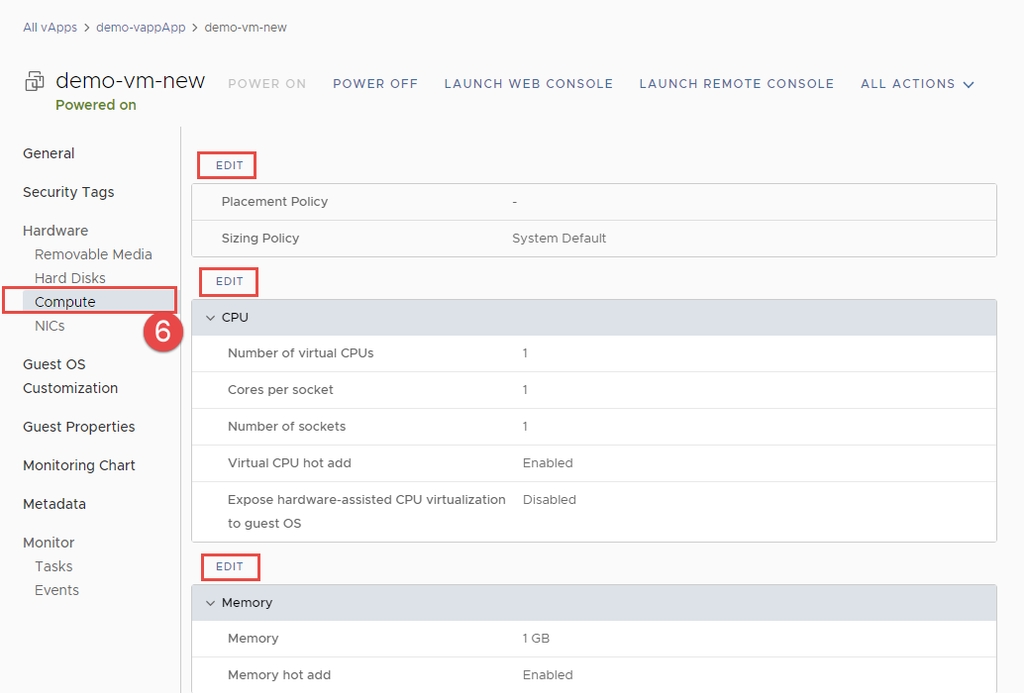

Bước 1: Trên màn hình bảng điều khiển Virtual Data Center, nhấp vào thẻ của Virtual Data Center mà bạn muốn khám phá, và từ bảng bên trái, chọn Virtual Machines.

Bước 2: Nhấp vào card view.

Bước 3: Trong thẻ của máy ảo mà bạn muốn bắt đầu, nhấp vào DETAILS.

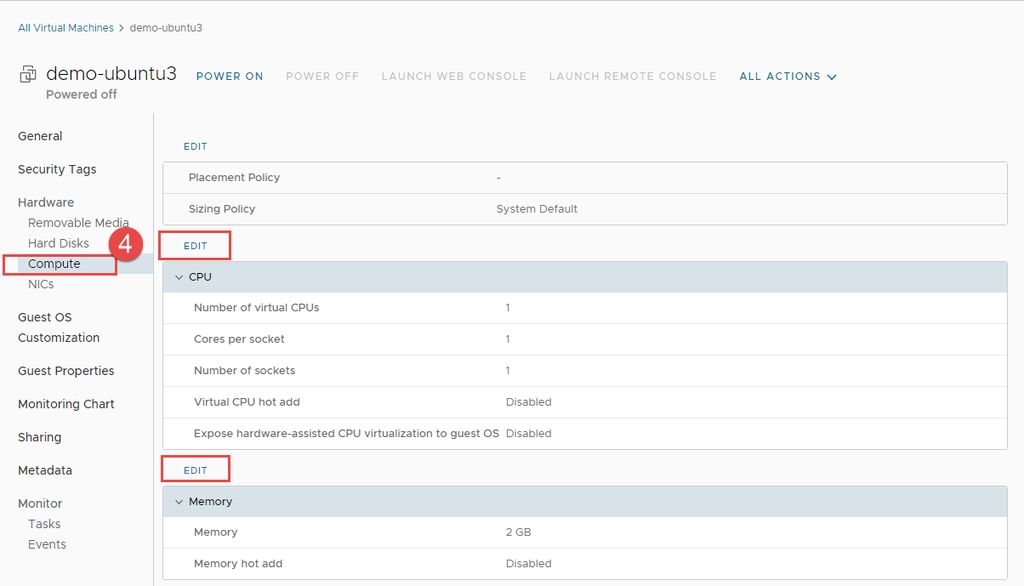

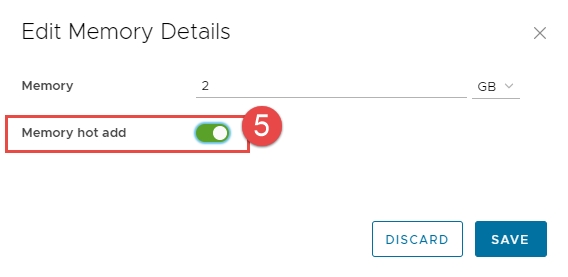

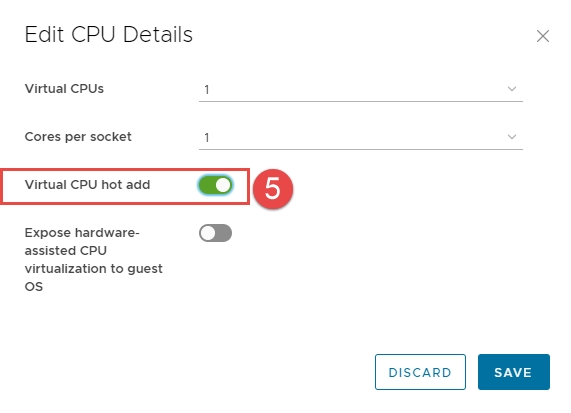

Bước 4: Để bật/tắt Hot-add cho CPU/memory, nhấp vào Compute > Edit (phần CPU hoặc memory).

Để đơn giản hóa việc tạo một máy ảo (VM), bạn có thể sử dụng template máy ảo dựng sẵn từ catalog.

Bước 1: Trên màn hình bảng điều khiển Virtual Data Center, nhấp vào thẻ của trung tâm dữ liệu ảo mà bạn muốn truy cập, và từ bảng bên trái, chọn Virtual Machines.

Bước 2: Chọn Card View hoặc Grid View để xem các máy ảo.

Bước 3: Nhấp vào New VM

Bước 4: Trong hộp thoại New VM, nhập Name, Computer Name, và Description cho máy ảo của bạn.

Attention:

Bước 5: Từ nút chọn Type, chọn From Template.

Bước 6: Chọn ô Power on nếu bạn muốn máy ảo được bật ngay sau khi tạo.

Bước 7: Trong phần Templates, chọn template bạn muốn sử dụng cho máy ảo của mình, tùy thuộc vào yêu cầu (loại hệ điều hành và kích thước máy ảo).

Bước 8: Chọn Storage Policy.

Bước 9: Chọn Network, Network adapter Type, và IP mode cho máy ảo.

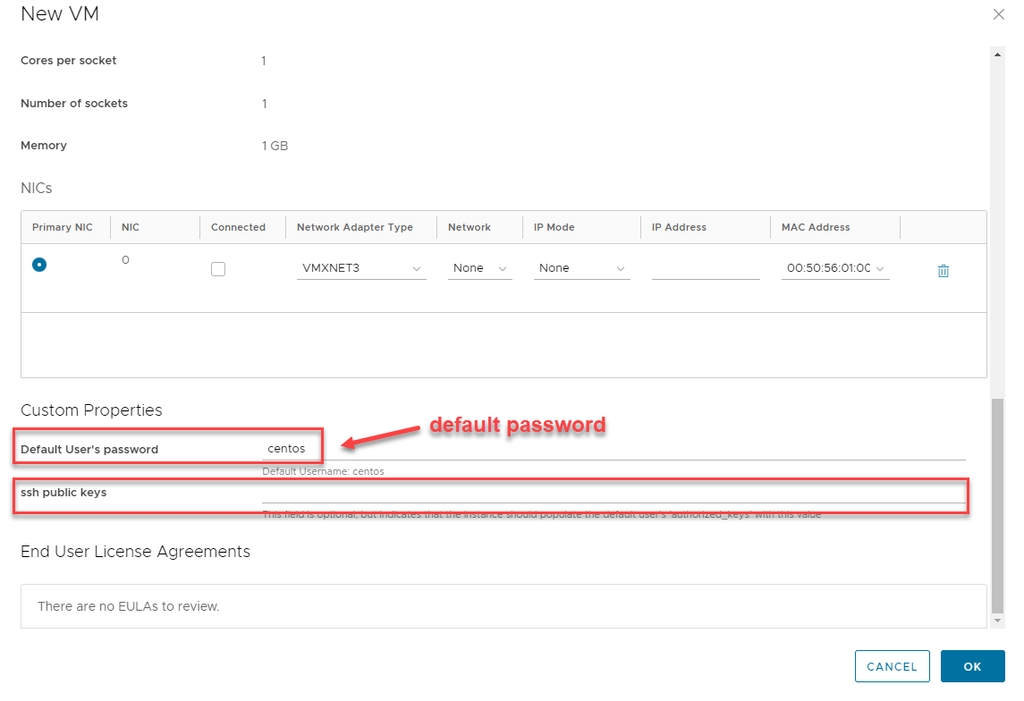

Lưu ý: Nếu sử dụng template Linux, bạn có thể thay đổi mật khẩu mặc định hoặc khóa SSH public (optional)

Bước 10: Nhấp OK để lưu cài đặt của máy ảo và bắt đầu quá trình tạo.

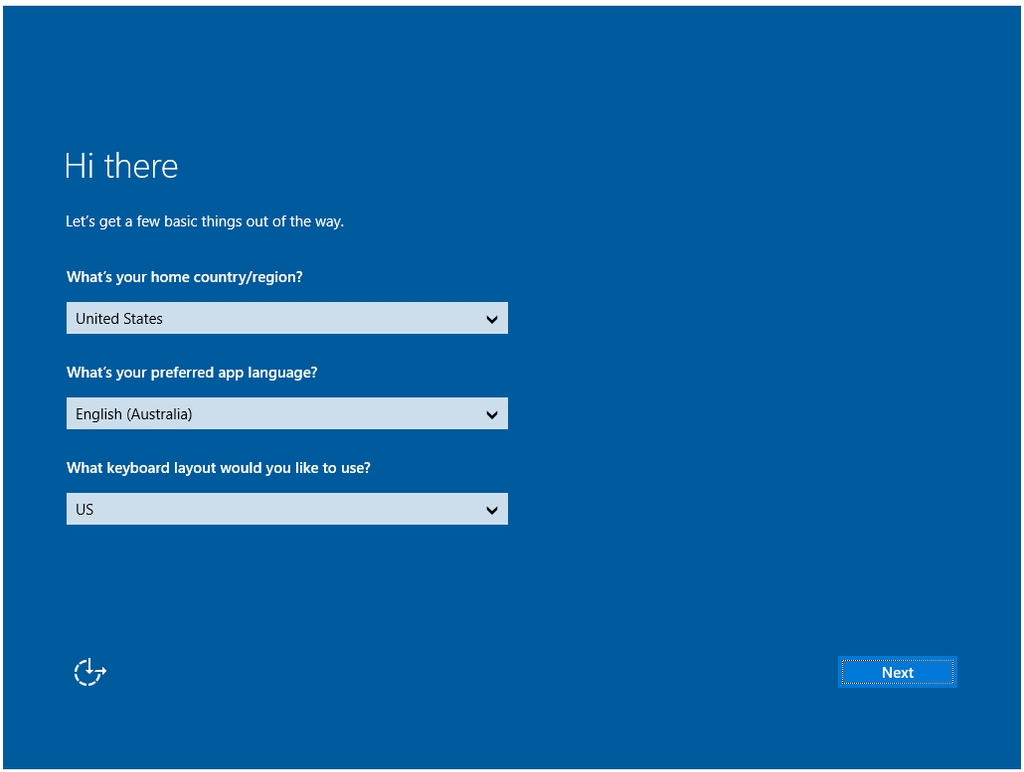

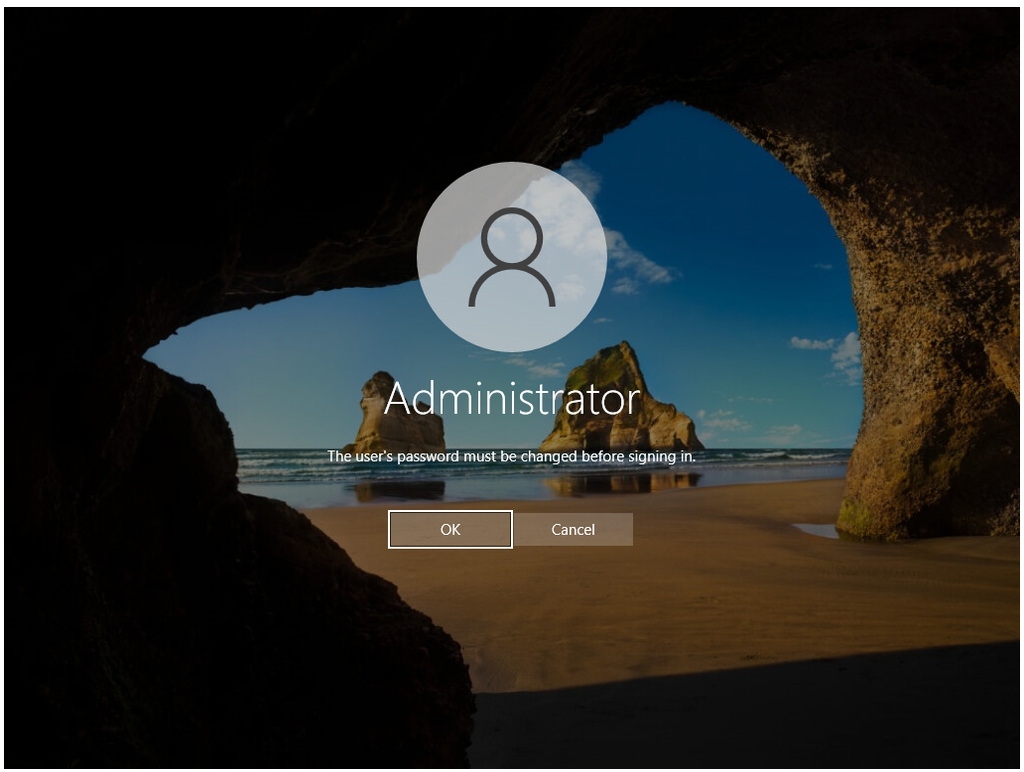

Attention:

Sau khi tạo xong bằng template Windows, bạn sẽ thấy màn hình này khi khởi động lần đầu.

Lưu ý: KHÔNG CAN THIỆP vào bất cứ lệnh gì. Hãy để quá trình hoàn tất tự động.

Trong tài liệu này, bạn sẽ tìm thấy thông tin chi tiết về cách chuẩn bị thông tin, lấy thông tin bộ nhớ của VM, và cấu hình lại bộ nhớ của VM.

Bước 1: Chuẩn bị thông tin

Đăng nhập vào IAM portal -> vCD portal: thu thập thông tin

{{vcd_url}}

- {{vm-uuid}}: Chọn VM -> xem vm uuid trên url

-{{Bearer Token}}: Vui lòng tham khảo tài liệu ""

Trong tài liệu này, bạn sẽ tìm thấy thông tin chi tiết về cách chuẩn bị thông tin, lấy thông tin mạng của VM và cấu hình lại mạng của VM.

Bước 1: Chuẩn bị thông tin

Đăng nhập vào IAM portal -> vCD portal: thu thập thông tin

{{vcd_url}}

{{vm-uuid}}: chọn VM -> kiểm tra vm uuid trên URL

{{network_name}}: Chọn Networking -> Networks -> Sao chép tên mạng

{{Bearer Token}}: Vui lòng tham khảo tài liệu “API token login”

Bước 2: Lấy thông tin mạng của VM

GET https://{{vcd_url}}/api/vApp/{{vm-uuid}}/virtualHardwareSection/networkCards

Authorization: {{Bearer Token}}

Headers:

Bước 3: Cấu hình lại mạng của VM

PUT https//{{vcd_url}}/api/vApp/{{vm-uuid}}/virtualHardwareSection/networkCards

Authorization: {{Bearer Token }}

Headers:

Bước 4: Xác minh

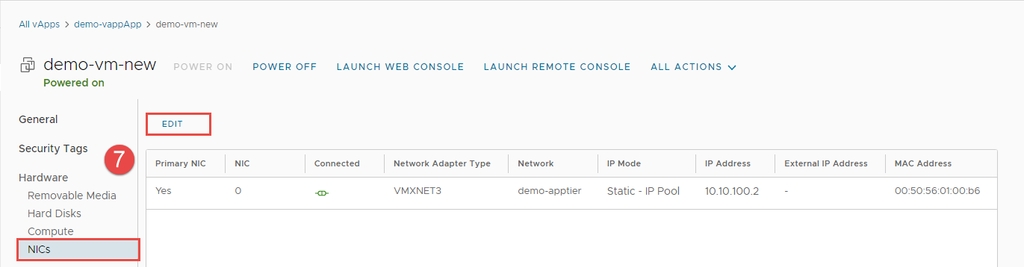

Lấy thông tin mạng của VM

GET https://{{vcd_url}}/api/vApp/{{vm-uuid}}/virtualHardwareSection/networkCards

Kiểm tra trên vCD portal:

Login IAM -> vCD portal-> select VM-> NICs

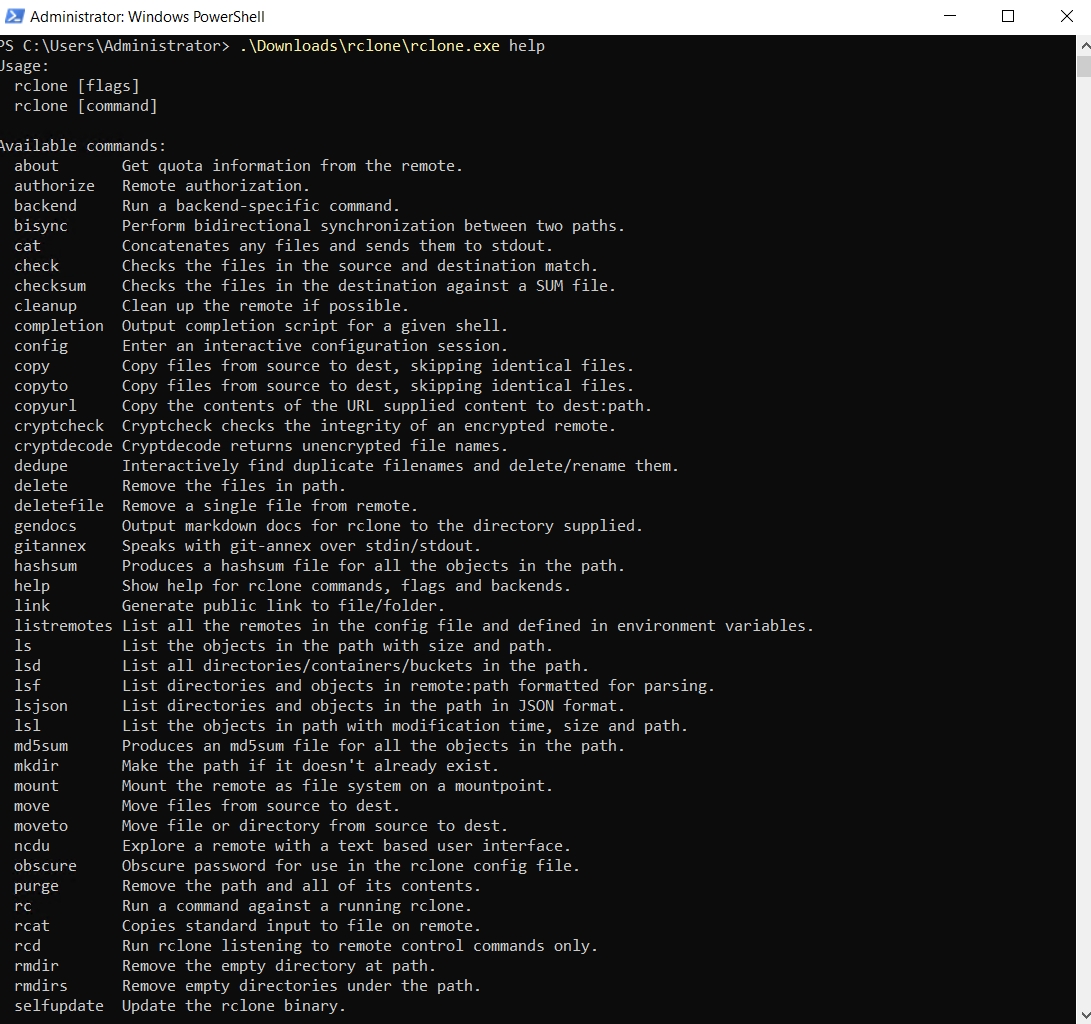

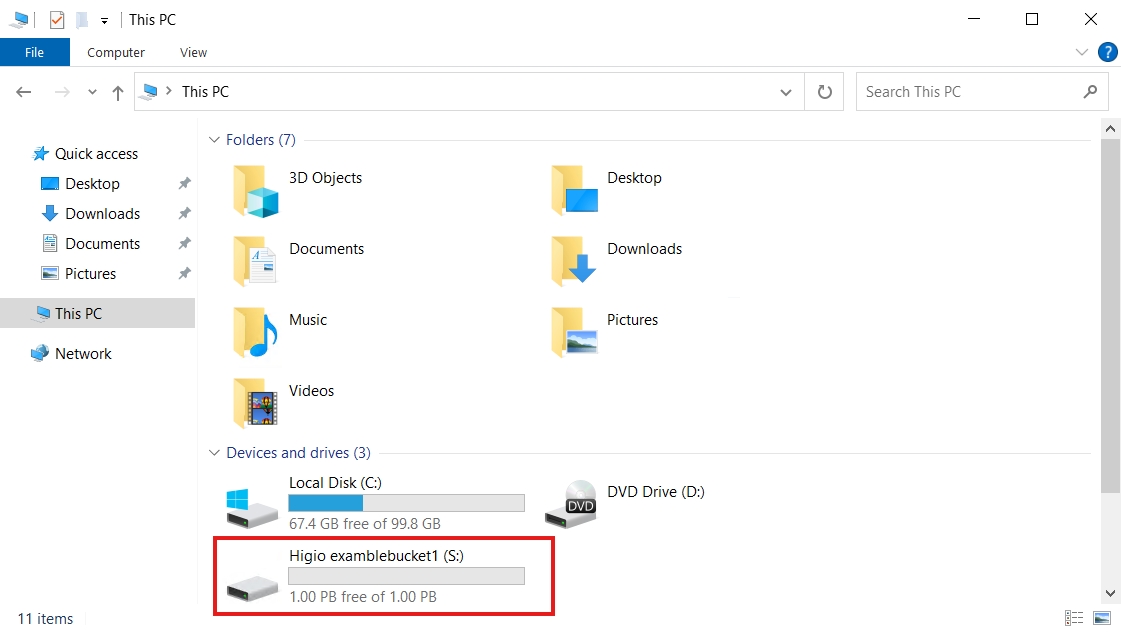

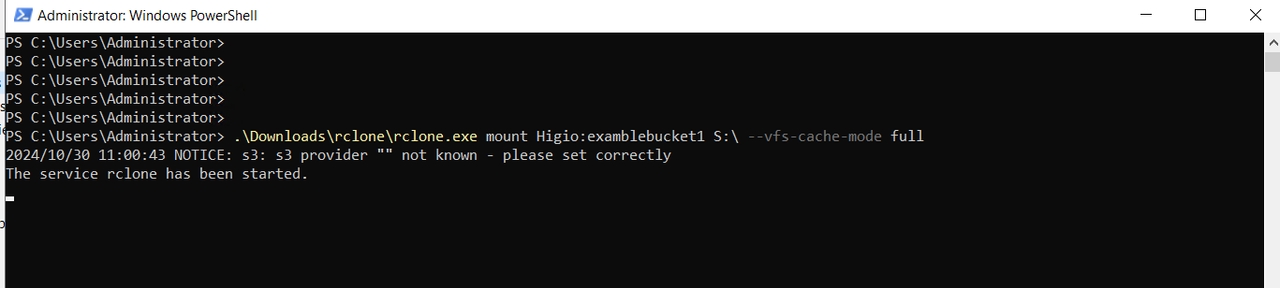

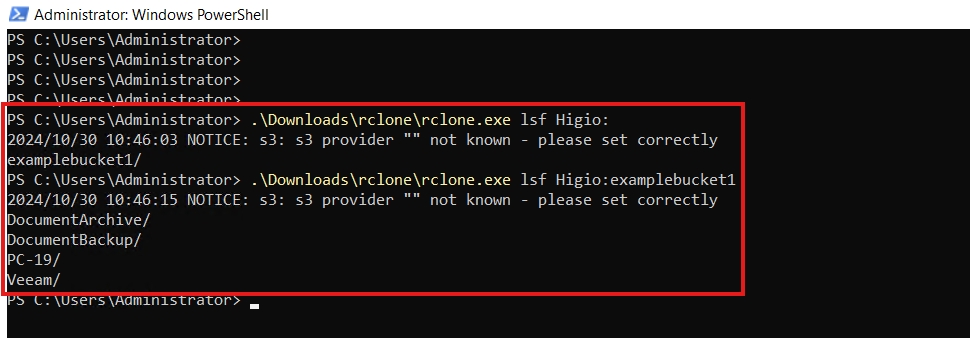

Việc mount một bucket vào ổ đĩa cục bộ giúp tạo ra một ổ đĩa ảo trên máy tính, cho phép người dùng quản lý dữ liệu lưu trữ đám mây một cách dễ dàng mà không cần sử dụng công cụ bổ sung hay truy cập cổng quản lý (portal)..

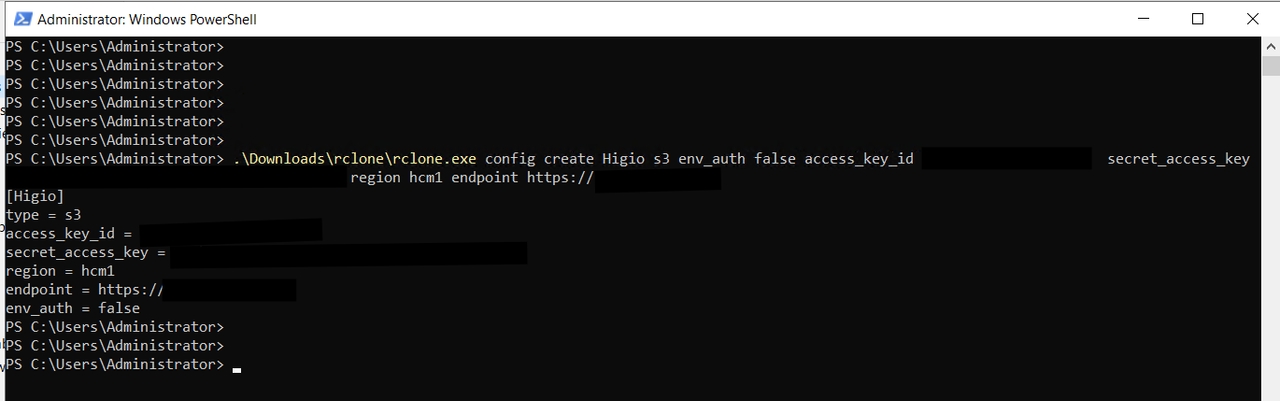

Bước 1: Tải công cụ RClone tại và giải nén file sau khi tải về.

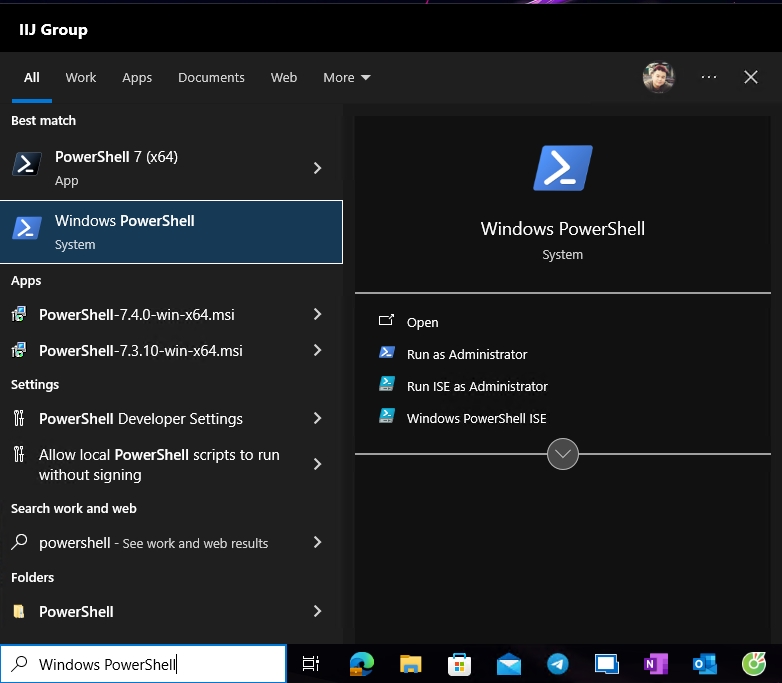

Bước 2: Chạy công cụ RClone bằng Windows PowerShell.

Ví dụ: Đường dẫn thư mục chứa công cụ RClone là “.\Downloads\rclone\”.

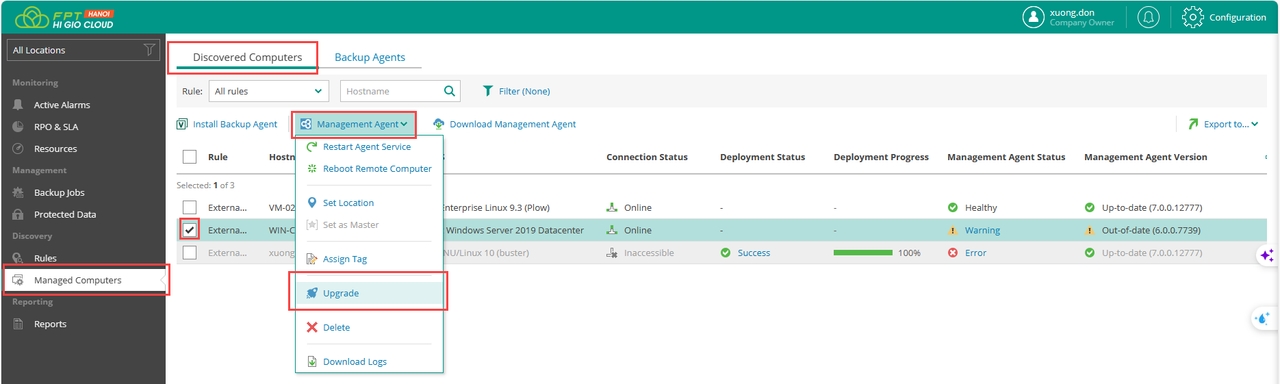

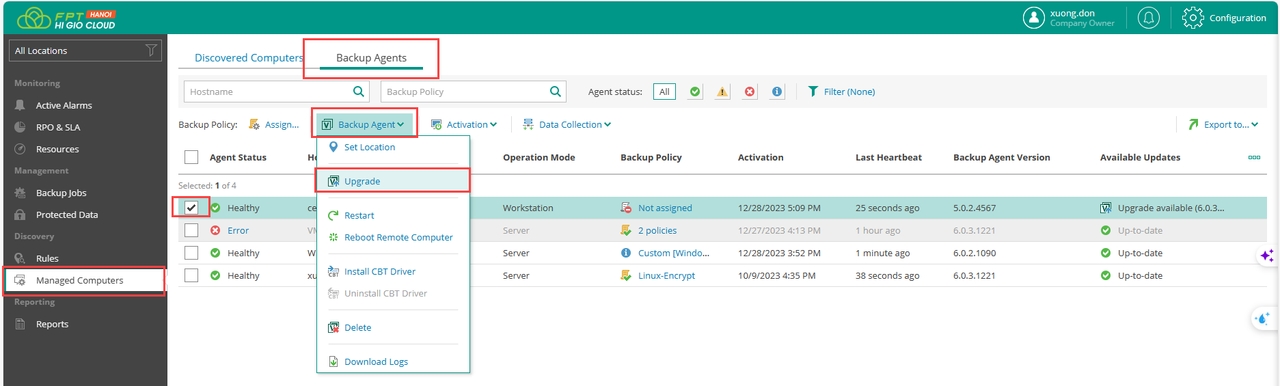

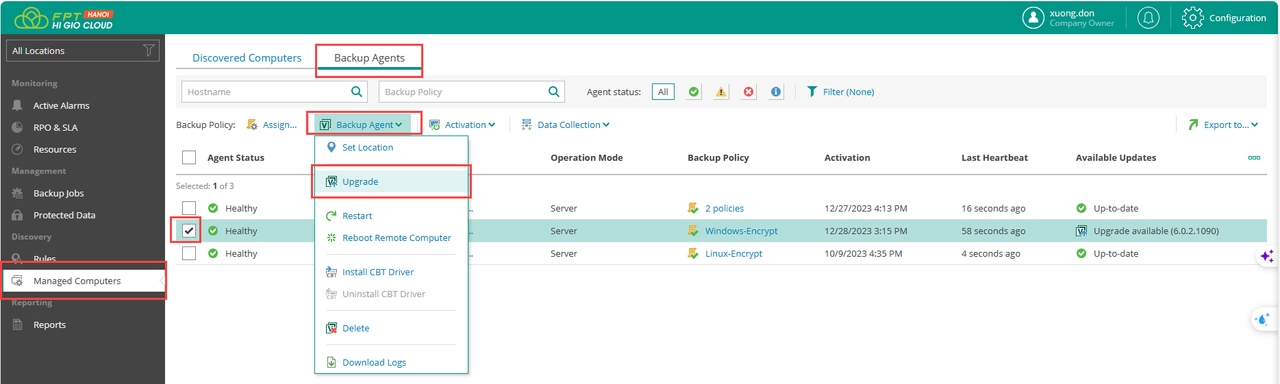

Đây là tài liệu hướng dẫn cách:

Cập nhật Veeam Service Provider Console Management Agent cho Linux từ phiên bản v.6 lên v7 và Veeam Backup Agent cho Linux từ v.5 lên v.6.

Cập nhật Veeam Service Provider Console Management Agent cho Windows từ phiên bản v.6 lên v7 và Veeam Backup Agent cho Windows từ v.5 lên v.6.

Cập nhật Veeam Service Provider Console Management Agent cho Windows từ v.6 lên v.7 và Veeam Backup Agent cho Windows từ v.5 lên v.6

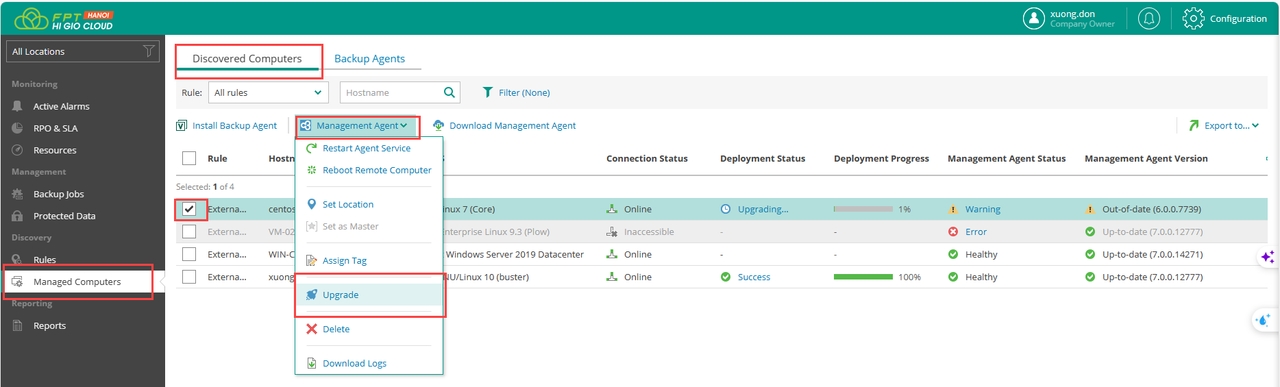

Bước 1: Cập nhật Veeam MGMT Agent cho Windows

Management Agent for Windows sẽ tự động cập nhật lên v7 – nếu không, chúng ta có thể thực hiện điều này trong UI.

Đăng nhập vào Web UI > Managed Computers > Discovered Computers

Cập nhật Veeam Service Provider Console Management Agent cho Linux từ v.6 lên v.7 và Veeam Backup Agent cho Linux từ v.5 lên v.6

Bước 1: Cập nhật Veeam MGMT Agent cho Window

Management Agent for Windows sẽ tự động cập nhật lên v7 – nếu không, chúng ta có thể thực hiện điều này trong UI.

Đăng nhập vào Web UI > Managed Computers > Discovered Computers

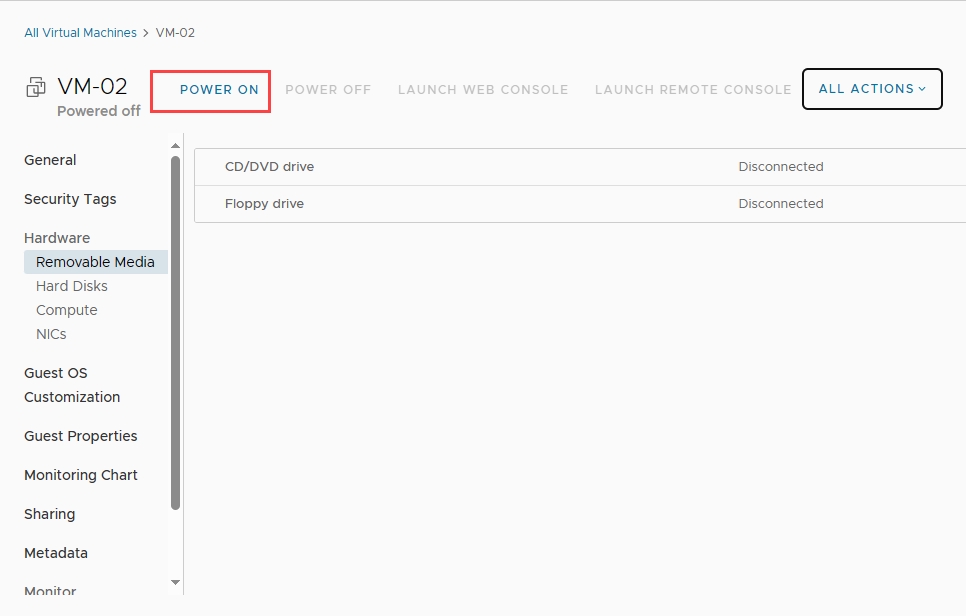

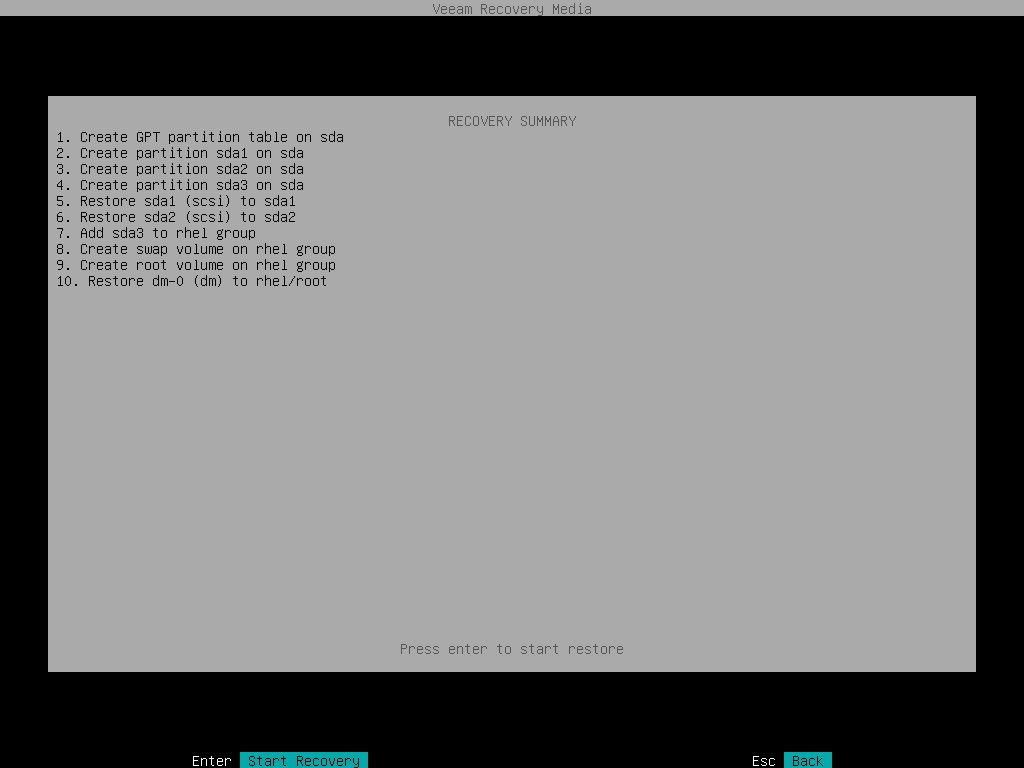

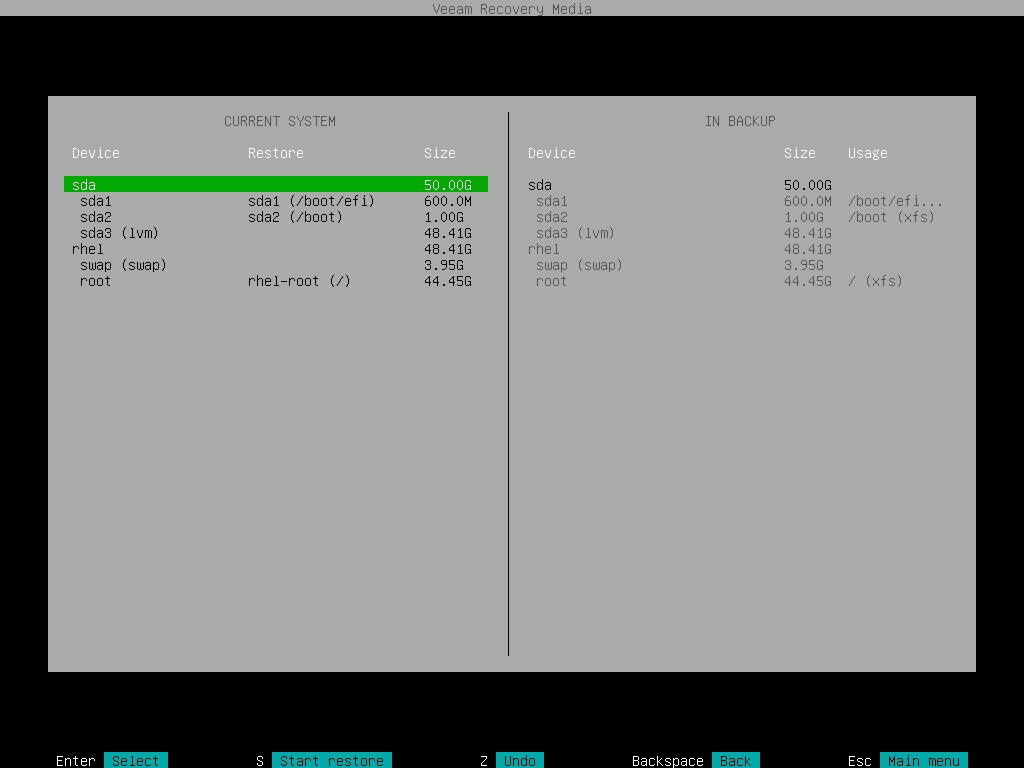

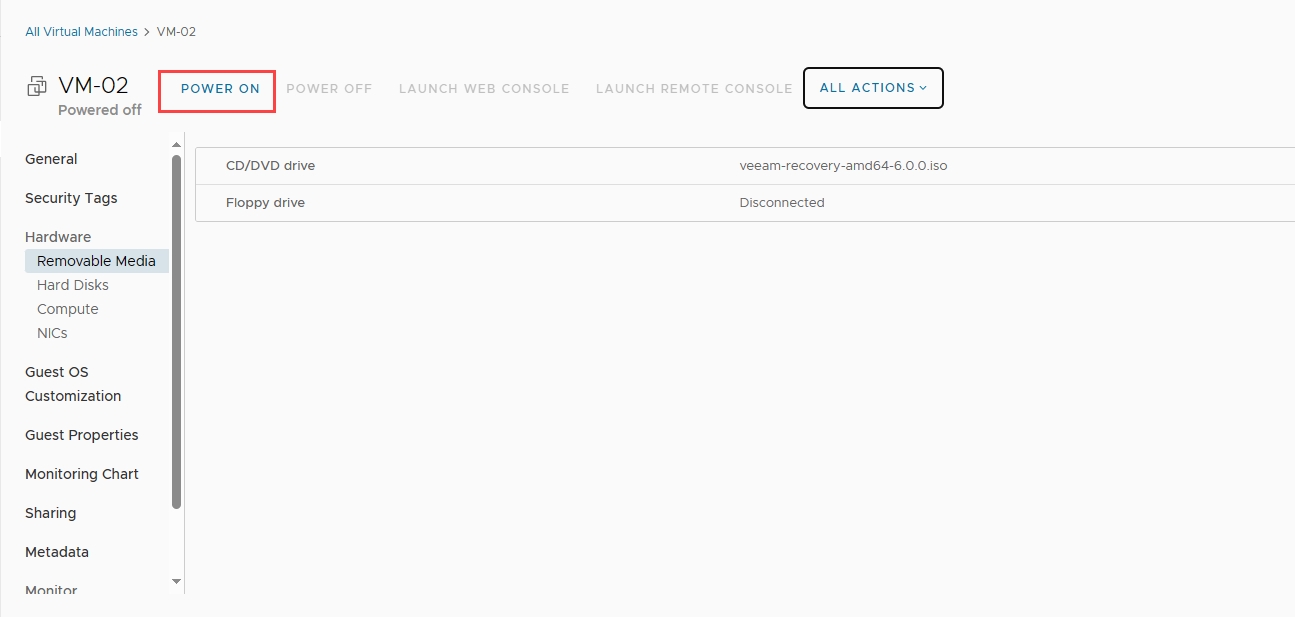

Tài liệu này hướng dẫn cách khôi phục một Windows VM bằng Veeam Recovery Media.

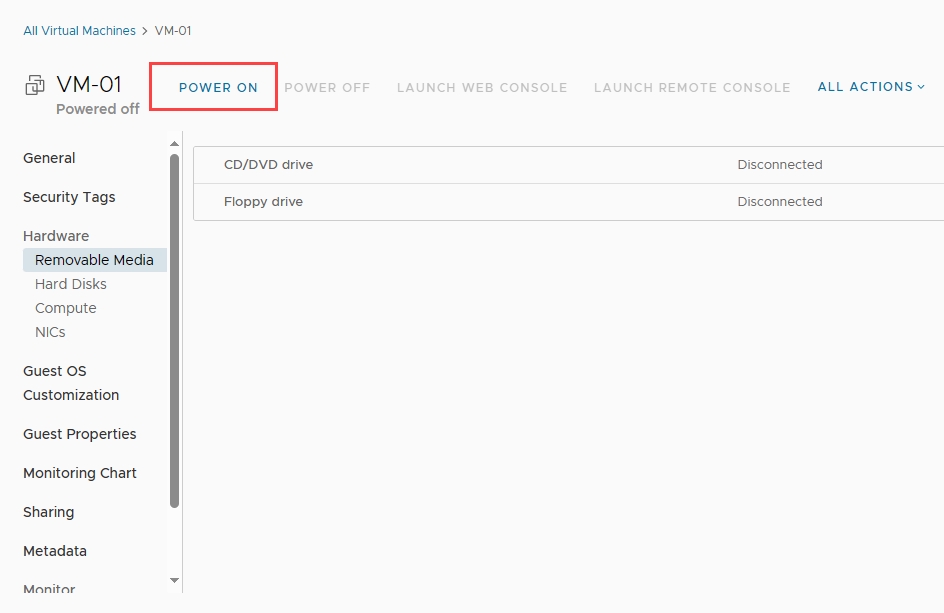

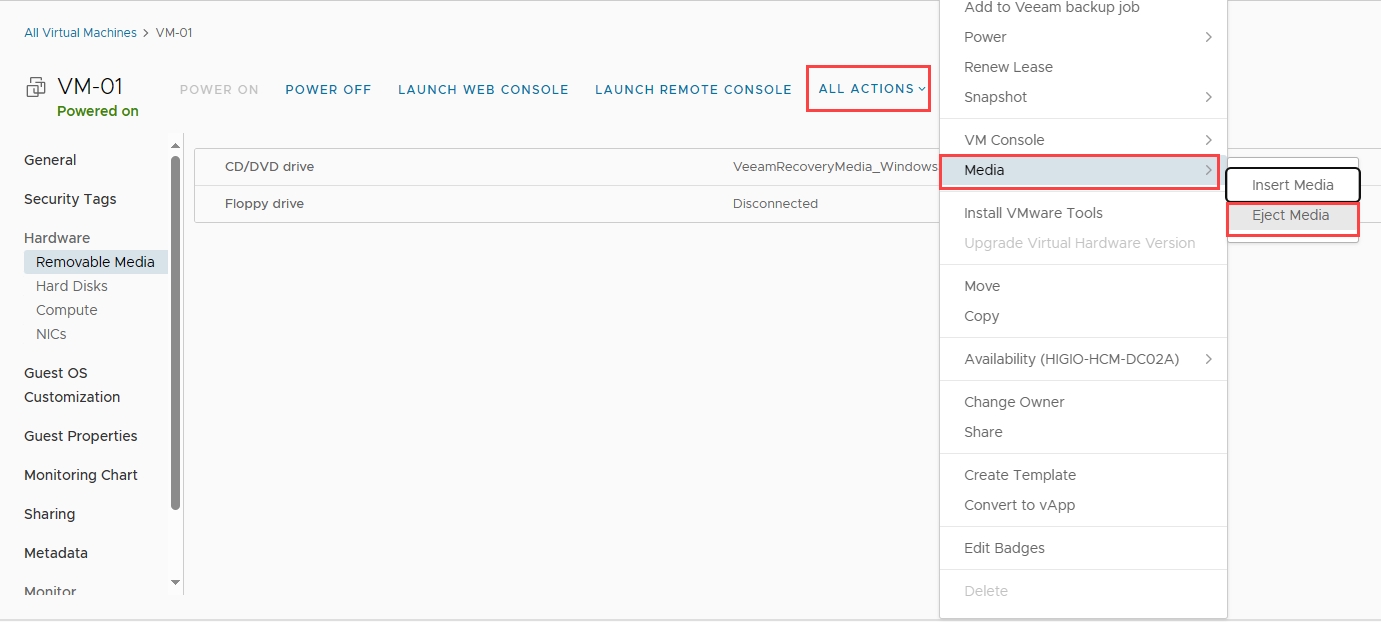

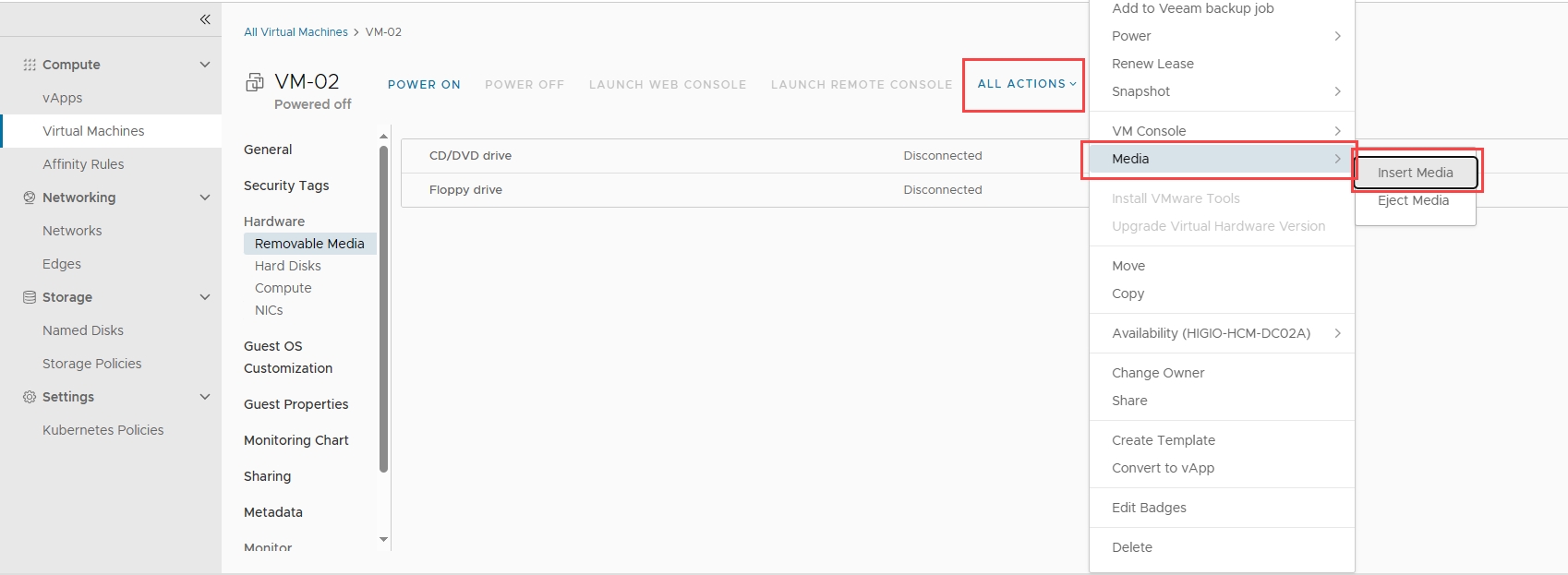

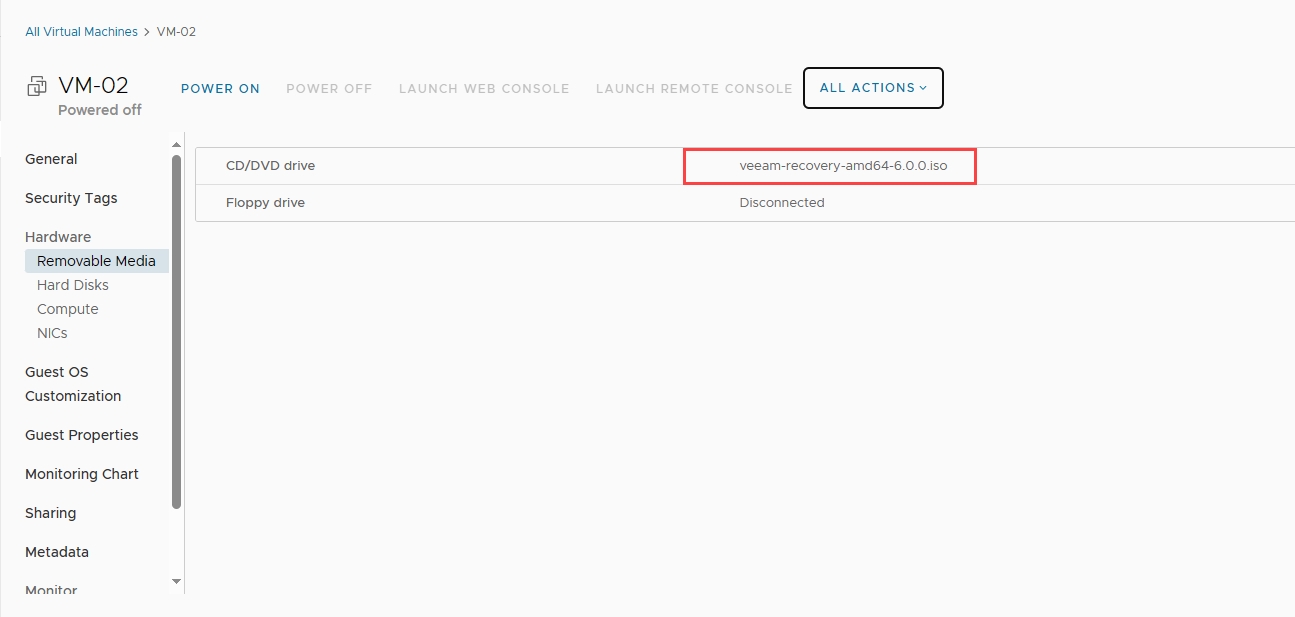

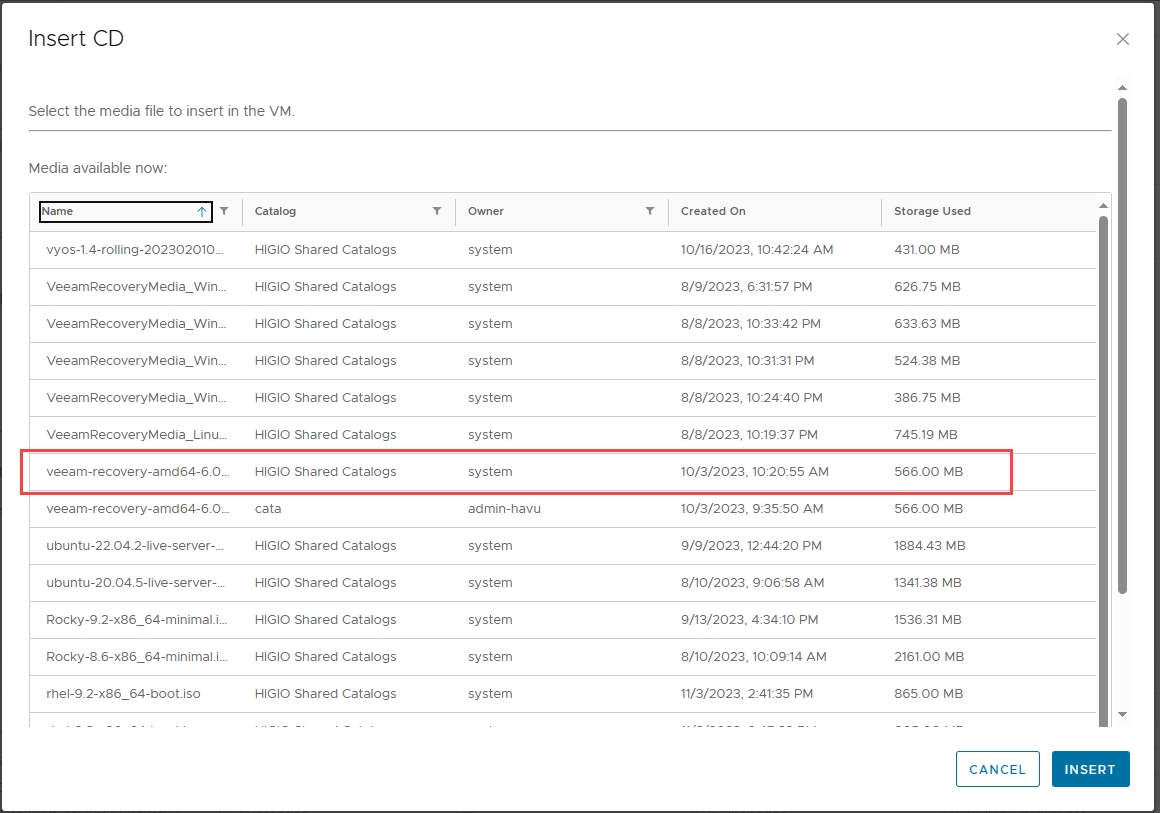

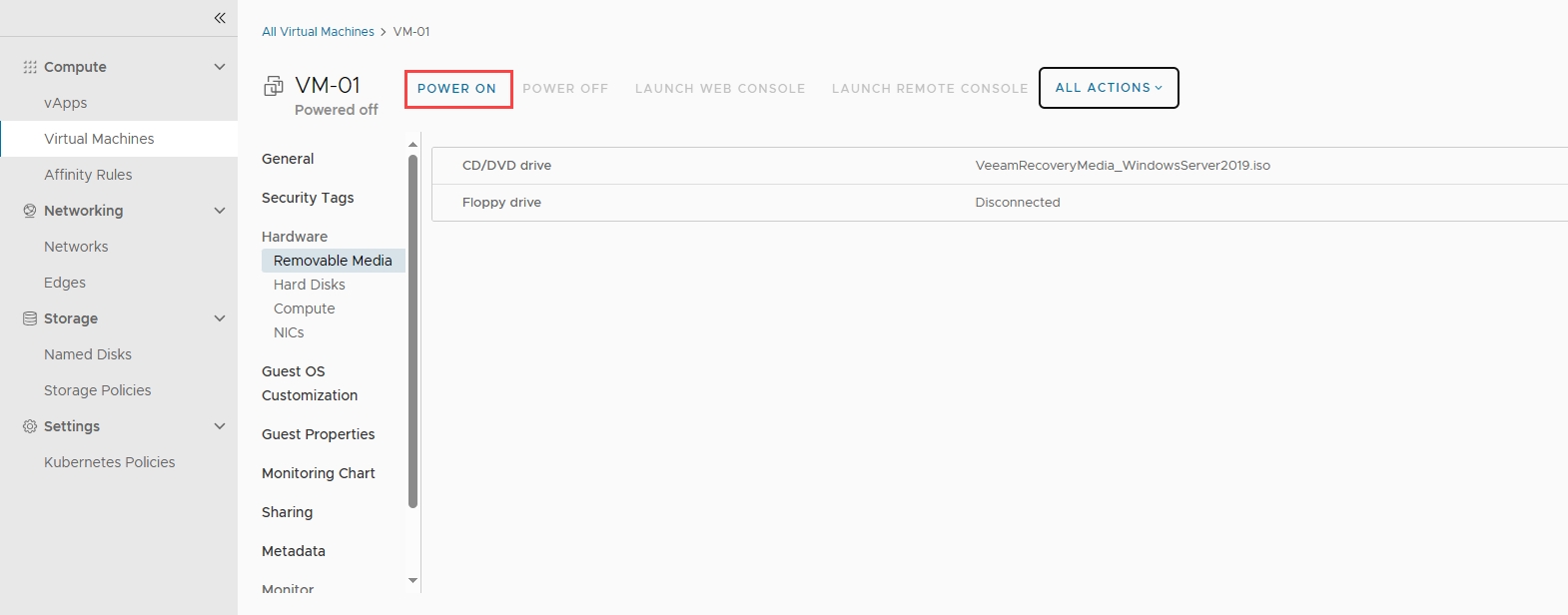

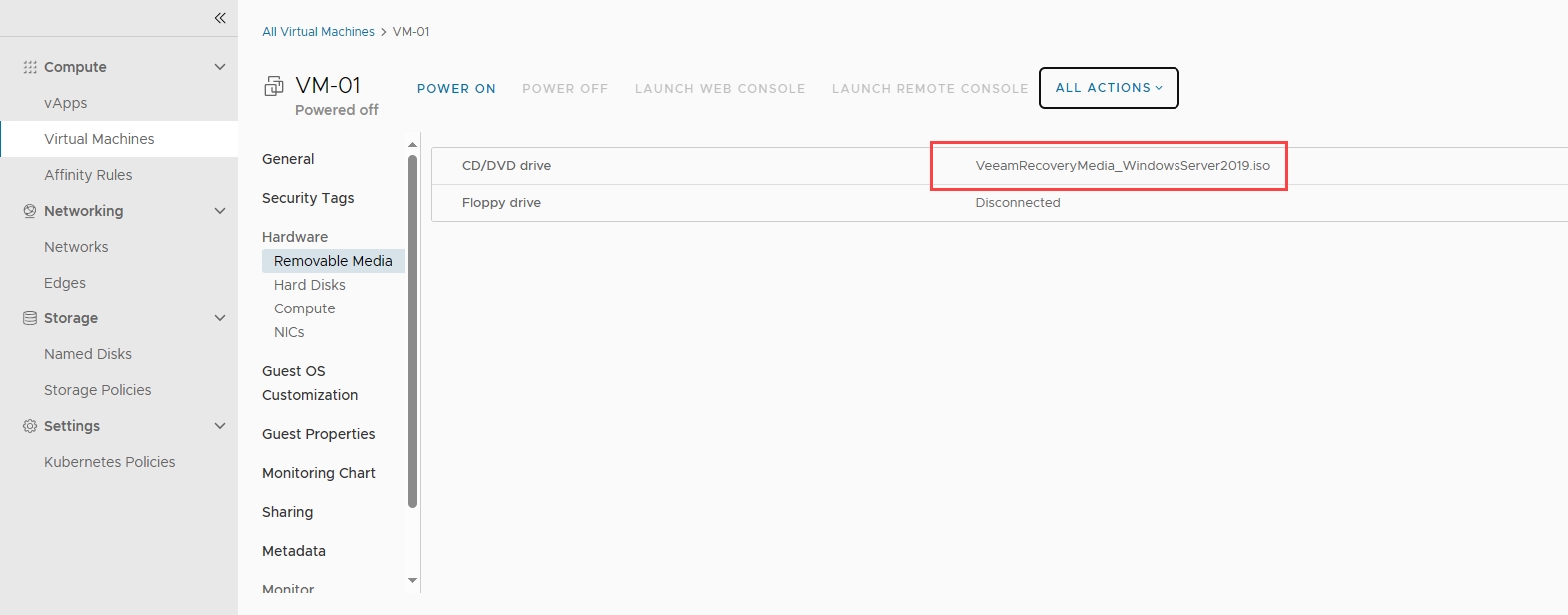

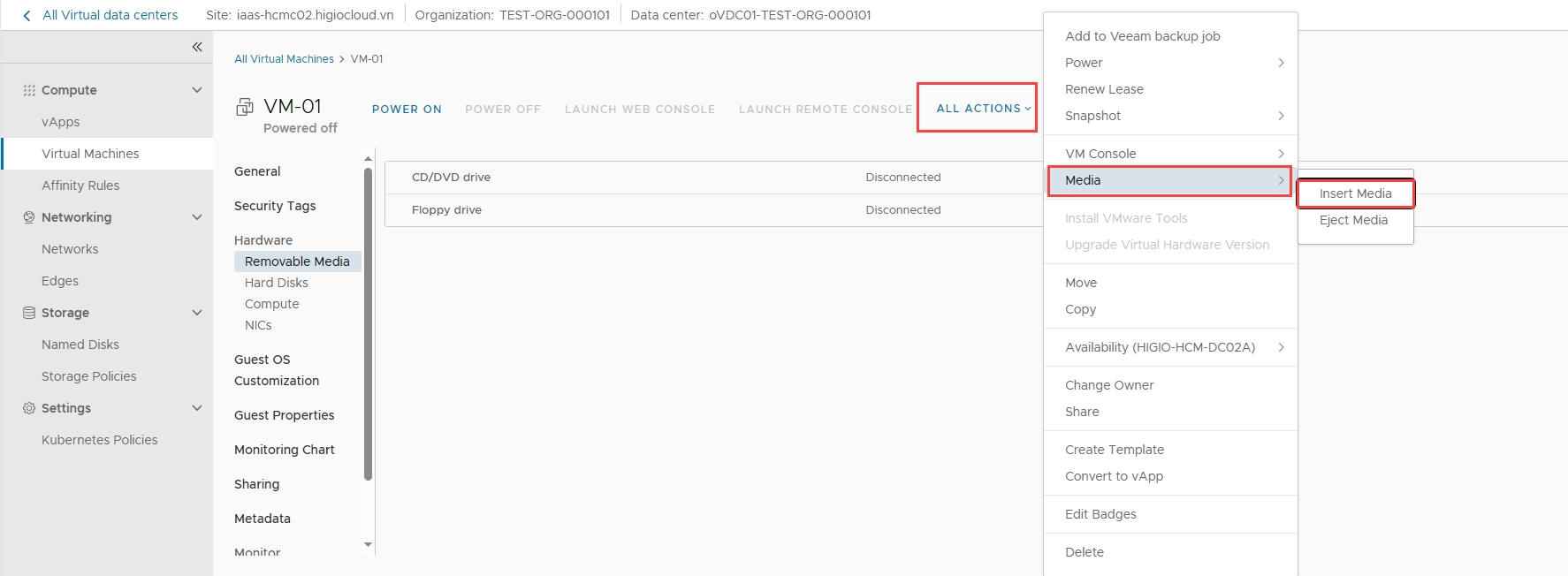

Bước 1: Gắn Veeam Recovery Media vào VM

Từ VM, chọn ALL ACTION > Media > Insert Media

Chọn Veeam Recovery Media (tương ứng với hệ điều hành của bạn) → Insert.

Khởi động VM (POWER ON VM) và chờ để Veeam Recovery Media khởi động.

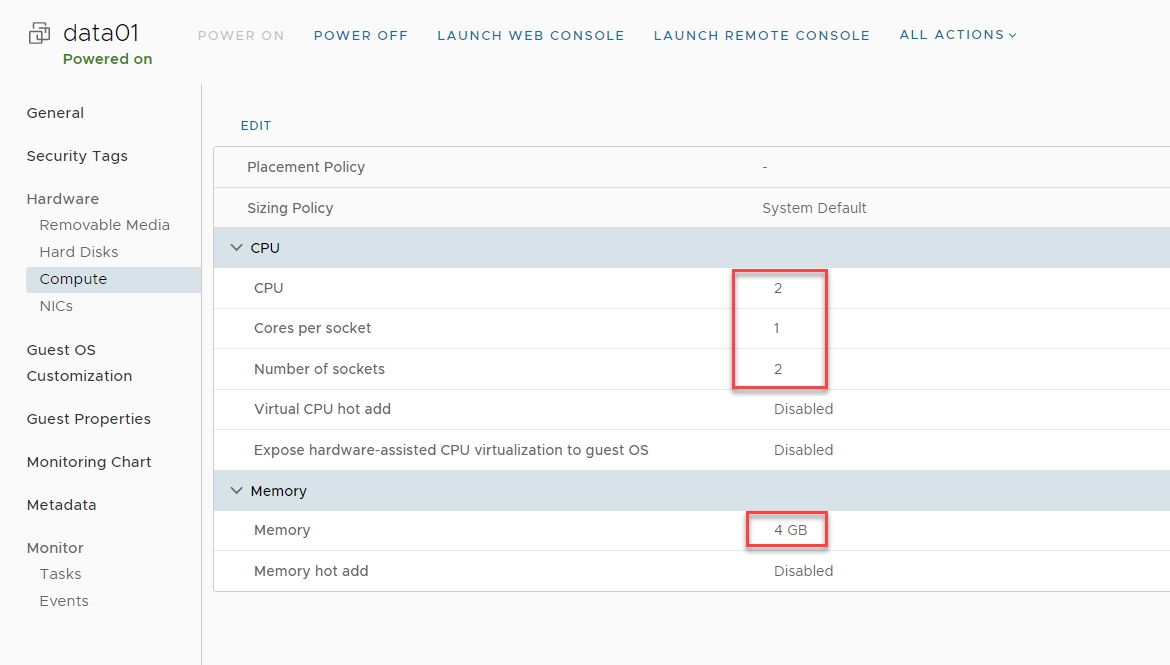

Trong tài liệu này, bạn sẽ tìm thấy thông tin chi tiết về cách chuẩn bị thông tin, lấy thông tin CPU của VM, và cấu hình lại CPU của VM.

Bước 1: Chuẩn bị thông tin

Đăng nhập vào IAM portal -> vCD portal: thu thập thông tin

{{vcd_url}}

{{vm-uuid}}: Chọn VM -> xem vm uuid trên url.

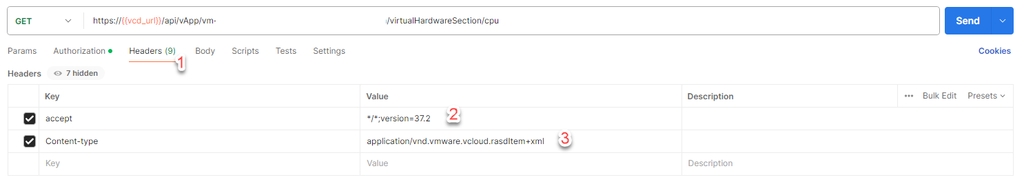

Bước 2: Lấy thông tin CPU của VM

GET https://{{vcd_url}}/api/vApp/{{vm-uuid}}/virtualHardwareSection/cpu

Authorization: {{Bearer Token }}

Headers:

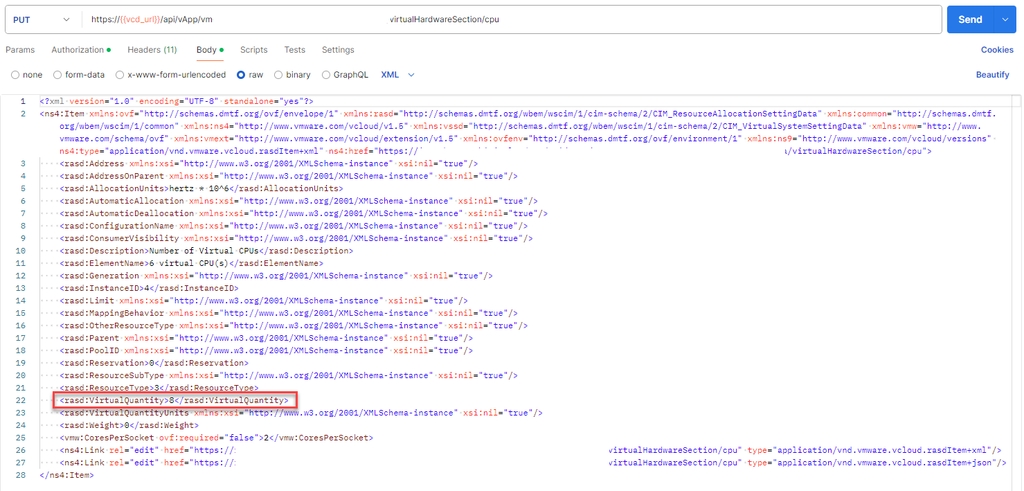

Bước 3: Cấu hình lại CPU của VM

Postman:

PUT https://{{vcd_url}}/api/vApp/{{vm-uuid}}/virtualHardwareSection/cpu

Authorization: {{Bearer Token }}

Bước 4: Xác minh

Lấy thông tin CPU của VM

GET https://{{vcd_url}}/api/vApp/{{vm-uuid}}/virtualHardwareSection/cpu

Kiểm tra trên vCD portal

Đăng nhập IAM -> vCD portal -> chọn VM -> Compute

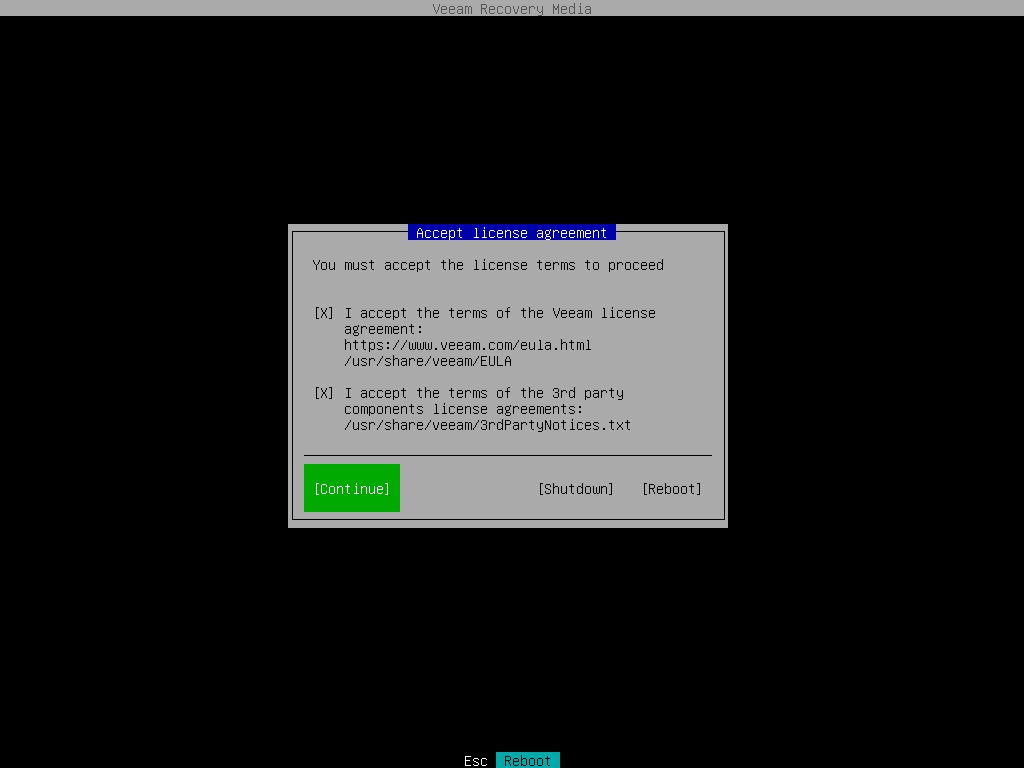

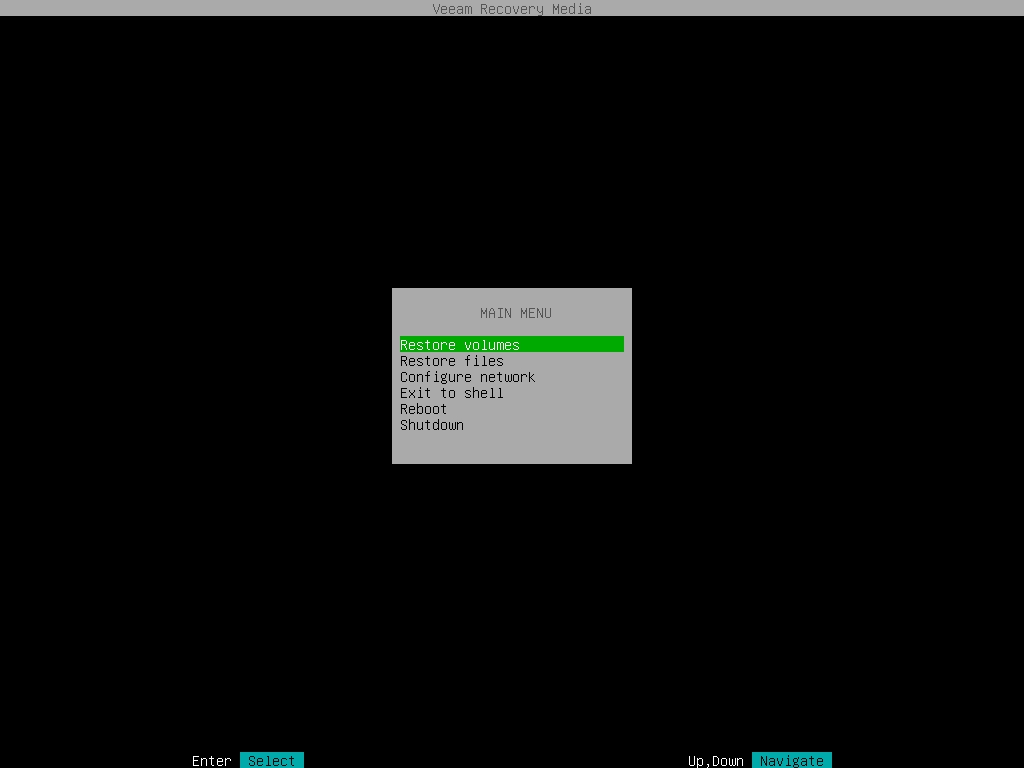

Tài liệu này hướng dẫn cách khôi phục một Linux VM bằng Veeam Recovery Media.

Bước 1: Gắn Veeam Recovery Media vào VM

Từ VM, chọn ALL ACTION > Media > Insert Media

Chọn Veeam Recovery Media (tương ứng với hệ điều hành của bạn) -> Insert

Khởi động VM (POWER ON VM) và chờ để Veeam Recovery Media khởi động.

Tài liệu này hướng dẫn cách sử dụng chức năng Auto Scale trên HI GIO CLOUD.

Mạng cần có các địa chỉ IP từ Static IP Pool (dùng cho ứng dụng không sử dụng HI GIO Load Balancing).

Load Balancer Pool và Virtual Service (dùng cho ứng dụng có sử dụng HI GIO Load Balancing).

Cần có mẫu vApp của máy ảo (VM) để thực hiện mở rộng.

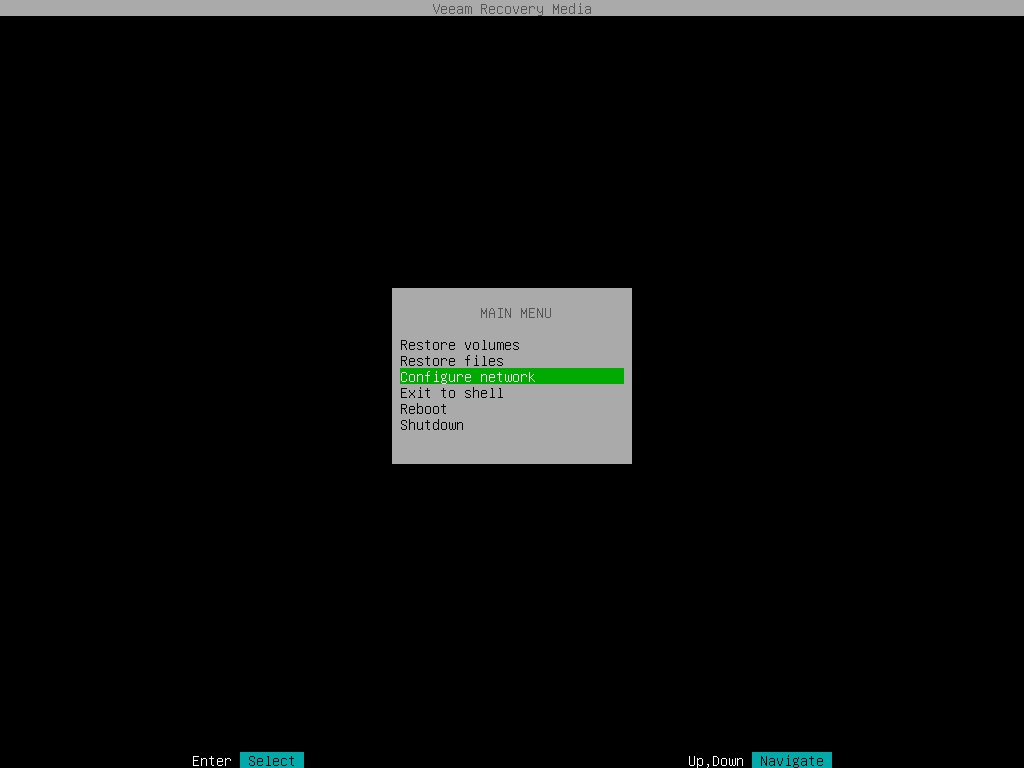

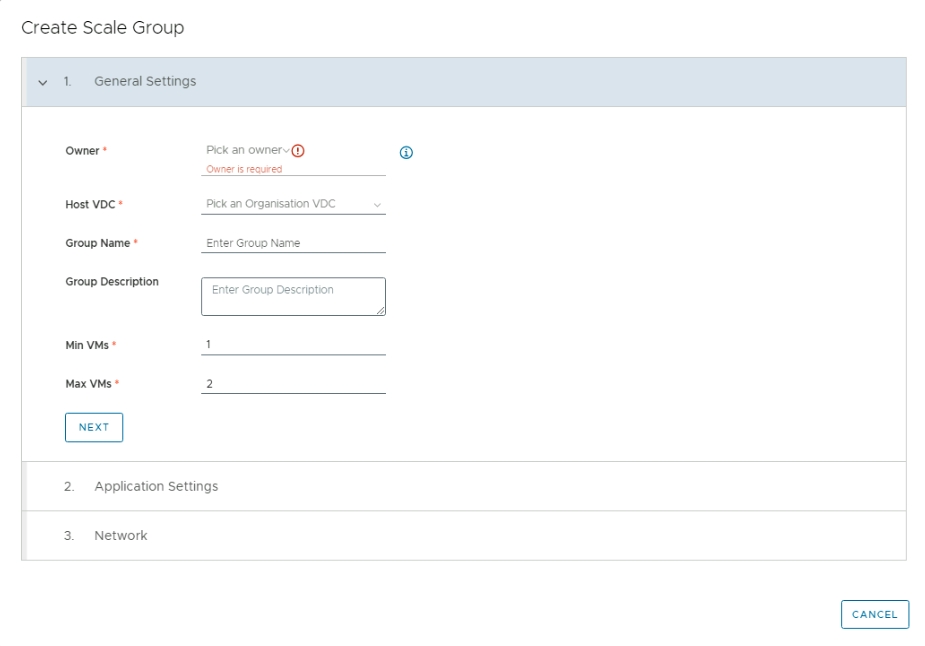

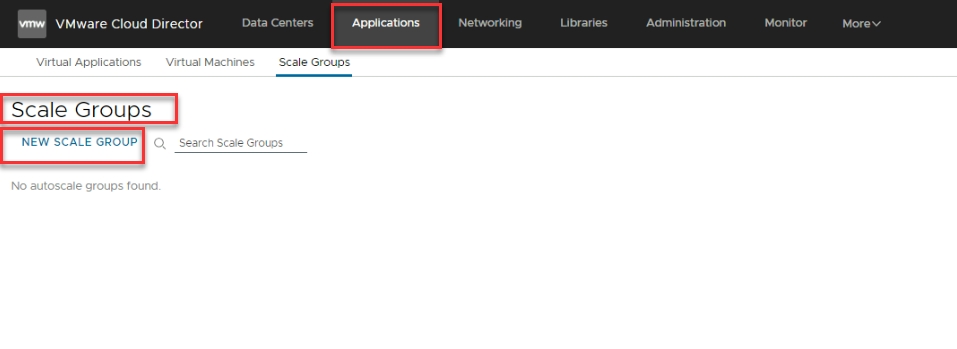

Bước 1: Đăng nhập vào HI GIO Portal > Applications > Scale Groups > NEW SCALE GROUP

Bước 2: Trong phần General Settings:

Chọn người sở hữu của nhóm Scale Group.

Chọn Organisation VDC.

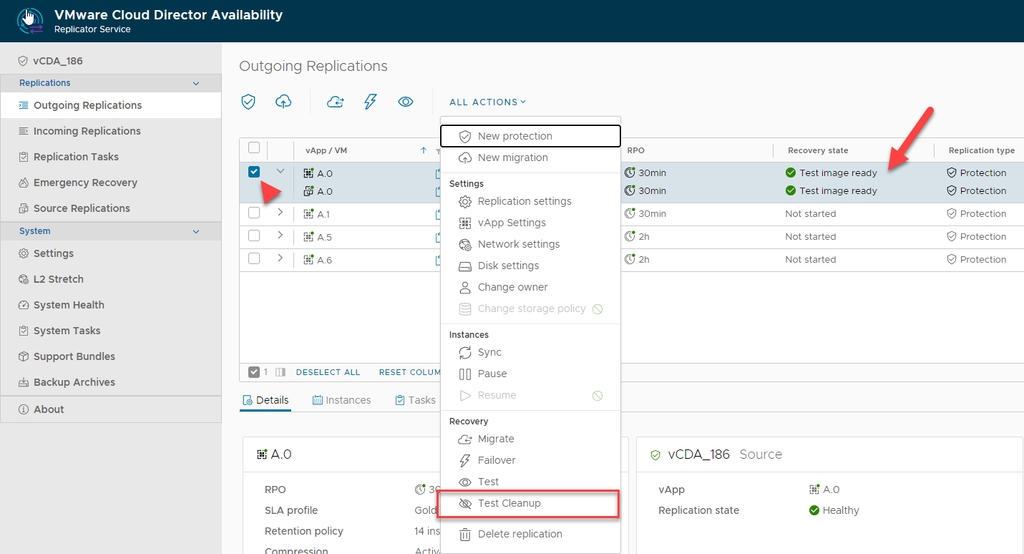

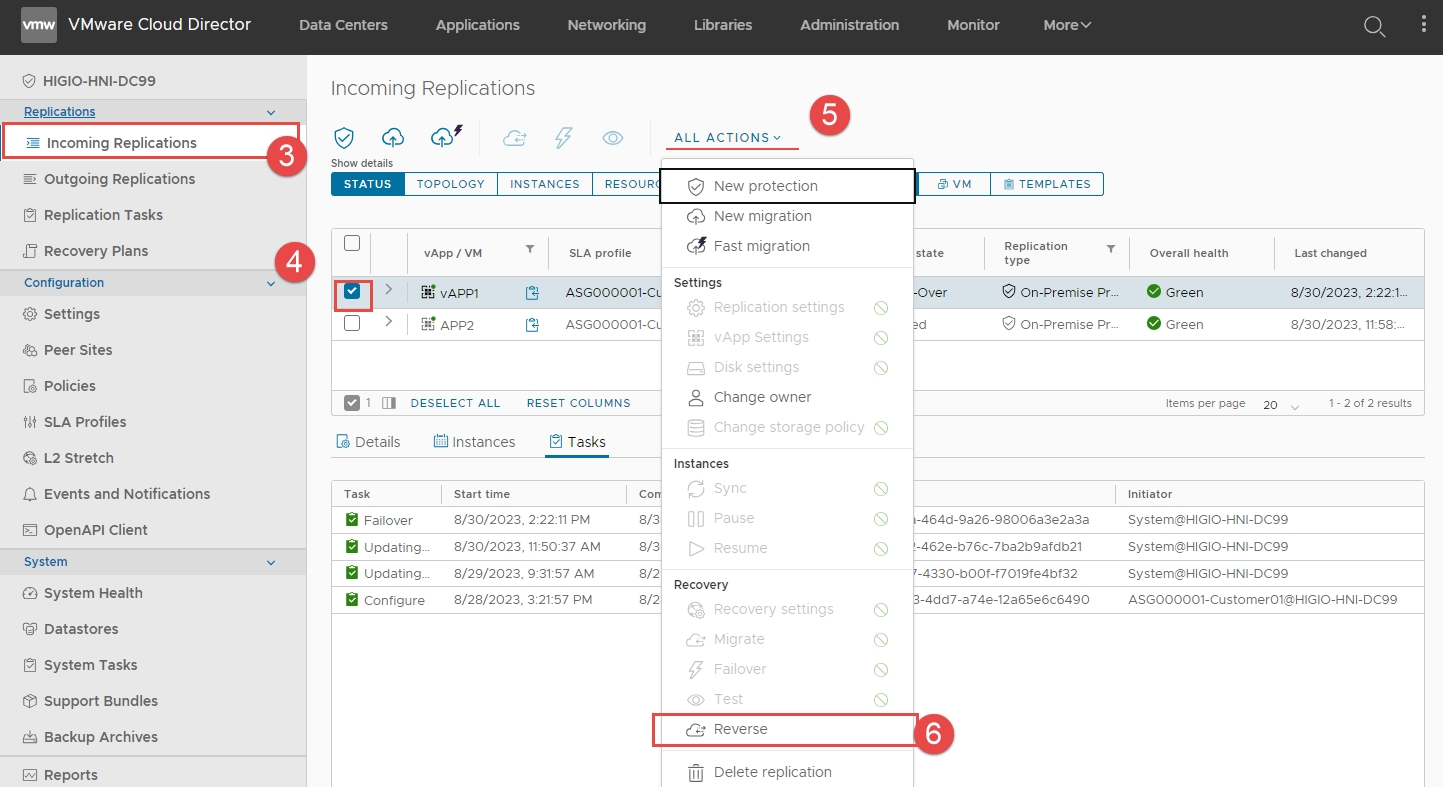

Sau khi di chuyển workload về On-Premises, bạn có thể đảo ngược replication và thực hiện reprotect lại lên HI GIO Cloud.

Khi quá trình reprotect thành công, trạng thái sẽ hiển thị là outgoing replication từ On-Premises lên Cloud.

Bước 1: Đăng nhập vào HI GIO portal.

Bước 2: Mở rộng More > Nhấn vào Availability ().

Bước 3:

Sau khi cấu hình các mạng của NSX Autonomous Edge, sử dụng On-Premises to Cloud Director Replication Appliance tạo client-side của L2 VPN session, mở rộng một hoặc nhiều mạng qua cloud site.

Bước 1: Đăng nhập vào giao diện quản lý của VMware Cloud Director Availability On-premises Appliance.

Trên trình duyệt web, truy cập .

Đăng nhập với tài khoản root.

Bước 2: Trong bảng điều khiển bên trái, dưới phần System, nhấp L2 Stretch.

Với mối đe dọa an ninh ngày càng tăng và các yêu cầu pháp lý nghiêm ngặt hơn, việc thực hiện các biện pháp mạnh mẽ để bảo mật quá trình truyền tải dữ liệu là rất quan trọng. Điều này bao gồm dữ liệu không chỉ khi đang truyền mà còn khi đang lưu trữ.

Bảo vệ dữ liệu lưu trữ trên các thiết bị vật lý hoặc trên đám mây là điều quan trọng đối với chiến lược bảo mật IT của bất kỳ tổ chức nào. Trong bối cảnh này, có hai phương pháp chính để mã hóa dữ liệu: client-side encryption (CSE) và server-side encryption (SSE).

Sử dụng server-side encryption (SSE) với các khóa mã hóa do khách hàng cung cấp (SSE-C - Server-Side Encryption with Customer Keys) cho phép bạn chỉ định các khóa mã hóa của mình.

Khi bạn tải xuống một object, HI GIO S3 Storage sẽ sử dụng khóa mã hóa do khách hàng cung cấp để áp dụng mã hóa AES-256 cho dữ liệu.

Khi kiểm tra một Object, hách hàng phải cung cấp cùng một khóa mã hóa như một phần của yêu cầu. Đầu tiên, HI GIO S3 sẽ kiểm tra xem khóa mã hóa của khách hàng có khớp không, sau đó giải mã Object trước khi trả lại dữ liệu cho bạn.

Khi sử dụng SSE-C, bạn phải cung cấp thông tin khóa mã hóa bằng cách sử dụng các tiêu đề yêu cầu sau:

Client-side encryption (CSE)

Cho phép khách hàng mã hóa dữ liệu của họ trên các thiết bị trước khi gửi nó lên máy chủ Fstorage để lưu trữ. Điều này đảm bảo rằng dữ liệu vẫn được mã hóa suốt vòng đời của nó, cung cấp mức độ bảo mật cao vì khách hàng quản lý các khóa mã hóa, và các khóa này không bao giờ được chia sẻ với Fstorage hoặc bất kỳ bên thứ ba nào. Phương pháp này yêu cầu khách hàng quản lý khóa của họ một cách cẩn thận, nhưng đây là giải pháp lý tưởng cho những ai cần kiểm soát hoàn toàn bảo mật dữ liệu.

Server-side encryption (SSE)

Cung cấp một giải pháp thay thế, nơi dữ liệu được mã hóa khi đến máy chủ Fstorage. Đây là trách nhiệm của Fstorage, giúp giảm đáng kể gánh nặng quản lý bảo mật cho khách hàng. Có hai phương pháp mã hóa phía máy chủ:

SSE-C - Server-Side Encryption with Customer Keys: Khách hàng có thể cung cấp và quản lý khóa mã hóa của riêng mình, giúp họ kiểm soát hoàn toàn bảo mật dữ liệu. Lựa chọn này đặc biệt phù hợp với các tổ chức có yêu cầu tuân thủ và bảo mật dữ liệu cụ thể, vì nó cho phép quản lý độc quyền các khóa mã hóa.

SSE-S3 - Server-Side Encryption with HI GIO S3 Cloud-Managed Keys (đang phát triển): Điều này đơn giản hóa quy trình mã hóa bằng cách sử dụng các khóa do Fstorage quản lý. Phương pháp này lý tưởng cho khách hàng muốn có giải pháp mã hóa mạnh mẽ mà không phải đối mặt với những phức tạp trong quản lý khóa. Nó tích hợp sử dụng KMS (Key Management Service).

HI GIO S3 Storage không lưu trữ khóa của bạn. Nếu khóa bị mất, tất cả dữ liệu sẽ bị mất và không thể khôi phục.

--sse-customer-algorithm

Sử dụng tiêu đề này để chỉ định thuật toán mã hóa. Giá trị tiêu đề phải là AES256.

--sse-customer-key

Sử dụng tiêu đề này để cung cấp khóa mã hóa 256-bit, được mã hóa base64, để HI GIO S3 mã hóa và giải mã dữ liệu.

--sse-customer-key-md5

(Optional)

Sử dụng tiêu đề này để cung cấp một hàm băm MD5 128-bit được mã hóa base64 của khóa mã hóa theo RFC 1321. S3 sử dụng tiêu đề này để kiểm tra tính toàn vẹn của thông điệp, đảm bảo rằng khóa mã hóa đã được truyền tải mà không có lỗi.

VM không có bất kỳ snapshot nào

Phiên bản phần cứng là 14 hoặc cao hơn

Firmware khởi động là EFI

Lưu ý: nếu bạn không thể kết nối với Cloud Gateway, vui lòng kiểm tra:

Địa chỉ Cloud Gateway:

HCM: backup-hcmc.higio.net

HN: backup-hni.higio.net

Kiểm tra kết nối internet.

Kiểm tra kết nối với cổng 6180 của Cloud Gateway. #telnet {Địa chỉ Cloud Gateway} 6180

Quay lại Veeam Server Provider Console để máy tính Linux sẽ hiển thị trong "Discovery Computer" với trạng thái "active."

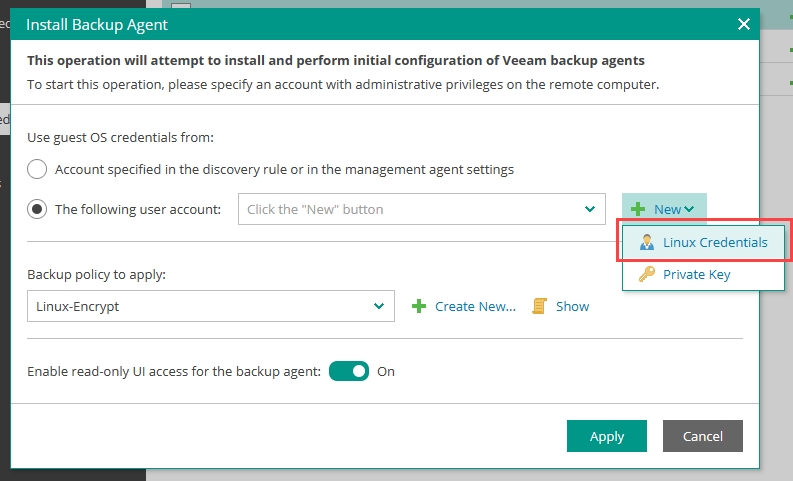

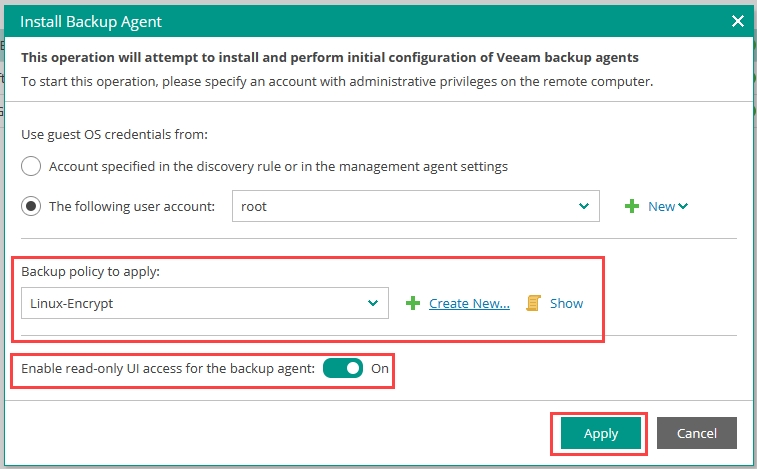

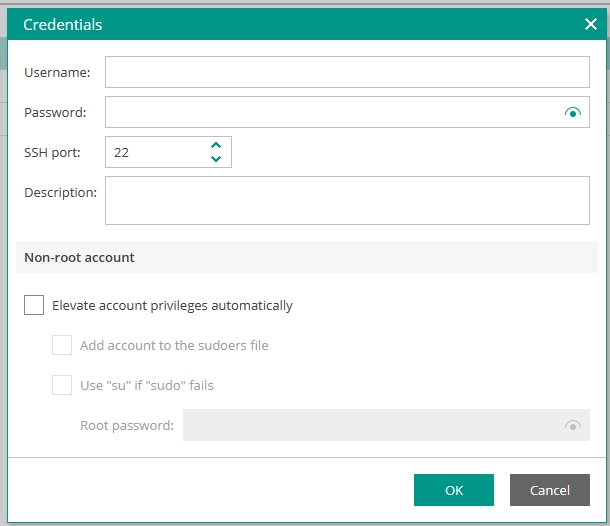

Trong phần Use guest OS credentials form, chọn một tài khoản sẽ được sử dụng để tải tệp cài đặt lên các máy tính khách và bắt đầu cài đặt.

Tài khoản này phải có quyền quản trị trên các máy tính nơi bạn muốn cài đặt Veeam backup agents.

Chọn Account specified in the discovery rule or the management agent settings nếu bạn muốn cài đặt cùng tài khoản đã chỉ định cho việc phát hiện các máy tính khách, cả trong cấu hình master agent hoặc trong cài đặt quy tắc discovery.

Chọn The following user account nếu bạn muốn chỉ định một tài khoản khác với tài khoản đã sử dụng cho discovery. Bạn có thể chọn tài khoản từ danh sách hoặc nhấp Create New để chỉ định thông tin tài khoản cho tài khoản mới.

Bước 5: Nhấp vào ADD.

Nhập và xác nhận thông tin: Name, Computer Name, Target VM storage Policy, Network, IP Mode cho máy ảo, sau đó nhấp vào Next.

Bước 6: Xác nhận và nhấp vào Done.

Lưu ý: Bạn có thể tăng kích thước ổ cứng hiện tại nếu máy ảo không phải là linked clone và không có snapshot.

Bước 6: Để chỉnh sửa cài đặt máy tính, chọn Compute > Chỉnh sửa phần phù hợp.

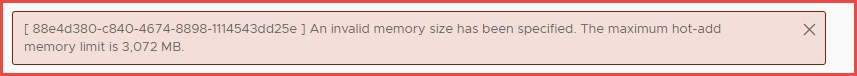

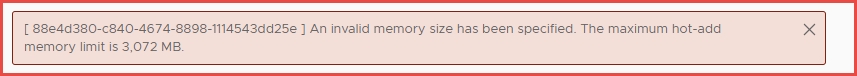

Lưu ý: Giới hạn của vSphere

VMware đã thiết lập giá trị tối đa cho bộ nhớ hot-add. Mặc định, giá trị này là gấp 16 lần bộ nhớ được gán cho máy ảo. (https://kb.vmware.com/s/article/2020846)

Nếu bạn đang chạy máy ảo với hệ điều hành Linux có ít hơn 3GB RAM, bạn chỉ có thể thay đổi bộ nhớ tối đa là 3GB nếu cần thêm. Bạn cần tắt máy ảo, tăng bộ nhớ lên, ví dụ, 4GB RAM và bật lại máy ảo. (https://kb.vmware.com/s/article/2008405).

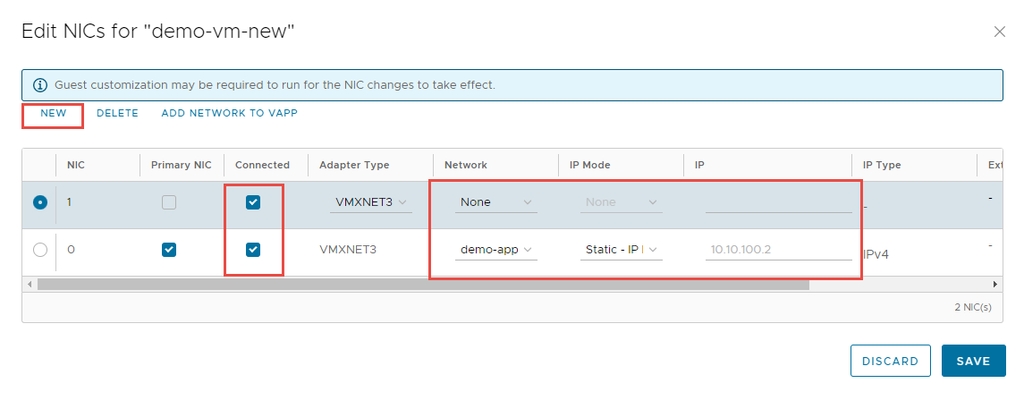

Bước 7: Để chỉnh sửa cài đặt NICs hoặc thêm NICs, nhấp vào NICs > Edit. Nhấn Save khi hoàn tất.

Dưới NSX Autonomous Edge VMs, chọn máy ảo của NSX Autonomous Edge vừa được triển khai.

Trong hộp văn bản Management Address, nhập URL của NSX Autonomous Edge management.

Trong các hộp văn bản User name và Password, nhập thông tin đăng nhập của người dùng admin cho quản lý NSX Autonomous Edge.

(Tùy chọn) Trong hộp văn bản Description, nhập mô tả cho NSX Autonomous Edge này.

-Để đăng ký NSX Autonomous Edge cho quản lý, nhấp REGISTER.

NSX Autonomous Edge sẽ xuất hiện sau khi hoàn thành.

- Overall health = Green

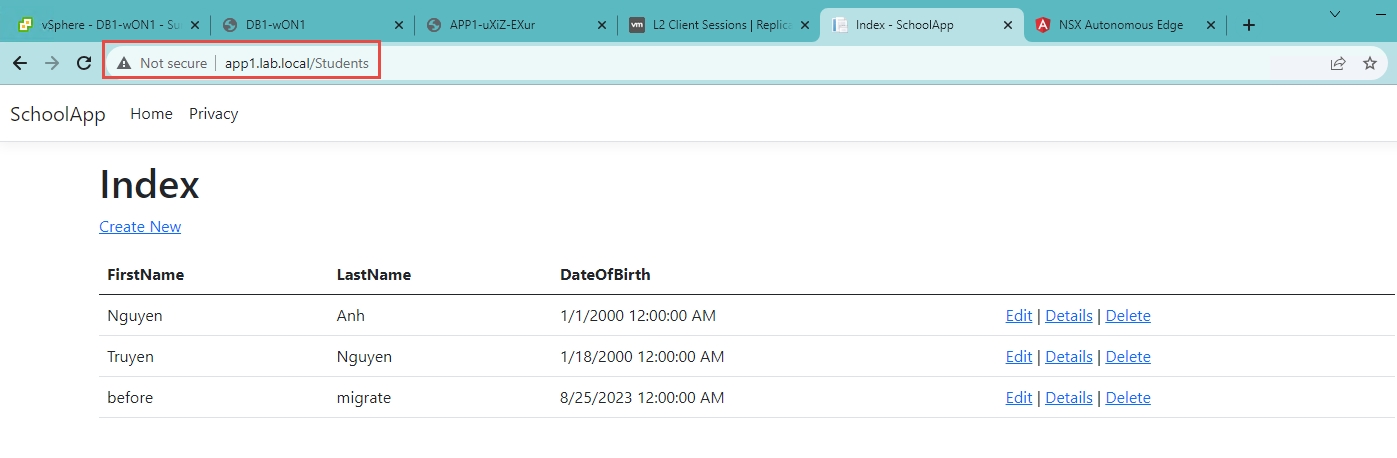

Xác nhận VMs đã di chuyển trở lại On-premises.

Các VM APP1-xxxx và DB-xxxx đã xuất hiện trong inventory của vCenter.

Đăng nhập vào APP1 và DB1 bằng tài khoản local > thay đổi địa chỉ IP để phù hợp với site on-premises (trong trường hợp này, chỉ cần thay đổi default gateway thành .1) và kiểm tra ứng dụng.

Start Wait: Thời gian chờ (tính bằng giây) trước khi VMware Cloud Director khởi động máy tiếp theo trong trình tự.

Stop Action: Chọn Power Off để tắt nguồn mà không thực hiện shutdown. Hoặc chọn Shut Down (yêu cầu đã cài đặt VMware Tools) để đảm bảo hệ thống ổn định khi tắt.

Stop Wait: Thời gian chờ (tính bằng giây) trước khi VMware Cloud Director tắt máy tiếp theo trong trình tự.

Khi tắt vApp, hệ thống sẽ tự động khởi động các máy ảo theo thứ tự khởi động đã thiết lập. (Thứ tự ngược lại sẽ được sử dụng để tắt chúng).

Lưu ý: Trạng thái của máy ảo phải tắt nguồn.

Bước 5: Bật toggle và nhấp Save.

Lưu ý: Giới hạn của vSphere

VMware đã thiết lập giá trị tối đa cho bộ nhớ hot-add. Mặc định, giá trị này là gấp 16 lần bộ nhớ được gán cho máy ảo. (https://kb.vmware.com/s/article/2020846)

Nếu bạn đang chạy máy ảo với hệ điều hành Linux có ít hơn 3GB RAM, bạn chỉ có thể thay đổi bộ nhớ tối đa là 3GB nếu cần thêm. Bạn cần tắt máy ảo, tăng bộ nhớ lên, ví dụ, 4GB RAM và bật lại máy ảo. (https://kb.vmware.com/s/article/2008405).

Bước 6: Để tùy chỉnh Guest OS, nhấp vào Guest OS Customization > EDIT.

TIP: Tùy chỉnh Guest OS sẽ giúp bạn chuẩn bị đăng nhập, thay đổi mật khẩu, gia nhập miền (chỉ dành cho Windows) trong lần khởi động đầu tiên sau khi triển khai.

Bước 7: Chỉnh sửa Thuộc tính Guest

Tùy thuộc vào hệ điều hành guest – Linux hoặc Windows. Giao diện của trang này có một số khác biệt:

Chọn hộp kiểm Enable guest customization.

Thay đổi tùy chọn SID (cho hệ điều hành Windows).

Chọn Allow local administrator password.

Chọn Require administrator to change the password on the first login để yêu cầu tất cả các quản trị viên thay đổi mật khẩu khi đăng nhập lần đầu tiên (Quản trị viên phải biết mật khẩu cũ).

Chọn Auto Generate password hoặc Specify password (nếu bạn muốn tự đặt mật khẩu).

Join Domain (lựa chọn này dành cho hệ điều hành Windows).

Bước 8: Nhấp Save

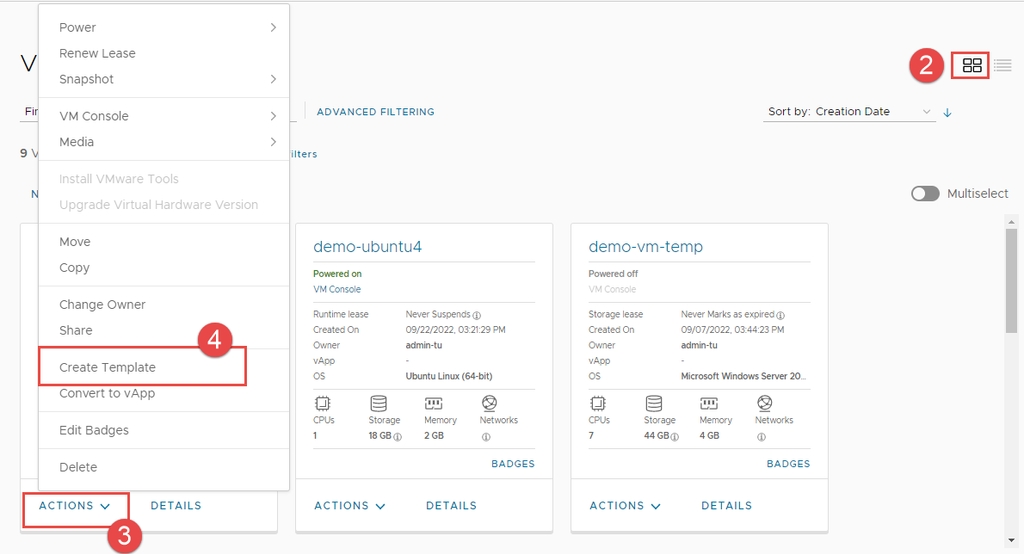

Bước 1: Tại Virtual Data Center, chọn Data Centers bạn muốn thao tác từ thanh bên trái chọn Virtual Machines.

Bước 2: Chọn card view

Bước 3: Trên thẻ của máy ảo mà bạn muốn bắt đầu, nhấp vào ACTIONS.

Bước 4: Chọn Create Template

Ở trang Add to Catalog

Bước 5: Chọn catalog sẽ chứa template

Bước 6: Đặt tên cho template

Bước 7: Chọn Customize VM settings và click OK để bắt đầu

Name là tên để nhận diện máy ảo, Computer Name là tên máy chủ của máy ảo.

Tên Computer Name được sao chép từ trường Name, nhưng chỉ có thể chứa các ký tự chữ và số hoặc dấu gạch ngang, do đó bạn có thể cần chỉnh sửa nếu Name của máy ảo chứa khoảng trắng hoặc ký tự đặc biệt.

Attention:

Chỉ cần chờ máy ảo khởi động lại (khoảng 3 phút) để áp dụng cấu hình cụ thể của bạn (IP, hostname, …).

Khi bạn thấy màn hình Login, bạn có thể bắt đầu kiểm soát từ đây.

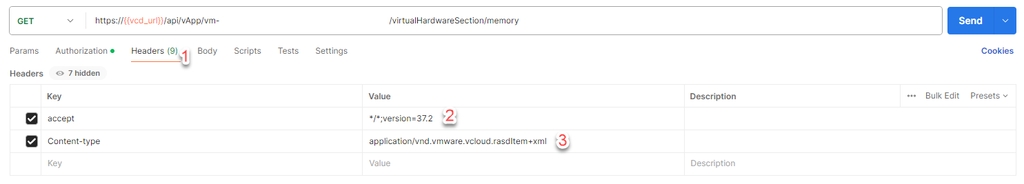

Bước 2: Lấy thông tin bộ nhớ của VM

GET https://{{vcd_url}}/api/vApp/{{vm-uuid}}/virtualHardwareSection/memory

Authorization: {{Bearer Token}}

Headers:

- ‘Accept’: */*;version=37.2

- ‘Content-type’: application/vnd.vmware.vcloud.rasdItem+xml

SEND request.

Copy Response Body

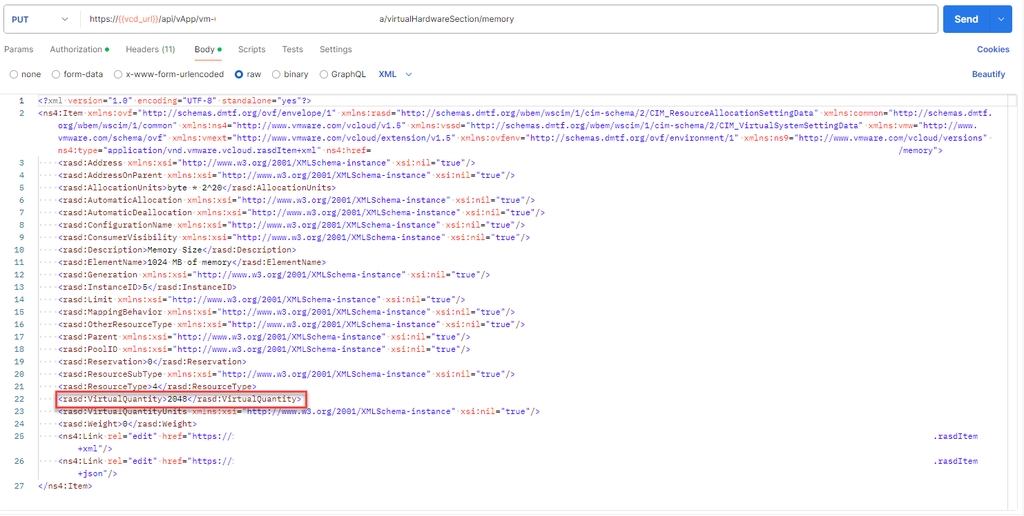

Bước 3: Cấu hình lại bộ nhớ của VM

PUT https://{{vcd_url}}/api/vApp/{{vm-uuid}}/virtualHardwareSection/memory

Authorization: {{Bearer Token }}

Headers:

-'Accept: /;version=37.2

-‘Content-type’: application/vnd.vmware.vcloud.rasdItem+xml

Body: {{select raw -> copy and paste response body from Get VM’s memory information }}

Ex:

==============================================================================

Tìm dòng “<rasd:VirtualQuantity>2048</rasd:VirtualQuantity>” và chỉnh sửa giá trị, đây là bộ nhớ của VM (MB). Lưu ý rằng giá trị phải là bội số của 4 MB.

SEND request.

- ‘Content-type’: application/vnd.vmware.vcloud.rasdItem+xml

SEND request.

Copy Response Body

- ‘Content-type’: application/vnd.vmware.vcloud.rasdItemsList+xml; charset=ISO-8859-1

Body: {{select raw -> copy and paste response body from Get VM’s networks information }}

Ex:

=====================================================================

Tìm từ :

ns10:ipAddressingMode và chỉnh sửa giá trị trong “ ” (network mode: “DHCP”, “Pool”, “Manual”)

+ DHCP: Vui lòng thiết lập DHCP pool trên mạng của bạn -> The IP Management

+ Pool: Vui lòng thiết lập Static IP pools trên mạng của bạn-> IP Management

ns10:ipAddress và chỉnh sửa giá trị trong “ ” (“VM ipv4 address”) – không cần nếu sử dụng DHCP hoặc Pool

ns10:primaryNetworkConnection và chỉnh sửa giá trị trong “ ” (dán tên mạng {{netwok_name}} )

SEND request.

Mở Windows PowerShell và chạy lệnh sau “ .\Downloads\rclone\rclone.exe help “ để kiểm tra RClone hoạt động trên Server/PC

Bước 3: Cấu hình kết nối giữa HI GIO S3 Storage và RClone.

Tạo file cấu hình kết nối bằng lệnh sau:

** Lưu ý: “ .\Downloads\rclone\rclone.exe" là đường dẫn thư mục chứa công cụ RClone.

Khóa bảo mật (Security Key) lấy từ "đây"

Xác minh kết nối với HI GIO S3 Storage bằng cách thực hiện các thao tác như liệt kê bucket hoặc các objects.

"Liệt kê thông tin bucket"

"Liệt kê objects bên trong bucket"

Bước 4: Gắn một bucket làm ổ đĩa cục bộ trên máy tính để quản lý dữ liệu lưu trữ đám mây trực tiếp.

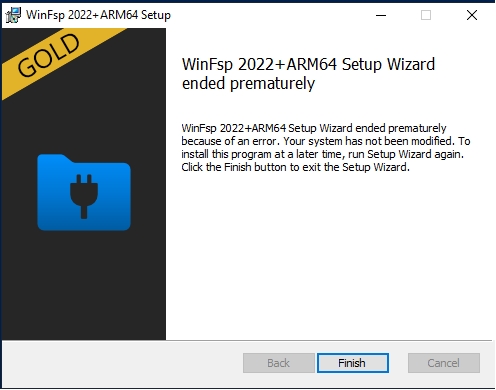

Để mount bucket như một ổ đĩa trên máy của bạn, đảm bảo rằng WinFsp đã được cài đặt “Link Download”

Cài đặt WinFSP → Chọn Next đến khi Finish

Sau khi cài đặt WinFSP, chạy lệnh sau để gắn bucket:

Xác minh xem quá trình gắn kết có thành công hay không.

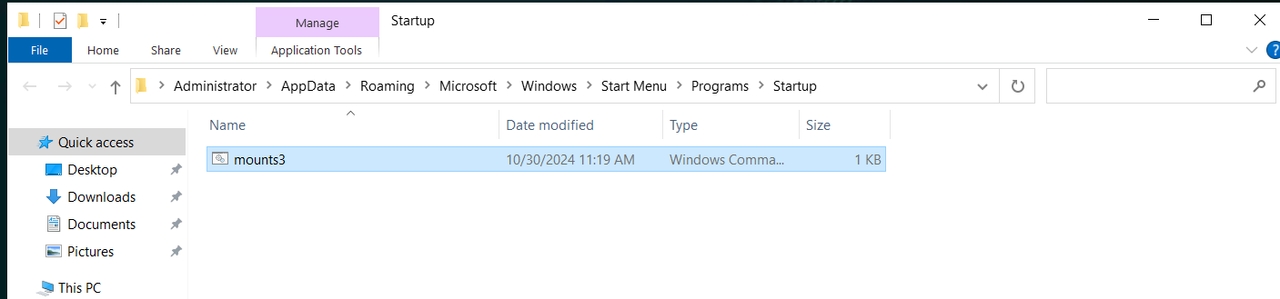

Bước 5: Thiết lập cấu hình để tự động gắn bucket khi hệ thống khởi động lại.

Mở “Run”, sau đó gõ “shell:startup”.

Tạo một file mới với tên “mounts3.cmd”, sau đó sao chép đoạn mã dưới đây vào file:

Lưu file, sau đó khởi động lại Server để kiểm tra.

Chọn Server Windows > Management Agent > Upgrade

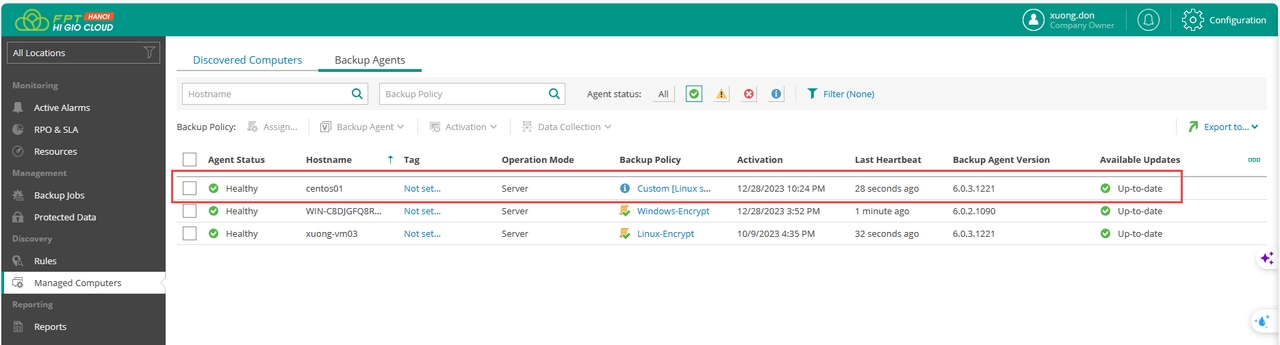

Bước 2: Cập nhật Backup Agent for Windows

Chọn Discovery > Discovered Backup Agents

Chọn Server Windows > Backup Agent > Upgrade

Chờ quá trình triển khai hoàn tất.

Backup Agent đã được cập nhật thành công:

Chọn Server Windows > Management Agent > Upgrade

Chờ quá trình triển khai hoàn tất.

Bước 2: Cập nhật Backup Agent for Linux

Chọn Discovery > Discovered Backup Agents

Chọn Server Linux > Backup Agent > Upgrade.

Chờ quá trình triển khai hoàn tất.

Backup Agent đã được cập nhật thành công:

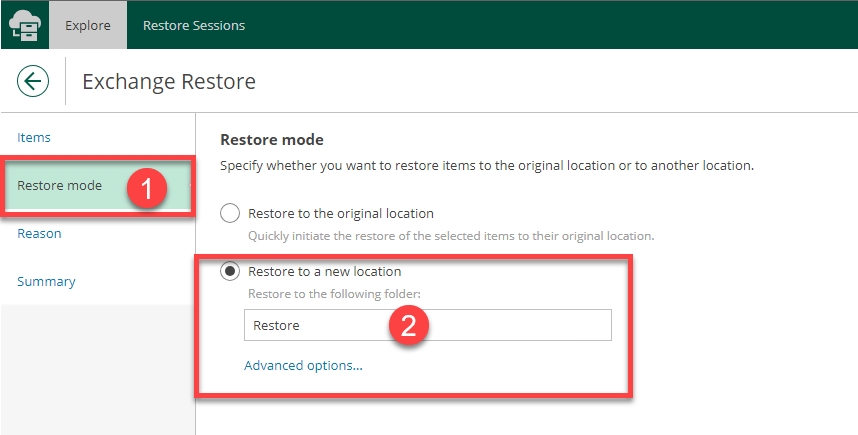

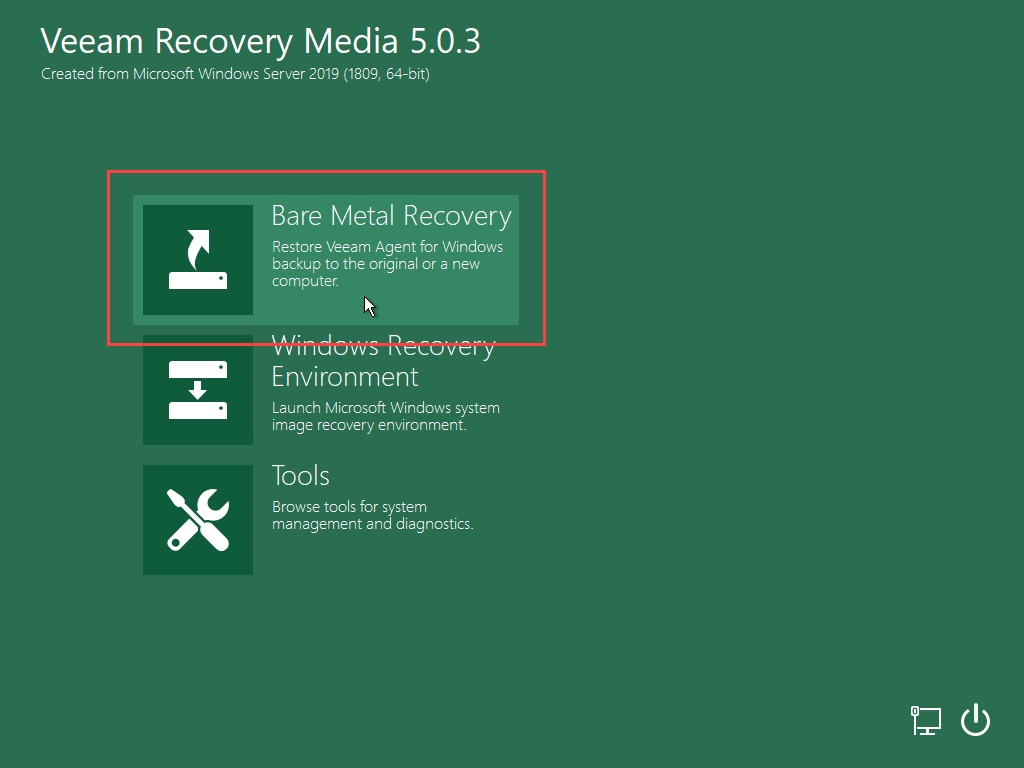

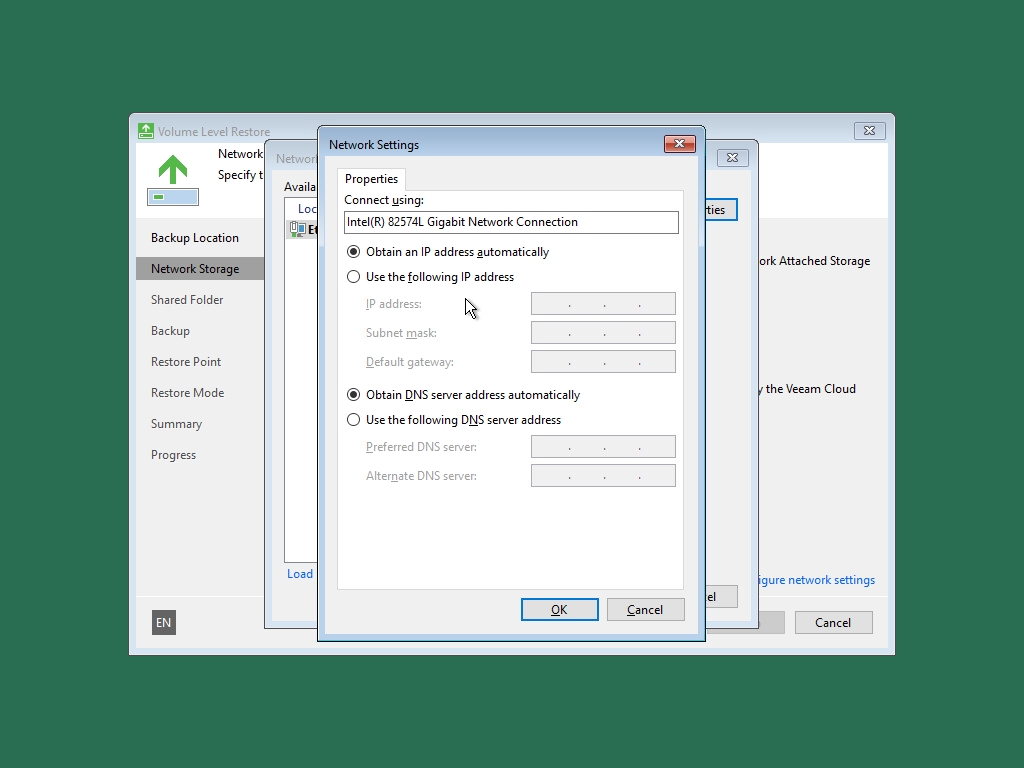

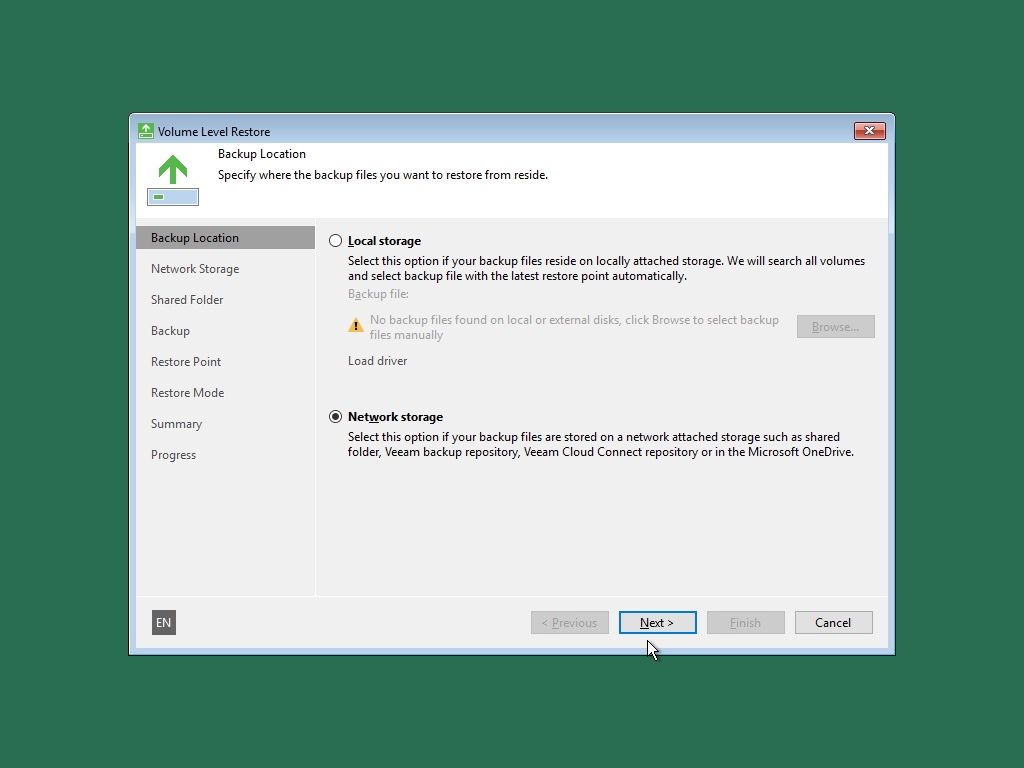

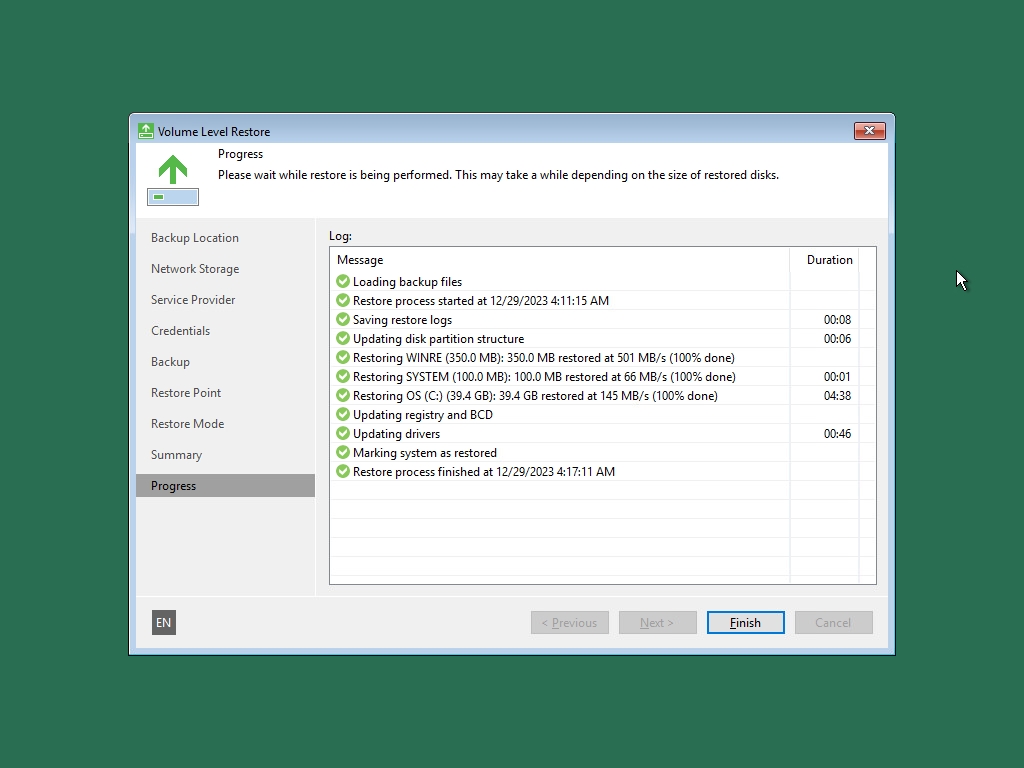

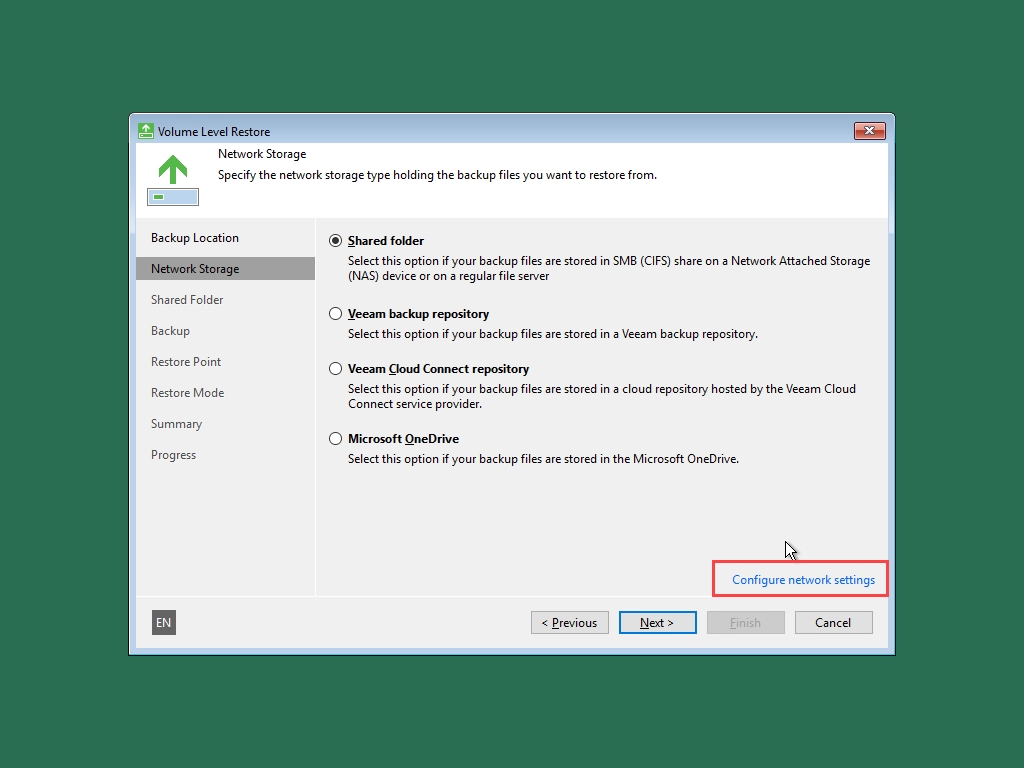

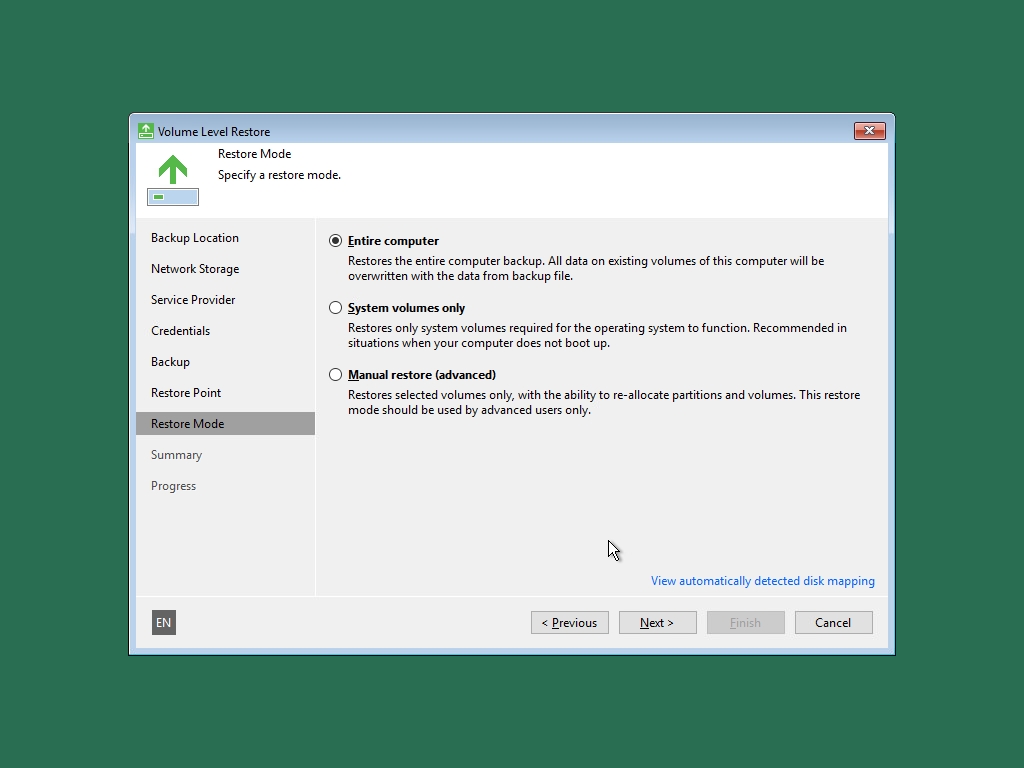

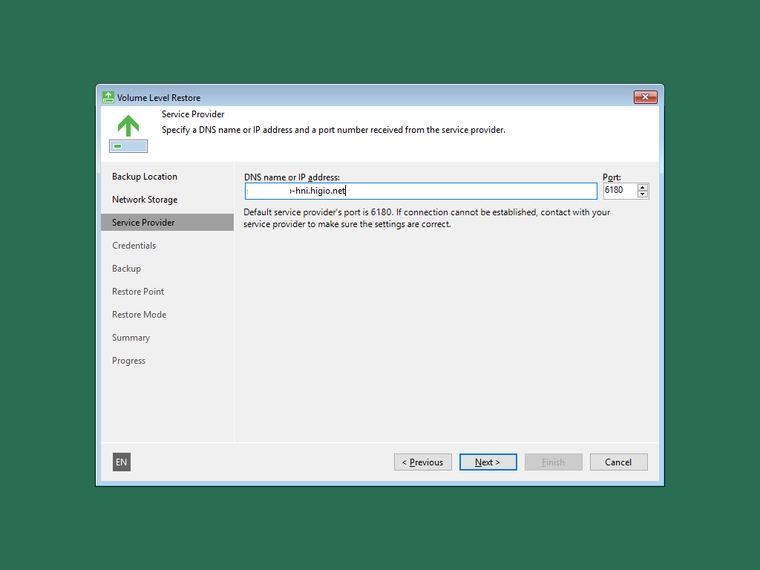

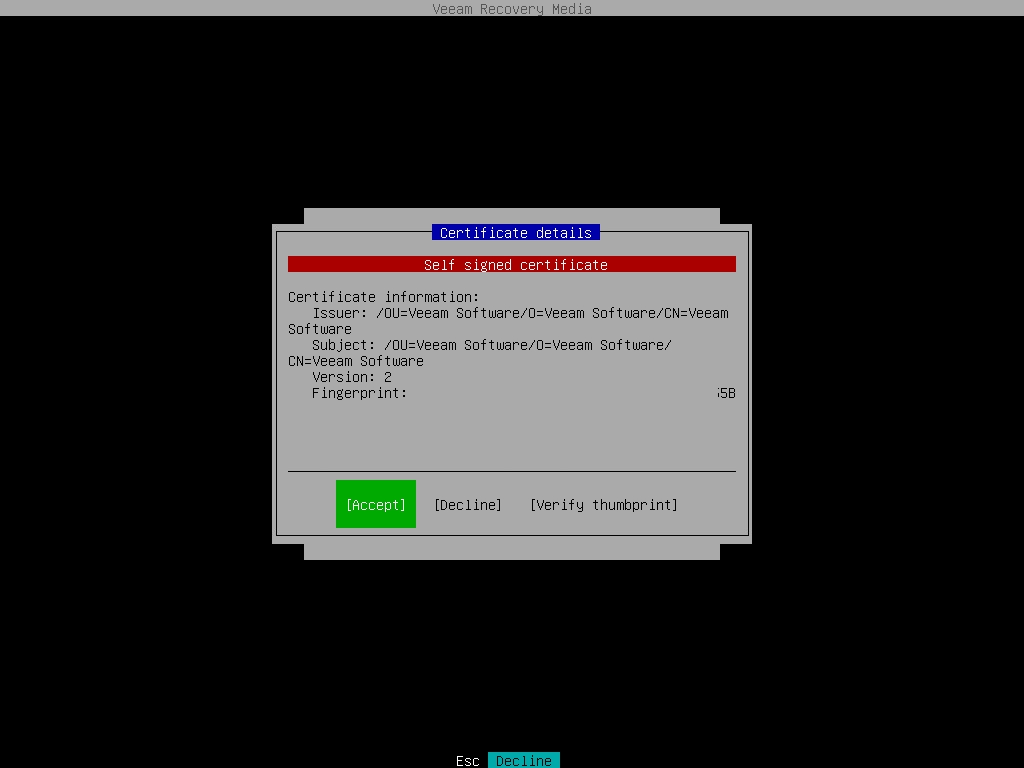

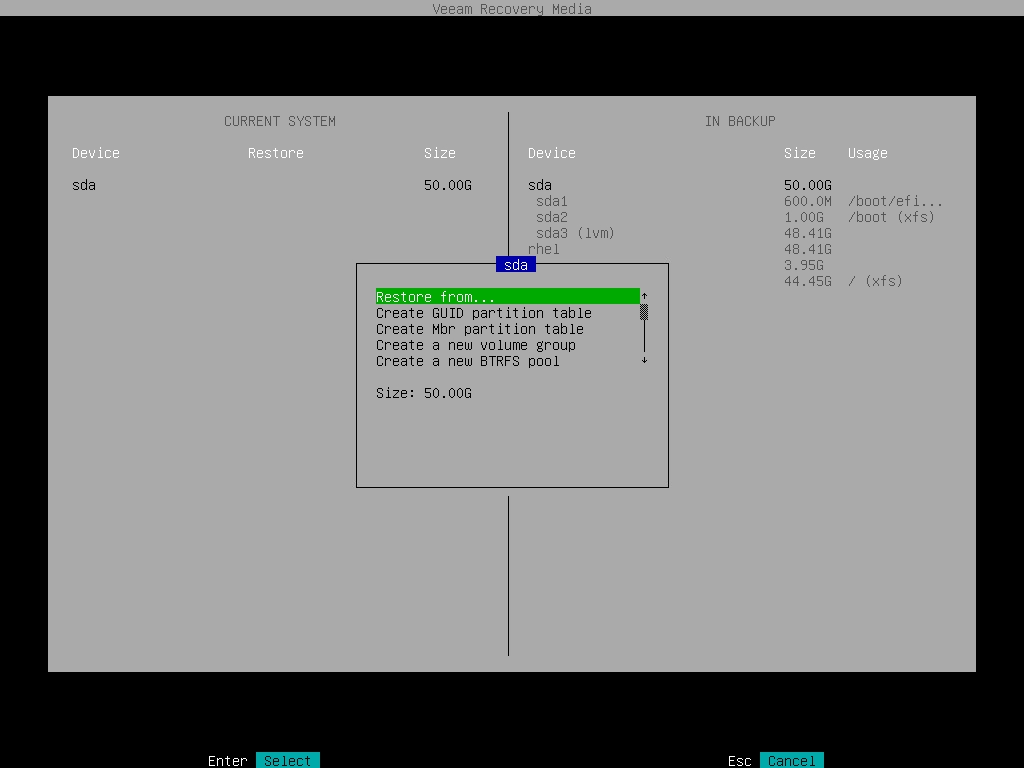

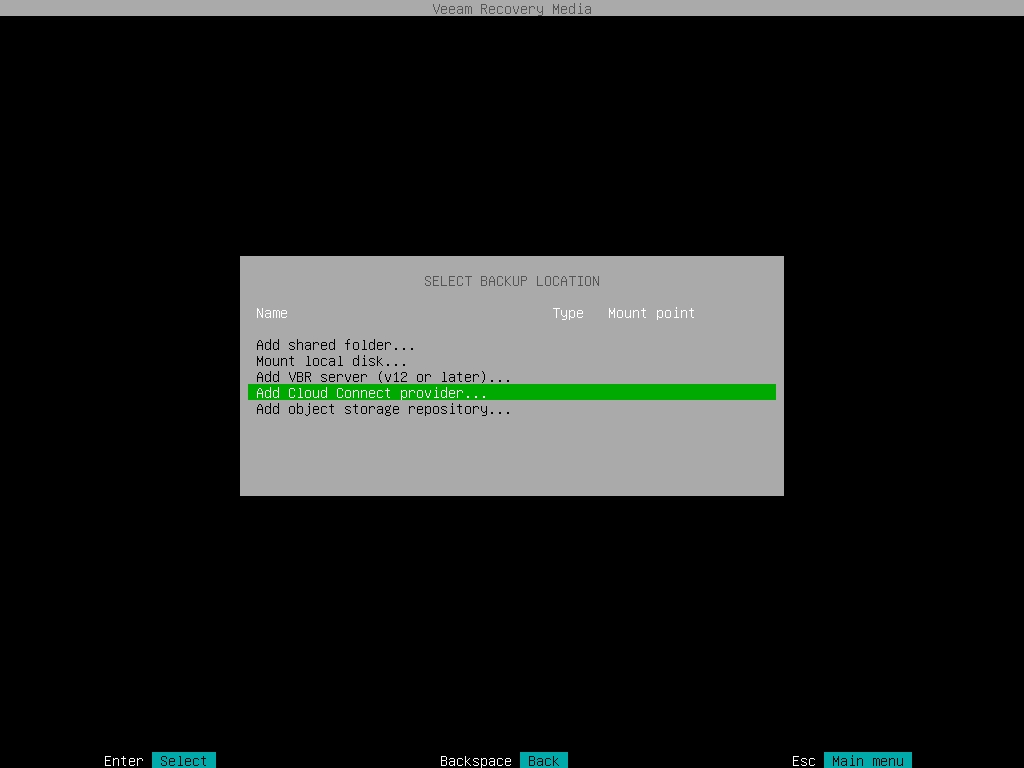

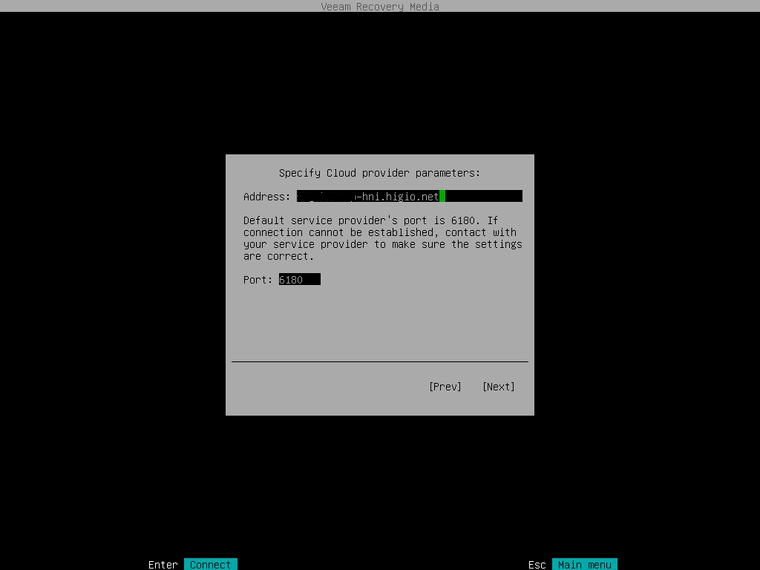

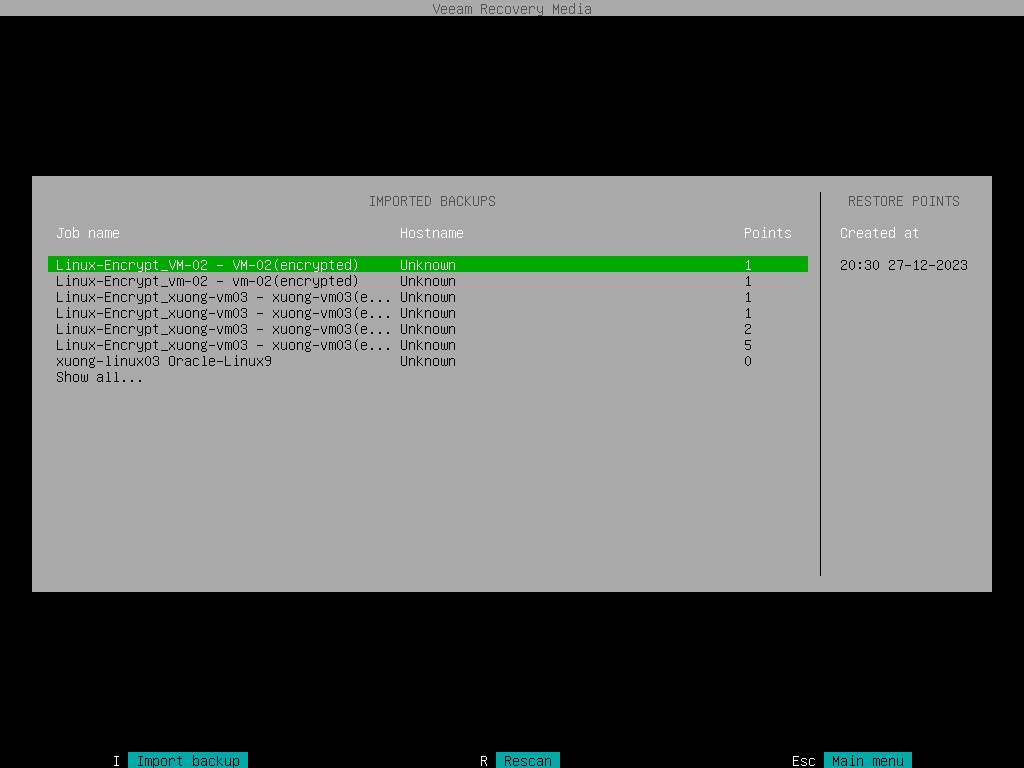

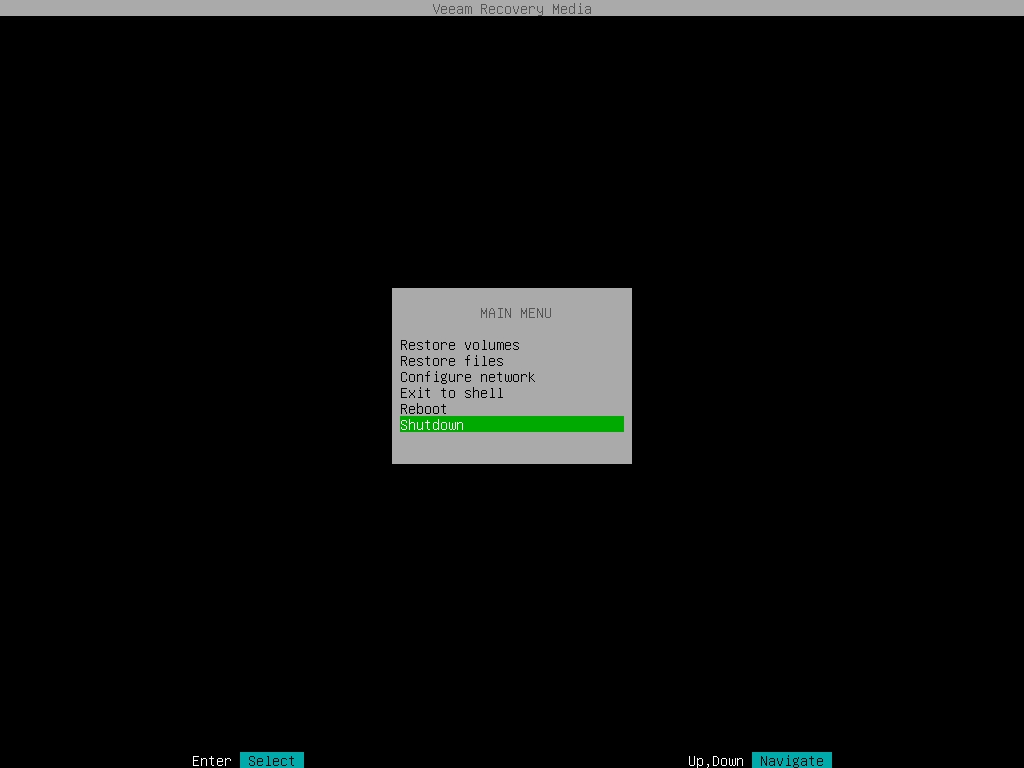

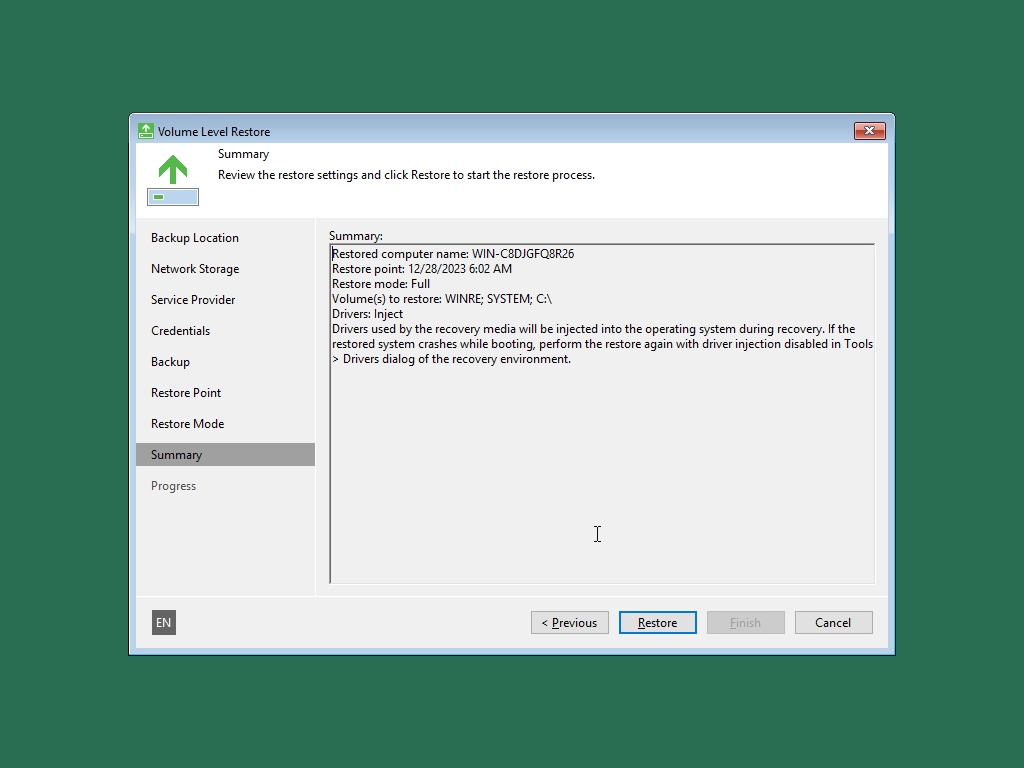

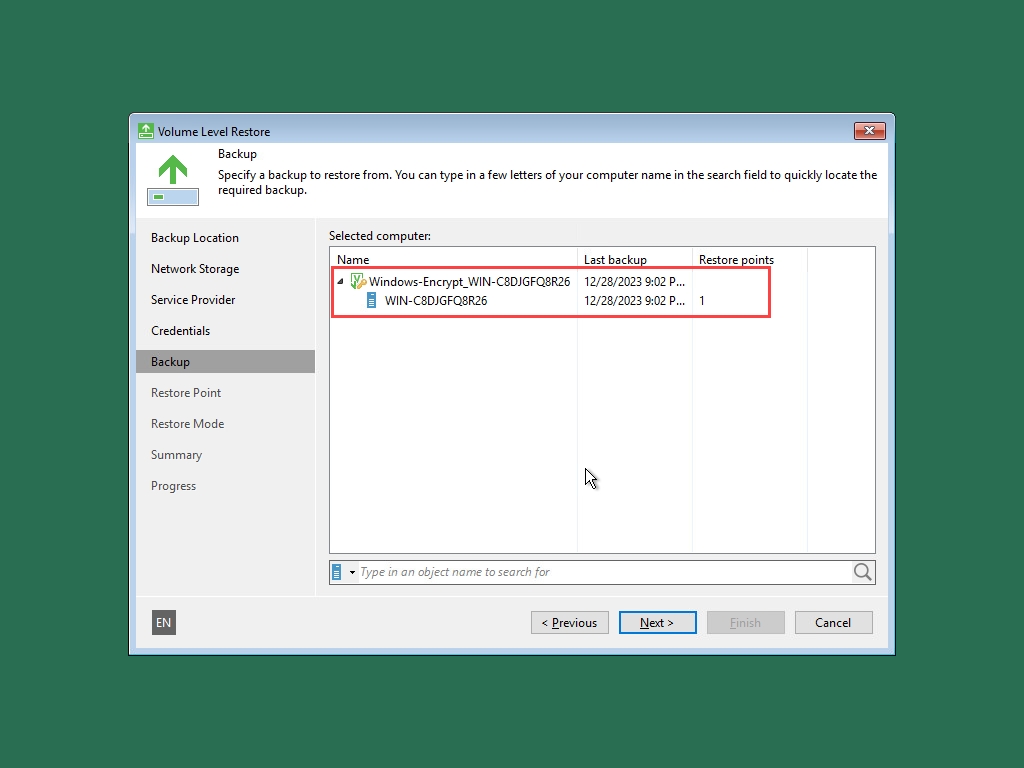

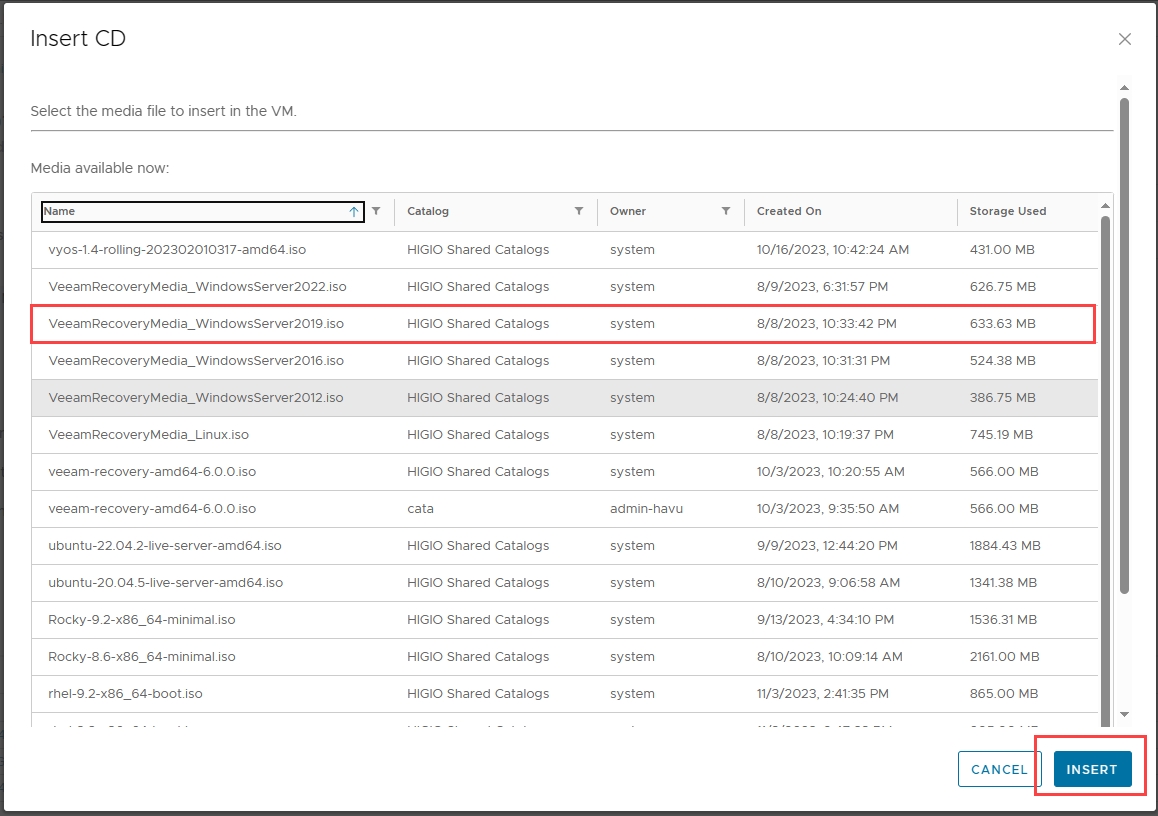

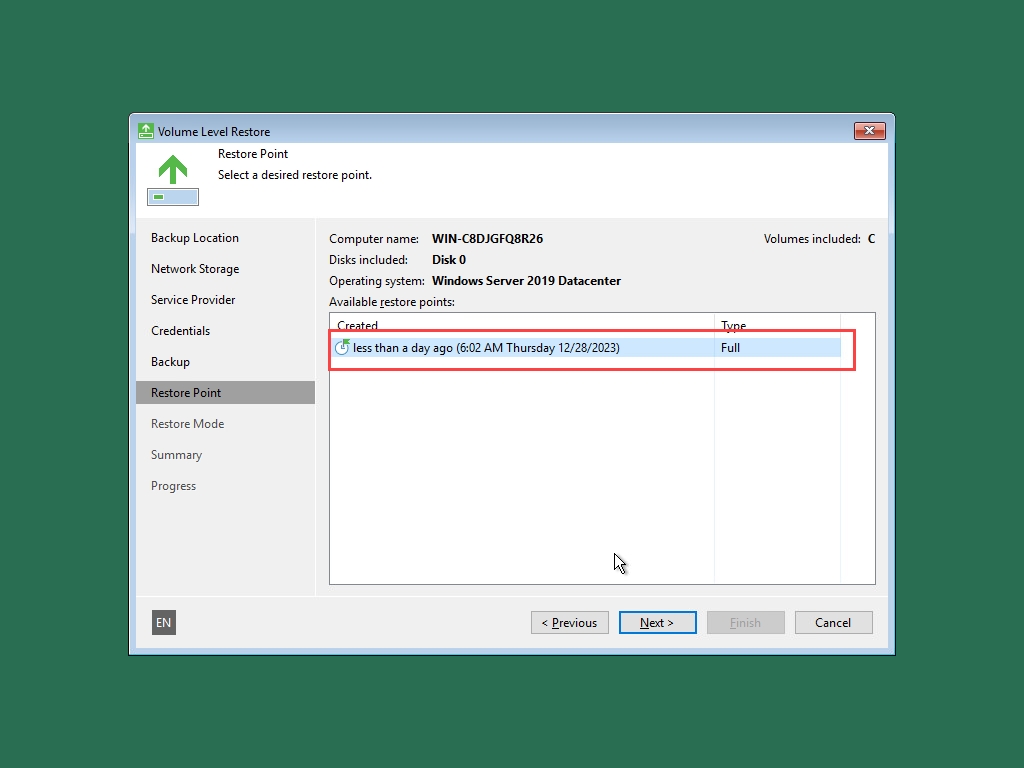

Bước 2: Khôi phục từ một điểm khôi phục (Restore Point)

Khi khởi động hoàn tất, chọn Bare Metal Recovery.

Chọn Network storage

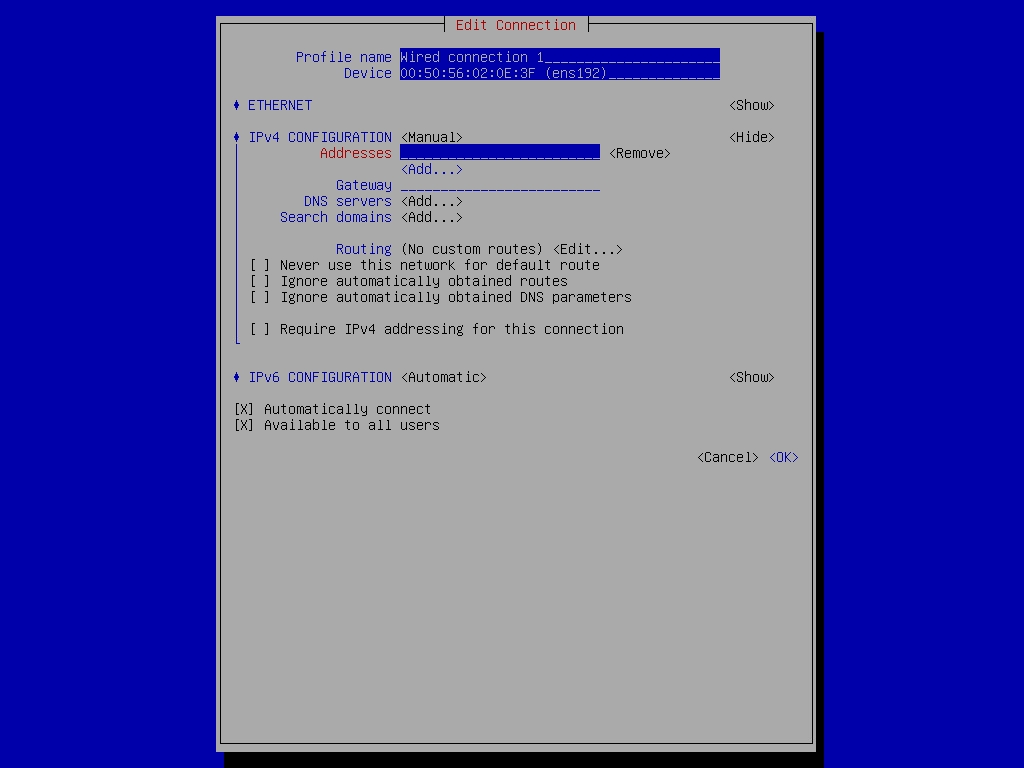

Nhớ cấu hình IP để kết nối với Cloud Gateway thông qua Configure network settings

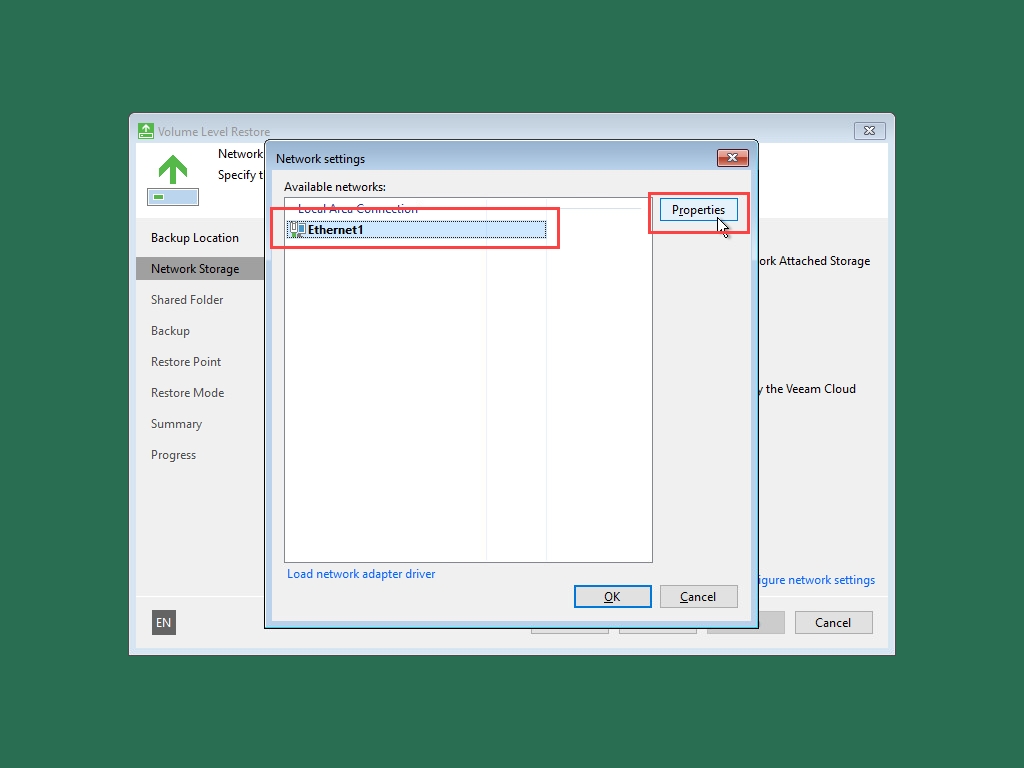

Chọn Ethernet khả dụng → Properties.

Nhập địa chỉ IP → OK.

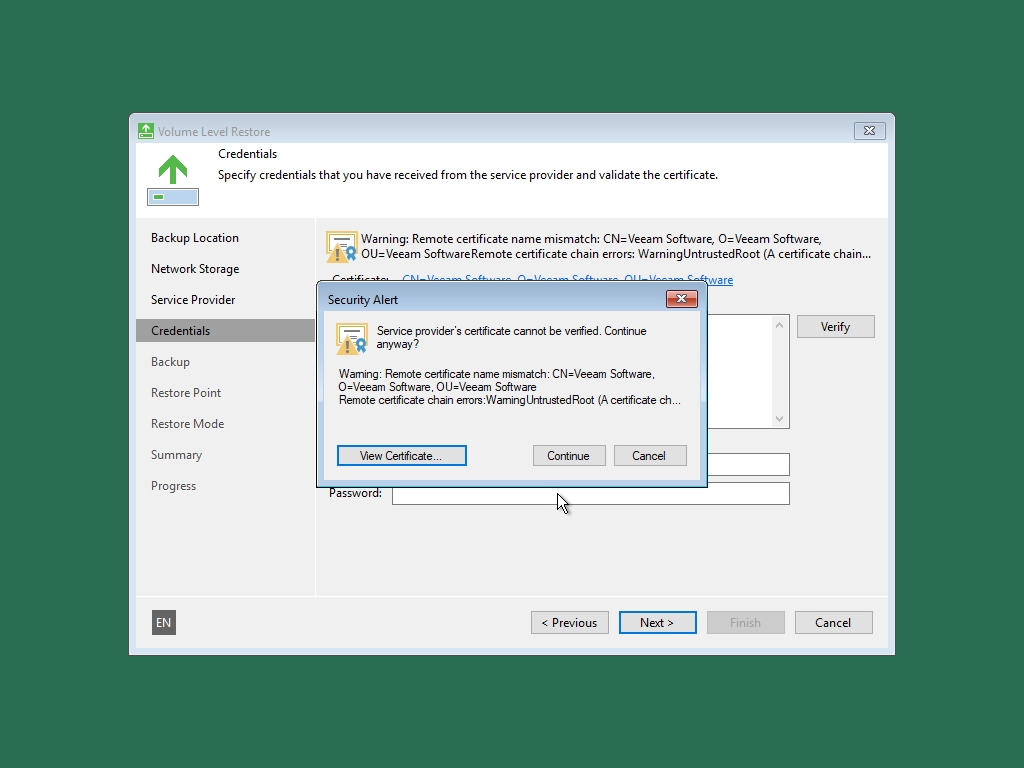

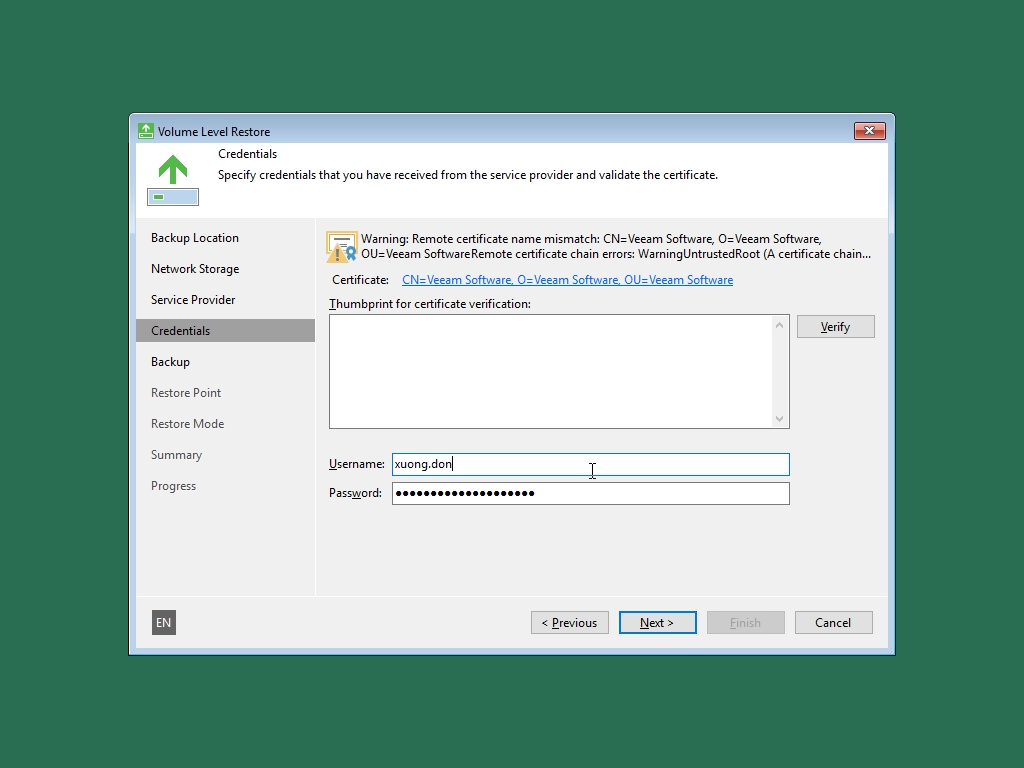

Chọn Veeam Cloud Connect repository

Nhập địa chỉ Cloud Gateway BaaS

HCM:

HN:

Continue ở cửa sổ thông tin chứng chỉ.

Nhập Username và Password

Chọn Job cần khôi phục.

Chọn Restore Point cần khôi phục.

Chọn Restore Mode.

Xem lại Summary của quá trình khôi phục

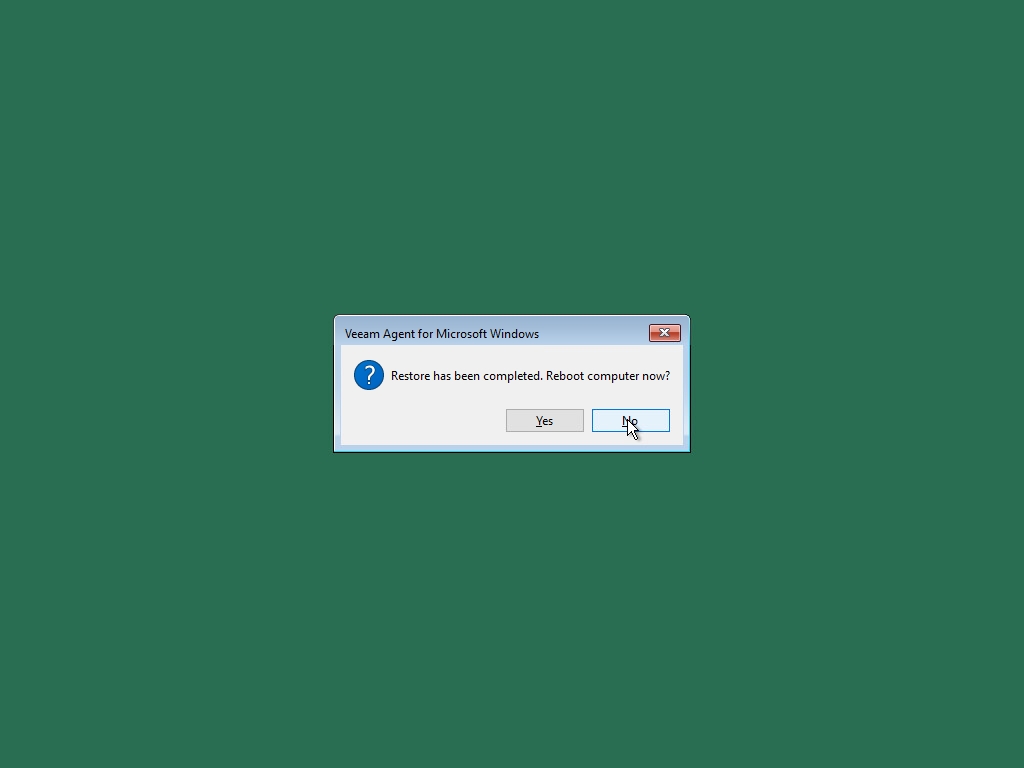

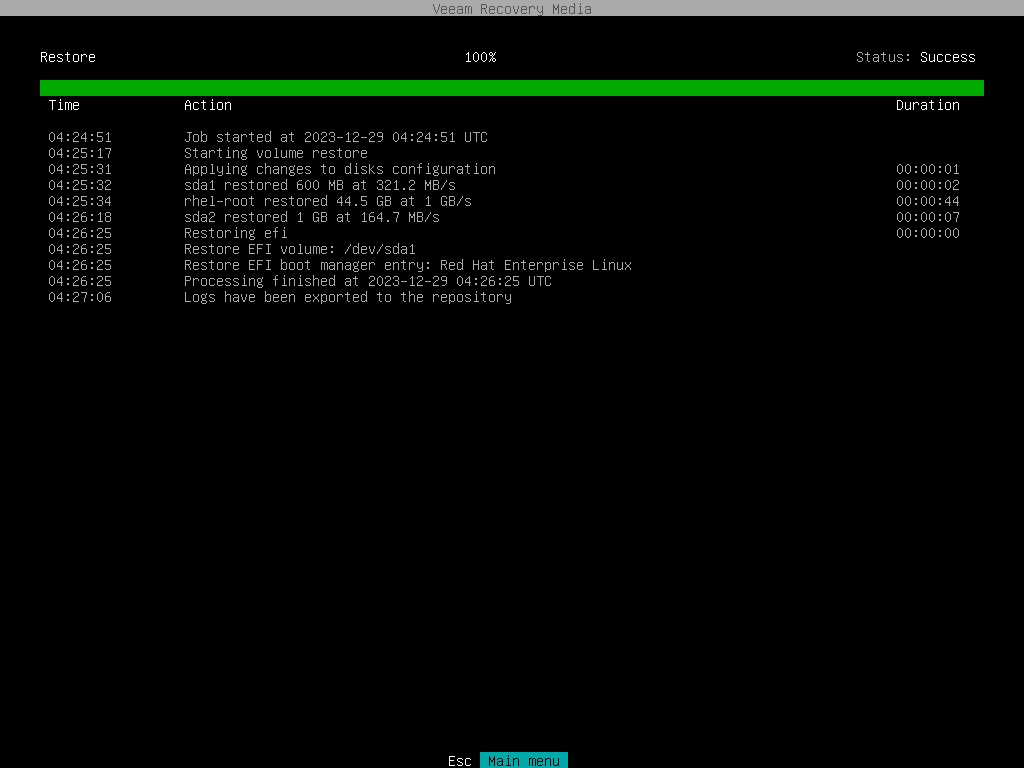

Quá trình khôi phục

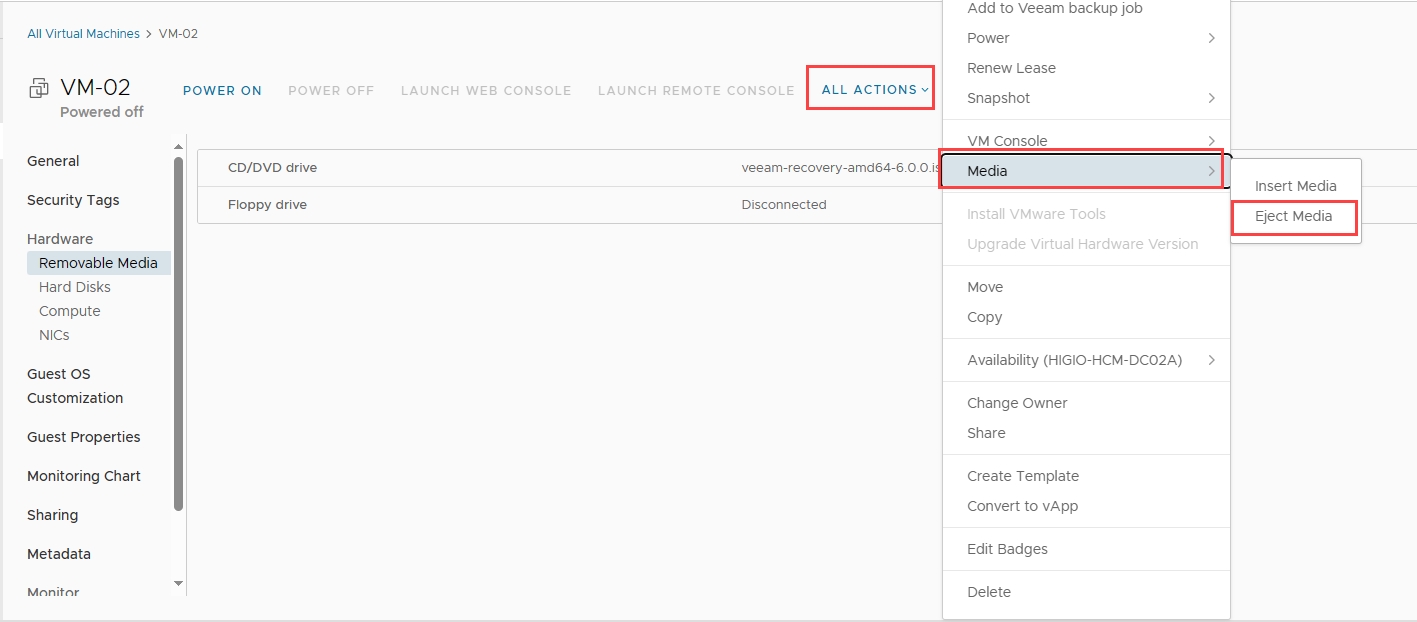

Tắt máy ảo (Shutdown the VM) và gỡ phương tiện (Eject Media).

POWER ON lại VM.

- ‘Content-type’: application/vnd.vmware.vcloud.rasdItem+xml

SEND request.

Copy Response Body

- 'Accept: */*;version=37.2

- ‘Content-type’: application/vnd.vmware.vcloud.rasdItem+xml

Body: {{select raw -> copy and paste response body from Get VM’s CPU information }}

Ex:

==============================================================================

Tìm dòng “<rasd:VirtualQuantity>8</rasd:VirtualQuantity>” và chỉnh sửa số, đây là số CPU của VM.

SEND request.

Bước 2: Khôi phục từ một điểm khôi phục (Restore Point)

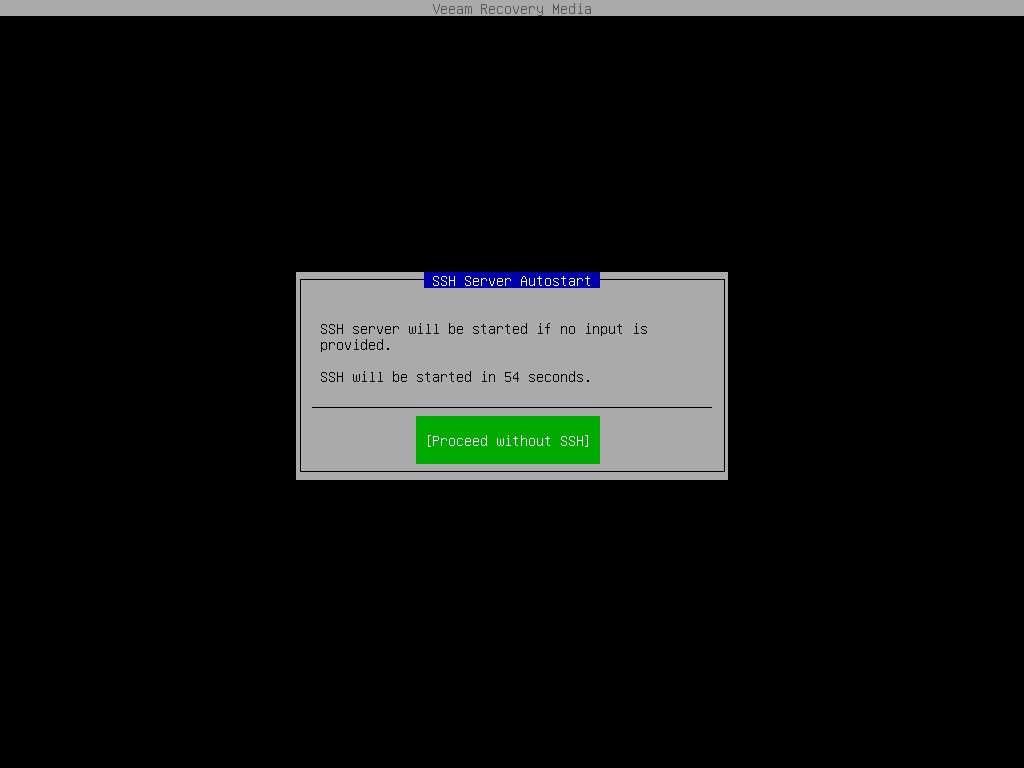

Khi khởi động hoàn tất, chọn Proceed without SSH

Chấp nhận license agreement

Nhớ cấu hình IP để kết nối với Cloud Gateway qua Configure network

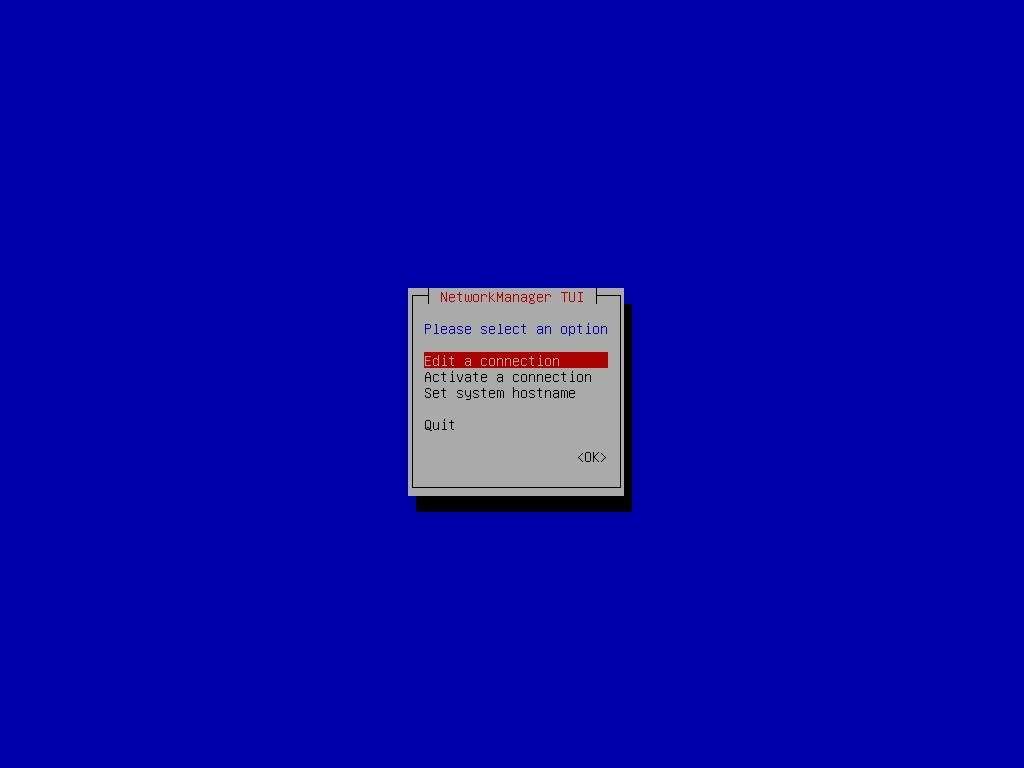

Chọn Edit a connection.

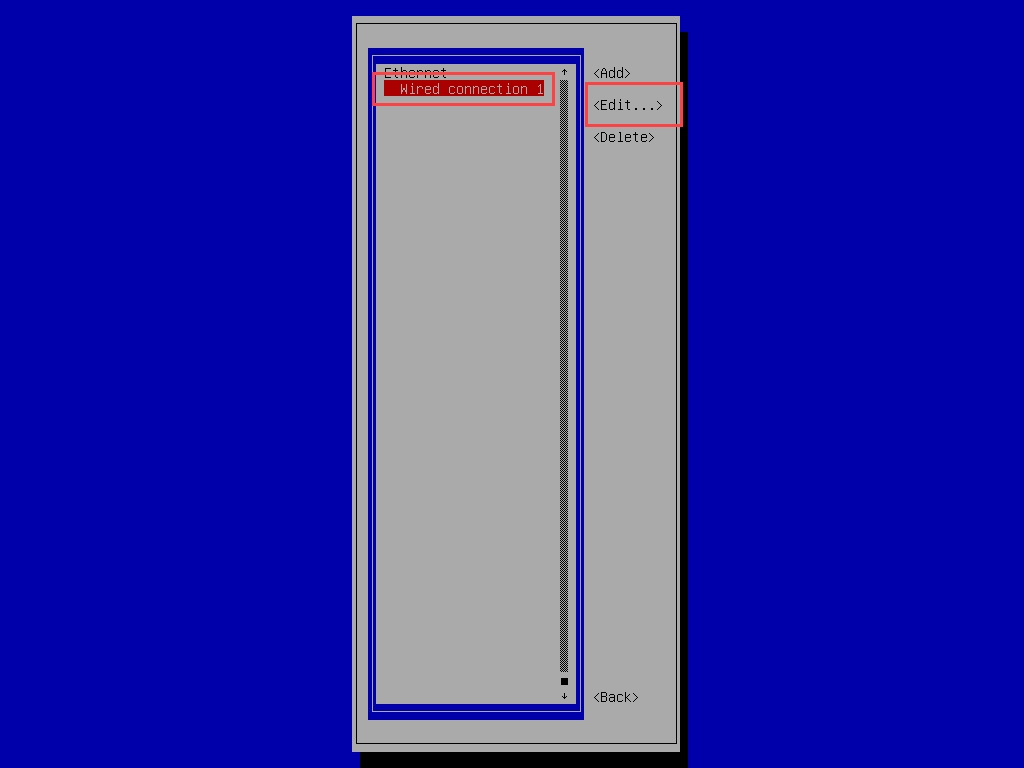

Chọn Ethernet khả dụng → Edit.

Nhập địa chỉ IP → OK.

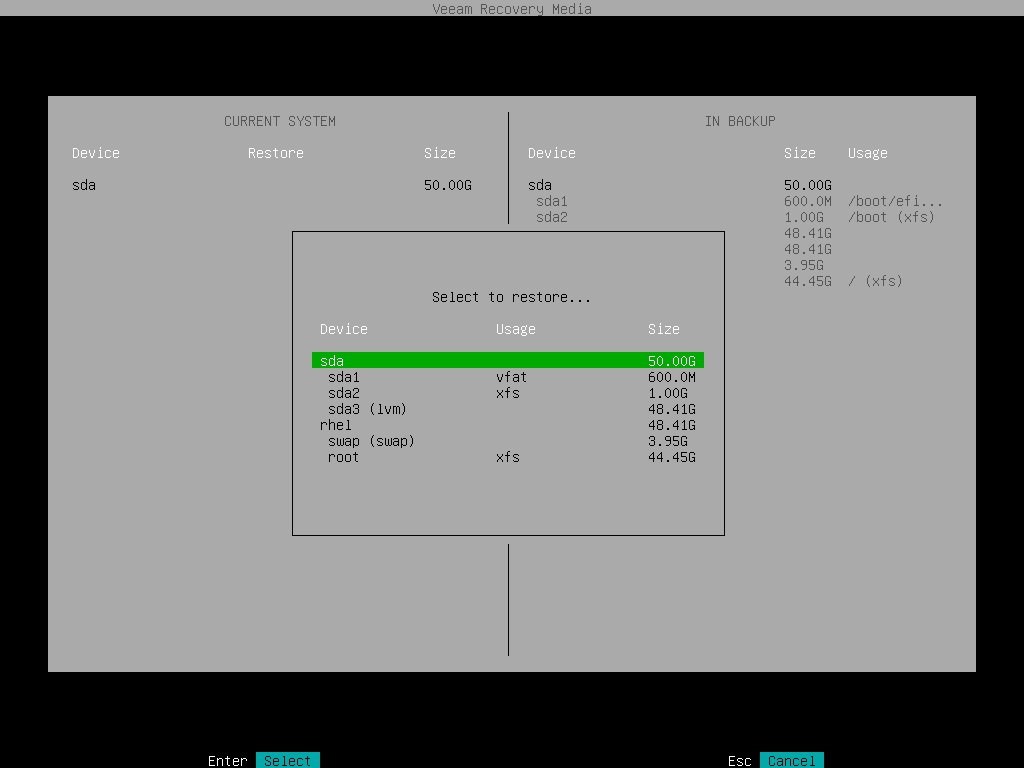

Chọn Restore volumes.

Chọn Add Cloud Connect provider...

Nhập địa chỉ Cloud Gateway BaaS.

HCM: backup-hcmc.higio.net

HN: backup-hni.higio.net

Accept thông tin certificate

Nhập Username và Password

Chọn Job và Restore Point cần khôi phục.

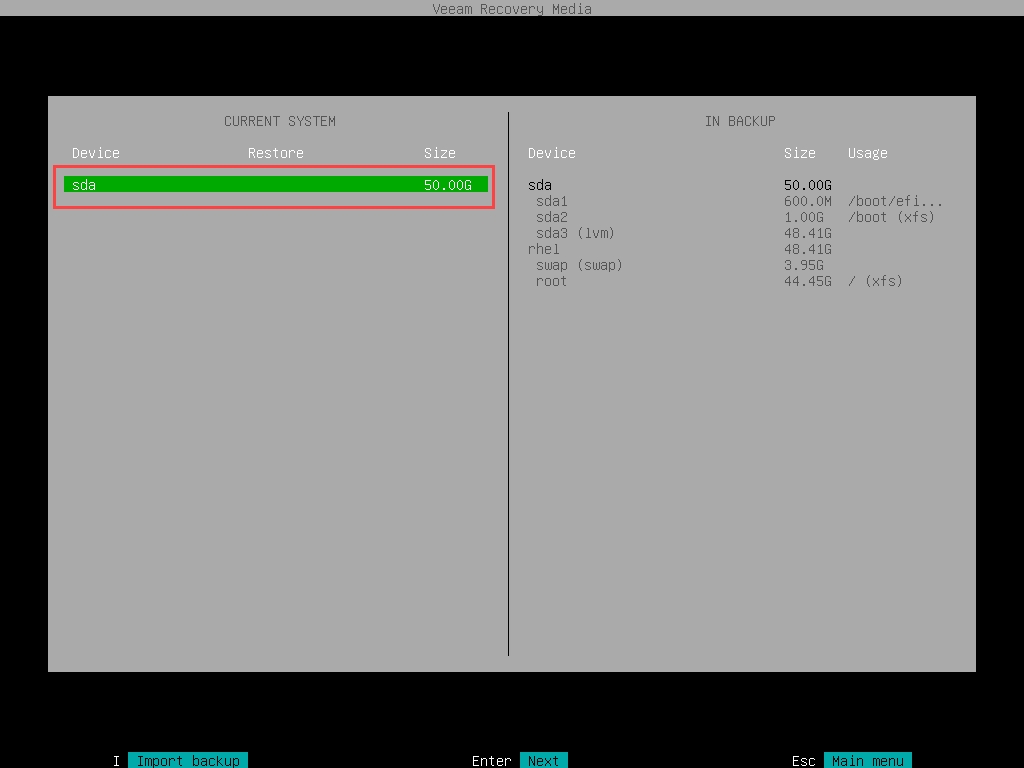

Chọn ổ cứng cần khôi phục.

Nhập và chọn Restore from....

Chọn đúng ổ đĩa cần khôi phục.

Kiểm tra rằng ánh xạ (mapping) là chính xác, sau đó nhấn "s" để tiếp tục.

Xem lại Summary của quá trình restore, sau đó nhấn Enter để bắt đầu.

Bắt đầu quá trình khôi phục và đợi hoàn tất.

Tắt máy ảo (Shutdown the VM) và gỡ phương tiện (Eject Media).

POWER ON lại VM.

Nhập Group Name.

Nhập số lượng Min VMs.

Nhập số lượng Max VMs.

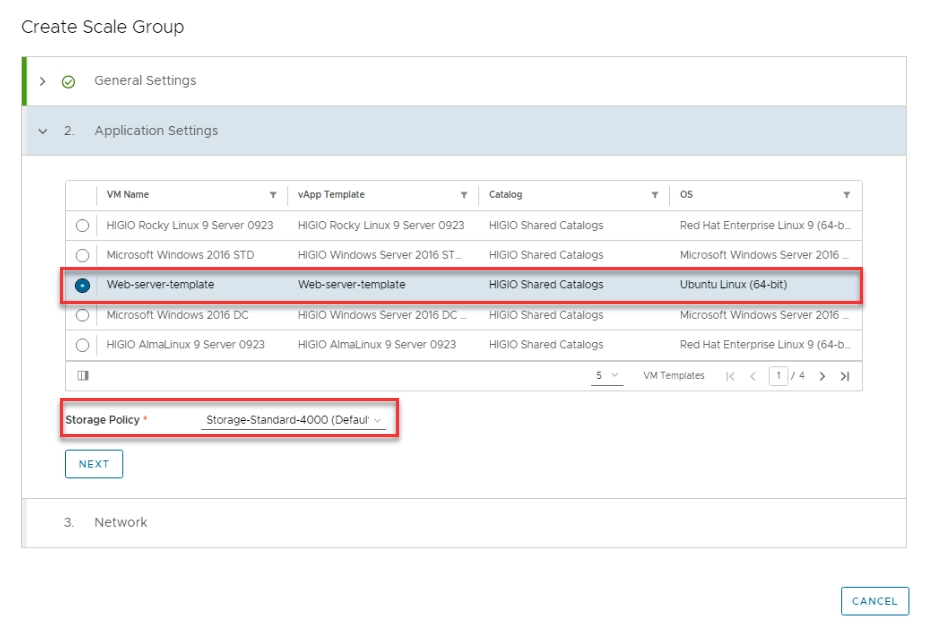

Bước 3: Trong phần Application Settings:

Chọn mẫu vApp template của ứng dụng đã chuẩn bị từ trước.

Chọn Storage Policy.

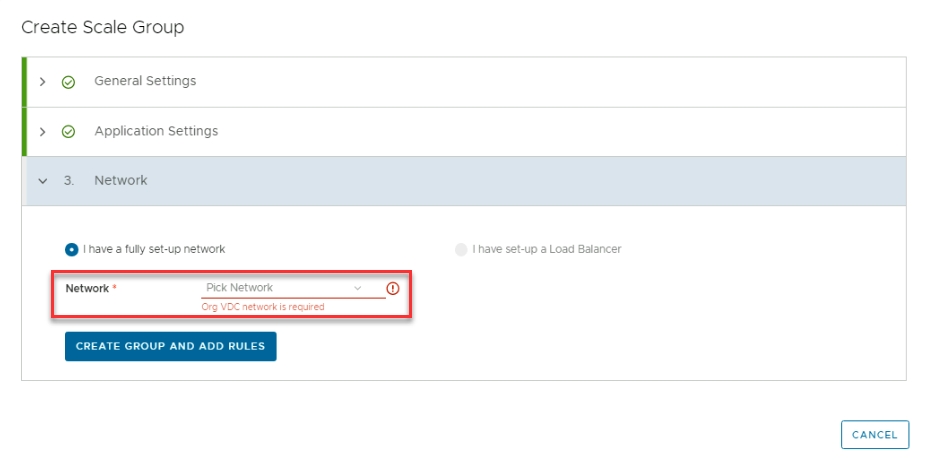

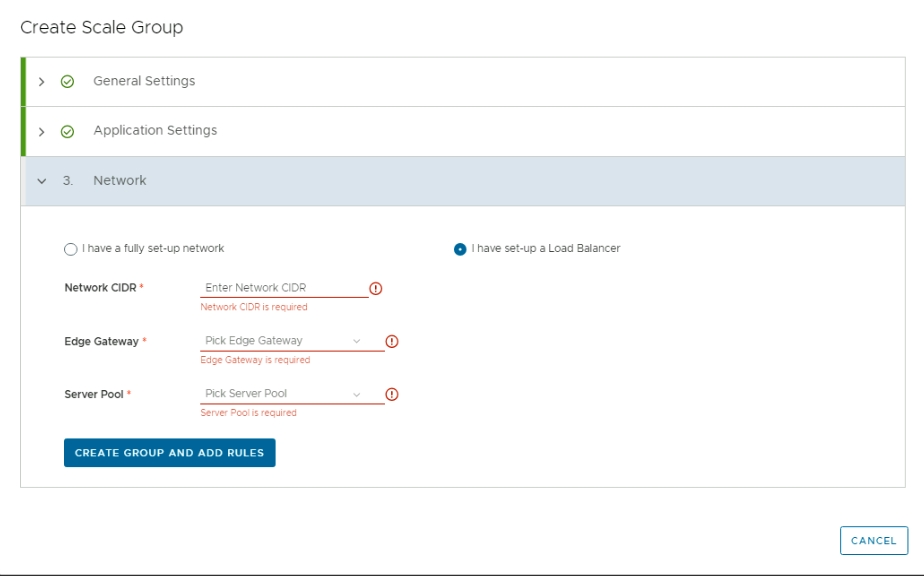

Bước 4: Trong phần Network Settings, chọn mạng cho nhóm mở rộng:

Nếu bạn tự quản lý Load Balancer hoặc không cần Load Balancer, chọn I have a fully set-up network:

Chọn Network.

Nhấn CREATE GROUP AND ADD RULES.

Nếu ứng dụng sử dụng HI GIO Load Balancing, chọn I have set-up a Load Balancer:

Nhập Network CIDR.

Chọn Edge Gateway.

Bước 5: Thiết lập quy tắc tường lửa (Firewall Rules) dựa trên yêu cầu của ứng dụng.

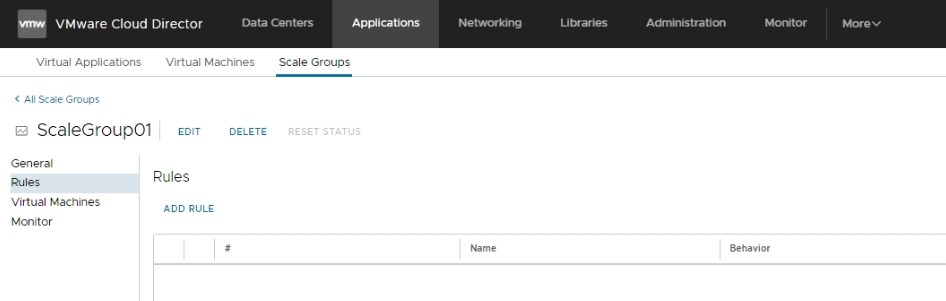

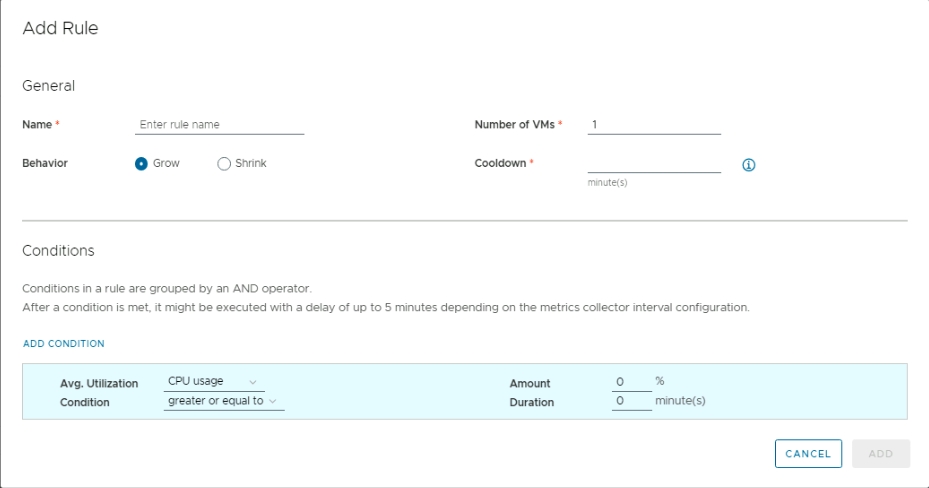

Bước 1: Chọn Scale Group > Rules > ADD RULE.

Bước 2: Trong tab General:

Name: Nhập tên quy tắc.

Number of VMs: Số lượng VMs sẽ mở rộng hoặc thu nhỏ

Behavior: Chọn cách thức nhóm mở rộng hoạt động khi quy tắc được kích hoạt:

Grow: Mở rộng (scale out).

Shink: Thu nhỏ (scale in).

Cool down: Nhập thời gian chờ (cooldown) tính bằng phút sau mỗi lần tự động scale trong nhóm.

Lưu ý: Các điều kiện không thể kích hoạt lần mở rộng khác cho đến khi hết thời gian chờ. Thời gian chờ sẽ được đặt lại khi bất kỳ quy tắc nào trong nhóm scale được kích hoạt.

Bước 3: Trong tab Conditions, thêm điều kiện kích hoạt quy tắc:

Avg. Utilization:

CPU usage.

memory usage.

Condition:

Lưu ý: Toán tử AND được sử dụng để nhóm các điều kiện trong một quy tắc

Sau khi một điều kiện được đáp ứng, có thể mất đến 5 phút để thực thi.

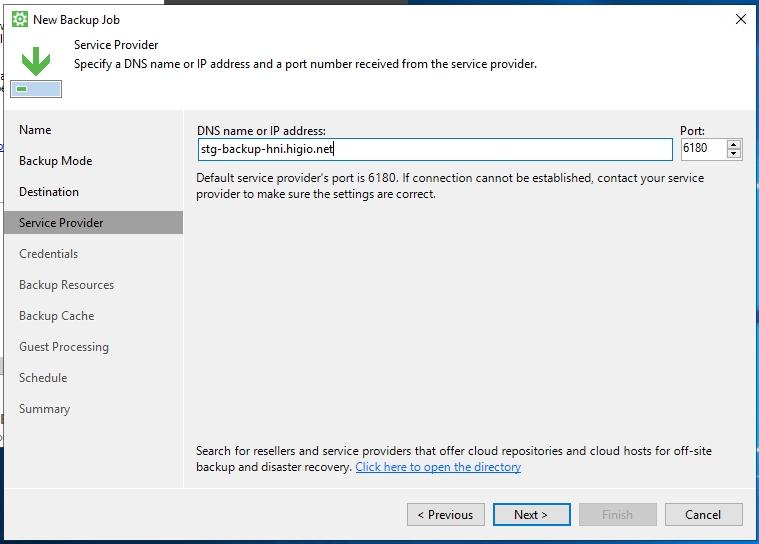

Chọn Backup Mode

Chọn Veeam Cloud Connect Repository

Nhập địa chỉ của BaaS Cloud Gateway Address:

HCM: backup-hcmc.higio.net

HN: backup-hni.higio.net

Accept thông tin chứng chỉ.

Nhập Username và Password.

Kiểm tra dung lượng của BaaS Storage

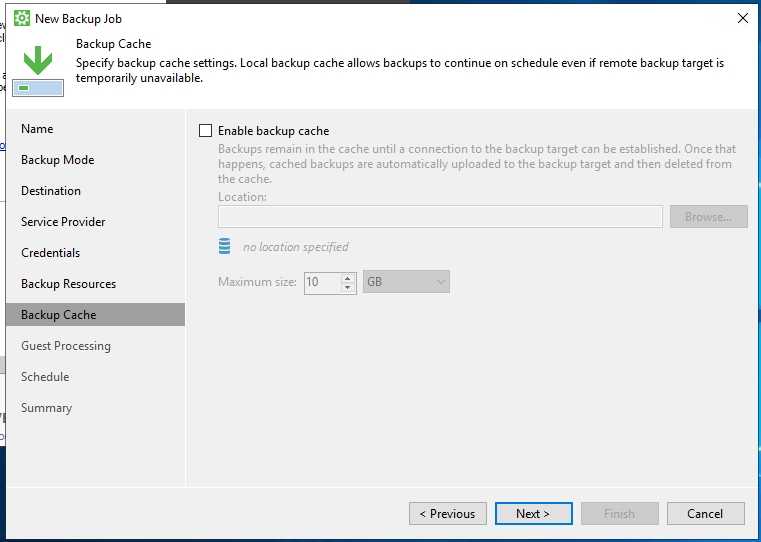

Advanced configuration

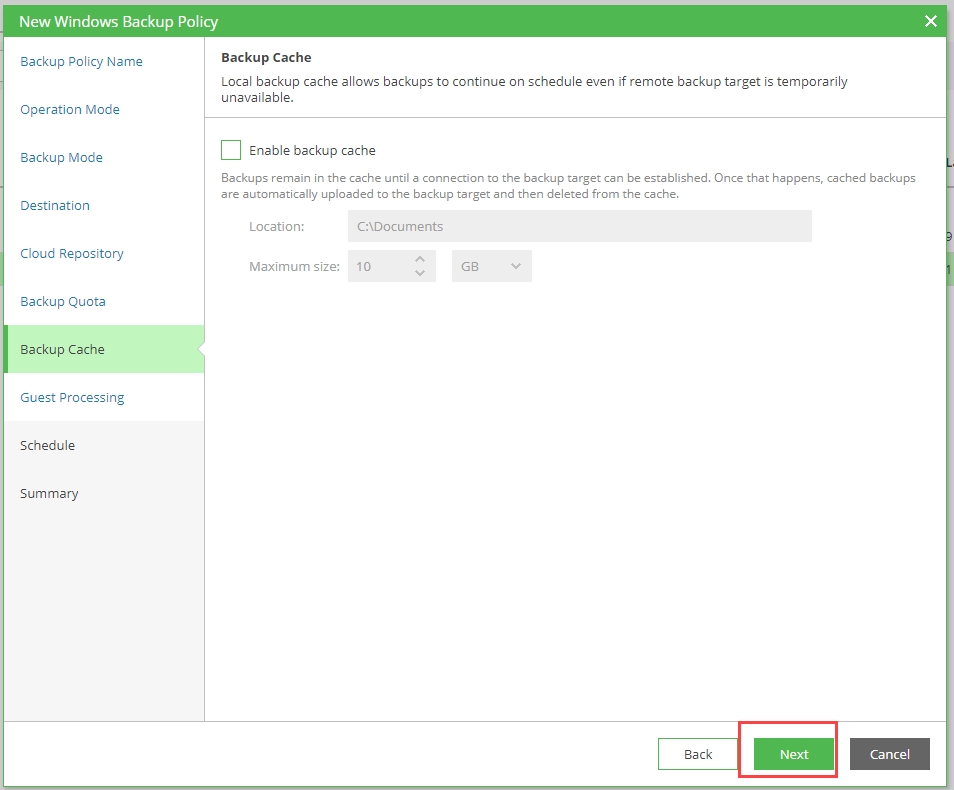

Bật hoặc tắt Backup Cache

Bật hoặc tắt Guest Processing (Backup SQL, File index)

Schedule Backup

Kiểm tra cài đặt

Chạy Backup Job

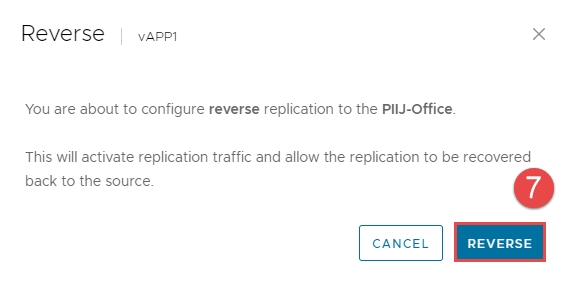

Bước 4: Nhấn vào Reverse.

Bước 5: Xác nhận bằng cách nhấn REVERSE.

Bước 6: Kết quả mong đợi

Reverse từ On-Premises lên HI GIO Cloud đang diễn ra.

Reverse từ On-Premises lên Cloud đã hoàn thành thành công. Mục Outgoing Replications giờ trống.

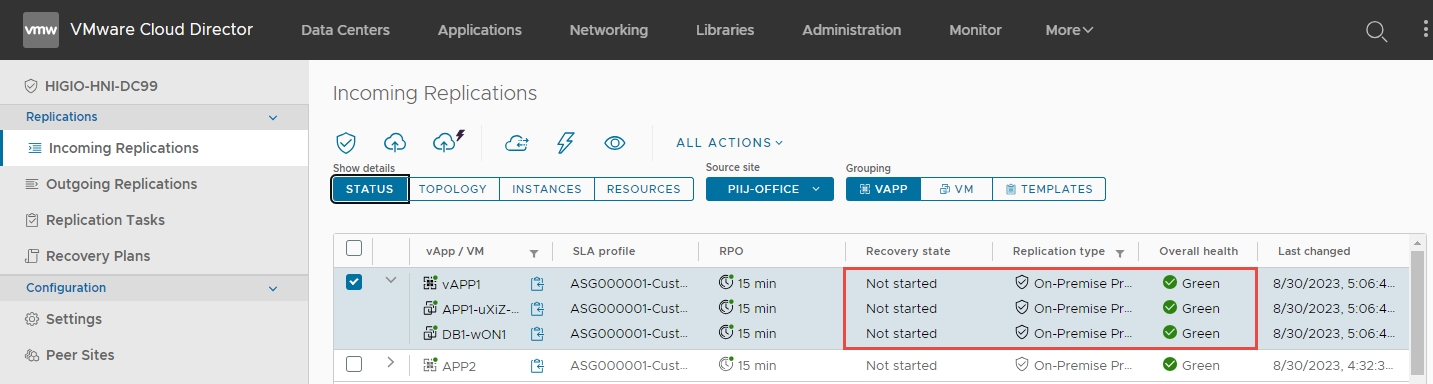

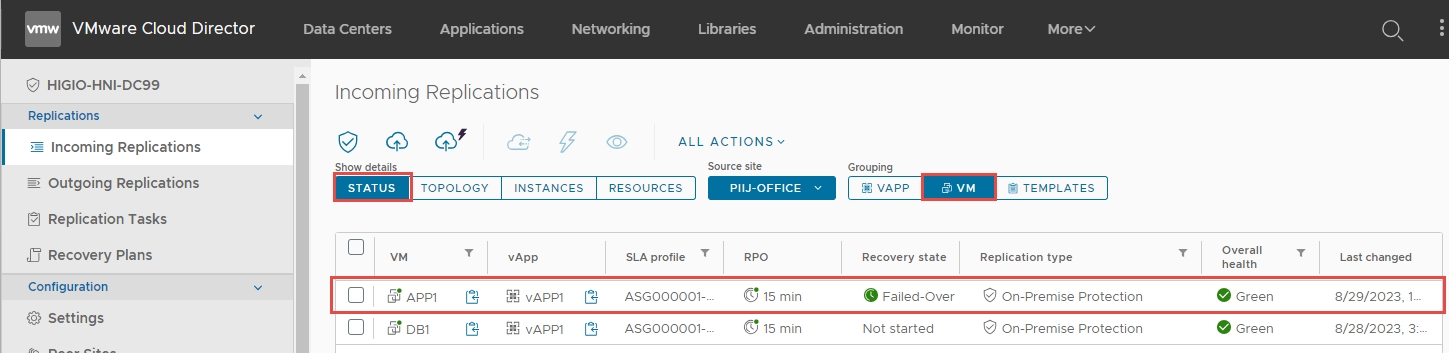

Vì bản sao được cấu hình từ On-Premises to Cloud, chúng ta sẽ xem Incoming Replications.

Chọn Incoming Replications. Tại đây, bạn sẽ thấy VM APP1-xxxx được sao chép lại từ On-Premises to Cloud, và Replication type hiển thị On-Premise Protection.

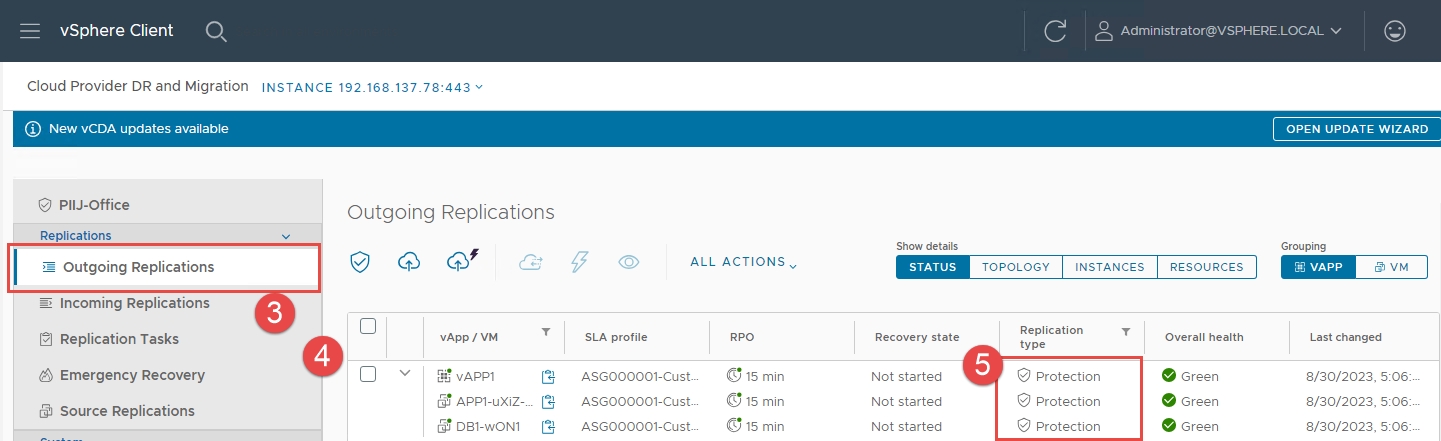

Xác minh trạng thái replicate từ On-Premises site

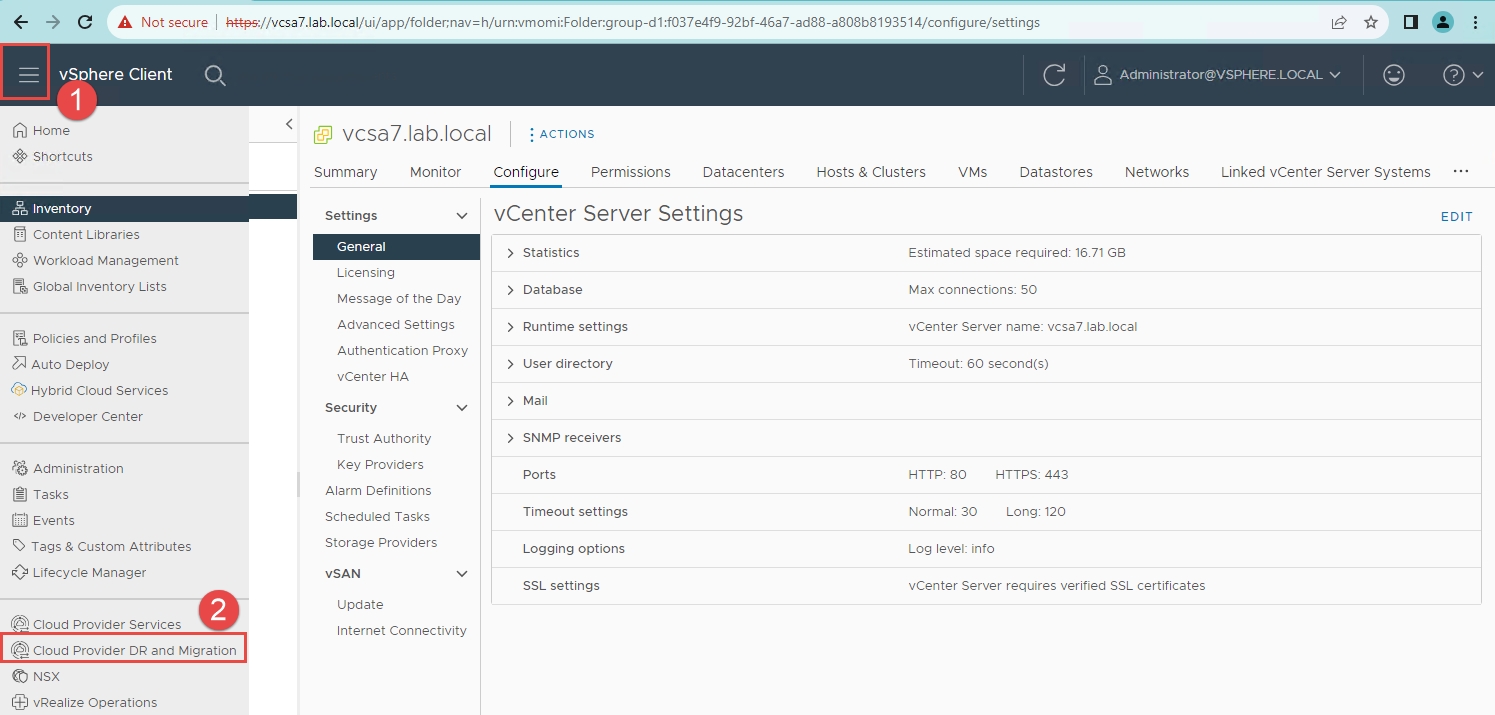

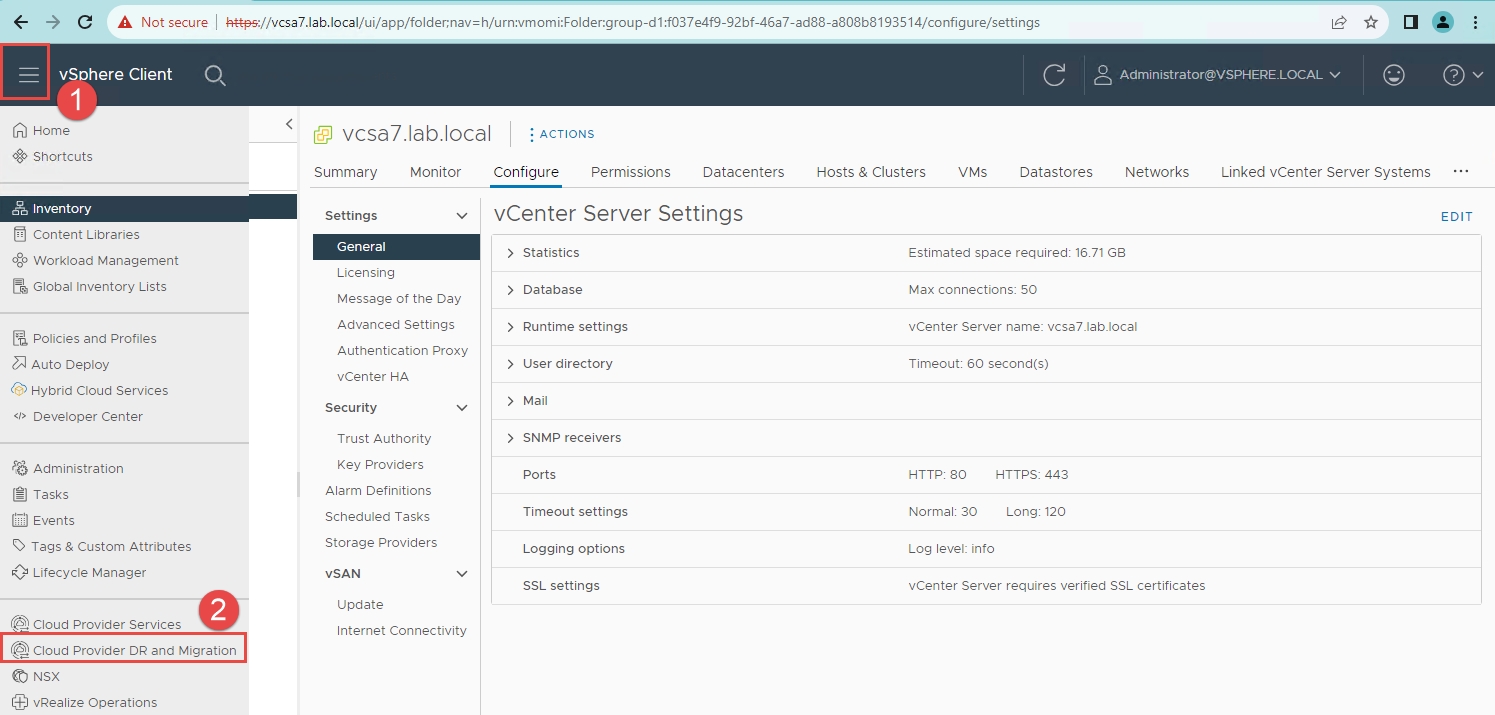

Mở rộng Menu > Nhấn vào Cloud Provider DR and Migration.

Nhấn vào Outgoing Replications.

Xác nhận VM APP1-xxxx và DB1-xxxx đã được replicate từ On-Premises lên Cloud với Replication Type = Protection.

Bước 3: Trên trang NSX Autonomous edges, nhấp L2 VPN Sessions > NEW.

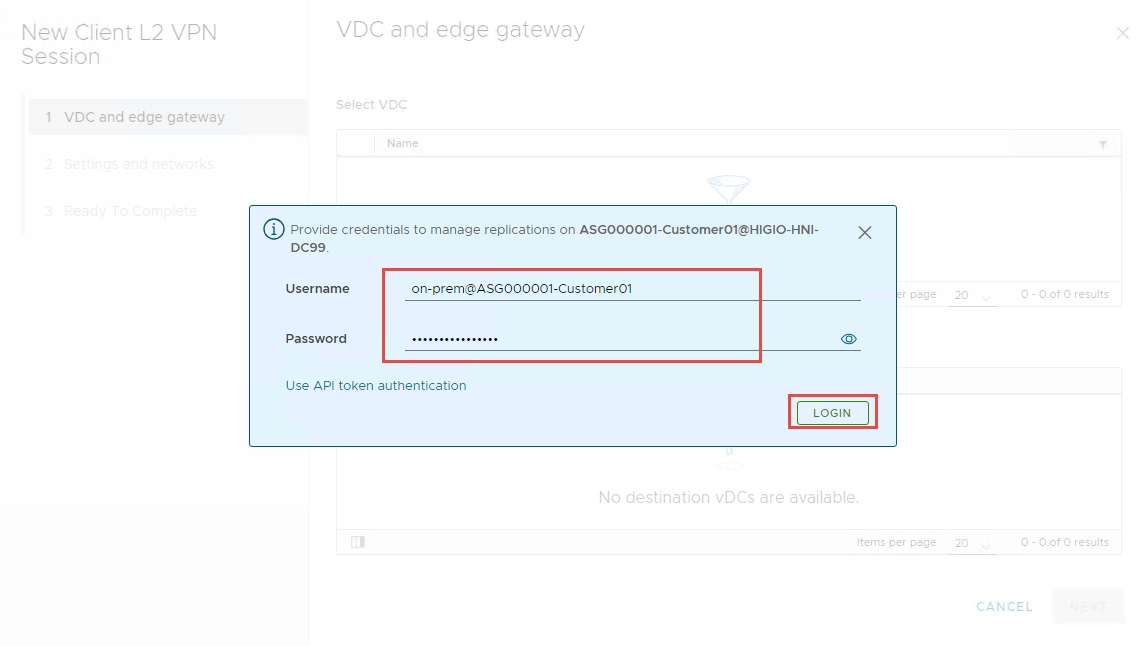

Bước 4: Nếu phiên người dùng của bạn chưa được mở rộng đến cloud site, nhập thông tin đăng nhập để xác thực với cloud site.

Bước 5: Chọn cloud site virtual data center và edge gateway trên trang VDC and edge Gateway.

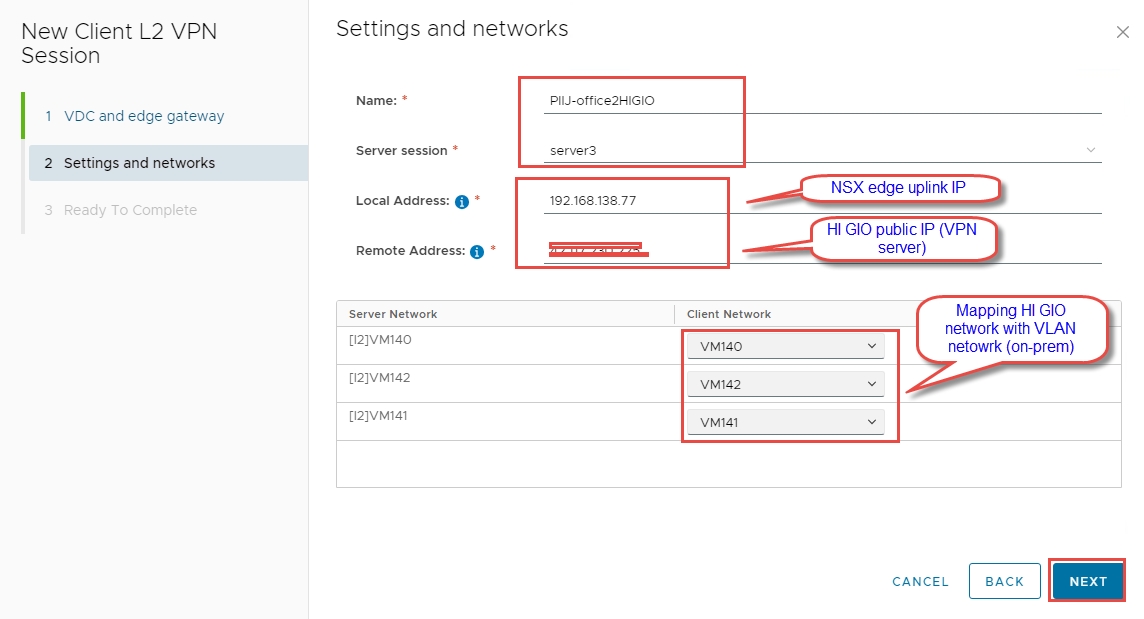

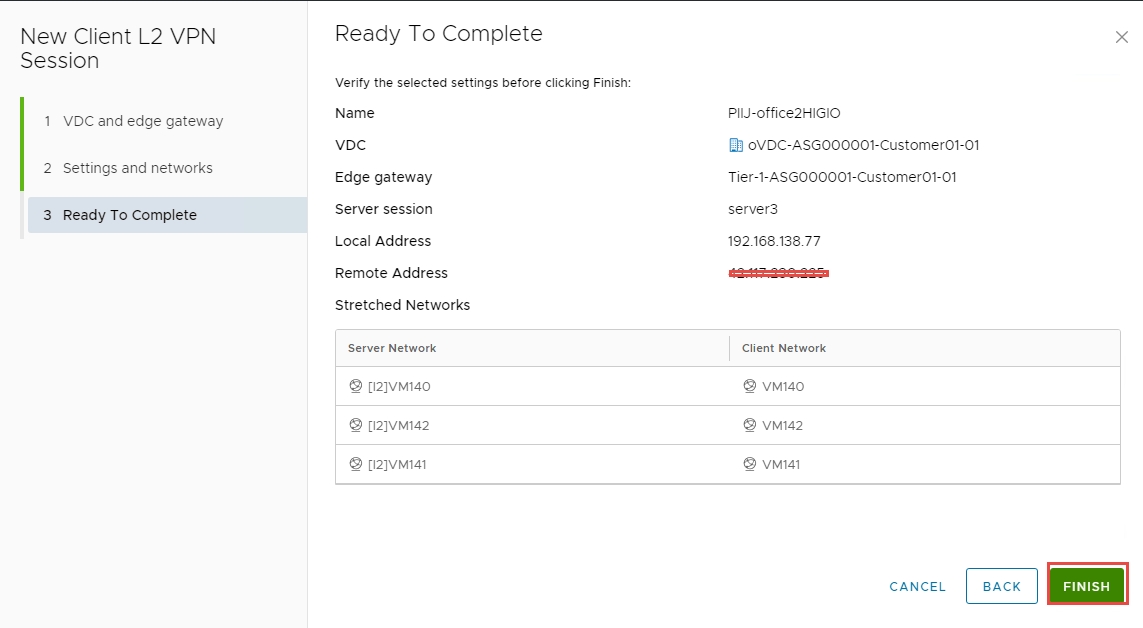

Bước 6: Trên trang Settings and networks, cấu hình L2 VPN và nhấp Next.

Trong ô Name, nhập tên cho phiên L2 VPN client này.

Từ menu Server session, chọn cloud side L2 VPN server session.

Trong ô Local Address, nhập địa chỉ IP của on-premises ở phía client của L2 VPN session. Địa chỉ IP local phải giống với địa chỉ IP của cổng uplink của NSX Autonomous Edge hosting client L2 VPN session.

Trong ô Remote Address, nhập địa chỉ IP public của HI GIO ở server-side của L2 VPN session.

Dưới cột Client Network, để tạo L2 stretch giữa các mạng, chọn mạng VLAN của on-premises.

Bước 7: Trên trang Ready To Complete, xem lại và nhấp FINISH.

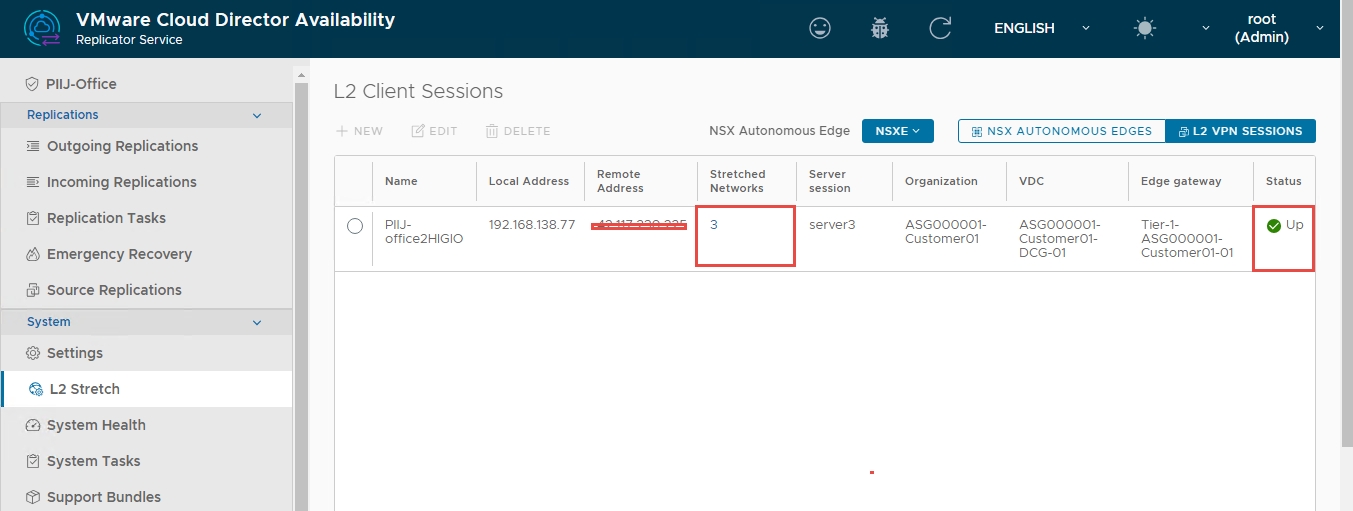

>>> Session L2 VPN client trên on-premises đã được tạo và L2 stretch qua site cloud đã hoàn thành.

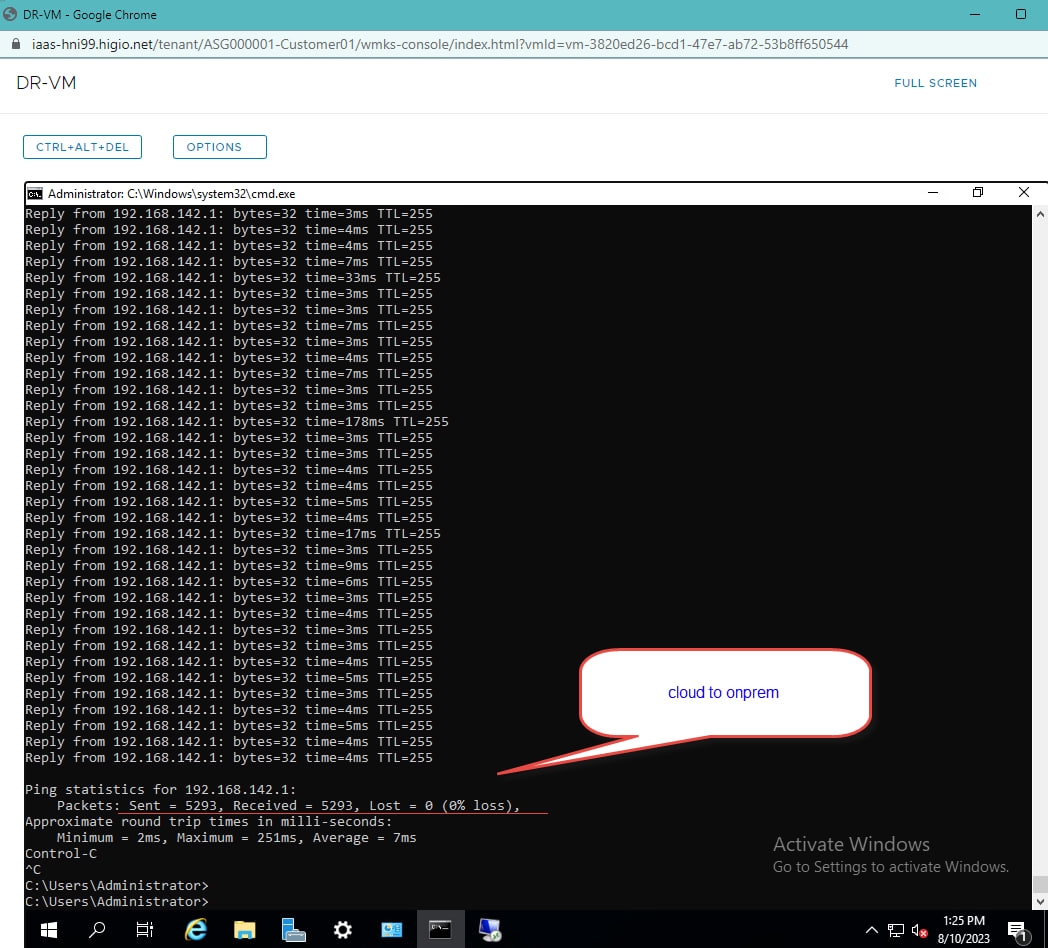

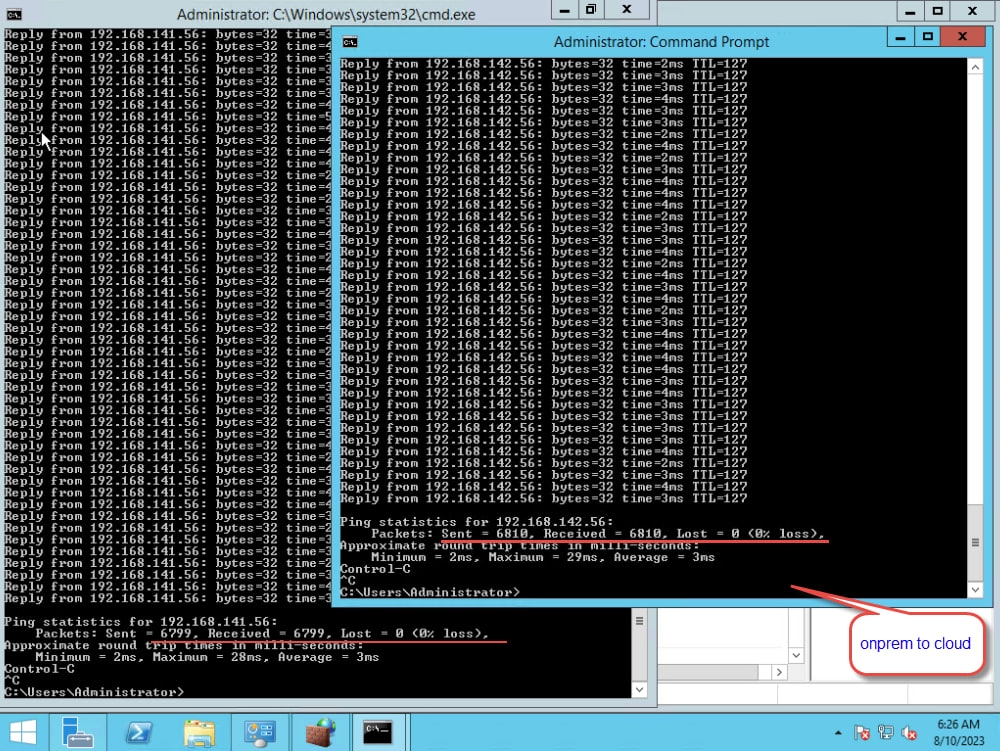

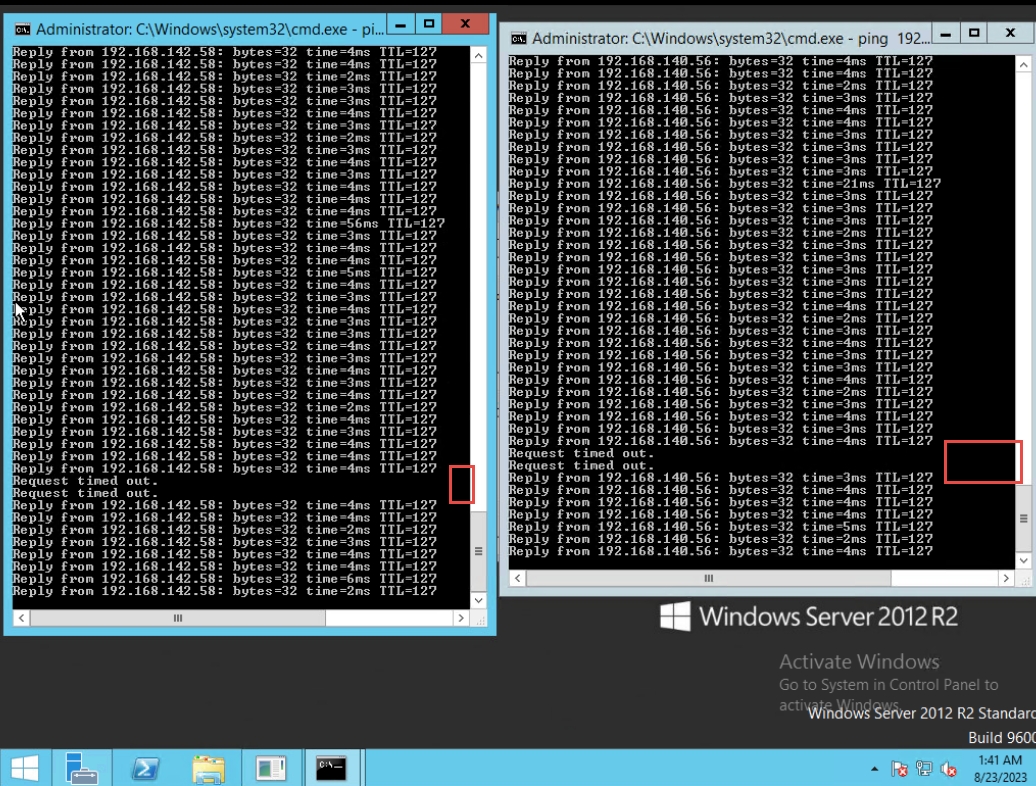

***Kiểm tra kết nối

Ping đến Gateway (on-prem) từ HI GIO.

Ping đến VM của HI GIO (cùng VLAN/khác VLAN) từ on-prem.

Bước 1: Trên màn hình bảng điều khiển Virtual Data Center, nhấp vào thẻ của trung tâm dữ liệu ảo mà bạn muốn truy cập, và từ bảng bên trái, chọn Virtual Machines.

Bước 2: Nhấp vào card view.

Bước 3: Trên thẻ của máy ảo mà bạn muốn khởi động, nhấp vào ACTIONS > Power > Power On.

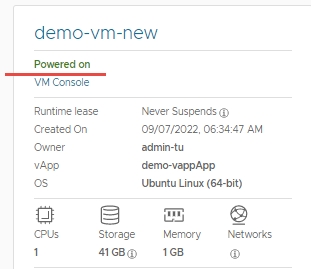

Máy ảo đã bật sẽ hiển thị trạng thái Powered-on màu xanh lá.

Hành động Shut Down Guest OS for VM tắt hệ điều hành khách và tắt máy ảo. VMware Tools phải được cài đặt và đang chạy trên máy ảo.

Powering off máy ảo tương đương với việc tắt nguồn của một máy vật lý.

Resetting lại máy ảo làm xóa trạng thái (bộ nhớ, bộ đệm, v.v.), nhưng máy ảo vẫn tiếp tục chạy.. Khởi động lại máy ảo tương đương với việc nhấn nút reset của một máy vật lý. Nó khởi tạo một lần khởi động lại cứng của hệ điều hành mà không thay đổi trạng thái nguồn của máy ảo.

Bước 1: Trên màn hình bảng điều khiển Virtual Data Center, nhấp vào thẻ của trung tâm dữ liệu ảo mà bạn muốn truy cập, và từ bảng bên trái, chọn Virtual Machines.

Bước 2: Nhấp vào card view.

Bước 3: Trong thẻ của máy ảo mà bạn muốn tắt nguồn, nhấp vào ACTIONS > Power > Power Off/Shut Down Guest OS/Reset.

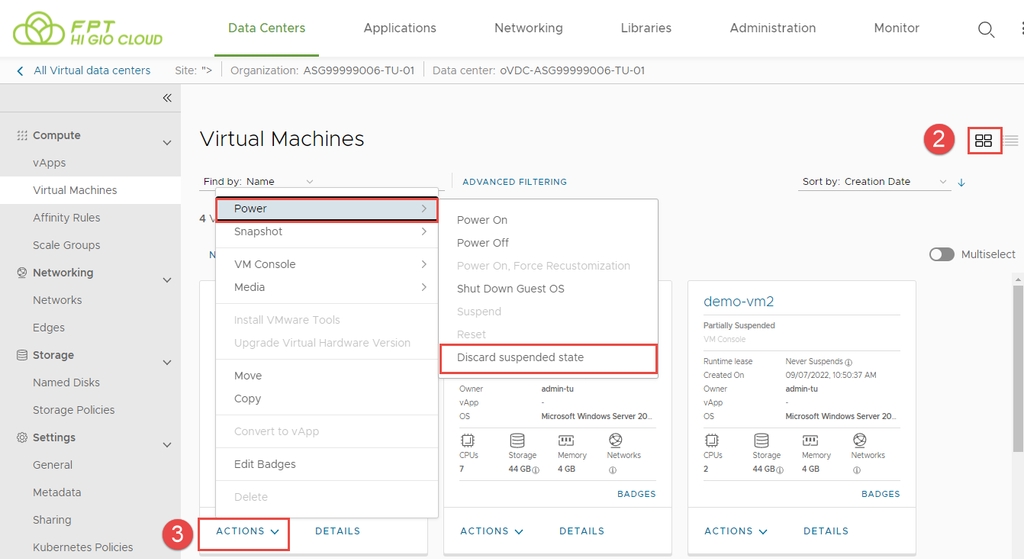

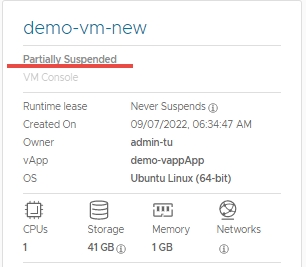

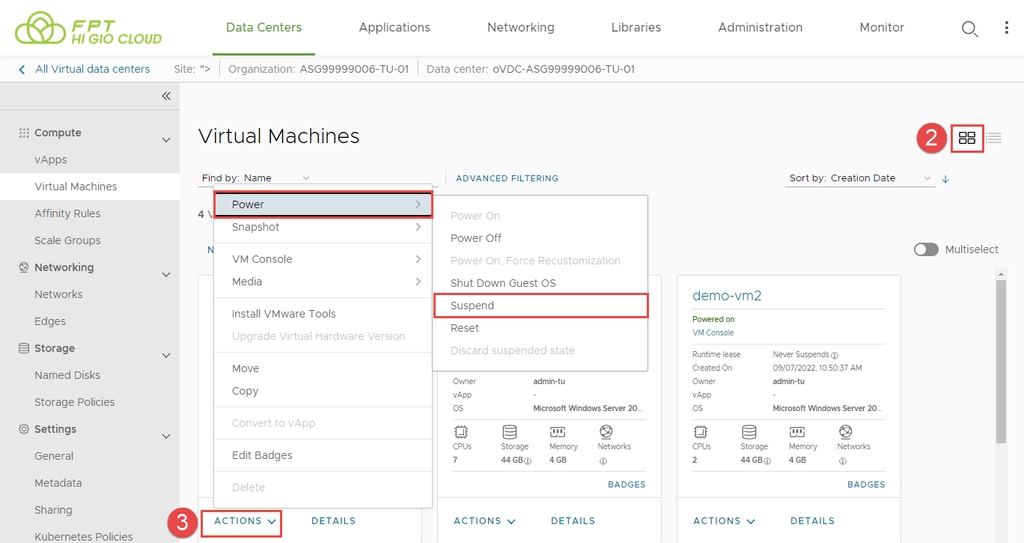

Tạm dừng máy ảo sẽ lưu lại trạng thái hiện tại của nó bằng cách ghi bộ nhớ (RAM) vào đĩa.

Tính năng tạm dừng và tiếp tục rất hữu ích khi bạn muốn lưu lại trạng thái hiện tại của máy ảo (RAM) và tiếp tục làm việc sau đó từ chính trạng thái đó.

Bước 1: Trên màn hình bảng điều khiển Virtual Data Center, nhấp vào thẻ của trung tâm dữ liệu ảo mà bạn muốn truy cập, và từ bảng bên trái, chọn Virtual Machines

Bước 2: Nhấp vào card view.

Nếu máy ảo đang ở trạng thái tạm dừng và bạn không còn cần tiếp tục sử dụng máy, bạn có thể hủy trạng thái tạm dừng. Hủy trạng thái tạm dừng sẽ xóa bộ nhớ đã lưu và đưa máy về trạng thái tắt nguồn.

Bước 1: Trên màn hình bảng điều khiển Virtual Data Center, nhấp vào thẻ của trung tâm dữ liệu ảo mà bạn muốn truy cập, và từ bảng bên trái, chọn Virtual Machines.

Bước 2: Nhấp vào card view.

Bước 3: Trong thẻ của máy ảo mà bạn muốn bắt đầu, nhấp vào ACTIONS > Power > Discard the suspended state.

Trạng thái đã bị hủy, và máy ảo được tắt nguồn.

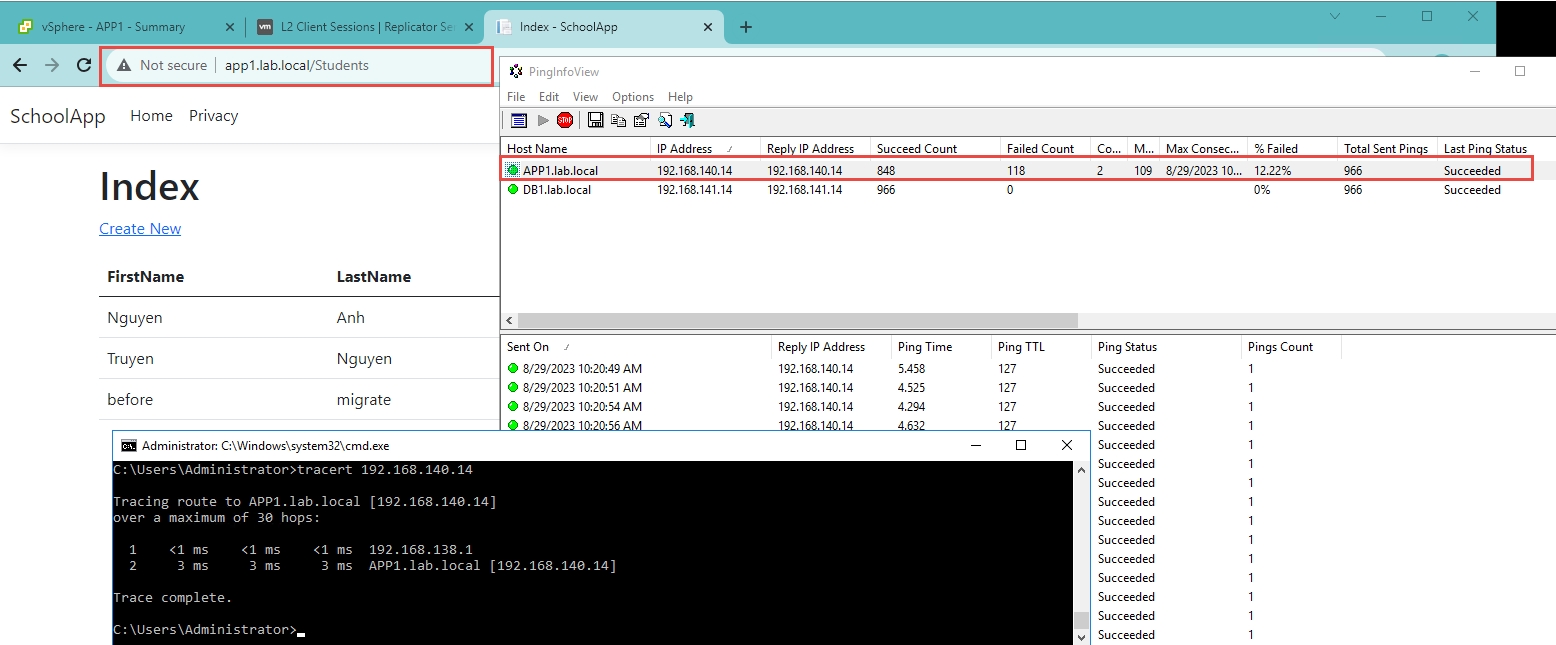

Bước 1: Đăng nhập vào cổng thông tin HI GIO.

Bước 2: Mở rộng More > Nhấn vào Availability ()

Bước 3: Nhấn vào Incoming Replications > Tích chọn checkbox cho VM APP1 > Mở rộng ALL ACTIONS > Nhấn vào Migrate.

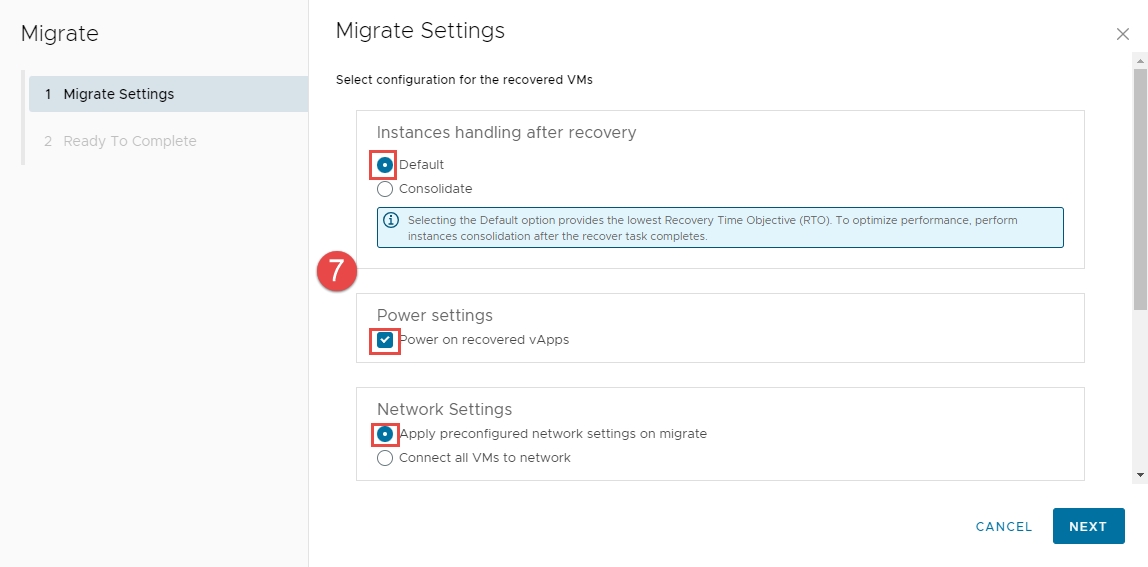

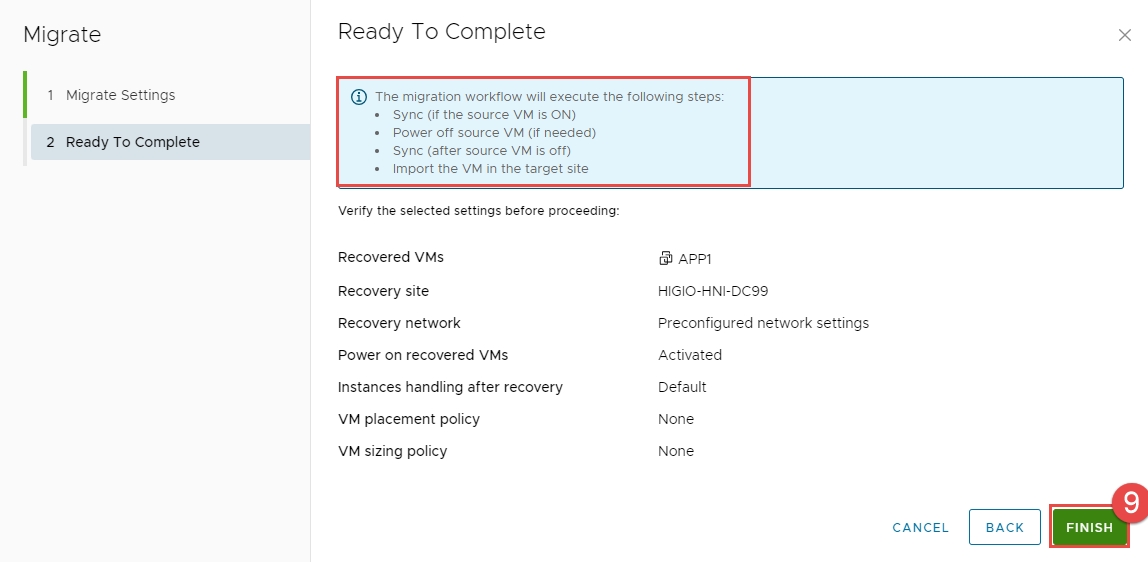

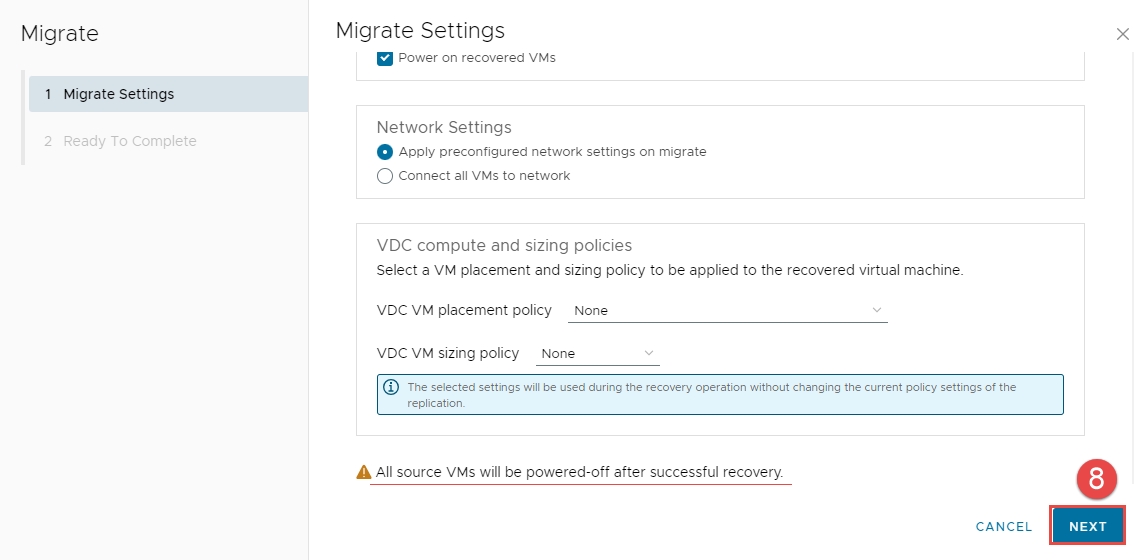

Bước 4: Cấu hình Recovery Settings cho Migrate

- Instances handing after recovery: Default.

- Power Settings: Power on recovered vApps.

- Network Settings: Apply preconfigured network settings on migrate (đã cấu hình trong bước 2)

- Nhấn NEXT

Bước 5: Xem lại và nhấn FINISH.

Bước 6: Kết quả mong đợi:

Failover in Progress: Bạn sẽ thấy Migrate in Progress với % tiến độ trong Detailed Status.

Sau khi hoàn thành tác vụ di chuyển, xác nhận:

STATUS, VM:

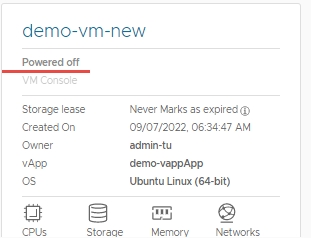

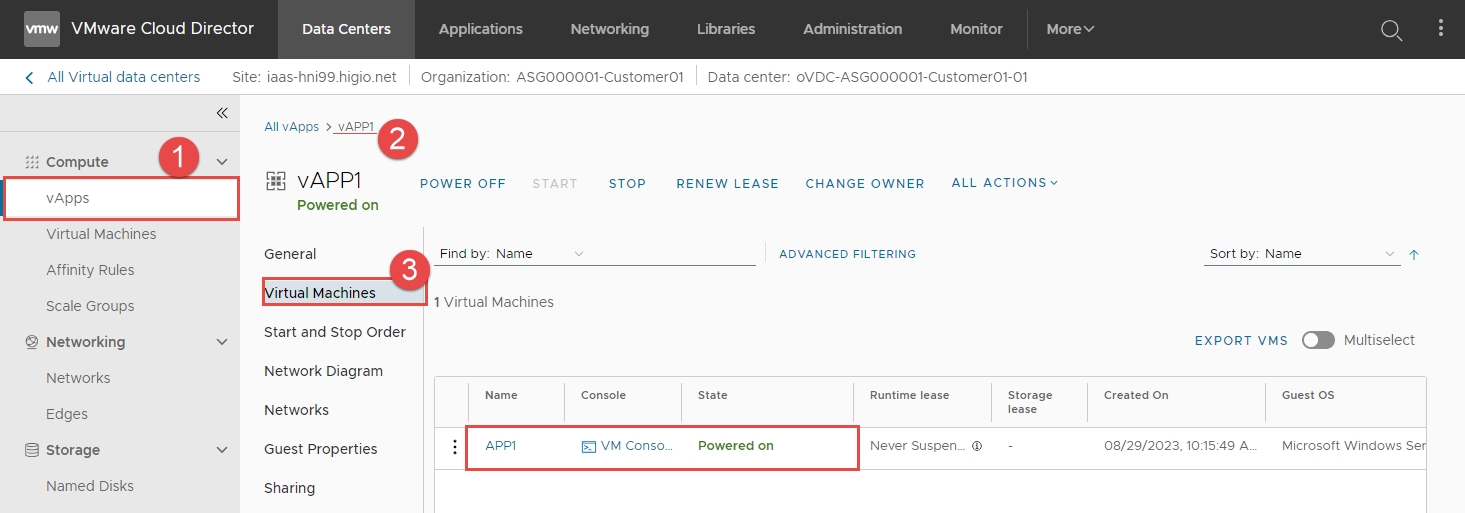

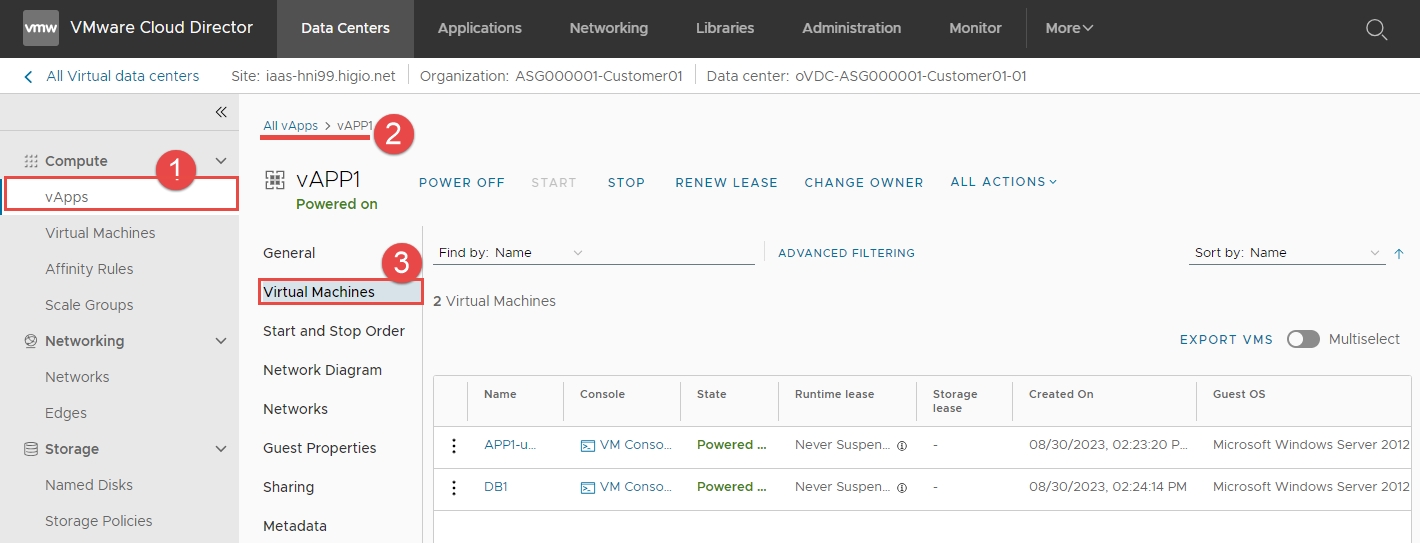

Bước 1: Đăng nhập vào cổng thông tin HI GIO: chọn vAPP1 > Virtual machines.

Bước 2: Xác nhận rằng VM APP1 đã được di chuyển sang HI GIO và đã được bật nguồn.

Bước 3: Ping, tracert, HTTP đến APP1 từ site on-premises phải thành công.

Bước 4: Kết quả mong đợi:

VM APP1 hiện đang chạy trên site HI GIO. VM không còn được bảo vệ.

VM APP1 đã được tắt nguồn ở on-premises - tự động bởi vCDA.

Bước 1: Thu thập thông tin

Đăng nhập vào IAM portal -> vCD portal: thu thập thông tin

{{vcd_url}}

{{vdc_uuid}}: Đăng nhập vào vCD portal -> chọn VDC -> xem và ghi lại vdc_uuid trên URL

{{network_uuid}}: Trên vCD portal -> Networking -> Networks -> New

Lưu ý tên network phải là "VM Network"

Chọn “VM Network” -> và ghi lại thông tin network uuid trên url.

{{vappTemplate_uuid}}: Trên vCD portal -> Content Hub -> Catalogs ->HIGIO Shared Catalogs

-> vApp Templates -> Chọn template mà bạn muốn tạo VM -> ghi lại vappTemplate_uuid trên url.

{{Bearer Token}}: Làm theo hướng dẫn “” .

Bước 2: Tạo VM từ template.

Postman:

OST https://{{vcd_url}}/api/vdc

/{{vdc_uuid}}/action/instantiateVAppTemplate

Authorization: {{Bearer Token }}

Headers:

- 'Accept: */*;version=37.2

- ‘Content-type’: application/vnd.vmware.vcloud.instantiateVAppTemplateParams+xml; charset=ISO-8859-1

Body: {{Chọn Raw, Sao chép, Dán và Chỉnh sửa code bên dưới}}

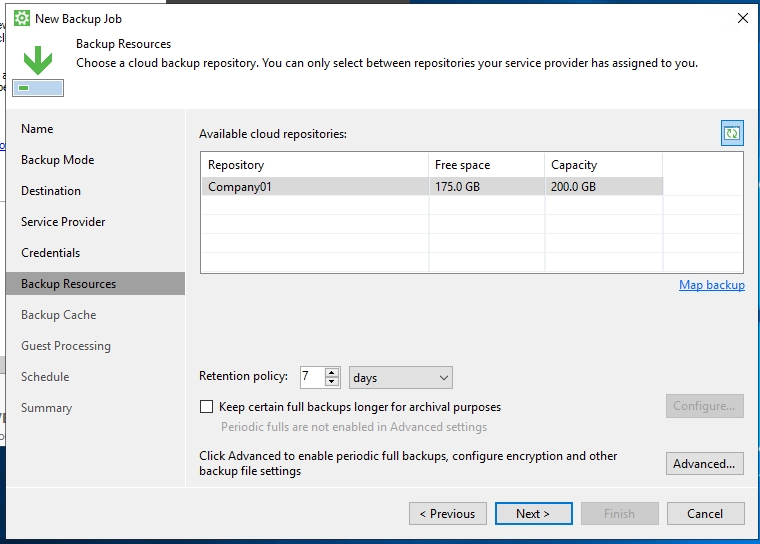

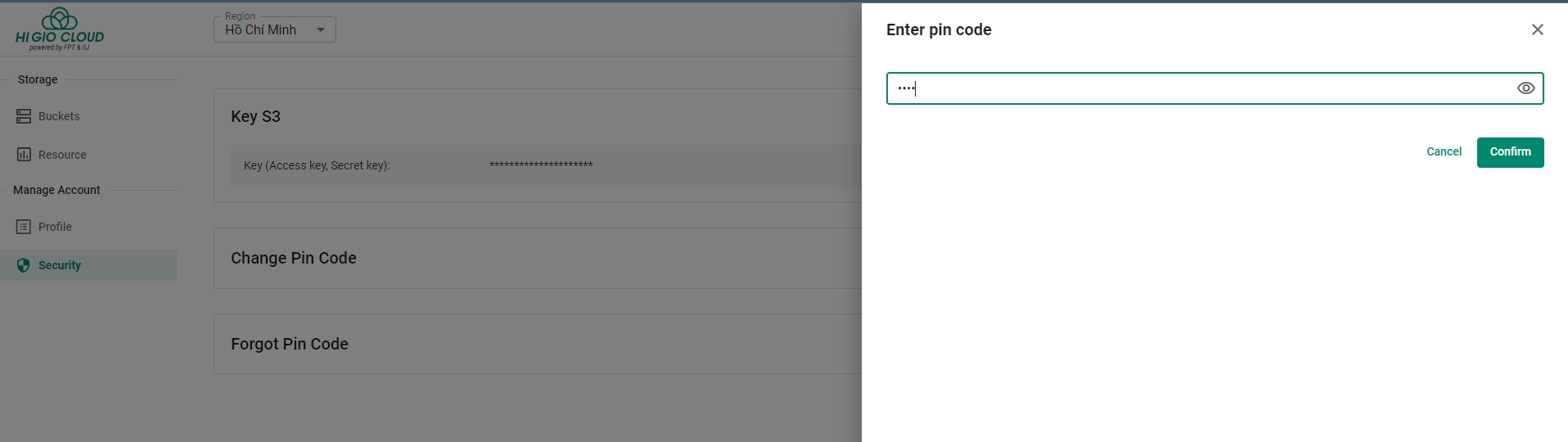

Bước 1: Đăng nhập vào HI GIO S3 Portal và chọn tab “Security” để lấy S3 Key

Bước 2: Nhập “Pin code” bạn đã tạo từ đầu “LINK“ để lấy S3 Key

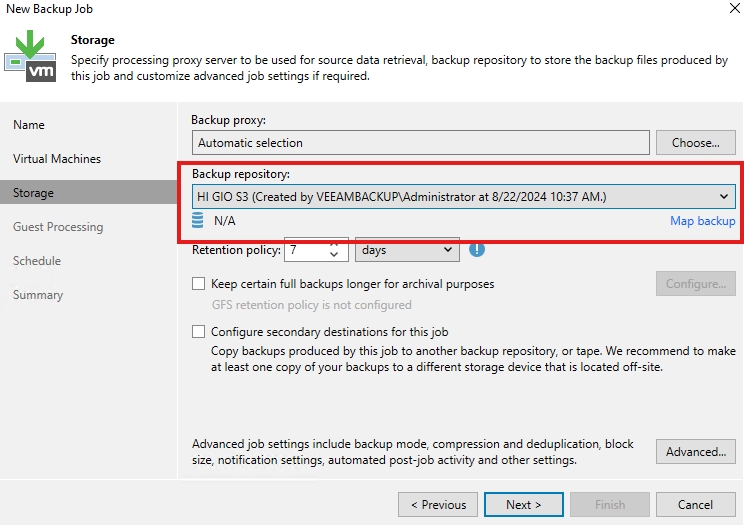

Bước 3: Lưu thông tin Key để thêm HI GIO S3 vào Veeam

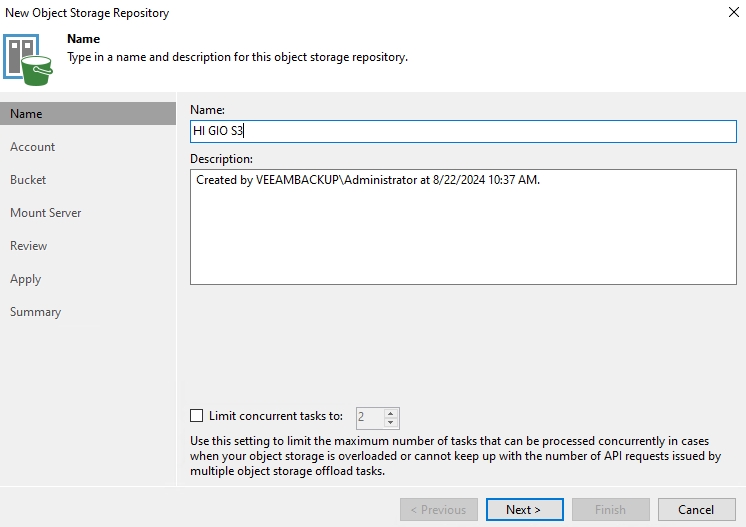

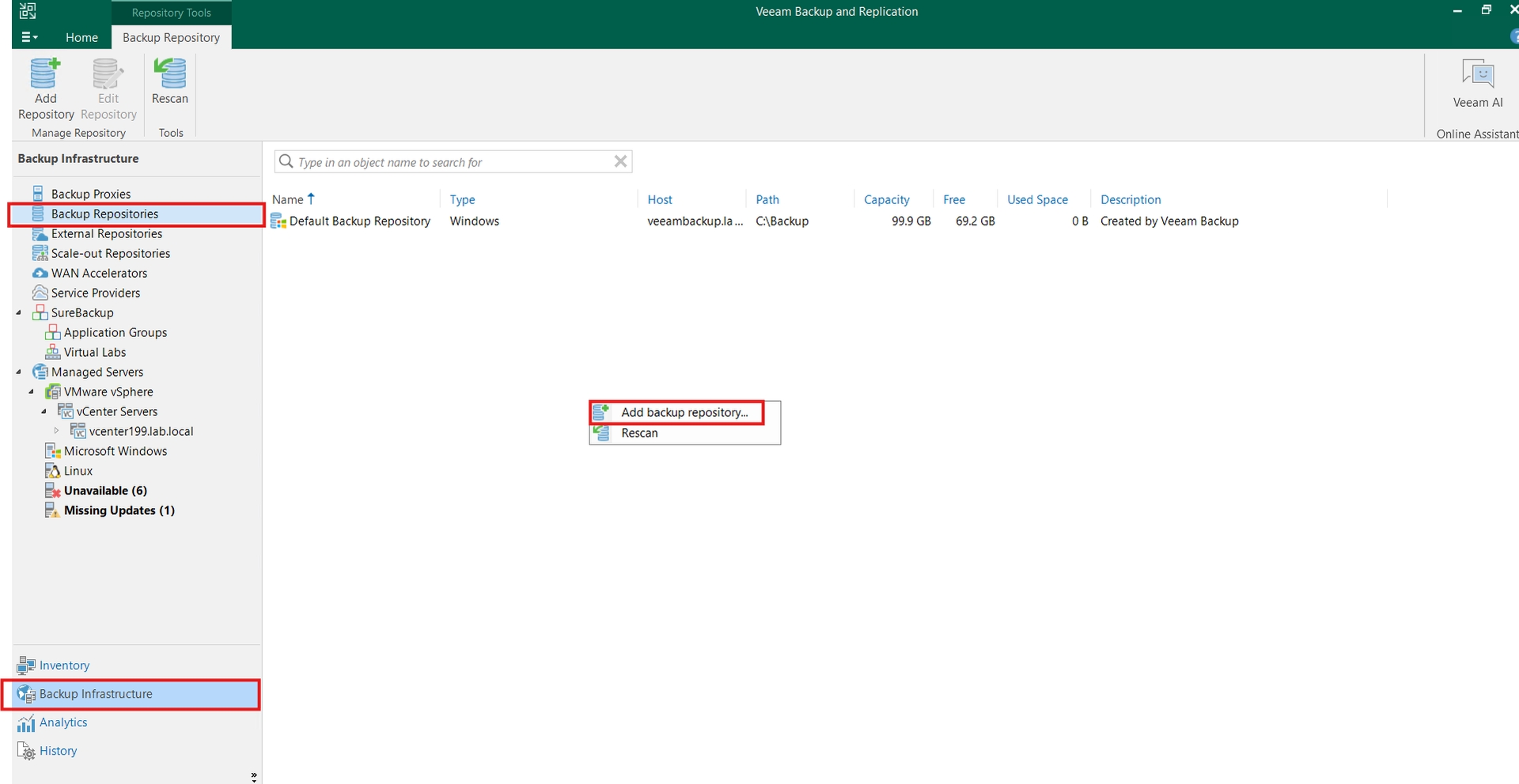

Bước 4: Mở Veeam Backup & Replication Console trên Server của bạn

Sau đó chọn Backup Infrastructure, tiếp theo chọn Backup Repositories, nhấp chuột phải và chọn Add Backup Repository.

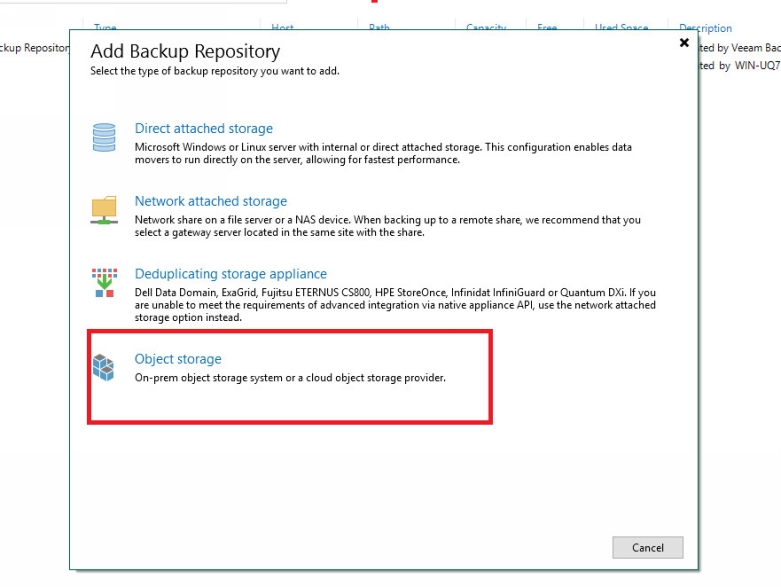

Bước 5: Chọn Object Storage

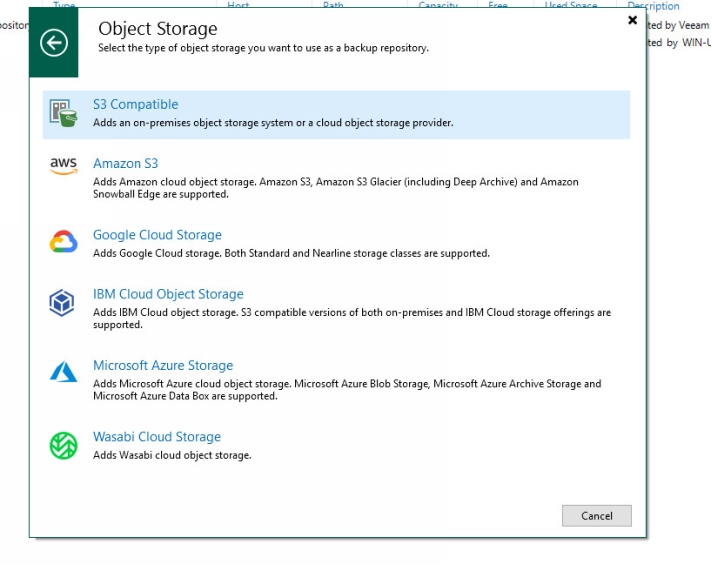

Bước 6: Chọn S3 Compatible

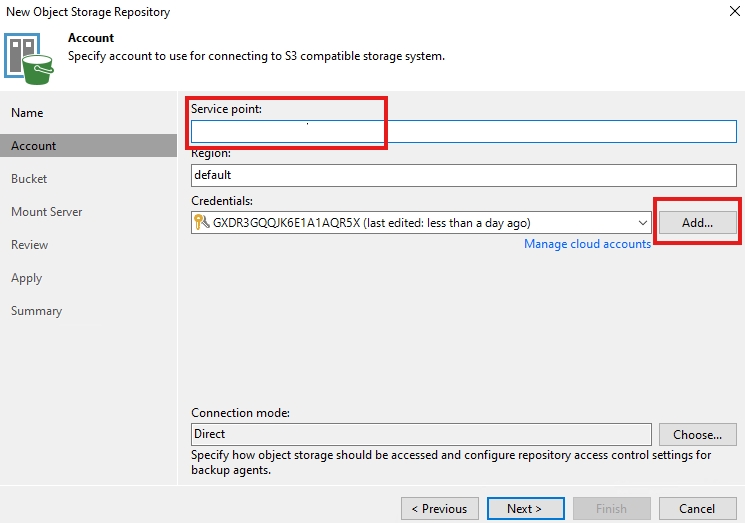

Bước 7: Điền “Name” cho Repository

Bước 8: Điền thông tin “Service Point” mà bạn lấy ở Bước 3, sau đó nhấp “Add” để thêm Credential

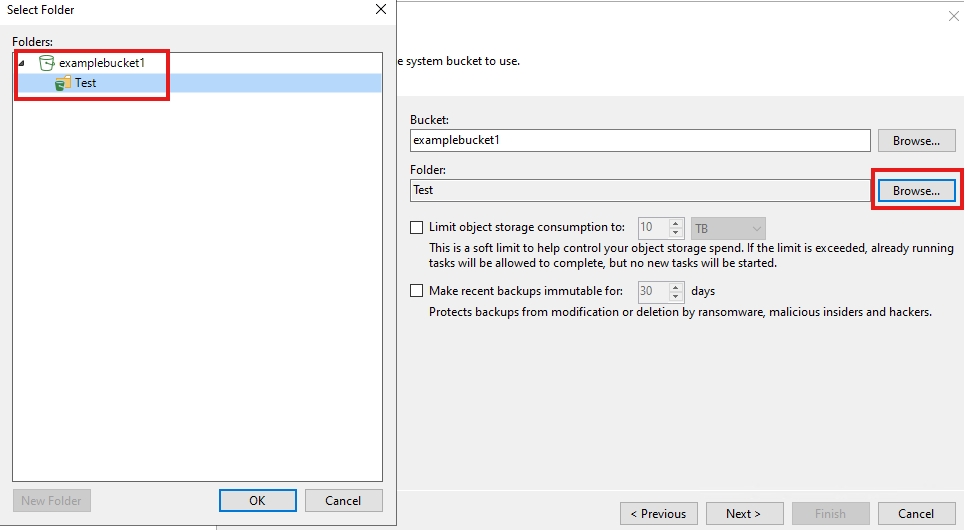

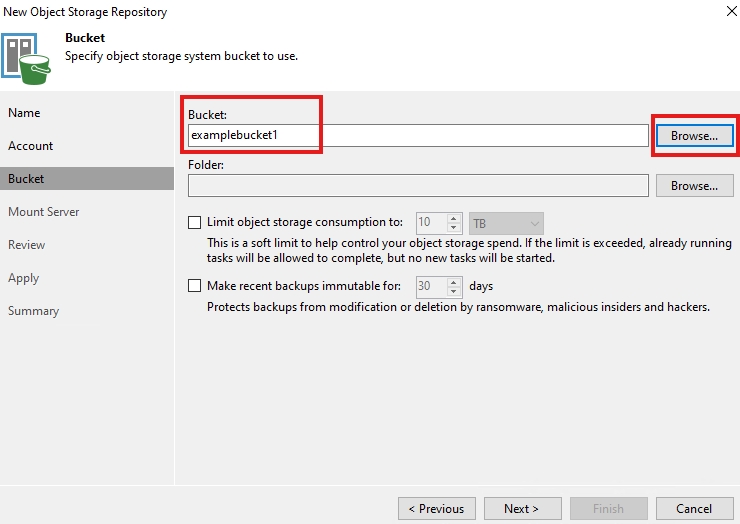

Bước 9: Nhấp “Browse” để chọn Bucket

Bước 10: Nhấp “Browse” tại “Folder” để chọn “Folder” trong Bucket

Bước 11: Nhấp “Next” và “Apply” cho đến khi hoàn tất

Bước 12: Tạo một Job Backup mới và chọn Backup Repository là HI GIO S3 Storage

Nếu bạn muốn đạt được tính immutable với các S3 Repositories, vui lòng bật Object Lock và Versioning trên S3 portal để bảo mật dữ liệu của bạn.

Việc sử dụng S3 repositories vẫn có một số hạn chế. Vui lòng tham khảo .

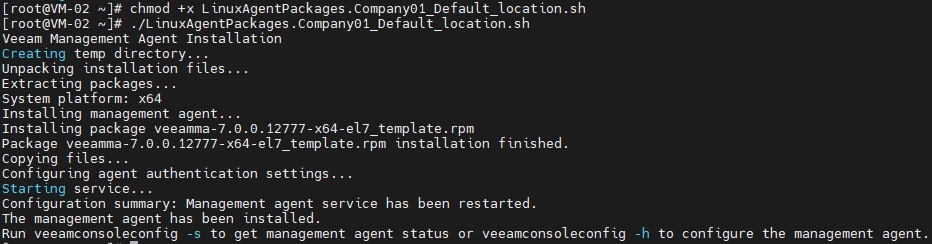

Bước 1: Tải Veeam Service Provider Console Management Agent

Đăng nhập vào Web UI bằng tài khoản khách hàng

Chọn Managed Computers > Discovered Computers

Chọn Download Agent > Linux

Bước 2: Cài đặt Linux Management Agent

Đăng nhập vào máy tính nơi bạn muốn cài đặt master agent.

Sao chép gói cài đặt agent (tệp .sh) vào máy tính nơi bạn muốn cài đặt agent.

Đảm bảo rằng bạn có quyền thực thi tệp cài đặt.

Bước 3: Cài đặt gói với lệnh sau:

sudo ./LinuxAgentPackages....

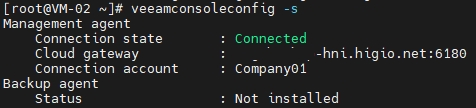

Kiểm tra kết nối bằng lệnh:

veeamconsoleconfig -s

Lưu ý: nếu bạn không thể kết nối với Cloud Gateway, vui lòng kiểm tra:

Địa chỉ Cloud Gateway:

HCM: backup-hcmc.higio.net

Bước 4: Quay lại Veeam Service Provider Console, máy Linux sẽ hiển thị trong Discovery Computer với trạng thái active.

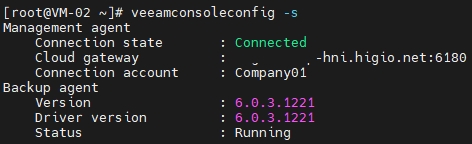

Bước 5: Cài đặt Veeam Backup Agent Linux

Đăng nhập vào Web UI > Managed Computers > Discovered Computers

Chọn Linux Server > Install Backup Agent

Bước 6: Kiểm tra kết quả qua portal và VM:

Portal:

HCM site: https://portal-hcmc-backup.higio.net/

HN site: https://portal-hni-backup.higio.net/

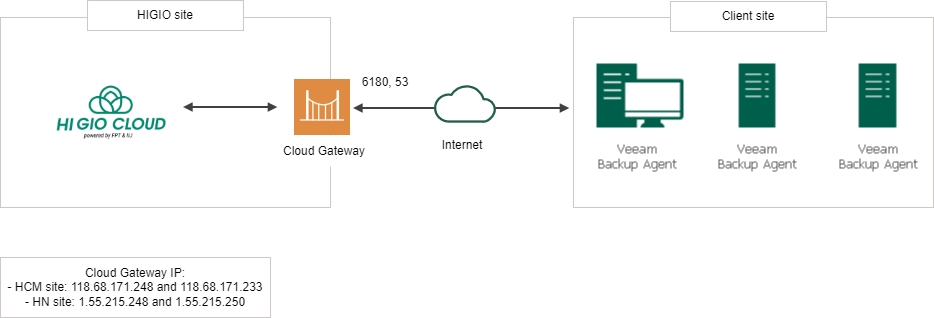

Cloud Gateway:

HCM site: backup-hcmc.higio.net (Địa chỉ IP 118.68.171.248 và 118.68.171.233)

HN site: backup-hni.higio.net (Địa chỉ IP 1.55.215.248 và 1.55.215.250)

Bước 1: Kiểm tra và chuẩn bị máy của bạn để đáp ứng các yêu cầu từ BaaS Support Matrix:

Bước 2: Mở tường lửa outbound đến IP Cloud Gateway với các cổng 6180 và 53.:

Bước 3: Truy cập cổng thông tin BaaS, tải xuống và cài đặt Agent theo loại hệ điều hành:

Đối với Server.

Đối với Server.

Quản lý sao lưu (Sau khi hoàn tất cài đặt, bạn có thể quản lý công việc sao lưu và máy qua BaaS portal hoặc qua Veeam agent console).

Tạo backup job:

Qua agent console:

Vui lòng tham khảo hướng dẫn HI GIO BaaS trong danh sách dưới đây:

Cậ

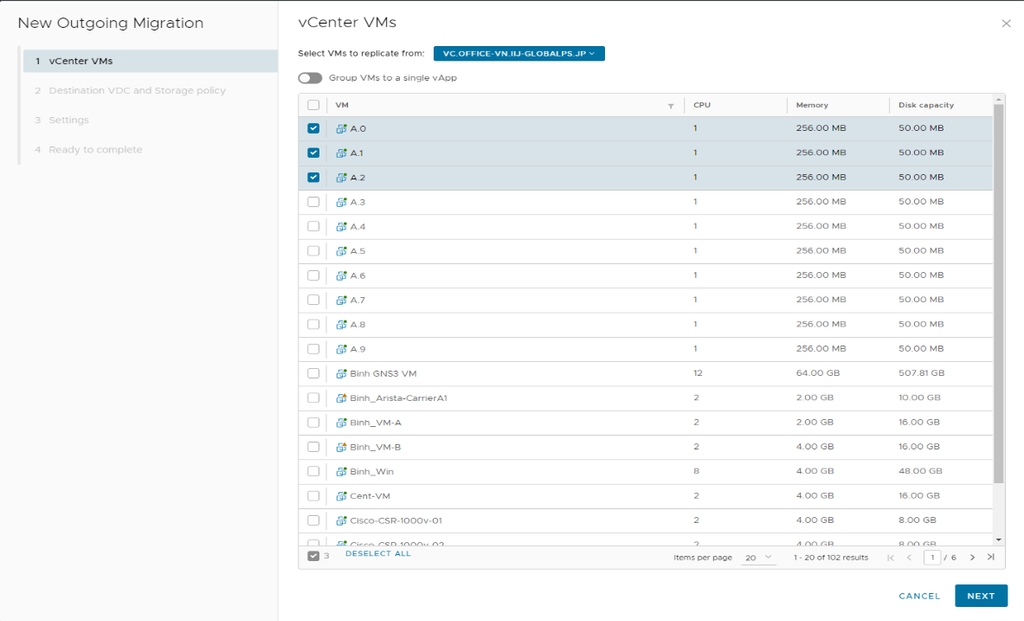

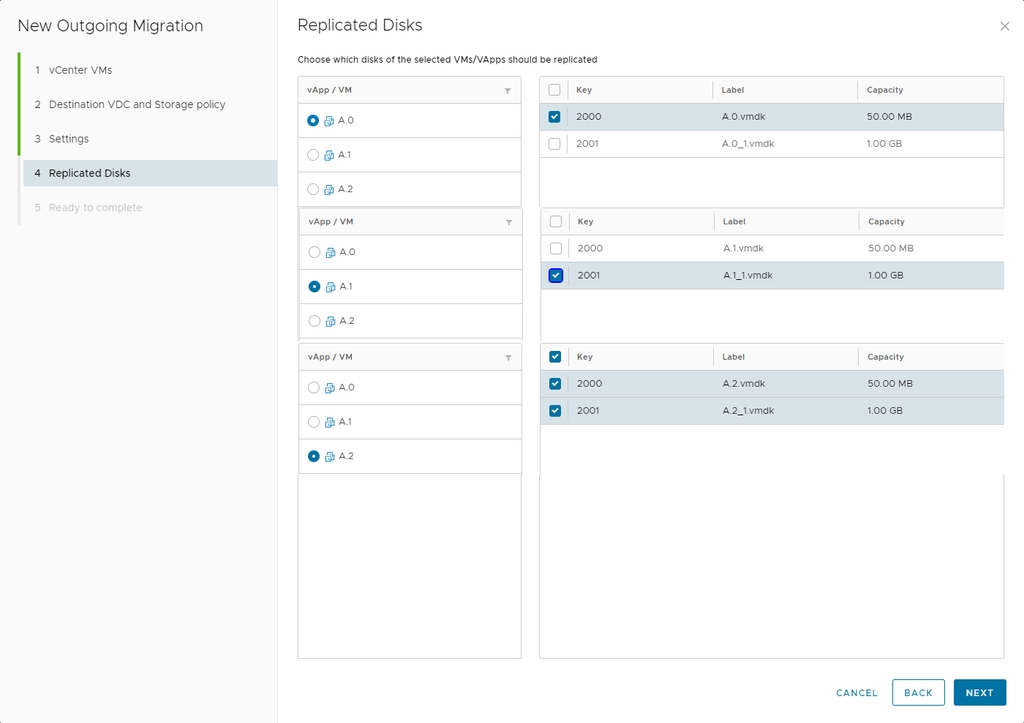

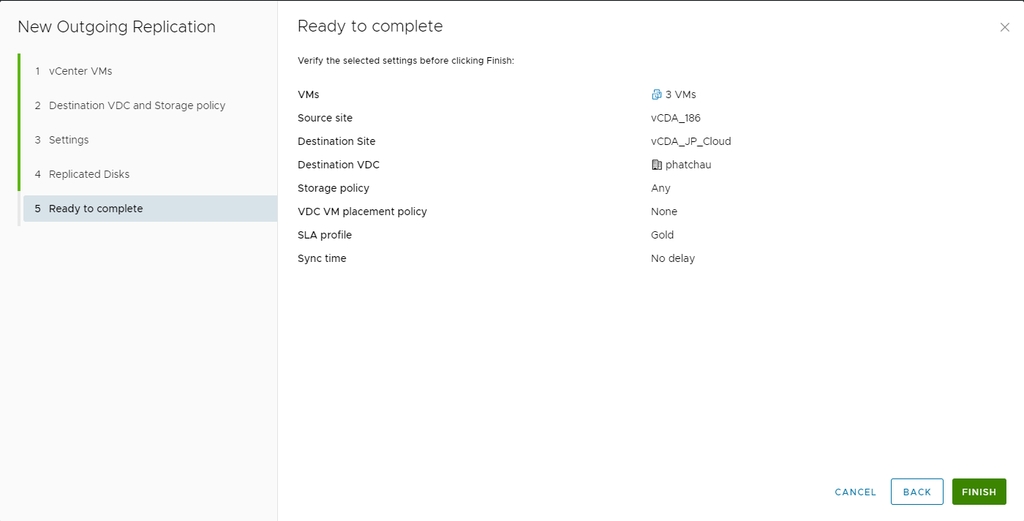

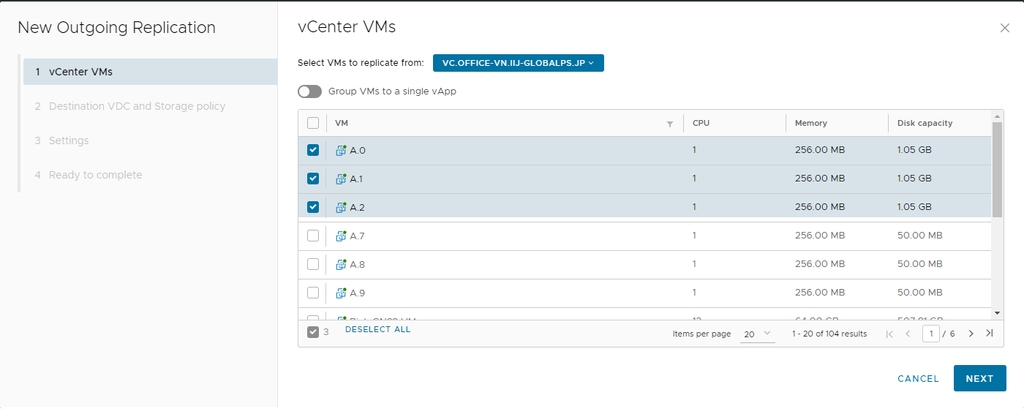

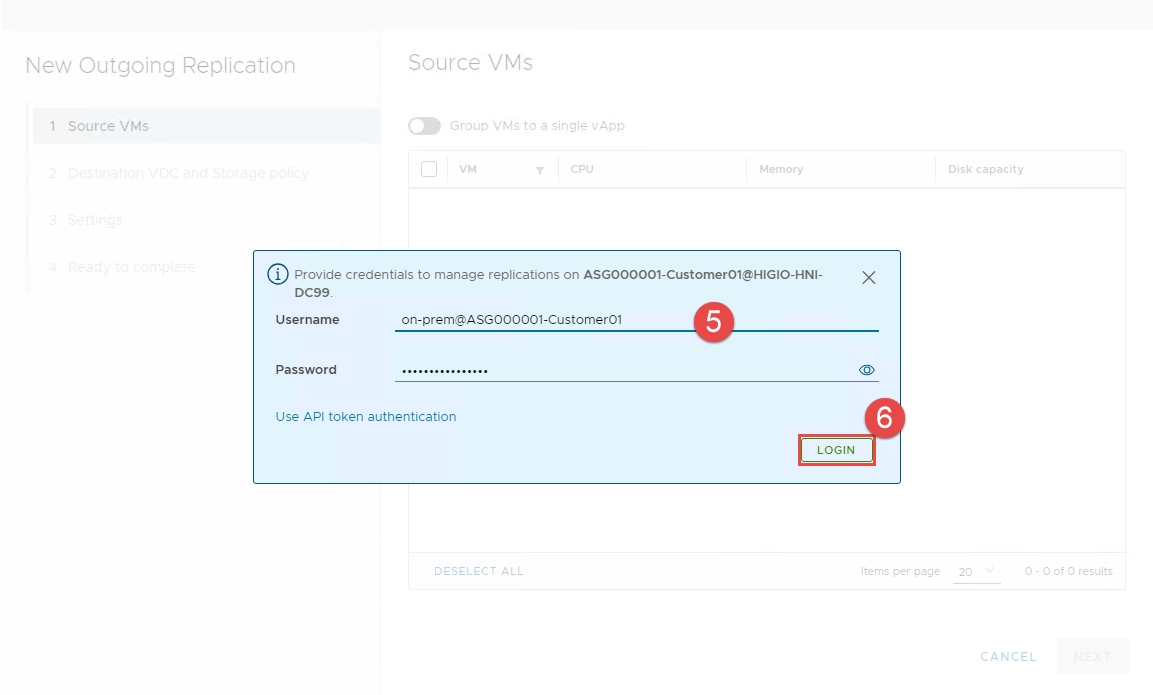

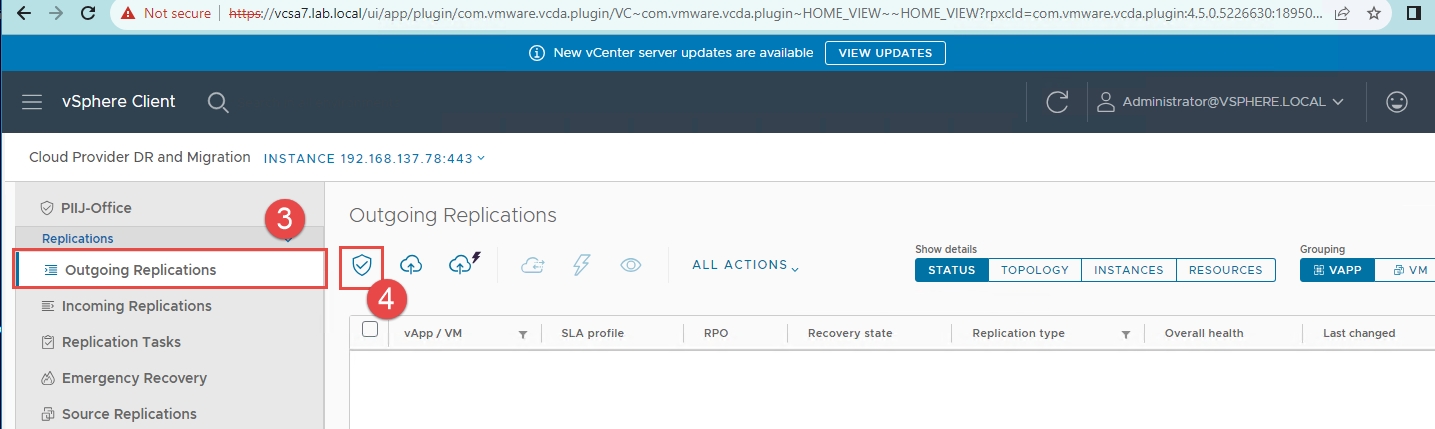

Bước 2: Nhấn vào Outgoing Replications > New Protection

Bước 3: Nhập thông tin đăng nhập của Organization > LOGIN

Bước 4: Trong cửa sổ Source VMs:

- Bật Group VMs to a single vApp.

- Chọn APP1 & DB1.

- Nhấn NEXT

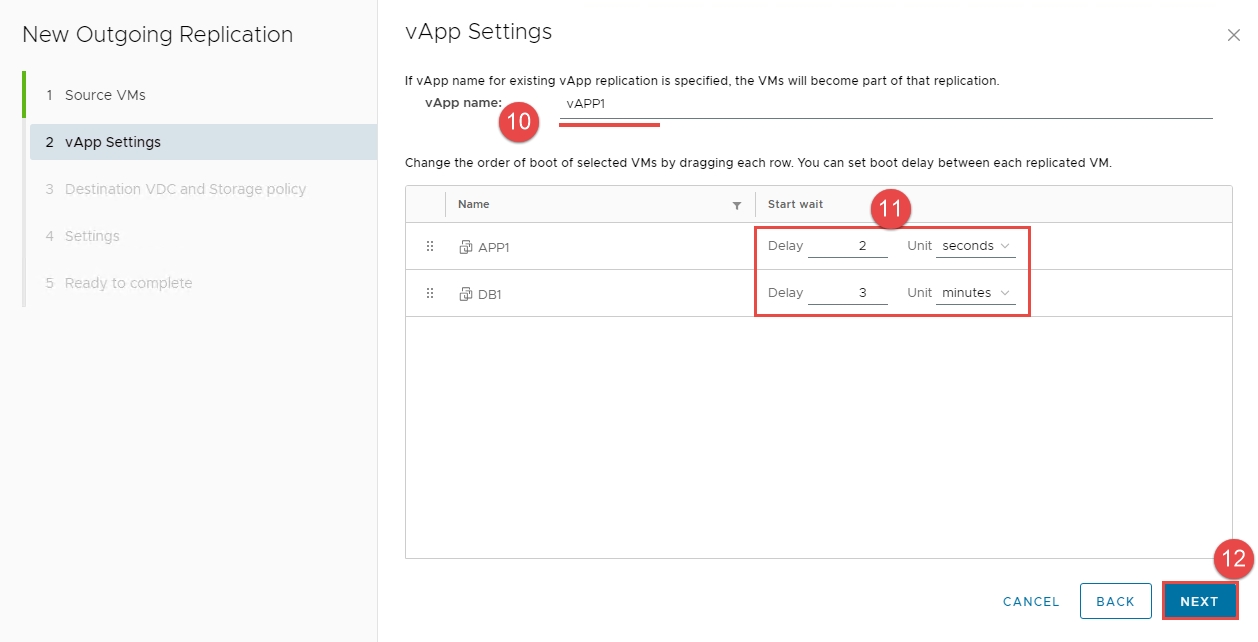

Bước 5: Trong vApp Settings

- Nhập vApp name: vAPP1

- Cài đặt: thời gian chờ bắt đầu (start wait time).

- Nhấn NEXT

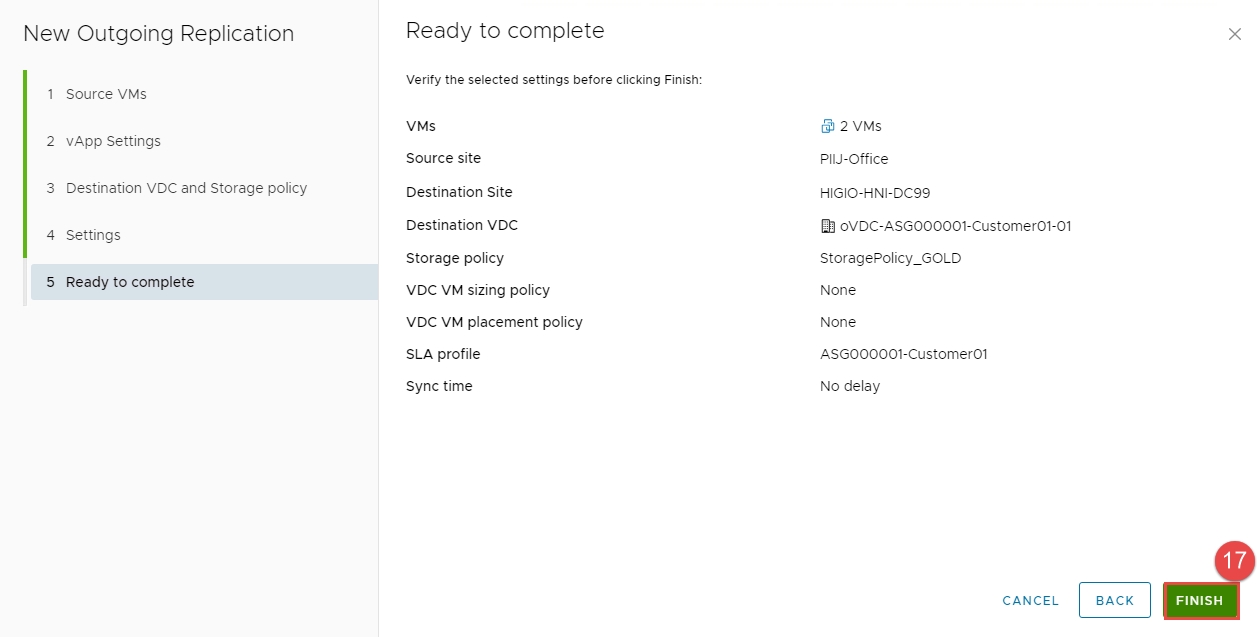

Bước 6: Chọn VDC đích và storage policy > Nhấn NEXT.

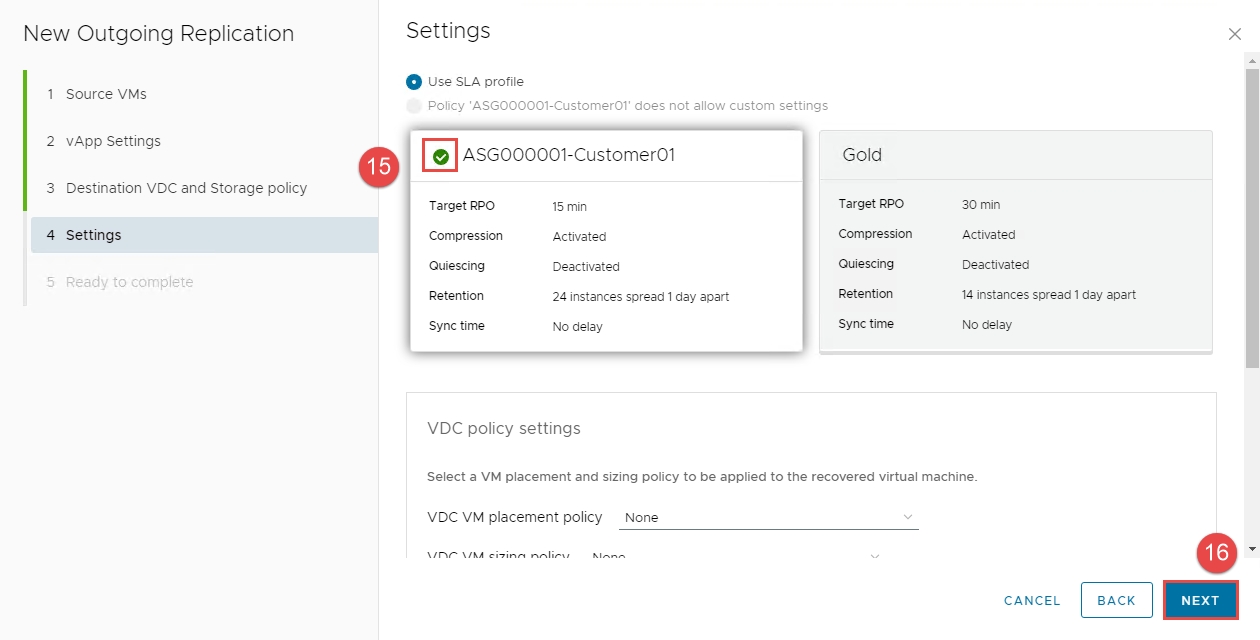

Bước 7: Chọn SLA profile > Nhấn NEXT.

Bước 8: Xem lại thông tin và chọn FINISH.

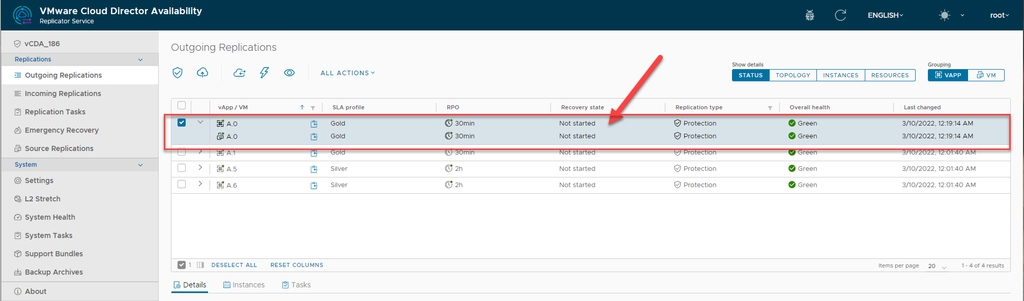

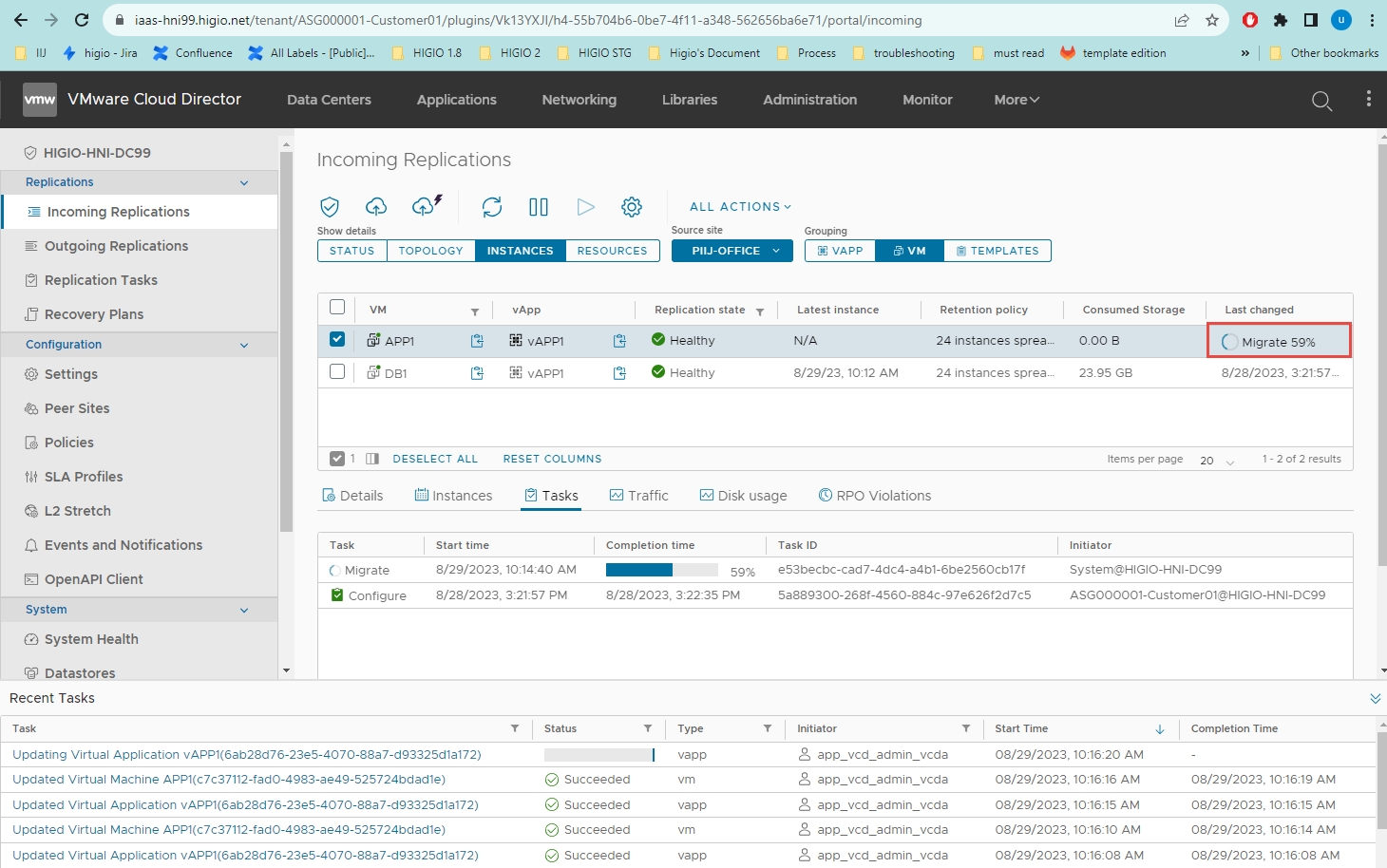

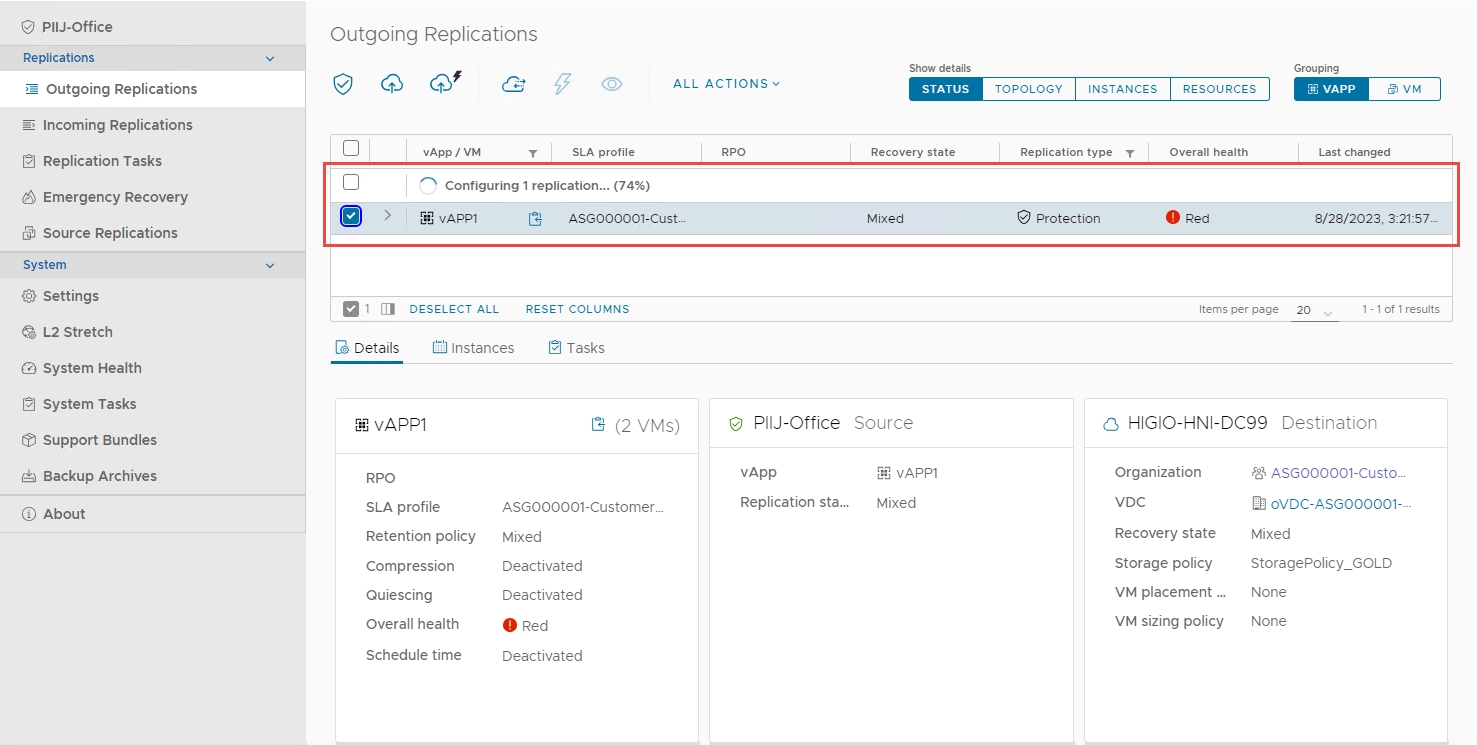

Bước 9: Kết quả kỳ vọng

Xác nhận rằng quá trình Replication đã bắt đầu. Bạn có thể theo dõi tiến độ % tại đây.

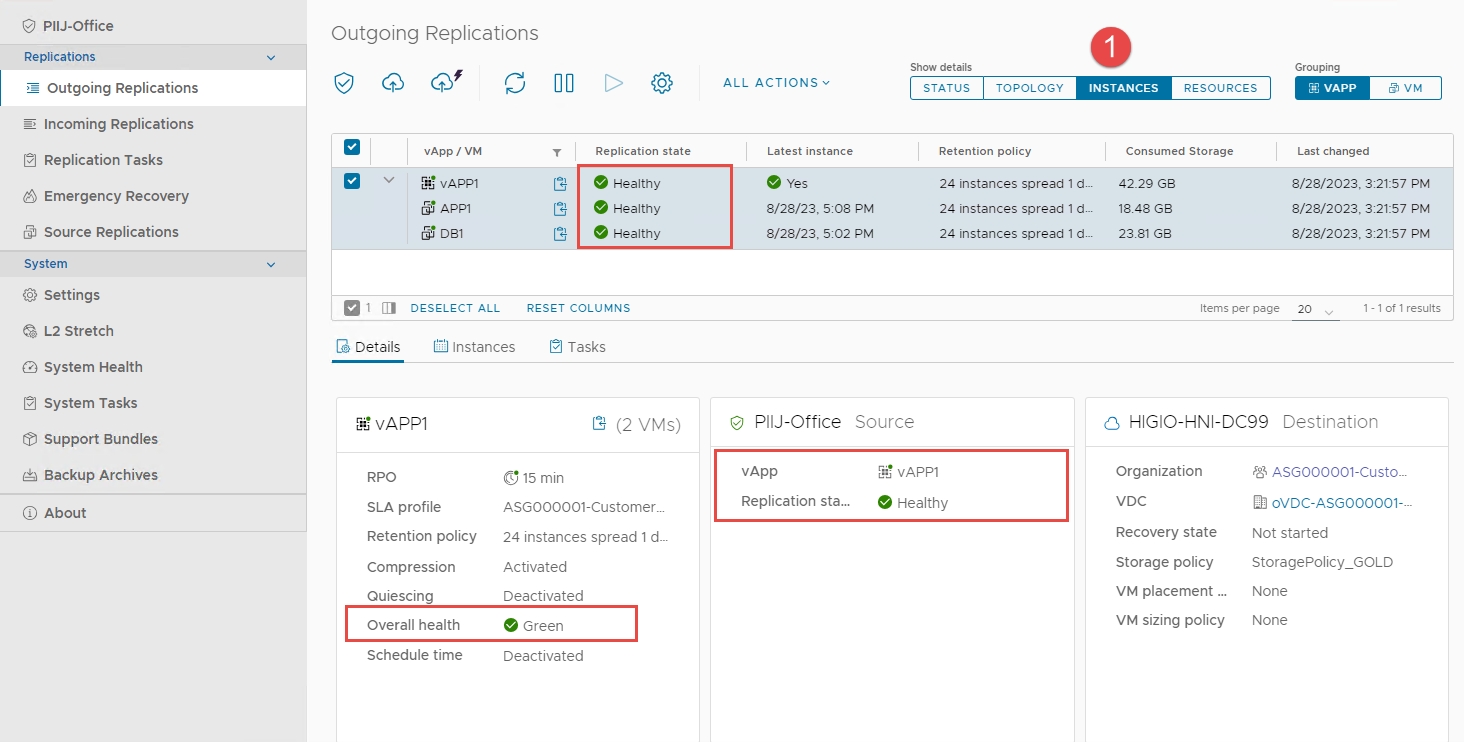

Trạng thái Replication hoàn tất. Xác nhận rằng:

- Replication state = healthy,

- Overall health = Green.

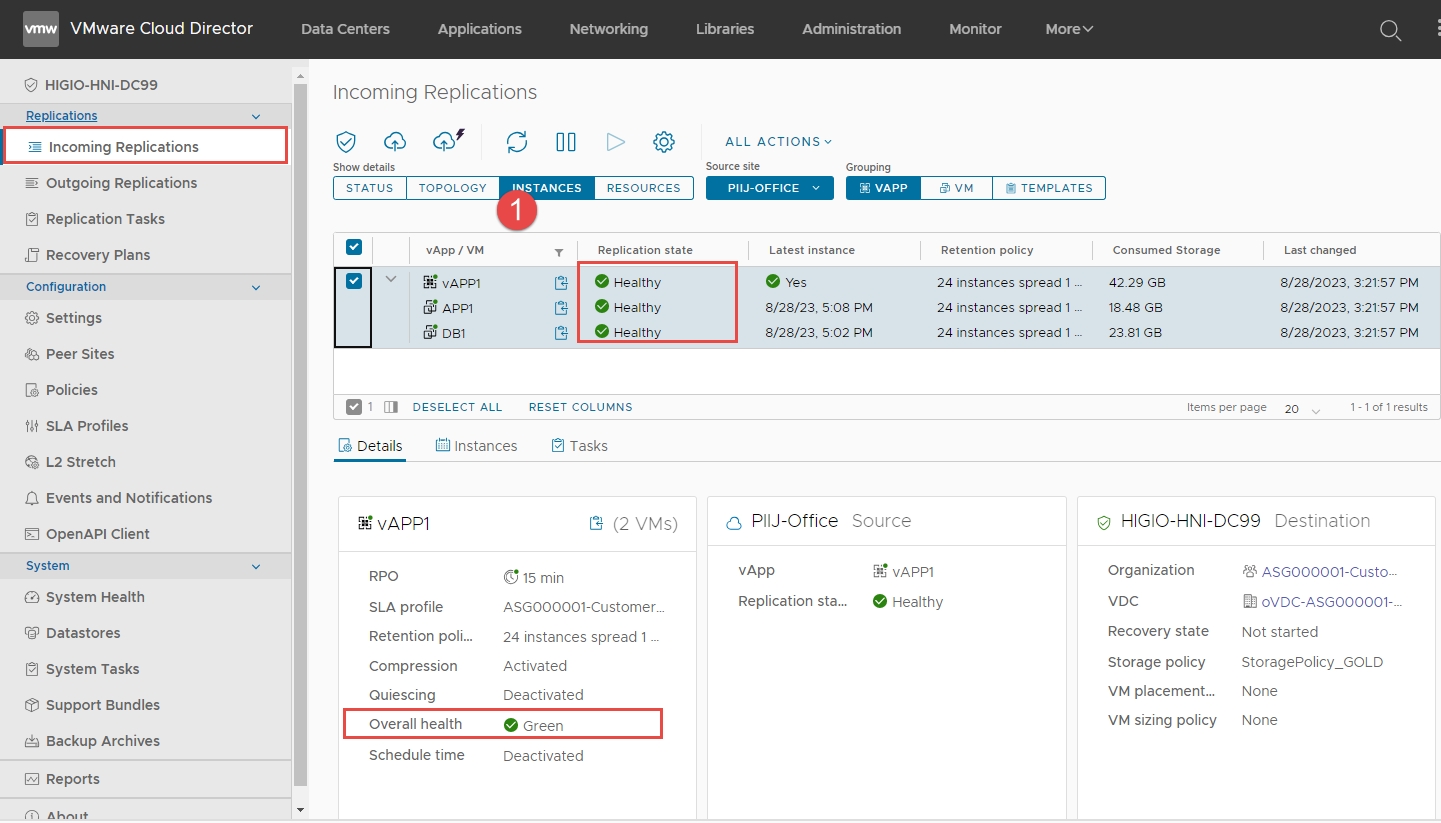

Xác nhận trạng thái Replication từ HI GIO Cloud:

Đăng nhập vào HI GIO Availability > Incoming Replications, chọn INSTANCES

Xác nhận vAPP1:

- Replication state = Healthy

- Overall Health = Green

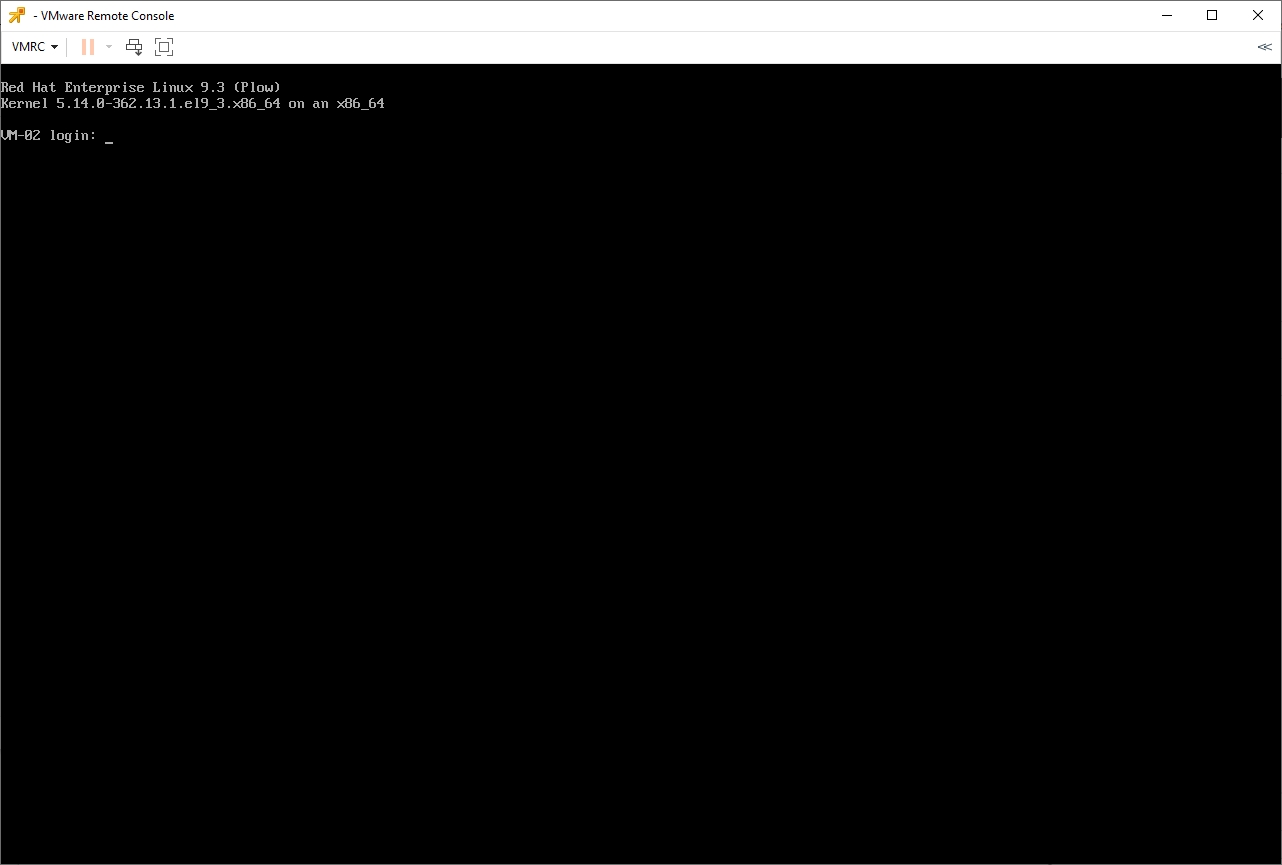

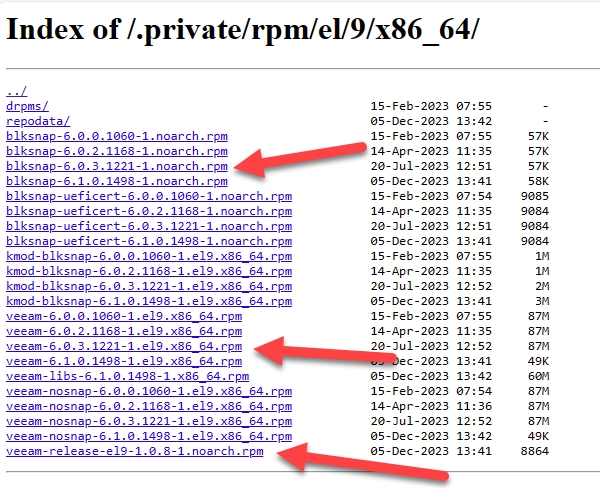

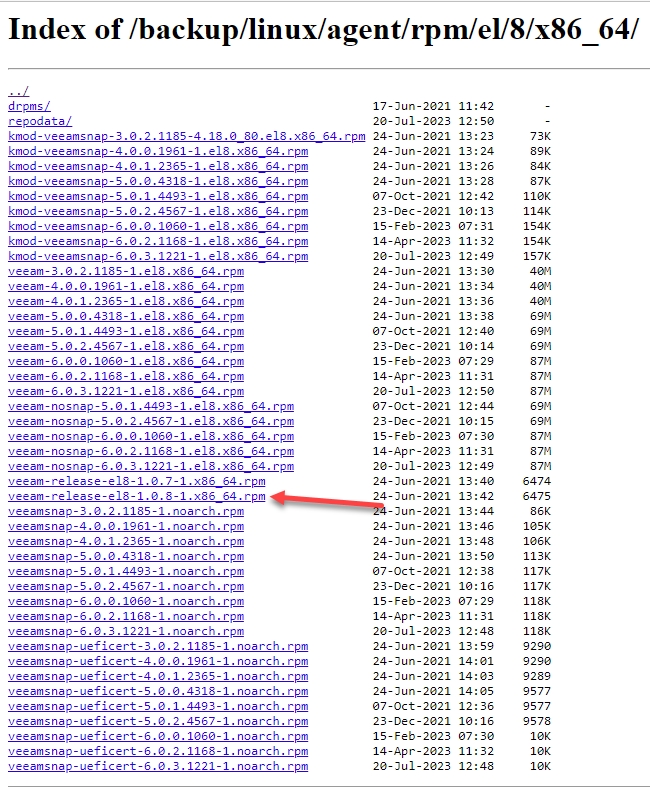

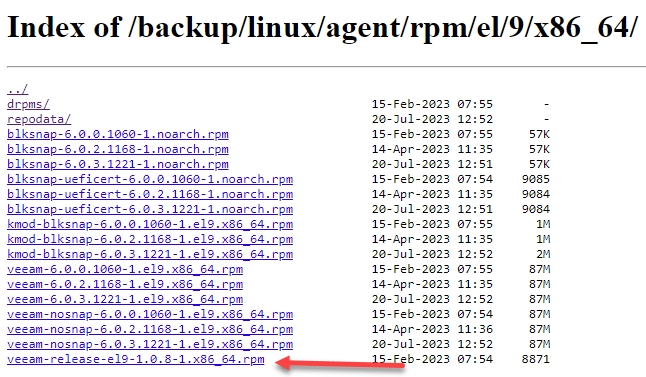

Hệ điều hành: RHEL 9.2, kernel 5.14.0-362.13.1.el9_3.x86_64

Veeam repository: veeam-release-el9-1.0.8-1.x86_64.rpm

Veeam Agent: veeam-6.0.3.1221-1.el9.x86_64

Veeam blksnap module: blksnap-6.0.3.1221-1

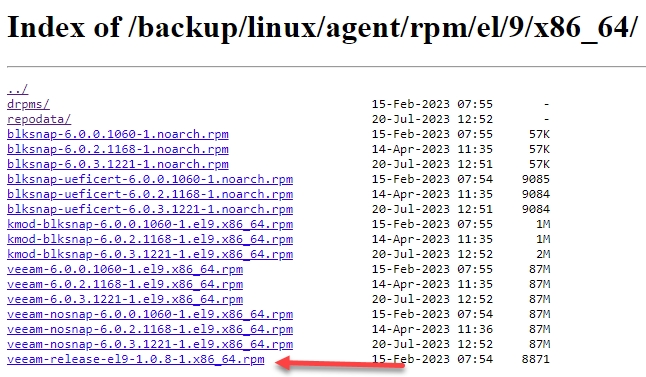

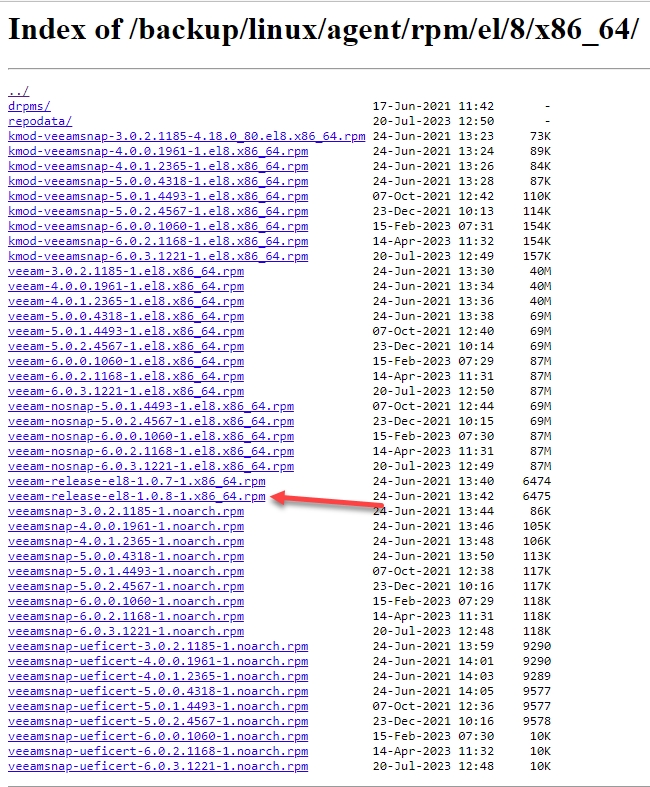

Bước 1: Tải về Veeam repository

Veeam repository cho Linux có thể tìm thấy tại Index of /backup/linux/agent/rpm/el/9/x86_64/ . Trên trang này, chọn "veeam-release-el9-1.0.8-1.x86_64.rpm", “blksnap-6.0.3.1221-1.noarch.rpm”, “veeam-6.0.3.1221-1.el9.x86_64.rpm“.

Bước 2: Cài đặt Veeam và các phụ thuộc

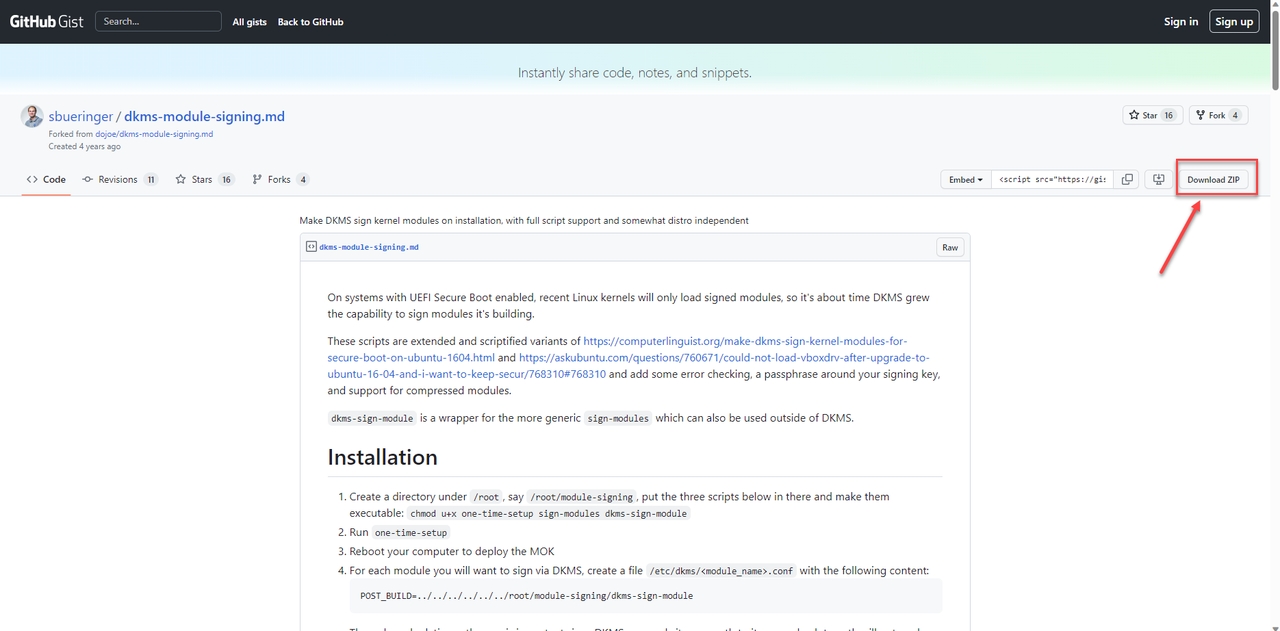

Điều này sẽ tải về một tệp RPM. Bạn có thể không tải trực tiếp tệp này từ trang web vào máy Linux của mình vì máy chủ của bạn có thể không có GUI hoặc trình duyệt web. Để giải quyết vấn đề này, tốt nhất bạn nên tải tệp RPM về máy tính của mình, sau đó sử dụng WinSCP hoặc MobaXterm để sao chép tệp RPM vào máy chủ qua SSH.

Sau khi tệp RPM có mặt trên máy chủ, cài đặt nó và các phụ thuộc:

Các mô-đun bdevfilter và blksnap sẽ được tạo trong thư mục /lib/modules/$(uname -r)/extra.

We can confirm that this module has not loaded by running lsmod, and grepping for blksnap. We will see that grep returns no output.

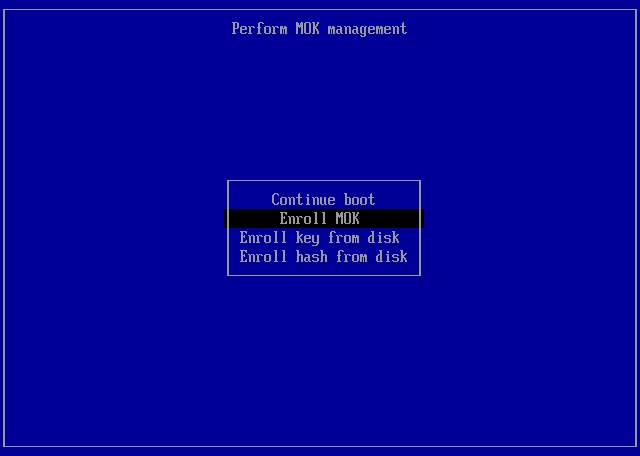

Bước 3: Insert mô-đun bdevfilter và blksnap

Chúng ta cần tải mô-đun vào kernel đang chạy bằng lệnh insmod:

Tại thời điểm này, các backup dựa trên agent sẽ chạy ổn, tuy nhiên mô-đun tải sẽ không tồn tại nếu bạn khởi động lại máy. Bạn cần tạo một tệp có tên /etc/modules-load.d/bdevfilter.conf và /etc/modules-load.d/blksnap.conf, và đảm bảo rằng chúng chứa tên của mô-đun kernel. Bạn cũng sẽ cần chạy depmod để thêm mô-đun kernel đã tải vào danh sách phụ thuộc mô-đun kernel.

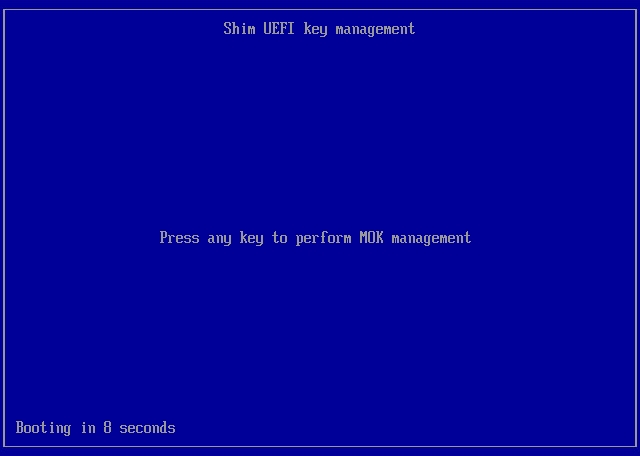

Khi khởi động lại máy chủ RHEL, các mô-đun bdevfilter và blksnap sẽ tự động được tải làm mô-đun kernel.

Và các backup dựa trên agent của chúng ta sẽ hoạt động chính xác.

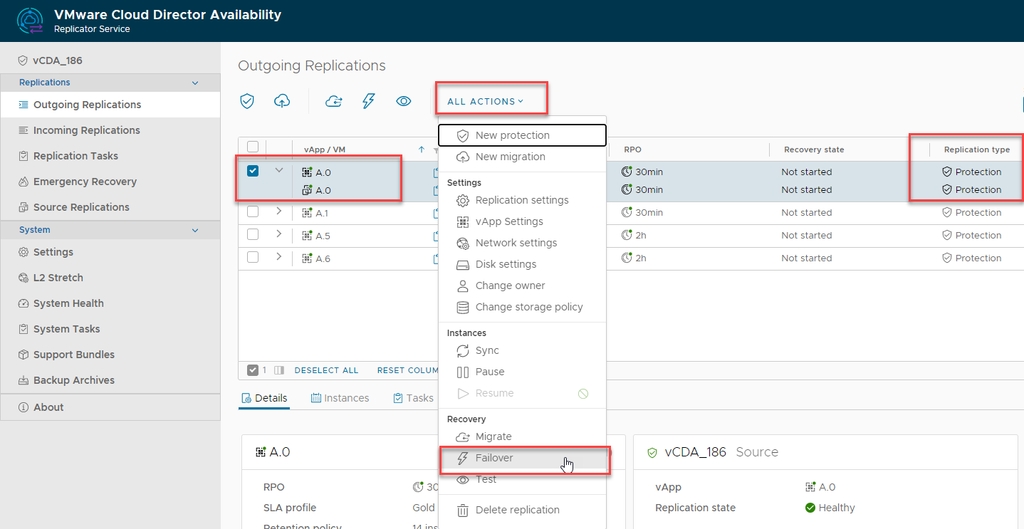

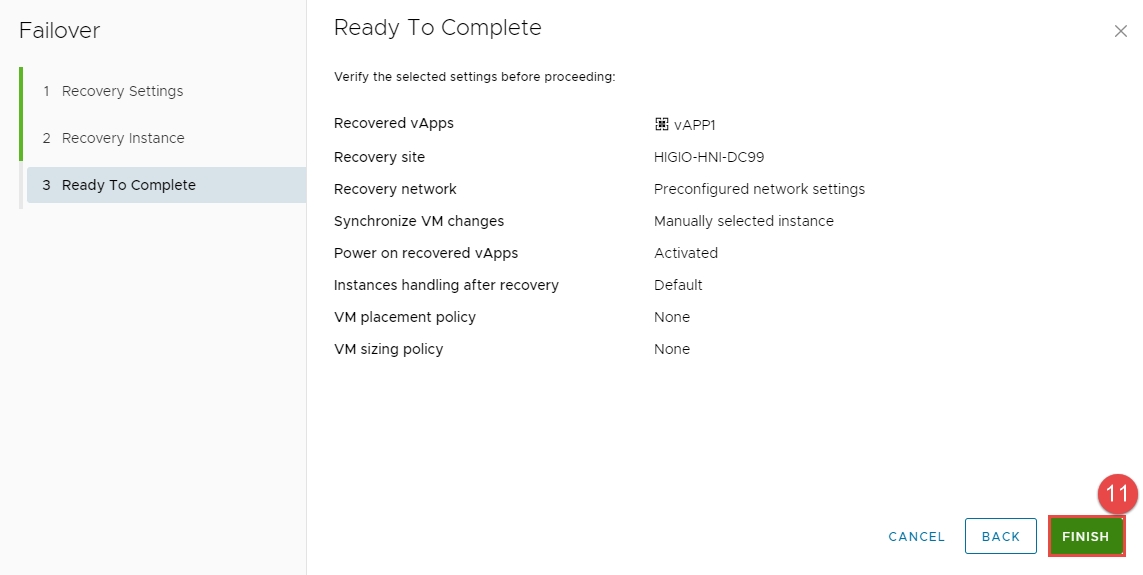

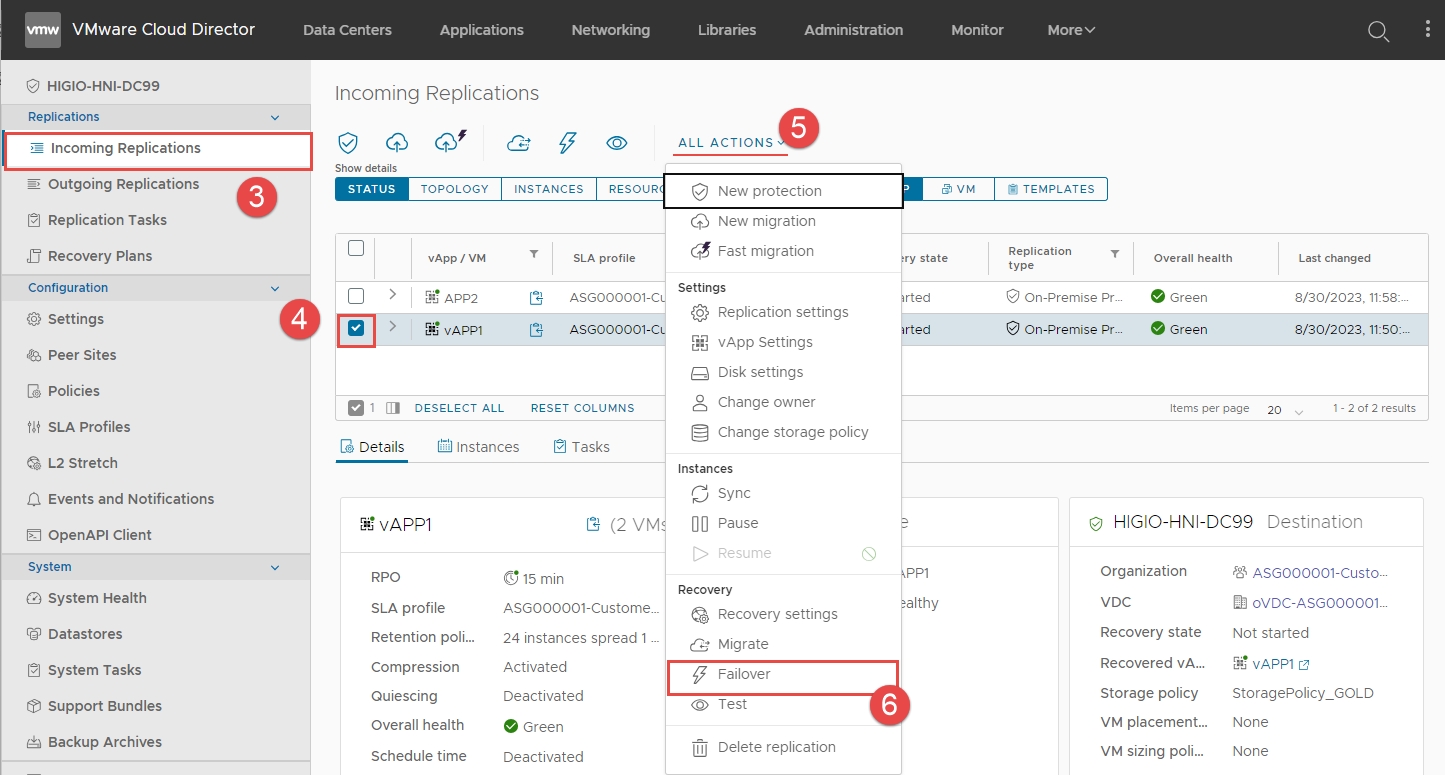

Bước 1: Đăng nhập vào HI GIO Portal.

Bước 2: Mở rộng More > Nhấn vào Availability ()

Bước 3: Nhấn vào Incoming Replications > Tích chọn checkbox cho VM APP1 > Mở rộng ALL ACTIONS > Nhấn vào Failover.

Bước 4: Cấu hình Recovery Settings cho Failover

- Instances handing after recovery: Default.

- Power Settings: Power on recovered vApps.

- Network Settings: Apply preconfigured network settings on migrating.

Nhấn NEXT

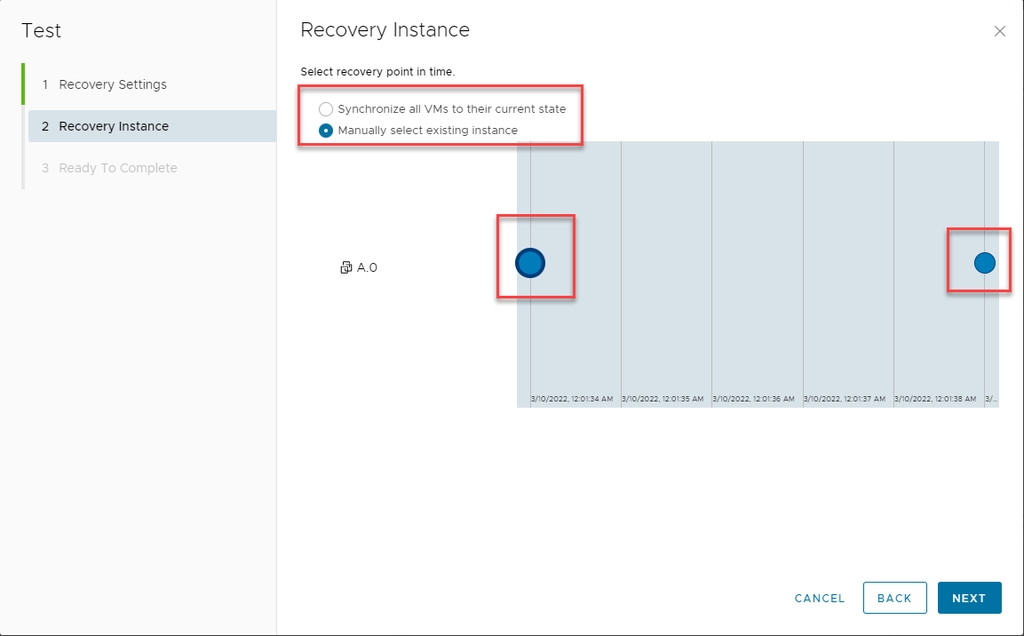

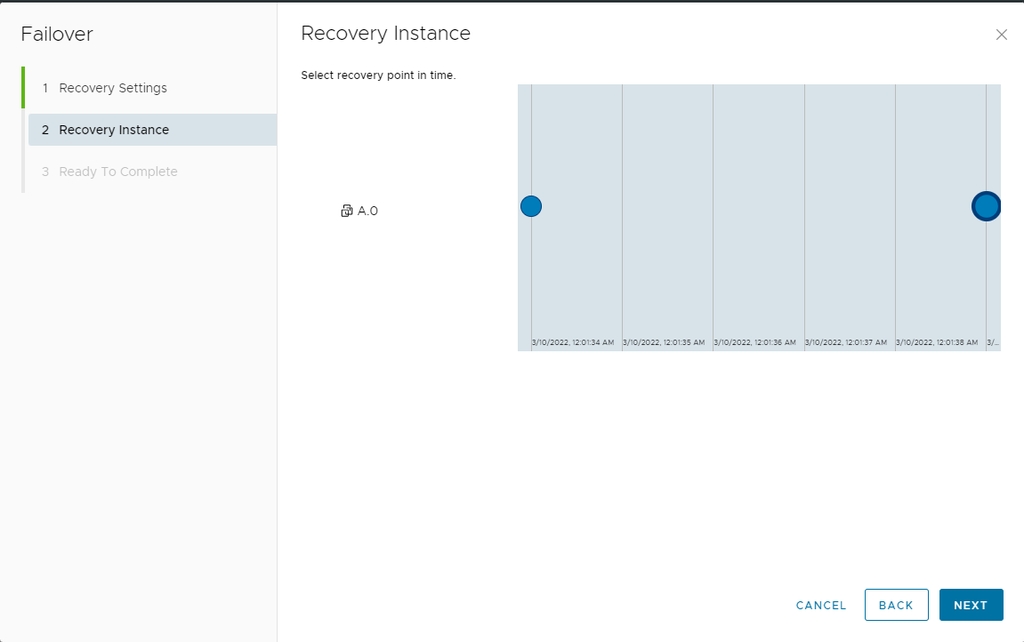

Bước 5: Cấu hình Recovery Instance cho Failover

Nhấn SELECT LATEST FOR EVERY VM > NEXT

Bước 6: Xem lại và nhấn FINISH.

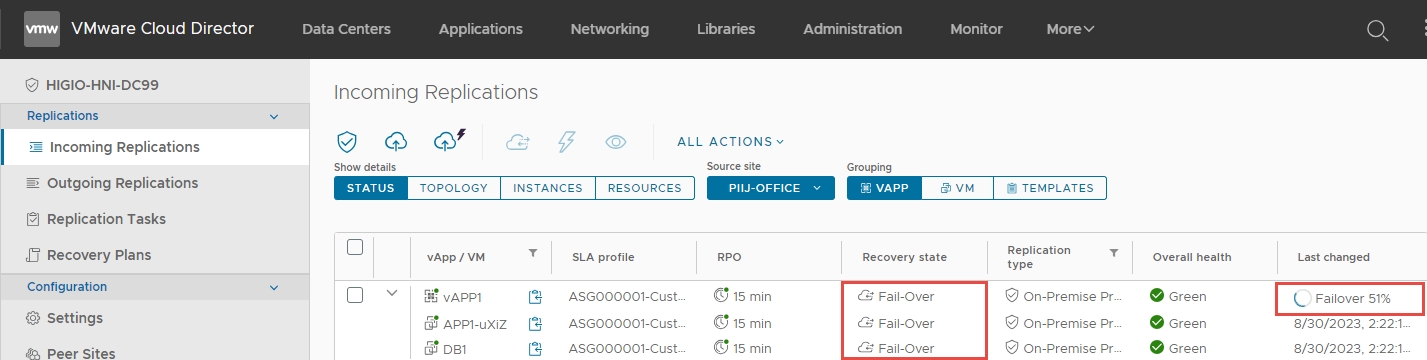

Bước 7: Kết quả mong đợi:

Failover in Progress: Trong Detailed Status, bạn sẽ thấy Failover in Progress với % tiến độ

Failover successfully: Quá trình này sẽ mất một vài phút. Xin kiên nhẫn.

Sau khi hoàn thành tác vụ failover, tải của workload sẽ chạy trên cloud HI GIO.

Trong tình huống này, on-premise gặp sự cố: mạng, phần cứng máy chủ và lưu trữ… khiến nó không khả dụng.

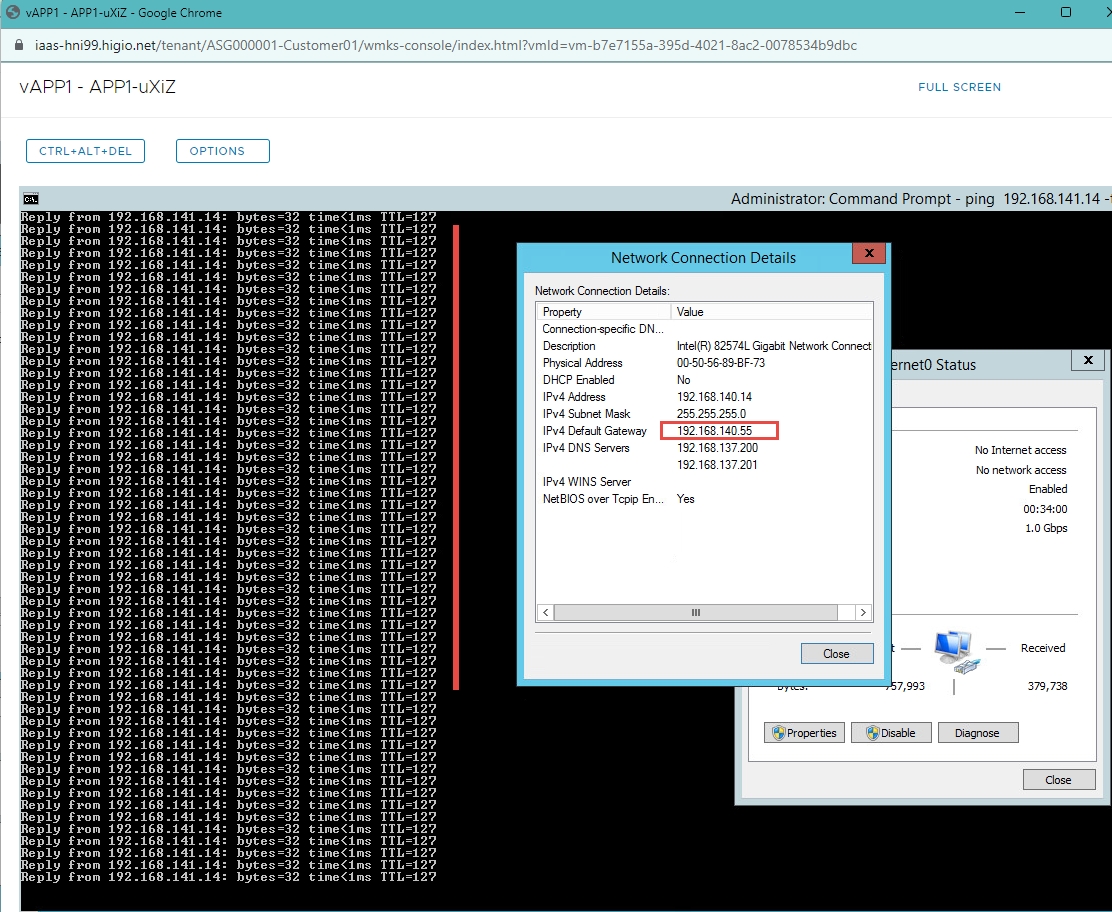

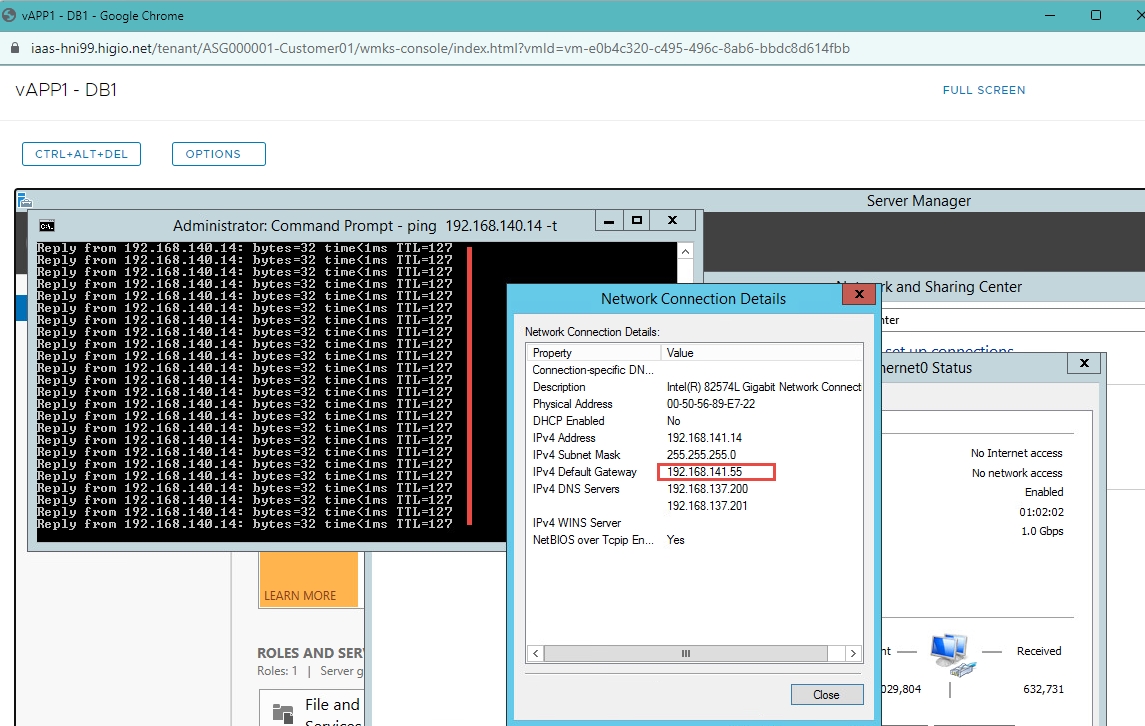

Bước 1: Đăng nhập vào HI GIO portal: chọn vAPP1 > Virtual machines.

Bước 2: Xác nhận rằng 2 VM, APP1 và DB1, đã được di chuyển sang HI GIO và đang chạy.

Bước 3: Thay đổi default gateway cho APP1 & DB1 (mạng on-prem gặp sự cố).

Đăng nhập vào APP1 & DB1 với quyền admin local > thay đổi default gateway và xác nhận rằng APP1 & DB1 có thể truy cập được.

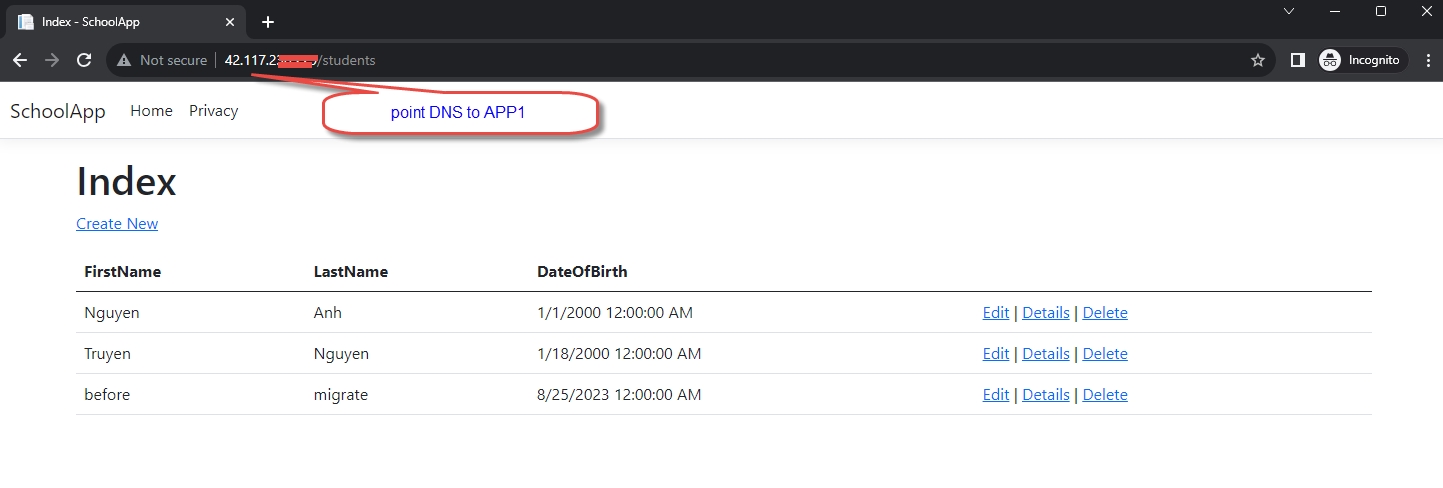

Bước 4: Chỉ định tên miền tới APP1 (cập nhật bản ghi DNS công cộng nếu cần).

Bước 5: Truy cập APP1 qua internet (trong trường hợp của tôi, tôi đã sử dụng một địa chỉ IP public).

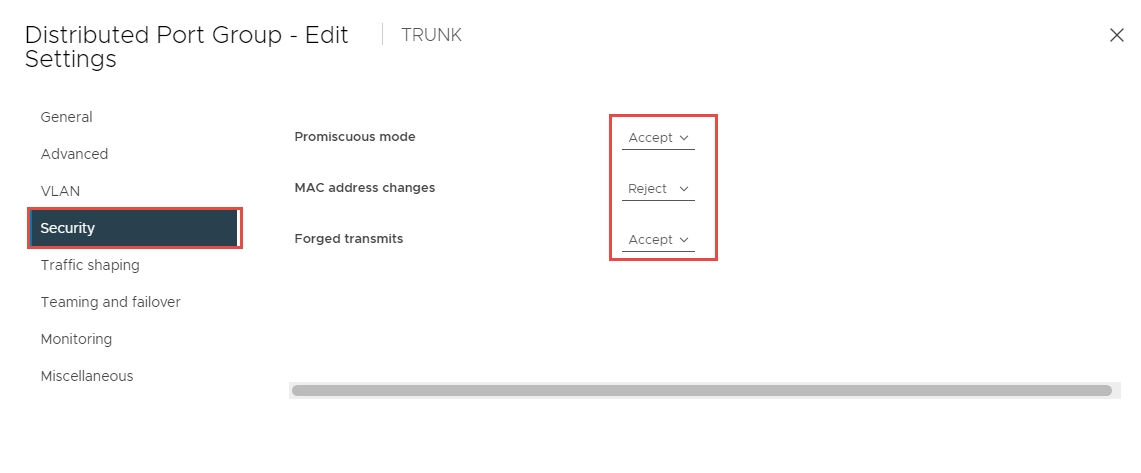

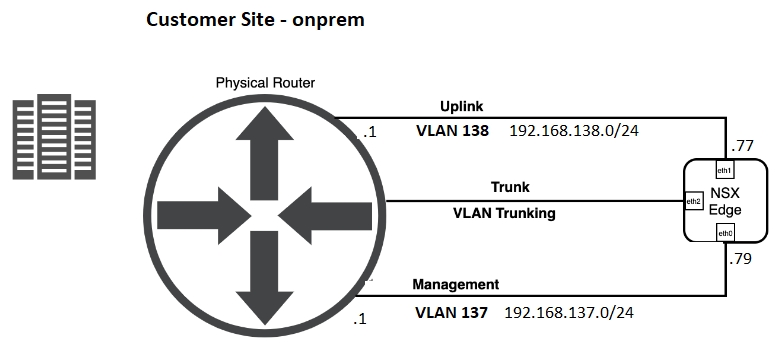

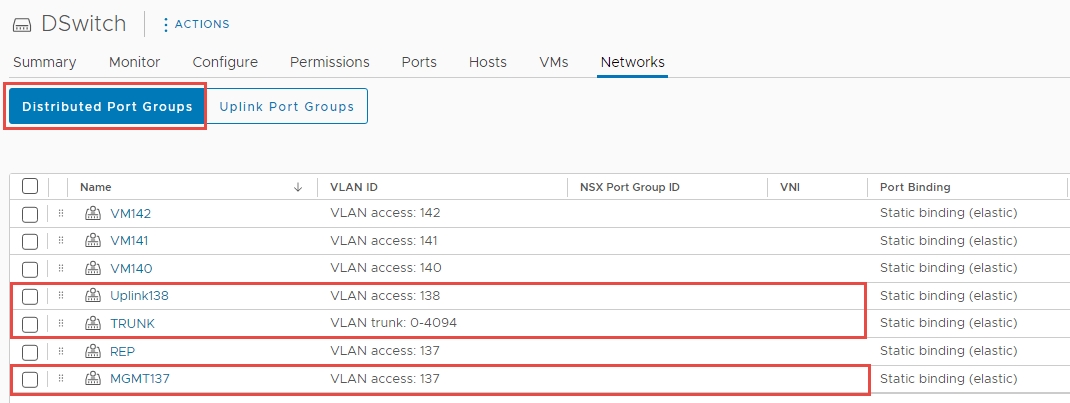

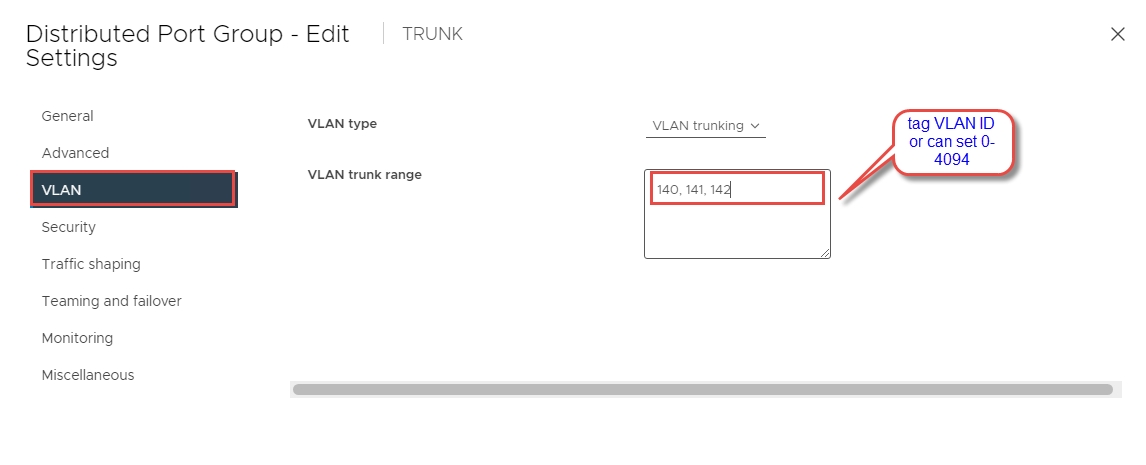

Bước 2: Tạo port groups (VLANs) trên vCenter (nếu chưa có).

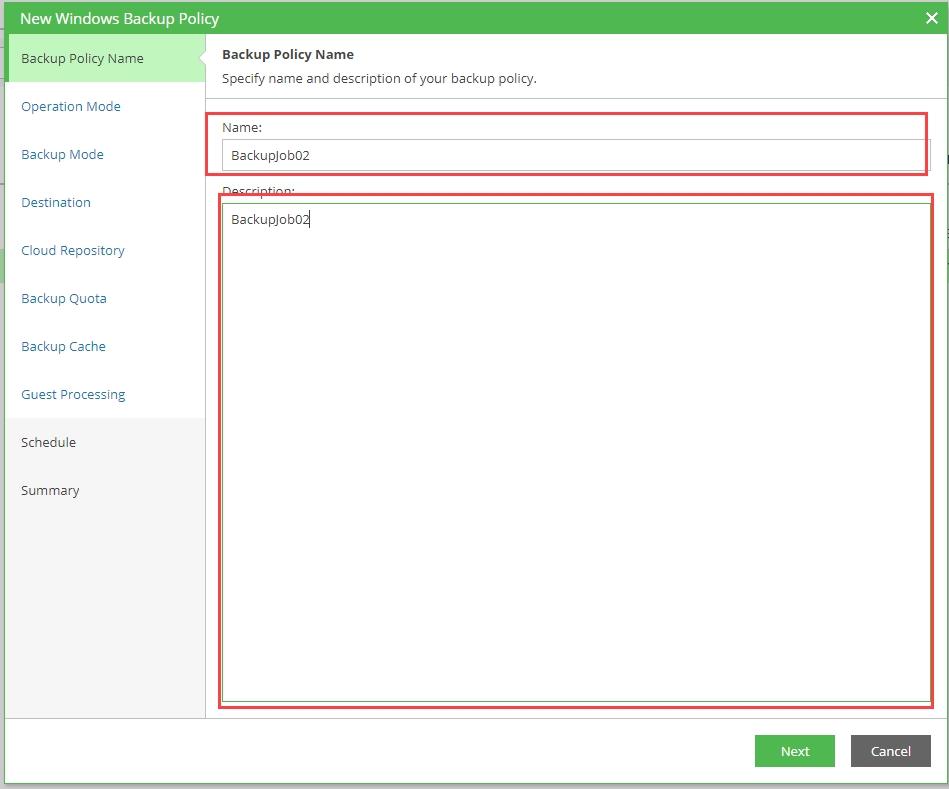

Đây là tài liệu về việc tạo một backup job cho Windows trên Portal.

Bước 1: Truy cập và đăng nhập vào portal BaaS:

HCM:

HN:

Bước 2: Tạo một Backup Job

Chọn Managed Computers → Chọn tab Backup Agents → Tick máy tính muốn tạo job → Chọn Assign…

Bạn có thể chọn một job đã được tạo sẵn từ Service Provider template, hoặc bạn có thể tạo mới bằng cách chọn Create New.

Nhập Name, Description (Tùy chọn) sauu đó click Next.

Chọn Server, sauu đó Next.

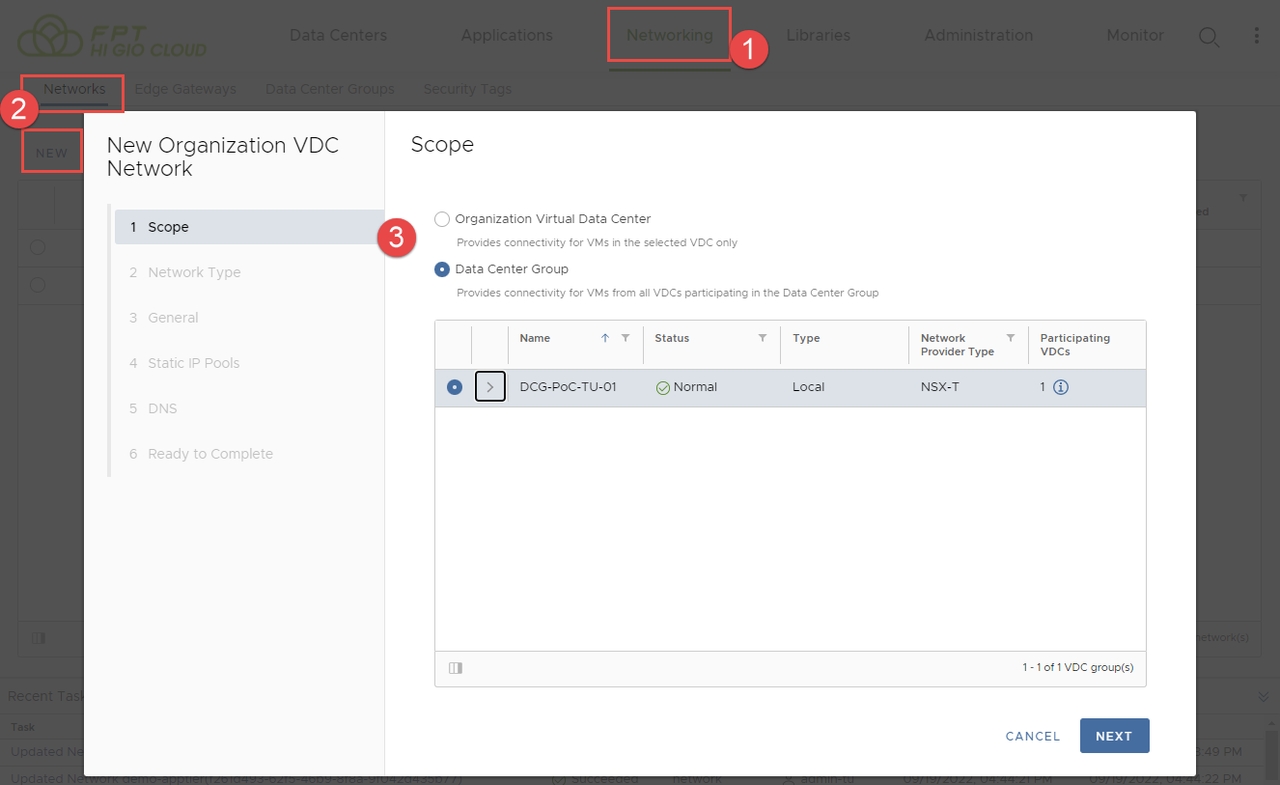

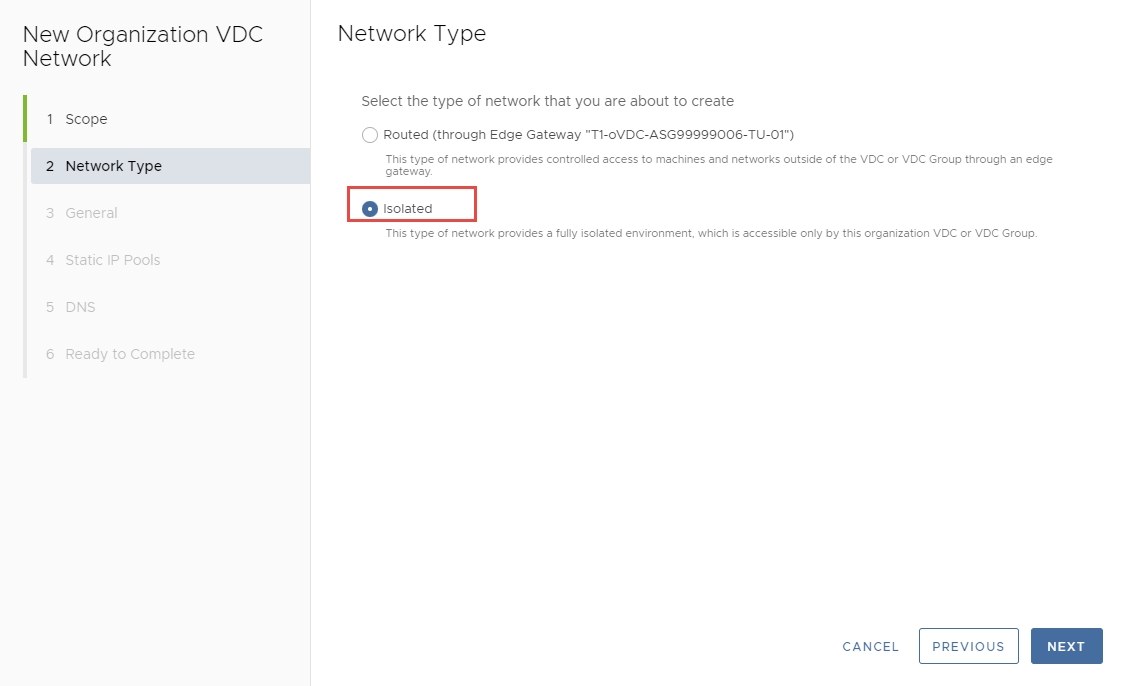

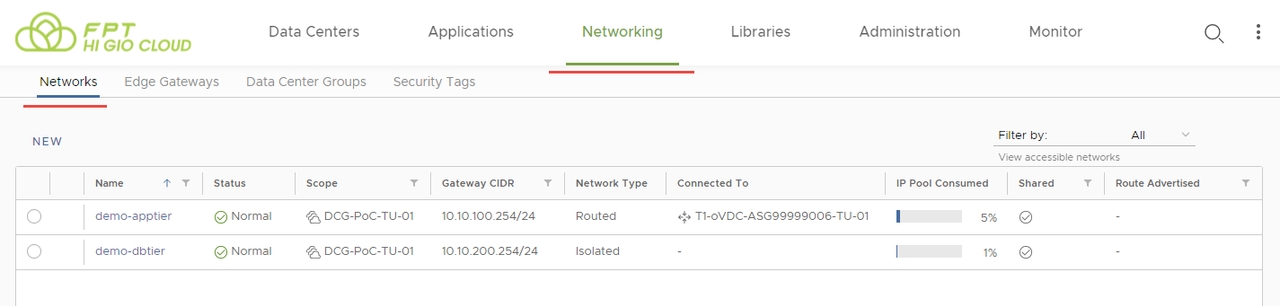

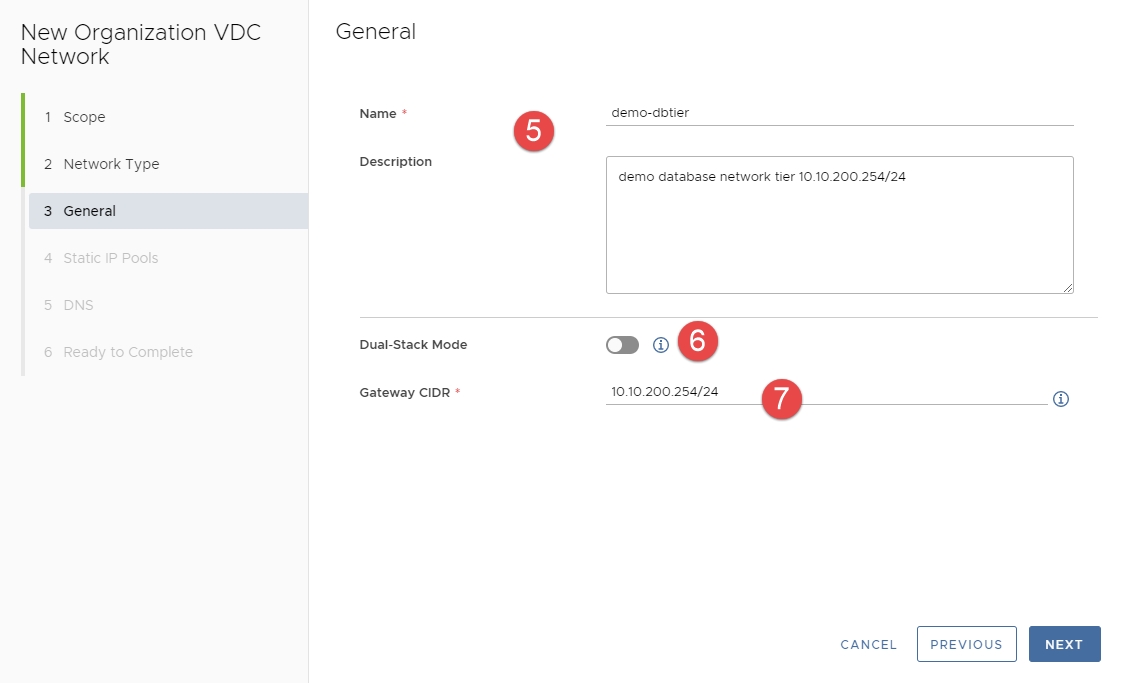

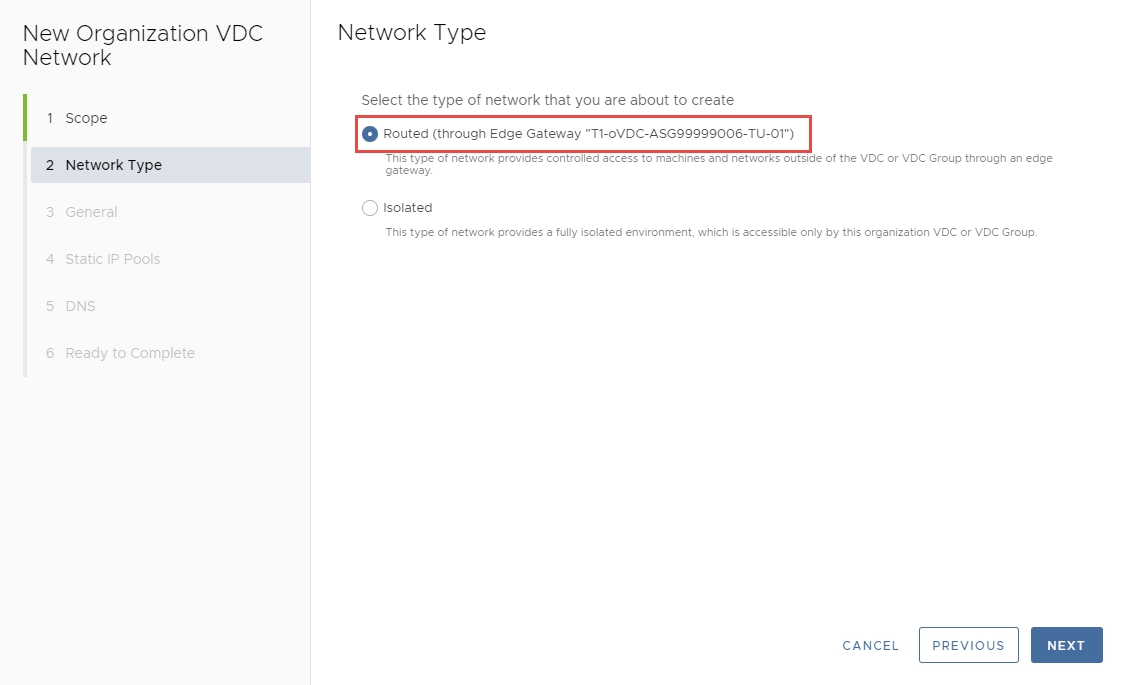

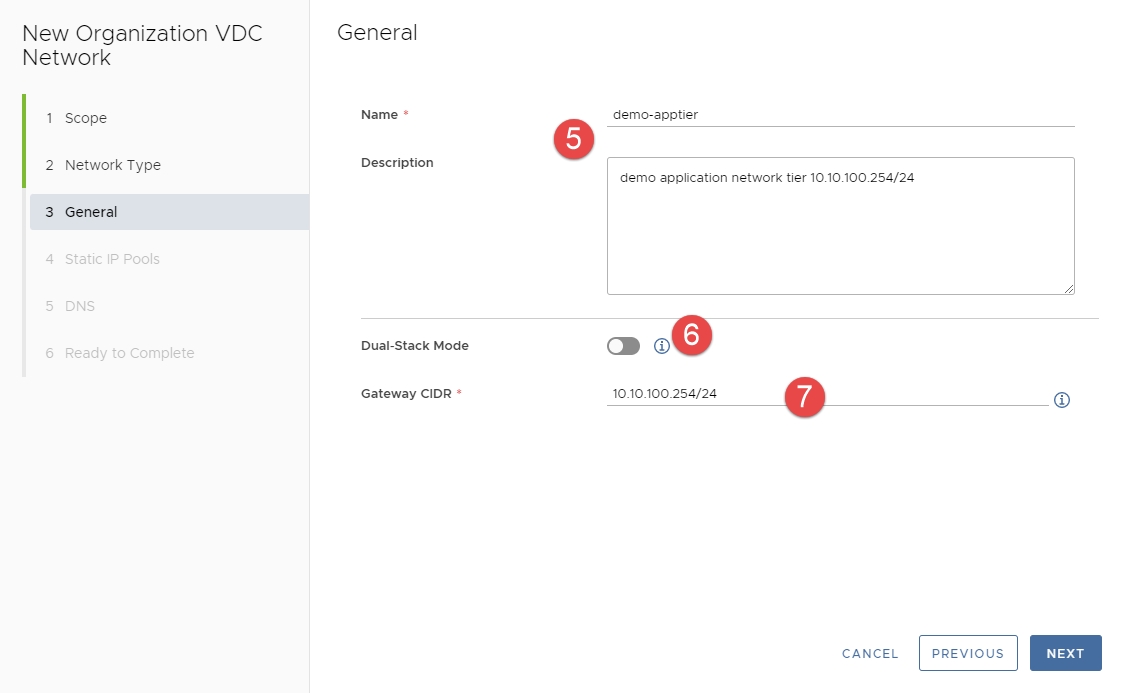

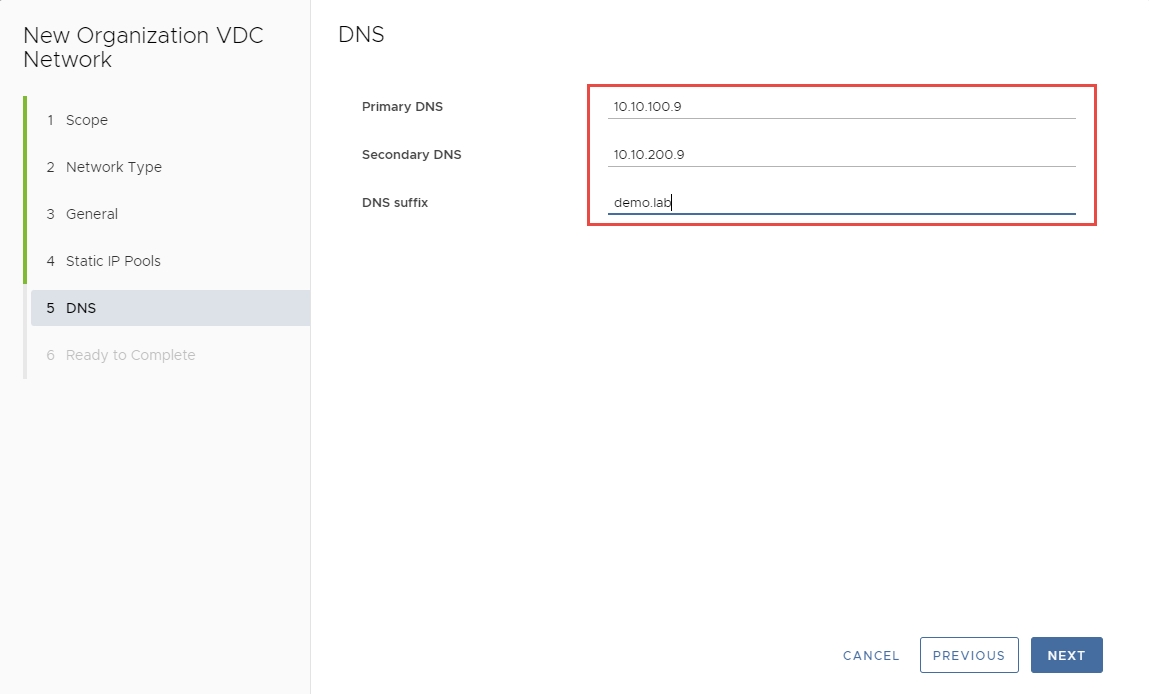

Mạng organization virtual data center (VDC) cho phép các vApps\VM giao tiếp với nhau hoặc với các mạng bên ngoài tổ chức.

Dựa vào cách kết nối của mạng organization VDC, có một số loại mạng khác nhau:

Mạng isolated (kết nối nội bộ) là mạng mà chỉ các VM trong mạng VDC có thể kết nối với nhau.

Mạng routed (kết nối bên ngoài) cung cấp quyền truy cập vào các máy và mạng bên ngoài VDC thông qua edge gateway.

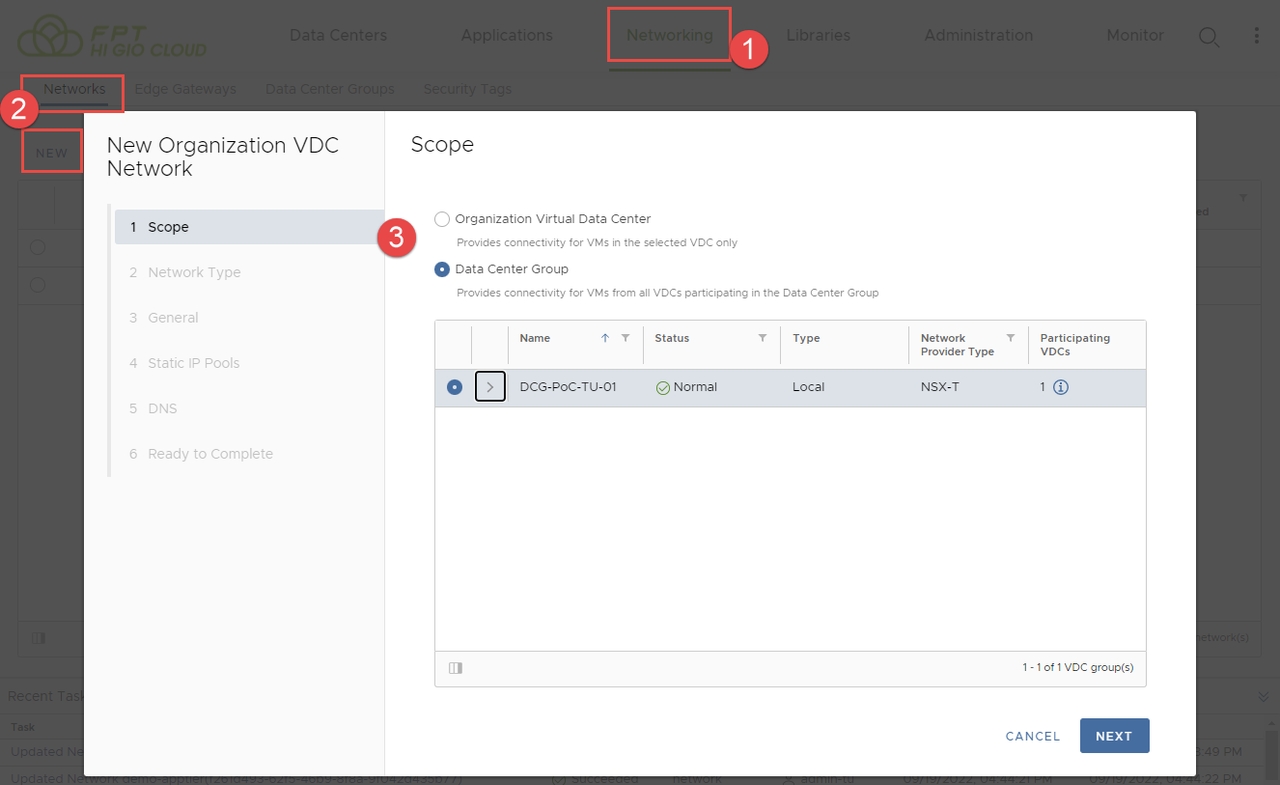

Bước 1: Tạo mạng Isolated VCD

Trong thanh điều hướng trên cùng, nhấp vào Networking.

Trong tab Networks, nhấp vào New để mở cửa sổ New Organization VDC Network.

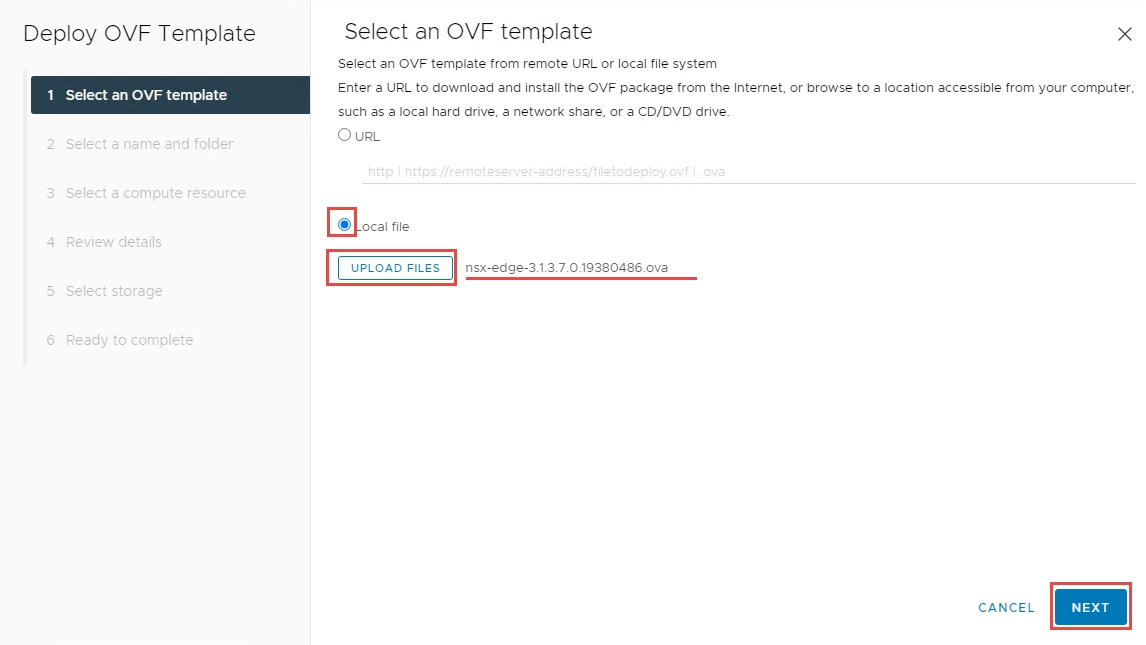

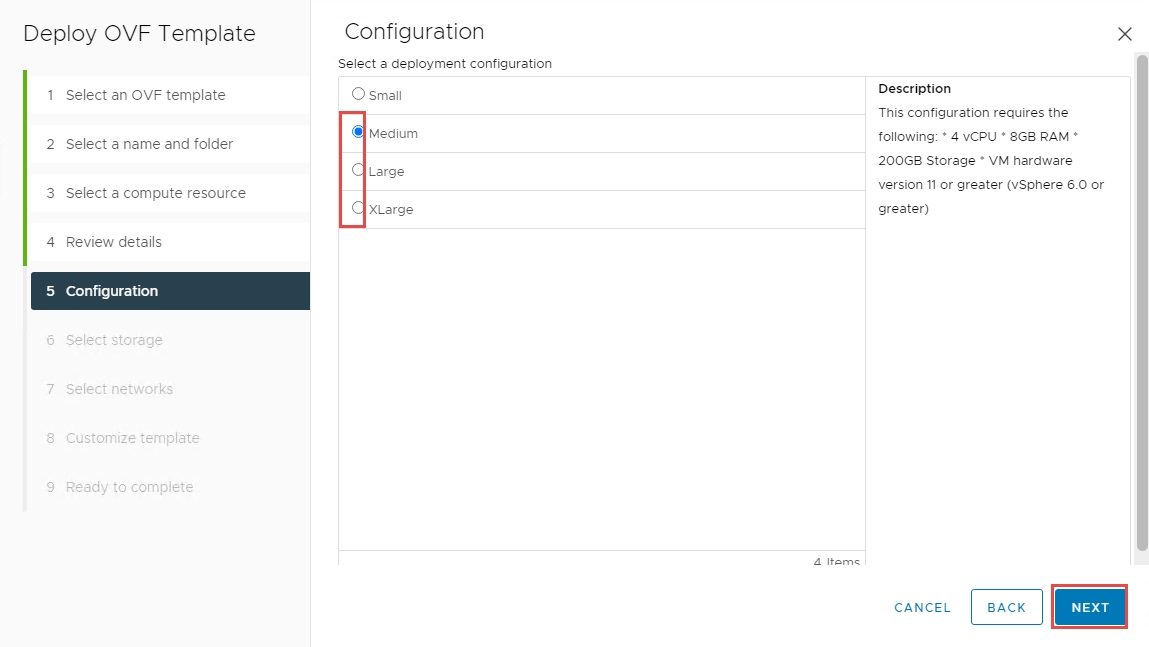

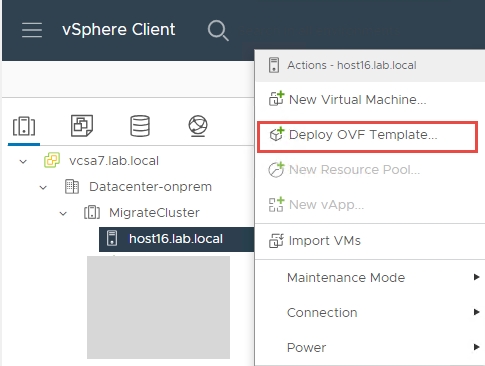

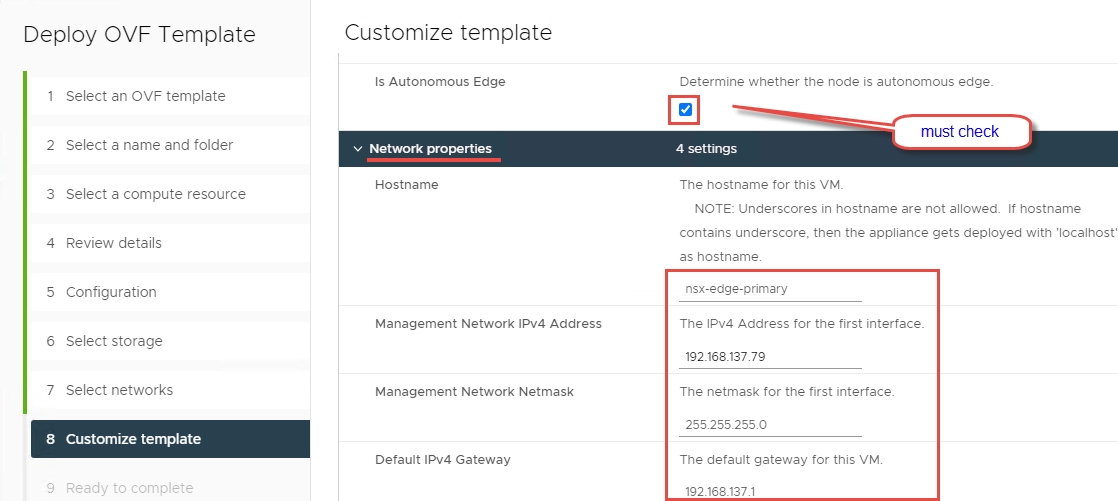

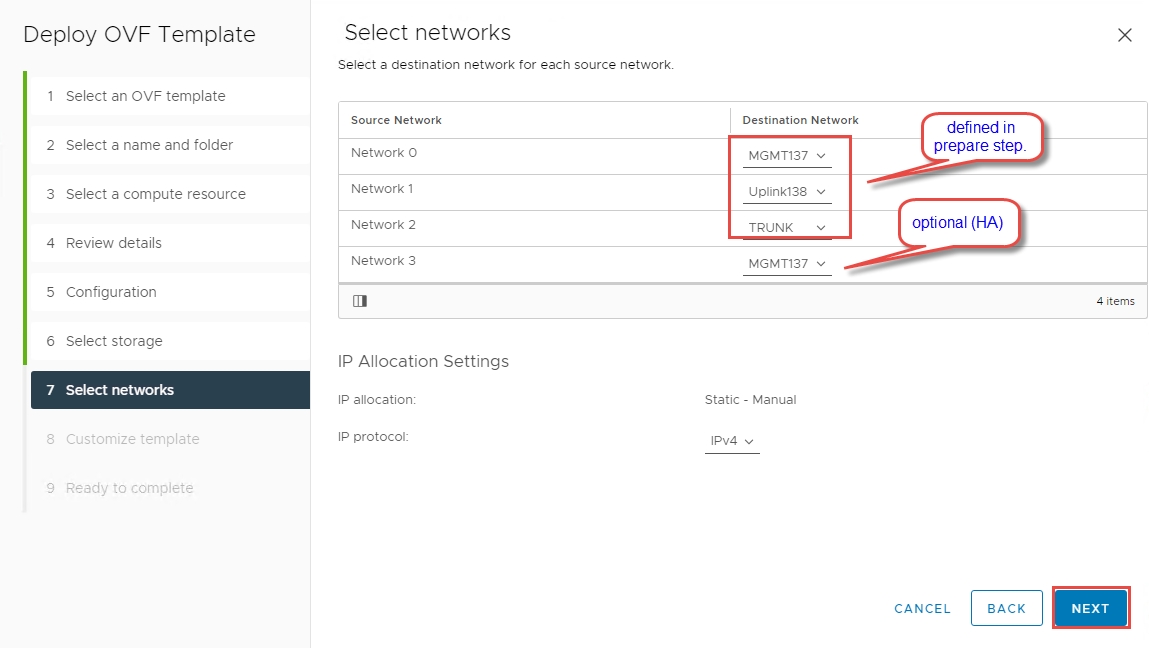

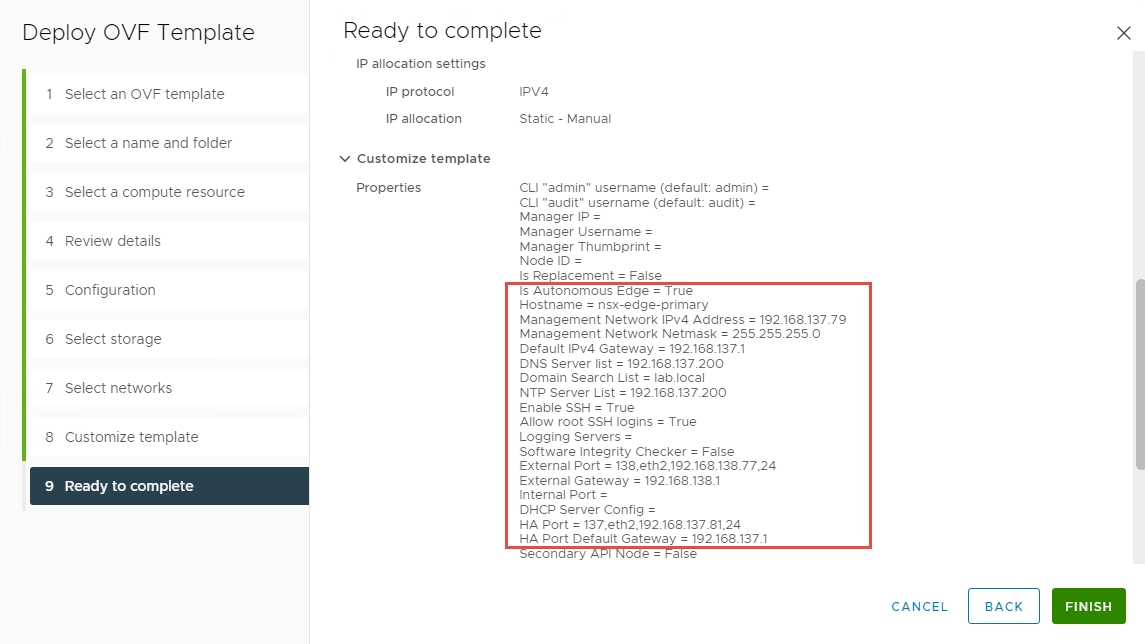

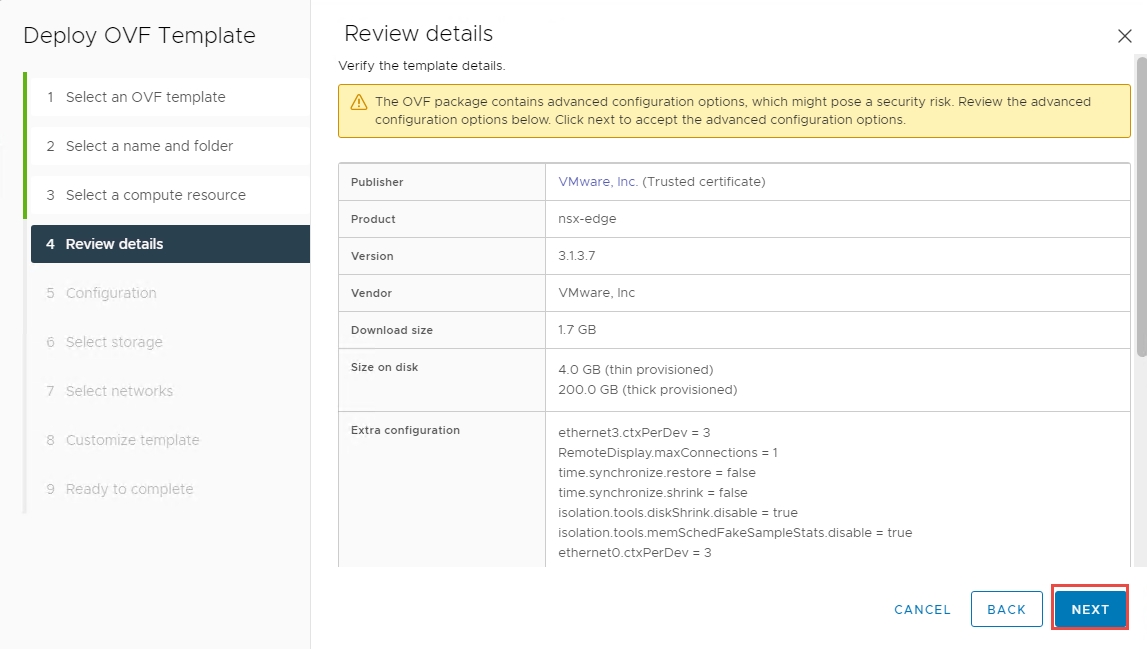

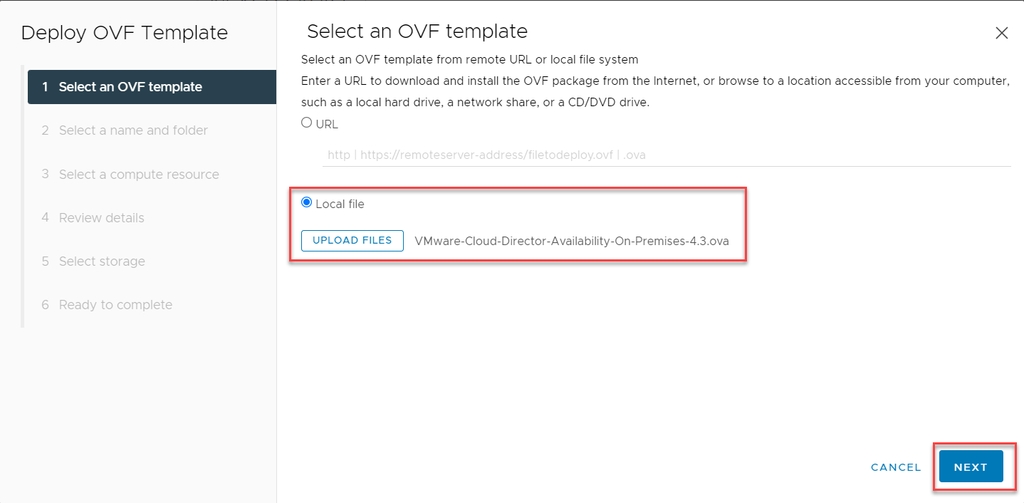

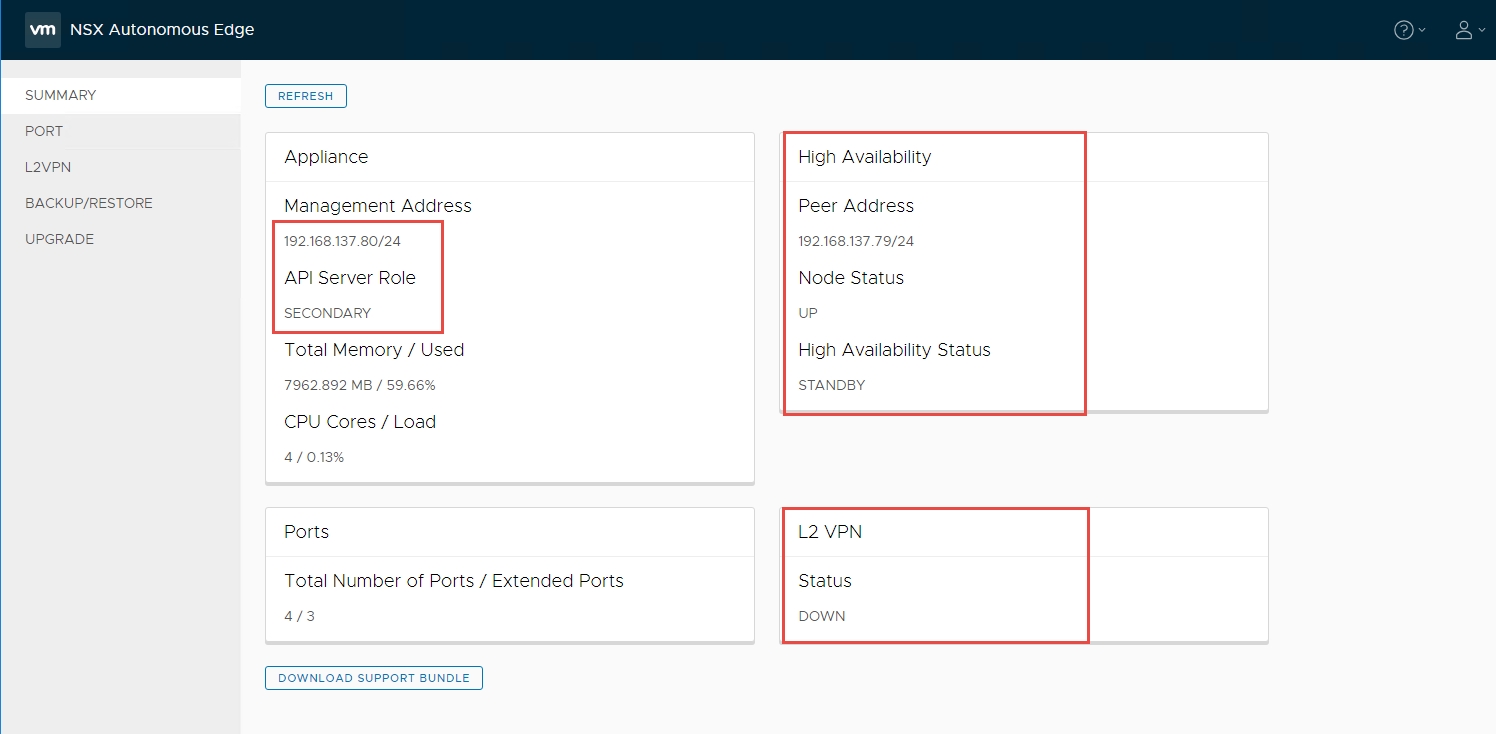

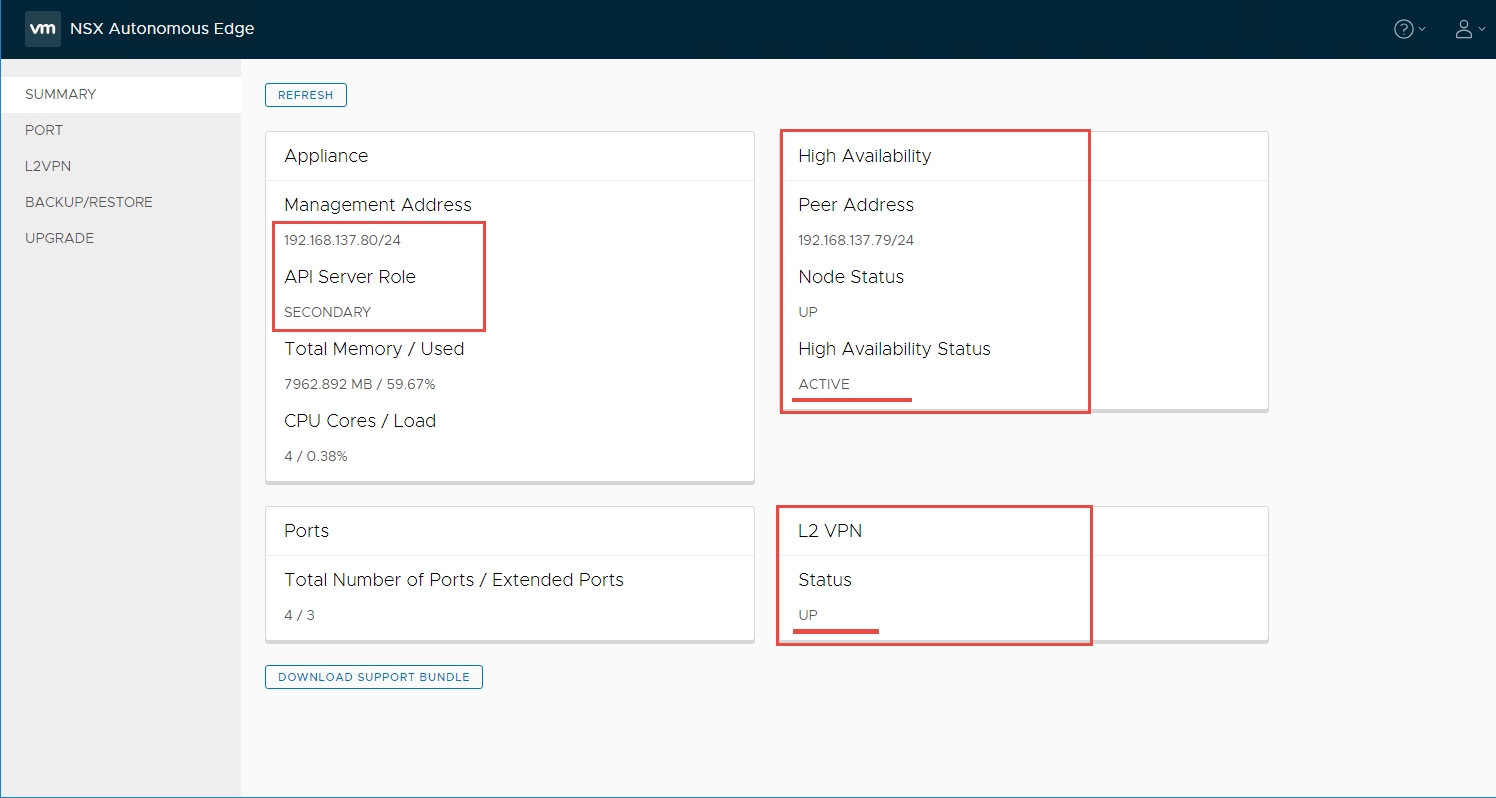

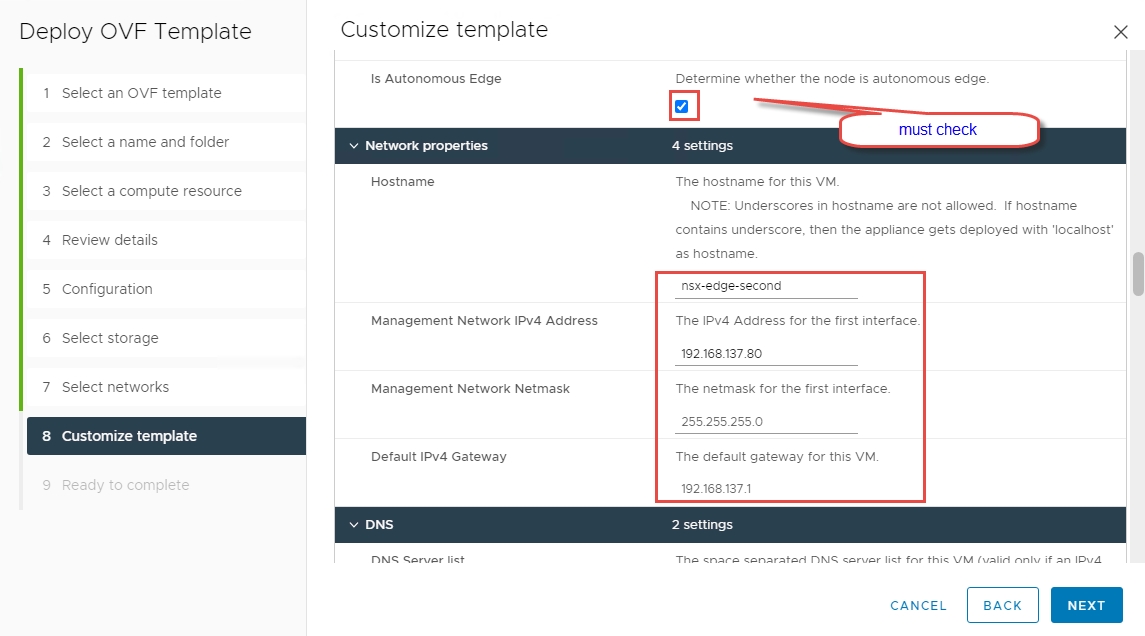

Các site on-premises hoặc L2 VPN của khách hàng yêu cầu một appliance VMware® NSX Edge™ được cấu hình đặc biệt gọi là autonomous edge. Triển khai NSX Autonomous Edge appliance bằng tệp OVF trên host ESXi.

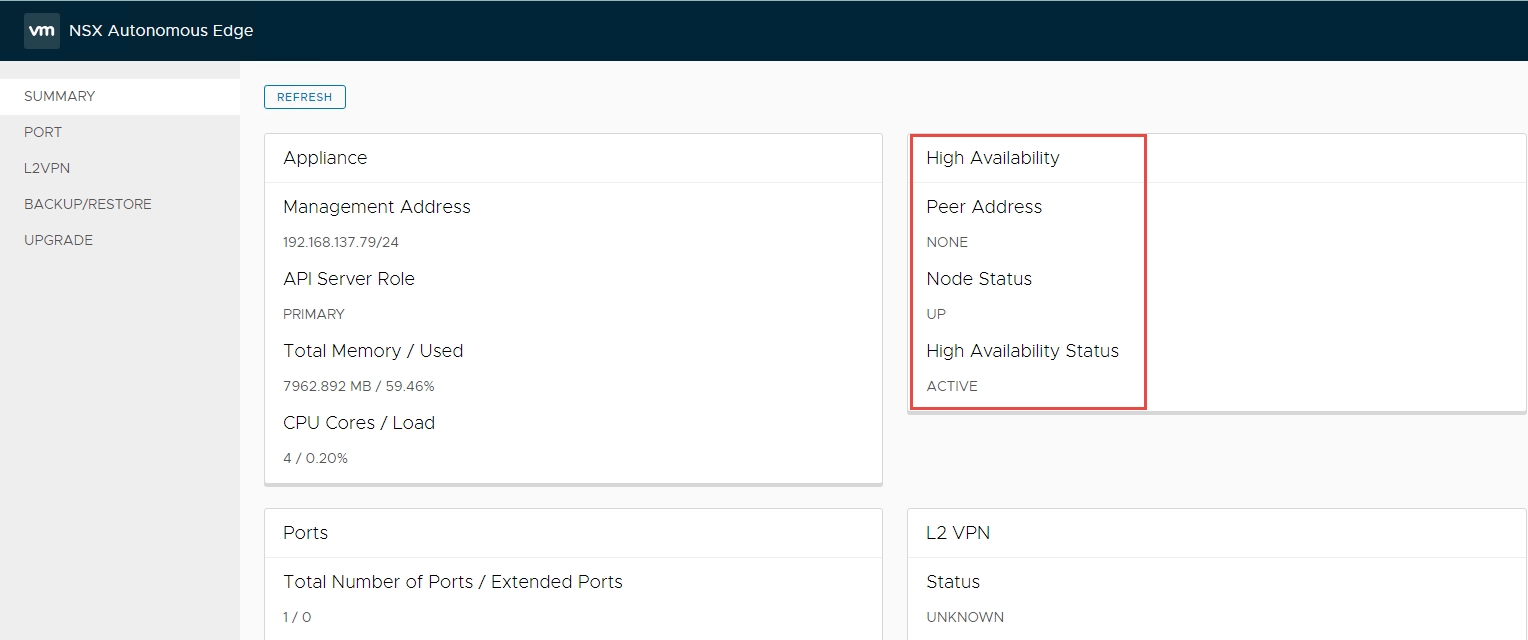

NSX Edge autonomous rất dễ triển khai và cung cấp một VPN hiệu suất cao. NSX Edge autonomous được triển khai bằng tệp OVF. Bạn cũng có thể kích hoạt high availability (HA) để tăng cường khả năng chịu lỗi cho VPN bằng cách triển khai các máy khách L2 VPN autonomous Edge chính và phụ.

Vui lòng yêu cầu nhóm HI GIO cung cấp tệp OVF.

<?xml version="1.0" encoding="UTF-8" standalone="yes"?>