IPsec VPN cung cấp kết nối site-to-site giữa HI GIO và các site từ xa với các bộ định tuyến phần cứng bên thứ ba hoặc các VPN Gateway hỗ trợ IPsec.

Trên HI GIO, bạn có thể tạo các tunnel VPN giữa:

Organization virtual data center networks trong cùng một organization

Organization virtual data center networks trong các organization khác nhau.

Giữa organization's virtual data center network và external network

Hoàn tất các tham số IPSec parameters.

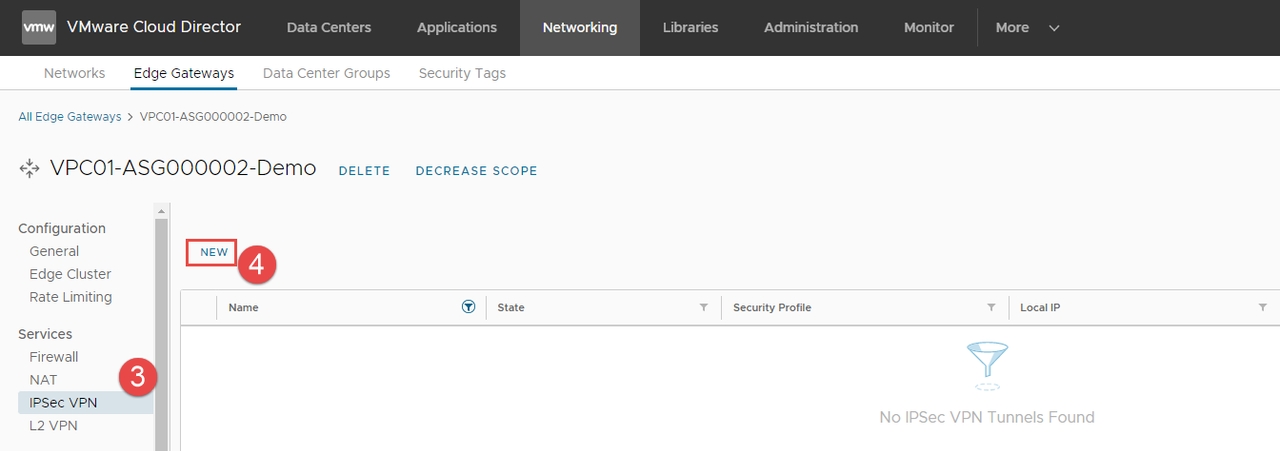

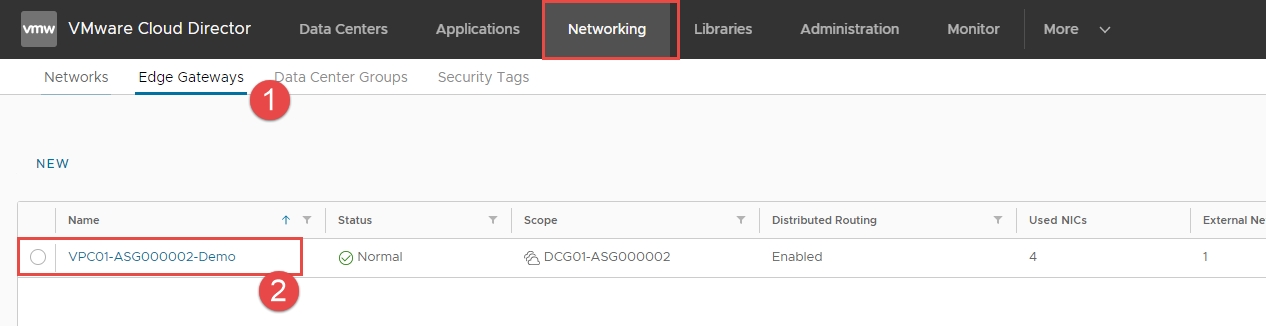

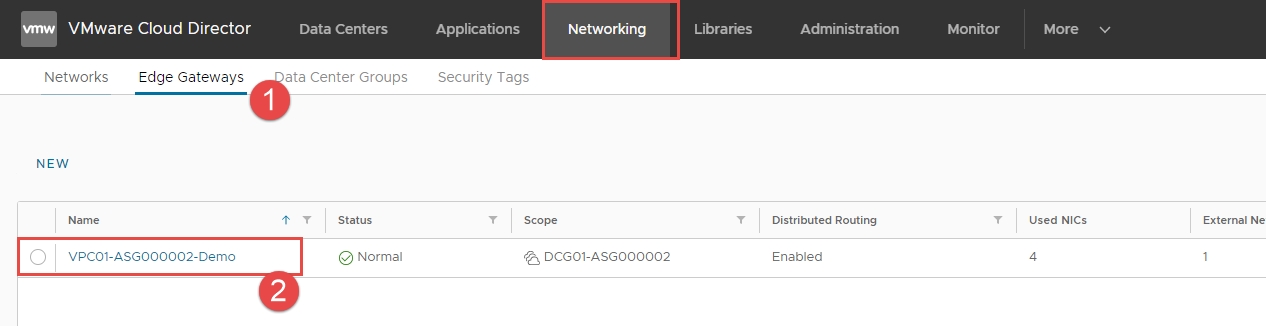

Bước 1: Trên thanh điều hướng trên cùng, nhấp vào Networking và chọn tab Edge Gateways.

Bước 2: Nhấp vào edge gateway.

Bước 3: Trong mục Services, nhấp vào IPSec VPN.

Bước 4: Để cấu hình một tunnel IPSec VPN, nhấp vào New.

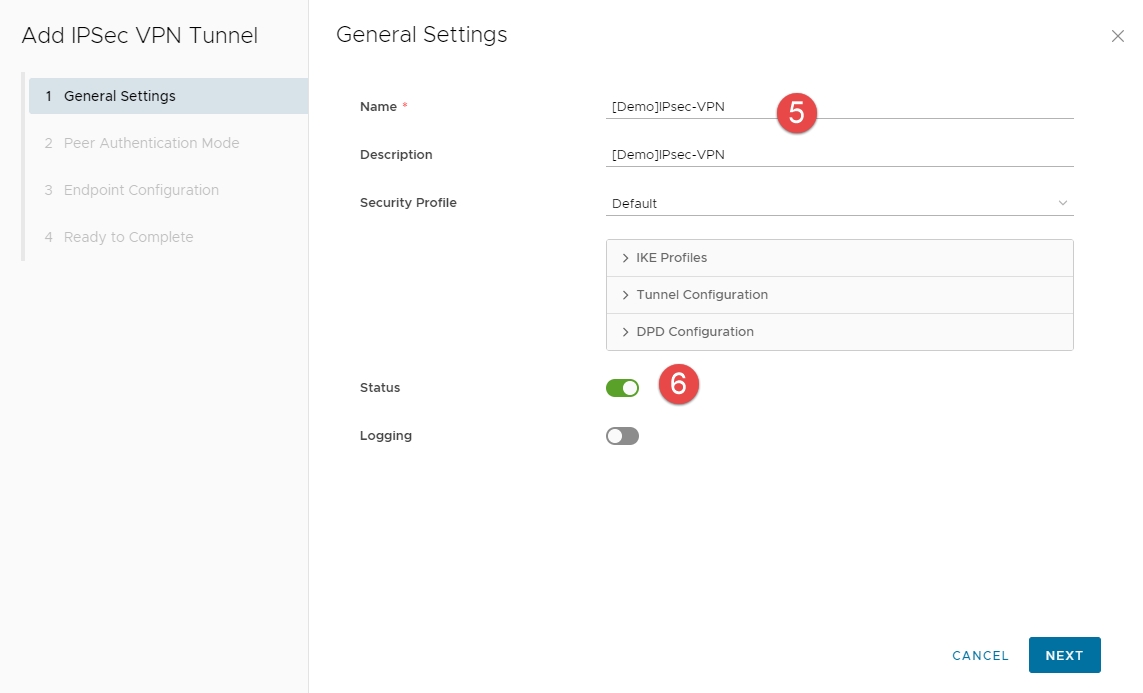

Bước 5: Nhập Name và mô tả (tùy chọn) cho tunnel IPSec VPN.

Bước 6: Để kích hoạt tunnel ngay khi tạo, bật tùy chọn Status.

Đối với Security Profile – giữ nguyên mặc định và cấu hình sau khi tunnel VPN được tạo.

Bước 7: Nhấp NEXT để chọn chế độ xác thực.

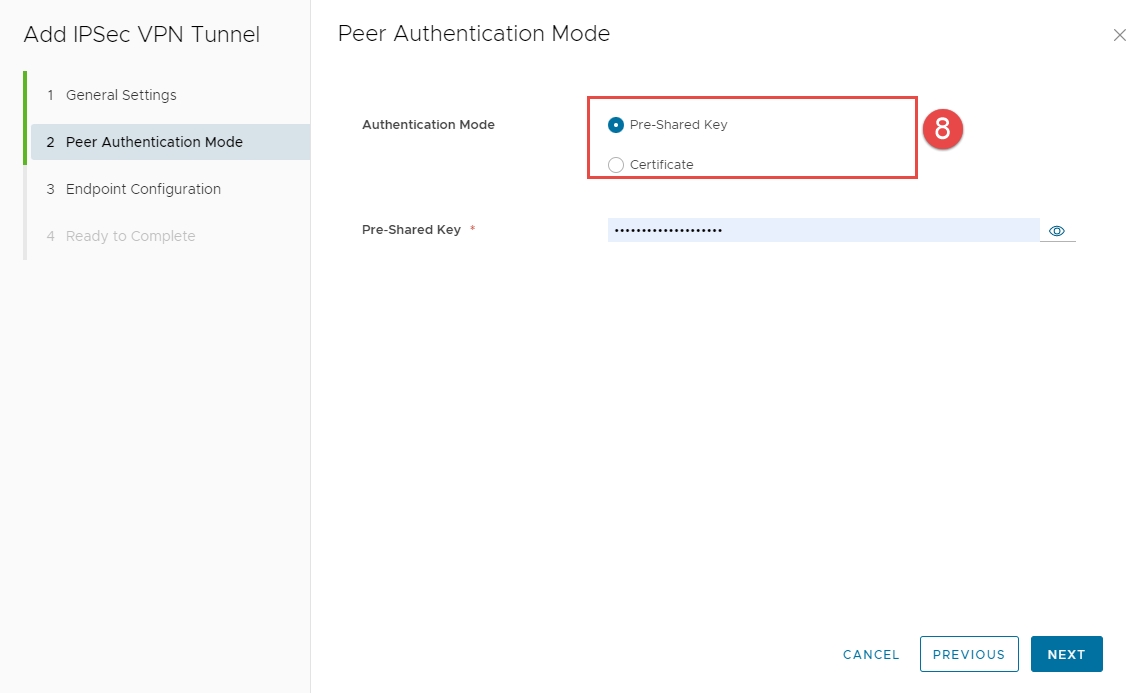

Bước 8: Chọn chế độ xác thực đối tác (peer authentication) và nhấp NEXT.

HI GIO hỗ trợ 02 tùy chọn cho Authentication Mode:

Lựa chọn

Mô tả

Pre-Shared Key

Chọn pre-shared key để nhập. Pre-shared key phải giống nhau trên cả 2 đầu PSec VPN tunnel.

Certificate

Lựa chọn site và chứng chỉ CA để xác thực

Bước 9: Trong cửa sổ Endpoint Configuration, nhập một số tham số (theo các tham số IPSec parameters đã chuẩn bị):

IP address [Local Endpoint]:Nhập địa chỉ IP công khai (public IP) của HI GIO.

Networks [Local Endpoint]: Nhập ít nhất một địa chỉ IP subnet mạng nội bộ của HI GIO cho tunnel IPSec VPN.

IP address [Remote Endpoint]: Nhập địa chỉ IP công khai (public IP) của site từ xa, ví dụ: IP công khai của văn phòng.

Networks [Remote Endpoint]: Nhập ít nhất một địa chỉ IP subnet mạng từ xa, ví dụ: mạng của văn phòng cho tunnel IPSec VPN.

Bước 10: Nhập remote ID (tùy chọn) cho site đối tác.

Trong trường hợp sử dụng Certificate cho Authentication mode

Remote ID phải khớp với SAN (Subject Alternative Name) của chứng chỉ endpoint từ xa (nếu có). Nếu chứng chỉ từ xa không chứa SAN, remote ID phải khớp với tên phân biệt (distinguished name) của chứng chỉ được sử dụng để bảo mật endpoint từ xa, ví dụ: C=US, ST=Massachusetts, O=VMware, OU=VCD, CN=Edge1.

Bước 11: Nhấp Next.

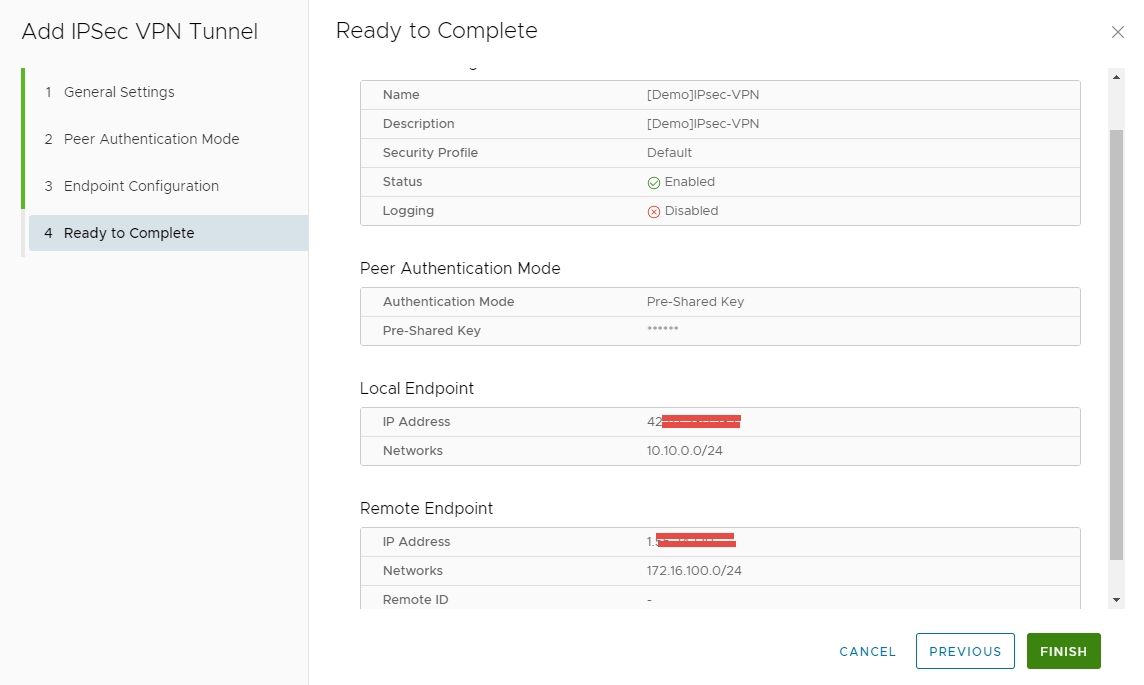

Bước 12: Xem lại cài đặt và nhấp Finish.

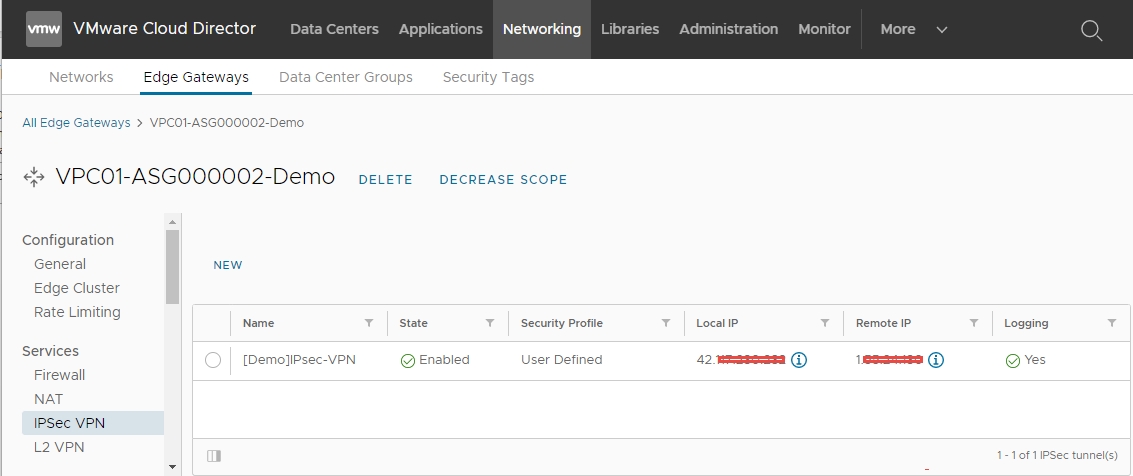

Tunnel IPSec VPN vừa tạo sẽ được liệt kê trong giao diện IPSec VPN view. Tunnel IPSec VPN được tạo với cấu hình bảo mật mặc định.

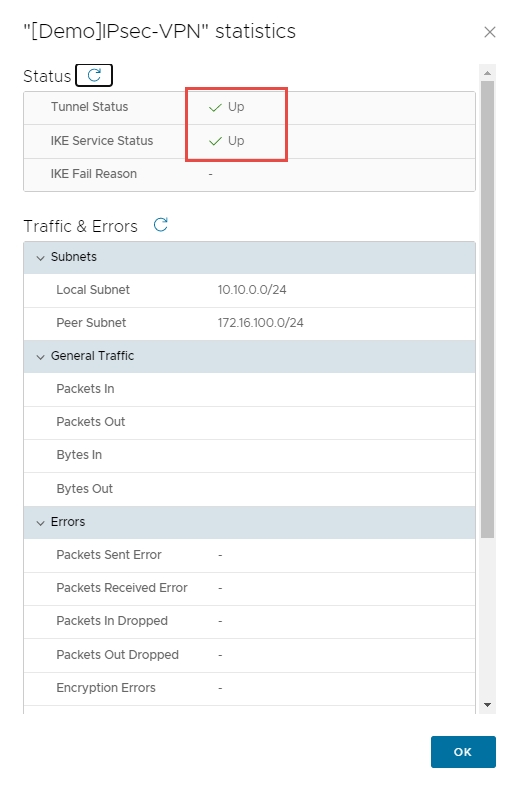

Bước 13: Để kiểm tra xem tunnel có hoạt động hay không, chọn tunnel và nhấp View Statistics.

Nếu tunnel hoạt động, Tunnel Status và IKE Service Status sẽ hiển thị trạng thái Up.

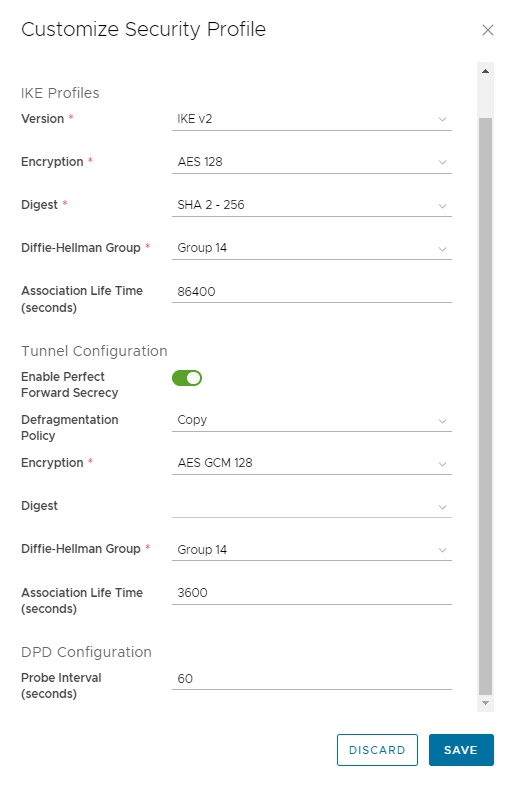

Sau khi tunnel IPSec VPN đã được tạo, bạn có thể thay đổi cấu hình IPSec VPN bằng Security Profile, đảm bảo rằng cấu hình phải phù hợp với site từ xa (remote)

Bước 1: Trên thanh điều hướng trên cùng, nhấp vào Networking và chọn tab Edge Gateways.

Bước 2: Nhấp vào Edge Gateways.

Bước 3: Trong mục Services, nhấp vào IPSec VPN.

Bước 4: Chọn tunnel IPSec VPN và nhấp vào Security Profile Customization.

Bước 5: Thay đổi các cấu hình của tunnel VPN theo các tham số (IPSec parameters) mà bạn đã chuẩn bị.

RemLưu ý: Các thiết lập bảo mật phải khớp với các thiết lập bảo mật của site từ xa (remote).

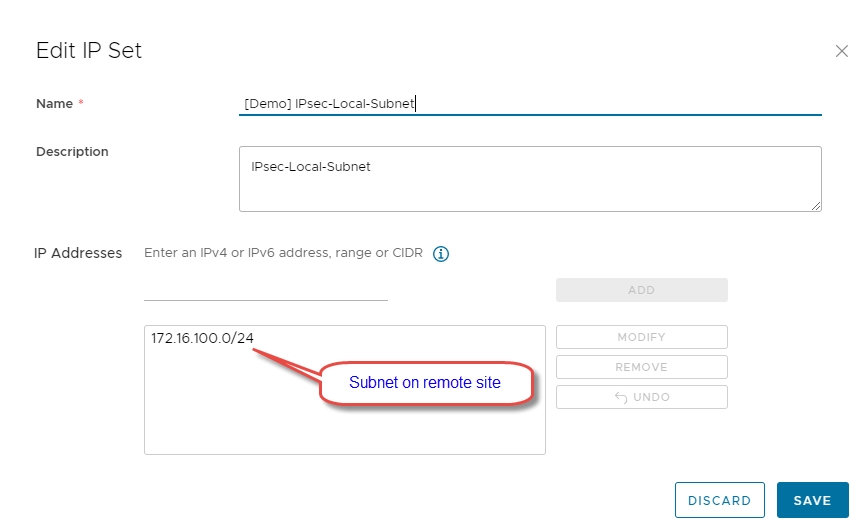

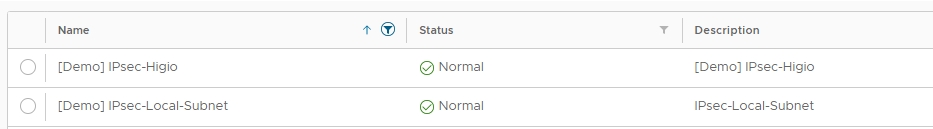

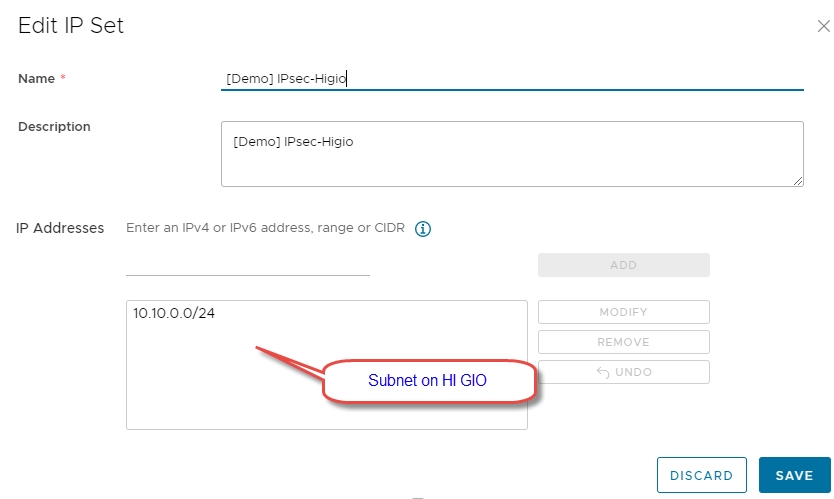

Bước 1: Chuẩn bị IP set cho firewall rule (có thể sử dụng nhóm dynamic/static). Thông tin chi tiết.

Chi tiết IP set:

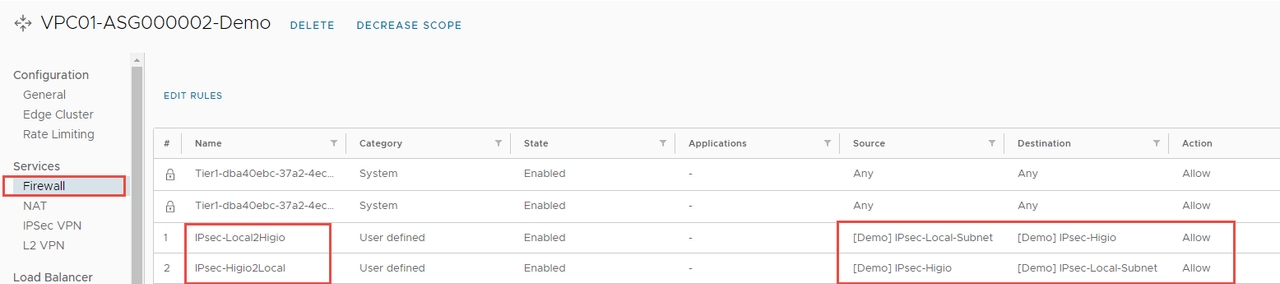

Bước 2: Tạo 02 firewall rules (Edge gateway firewall) cho tunnel IPSec:

+ HI GIO to Local (remote site)

+ And Local (remote site) to HI GIO

Nếu bạn sử dụng Distributed firewall, bạn cũng cần tạo firewall rules để cho phép lưu lượng VPN (từ site từ xa đến HI GIO).

*** Lưu ý: Hãy cấu hình firewall rules cho lưu lượng VPN trên các router từ xa.

XÁC NHẬN: Kiểm tra trạng thái của tunnel là UP và có Traffic.

IKE Profile (Phase 1)

Cấu hình Tunnel (Phase2)

Cấu hình DPD

VPN Tunnel Name

Enabled

Mở hoặc tắt tunnel

Authentication

Pre-Shared Key, Certificate

Cách xác thực các bên khi thiết lập một tunnel

Local Endpoint IP Address

Địa chỉ public IP từ HI GIO

Local Endpoint Network

Danh sách các mạng được chia sẻ trong HI GIO cloud có thể truy cập qua tunnel.

Remote Endpoint IP Address

Địa chỉ IP public của router phía remote mà bạn đang kết nối.

Remote Endpoint Network

Danh sách các mạng phía remote có thể truy cập qua tunnel.

Remote ID (Optional)

IKE Version

IKEv1, IKEv2

Encryption

AES 128, AES 256, AES-CGM 128, AES-CGM 192, AES-CGM 256

Digest

SHA1, SHA 2-256, SHA 2-384, SHA 2-152

Package Integrity Control Hash Algorithm

Diffie-Hellman Group

Group 2,

Group 5,

Group 14, Group 15, Group 16, Group 19, Group 20, Group 21

Encryption Public Key Size

Association Life Time (seconds)

Enabled perfect forward secrecy (PFS)

Encryption

AES 128, AES 256, AES-CGM 128, AES-CGM 192, AES-CGM 256

Digest Algorithm

SHA1, SHA 2-256, SHA 2-384, SHA 2-152

Package Integrity Control Hash Algorithm

Diffie-Hellman Group

Group 2,

Group 5,

Group 14, Group 15, Group 16, Group 19, Group 20, Group 21

Association Life Time (seconds)

Interval

Hướng dẫn cấu hình này mô tả cách cấu hình IPsec IKEv2 Remote Access VPN bằng Windows Client trên hệ điều hành Windows để thiết lập kết nối VPN. Sau khi thiết lập, người dùng có thể truy cập vào các máy ảo và ứng dụng nằm trên HGIO Cloud với tính bảo mật và độ tin cậy cao hơn.

Cấu hình IPSec IKEv2 Remote Access VPN Cấu hình VPN Windows Client

Bước 1: Cấu hình VPN Profile cho Windows client.

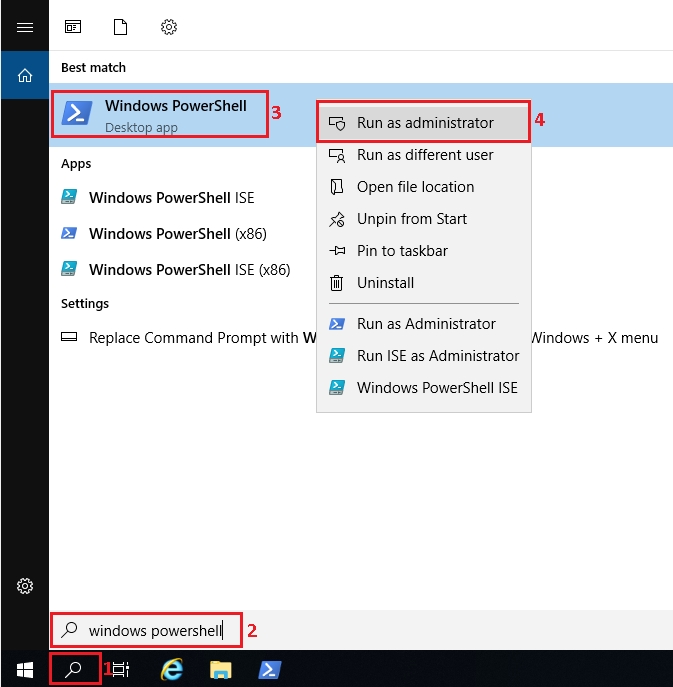

Mở PowerShell với quyền Administrator.

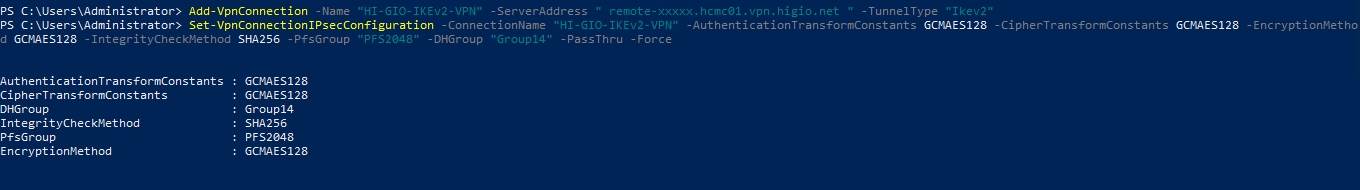

Sao chép và dán thông tin dưới đây vào PowerShell (thay thế từ màu đỏ "xxxx" bằng tên miền của bạn):

Add-VpnConnection -Name "HI-GIO-IKEv2-VPN" -ServerAddress " remote-xxxxx.xxxx01.vpn.higio.net " -TunnelType "Ikev2"

Set-VpnConnectionIPsecConfiguration -ConnectionName "HI-GIO-IKEv2-VPN" -AuthenticationTransformConstants GCMAES128 -CipherTransformConstants GCMAES128 -EncryptionMethod GCMAES128 -IntegrityCheckMethod SHA256 -PfsGroup "PFS2048" -DHGroup "Group14" -PassThru -Force

Step 2: Enable VPN split tunneling in the Windows client.

Bước 2: Bật split tunneling cho VPN trên Windows client. Split tunneling cho phép một số lưu lượng ứng dụng hoặc thiết bị được định tuyến qua VPN mã hóa, trong khi các ứng dụng hoặc thiết bị khác có thể truy cập trực tiếp vào internet.

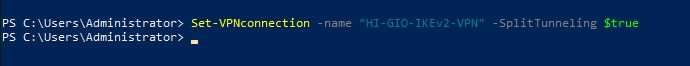

Sao chép và dán thông tin dưới đây vào PowerShell:

Set-VPNconnection -name "HI-GIO-IKEv2-VPN" -SplitTunneling $true

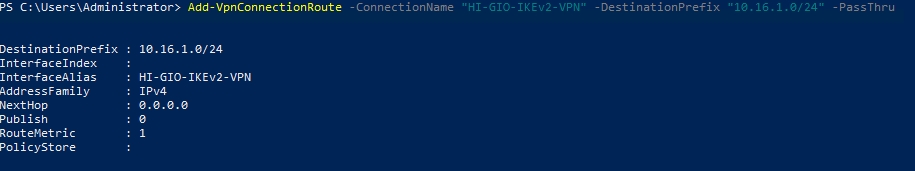

Bước 3: Thêm một route vào kết nối VPN.

Thêm route VPN cho subnet (ví dụ: 10.16.1.0/24). Nếu cần thêm subnet khác, thực hiện tương tự và thay thế với subnet mới.

Sao chép và dán thông tin dưới đây vào PowerShell:

Add-VpnConnectionRoute -ConnectionName "HI-GIO-IKEv2-VPN" -DestinationPrefix "10.16.1.0/24" -PassThru

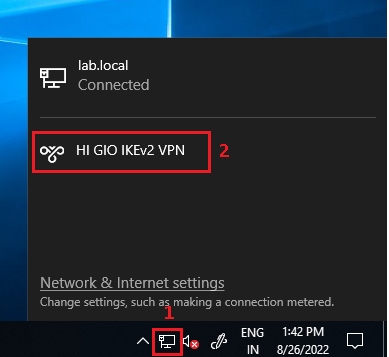

Kết nối VPN từ Windows Client

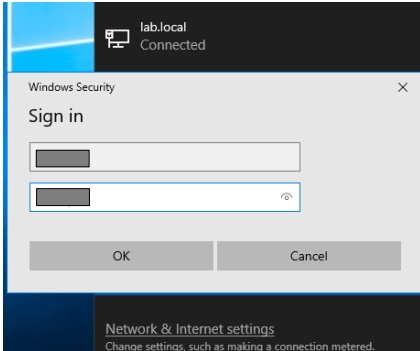

Đăng nhập vào tài khoản với tên người dùng và mật khẩu đã được cung cấp, sau đó nhấn OK.

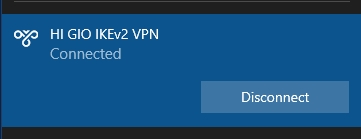

Kết nối VPN sẽ được thiết lập thành công.

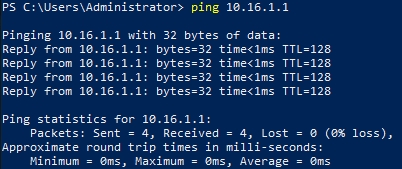

Sử dụng lệnh ping để xác nhận rằng bạn đã kết nối vào ứng dụng nằm trên HGIO Cloud.