Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Bước 1: Đăng nhập vào HI GIO PORTAL với quyền Organization Administrator và điều hướng đến

Networking > Edge Gateway > Load Balancer > Pool.

Bước 2: Nhấn ADD để tạo và cấu hình một load balancer pool.

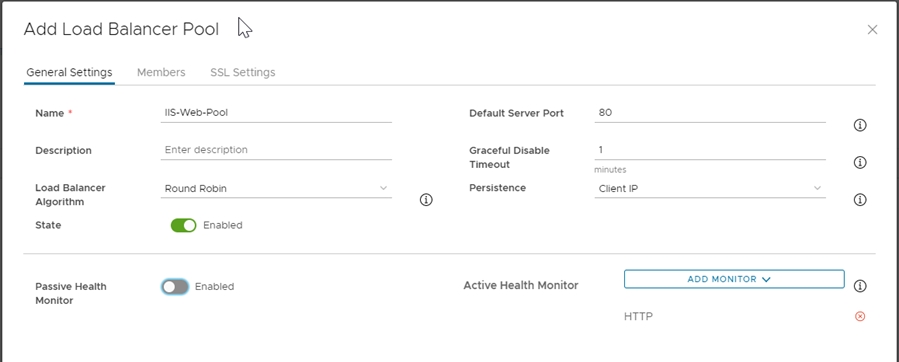

General Settings Tab:

Name: nhập tên pool (ví dụ IIS-Web-Pool)

Default Server Port: Cổng máy chủ đích được sử dụng bởi lưu lượng gửi đến các thành viên (ví dụ 80)

Load Balancer Algorithm: (ví dụ Round Robin)

NSX ALB hỗ trợ các phương pháp cân bằng tải khác nhau:

Consistent Hash

Core Affinity

Fastest Response

Fewest Servers

Least Connections

Least Load

Round Robin

Persistence: Profile persistence sẽ đảm bảo rằng người dùng giữ kết nối với cùng một máy chủ trong một khoảng thời gian mong muốn (ví dụ: Client IP)

NSX ALB hỗ trợ các loại Persistence khác nhau:

System-Persistence-App-Cookie

System-Persistence-Client-IP

System-Persistence-Custom-HTTP-Header

System-Persistence-HTTP-Cookie

System-Persistence-TLS

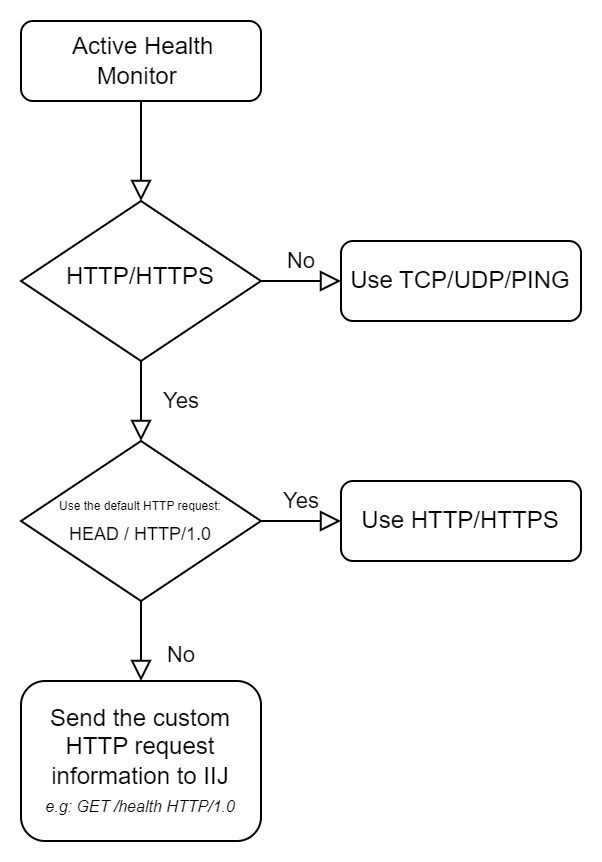

Active Health Monitor: (ví dụ HTTP - Điều này sẽ gửi các yêu cầu HEAD HTTP định kỳ tới mỗi máy chủ trong Pool để kiểm tra tính khả dụng)

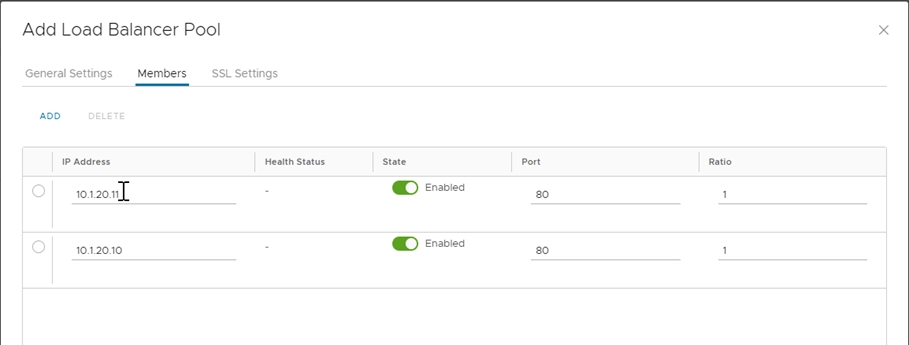

Thêm hai hoặc nhiều mục trong tab Members và nhập Địa chỉ IP và Port từ các VM chạy các máy chủ ứng dụng.

Nhấn SAVE để tạo một pool không mã hóa (non-encrypted)

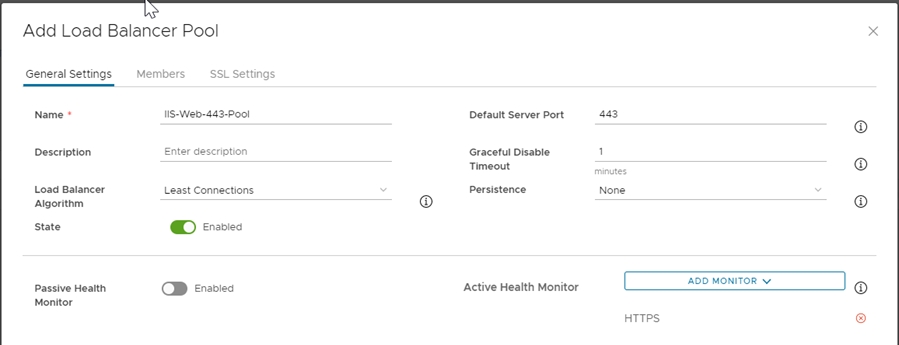

General Settings Tab:

Name: nhập tên pool (ví dụ IIS-Web-Pool)

Default Server Port: Cổng máy chủ đích được sử dụng bởi lưu lượng gửi đến các thành viên (ví dụ 443)

Load Balancer Algorithm: (ví dụ Round Robin)

NSX ALB hỗ trợ các phương pháp cân bằng tải khác nhau:

Consistent Hash

Core Affinity

Fastest Response

Fewest Servers

Least Connections

Least Load

Round Robin

Persistence: Persistence profile sẽ đảm bảo rằng người dùng giữ kết nối với cùng một máy chủ trong một khoảng thời gian mong muốn (ví dụ: Client IP)

NSX ALB hỗ trợ các loại Persistence khác nhau:

System-Persistence-App-Cookie

System-Persistence-Client-IP

System-Persistence-Custom-HTTP-Header

System-Persistence-HTTP-Cookie

System-Persistence-TLS

Active Health Monitor: (ví dụ HTTPS - Điều này sẽ gửi các yêu cầu HEAD HTTPS định kỳ tới mỗi máy chủ trong Pool để kiểm tra tính khả dụng)

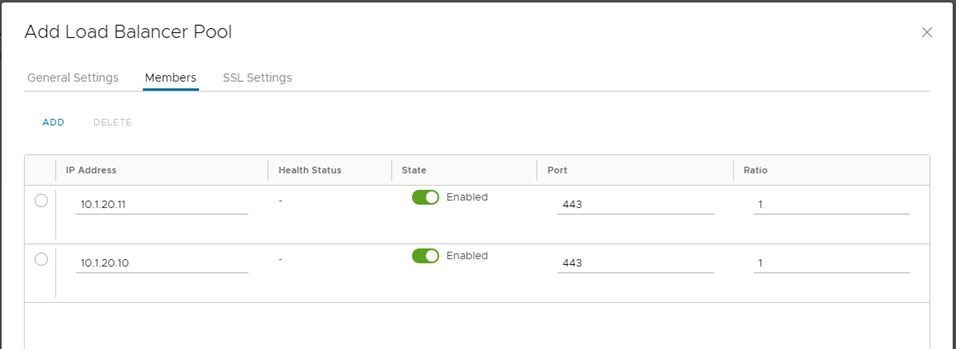

Thêm hai hoặc nhiều mục trong tab Members và nhập Địa chỉ IP và Port từ các VMs chạy các máy chủ ứng dụng.

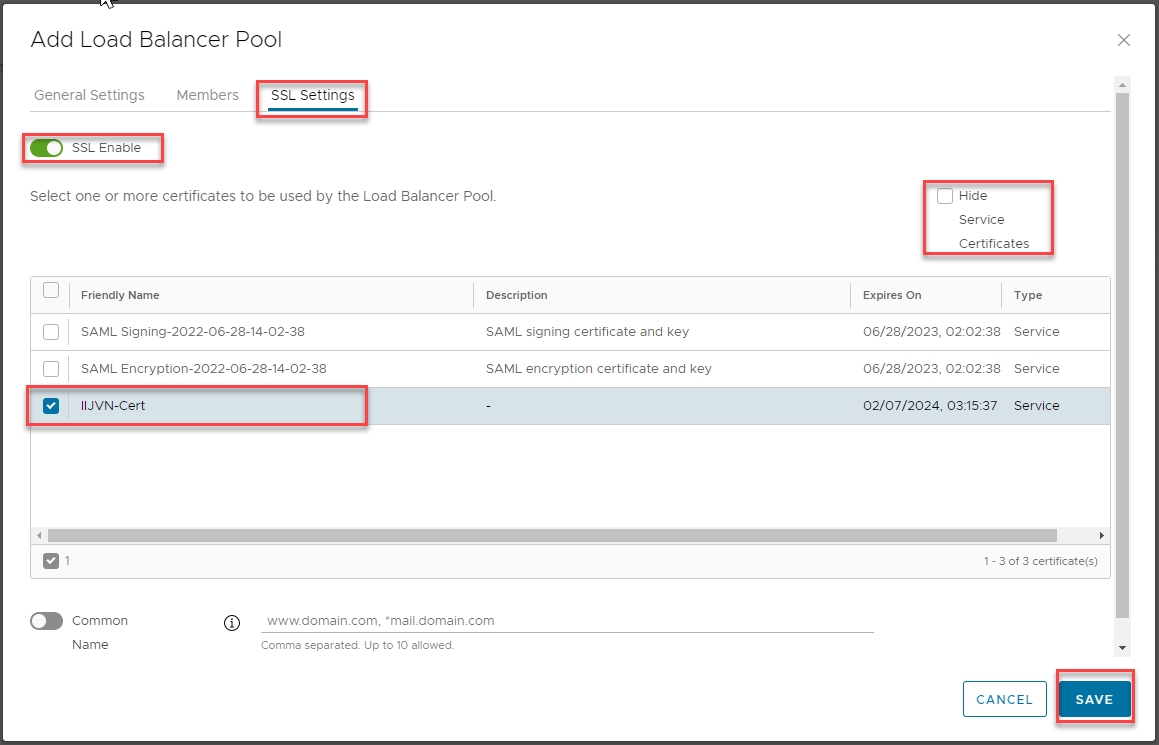

Tab Cài đặt SSL:

SSL Enable: Bật

Hide Service Certificates: Tắt

Select one or more certificates to be used by the Load Balancer Pool: Chọn chứng chỉ của bạn

Nhấn SAVE để tạo một pool mã hóa.

HTTP/HTTPS:

Send Interval: 10s

Receive Timeout: 4s

Successful Checks: 3

Failed Checks: 3

Health Monitor Port: use the Default Server Port of the pool.

HTTP request: HEAD / HTTP/1.0

Response Code: 2xx, 3xx

TCP:

Send Interval: 10s

Receive Timeout: 4s

Successful Checks: 2

Failed Checks: 2

Health Monitor Port: use the Default Server Port of the pool.

UDP:

Send Interval: 4s

Receive Timeout: 2s

Successful Checks: 2

Failed Checks: 2

Health Monitor Port: use the Default Server Port of the pool.

PING:

Send Interval: 10s

Receive Timeout: 4s

Successful Checks: 2

Failed Checks: 2

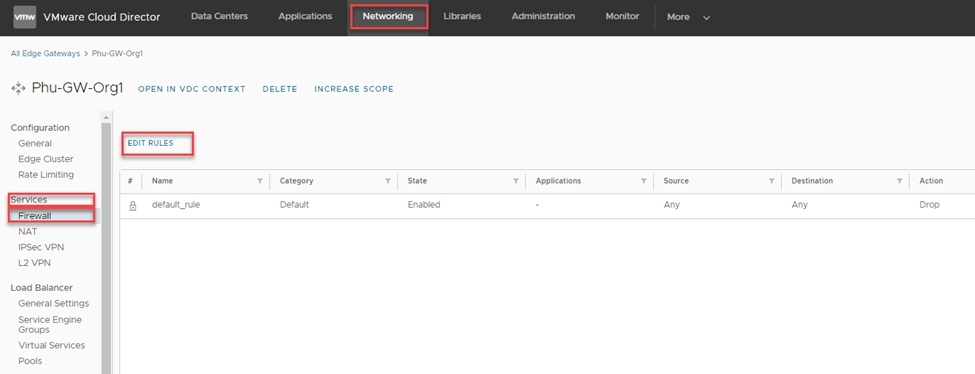

Edge Gateway firewall mặc định trên Tenant được đặt thành Deny all. Chúng ta phải tạo các quy tắc tường lửa cho lưu lượng truy cập đến các virtual service từ internet.

Thông tin chi tiết ở edge way firewall.

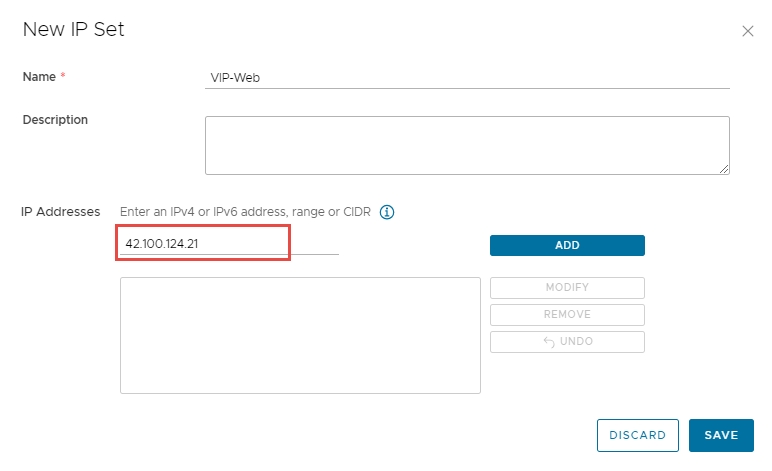

Bước 1: Đăng nhập vào HI GIO PORTAL với tư cách Organization Administrator và điều hướng đến Networking > Edge Gateway > Security > IP Sets.

Bước 2: Nhấn NEW để định nghĩa IP Set cho VIPs.

Name: Nhập tên cho IP Set (ví dụ: VIP-Web)

IP Address: Nhập Địa chỉ IP hoặc Dải IP (đây là IP của VIP đã được tạo trước đó).

Bước 1: Đăng nhập vào HI GIO PORTAL với tư cách Organization Administrator và điều hướng đến Networking > Edge Gateway > Services > Firewall.

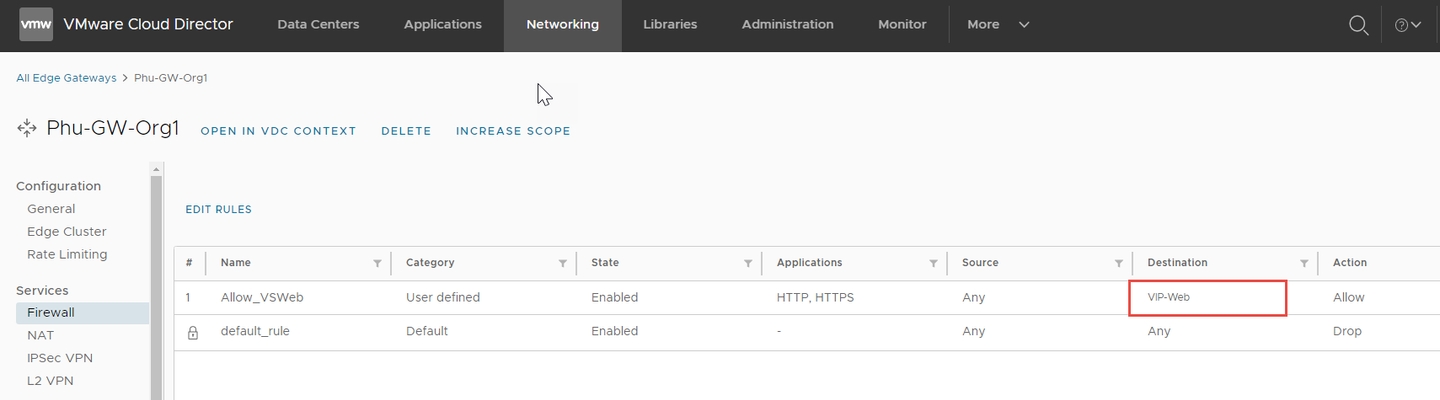

Bước 2: Nhấn EDIT RULES để thêm quy tắc mới cho VIPs.

Name: Nhập tên quy tắc (ví dụ: Allow_VSWeb)

Applications: Chọn các loại ứng dụng của bạn (ví dụ: HTTP và HTTPS)

Source: Chọn Any (cho người dùng internet)

Destination: Chọn IP Set đã cấu hình trước đó (ví dụ: VS_192.168.2.10)

Action: Chọn Allow

Bước 3: Nhấn Save để hoàn tất việc chỉnh sửa quy tắc.

Trong trường hợp môi trường của bạn sử dụng Distributed Firewall, bạn cần tạo và phân phối các quy tắc tường lửa cho virtual service và pool.

Đăng nhập vào HI GIO portal với quyền Organization Administrator và điều hướng đến:

Networking > Edge Gateway > Load Balancer > Virtual Services.

Nhấn ADD.

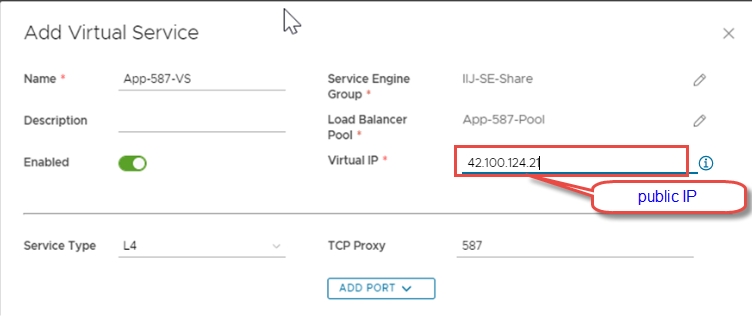

Bước 1: Tạo Virtual Service Layer 4

Virtual Service có thể được tạo với các thuộc tính yêu cầu:

· Name: Tên Virtual Service

· Service-Engine-Group: Chọn SEG được gán cho mỗi Tenant

· Load Balancer Pool: Chọn Loadbalancer Pool (ví dụ chọn App-587-Pool)

· Virtual IP: Chọn 01 IP public cho VIP

· Service Type: L4

· Port: Cổng ứng dụng (ví dụ 587)

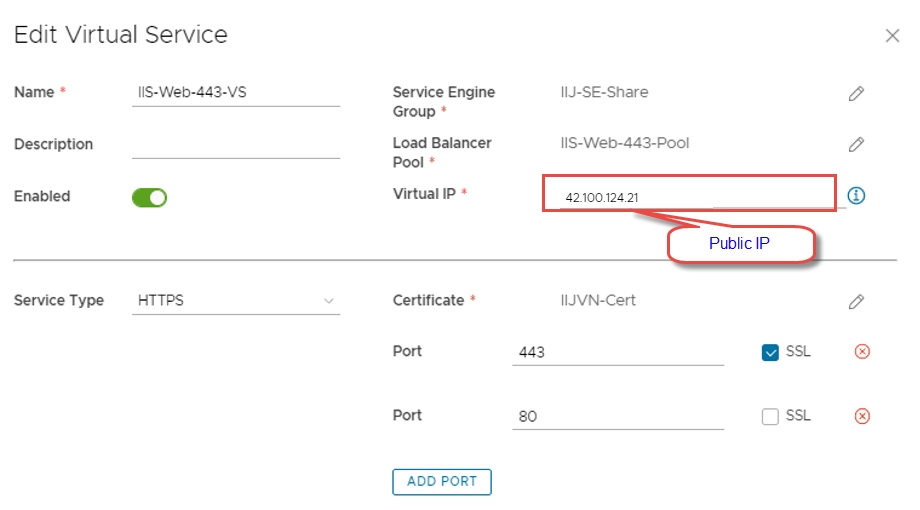

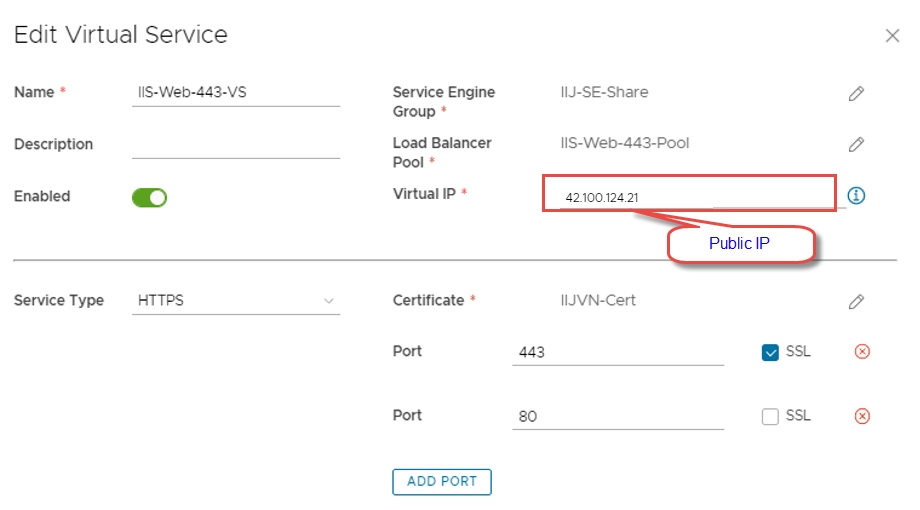

Bước 2: Tạo Virtual Service Layer 7

Virtual Service có thể được tạo với các thuộc tính yêu cầu:

· Name: Tên Virtual Service

· Service-Engine-Group: Chọn SEG được gán cho mỗi Tenant

· Load Balancer Pool:

o Nếu Server Pool đang chạy cổng 80 không mã hóa (ví dụ: chọn IIS-Web-Pool)

o Nếu Server Pool đang chạy cổng 443 mã hóa (ví dụ chọn IIS-Web-443-Pool)

· Virtual IP: Địa chỉ IP của Virtual Service (VIP)

· Service Type: HTTPS

· Certificate: Chọn chứng chỉ của bạn

· Port: Cổng ứng dụng (443 SSL và 80 không SSL)

*Lưu ý: Chúng ta thêm cổng 80 không SSL để tự động chuyển hướng yêu cầu HTTP sang HTTPS. Người dùng cuối thường thích nhập tên miền hơn là nhập https://domain-name.

Nhấn SAVE để tạo Virtual Service. Khi đây là Virtual Service đầu tiên, quá trình này có thể mất một chút thời gian vì các Máy ảo Service Engine cần được triển khai. Các Virtual Service sau sẽ nhanh hơn vì chỉ yêu cầu thêm routing. Sau vài phút, bạn sẽ có thể truy cập Virtual Service.

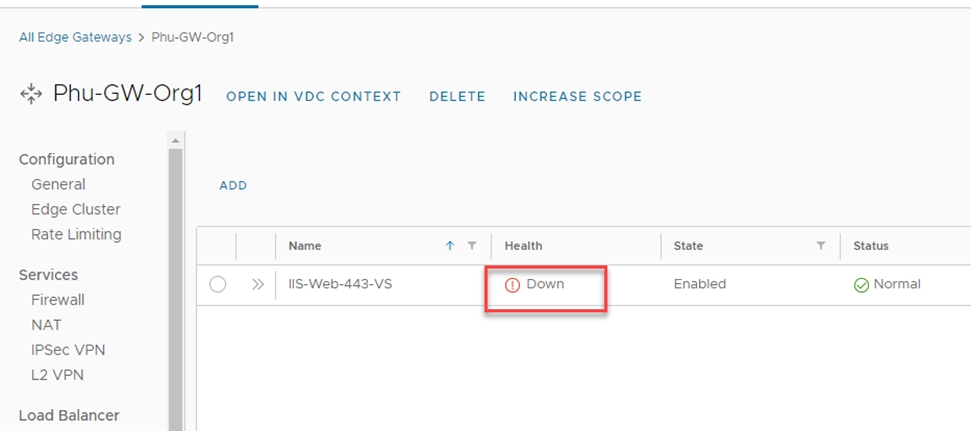

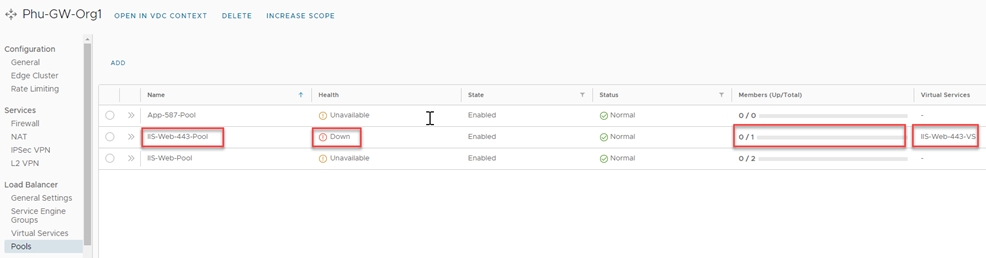

Trong một số trường hợp, trạng thái Virtual Service có thể là DOWN (Health). Chúng ta cần kiểm tra trạng thái của Server Pool để xử lý tình huống này. Ví dụ: IIS-Web-443-VS bị DOWN.

Kiểm tra Server Pool. Chúng ta thấy rằng IIS-Web-443-VS đang ánh xạ tới IIS-Web-443-Pool.

Pool này chỉ có 01 Server.

Tiếp tục kiểm tra máy chủ, chúng ta thấy Server 10.1.20.10:443 bị DOWN.

Thông thường có 2 tình huống:

Máy chủ bị tắt, cần bật lại.

Hoặc Disable Firewall Rule Server port 443.

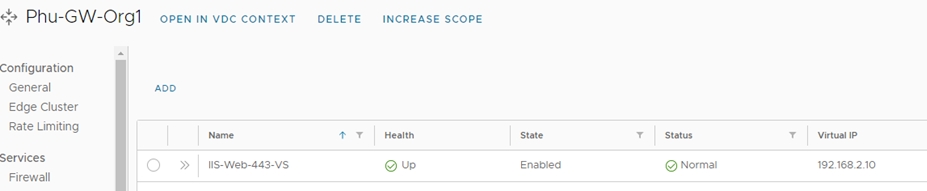

Sau khi bật máy ảo, Pool Server sẽ UP lại.

Do đó, Virtual Service IIS-Web-443-VS sẽ UP và hoạt động.

Private key phải ở định dạng mã hóa PKCS8.

Bạn không thể nhập chứng chỉ đã tồn tại trên portal.

Để gia hạn SSL:

Xóa SSL hiện tại.

Import một chứng chỉ mới.

Hãy sắp xếp thời gian bảo trì cho việc này.

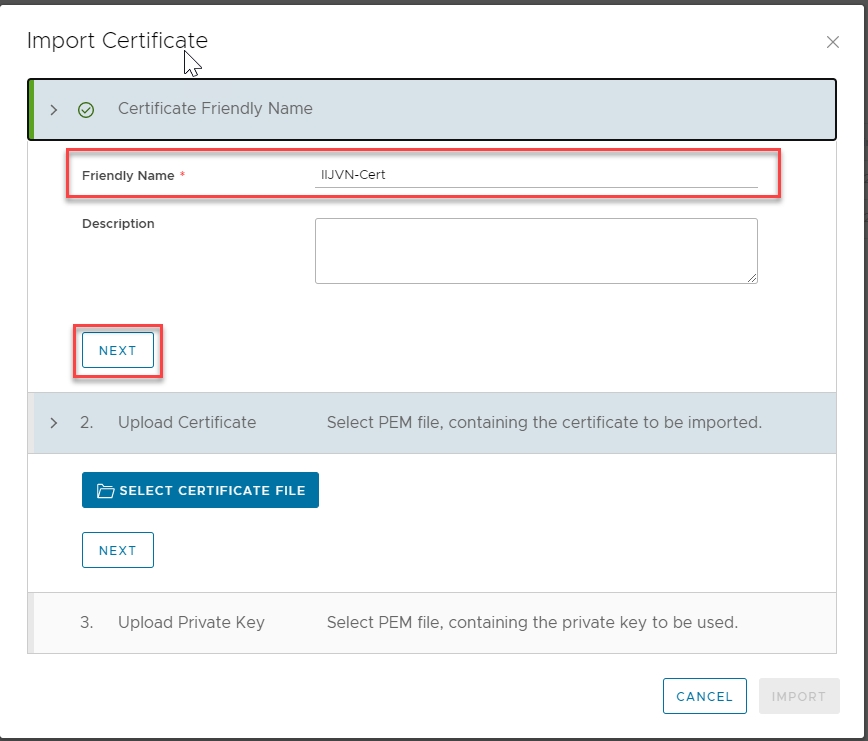

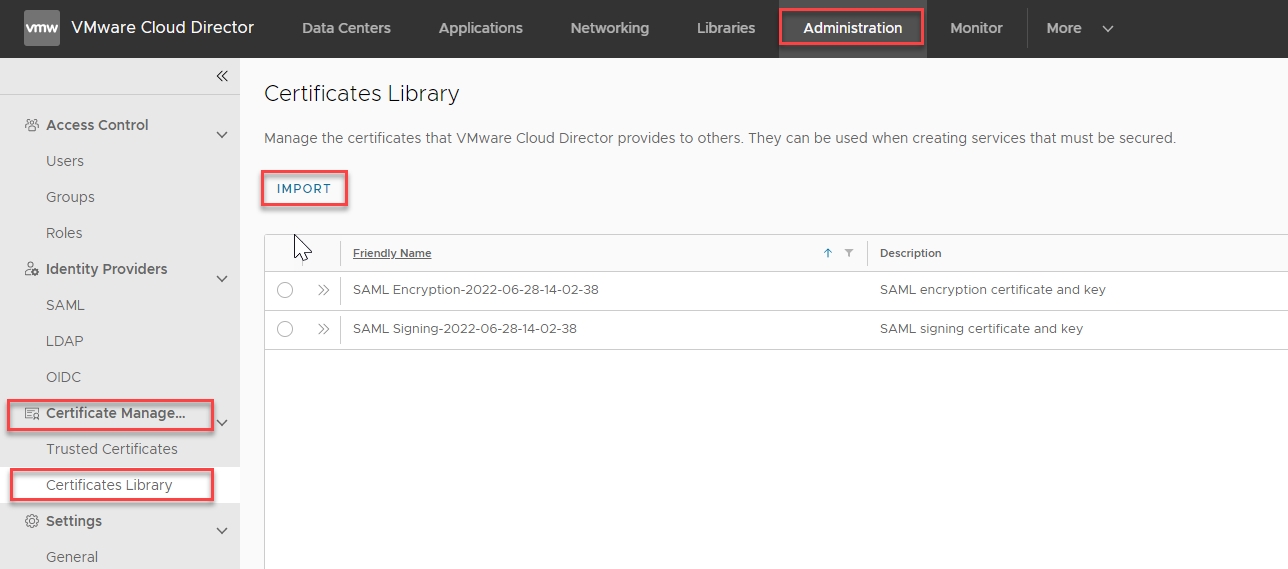

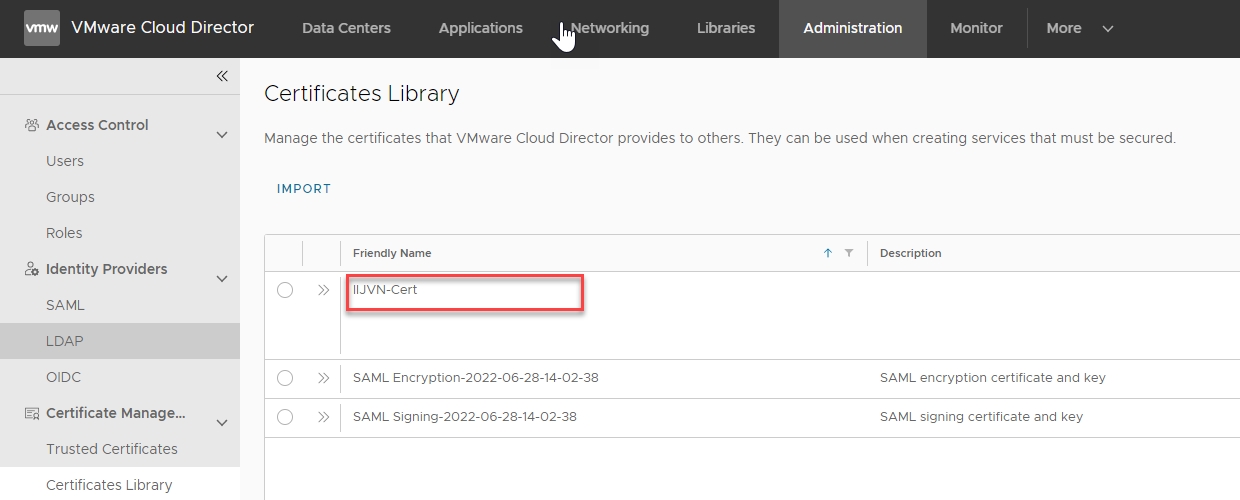

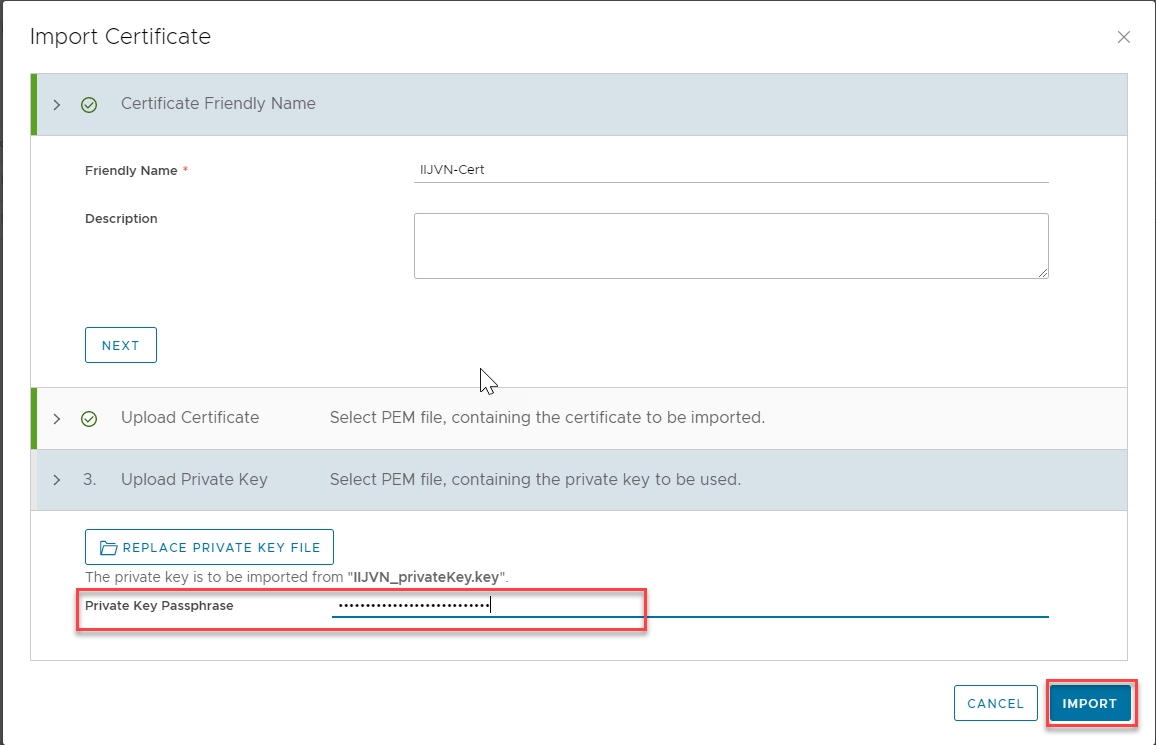

Bước 1: Đăng nhập vào HI GIO Portal với quyền Quản trị viên Tổ chức và điều hướng đến

Administration > Certificate Management > Certificates Library.

Bước 2: Nhấn IMPORT để Import Certificate và Private Key cho việc mã hóa lưu lượng ứng dụng.

Friendly Name: nhập Tên chứng chỉ của bạn (ví dụ: IIJVN-Cert). Nhấn NEXT.

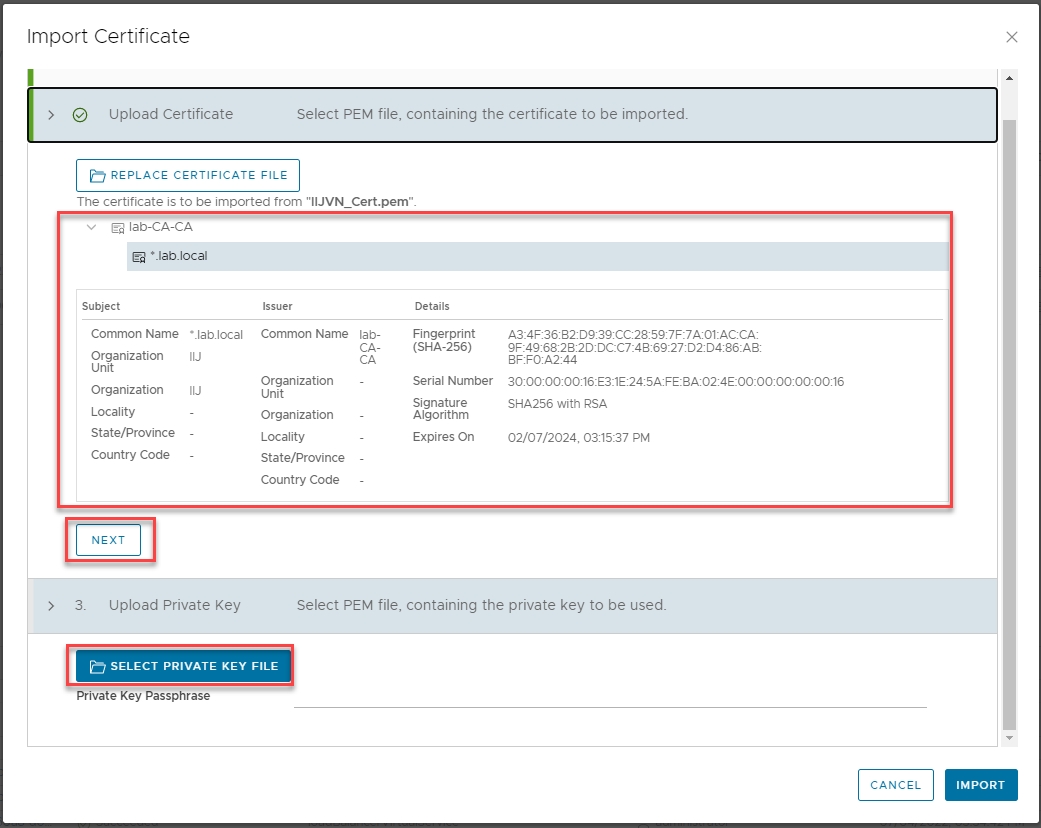

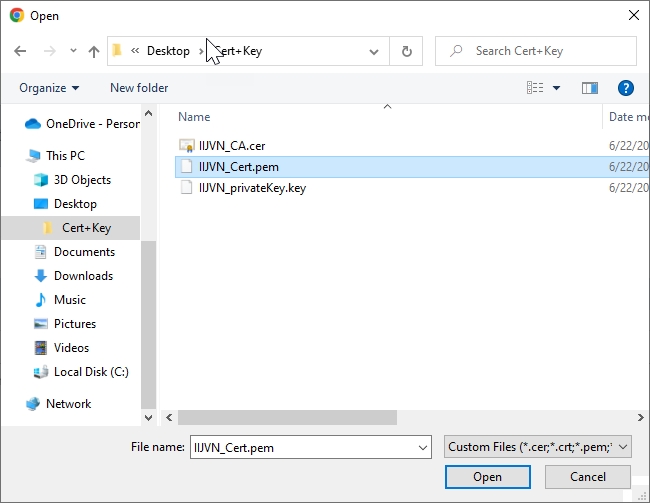

Bước 3: Nhấn SELECT CERTIFICATE FILE để tải lên tệp chứng chỉ của bạn.

Bước 4: Chọn tệp chứng chỉ của bạn (định dạng DER hoặc PEM) và import nó vào HI GIO Portal. Nhấn Open.

Bước 5: Kiểm tra thông tin chứng chỉ của bạn. Nhấn NEXT.

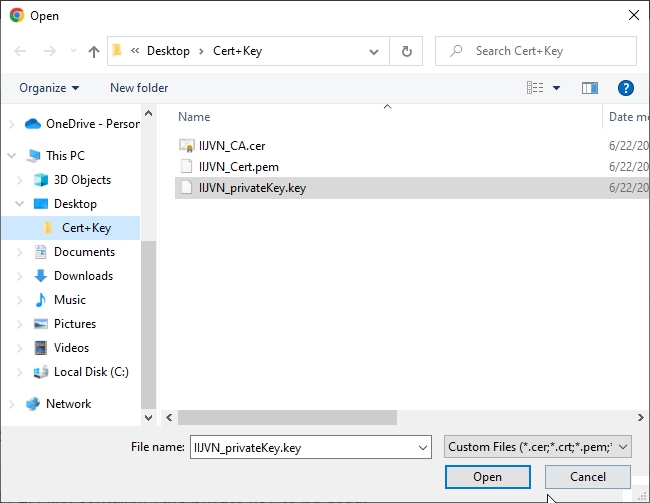

Bước 6: Nhấn SELECT PRIVATE KEY để nhập Private Key

Bước 7: Chọn Private Key của bạn để import vào HI GIO Portal. Nhấn Open.

Nhập Passphrase của Private Key Passphrase nếu Private Key của bạn được bảo vệ bằng mật khẩu. Nhấn IMPORT.

Nhập Passphrase của Private Key Passphrase nếu Private Key của bạn được bảo vệ.

Certificate và Key mới đã được import như sau

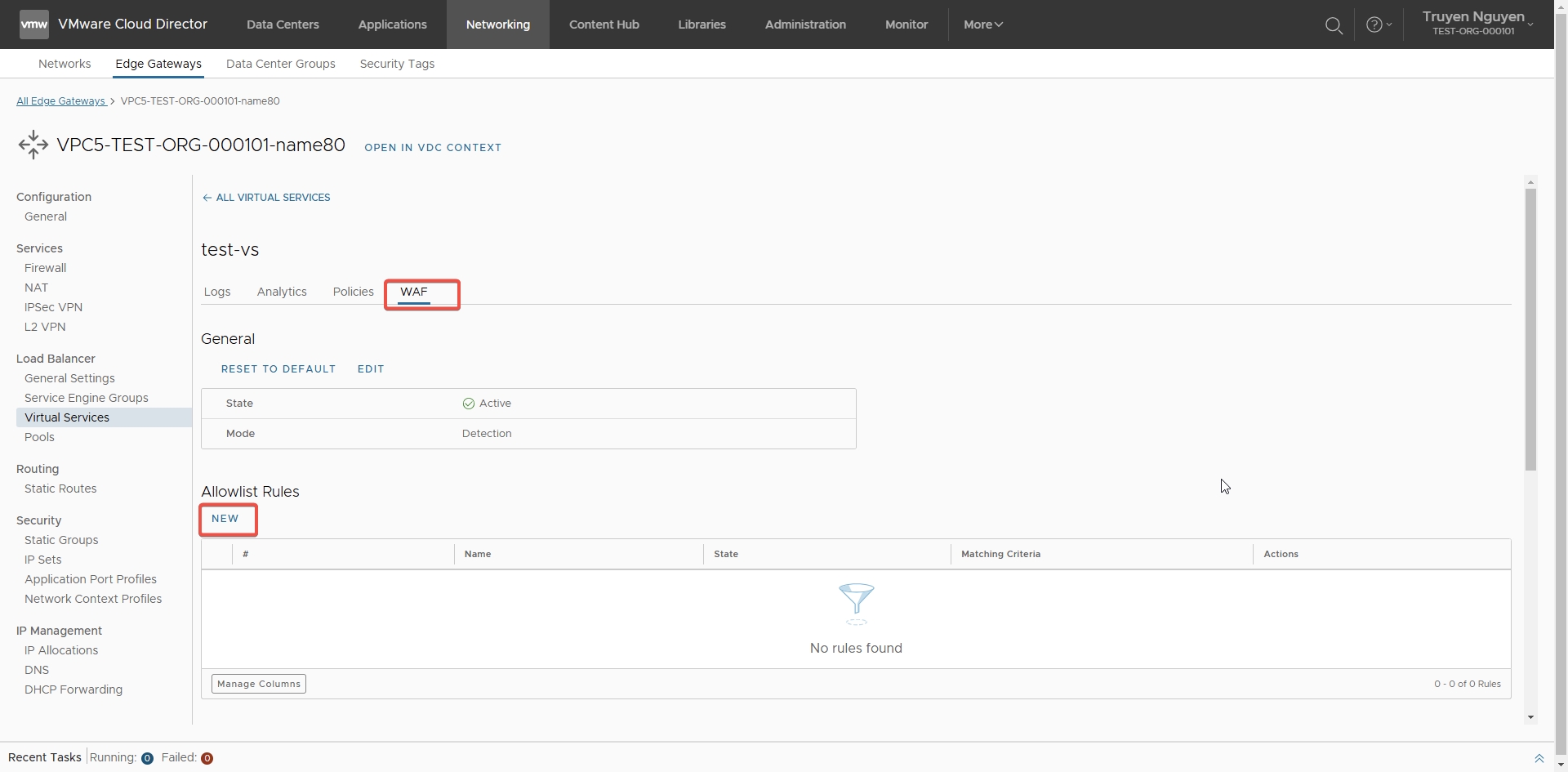

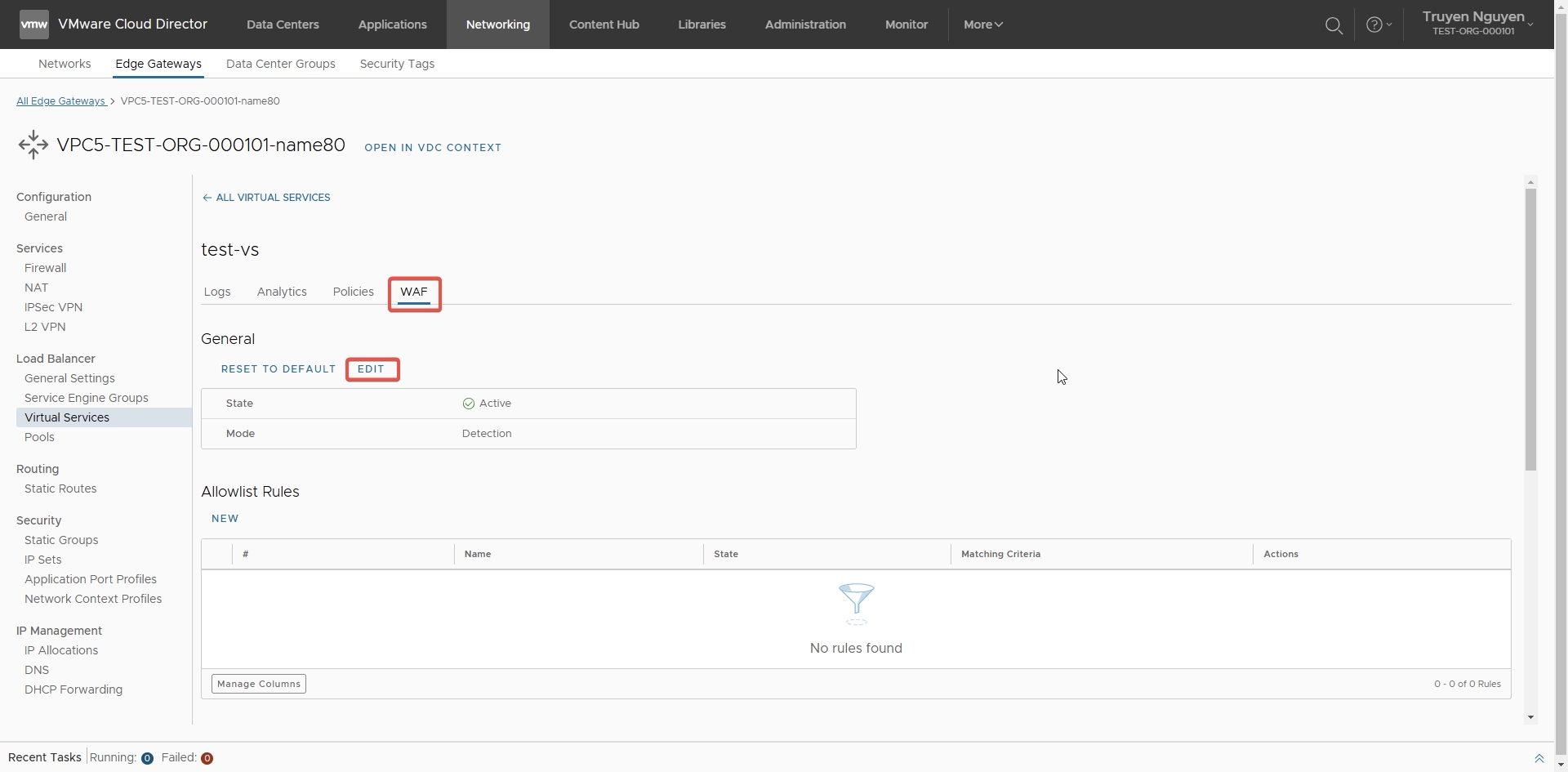

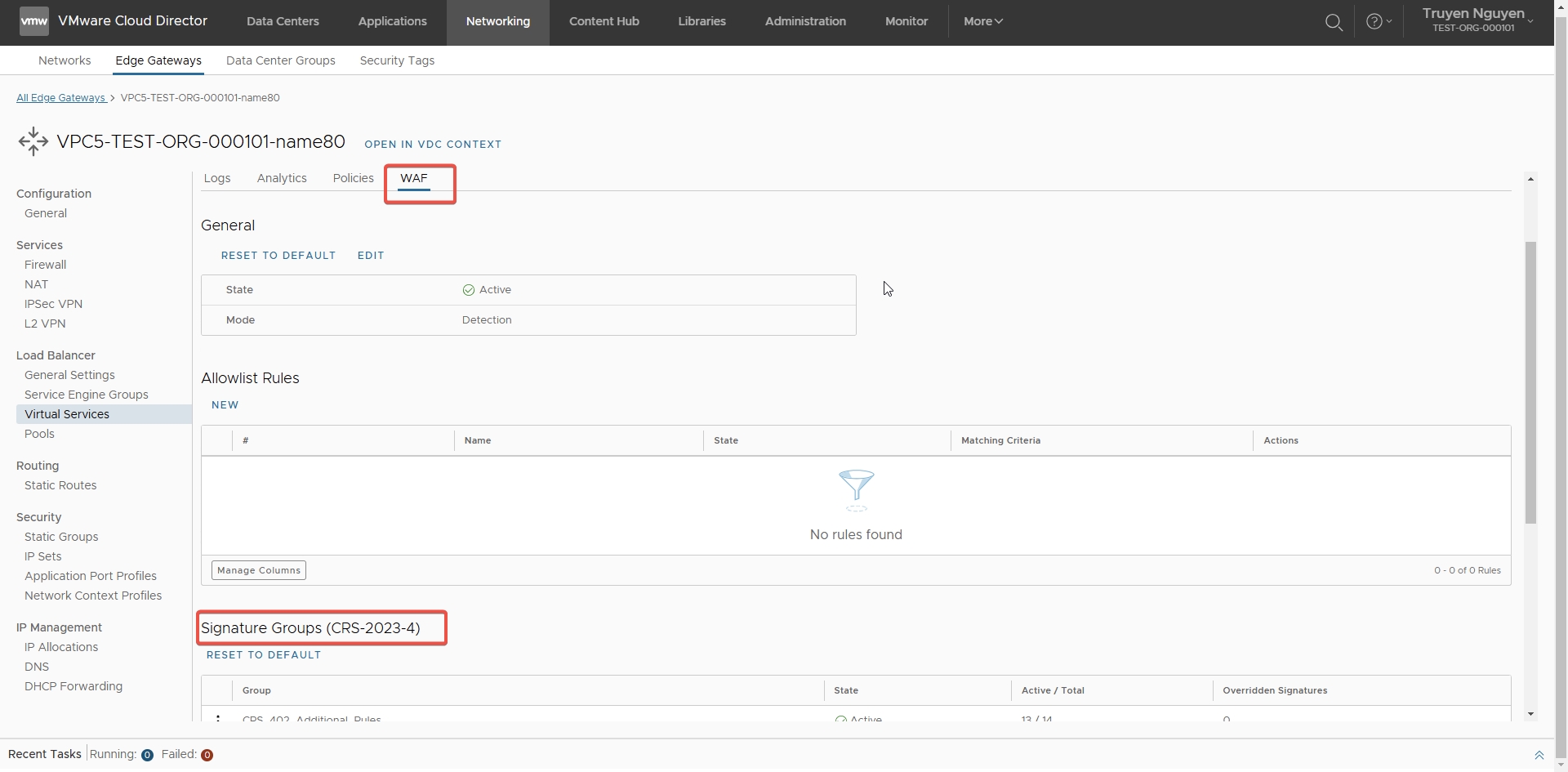

Tài liệu này hướng dẫn cách sử dụng WAF trên HI GIO Portal để bảo vệ các dịch vụ ảo của bạn khỏi các cuộc tấn công và chủ động ngăn chặn các mối đe dọa.

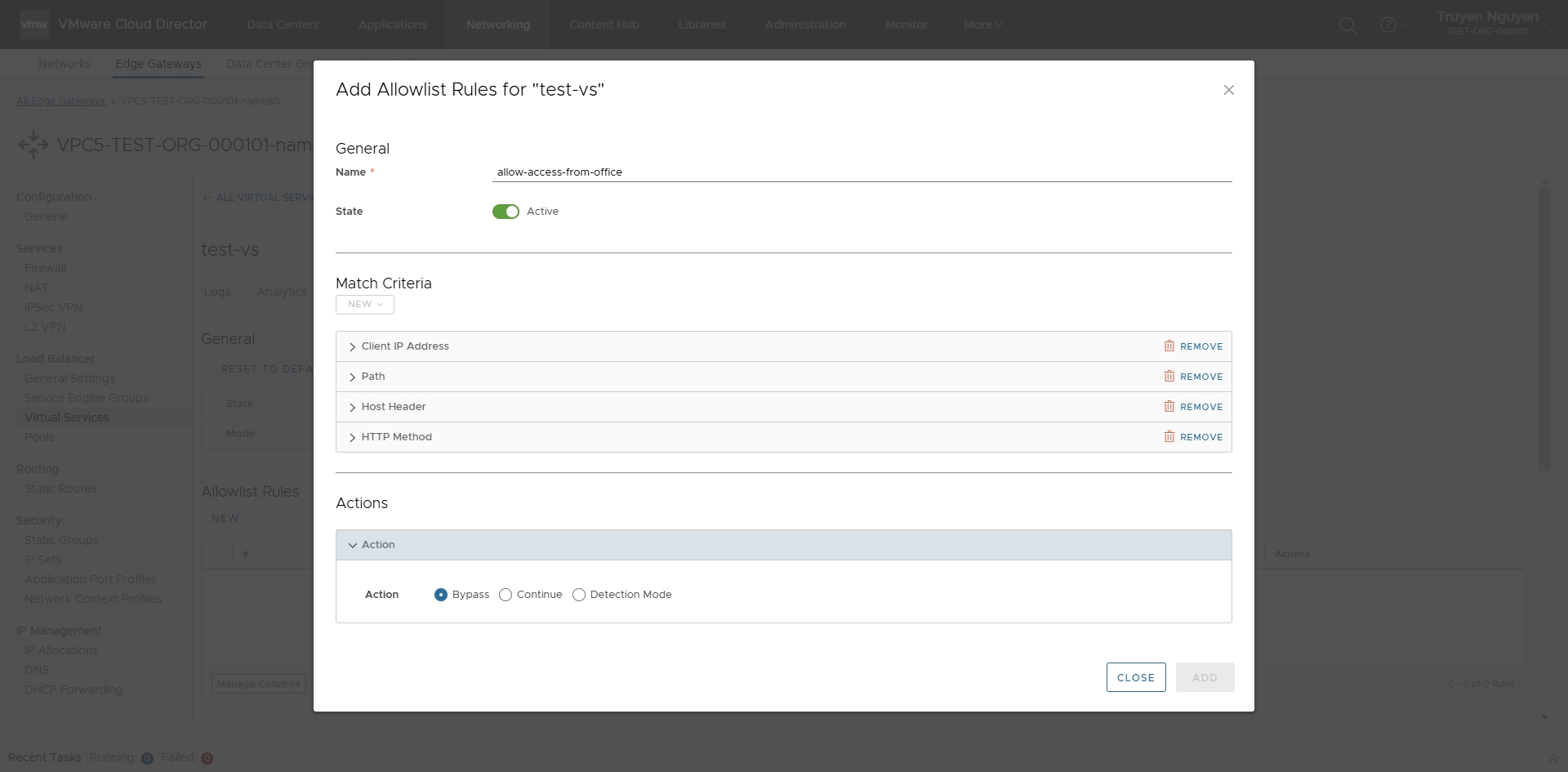

Cấu hình Quy tắc Allowlist cho Dịch vụ Ảo (Virtual Service)

Chỉnh sửa WAF Signatures cho Virtual Service

Bạn có thể sử dụng tính năng allowlist để xác định các điều kiện khớp và hành động liên quan mà WAF sẽ thực hiện khi xử lý yêu cầu.

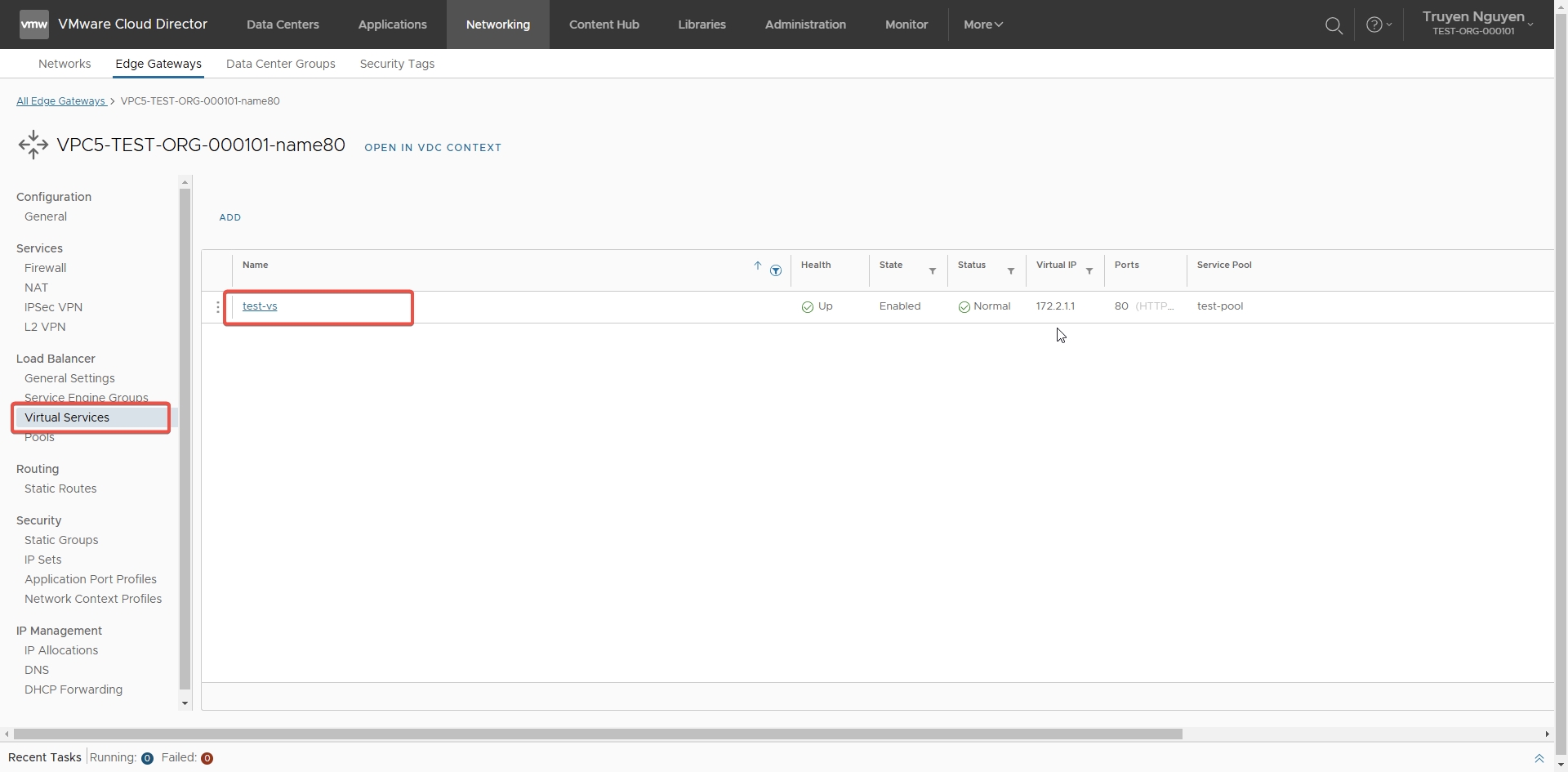

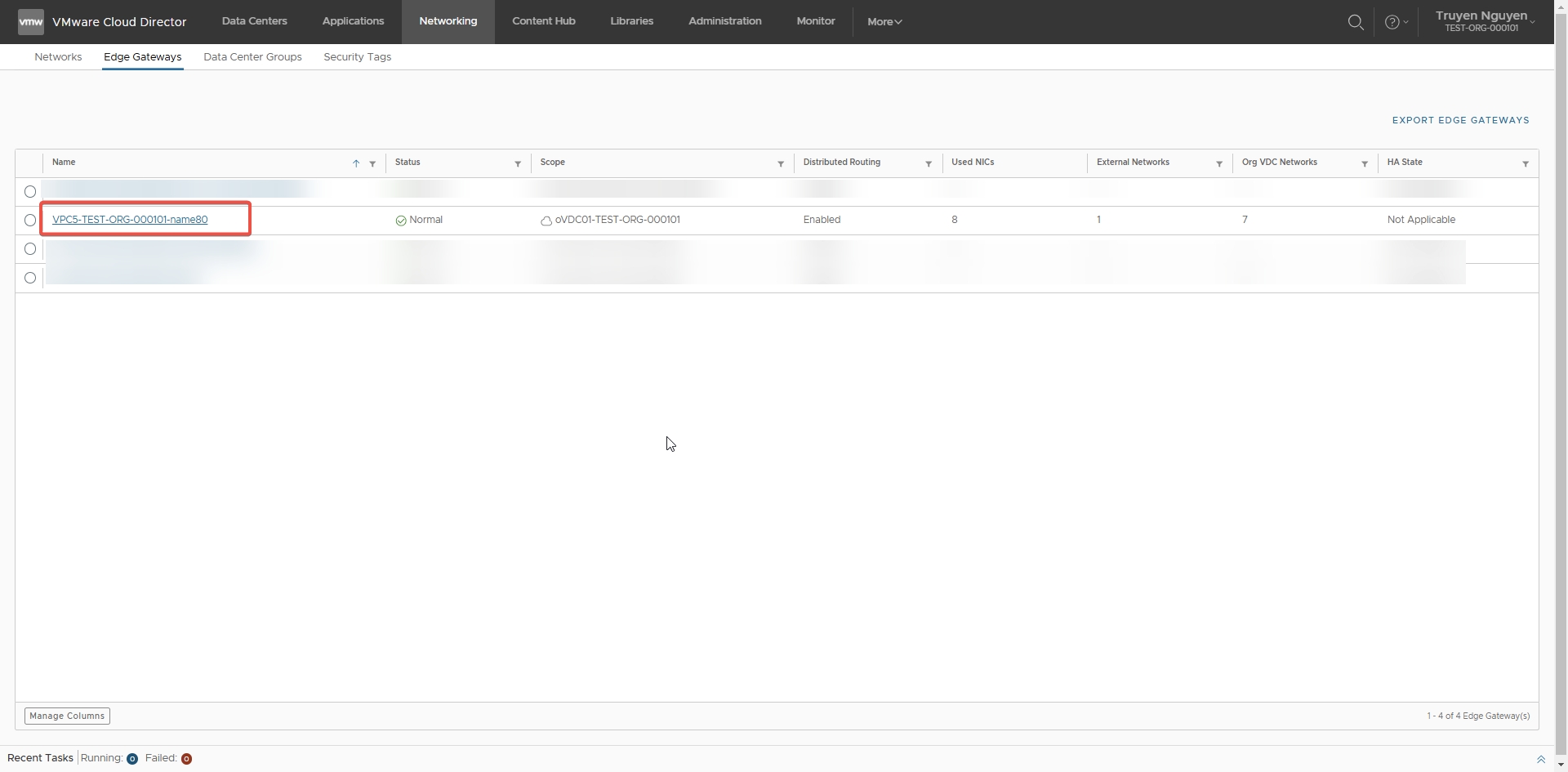

Bước 1: Đăng nhập vào HI GIO portal, chọn Networking > Edge Gateways > Chọn tên Edge Gateway từ thanh điều hướng bên trái chính.

Bước 2: Chọn Virtual Services > Nhấn vào tên dịch vụ ảo trong menu Load Balancer.

Bước 3: Chọn tab WAF > Allowlist Rules > NEW để tạo quy tắc mới.

Bước 4: Nhập tên quy tắc > Để kích hoạt quy tắc khi tạo, bật công tắc Active > Chọn tiêu chí khớp > Chọn hành động cần áp dụng khi có sự khớp > Nhấn Add.

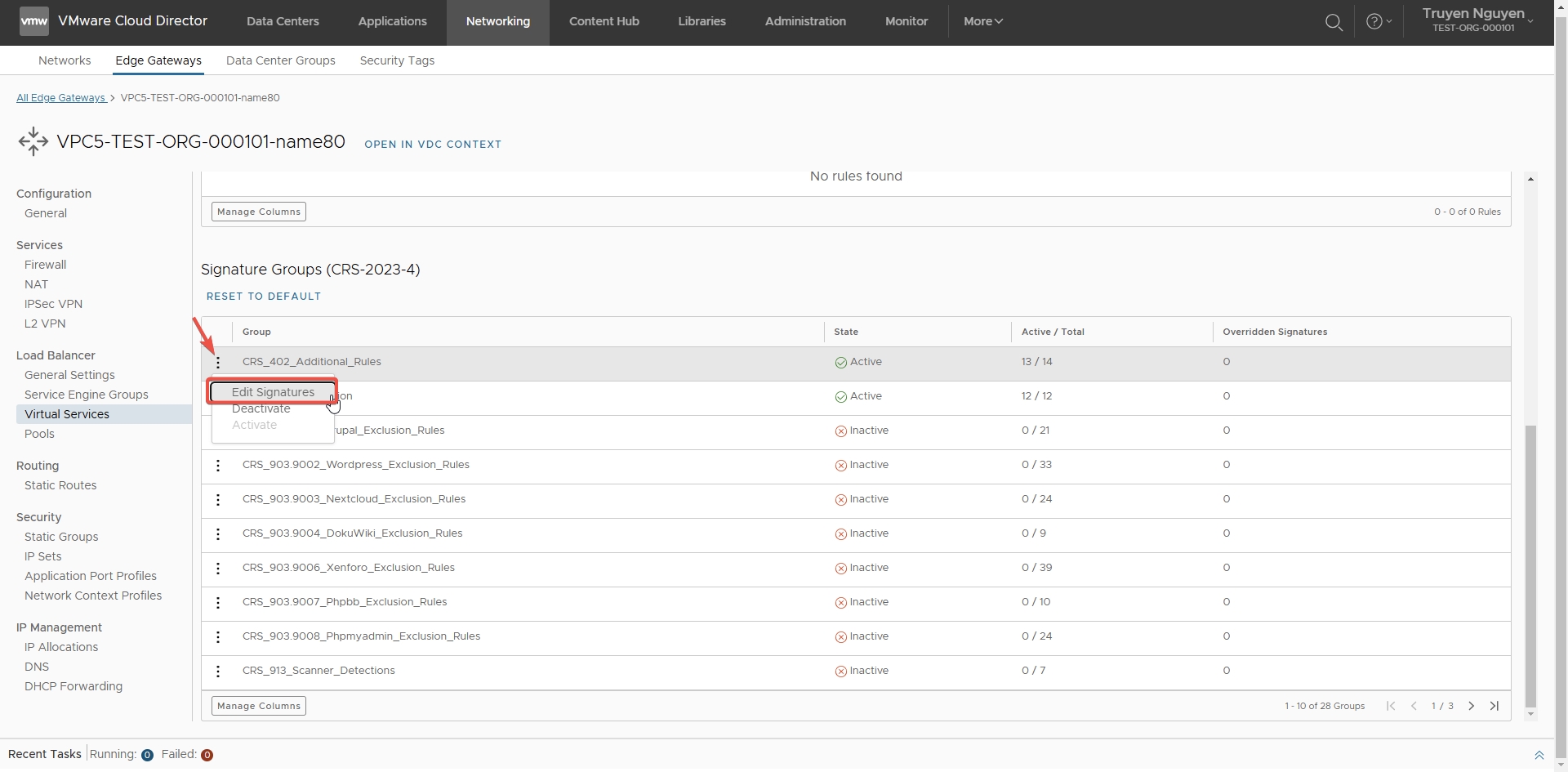

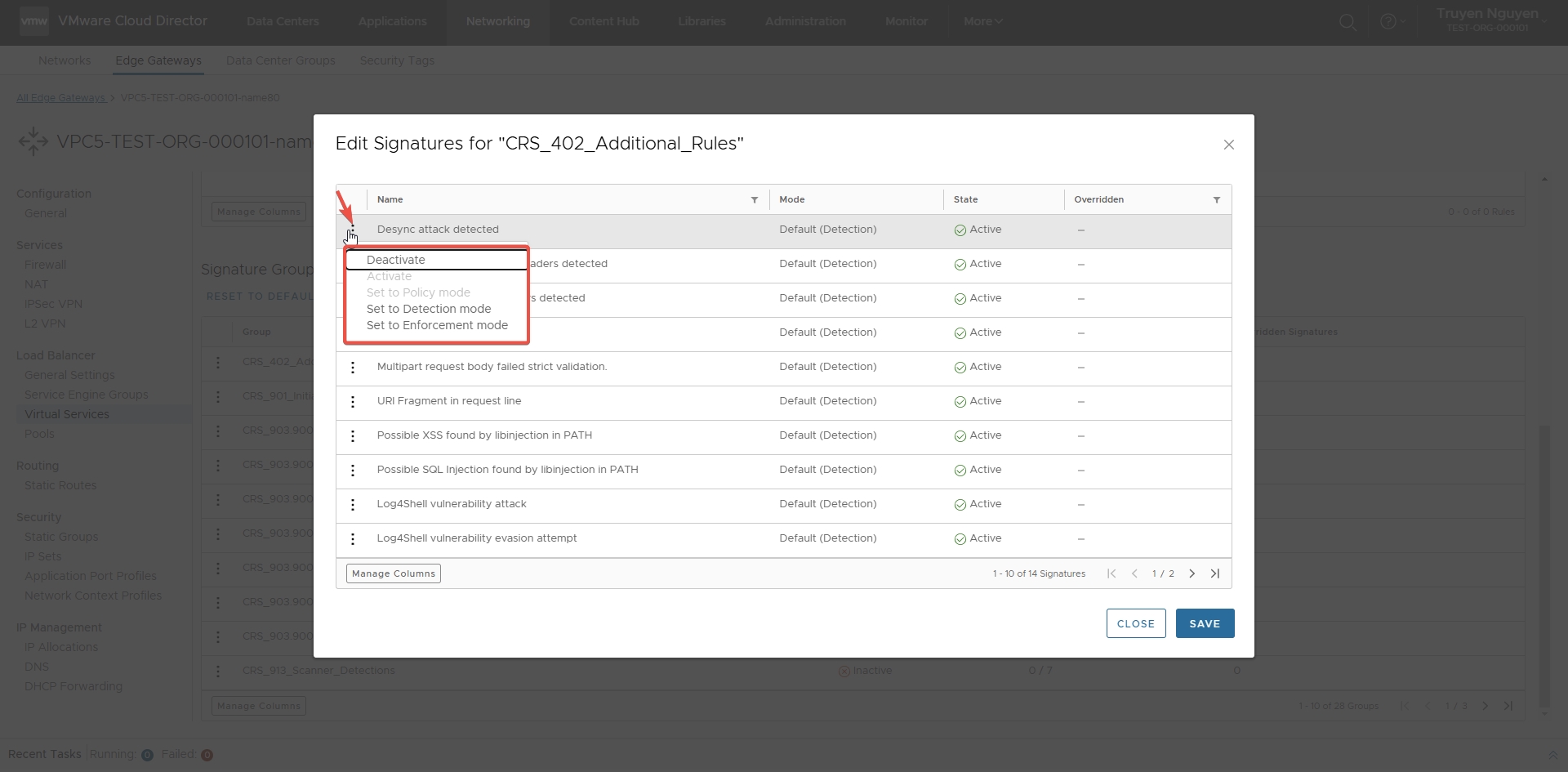

You can edit the WAF signatures for a virtual service - you can change a signature mode from Detection to Enforcement or the reverse, or, if necessary, deactivate a signature or a signature group.

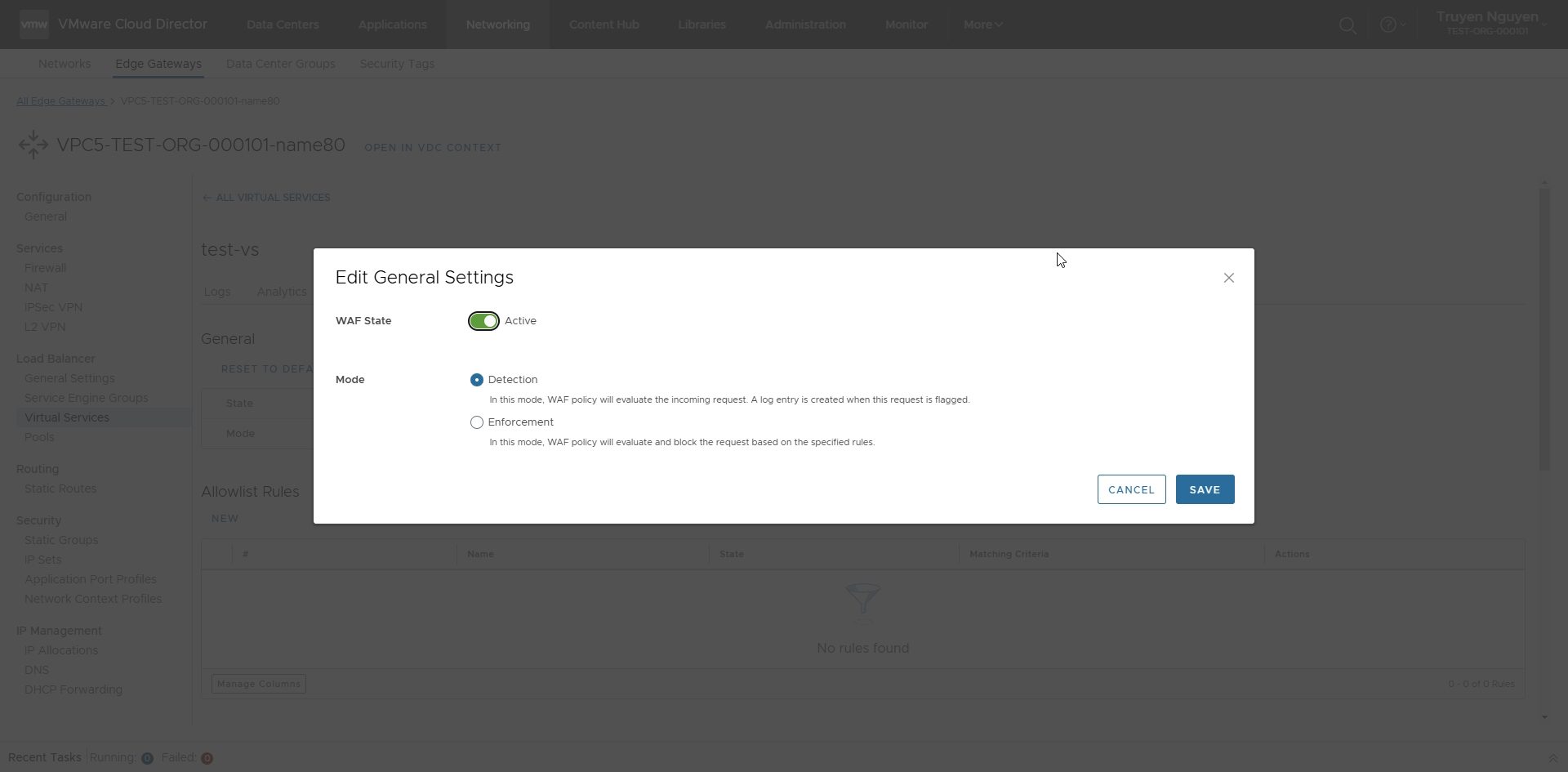

Step 1: In the WAF tab, under the General section > click EDIT to edit the WAF configuration

Step 2: Edit WAF general settings

Step 3: In the WAF tab, under the Signature Groups section, you can see the signature groups included in your WAF policy. You can see if they are actively in use or not. You can also see the number of active rules in each group and the number of rules that have been overridden manually.

Step 4: Under Signature Groups, click the expand button on the left of the signature group you want to edit.

Step 5: To edit the signatures of a group, click Edit Signatures and select an action > SAVE.

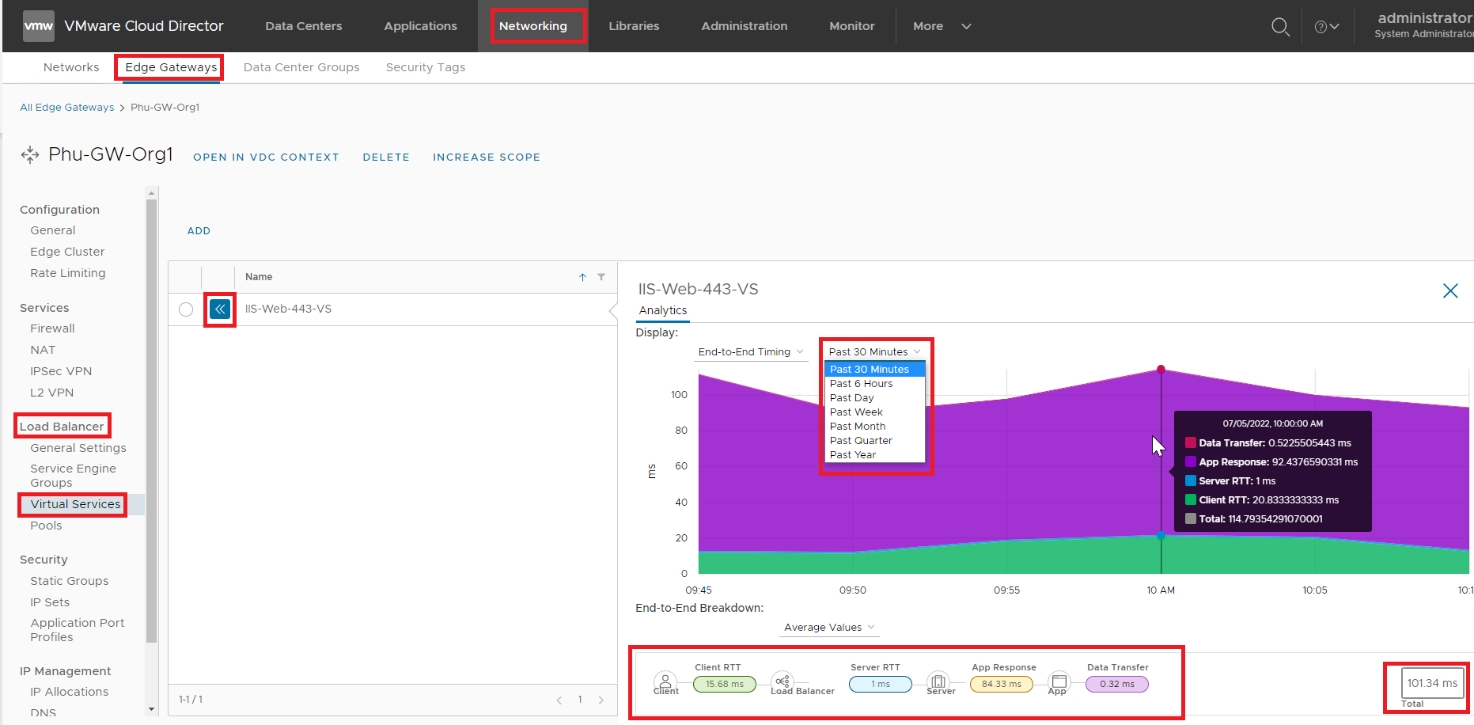

Bước 1: Đăng nhập vào HI GIO PORTAL với quyền Organization Administrator và truy cập

Networking > Edge Gateway > Load Balancer > Virtual Services.

Bước 2: Nhấn vào biểu tượng “>>” bên cạnh dịch vụ ảo (virtual service) mà bạn muốn giám sát.

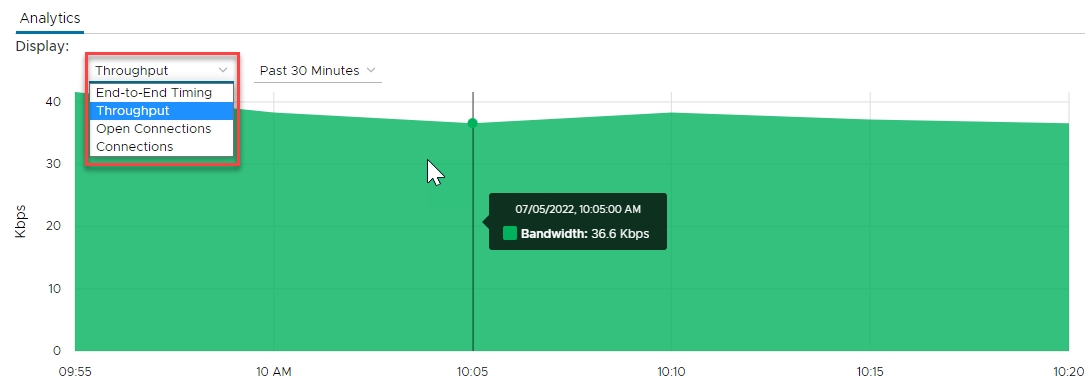

HI GIO LB hỗ trợ Biểu đồ thống kê:

Theo thời gian (30 phút qua, 6 giờ qua,...)

Application Metrics: End-to-End Timing, Throughput, Open Connection,…

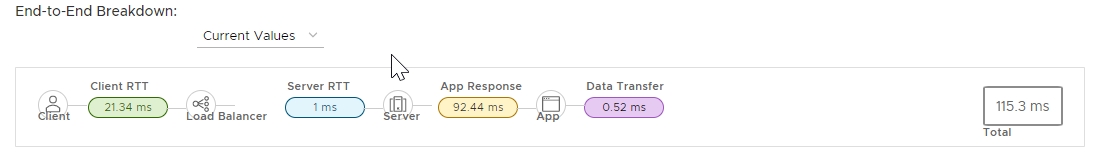

Total time for End-to-End RTT.

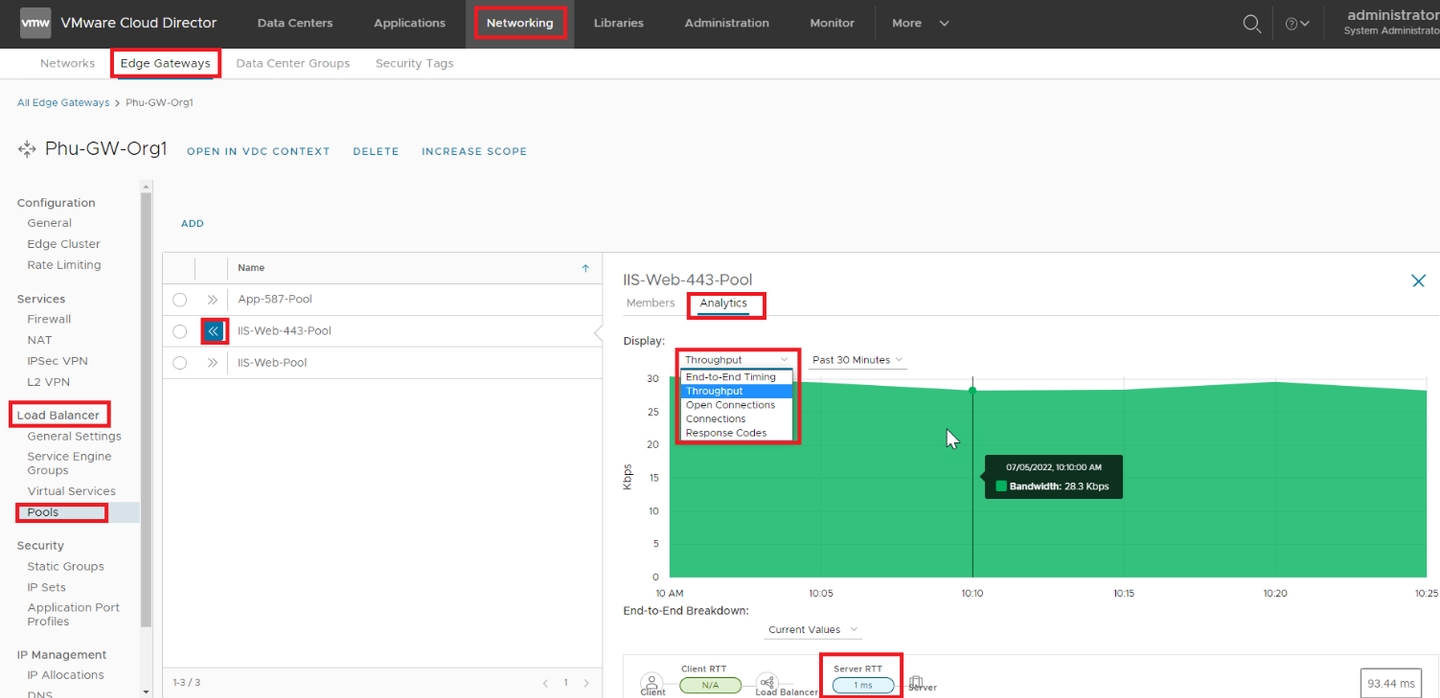

Bước 1: Đăng nhập vào HI GIO PORTAL với quyền Organization Administrator và truy cập

Networking > Edge Gateway > Load Balancer > Pool.

Bước 2: Nhấn vào biểu tượng “>>” bên cạnh Pool mà bạn muốn giám sát.

HI GIO LB hỗ trợ Biểu đồ thống kê

Theo thời gian (30 phút qua, 6 giờ qua,...)

Application Metrics: End-to-End Timing, Throughput, Open Connection,…

Total time for End-to-End RTT.

Tiêu chí khớp

Mô tả

Client IP Address

Chọn Is hoặc Is Not để xác định liệu có thực hiện hành động nếu địa chỉ IP của khách hàng khớp hoặc không khớp với giá trị bạn nhập.

Nhập một địa chỉ IPv4, địa chỉ IPv6, một dải địa chỉ, hoặc một ký hiệu CIDR.

(Tùy chọn) Để thêm các địa chỉ IP khác, nhấn Add IP.

HTTP Method

Chọn Is hoặc Is Not để xác định liệu có thực hiện hành động nếu phương thức HTTP khớp hoặc không khớp với giá trị bạn nhập.

Từ menu thả xuống, chọn một hoặc nhiều phương thức HTTP.

Path

Nhập một chuỗi đường dẫn.

Đường dẫn không cần bắt đầu với dấu gạch chéo (/).

(Tùy chọn) Để thêm các đường dẫn khác, nhấn Add Path.

Host Header

Chọn một tiêu chí cho host header.

Nhập một giá trị cho header.

Hành động

Mô tả

Bypass

WAF không thực thi thêm bất kỳ quy tắc nào và yêu cầu sẽ được phép.

Continue

Dừng việc thực thi allowlist và tiếp tục với việc đánh giá WAF signature .

Detection Mode

WAF đánh giá và xử lý yêu cầu đến nhưng không thực hiện hành động chặn.

Một mục nhập log sẽ được tạo khi yêu cầu bị đánh dấu.

Settings

WAF State

Active/Deactive

Mode

Detection: In this mode, WAF policy will evaluate the incoming request. A log entry is created when this request is flagged.

Enforcement: In this mode, WAF policy will evaluate and block the request based on the specified rules.

Service Engine Group (bắt buộc)

Instance của Load balancer (Được chuẩn bị bởi đội ngũ hỗ trợ HI GIO)

Server Pool (bắt buộc)

Các máy ảo thành viên của Pool chạy cùng một ứng dụng.

Monitor Profile (bắt buộc)

Định nghĩa cách Load balancer kiểm tra tình trạng ứng dụng của các thành viên trong Pool.

HI GIO Portal hỗ trợ sẵn các Monitor Profile (Ping/TCP/HTTP/HTTPS,...) mặc định có thể sử dụng.

Persistence Profile (tùy chọn)

Cách Load balancer chuyển tất cả yêu cầu từ một client duy nhất đến một backend VM duy nhất.

SSL Certificate (tùy chọn)

Nếu bạn muốn thực hiện SSL termination trên Load balancer, bạn phải đăng ký chứng chỉ SSL trên Portal.

Virtual Service (bắt buộc)

Virtual Services (VIP) là đối tượng chính của load balancing, đại diện cho dịch vụ của backend server pool.