Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Loading...

Firewall của edge gateway giám sát lưu lượng North-South để cung cấp các chức năng bảo mật chu vi, bao gồm Firewall, Network Address Translation (NAT) và site-to-site IPSec và SSL VPN.

Các quy tắc firewall này được áp dụng trên edge gateway firewall để bảo vệ các máy ảo trong trung tâm dữ liệu ảo (VDC) của tổ chức khỏi lưu lượng mạng bên ngoài.

Để tạo các quy tắc firewall và thêm chúng vào edge gateway, cần định nghĩa các yếu tố sau:

Name: Tên của quy tắc.

Source: IP Sets\Dynamic Groups\Static Group (1.1, 1.2, 1.3, 1.4).

Destination: IP Sets\Dynamic Groups\Static Group (1.1, 1.2, 1.3, 1.4).

Application: Chọn ứng dụng với cổng được áp dụng (1.5).

Action: Allow\Reject\Drop.

IP Protocol: IPv4/IPv6 hoặc cả hai.

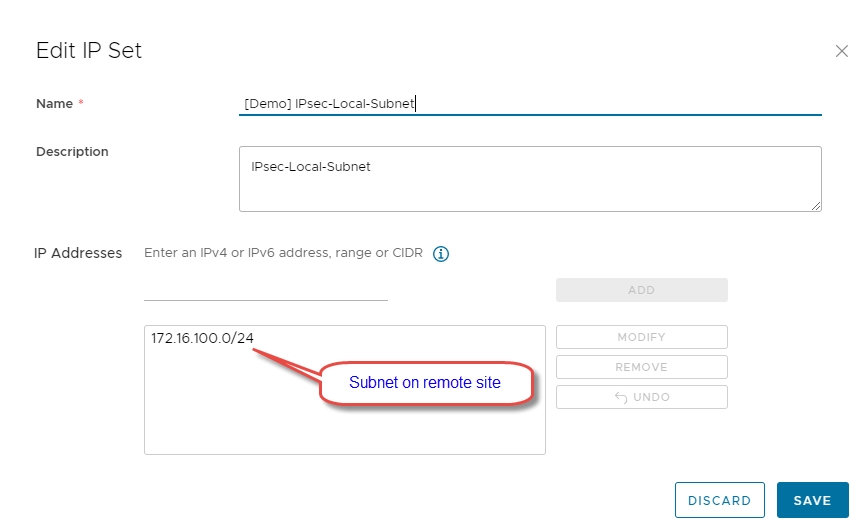

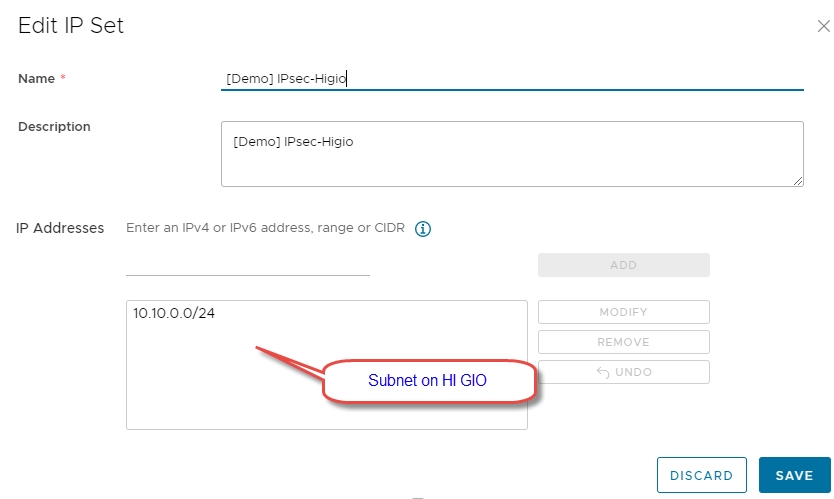

Thêm một IP Set:

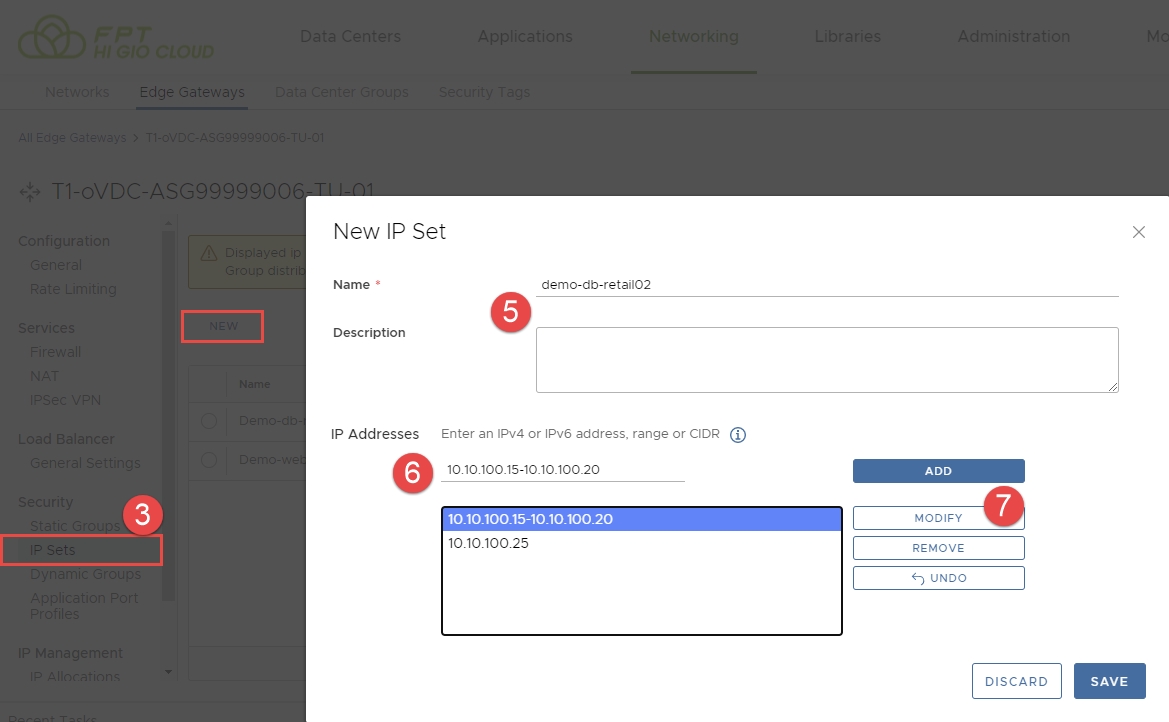

Bước 1: IP Sets là các nhóm địa chỉ IP và mạng được áp dụng cho các quy tắc firewall (làm Source hoặc Destination)

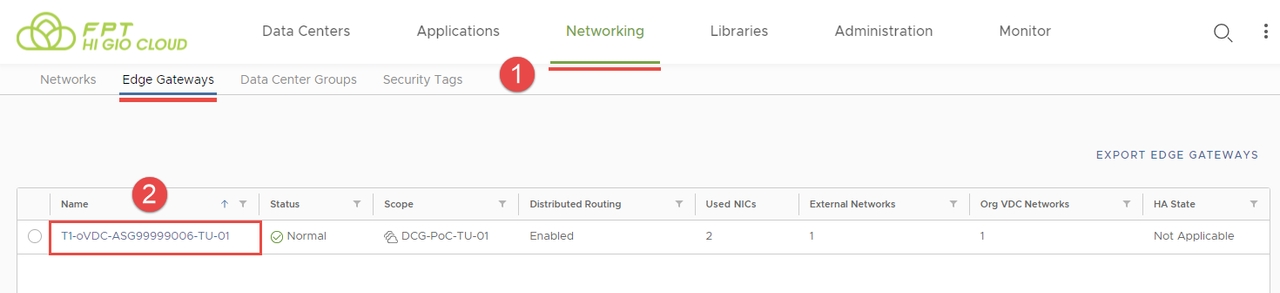

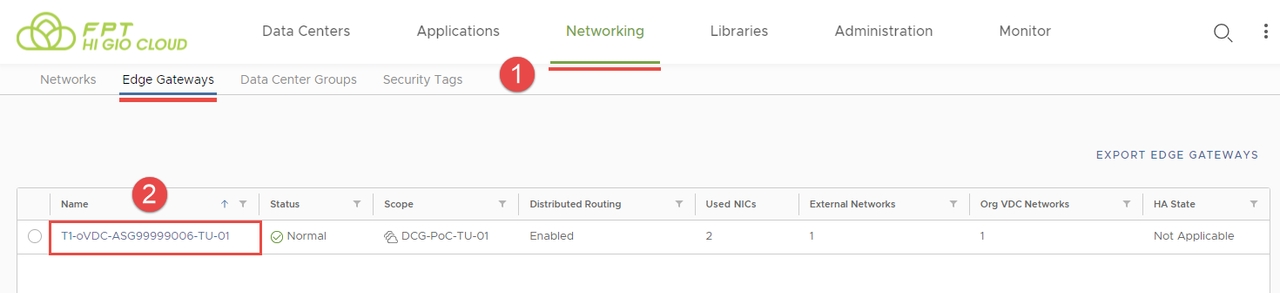

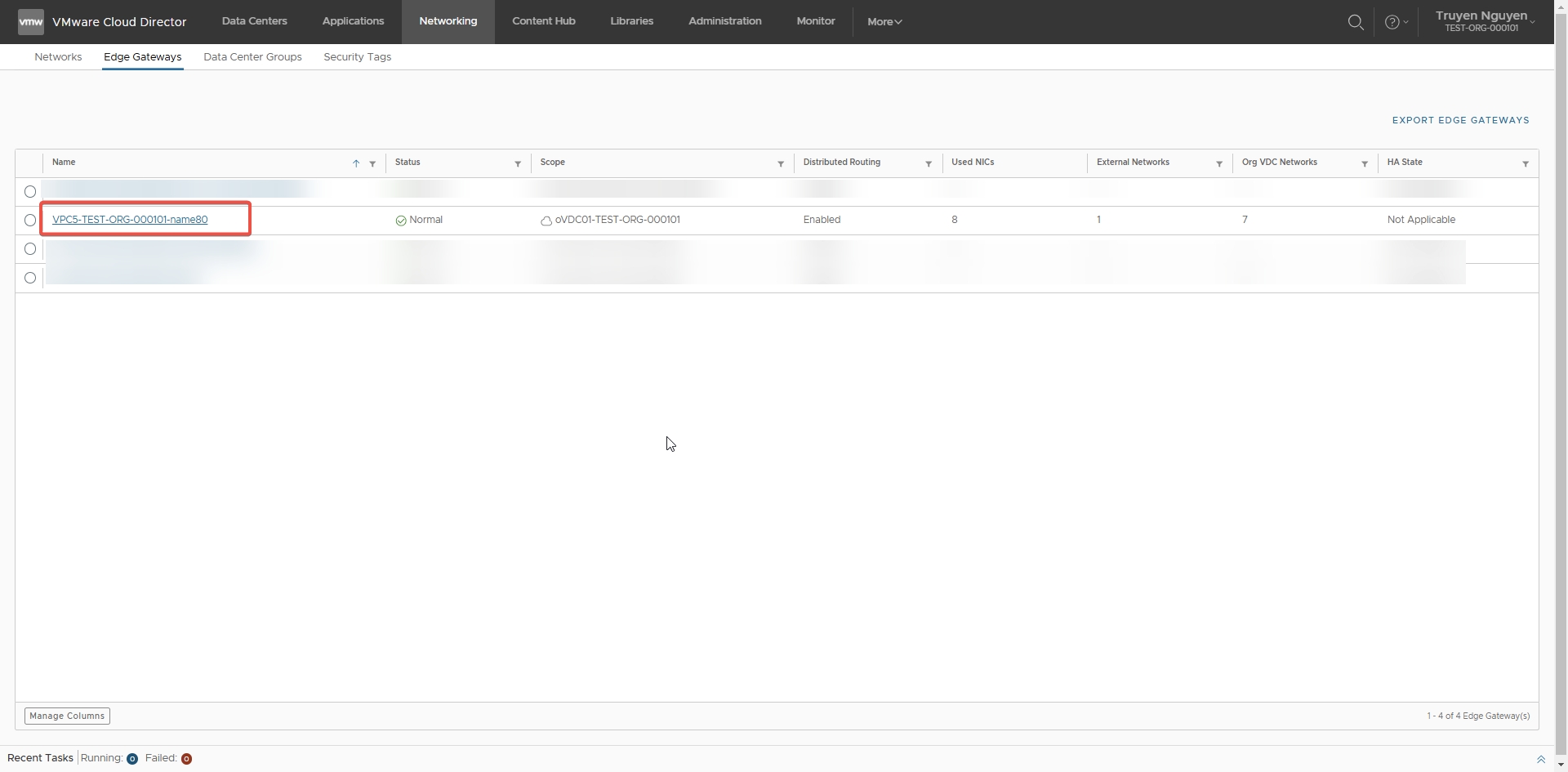

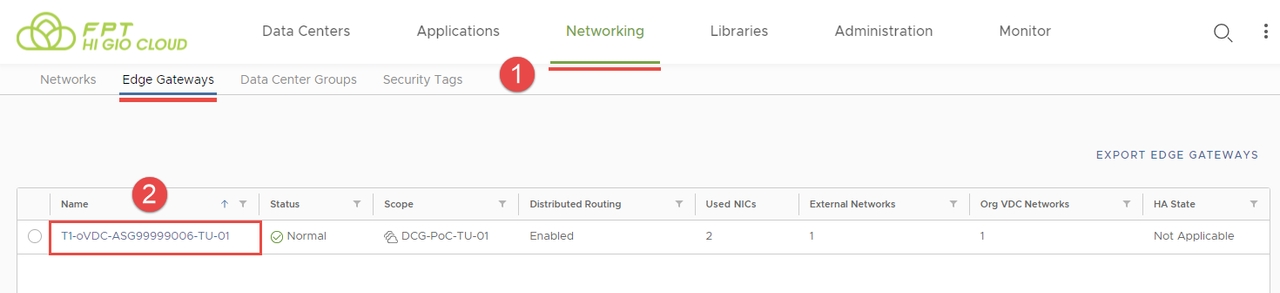

Bước 2: Trong thanh điều hướng trên cùng, nhấp vào Networking và chọn Edge Gateways.

Bước 3: Chọn edge gateway mà bạn muốn chỉnh sửa.

Bước 4: Trong mục Security, nhấp vào IP Sets.

Bước 5: Nhấp vào New.

Bước 6: Nhập Tên, Mô tả cho IP Set.

Bước 7: Nhập địa chỉ IPv4, IPv6 hoặc dải địa chỉ theo định dạng CIDR và nhấp vào Add.

Bước 8: Chỉnh sửa địa chỉ hiện tại (nếu cần) bằng cách nhấp vào Modify.

Bước 9: Nhấp Save để xác nhận.

Lưu ý: Không được xóa các IP Sets có tên bắt đầu bằng HIGIO- (nếu có).

Tạo một Static Security Group:

Static Security Groups là các nhóm mạng giúp giảm số lượng quy tắc firewall phân tán cần tạo.

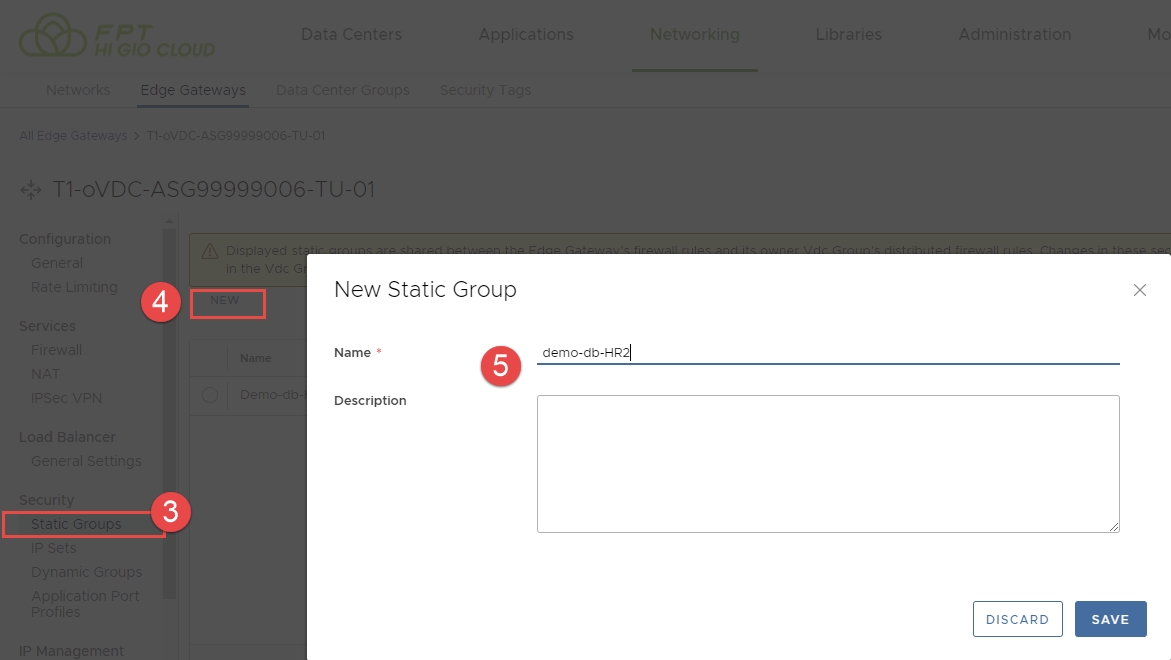

Bước 1: Nhấp vào Networking > Edge Gateways.

Bước 2: Chọn edge gateway bạn muốn chỉnh sửa.

Bước 3: Trong Security, nhấp vào Static Groups.

Bước 4: Nhấp New.

Bước 5: Nhập Tên, Mô tả cho Static Group và nhấp Save.

Static security group sẽ xuất hiện trong danh sách.

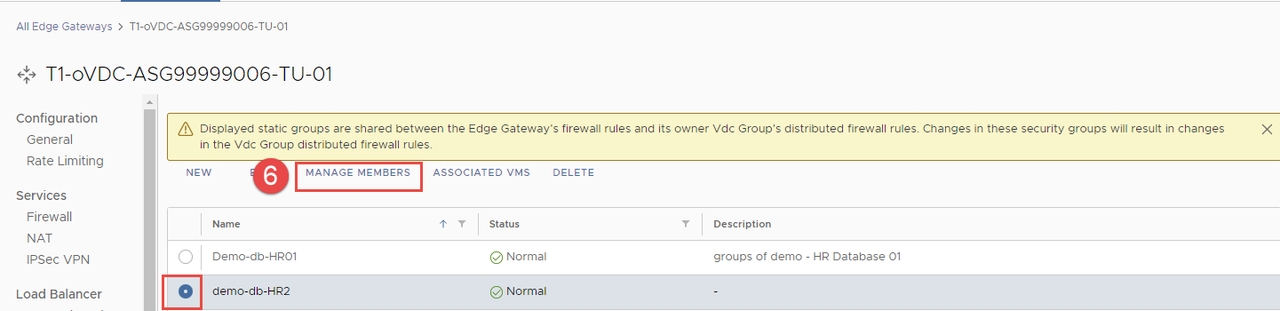

Bước 6: Chọn nhóm vừa tạo, nhấp Manage Members.

Bước 7: Chọn data center group networks mà bạn muốn thêm static security group vào >> Save

Gán Security Tags cho VM

Các security tags được gán cho máy ảo để áp dụng các quy tắc firewall edge gateway và distributed firewall rules.

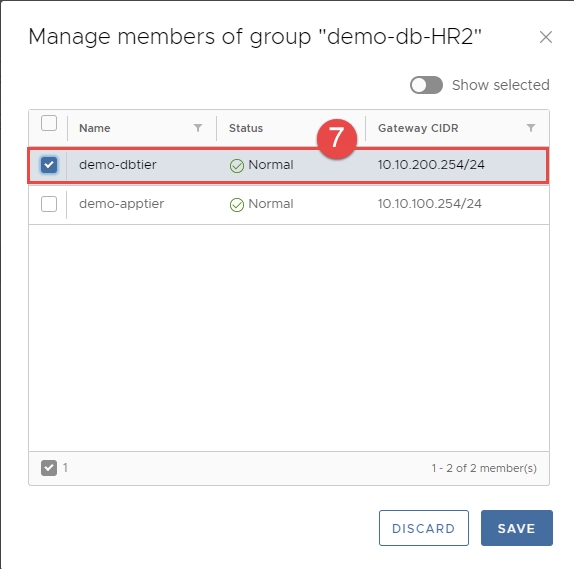

Bước 1: Trong thanh điều hướng trên cùng, nhấp vào Networking.

Bước 2: Bấm vào Security Tags.

Bước 3: Nhấp vào Add Tag.

Bước 4: Nhập tag name.

Bước 5: Chọn các máy ảo trong tổ chức cần gán tag.

Bước 6: Nhấp vàoSave.

Tạo một Dynamic Security Group

Bạn có thể xác định các nhóm bảo mật động của các máy ảo dựa trên các tiêu chí cụ thể (VM Name hoặcTag Name) mà các quy tắc tường lửa sẽ được áp dụng.

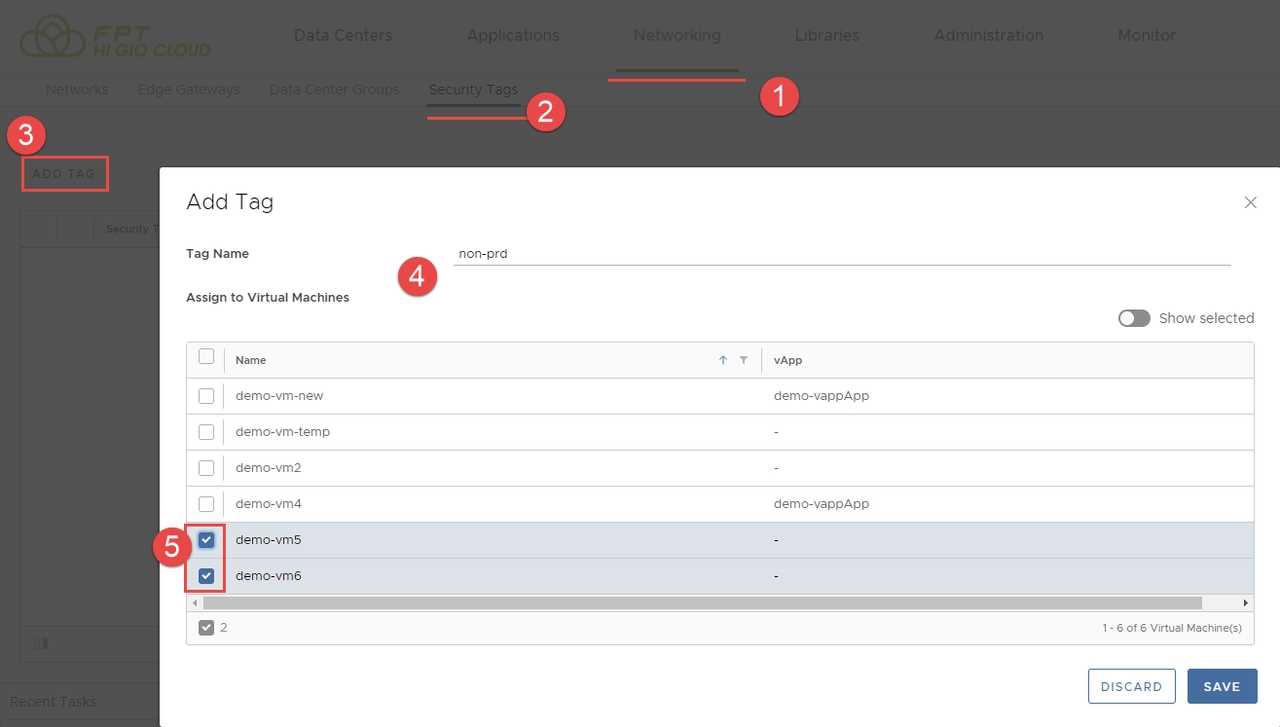

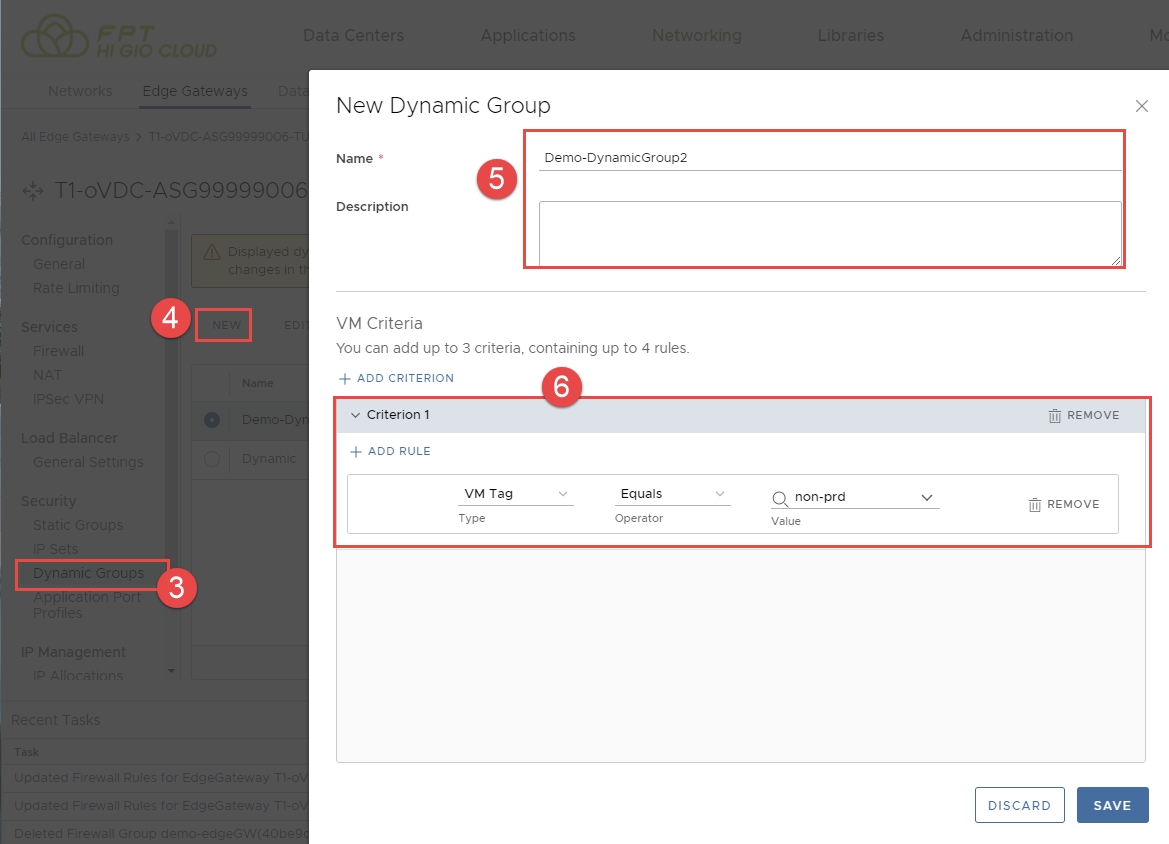

Bước 1: Ở thanh điều hướng phía trên, nhấp vào Networking và Edge Gateways.

Bước 2: Chọn edge gateway mà bạn muốn chỉnh sửa.

Bước 3: Dưới mục Security, nhấp vào Dynamic Groups.

Bước 4: Nhấp vào New..

Bước 5: Nhập Tên và Mô tả cho dynamic security group.

Step 6: To create a for inclusion in the group, add up to four rules that apply to a VM Name or a VM security tag.

Bước 6: Để tạo một Criterion để đưa vào nhóm, thêm tối đa bốn quy tắc áp dụng cho VM Name hoặc VM security tag.

VM Name: một quy tắc áp dụng cho các tên VM chứa hoặc bắt đầu với một từ bạn chỉ định.

VM tag: một quy tắc áp dụng cho các thẻ VM có giá trị bằng, chứa, bắt đầu với, hoặc kết thúc với một từ bạn chỉ định.

Tôi đã tạo 02 quy tắc

VM Name: Bắt đầu với “demo”

VM Tag: Bằng “non-prd” (Mà bạn đã tạo trong mục 1.3)

Bước 7: Nhấp vào Save.

Thêm Custom Application Port Profile:

Bạn có thể sử dụng cấu hình sẵn và tùy chỉnh application port profiles để tạo các quy tắc tường lửa.

Application port profiles bao gồm sự kết hợp của giao thức và một cổng hoặc một nhóm các cổng được sử dụng cho các dịch vụ tường lửa.

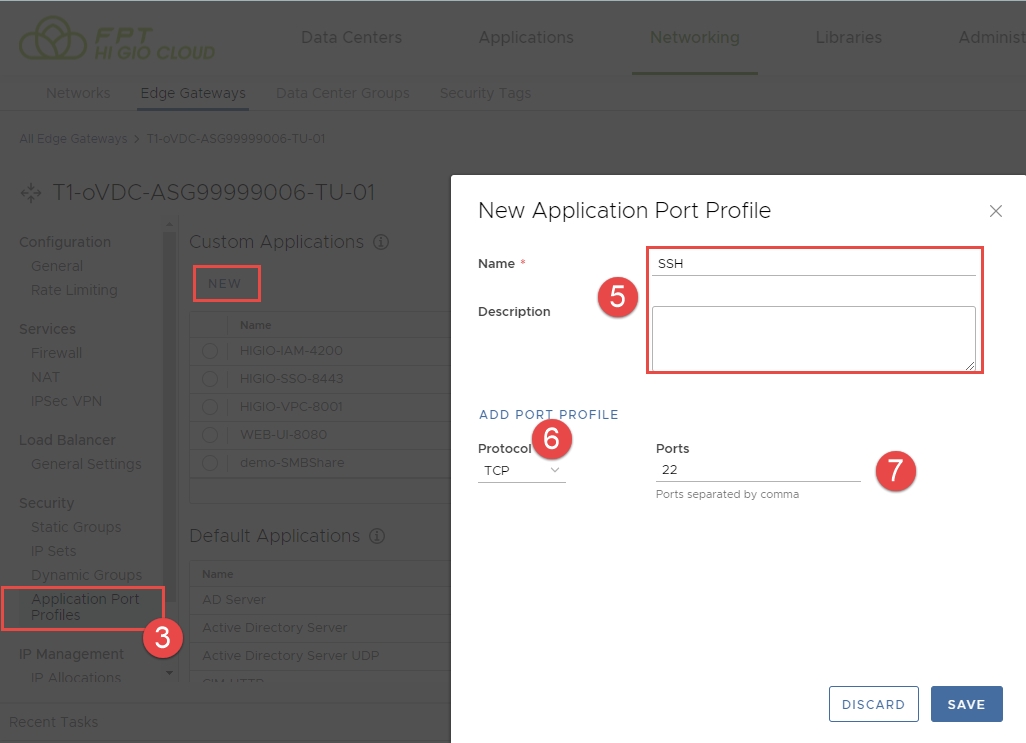

Bước 1: Trên thanh điều hướng trên cùng, nhấp vào Networking và chọn Edge Gateways.

Bước 2: Chọn edge gateway mà bạn muốn chỉnh sửa.

Bước 3: Dưới mục Security, nhấp vào Application Port Profiles.

Bước 4: Trong bảng Custom Applications, nhấp vào New.

Bước 5: Nhập Tên và Mô tả choapplication port profile.

Bước 6: Từ menu thả xuống Protocol, chọn giao thức TCP, UDP, ICMPv4, ICMPv6

Bước 7: Nhập một cổng hoặc dải cổng, cách nhau bằng dấu phẩy, và nhấp vào Save.

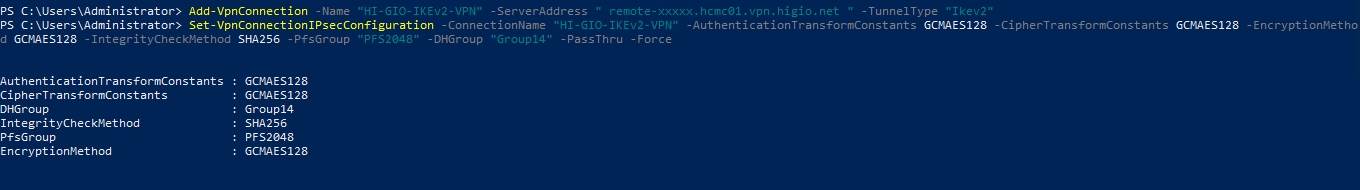

Chúng ta đã có các Objects được định nghĩa từ trước. Dưới đây là cách tạo quy tắc tường lửa cho edge gateway:

Bước 1: Trên thanh điều hướng phía trên, nhấp vào Networking và chọn Edge Gateways.

Bước 2: Chọn edge gateway.

Bước 3: Chọn Firewall dưới Services ở bên trái.

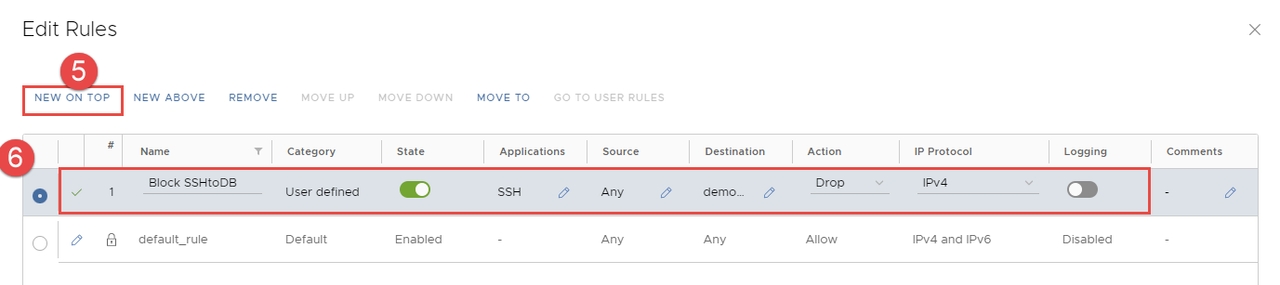

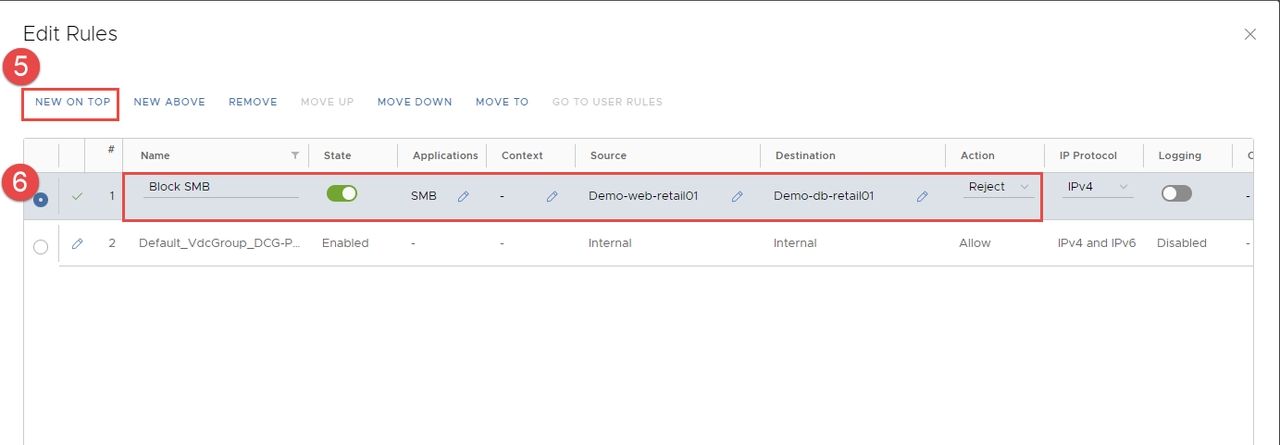

Bước 4: Nhấp vào Edit Rules.

Bước 5: Để thêm một quy tắc tường lửa, nhấp vào New ở phía trên.

Mỗi trafic sẽ được kiểm tra với quy tắc đầu tiên trong bảng tường lửa trước khi tiếp tục với các quy tắc sau trong bảng. Quy tắc đầu tiên trong bảng phù hợp với tham số traffic sẽ được thi hành.

Bước 6: Cấu hình quy tắc

Name: [Tên của quy tắc]

State: [Bật hoặc tắt quy tắc bằng công tắc]

Applications: Chọn cấu hình mặc định hoặc custom profiles được tạo ra trong 1.5

Source: Chọn Any hoặc Object được tạo ra ở 1.1, 1.2, 1.3, 1.4

Destination: Chọn Any hoặc Object được tạo ra ở 1.1, 1.2, 1.3, 1.4

Action: Allow\Reject\Drop

IP Protocol: IPv4/IPv6 hoặc cả hai

Logging: [Bật hoặc tắt bằng công tắc] bật để có địa chỉ dịch được thực hiện bởi quy tắc này được ghi lại

Bước 7: Nhấp vào Save.

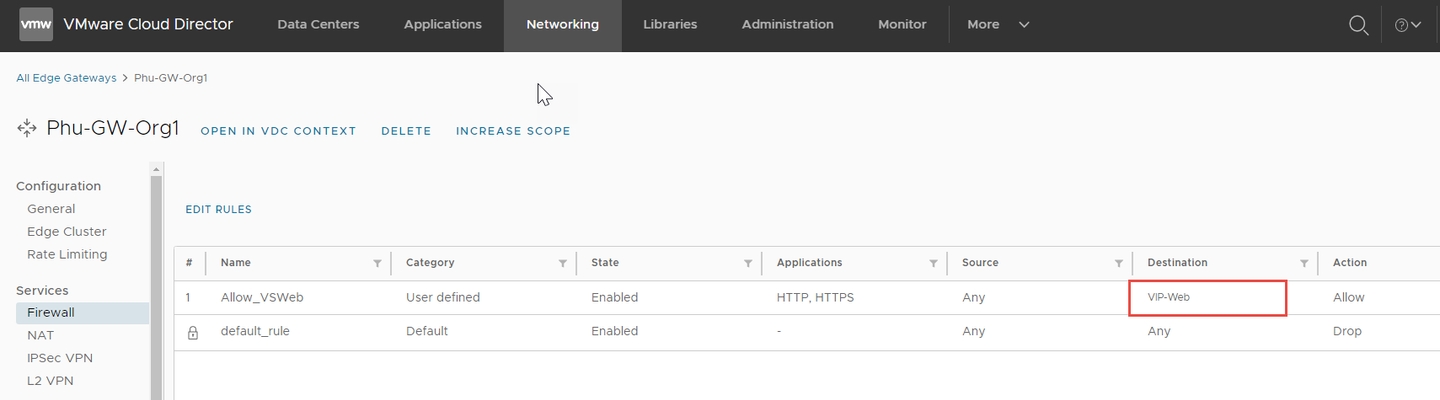

Sau khi tạo các quy tắc tường lửa, chúng sẽ xuất hiện trong Edge Gateway Firewall Rules list. Bạn có thể di chuyển lên, xuống, chỉnh sửa hoặc xóa các quy tắc nếu cần.

Vui lòng không xóa tên quy tắc bắt đầu bằng HIGIO- (nếu có)

HI GIO sử dụng kiến trúc mạng phân lớp với bốn loại mạng để cung cấp hạ tầng mạng linh hoạt và an toàn trong môi trường đám mây đa mục đích. Các loại mạng này bao gồm external networks, organization virtual data center (VDC) networks, data center group networks, và vApp networks. Hầu hết các loại mạng yêu cầu các đối tượng hạ tầng bổ sung, chẳng hạn như edge gateways và network pools.

Tài liệu hướng dẫn này được thiết kế để giúp người dùng HI GIO hiểu rõ và tận dụng tối đa các dịch vụ mạng. Bạn sẽ tìm thấy các bước hướng dẫn chi tiết để cấu hình và quản lý dịch vụ mạng, các phương pháp tốt nhất để duy trì hiệu suất tối ưu, cũng như mẹo khắc phục sự cố thường gặp.

Giải pháp HI GIO cung cấp tính năng mạng và bảo mật để nâng cao hiệu suất và bảo mật cho dữ liệu, gồm các biện pháp bảo vệ chi tiết ở cấp độ máy chủ, mạng và ứng dụng như Distributed firewall, Edge firewall, Web Application Firewall (WAF), tường lửa của bên thứ ba (CheckPoint, Fortigate), Truy cập mạng không đáng tin cậy (ZTNA).

Mạng organization virtual data center (VDC) cho phép các vApps\VM giao tiếp với nhau hoặc với các mạng bên ngoài tổ chức.

Dựa vào cách kết nối của mạng organization VDC, có một số loại mạng khác nhau:

Mạng isolated (kết nối nội bộ) là mạng mà chỉ các VM trong mạng VDC có thể kết nối với nhau.

Mạng routed (kết nối bên ngoài) cung cấp quyền truy cập vào các máy và mạng bên ngoài VDC thông qua edge gateway.

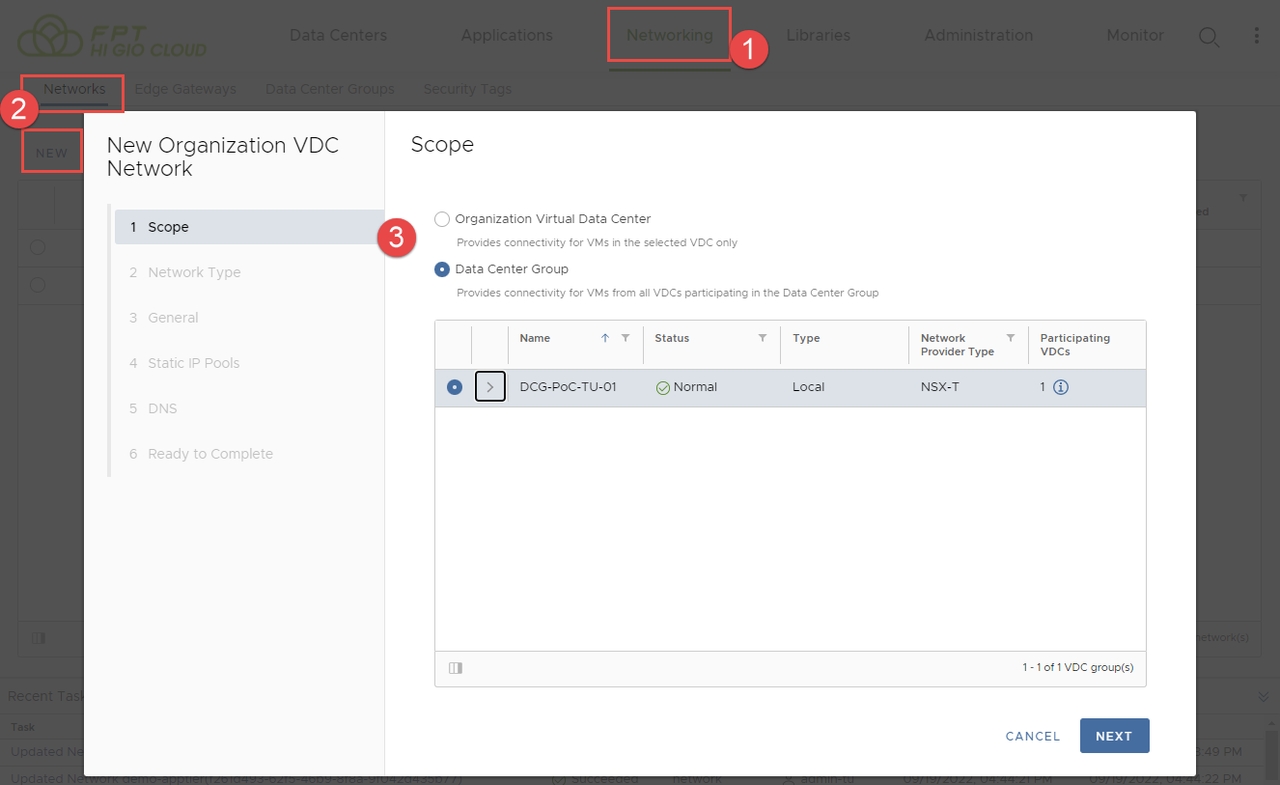

Bước 1: Tạo mạng Isolated VCD

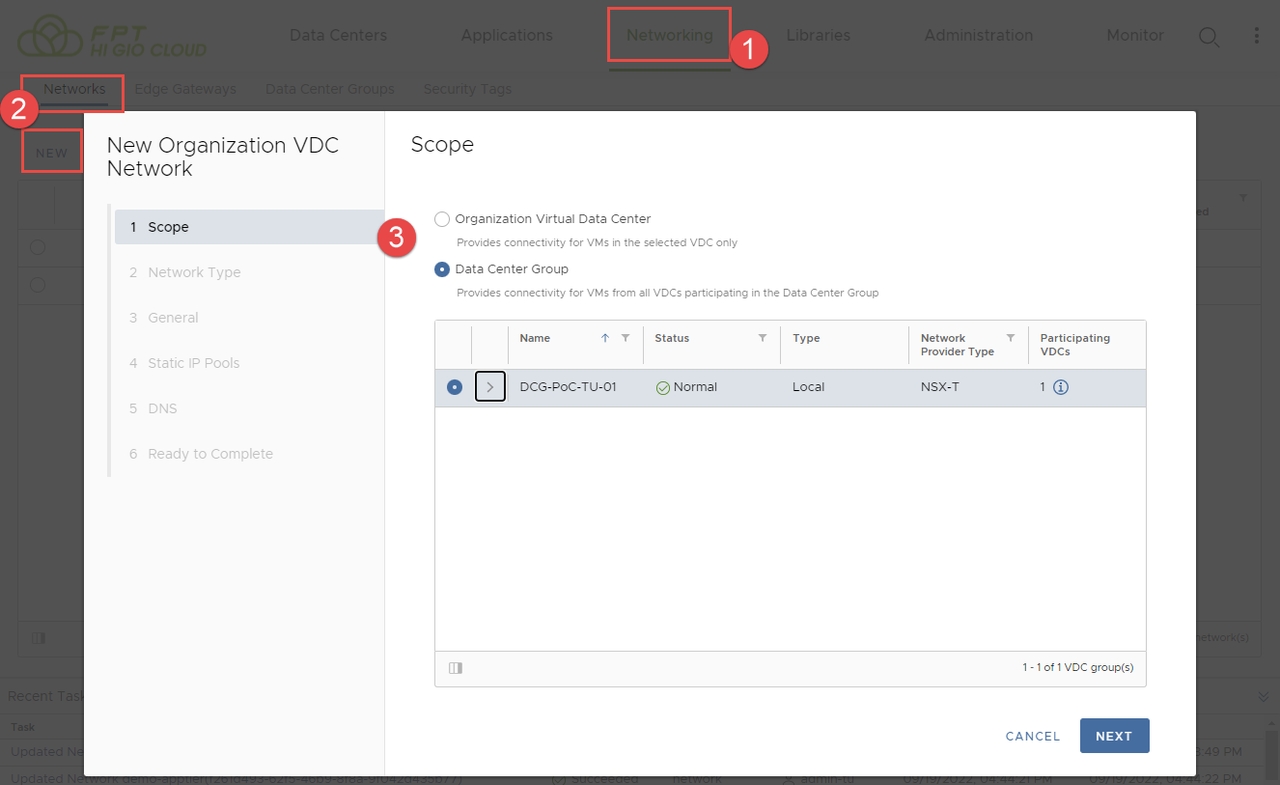

Trong thanh điều hướng trên cùng, nhấp vào Networking.

Trong tab Networks, nhấp vào New để mở cửa sổ New Organization VDC Network.

Trong trang Scope, chọn Organization Virtual Data Center hoặc Data Center Group để tạo mạng, sau đó nhấp Next.

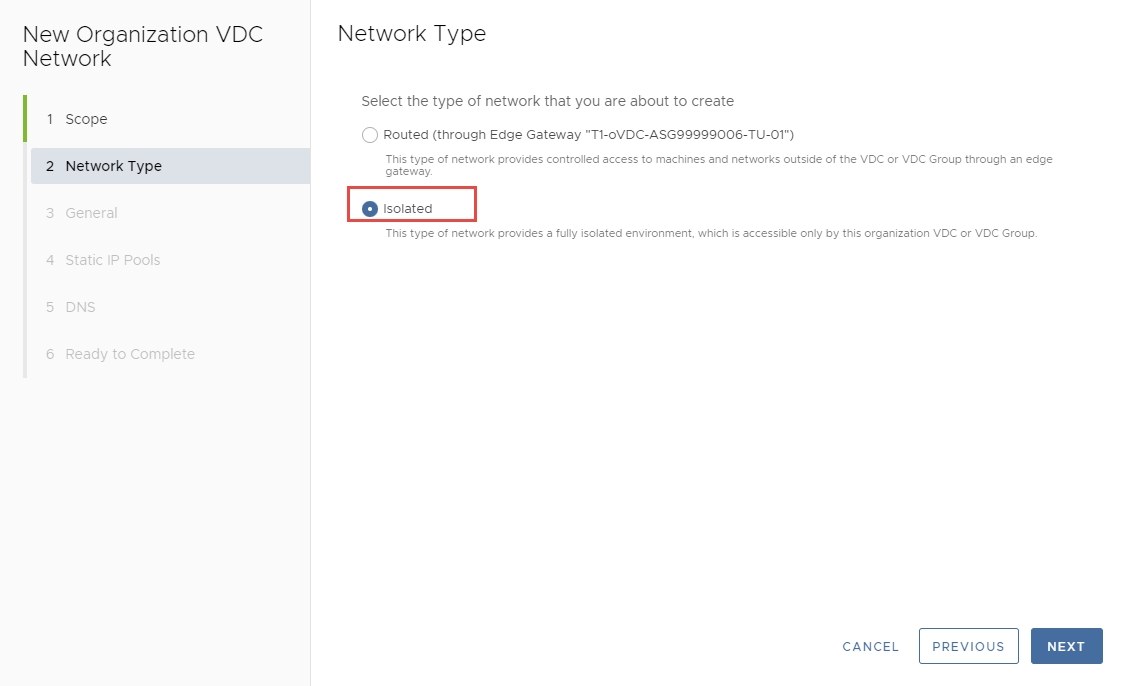

Trong trang Select Network Type, chọn Isolated >> Next.

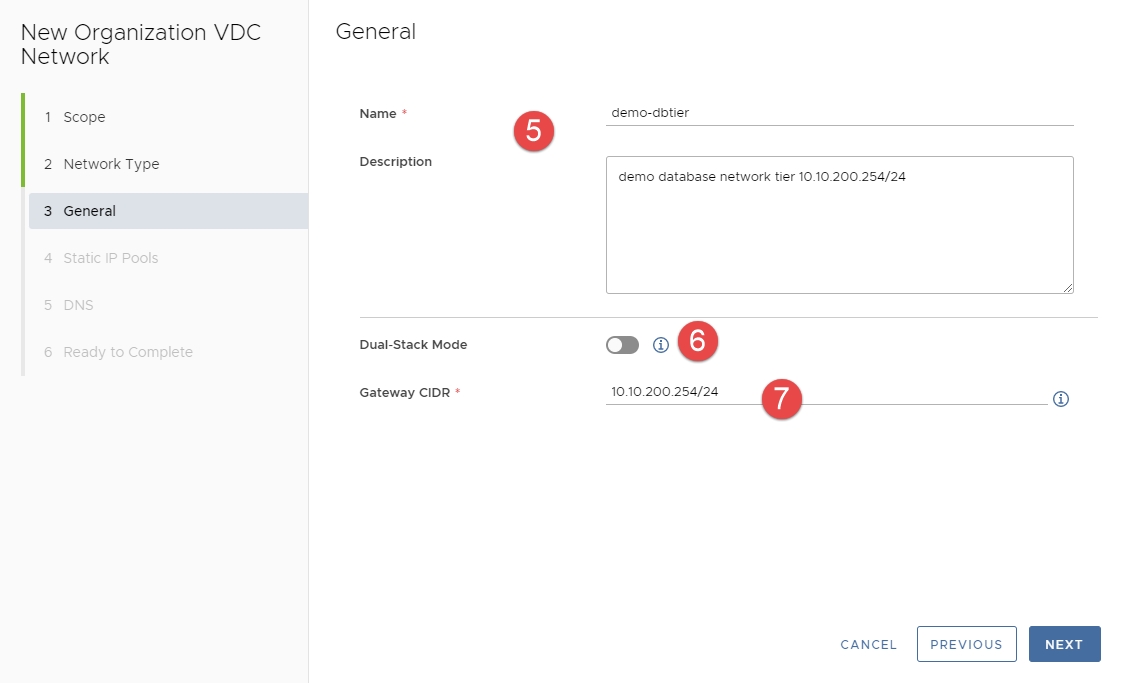

Nhập Name và mô tả (nếu cần) cho mạng

Để kích hoạt chế độ mạng dual-stack (cho phép mạng sử dụng cả IPv4 và IPv6), bật nút Dual-Stack Mode.

Nhập cài đặt Classless Inter-Domain Routing (CIDR) cho mạng >> Next

Định dạng: network_gateway_IP_address/subnet_prefix_length, ví dụ: 192.168.100.254/24.

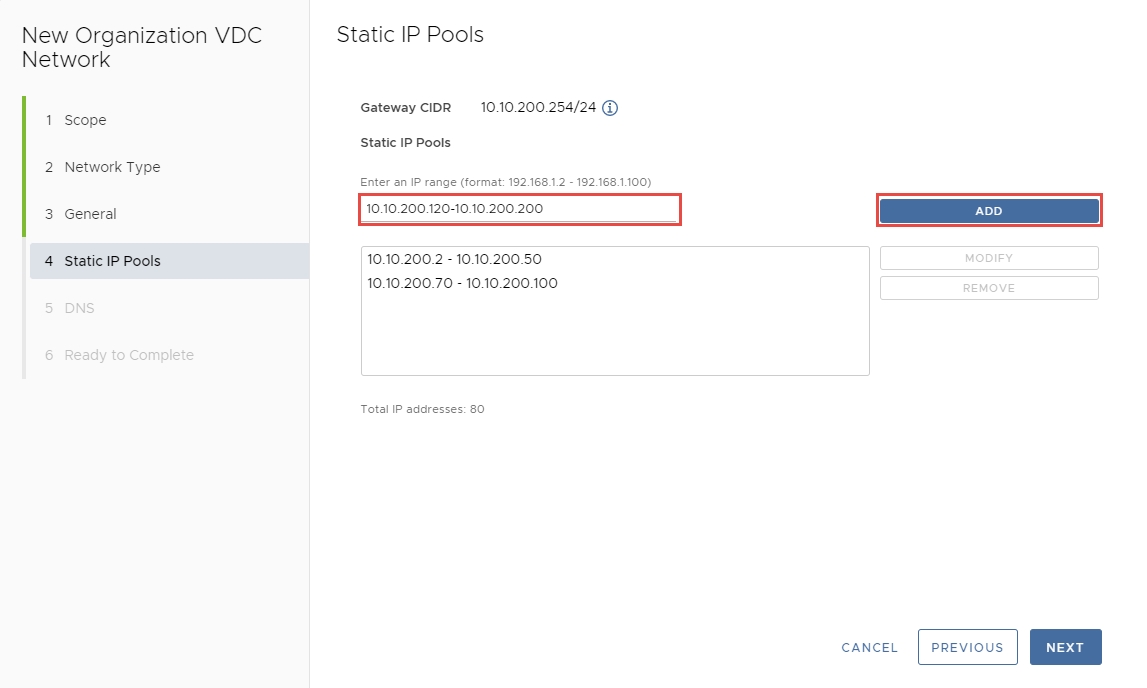

Trong phần Static IP Pools, nhập các dải địa chỉ IP bạn muốn sử dụng, nhấp Add >> Next.

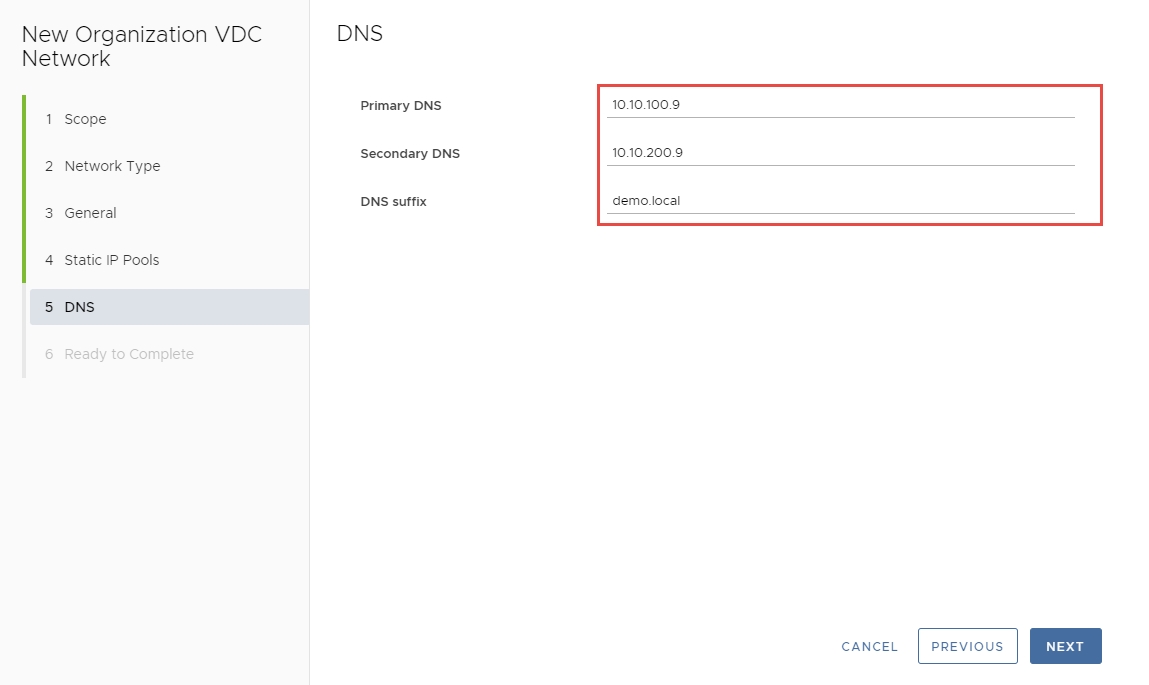

Cấu hình cài đặt DNS (tuỳ chọn).

Bạn có thể nhập Primary DNS, Secondary DNS, và DNS suffix >> Next.

Xem lại cài đặt và nhấp vào Finish.

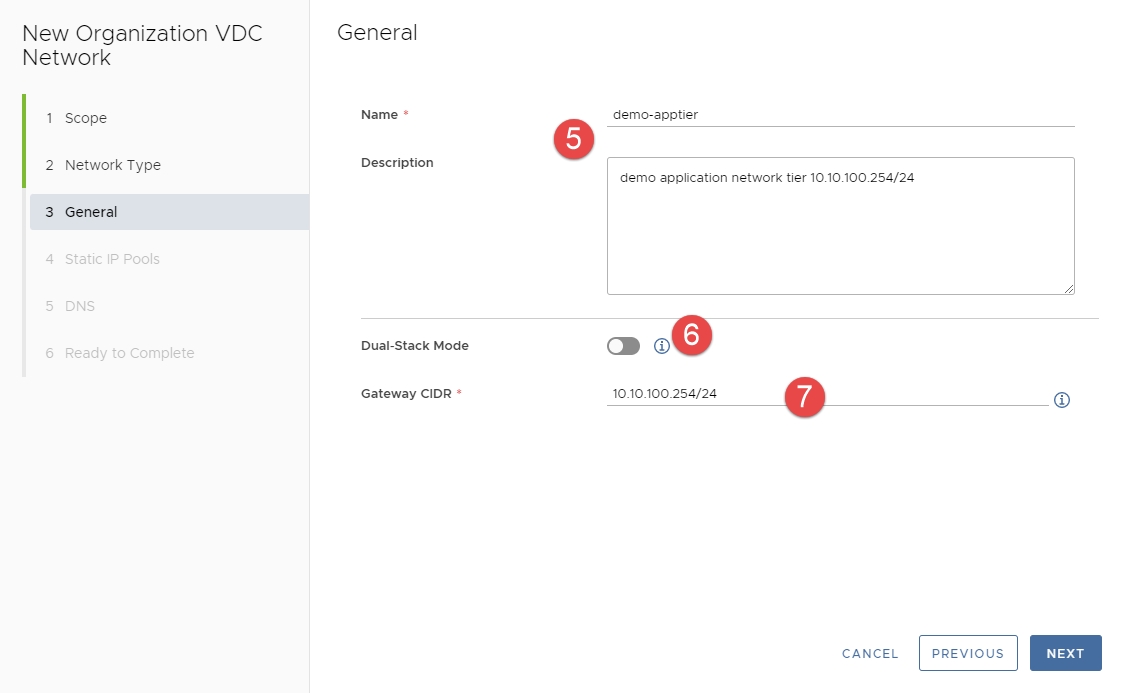

Bước 2: Tạo mạng Routed VCD

Trong thanh điều hướng trên cùng, nhấp vào Networking.

Trong tab Networks, nhấp vào New để mở cửa sổ New Organization VDC Network.

Trong trang Scope, chọn Organization Virtual Data Center hoặc Data Center Group để tạo mạng, sau đó nhấp Next.xt

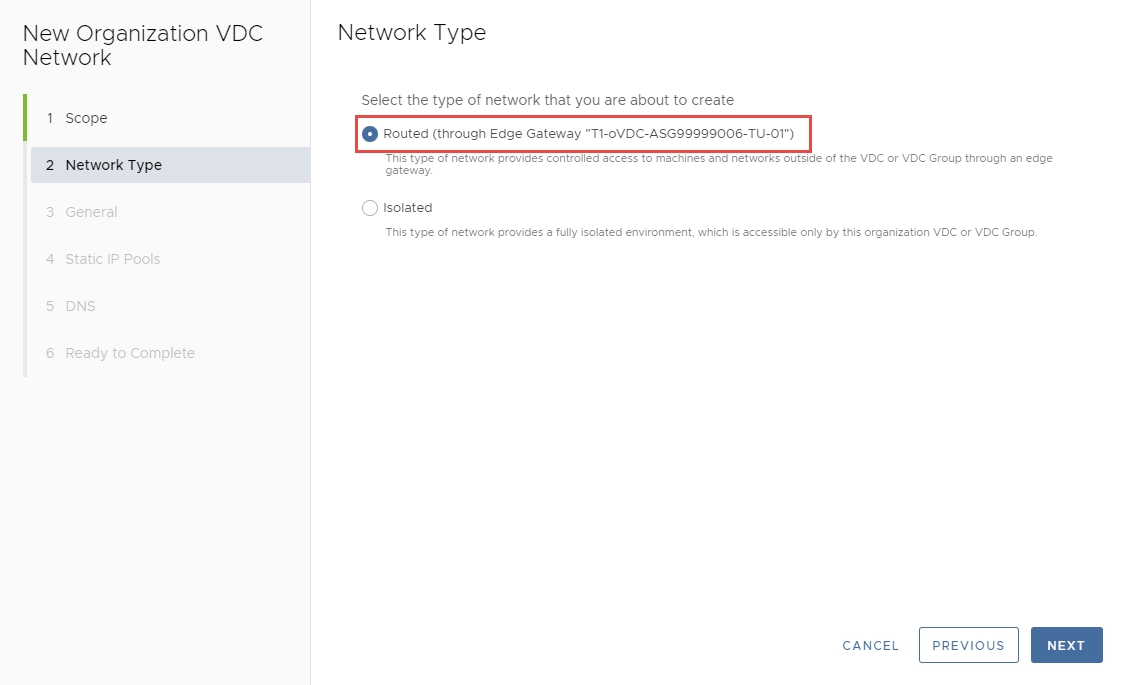

Trong trang Select Network Type, chọn Routed >> Next.

Edge Gateway đã được tạo bởi đội ngũ HI GIO.

Nhập Name và mô tả (nếu cần) cho mạng

Để kích hoạt chế độ mạng dual-stack (cho phép mạng sử dụng cả IPv4 và IPv6), bật nút Dual-Stack Mode.

Nhập cài đặt Classless Inter-Domain Routing (CIDR) cho mạng >> Next.

Định dạng: network_gateway_IP_address/subnet_prefix_length, ví dụ: 192.168.100.254/24.

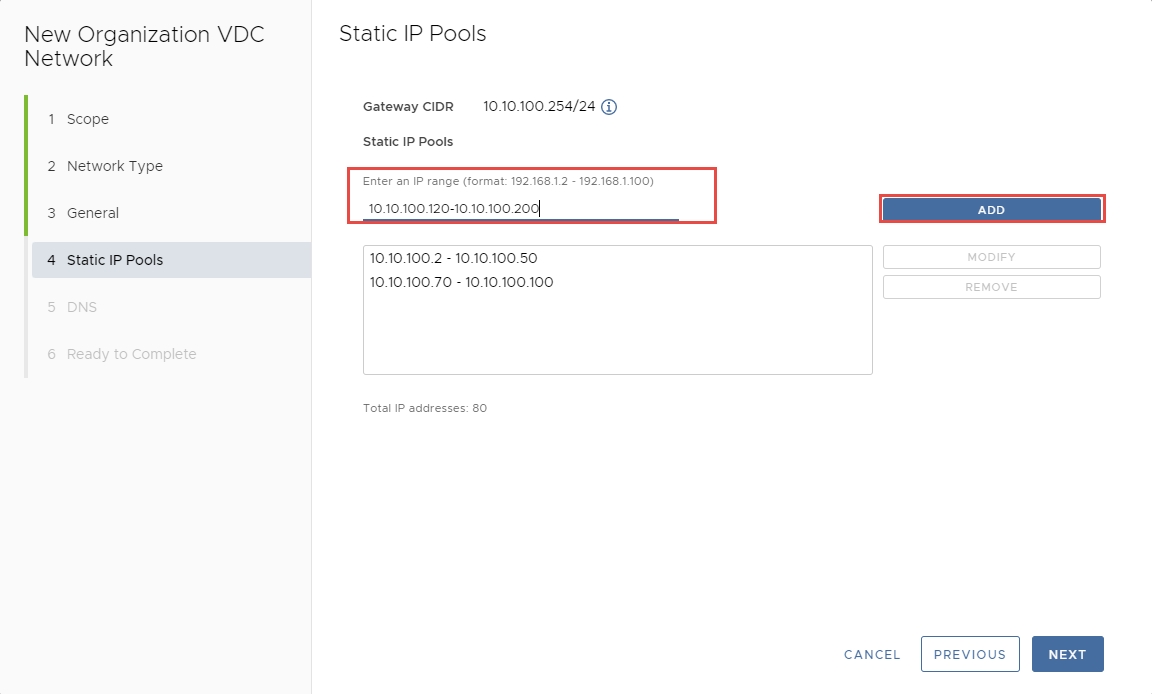

Trong phần Static IP Pools, nhập các dải địa chỉ IP bạn muốn sử dụng, nhấp Add >> Next.

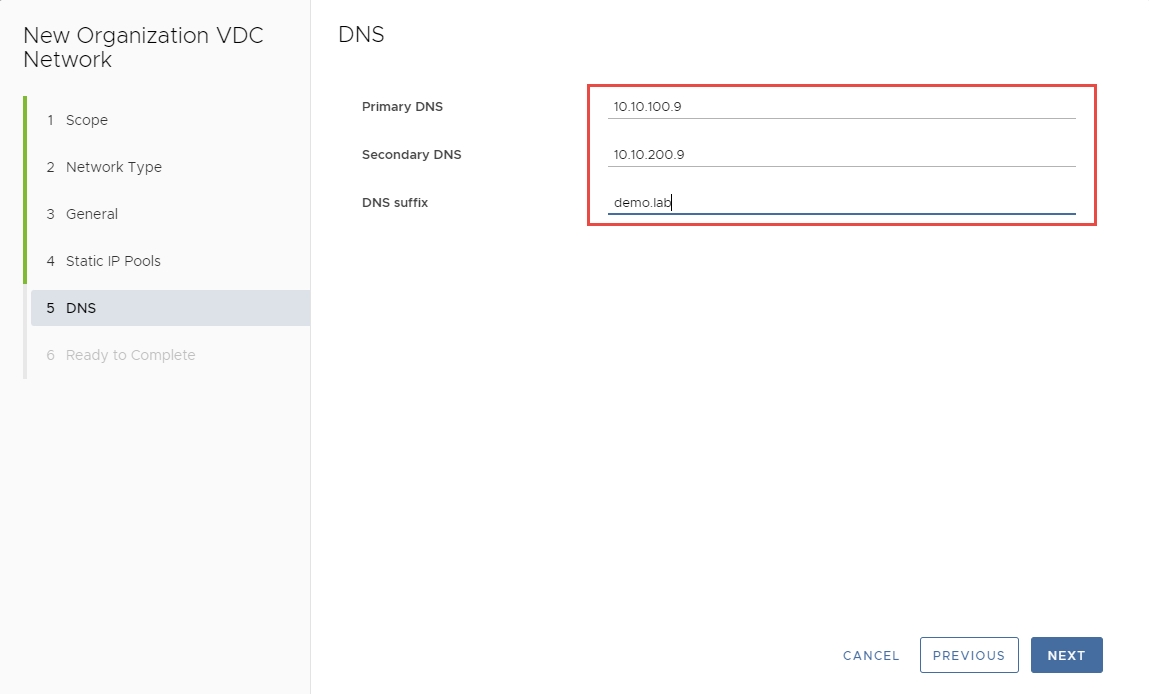

Cấu hình cài đặt DNS (tuỳ chọn)

Bạn có thể nhập Primary DNS, Secondary DNS, và DNS suffix >> Next.

Xem lại cài đặt và nhấp vào Finish.

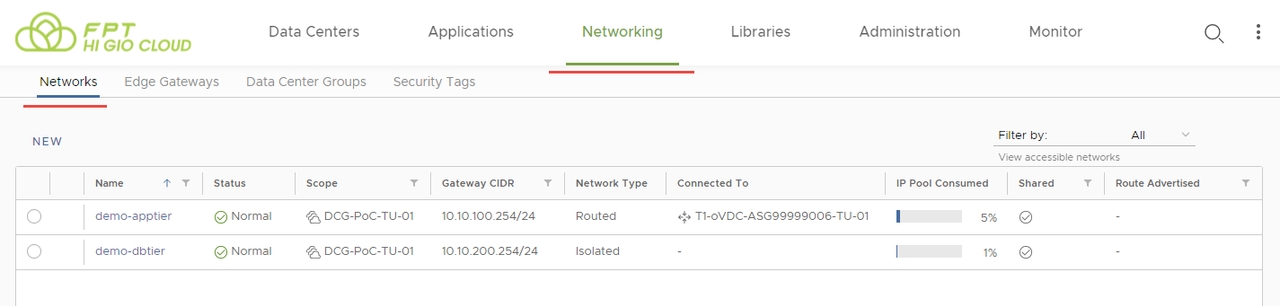

Bước 3: Xem danh sách mạng Organization VDC khả dụngs

Trong thanh điều hướng trên cùng, nhấp vào Networking.

Trong tab Networks, bạn sẽ thấy danh sách các mạng khả dụng, nơi bạn có thể chỉnh sửa, mở rộng phạm vi, hoặc xóa mạng Organization VDC.

Network Address Translation (NAT) cho phép thay đổi địa chỉ IP nguồn hoặc đích để lưu lượng có thể đi qua gateway hoặc router.

HI GIO hỗ trợ một số loại NAT:

SNAT: Quy tắc này dịch địa chỉ IP nguồn của các gói tin được gửi từ mạng VDC của tổ chức ra mạng ngoài hoặc mạng VDC của tổ chức khác.

NO SNAT: Quy tắc này ngăn việc dịch địa chỉ IP nội bộ của các gói tin được gửi từ mạng VDC tổ chức ra mạng ngoài hoặc mạng VDC tổ chức khác.

DNAT: Quy tắc này dịch địa chỉ IP và tùy chọn cổng của các gói tin nhận được bởi mạng VDC tổ chức từ mạng ngoài hoặc mạng VDC tổ chức khác.

NO DNAT: Quy tắc này ngăn việc dịch địa chỉ IP ngoài của các gói tin nhận được bởi mạng VDC tổ chức từ mạng ngoài hoặc mạng VDC tổ chức khác.

Lưu ý: Các địa chỉ IP public phải được thêm vào giao diện edge gateway nơi bạn muốn thêm quy tắc NAT.

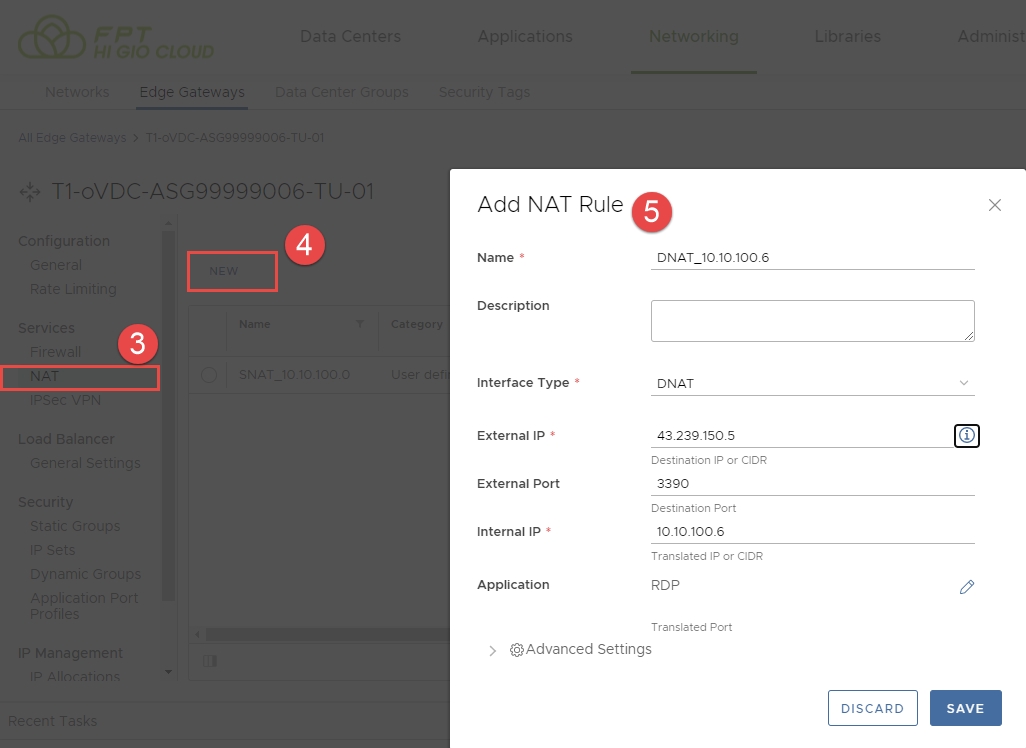

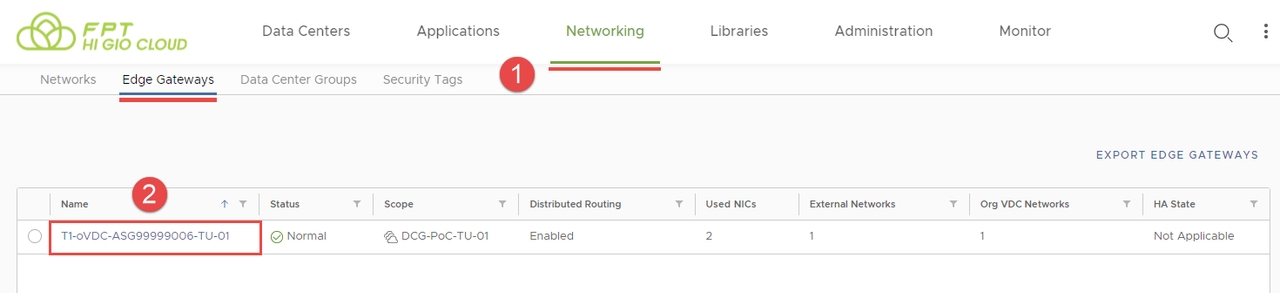

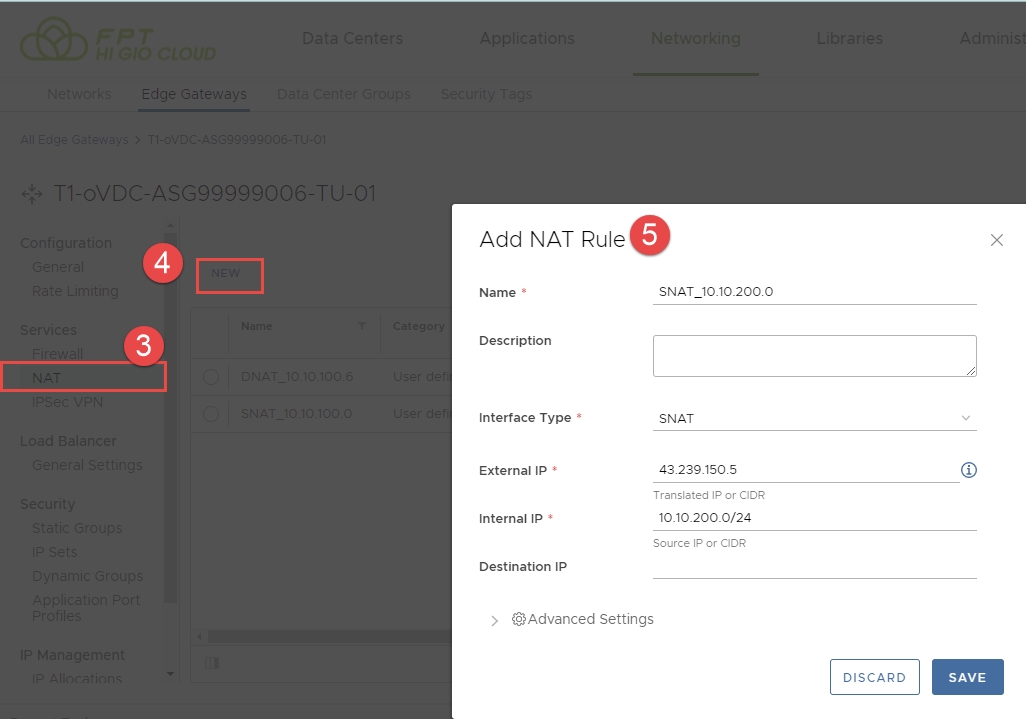

Bước 1: Trong thanh điều hướng trên cùng, nhấp vào Networking và Edge Gateways.

Bước 2: Chọn edge gateway mà bạn muốn chỉnh sửa.

Bước 3: Trong mục Security, nhấp vào NAT.

Bước 4: Nhấp vào New.

Bước 5: Cấu hình quy tắc DNAT:

Name: [Tên của quy tắc].

Description: [Tùy chọn, mô tả quy tắc].

Interface type: Chọn DNAT hoặc No DNAT.

External IP: Nhập địa chỉ IP Public của edge gateway.

External Port: [Tùy chọn - Nhập cổng mà quy tắc DNAT sẽ dịch].

Internal IP: Nhập địa chỉ IP hoặc dải địa chỉ IP nhận lưu lượng từ mạng ngoài.

Application: [Tùy chọn - chọn hồ sơ ứng dụng với cổng].

Advanced Settings: [Tùy chọn].

Bước 6: Nhấp vào Save.

Bước 1: Trong thanh điều hướng trên cùng, nhấp vào Networking và Edge Gateways.

Bước 2: Chọn edge gateway mà bạn muốn chỉnh sử

Bước 3: Trong mục Security, nhấp vào NAT.

Bước 4: Nhấp vào New.

Bước 5: Cấu hình quy tắc SNAT:

Name: [Tên của quy tắc].

Description: [Tùy chọn, mô tả quy tắc].

Interface type: Chọn SNAT hoặc No SNAT.

External IP: Nhập địa chỉ IP Public của edge gateway.

Internal IP: Nhập địa chỉ IP hoặc dải địa chỉ IP nhận lưu lượng từ mạng ngoài.

Destination IP: [Tùy chọn].

Advanced Settings: [Tùy chọn]

Bước 6: Nhấp vào Save.

Lưu ý: Vui lòng không xóa các quy tắc SNAT/DNAT có tên bắt đầu bằng HIGIO- (nếu có).

Bước 7: Thêm quy tắc Edge Firewall cho SNAT/DNAT sau khi hoàn thành quy tắc NAT.

VPN Tunnel Name

Enabled

Mở hoặc tắt tunnel

Authentication

Pre-Shared Key, Certificate

Cách xác thực các bên khi thiết lập một tunnel

Local Endpoint IP Address

Địa chỉ public IP từ HI GIO

Local Endpoint Network

Danh sách các mạng được chia sẻ trong HI GIO cloud có thể truy cập qua tunnel.

Remote Endpoint IP Address

Địa chỉ IP public của router phía remote mà bạn đang kết nối.

Remote Endpoint Network

Danh sách các mạng phía remote có thể truy cập qua tunnel.

Remote ID (Optional)

IKE Profile (Phase 1)

IKE Version

IKEv1, IKEv2

Encryption

AES 128, AES 256, AES-CGM 128, AES-CGM 192, AES-CGM 256

Digest

SHA1, SHA 2-256, SHA 2-384, SHA 2-152

Package Integrity Control Hash Algorithm

Diffie-Hellman Group

Group 2,

Group 5,

Group 14, Group 15, Group 16, Group 19, Group 20, Group 21

Encryption Public Key Size

Association Life Time (seconds)

Cấu hình Tunnel (Phase2)

Enabled perfect forward secrecy (PFS)

Encryption

AES 128, AES 256, AES-CGM 128, AES-CGM 192, AES-CGM 256

Digest Algorithm

SHA1, SHA 2-256, SHA 2-384, SHA 2-152

Package Integrity Control Hash Algorithm

Diffie-Hellman Group

Group 2,

Group 5,

Group 14, Group 15, Group 16, Group 19, Group 20, Group 21

Association Life Time (seconds)

Cấu hình DPD

Interval

HI GIO CLOUD hỗ trợ cả Load Balancer Layer-4 và Layer-7.

Để cấu hình load balancing cho một ứng dụng trên HI GIO CLOUD, các bước cấu hình chính cần được thực hiện như sau:

Service Engine Group (bắt buộc)

Instance của Load balancer (Được chuẩn bị bởi đội ngũ hỗ trợ HI GIO)

Server Pool (bắt buộc)

Các máy ảo thành viên của Pool chạy cùng một ứng dụng.

Monitor Profile (bắt buộc)

Định nghĩa cách Load balancer kiểm tra tình trạng ứng dụng của các thành viên trong Pool.

HI GIO Portal hỗ trợ sẵn các Monitor Profile (Ping/TCP/HTTP/HTTPS,...) mặc định có thể sử dụng.

Persistence Profile (tùy chọn)

Cách Load balancer chuyển tất cả yêu cầu từ một client duy nhất đến một backend VM duy nhất.

SSL Certificate (tùy chọn)

Nếu bạn muốn thực hiện SSL termination trên Load balancer, bạn phải đăng ký chứng chỉ SSL trên Portal.

Virtual Service (bắt buộc)

Virtual Services (VIP) là đối tượng chính của load balancing, đại diện cho dịch vụ của backend server pool.

Vui lòng tham khảo hướng dẫn sử dụng Load Balancer trong danh sách dưới đây:

Tạo Virtual Service (VS) trên Load Balancing

Vui lòng tham khảo hướng dẫn sử dụng VPN trong danh sách bên dưới.

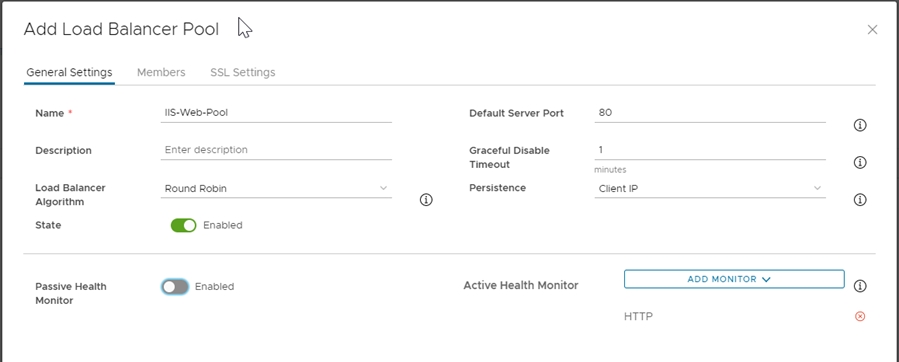

Bước 1: Đăng nhập vào HI GIO PORTAL với quyền Organization Administrator và điều hướng đến

Networking > Edge Gateway > Load Balancer > Pool.

Bước 2: Nhấn ADD để tạo và cấu hình một load balancer pool.

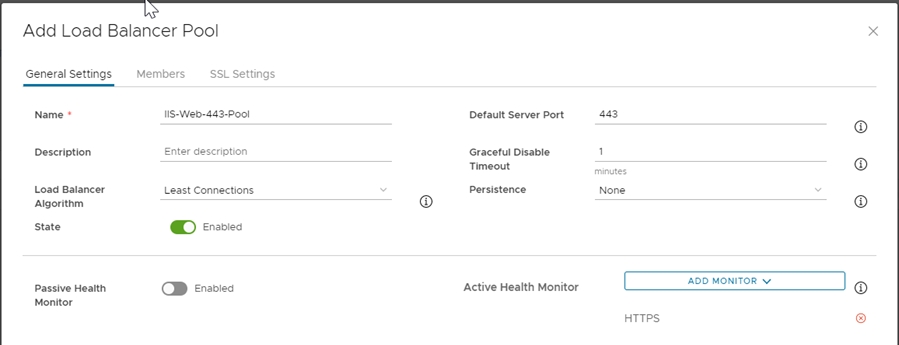

General Settings Tab:

Name: nhập tên pool (ví dụ IIS-Web-Pool)

Default Server Port: Cổng máy chủ đích được sử dụng bởi lưu lượng gửi đến các thành viên (ví dụ 80)

Load Balancer Algorithm: (ví dụ Round Robin)

NSX ALB hỗ trợ các phương pháp cân bằng tải khác nhau:

Consistent Hash

Core Affinity

Fastest Response

Fewest Servers

Least Connections

Least Load

Round Robin

Persistence: Profile persistence sẽ đảm bảo rằng người dùng giữ kết nối với cùng một máy chủ trong một khoảng thời gian mong muốn (ví dụ: Client IP)

NSX ALB hỗ trợ các loại Persistence khác nhau:

System-Persistence-App-Cookie

System-Persistence-Client-IP

System-Persistence-Custom-HTTP-Header

System-Persistence-HTTP-Cookie

System-Persistence-TLS

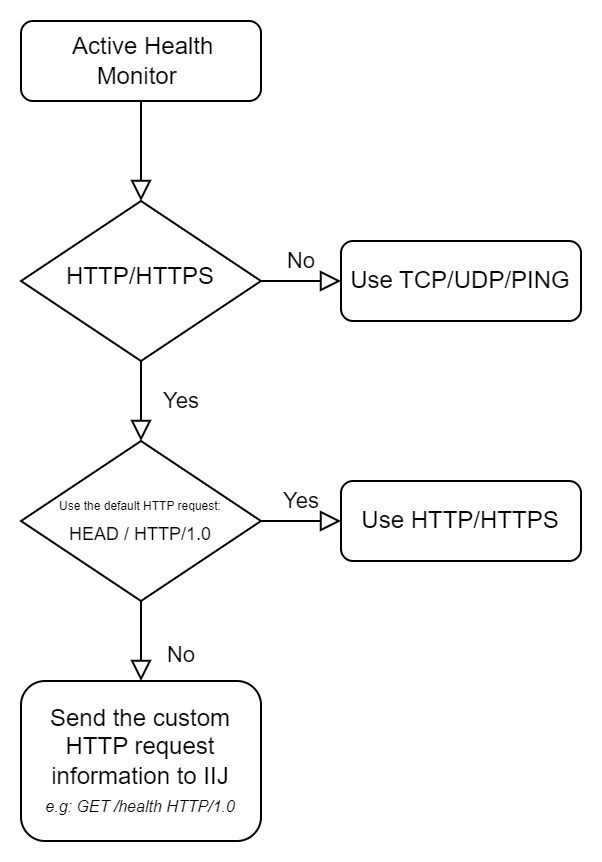

Active Health Monitor: (ví dụ HTTP - Điều này sẽ gửi các yêu cầu HEAD HTTP định kỳ tới mỗi máy chủ trong Pool để kiểm tra tính khả dụng)

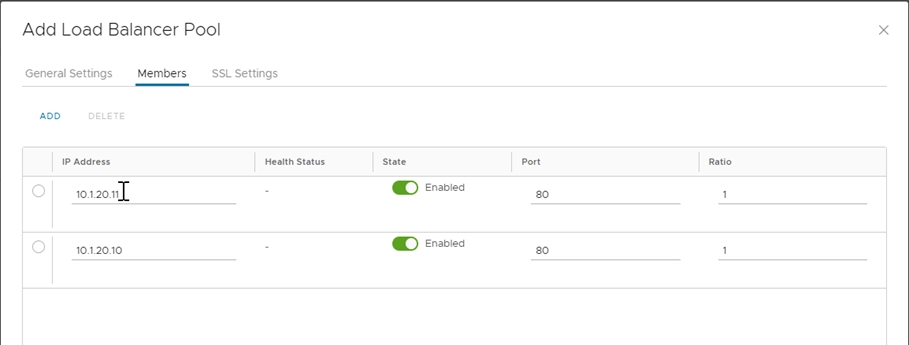

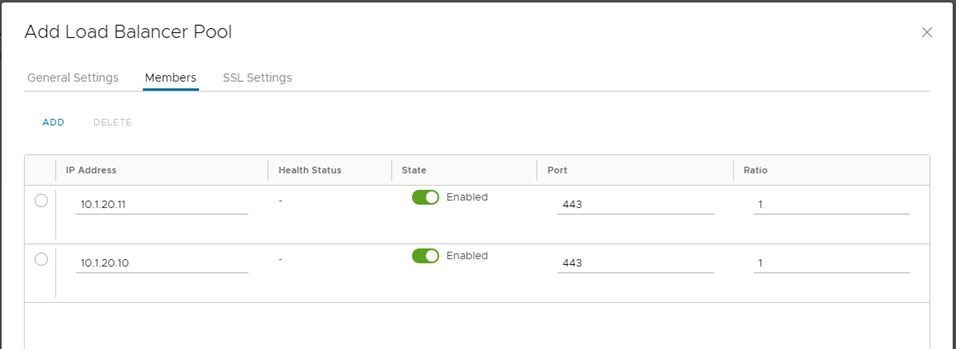

Thêm hai hoặc nhiều mục trong tab Members và nhập Địa chỉ IP và Port từ các VM chạy các máy chủ ứng dụng.

Nhấn SAVE để tạo một pool không mã hóa (non-encrypted)

General Settings Tab:

Name: nhập tên pool (ví dụ IIS-Web-Pool)

Default Server Port: Cổng máy chủ đích được sử dụng bởi lưu lượng gửi đến các thành viên (ví dụ 443)

Load Balancer Algorithm: (ví dụ Round Robin)

NSX ALB hỗ trợ các phương pháp cân bằng tải khác nhau:

Consistent Hash

Core Affinity

Fastest Response

Fewest Servers

Least Connections

Least Load

Round Robin

Persistence: Persistence profile sẽ đảm bảo rằng người dùng giữ kết nối với cùng một máy chủ trong một khoảng thời gian mong muốn (ví dụ: Client IP)

NSX ALB hỗ trợ các loại Persistence khác nhau:

System-Persistence-App-Cookie

System-Persistence-Client-IP

System-Persistence-Custom-HTTP-Header

System-Persistence-HTTP-Cookie

System-Persistence-TLS

Active Health Monitor: (ví dụ HTTPS - Điều này sẽ gửi các yêu cầu HEAD HTTPS định kỳ tới mỗi máy chủ trong Pool để kiểm tra tính khả dụng)

Thêm hai hoặc nhiều mục trong tab Members và nhập Địa chỉ IP và Port từ các VMs chạy các máy chủ ứng dụng.

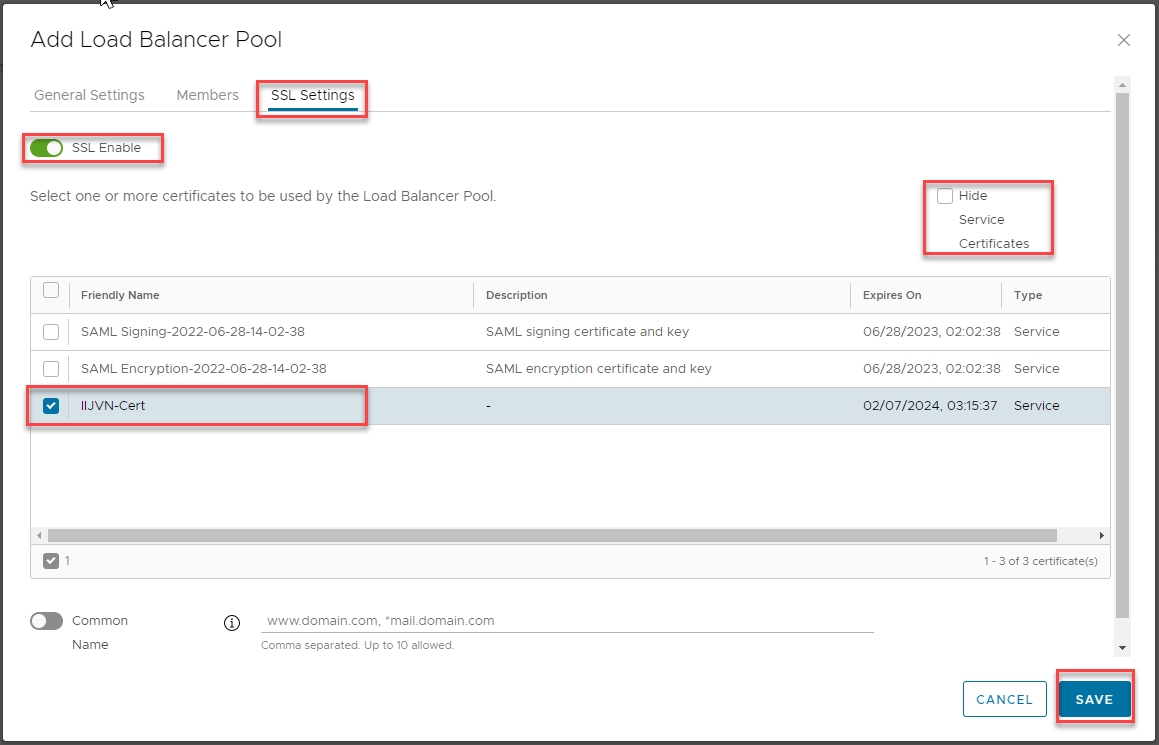

Tab Cài đặt SSL:

SSL Enable: Bật

Hide Service Certificates: Tắt

Select one or more certificates to be used by the Load Balancer Pool: Chọn chứng chỉ của bạn

Nhấn SAVE để tạo một pool mã hóa.

HTTP/HTTPS:

Send Interval: 10s

Receive Timeout: 4s

Successful Checks: 3

Failed Checks: 3

Health Monitor Port: use the Default Server Port of the pool.

HTTP request: HEAD / HTTP/1.0

Response Code: 2xx, 3xx

TCP:

Send Interval: 10s

Receive Timeout: 4s

Successful Checks: 2

Failed Checks: 2

Health Monitor Port: use the Default Server Port of the pool.

UDP:

Send Interval: 4s

Receive Timeout: 2s

Successful Checks: 2

Failed Checks: 2

Health Monitor Port: use the Default Server Port of the pool.

PING:

Send Interval: 10s

Receive Timeout: 4s

Successful Checks: 2

Failed Checks: 2

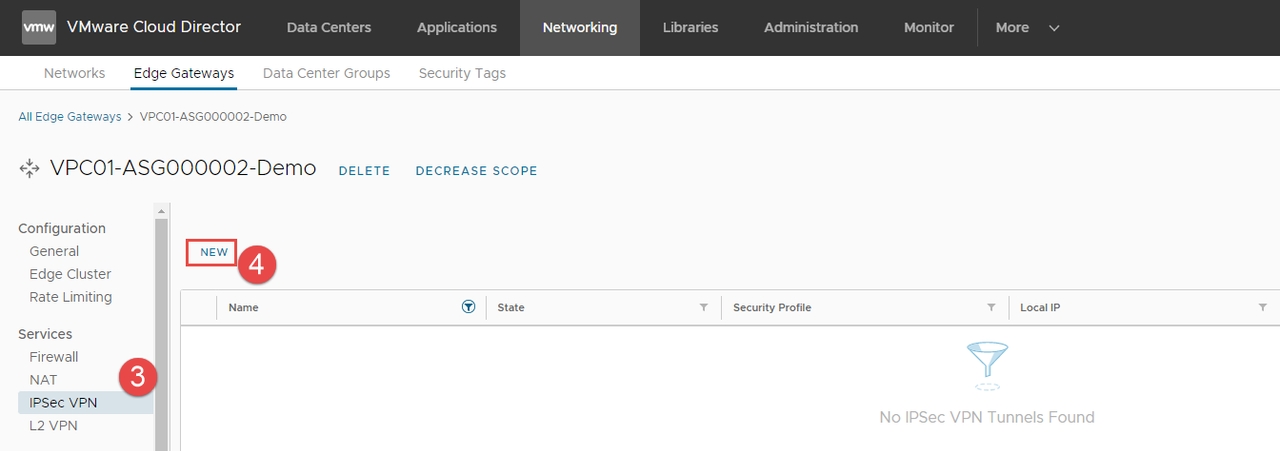

IPsec VPN cung cấp kết nối site-to-site giữa HI GIO và các site từ xa với các bộ định tuyến phần cứng bên thứ ba hoặc các VPN Gateway hỗ trợ IPsec.

Trên HI GIO, bạn có thể tạo các tunnel VPN giữa:

Organization virtual data center networks trong cùng một organization

Organization virtual data center networks trong các organization khác nhau.

Giữa organization's virtual data center network và external network

Hoàn tất các tham số IPSec parameters.

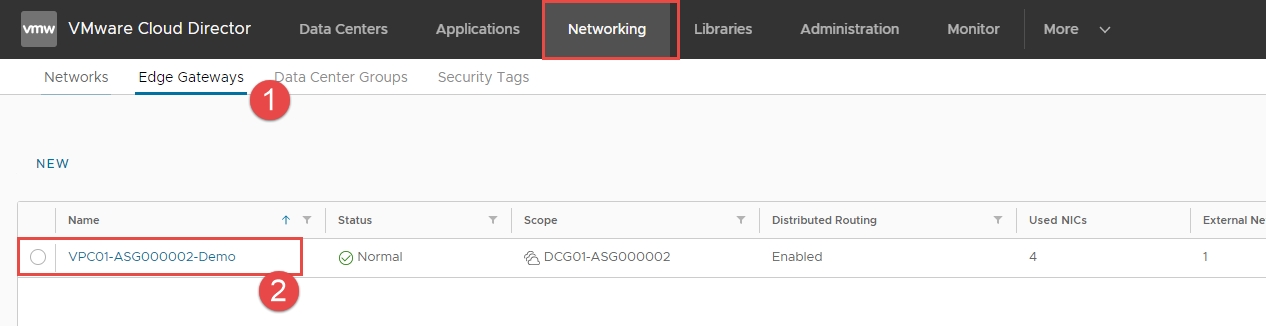

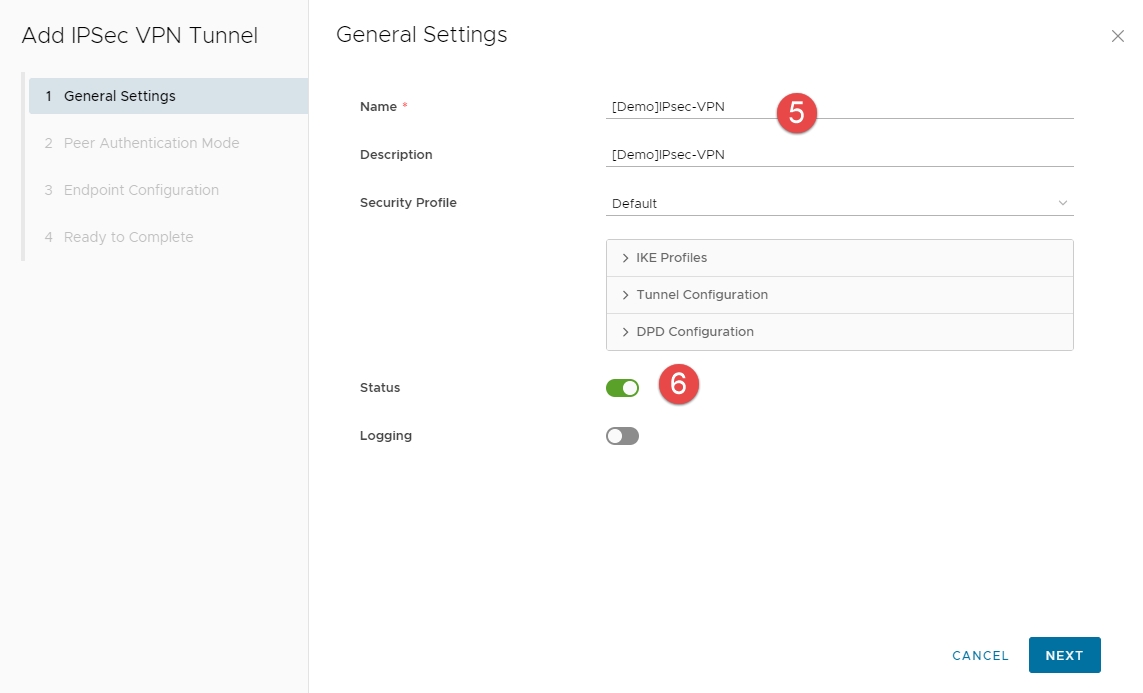

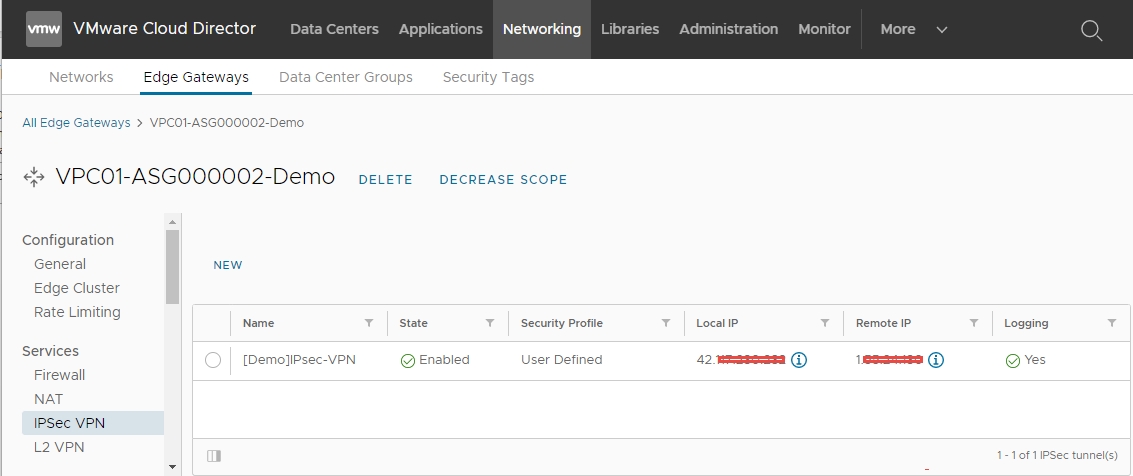

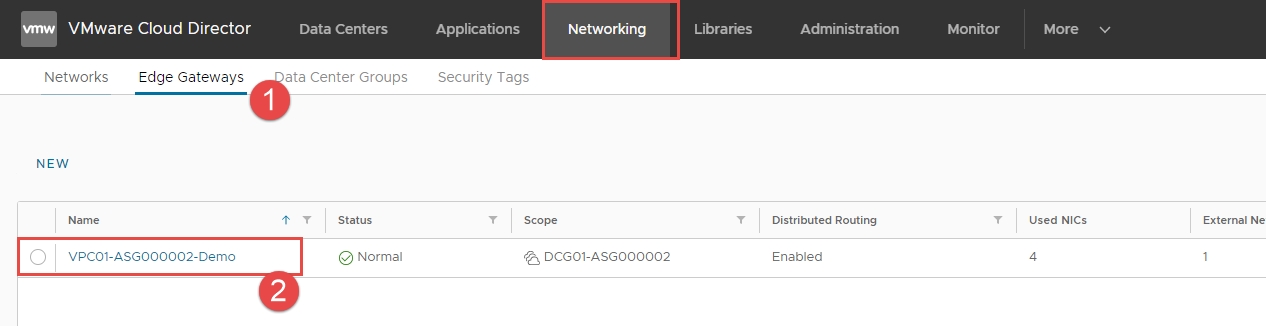

Bước 1: Trên thanh điều hướng trên cùng, nhấp vào Networking và chọn tab Edge Gateways.

Bước 2: Nhấp vào edge gateway.

Bước 3: Trong mục Services, nhấp vào IPSec VPN.

Bước 4: Để cấu hình một tunnel IPSec VPN, nhấp vào New.

Bước 5: Nhập Name và mô tả (tùy chọn) cho tunnel IPSec VPN.

Bước 6: Để kích hoạt tunnel ngay khi tạo, bật tùy chọn Status.

Đối với Security Profile – giữ nguyên mặc định và cấu hình sau khi tunnel VPN được tạo.

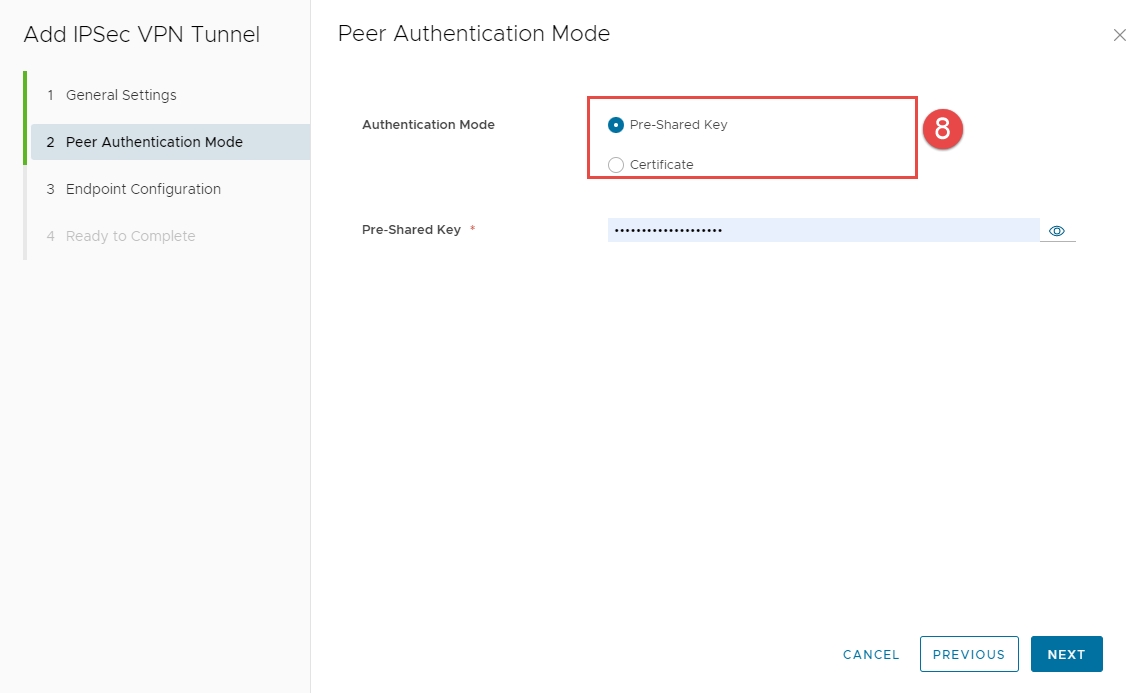

Bước 7: Nhấp NEXT để chọn chế độ xác thực.

Bước 8: Chọn chế độ xác thực đối tác (peer authentication) và nhấp NEXT.

HI GIO hỗ trợ 02 tùy chọn cho Authentication Mode:

Lựa chọn

Mô tả

Pre-Shared Key

Chọn pre-shared key để nhập. Pre-shared key phải giống nhau trên cả 2 đầu PSec VPN tunnel.

Certificate

Lựa chọn site và chứng chỉ CA để xác thực

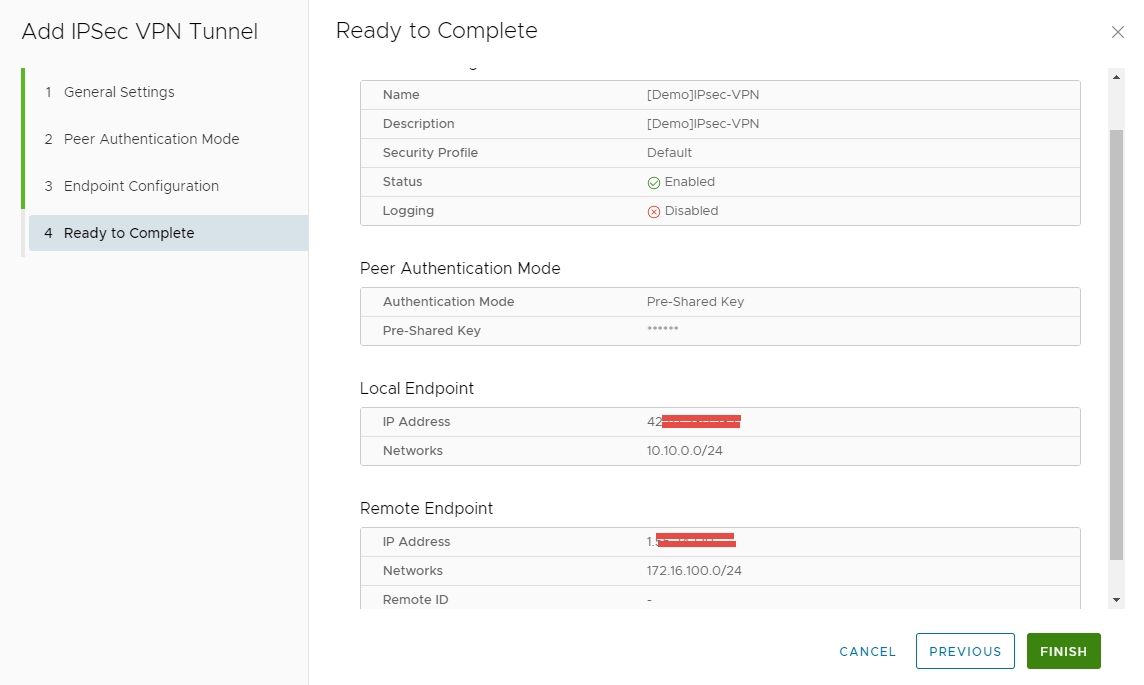

Bước 9: Trong cửa sổ Endpoint Configuration, nhập một số tham số (theo các tham số IPSec parameters đã chuẩn bị):

IP address [Local Endpoint]:Nhập địa chỉ IP công khai (public IP) của HI GIO.

Networks [Local Endpoint]: Nhập ít nhất một địa chỉ IP subnet mạng nội bộ của HI GIO cho tunnel IPSec VPN.

IP address [Remote Endpoint]: Nhập địa chỉ IP công khai (public IP) của site từ xa, ví dụ: IP công khai của văn phòng.

Networks [Remote Endpoint]: Nhập ít nhất một địa chỉ IP subnet mạng từ xa, ví dụ: mạng của văn phòng cho tunnel IPSec VPN.

Bước 10: Nhập remote ID (tùy chọn) cho site đối tác.

Trong trường hợp sử dụng Certificate cho Authentication mode

Remote ID phải khớp với SAN (Subject Alternative Name) của chứng chỉ endpoint từ xa (nếu có). Nếu chứng chỉ từ xa không chứa SAN, remote ID phải khớp với tên phân biệt (distinguished name) của chứng chỉ được sử dụng để bảo mật endpoint từ xa, ví dụ: C=US, ST=Massachusetts, O=VMware, OU=VCD, CN=Edge1.

Bước 11: Nhấp Next.

Bước 12: Xem lại cài đặt và nhấp Finish.

Tunnel IPSec VPN vừa tạo sẽ được liệt kê trong giao diện IPSec VPN view. Tunnel IPSec VPN được tạo với cấu hình bảo mật mặc định.

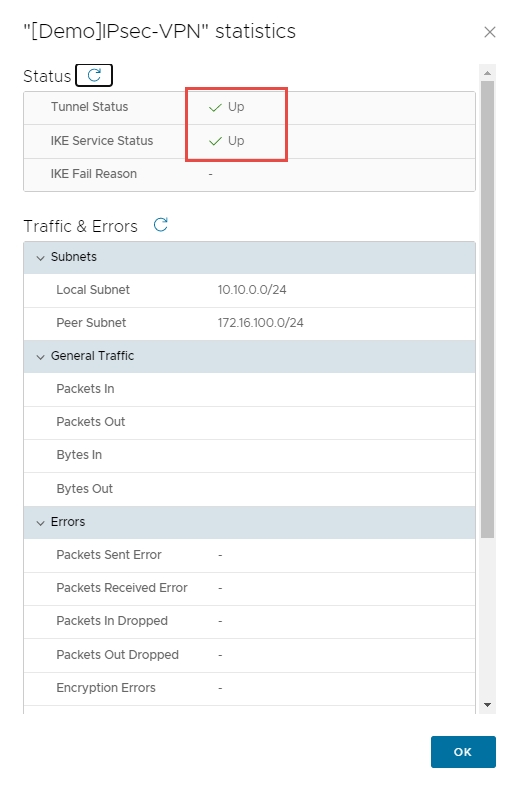

Bước 13: Để kiểm tra xem tunnel có hoạt động hay không, chọn tunnel và nhấp View Statistics.

Nếu tunnel hoạt động, Tunnel Status và IKE Service Status sẽ hiển thị trạng thái Up.

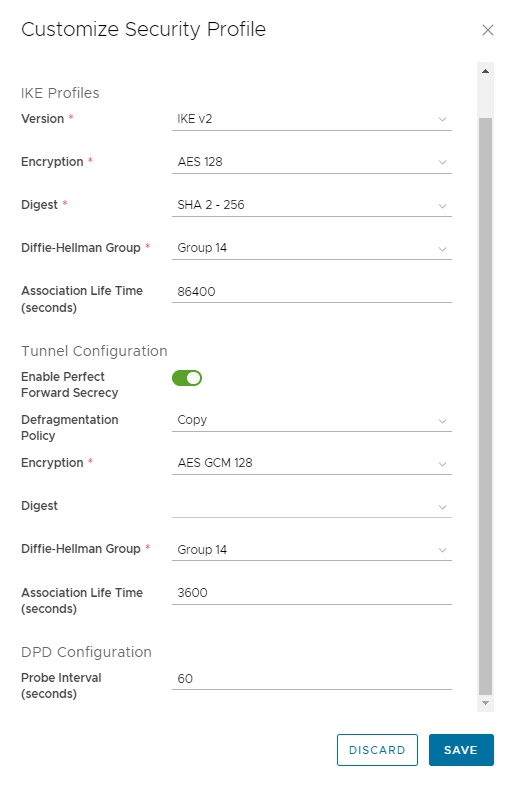

Sau khi tunnel IPSec VPN đã được tạo, bạn có thể thay đổi cấu hình IPSec VPN bằng Security Profile, đảm bảo rằng cấu hình phải phù hợp với site từ xa (remote)

Bước 1: Trên thanh điều hướng trên cùng, nhấp vào Networking và chọn tab Edge Gateways.

Bước 2: Nhấp vào Edge Gateways.

Bước 3: Trong mục Services, nhấp vào IPSec VPN.

Bước 4: Chọn tunnel IPSec VPN và nhấp vào Security Profile Customization.

Bước 5: Thay đổi các cấu hình của tunnel VPN theo các tham số (IPSec parameters) mà bạn đã chuẩn bị.

RemLưu ý: Các thiết lập bảo mật phải khớp với các thiết lập bảo mật của site từ xa (remote).

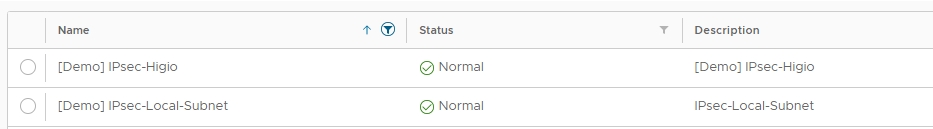

Bước 1: Chuẩn bị IP set cho firewall rule (có thể sử dụng nhóm dynamic/static). Thông tin chi tiết.

Chi tiết IP set:

Bước 2: Tạo 02 firewall rules (Edge gateway firewall) cho tunnel IPSec:

+ HI GIO to Local (remote site)

+ And Local (remote site) to HI GIO

Nếu bạn sử dụng Distributed firewall, bạn cũng cần tạo firewall rules để cho phép lưu lượng VPN (từ site từ xa đến HI GIO).

*** Lưu ý: Hãy cấu hình firewall rules cho lưu lượng VPN trên các router từ xa.

XÁC NHẬN: Kiểm tra trạng thái của tunnel là UP và có Traffic.

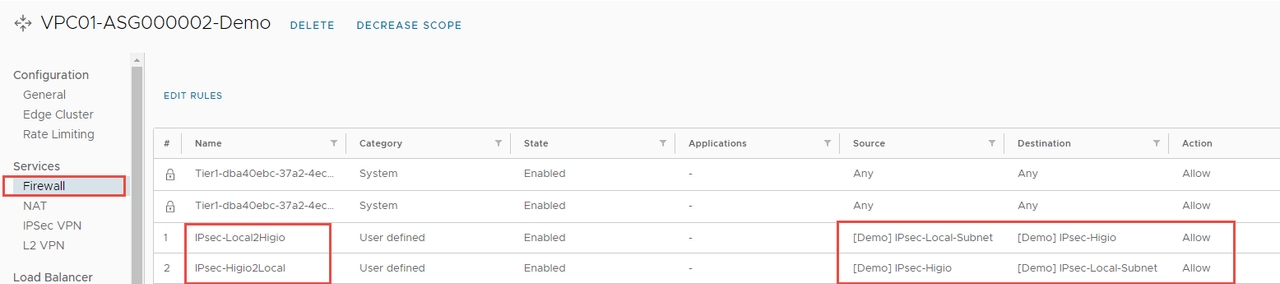

Hướng dẫn cấu hình này mô tả cách cấu hình IPsec IKEv2 Remote Access VPN bằng Windows Client trên hệ điều hành Windows để thiết lập kết nối VPN. Sau khi thiết lập, người dùng có thể truy cập vào các máy ảo và ứng dụng nằm trên HGIO Cloud với tính bảo mật và độ tin cậy cao hơn.

Cấu hình IPSec IKEv2 Remote Access VPN Cấu hình VPN Windows Client

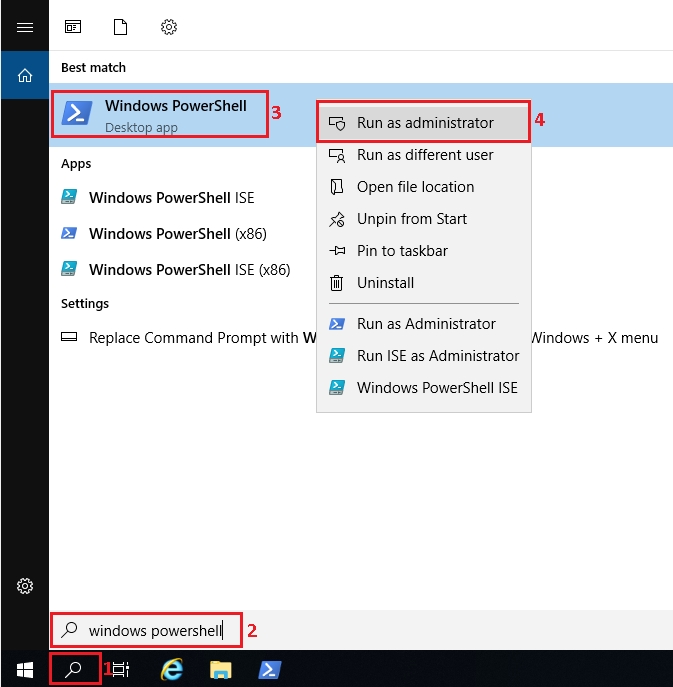

Bước 1: Cấu hình VPN Profile cho Windows client.

Mở PowerShell với quyền Administrator.

Sao chép và dán thông tin dưới đây vào PowerShell (thay thế từ màu đỏ "xxxx" bằng tên miền của bạn):

Add-VpnConnection -Name "HI-GIO-IKEv2-VPN" -ServerAddress " remote-xxxxx.xxxx01.vpn.higio.net " -TunnelType "Ikev2"

Set-VpnConnectionIPsecConfiguration -ConnectionName "HI-GIO-IKEv2-VPN" -AuthenticationTransformConstants GCMAES128 -CipherTransformConstants GCMAES128 -EncryptionMethod GCMAES128 -IntegrityCheckMethod SHA256 -PfsGroup "PFS2048" -DHGroup "Group14" -PassThru -Force

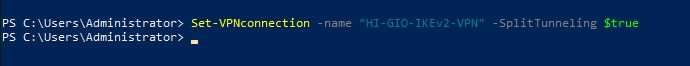

Step 2: Enable VPN split tunneling in the Windows client.

Bước 2: Bật split tunneling cho VPN trên Windows client. Split tunneling cho phép một số lưu lượng ứng dụng hoặc thiết bị được định tuyến qua VPN mã hóa, trong khi các ứng dụng hoặc thiết bị khác có thể truy cập trực tiếp vào internet.

Sao chép và dán thông tin dưới đây vào PowerShell:

Set-VPNconnection -name "HI-GIO-IKEv2-VPN" -SplitTunneling $true

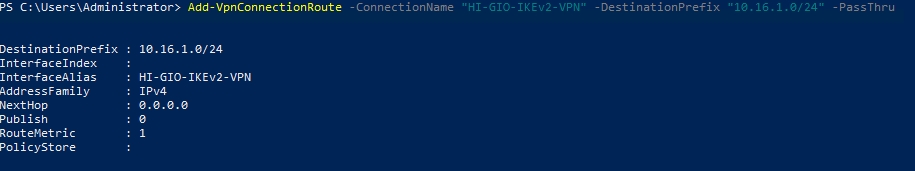

Bước 3: Thêm một route vào kết nối VPN.

Thêm route VPN cho subnet (ví dụ: 10.16.1.0/24). Nếu cần thêm subnet khác, thực hiện tương tự và thay thế với subnet mới.

Sao chép và dán thông tin dưới đây vào PowerShell:

Add-VpnConnectionRoute -ConnectionName "HI-GIO-IKEv2-VPN" -DestinationPrefix "10.16.1.0/24" -PassThru

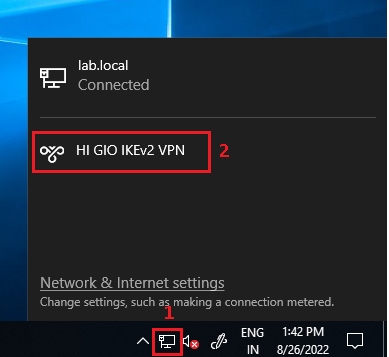

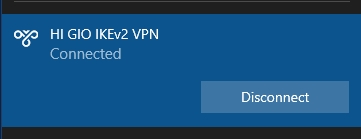

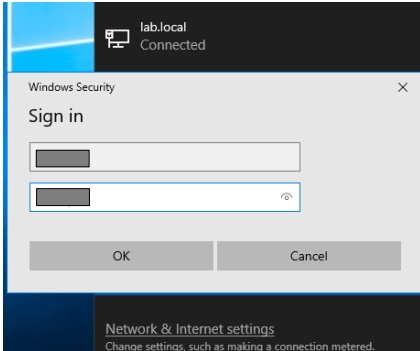

Kết nối VPN từ Windows Client

Đăng nhập vào tài khoản với tên người dùng và mật khẩu đã được cung cấp, sau đó nhấn OK.

Kết nối VPN sẽ được thiết lập thành công.

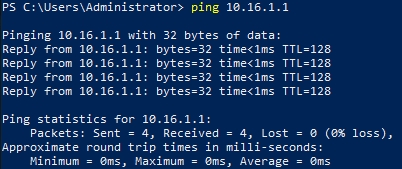

Sử dụng lệnh ping để xác nhận rằng bạn đã kết nối vào ứng dụng nằm trên HGIO Cloud.

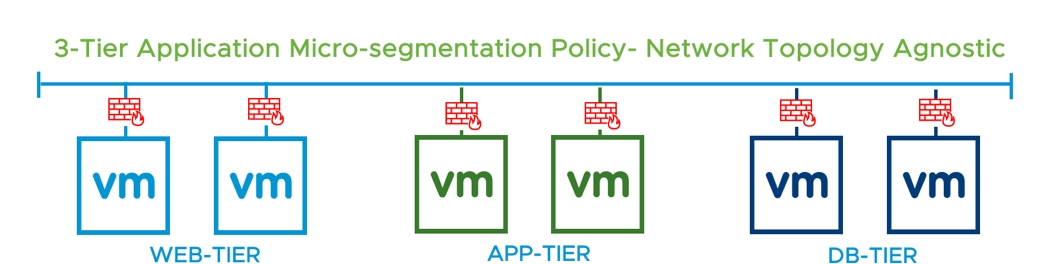

HI GIO hỗ trợ dịch vụ distributed firewall cho data center group. Bạn tạo một chính sách bảo mật mặc định áp dụng cho data center group.

Chính sách này có thể kiểm tra mọi gói tin và khung tin đến và đi từ VM, bất kể cấu trúc mạng. Việc kiểm tra gói tin được thực hiện ở mức vNIC (network interface ảo) của VM, cho phép áp dụng các danh sách kiểm soát truy cập (ACL) gần nhất với nguồn.

TĐể tạo các quy tắc distributed firewall và thêm chúng vào data center group, bạn cần định nghĩa một số đối tượng sau:

Name: Tên của quy tắc.

Source: IP Sets\Dynamic Groups\Static Group (1.1, 1.2, 1.3, 1.4)

Destination: IP Sets\Dynamic Groups\Static Group (1.1, 1.2, 1.3, 1.4)

Application: Chọn ứng dụng với cổng để áp dụng quy tắc (1.5)

Action: Allow\Reject\Drop

IP Protocol: IPv4/IPv6 hoặc cả hai

Thêm một IP Set vào Data Center Group

Thêm một IP Set vào Data Center Group: IP Sets là các nhóm địa chỉ IP và mạng mà các quy tắc distributed firewall áp dụng (cho Source và Destination). Việc kết hợp nhiều đối tượng vào IP Sets giúp giảm số lượng quy tắc distributed firewall cần tạo ra.

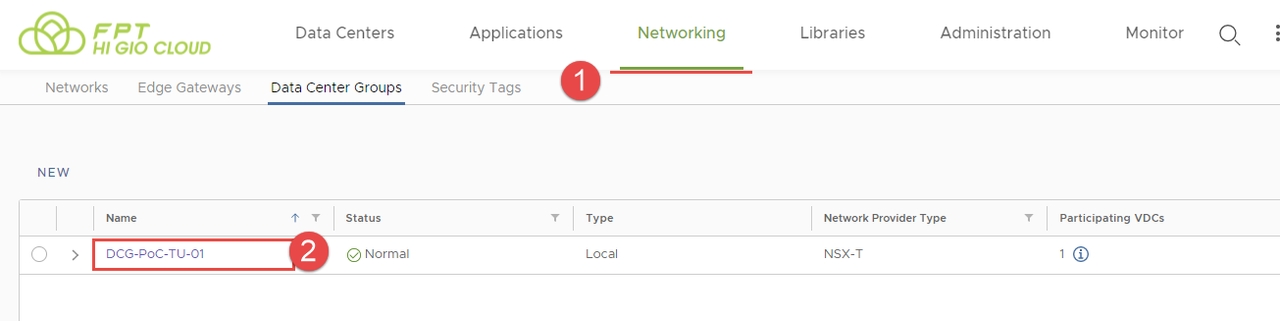

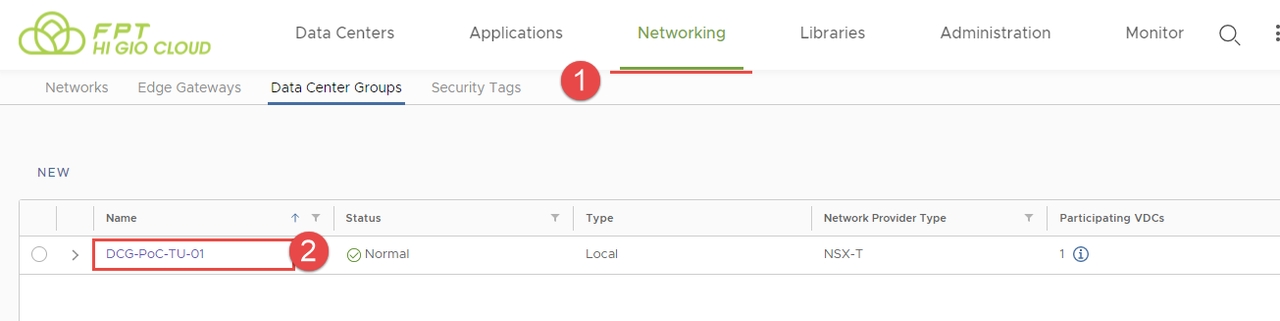

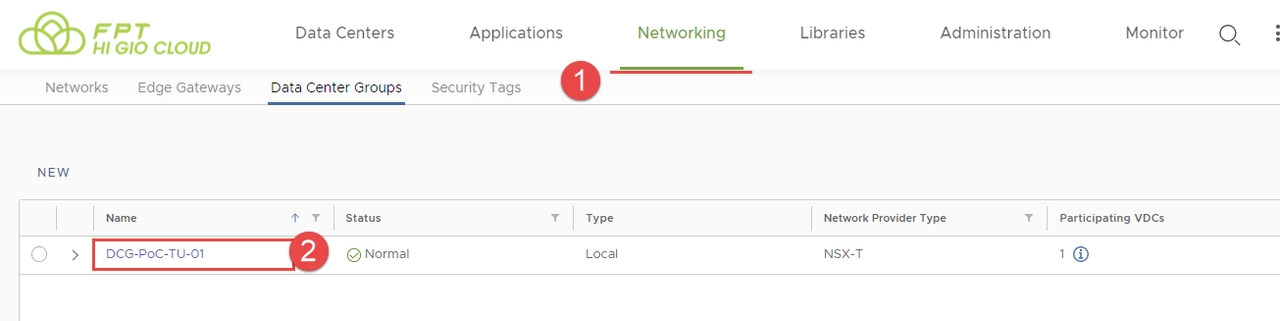

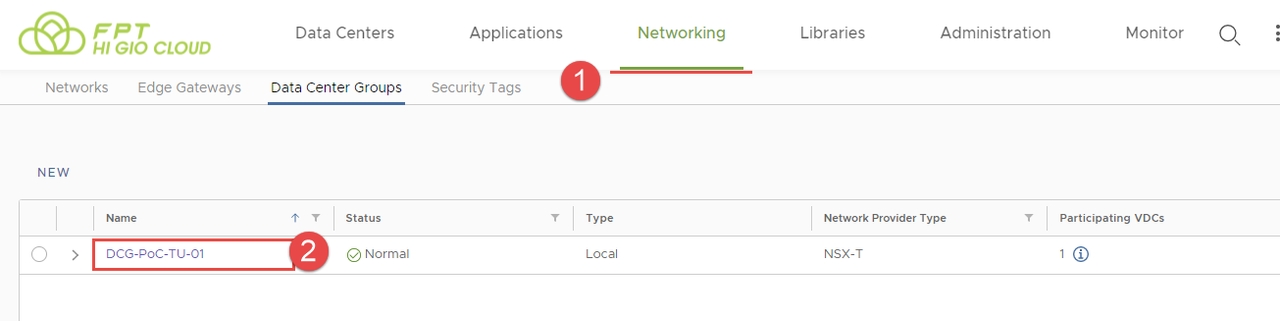

Bước 1: Trong thanh điều hướng trên cùng, nhấp vào Networking và sau đó nhấp vào Data Center Groups

Bước 2: Nhấp vào tên data center group

Bước 3: Under SecurityDưới Security, nhấp vào IP Sets.

Bước 4: Click Nhấp vào New.

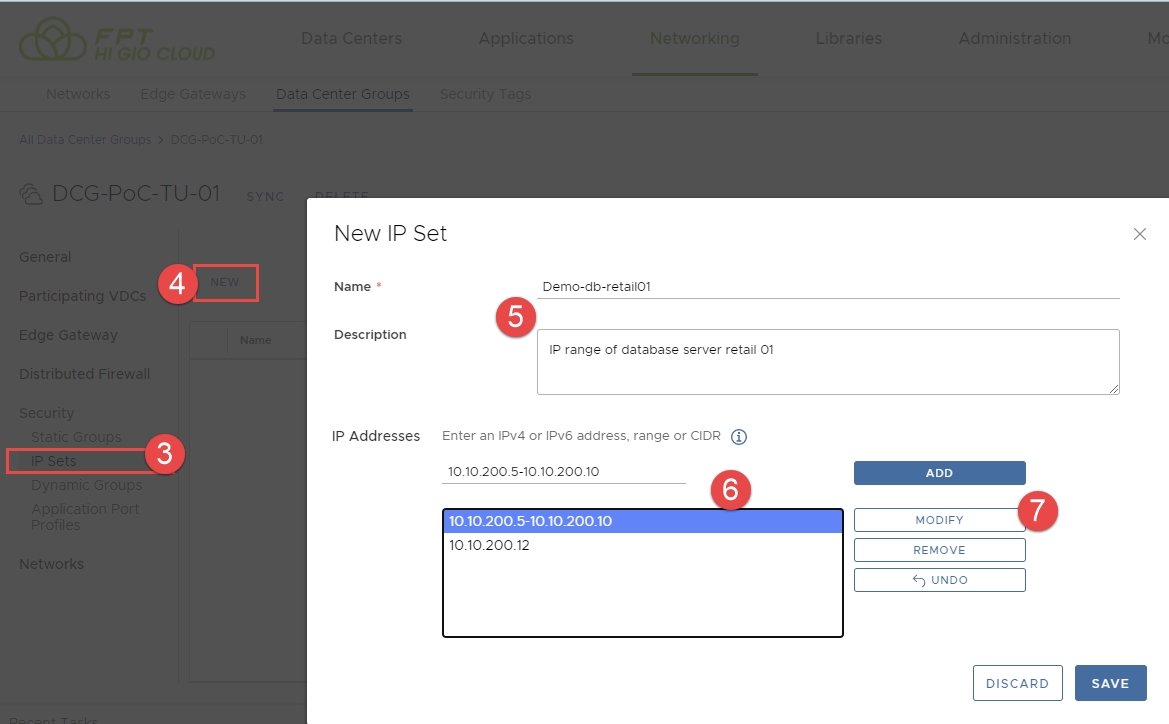

Bước 5: Nhập một Name có ý nghĩa và Description cho IP Sets.

Bước 6: Nhập một địa chỉ IPv4, địa chỉ IPv6 hoặc dải địa chỉ theo định dạng CIDR và nhấp vào Add.

Bước 7: Để sửa đổi một địa chỉ IP hoặc dải địa chỉ hiện tại, nhấp vào Modify và chỉnh sửa giá trị.

Bước 8: Nhấp vào Save để xác nhận.

Tạo một Static Security Group

Static Security Groups là các mạng data center group mà các quy tắc distributed firewall áp dụng (cho Source và Destination). Việc nhóm các mạng lại giúp giảm số lượng quy tắc distributed firewall cần tạo ra.

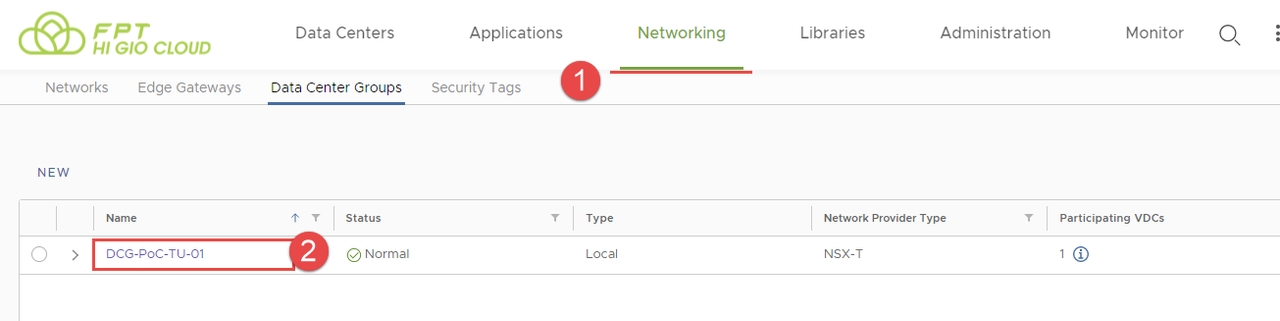

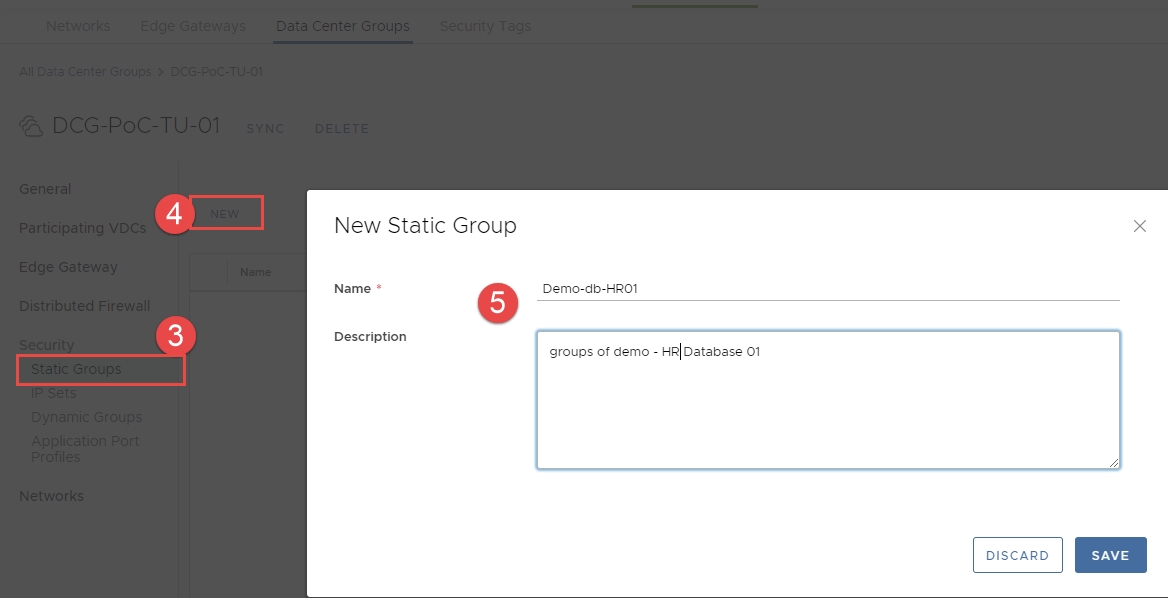

Bước 1: Trong thanh điều hướng trên cùng, nhấp vào Networking và sau đó nhấp vào tab Data Center Groups.

Bước 2: Nhấp vào tên data center group.

Bước 3: Dưới Security, nhấp vào Static Groups.

Bước 4: Nhấp vào New.

Bước 5: Nhập Name và Description cho static group và nhấp vào Save.

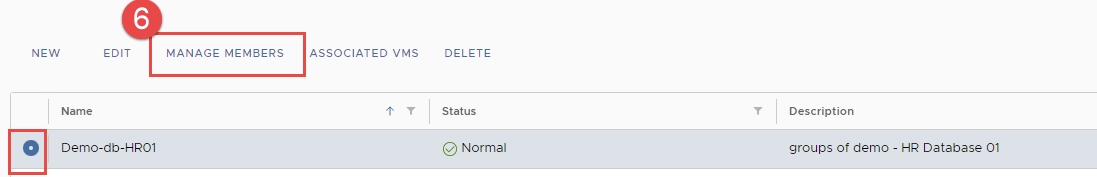

Static security group sẽ xuất hiện trong danh sách.

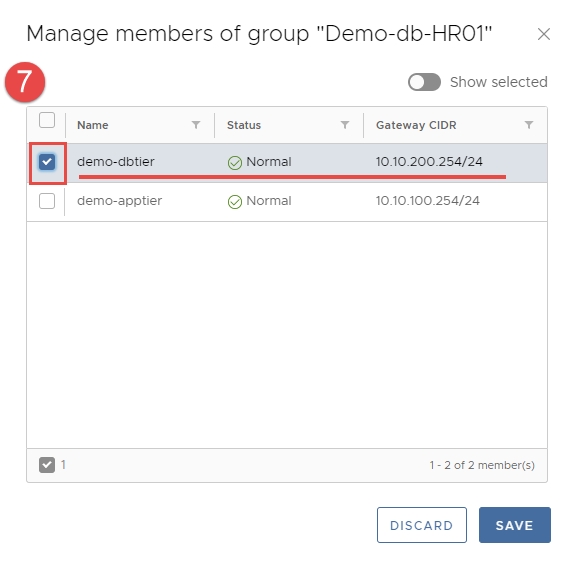

Bước 6: Chọn static security group mới tạo và nhấp Manage Members.

Bước 7: Chọn các mạng data center group mà bạn muốn thêm vào static security group >> Save.

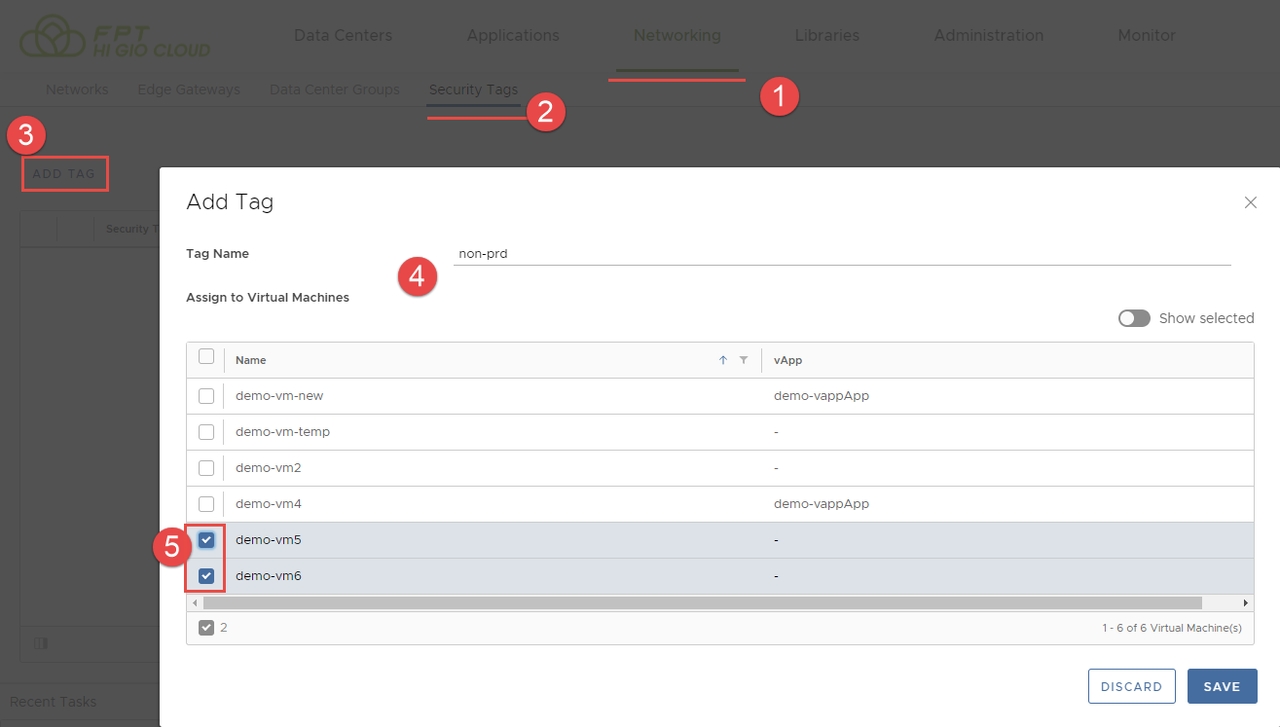

Gán Security Tags cho VM:

Các security tags bạn tạo và gán cho các máy ảo giúp bạn xác định các quy tắc edge gateway và distributed firewall.

Bước 1: Trong thanh điều hướng trên cùng, nhấp vào Networking.

Bước 2: Nhấp vào Security Tags.

Bước 3: Nhấp vào Add Tag.

Bước 4: Nhập tên tag.

Bước 5: Từ danh sách các máy ảo trong tổ chức, chọn những máy cần gán tag mới tạo.

Bước 6: Nhấp Save.

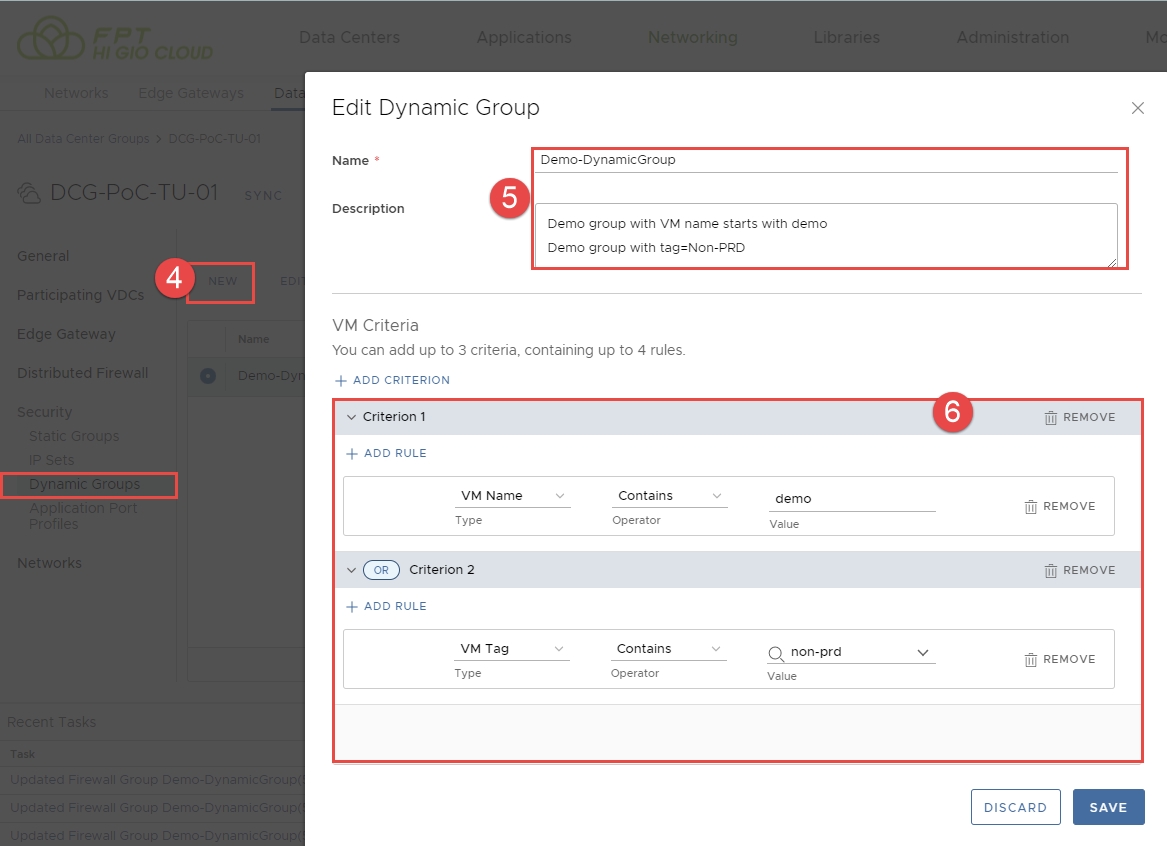

Tạo Dynamic Security Group:

Bạn có thể xác định dynamic security groups của các máy ảo dựa trên các tiêu chí cụ thể (VM Name hoặc Tag Name) để áp dụng các quy tắc distributed firewall.

Bước 1:Trong thanh điều hướng trên cùng, nhấp vào Networking và sau đó nhấp vào tab Data Center Groups.

Bước 2: Nhấp vào tên data center group.

Bước 3: Dưới Security, nhấp vào Dynamic Groups.

Bước 4: Nhấp New.

Bước 5: Nhập tên và mô tả cho dynamic security group.

Bước 6:Để tạo Criterion cho việc thêm vào nhóm, thêm tối đa bốn quy tắc áp dụng cho VM Name hoặc VM security tag.

VM Name: quy tắc áp dụng cho tên VM chứa hoặc bắt đầu với một từ mà bạn chỉ định.

VM tag: quy tắc áp dụng cho tag VM có giá trị bằng, chứa, bắt đầu hoặc kết thúc với từ mà bạn chỉ định.

Tôi đã tạo 02 quy tắc

VM Name: Bắt đầu với “demo”

VM Tag: Bằng “non-prd” (mà bạn đã tạo trong 1.3)

Bước 7: Nhấp Save.

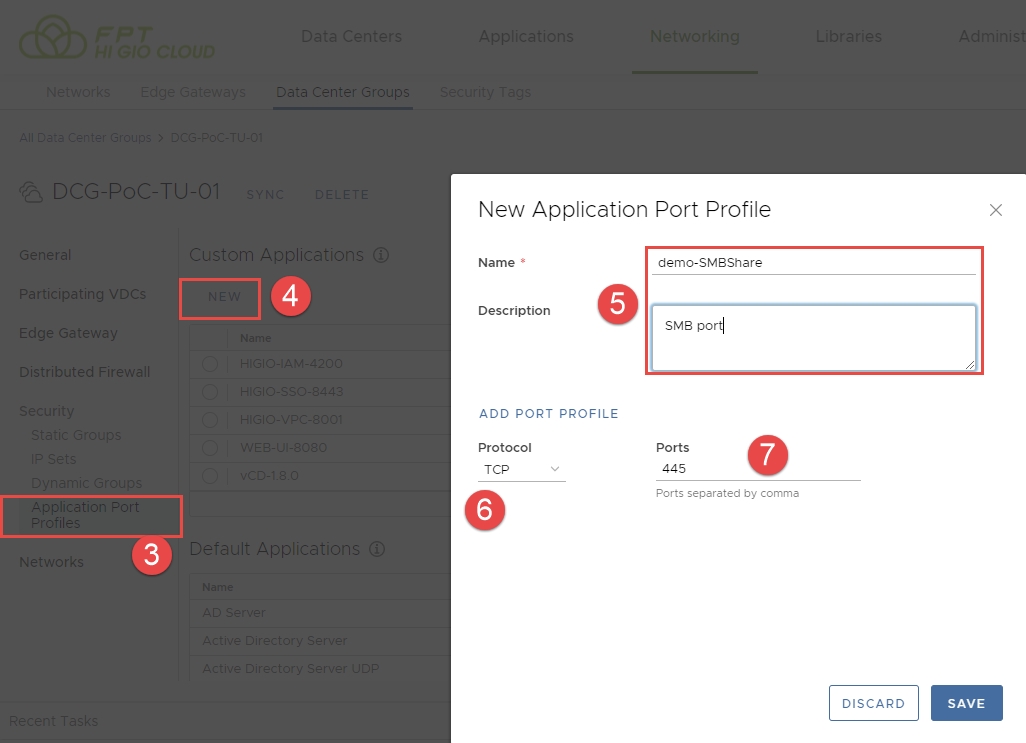

Thêm Custom Application Port Profile:

Bạn có thể sử dụng các application port profiles đã cấu hình sẵn hoặc tùy chỉnh để tạo các quy tắc distributed firewall.

Các application port profiles bao gồm một sự kết hợp của giao thức và cổng hoặc một nhóm cổng được sử dụng cho dịch vụ firewall.

Bước 1: Trong thanh điều hướng trên cùng, nhấp vào Networking và sau đó nhấp vào tab Data Center Groups.

Bước 2: Nhấp vào tên data center group.

Bước 3: Dưới Security, nhấp vào Application Port Profiles.

Bước 4: Trong phần Custom Applications, nhấp vào New.

Bước 5: Nhập tên và mô tả cho application port profile.

Bước 6: Từ menu thả xuống Protocol, chọn giao thức: TCP, UDP, ICMPv4, ICMPv6.

Bước 7: Nhập một cổng, hoặc một dãy các cổng, cách nhau bằng dấu phẩy, và nhấp Save.

Chúng ta đã có các đối tượng được định nghĩa sẵn trong phần trước. Sau đây là cách tạo các quy tắc distributed firewall:

Trong thanh điều hướng trên cùng, nhấp vào Networking và sau đó nhấp vào tab Data Center Groups.

2. Nhấp vào tên data center group.

3. Nhấp vào tab Distributed Firewall bên trái.

4. Nhấp Edit Rules.

5. Để thêm một quy tắc firewall, nhấp vào New on Top.

LƯU Ý: Mỗi phiên lưu lượng mạng sẽ được kiểm tra theo quy tắc đầu tiên trong bảng firewall trước khi tiếp tục qua các quy tắc tiếp theo trong bảng. Quy tắc đầu tiên trong bảng mà khớp với các tham số lưu lượng sẽ được thực thi.

6. Cấu hình quy tắc:

Name: [Tên của quy tắc]

State: [Kích hoạt hoặc tắt quy tắc bằng công tắc]

Applications: Chọn các hồ sơ mặc định hoặc các hồ sơ tùy chỉnh đã tạo trong 1.5.

Context: (Tùy chọn) Chọn hồ sơ ngữ cảnh cho quy tắc.

Source: Chọn Any hoặc đối tượng đã tạo trong 1.1, 1.2, 1.3, 1.4.

Destination: Chọn Any hoặc đối tượng đã tạo trong 1.1, 1.2, 1.3, 1.4.

Action: Allow\Reject\Drop

IP Protocol: IPv4/IPv6 hoặc cả hai.

Logging: [Kích hoạt hoặc tắt bằng công tắc] Kích hoạt để có nhật ký các phép dịch địa chỉ được thực hiện bởi quy tắc này.

7. Nhấp Save.

Không xóa các quy tắc có tên bắt đầu bằng HIGIO (nếu có).

Private key phải ở định dạng mã hóa PKCS8.

Bạn không thể nhập chứng chỉ đã tồn tại trên portal.

Để gia hạn SSL:

Xóa SSL hiện tại.

Import một chứng chỉ mới.

Hãy sắp xếp thời gian bảo trì cho việc này.

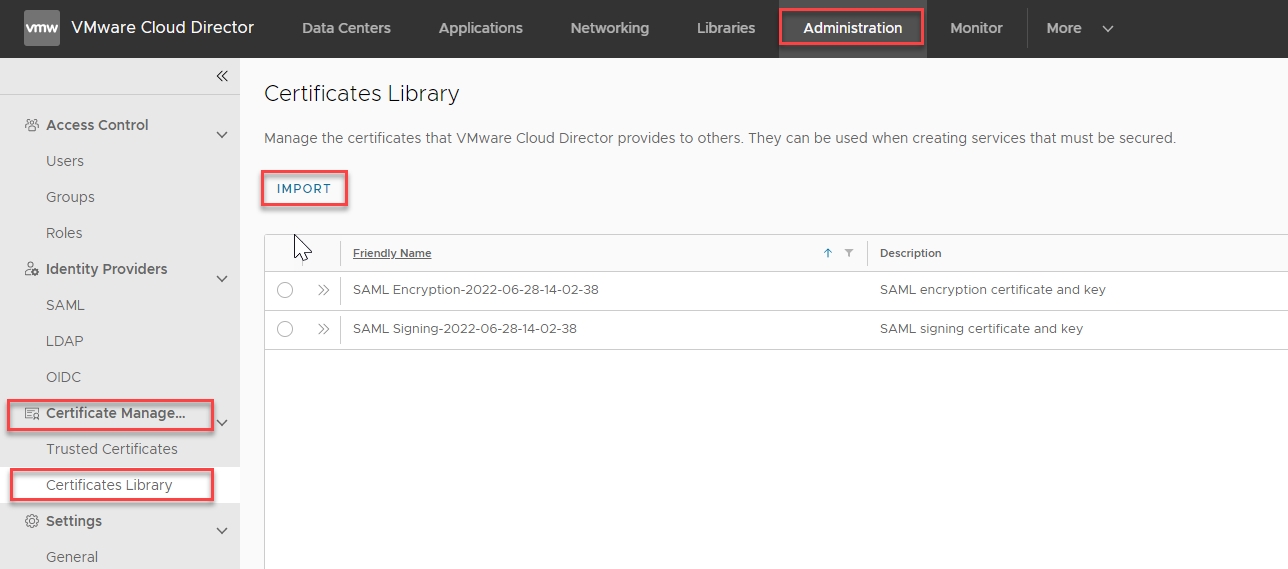

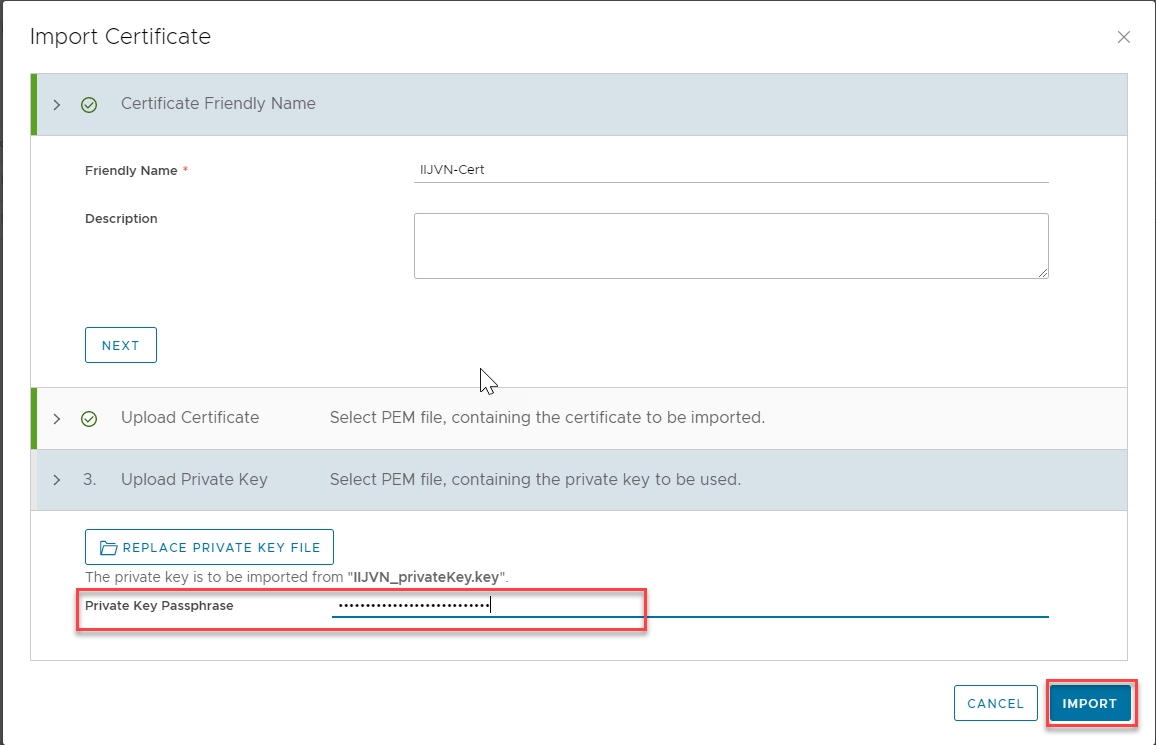

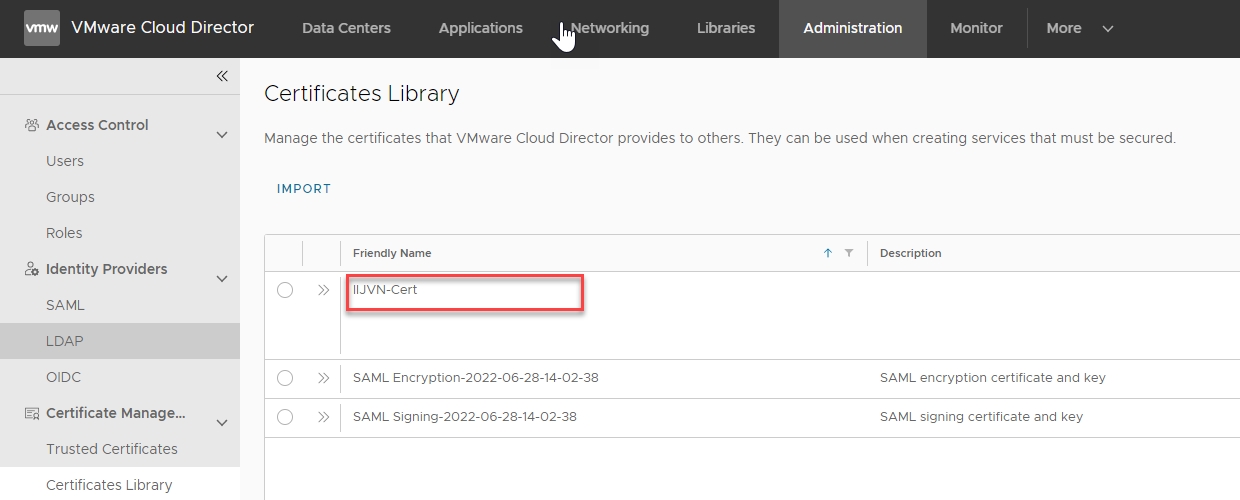

Bước 1: Đăng nhập vào HI GIO Portal với quyền Quản trị viên Tổ chức và điều hướng đến

Administration > Certificate Management > Certificates Library.

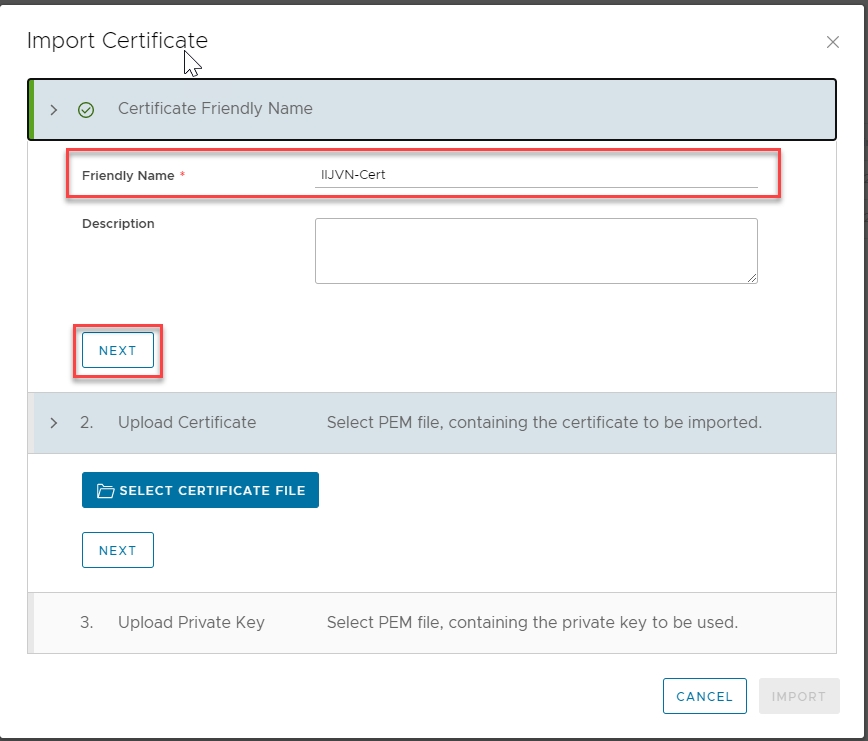

Bước 2: Nhấn IMPORT để Import Certificate và Private Key cho việc mã hóa lưu lượng ứng dụng.

Friendly Name: nhập Tên chứng chỉ của bạn (ví dụ: IIJVN-Cert). Nhấn NEXT.

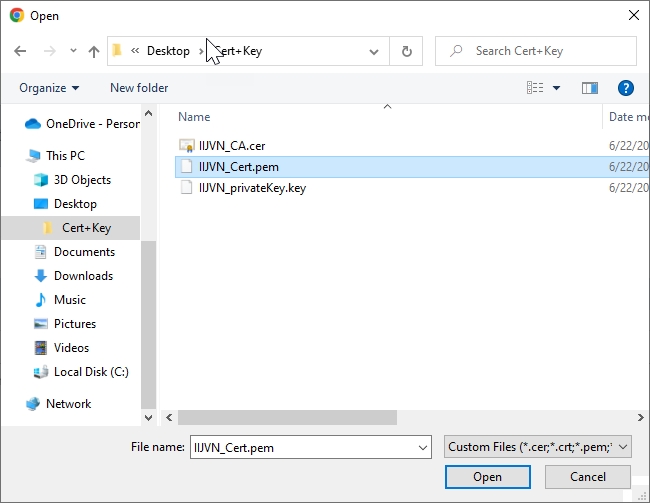

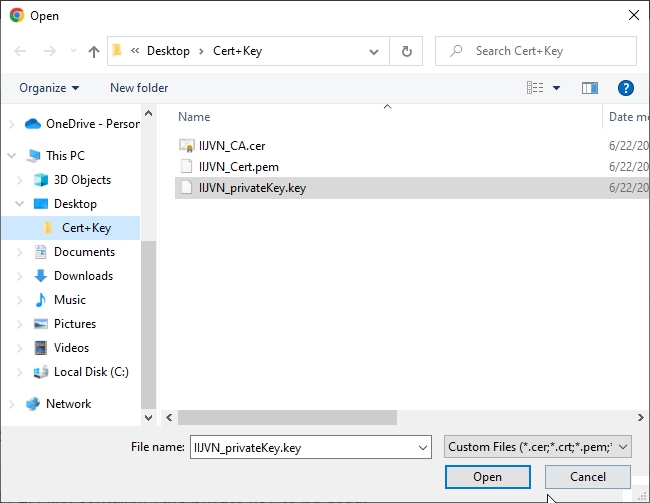

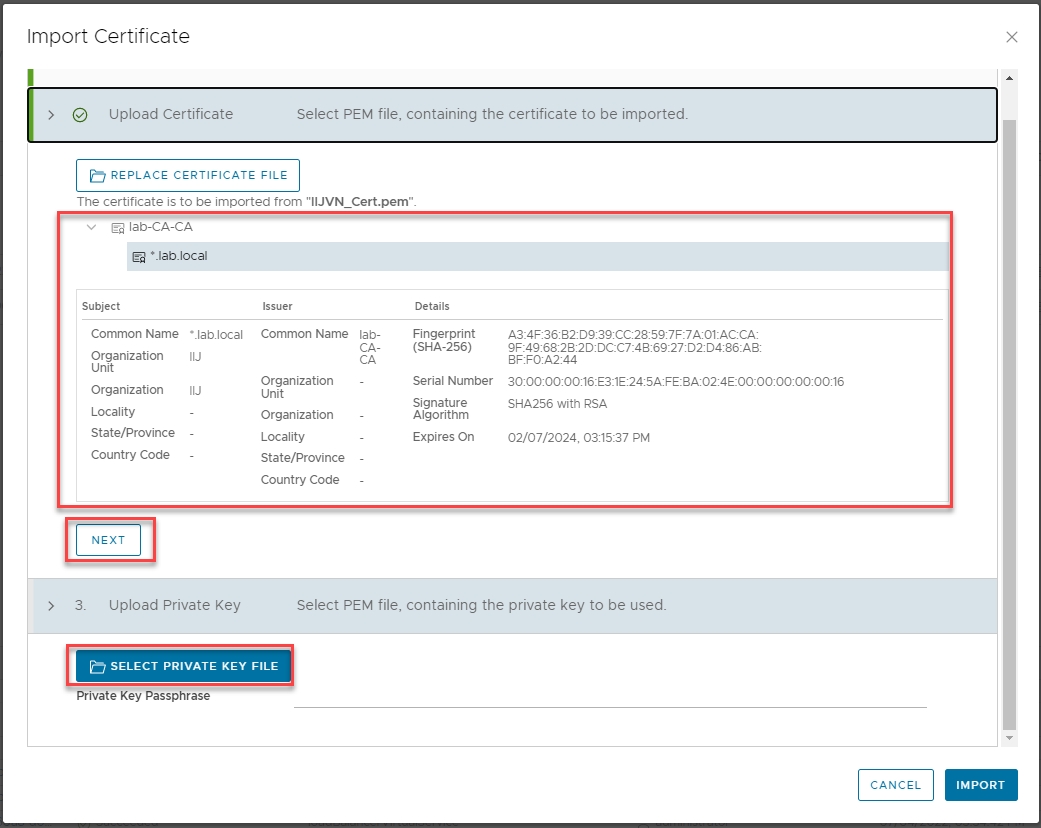

Bước 3: Nhấn SELECT CERTIFICATE FILE để tải lên tệp chứng chỉ của bạn.

Bước 4: Chọn tệp chứng chỉ của bạn (định dạng DER hoặc PEM) và import nó vào HI GIO Portal. Nhấn Open.

Bước 5: Kiểm tra thông tin chứng chỉ của bạn. Nhấn NEXT.

Bước 6: Nhấn SELECT PRIVATE KEY để nhập Private Key

Bước 7: Chọn Private Key của bạn để import vào HI GIO Portal. Nhấn Open.

Nhập Passphrase của Private Key Passphrase nếu Private Key của bạn được bảo vệ bằng mật khẩu. Nhấn IMPORT.

Nhập Passphrase của Private Key Passphrase nếu Private Key của bạn được bảo vệ.

Certificate và Key mới đã được import như sau

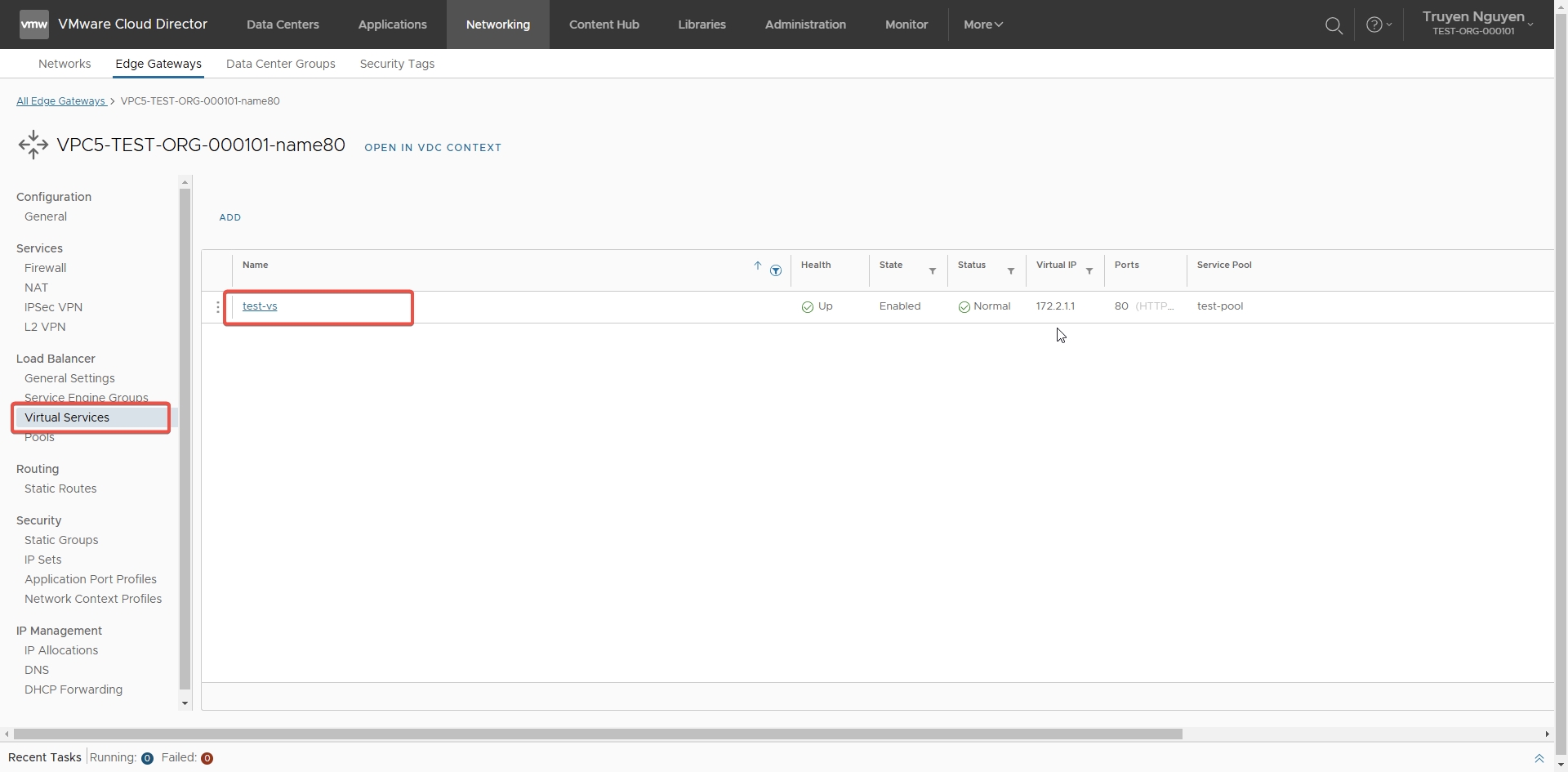

Đăng nhập vào HI GIO portal với quyền Organization Administrator và điều hướng đến:

Networking > Edge Gateway > Load Balancer > Virtual Services.

Nhấn ADD.

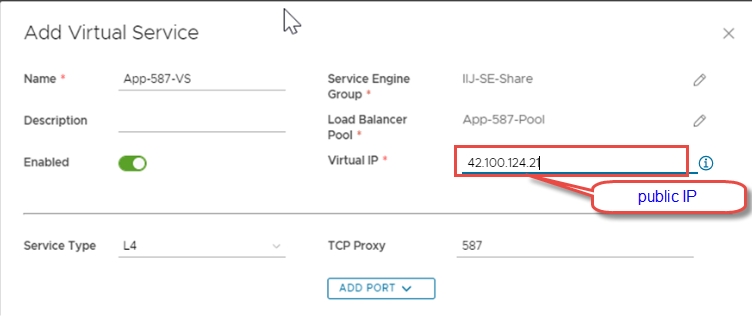

Bước 1: Tạo Virtual Service Layer 4

Virtual Service có thể được tạo với các thuộc tính yêu cầu:

· Name: Tên Virtual Service

· Service-Engine-Group: Chọn SEG được gán cho mỗi Tenant

· Load Balancer Pool: Chọn Loadbalancer Pool (ví dụ chọn App-587-Pool)

· Virtual IP: Chọn 01 IP public cho VIP

· Service Type: L4

· Port: Cổng ứng dụng (ví dụ 587)

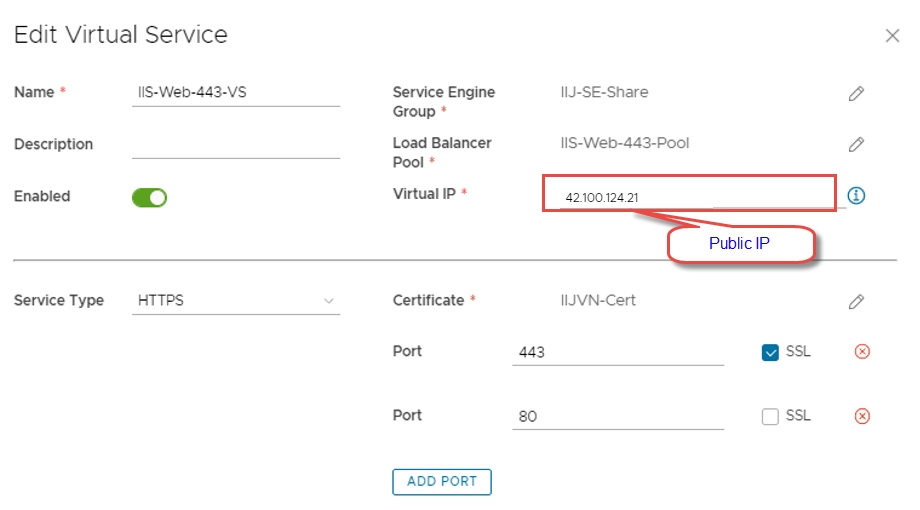

Bước 2: Tạo Virtual Service Layer 7

Virtual Service có thể được tạo với các thuộc tính yêu cầu:

· Name: Tên Virtual Service

· Service-Engine-Group: Chọn SEG được gán cho mỗi Tenant

· Load Balancer Pool:

o Nếu Server Pool đang chạy cổng 80 không mã hóa (ví dụ: chọn IIS-Web-Pool)

o Nếu Server Pool đang chạy cổng 443 mã hóa (ví dụ chọn IIS-Web-443-Pool)

· Virtual IP: Địa chỉ IP của Virtual Service (VIP)

· Service Type: HTTPS

· Certificate: Chọn chứng chỉ của bạn

· Port: Cổng ứng dụng (443 SSL và 80 không SSL)

*Lưu ý: Chúng ta thêm cổng 80 không SSL để tự động chuyển hướng yêu cầu HTTP sang HTTPS. Người dùng cuối thường thích nhập tên miền hơn là nhập .

Nhấn SAVE để tạo Virtual Service. Khi đây là Virtual Service đầu tiên, quá trình này có thể mất một chút thời gian vì các Máy ảo Service Engine cần được triển khai. Các Virtual Service sau sẽ nhanh hơn vì chỉ yêu cầu thêm routing. Sau vài phút, bạn sẽ có thể truy cập Virtual Service.

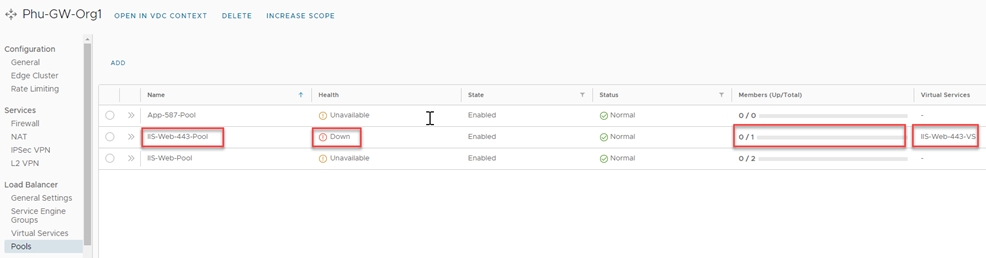

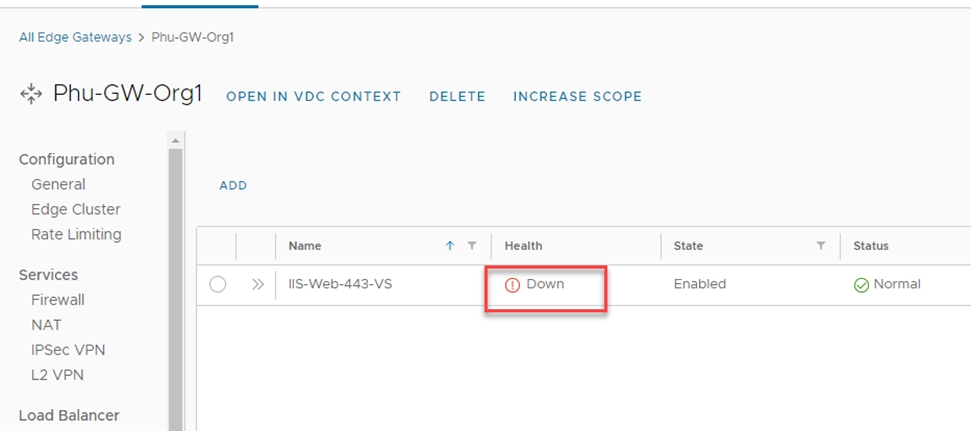

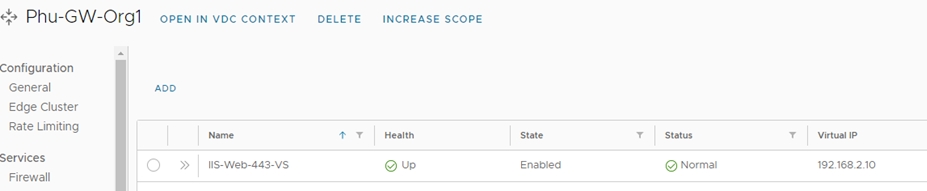

Trong một số trường hợp, trạng thái Virtual Service có thể là DOWN (Health). Chúng ta cần kiểm tra trạng thái của Server Pool để xử lý tình huống này. Ví dụ: IIS-Web-443-VS bị DOWN.

Kiểm tra Server Pool. Chúng ta thấy rằng IIS-Web-443-VS đang ánh xạ tới IIS-Web-443-Pool.

Pool này chỉ có 01 Server.

Tiếp tục kiểm tra máy chủ, chúng ta thấy Server 10.1.20.10:443 bị DOWN.

Thông thường có 2 tình huống:

Máy chủ bị tắt, cần bật lại.

Hoặc Disable Firewall Rule Server port 443.

Sau khi bật máy ảo, Pool Server sẽ UP lại.

Do đó, Virtual Service IIS-Web-443-VS sẽ UP và hoạt động.

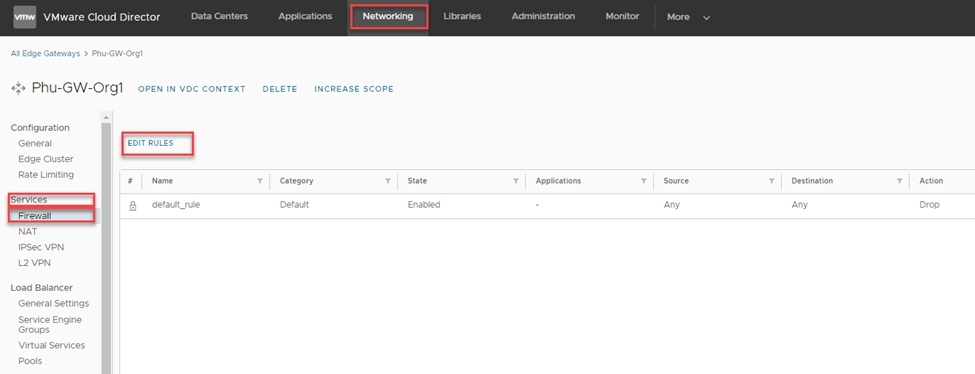

Edge Gateway firewall mặc định trên Tenant được đặt thành Deny all. Chúng ta phải tạo các quy tắc tường lửa cho lưu lượng truy cập đến các virtual service từ internet.

Thông tin chi tiết ở

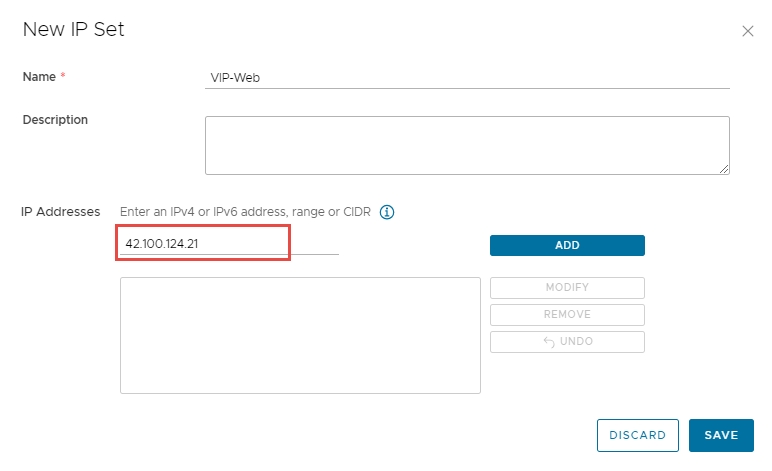

Bước 1: Đăng nhập vào HI GIO PORTAL với tư cách Organization Administrator và điều hướng đến Networking > Edge Gateway > Security > IP Sets.

Bước 2: Nhấn NEW để định nghĩa IP Set cho VIPs.

Name: Nhập tên cho IP Set (ví dụ: VIP-Web)

IP Address: Nhập Địa chỉ IP hoặc Dải IP (đây là IP của VIP đã được tạo trước đó).

Bước 1: Đăng nhập vào HI GIO PORTAL với tư cách Organization Administrator và điều hướng đến Networking > Edge Gateway > Services > Firewall.

Bước 2: Nhấn EDIT RULES để thêm quy tắc mới cho VIPs.

Name: Nhập tên quy tắc (ví dụ: Allow_VSWeb)

Applications: Chọn các loại ứng dụng của bạn (ví dụ: HTTP và HTTPS)

Source: Chọn Any (cho người dùng internet)

Destination: Chọn IP Set đã cấu hình trước đó (ví dụ: VS_192.168.2.10)

Action: Chọn Allow

Bước 3: Nhấn Save để hoàn tất việc chỉnh sửa quy tắc.

Trong trường hợp môi trường của bạn sử dụng Distributed Firewall, bạn cần tạo và phân phối các quy tắc tường lửa cho virtual service và pool.

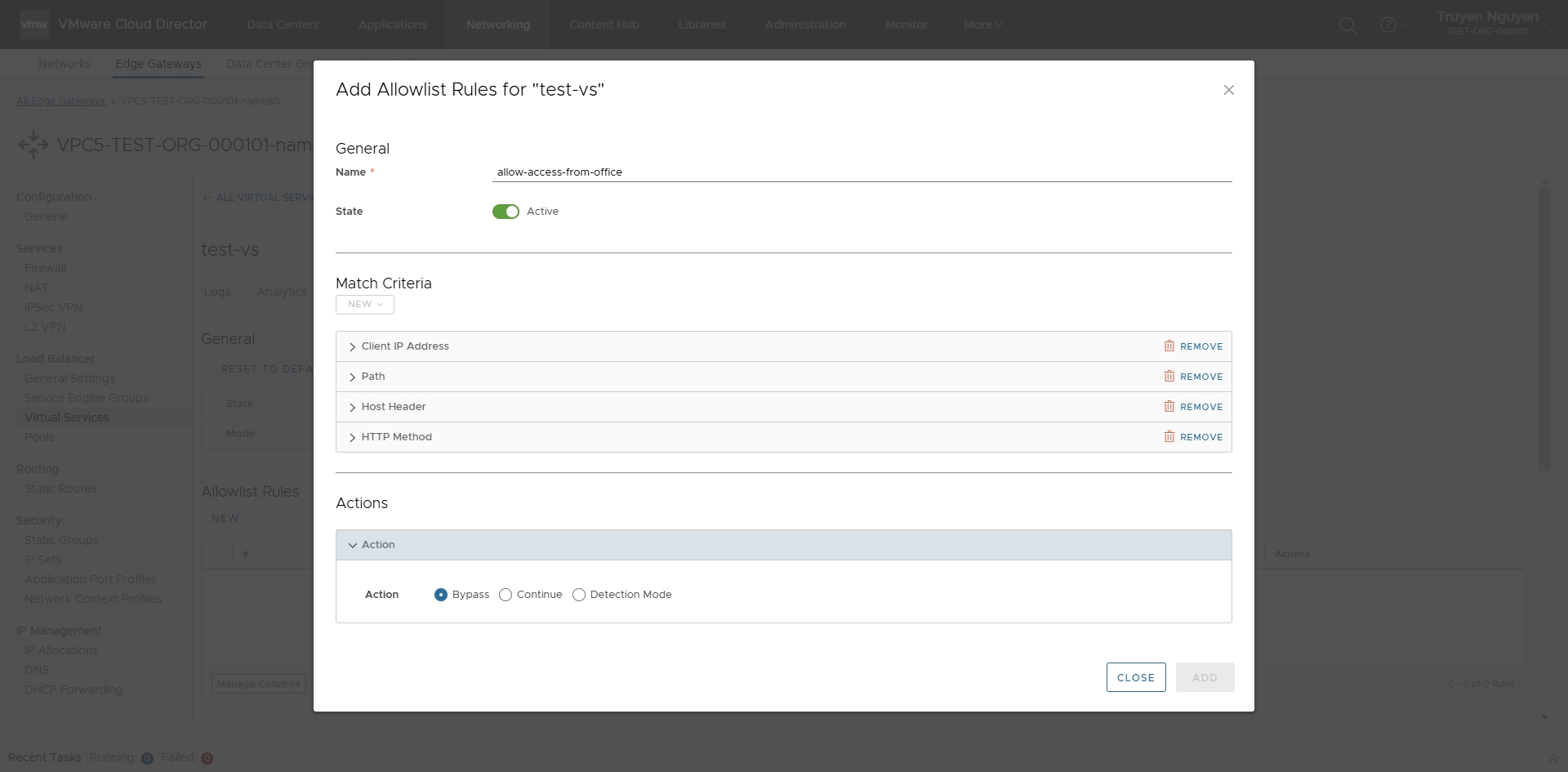

Tài liệu này hướng dẫn cách sử dụng WAF trên HI GIO Portal để bảo vệ các dịch vụ ảo của bạn khỏi các cuộc tấn công và chủ động ngăn chặn các mối đe dọa.

Cấu hình Quy tắc Allowlist cho Dịch vụ Ảo (Virtual Service)

Chỉnh sửa WAF Signatures cho Virtual Service

Bạn có thể sử dụng tính năng allowlist để xác định các điều kiện khớp và hành động liên quan mà WAF sẽ thực hiện khi xử lý yêu cầu.

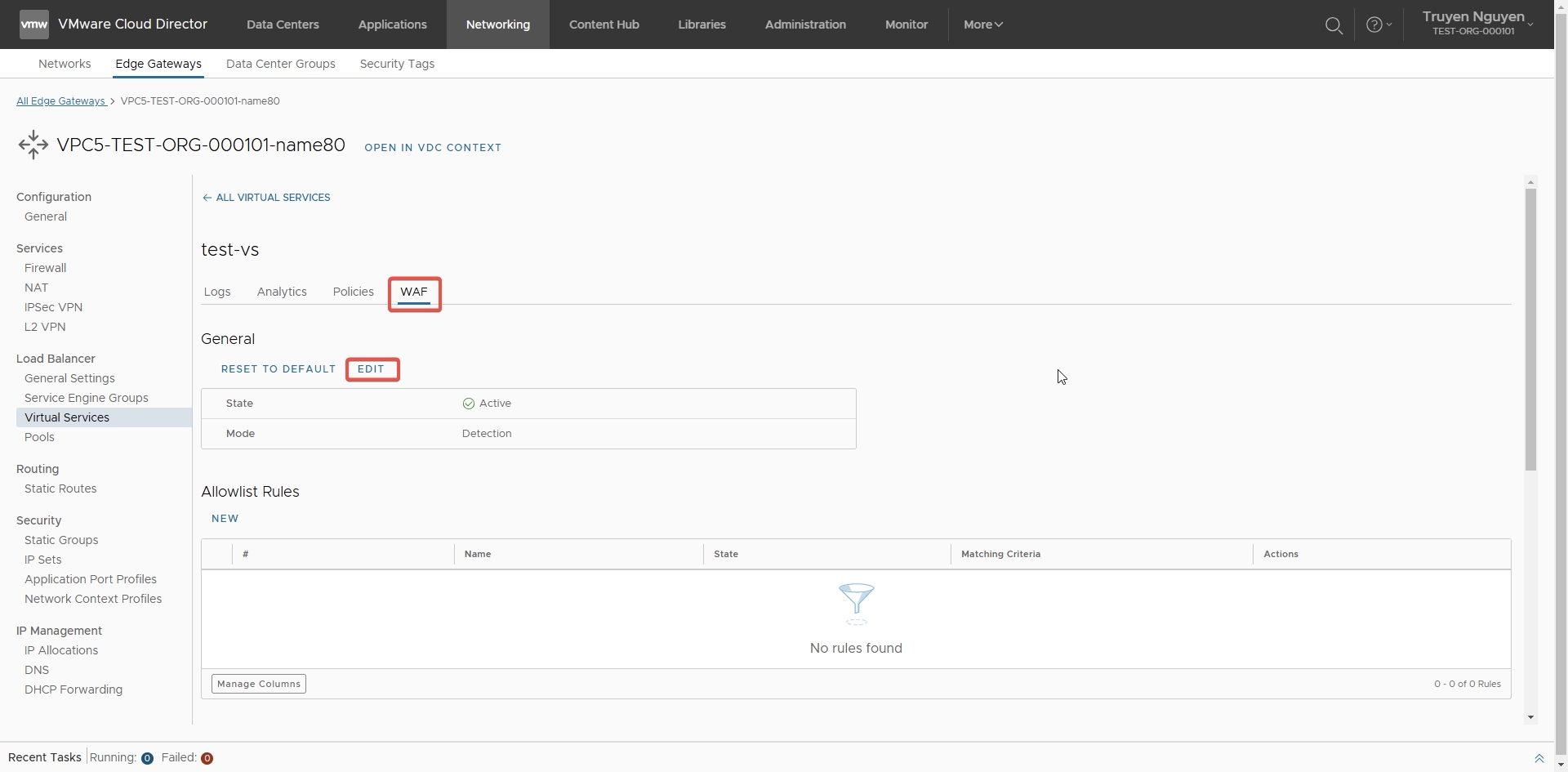

Bước 1: Đăng nhập vào HI GIO portal, chọn Networking > Edge Gateways > Chọn tên Edge Gateway từ thanh điều hướng bên trái chính.

Bước 2: Chọn Virtual Services > Nhấn vào tên dịch vụ ảo trong menu Load Balancer.

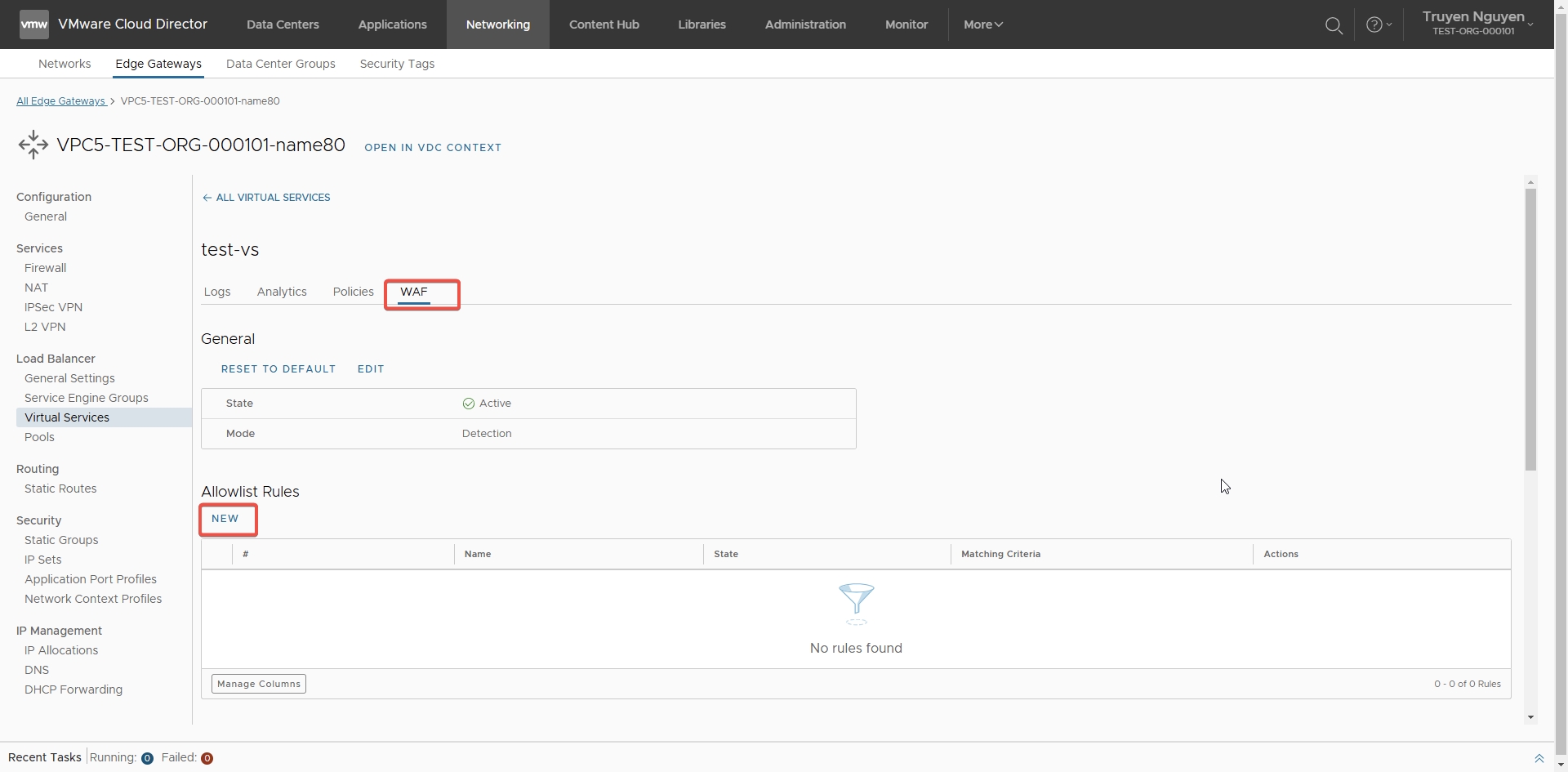

Bước 3: Chọn tab WAF > Allowlist Rules > NEW để tạo quy tắc mới.

Bước 4: Nhập tên quy tắc > Để kích hoạt quy tắc khi tạo, bật công tắc Active > Chọn tiêu chí khớp > Chọn hành động cần áp dụng khi có sự khớp > Nhấn Add.

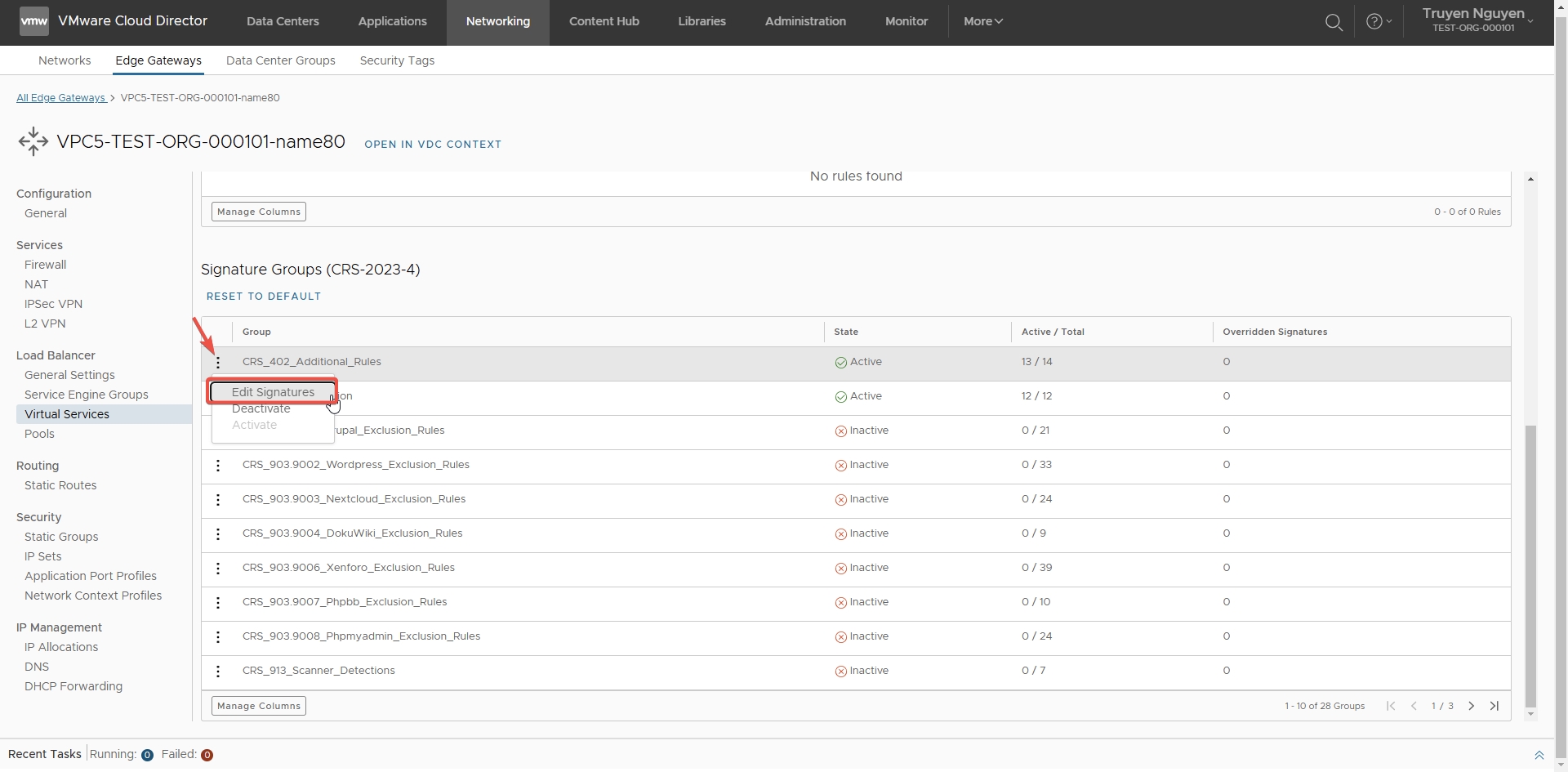

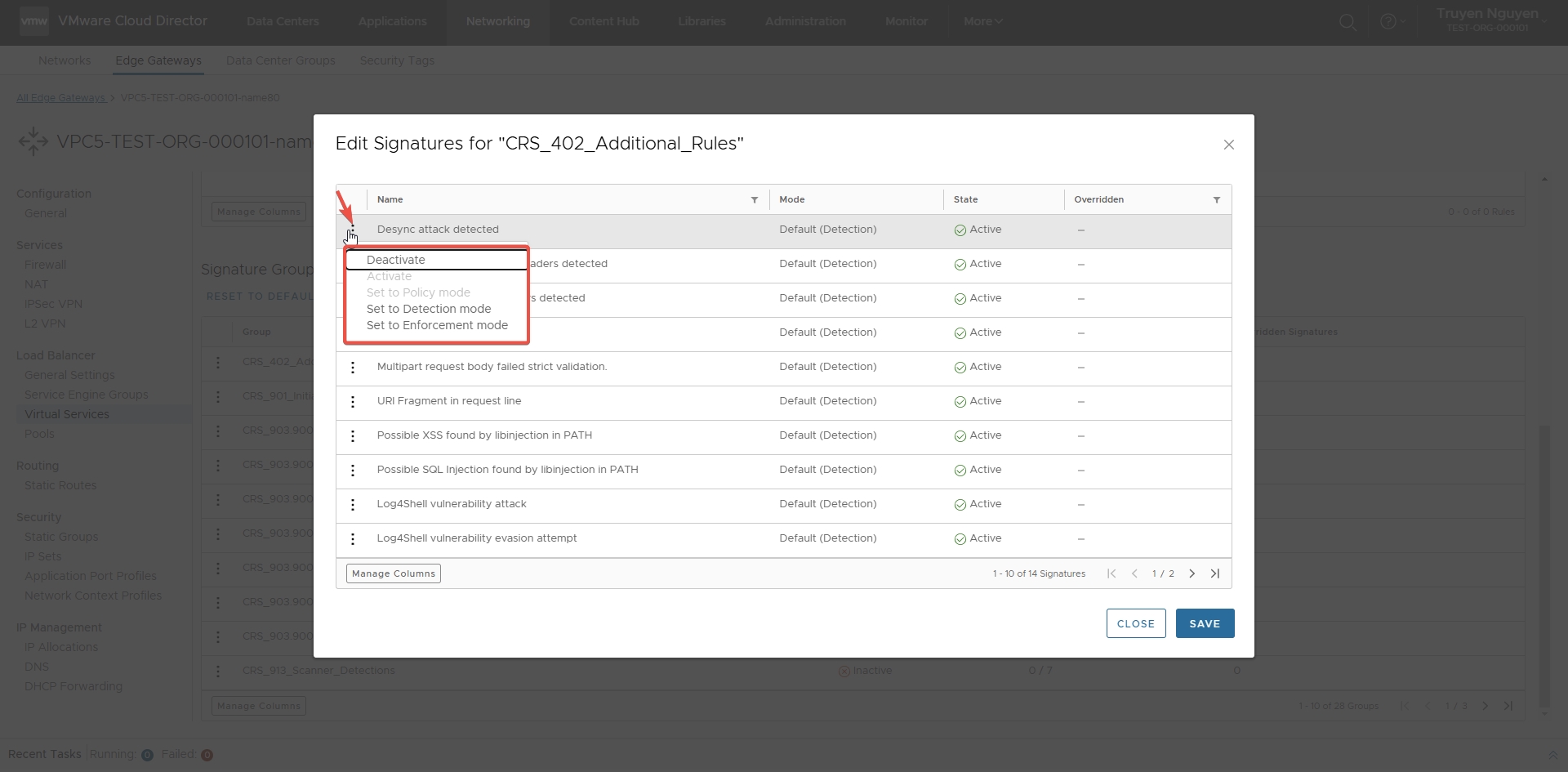

You can edit the WAF signatures for a virtual service - you can change a signature mode from Detection to Enforcement or the reverse, or, if necessary, deactivate a signature or a signature group.

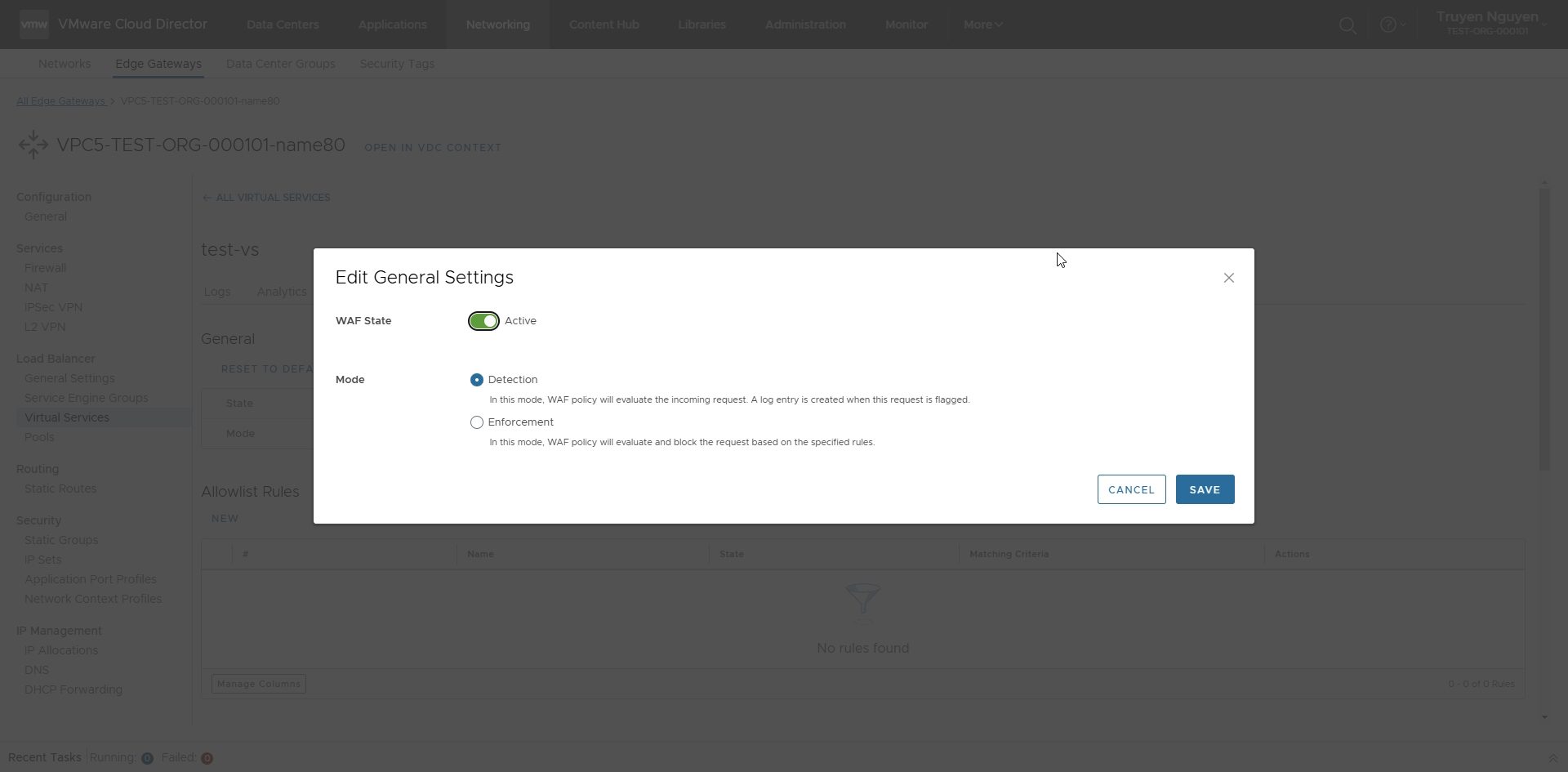

Step 1: In the WAF tab, under the General section > click EDIT to edit the WAF configuration

Step 2: Edit WAF general settings

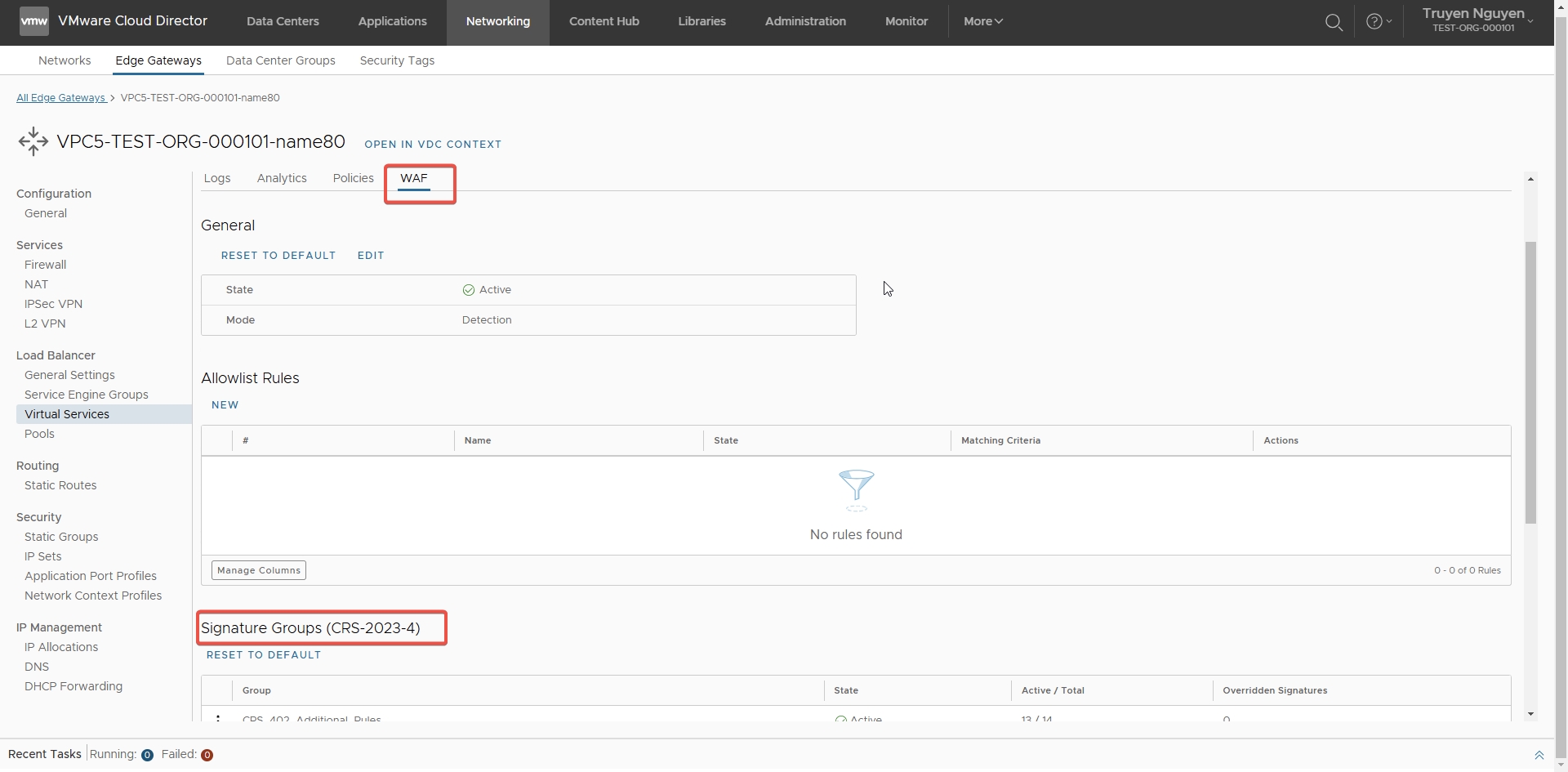

Step 3: In the WAF tab, under the Signature Groups section, you can see the signature groups included in your WAF policy. You can see if they are actively in use or not. You can also see the number of active rules in each group and the number of rules that have been overridden manually.

Step 4: Under Signature Groups, click the expand button on the left of the signature group you want to edit.

Step 5: To edit the signatures of a group, click Edit Signatures and select an action > SAVE.

Tiêu chí khớp

Mô tả

Client IP Address

Chọn Is hoặc Is Not để xác định liệu có thực hiện hành động nếu địa chỉ IP của khách hàng khớp hoặc không khớp với giá trị bạn nhập.

Nhập một địa chỉ IPv4, địa chỉ IPv6, một dải địa chỉ, hoặc một ký hiệu CIDR.

(Tùy chọn) Để thêm các địa chỉ IP khác, nhấn Add IP.

HTTP Method

Chọn Is hoặc Is Not để xác định liệu có thực hiện hành động nếu phương thức HTTP khớp hoặc không khớp với giá trị bạn nhập.

Từ menu thả xuống, chọn một hoặc nhiều phương thức HTTP.

Path

Nhập một chuỗi đường dẫn.

Đường dẫn không cần bắt đầu với dấu gạch chéo (/).

(Tùy chọn) Để thêm các đường dẫn khác, nhấn Add Path.

Host Header

Chọn một tiêu chí cho host header.

Nhập một giá trị cho header.

Hành động

Mô tả

Bypass

WAF không thực thi thêm bất kỳ quy tắc nào và yêu cầu sẽ được phép.

Continue

Dừng việc thực thi allowlist và tiếp tục với việc đánh giá WAF signature .

Detection Mode

WAF đánh giá và xử lý yêu cầu đến nhưng không thực hiện hành động chặn.

Một mục nhập log sẽ được tạo khi yêu cầu bị đánh dấu.

Settings

WAF State

Active/Deactive

Mode

Detection: In this mode, WAF policy will evaluate the incoming request. A log entry is created when this request is flagged.

Enforcement: In this mode, WAF policy will evaluate and block the request based on the specified rules.

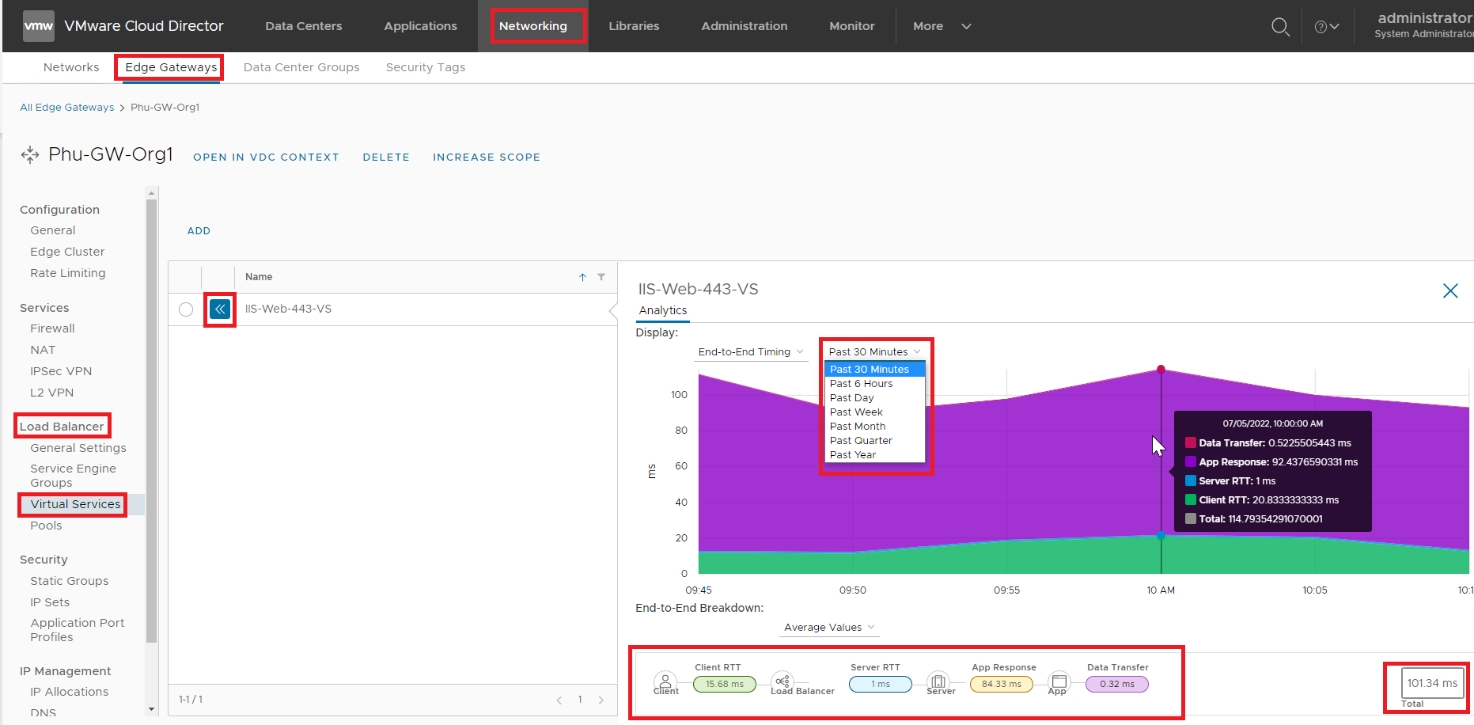

Bước 1: Đăng nhập vào HI GIO PORTAL với quyền Organization Administrator và truy cập

Networking > Edge Gateway > Load Balancer > Virtual Services.

Bước 2: Nhấn vào biểu tượng “>>” bên cạnh dịch vụ ảo (virtual service) mà bạn muốn giám sát.

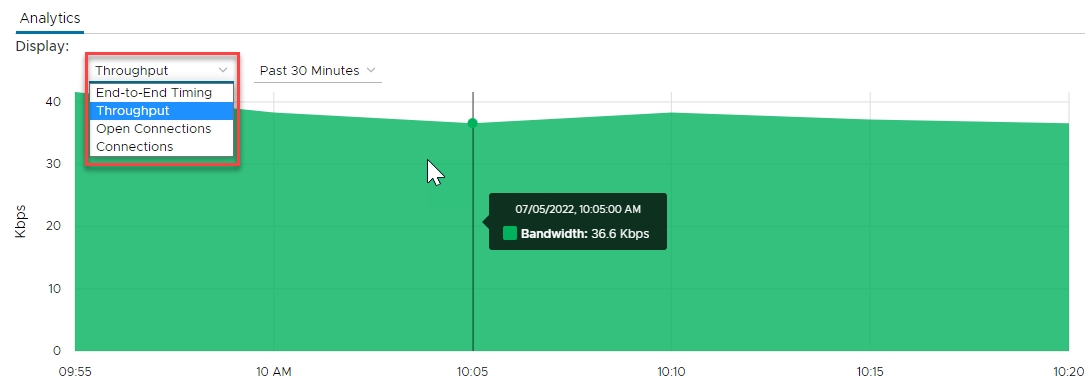

HI GIO LB hỗ trợ Biểu đồ thống kê:

Theo thời gian (30 phút qua, 6 giờ qua,...)

Application Metrics: End-to-End Timing, Throughput, Open Connection,…

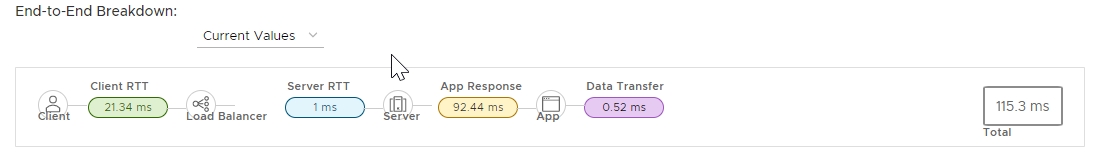

Total time for End-to-End RTT.

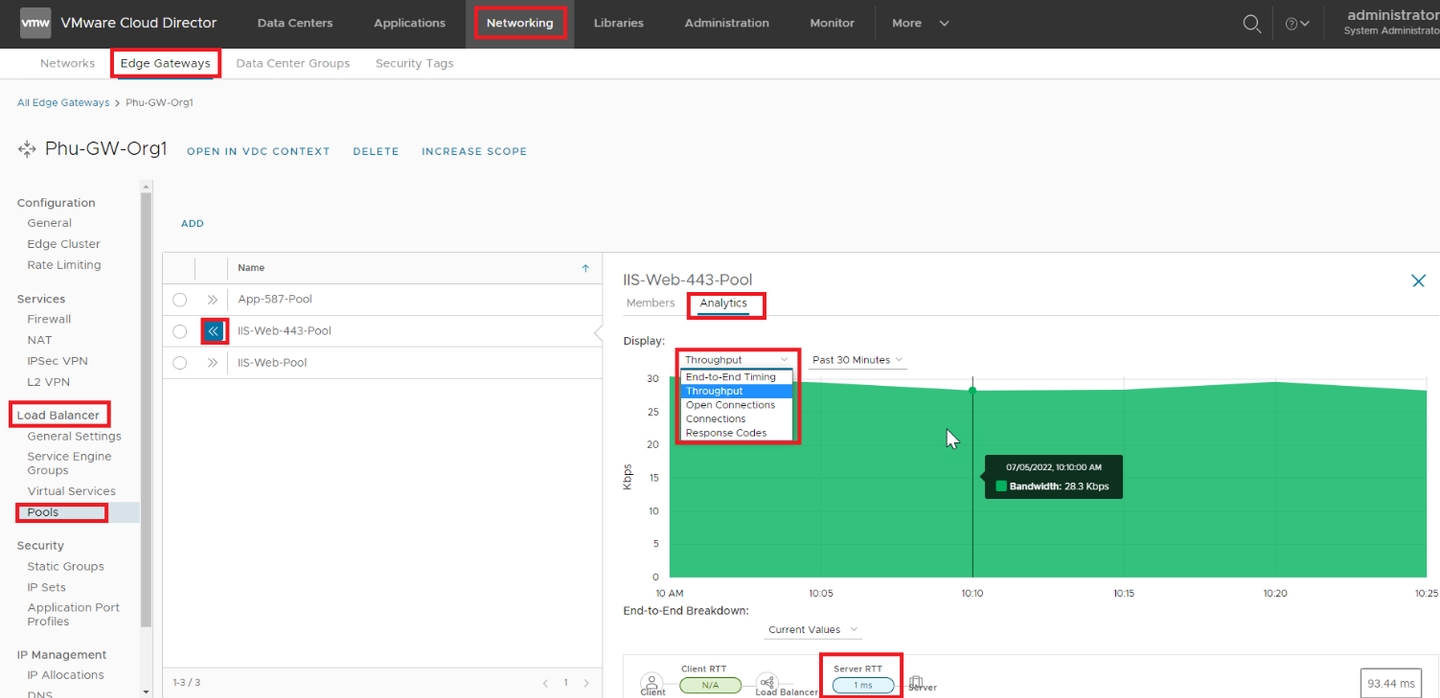

Bước 1: Đăng nhập vào HI GIO PORTAL với quyền Organization Administrator và truy cập

Networking > Edge Gateway > Load Balancer > Pool.

Bước 2: Nhấn vào biểu tượng “>>” bên cạnh Pool mà bạn muốn giám sát.

HI GIO LB hỗ trợ Biểu đồ thống kê

Theo thời gian (30 phút qua, 6 giờ qua,...)

Application Metrics: End-to-End Timing, Throughput, Open Connection,…

Total time for End-to-End RTT.