(Tùy chọn) Triển khai NSX Autonomous Edge thứ hai ở chế độ HA (on-premises site).

Tổng quan

Tùy chọn, sử dụng các bước sau để triển khai một NSX-T Autonomous Edge thứ hai (Layer 2 VPN client) trong chế độ HA trong môi trường on-premises của bạn:

#

OVF Template Name

Port Group

Primary Node

Second Node (optional)

Remark

1

Network 0

Management

192.168.137.79

192.168.137.80

2

Network 1

Uplink

192.168.138.77

–

must to have access to internet

3

Network 2

Trunk

–

–

4

Network 3

– (HA, optional)

192.168.137.81

192.168.137.82

Quy trình

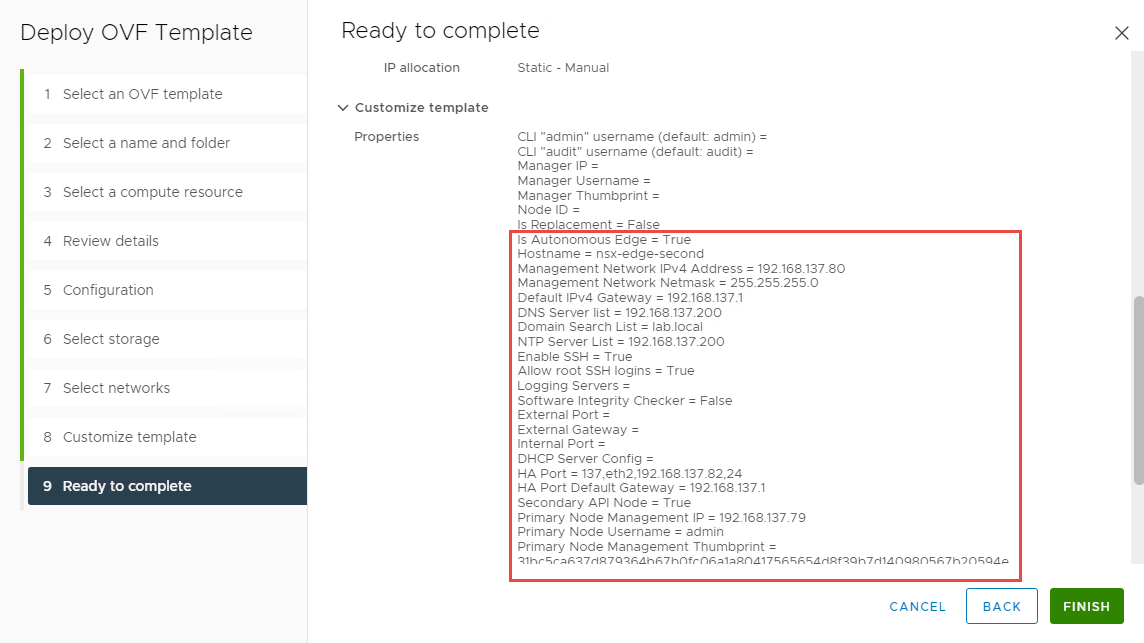

Bước 1: Thực hiện các bước trong Triển khai NSX Autonomous Edge (on-premises site) cho đến bước Customize template.

Bước 2: Ở bước Customize template, thực hiện các thay đổi sau:

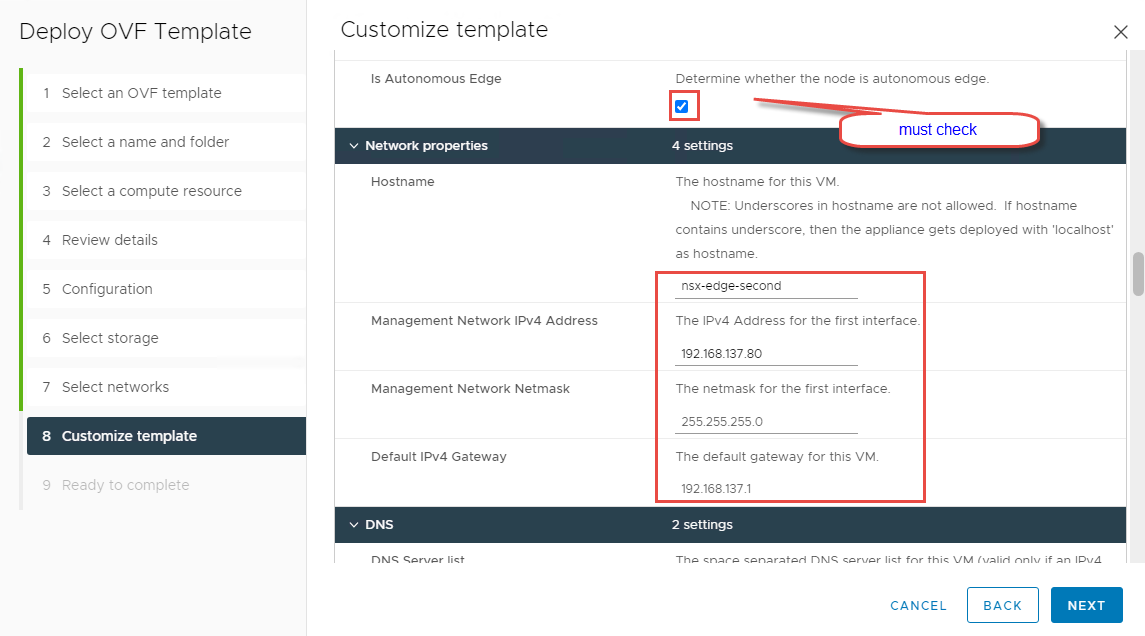

Trong phần Application:

Đặt mật khẩu cho System Root User.

Đặt mật khẩu cho người dùng CLI "admin".

Chọn checkbox Is Autonomous Edge.

Để các trường còn lại trống.

Dịch vụ cốt lõi của NSX Edge không khởi động trừ khi bạn nhập mật khẩu đáp ứng các yêu cầu sau:

Tối thiểu 12 ký tự

Ít nhất một chữ cái viết hoa

Ít nhất một chữ cái viết thường

Ít nhất một chữ số

Ít nhất một ký tự đặc biệt

Ít nhất năm ký tự khác nhau

Trong phần Network Properties:

Đặt Hostname.

Đặt Management Network IPv4 Address (Đây là IP quản lý cho autonomous edge).

Đặt Management Network Netmask (Đây là độ dài prefix của mạng quản lý).

Đặt Default IPv4 Gateway (Đây là gateway mặc định của mạng quản lý).

Trong phần DNS:

Trong trường DNS Server list, nhập các địa chỉ IP của DNS servers, cách nhau bởi dấu cách.

Trong trường Domain Search List, nhập tên miền.

Trong phần Services Configuration:

Nhập danh sách NTP Server

Nhập các NTP Servers, cách nhau bởi dấu cách.

Chọn checkbox Enable SSH.

Chọn checkbox Allow Root SSH logins.

Để phần External trống.

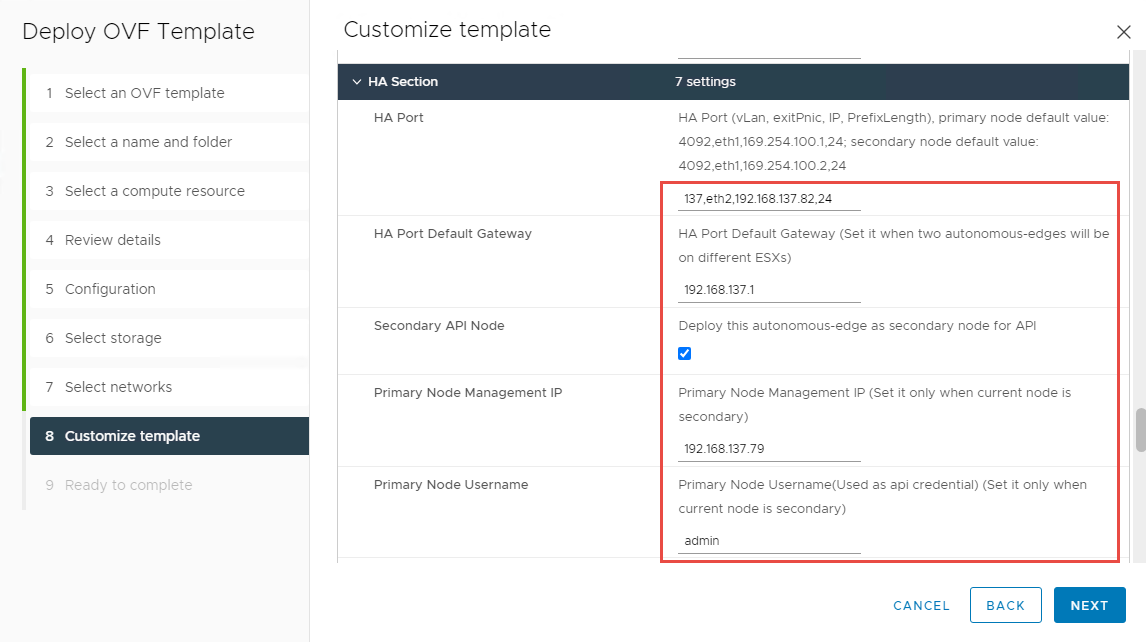

Trong phần HA:

-Nhập chi tiết HA Port theo định dạng sau: VLAN_ID, Exit Interface, IP, Prefix Length

Ví dụ: 137, eth2, 192.168.137.81, 24. Thay thế các giá trị sau:

VLAN ID: VLAN ID của uplink VLAN

Exit Interface: ID của interface dành cho uplink traffic

IP: Địa chỉ IP của interface uplink

Prefix Length: Độ dài prefix của mạng uplink

-Trong trường HA Port Default Gateway, nhập gateway mặc định của management network

-Chọn checkbox Secondary API Node.

-Trong trường Primary Node Management IP, nhập địa chỉ IP management của primary autonomous edge.

-Trong trường Primary Node Username, nhập tên người dùng của primary autonomous edge (ví dụ: "admin").

-Trong trường Primary Node Password, nhập mật khẩu của primary autonomous edge.

-Trong trường Primary Node Management Thumbprint, nhập thumbprint API của primary autonomous edge.

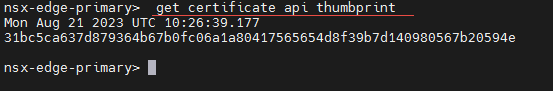

Bạn có thể lấy giá trị này bằng cách kết nối qua SSH tới primary autonomous edge với thông tin đăng nhập admin và chạy lệnh:

get certificate api thumbprint

Bước 3: Hoàn tất các bước còn lại của việc triển khai mẫu OVF để triển khai secondary autonomous edge (client L2 VPN on-premises).

Khởi động NSX Autonomous Edge thứ hai.

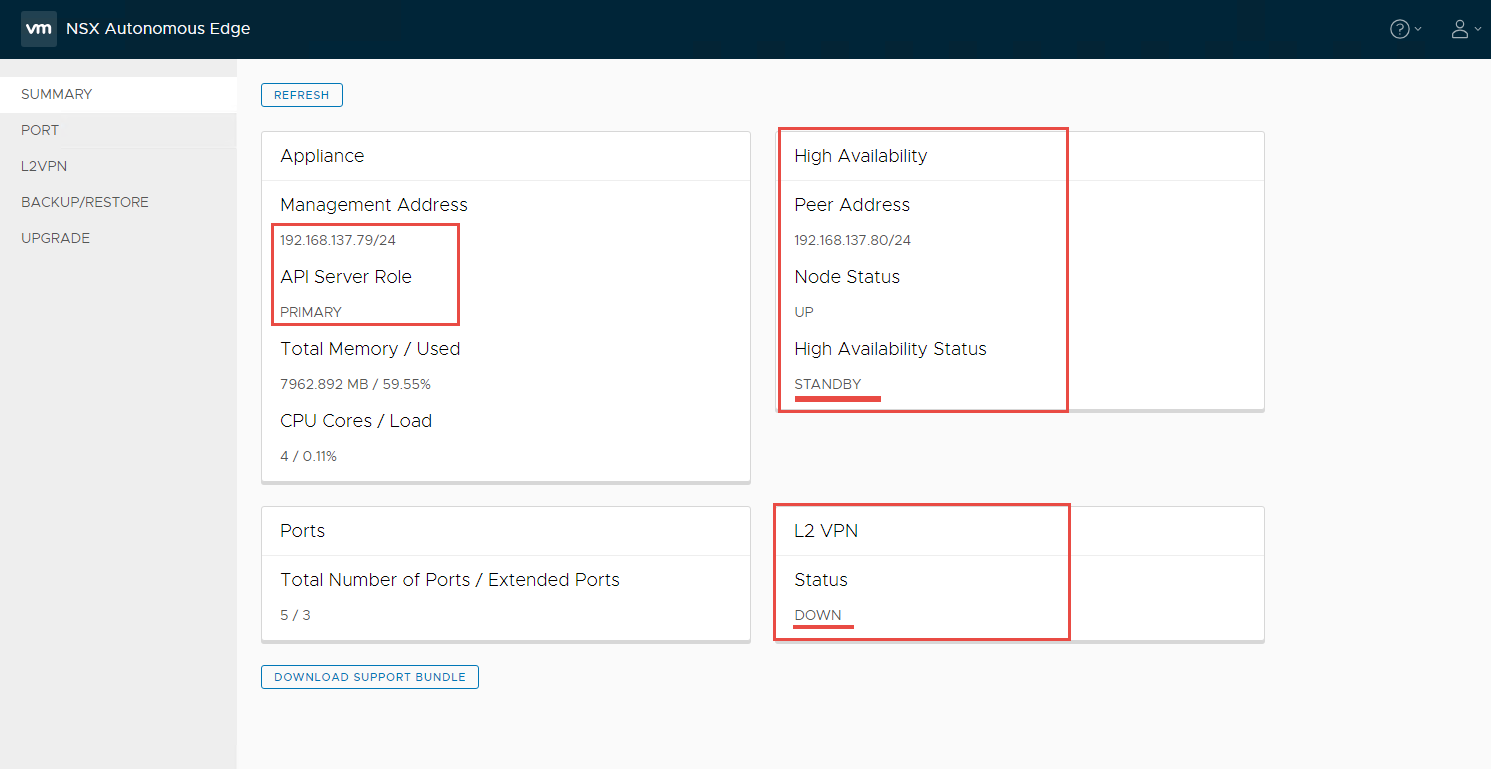

Bước 4: Validate:

Quá trình đồng bộ sẽ mất vài phút.

Đăng nhập vào cả hai node NSX Autonomous, kiểm tra High Availability, L2VPN

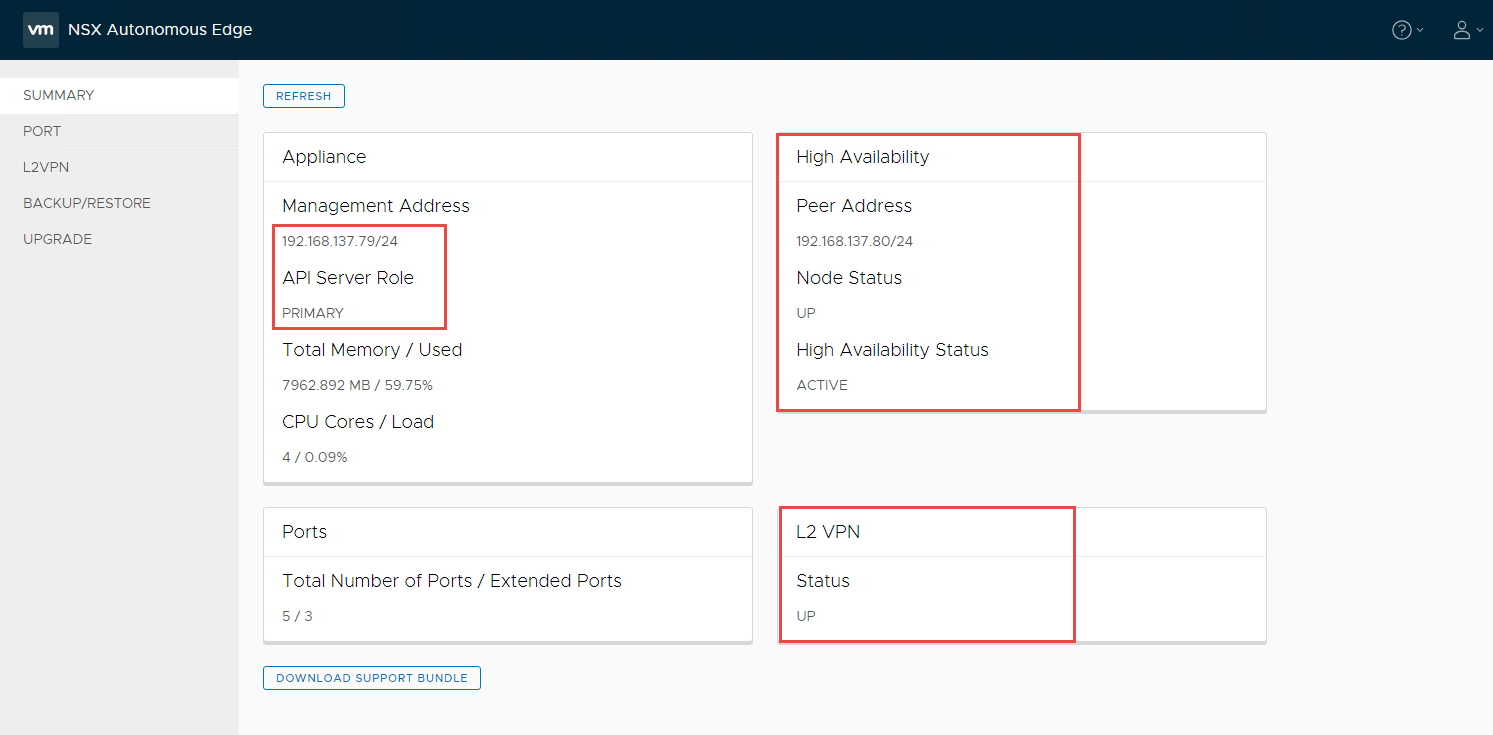

-Primary node:

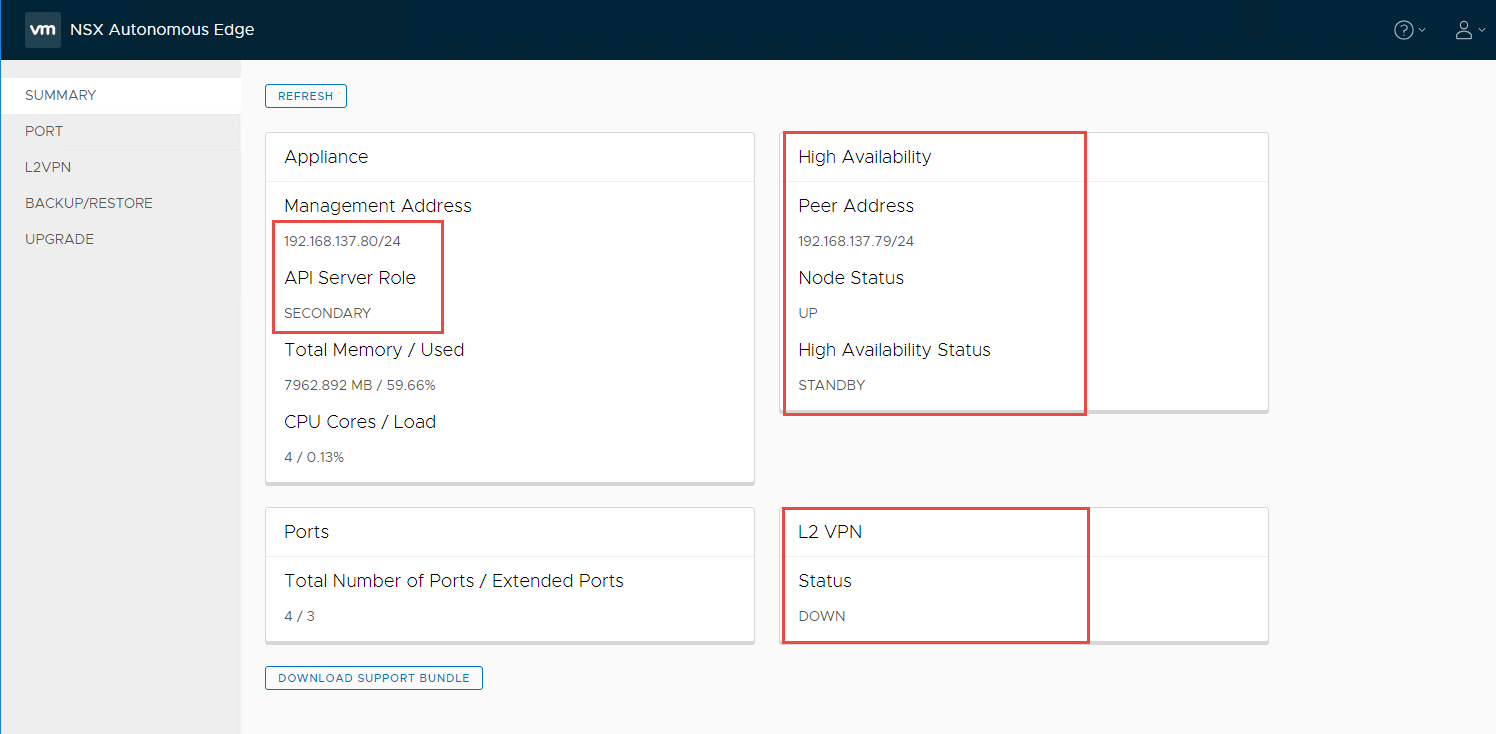

-Secondary node:

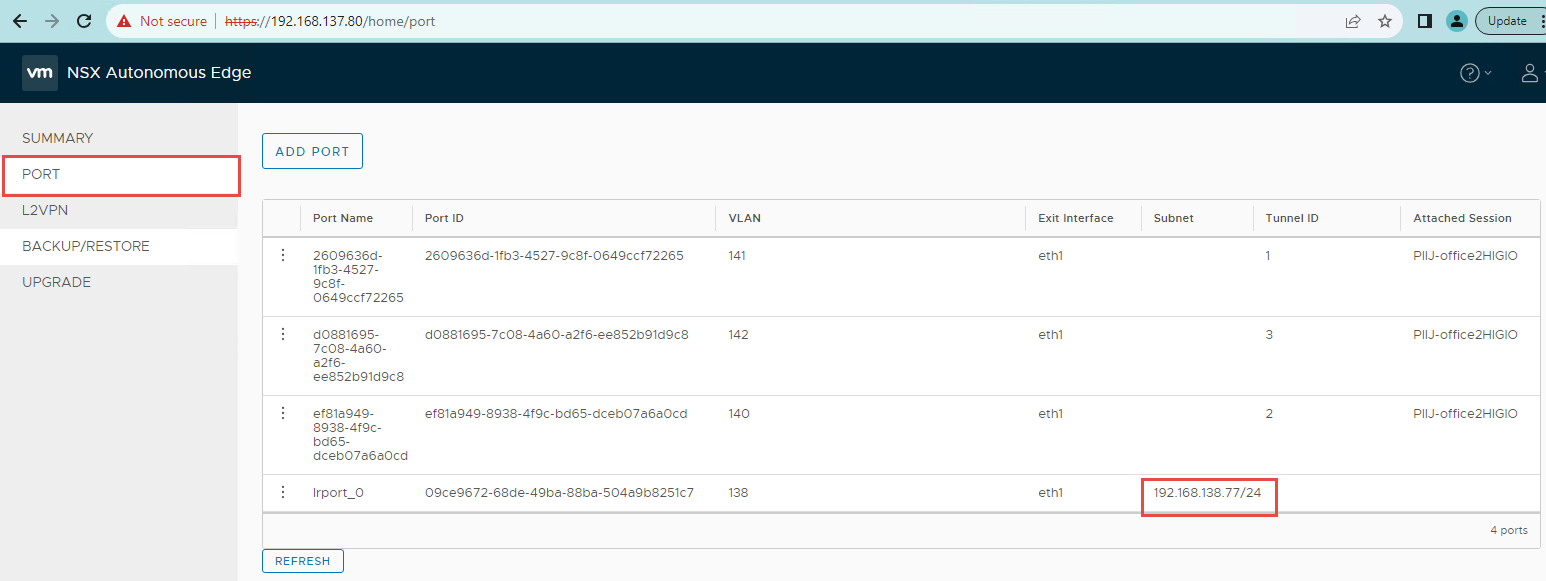

-Port ID, Tunnel ID, các interfaces phải giống nhau trên cả hai node.

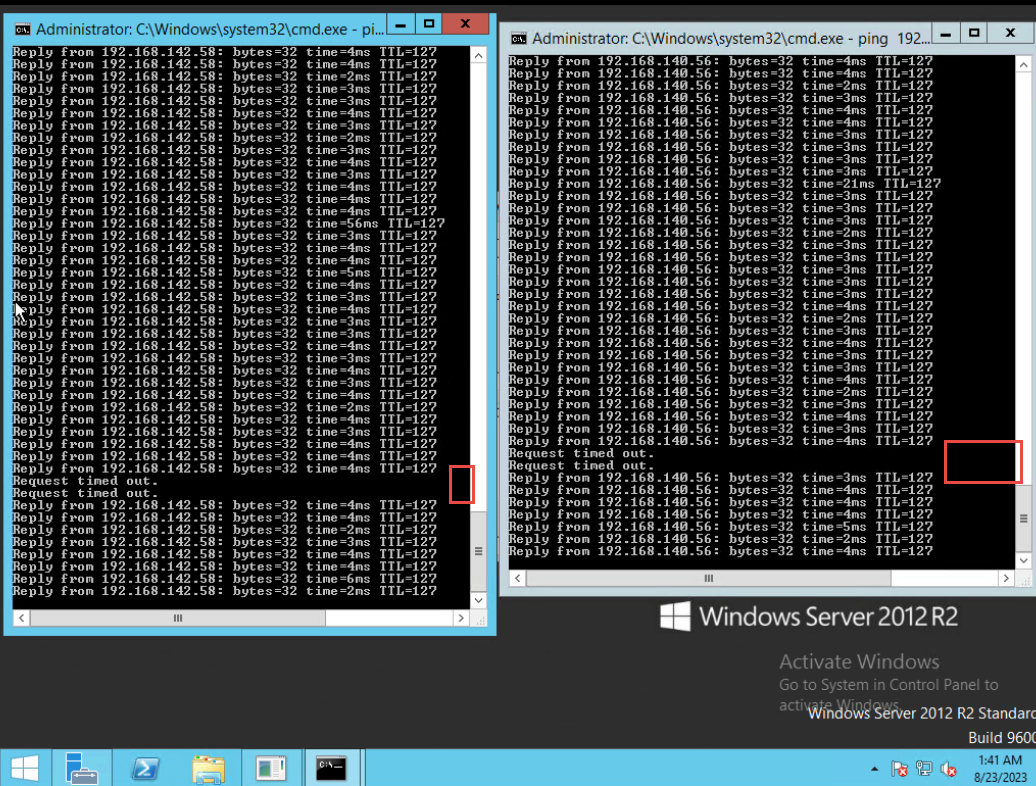

Bước 5: Kiểm tra failover:

Để kiểm tra failover của NSX Autonomous:

-Ping từ on-premises đến cloud HI GIO.

-Tắt NSX Autonomous primary node.

-Kết quả:

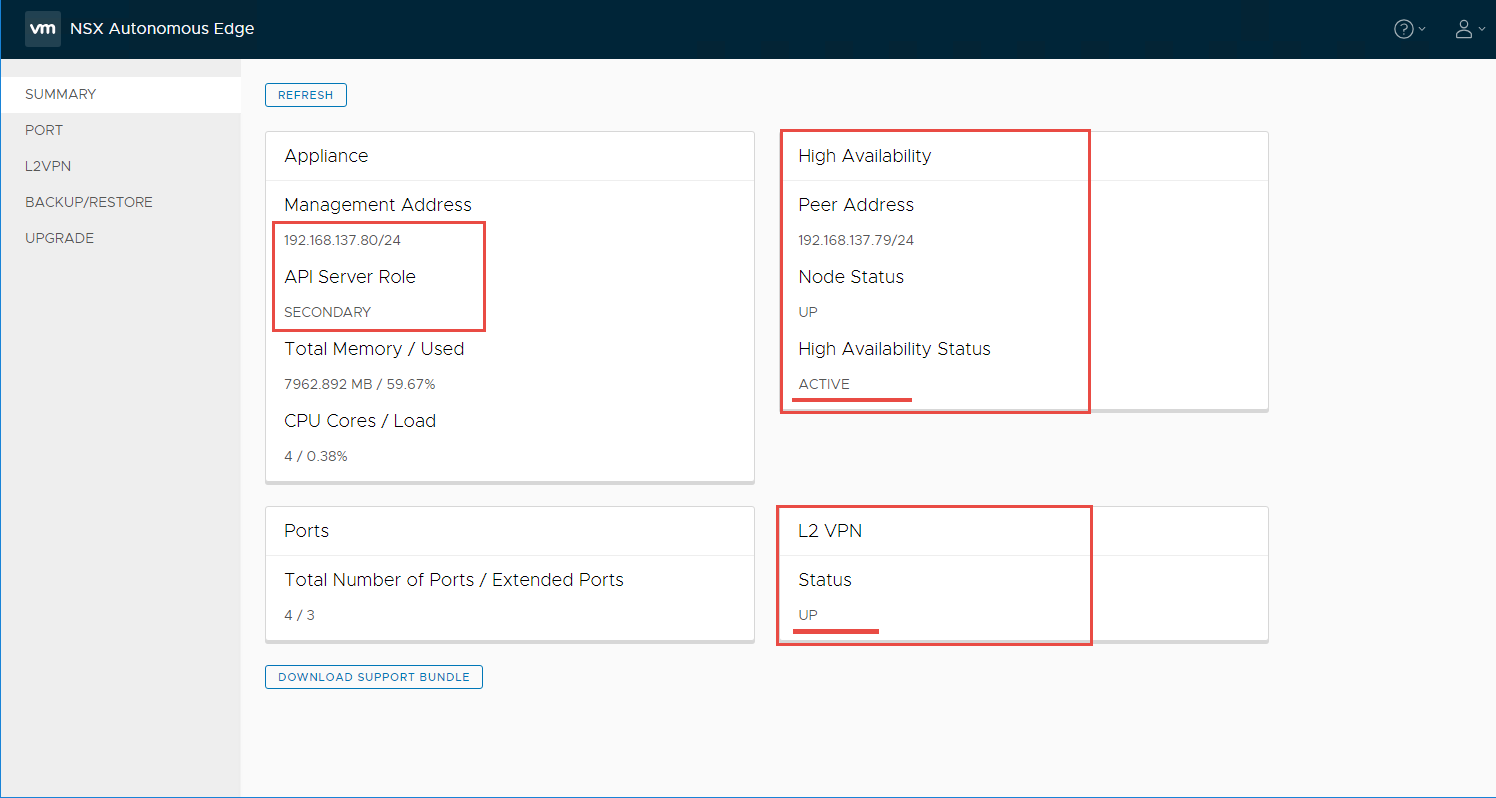

Trạng thái của NSX Autonomous secondary sẽ chuyển sang ACTIVE, L2 VPN = UP.

Kết nối sẽ gián đoạn trong khoảng 5-10 giây.

Sau khi khởi động lại primary node của NSX Autonomous, trạng thái HA giữa các node sẽ được tái thiết lập. Secondary node vẫn ở trạng thái active, và primary sẽ trở lại trạng thái active chỉ khi có thêm lỗi.

Last updated